攻防对等:自动化攻击下,自建安全分析智能体实现溯源“反超”

摘要: 随着攻击自动化程度提升(AI漏洞扫描、自适应C2通信等),传统人工溯源因速度慢、告警噪声大、专家依赖度高陷入“三重死局”。本文提出以“安全分析智能体”为核心解决方案,通过LLM+ReAct框架+工具链构建具备自主感知、推理、溯源等六大能力的“数字分析师”,实现分钟级自动化溯源。架构设计采用轻量化五层模型(数据源层至输出层),复用企业现有数据与工具,降低落地门槛,助力防御方从被动响应转向主动

在数字化攻防进入“全自动对抗”的今天,攻击方早已完成从“手动试探”到“机器集群作战”的跨越——AI驱动的批量漏洞扫描、自动化Exploit生成、无人值守的横向移动、自适应C2通信,让一次完整的入侵攻击可压缩至分钟级,甚至秒级完成扩散。

而传统溯源模式仍停留在“人工主导”的低效阶段,日志翻查、流量回溯、线索串联全靠安全专家手动操作,耗时以小时、天为单位,攻防节奏的严重失衡,让防御方陷入“被动挨打、难以反击”的困境。面对自动化攻击的凌厉攻势,“溯源自动化”不再是可选项,而是必答题。

本文将从行业背景、核心思路、自建架构、实战落地、工程避坑、未来前瞻六个维度,全面拆解自建安全分析智能体的实践路径,助力企业打破攻防不对等格局,实现从“被动溯源”到“主动反制”的升级,让溯源速度追上甚至超越攻击速度。

一、背景:自动化攻击常态化,传统溯源陷入“三重死局”

随着大模型、自动化工具链的普及,攻击的自动化、规模化、AI化趋势已不可逆,甚至呈现出“智能化迭代”的新特征——攻击工具可自主学习目标环境、规避防御规则,批量生成定制化攻击载荷,无需人工干预即可完成“扫描-入侵-窃密-销毁痕迹”的全流程操作。

据行业报告显示,当前80%以上的网络攻击包含自动化环节,70%的高危漏洞被利用时,攻击方已实现“零人工介入”,攻击的隐蔽性、传播速度较传统攻击提升10倍以上。

与之形成鲜明对比的是,多数企业的溯源工作仍依赖传统模式,核心依赖安全专家的个人经验,这种“人治”模式在自动化攻击面前,彻底陷入三重死局,难以发挥防御价值。

(一)死局一:响应速度滞后,错失处置黄金窗口

自动化攻击可在10分钟内完成入侵、横向移动、窃取核心数据,而传统人工溯源需先筛选海量告警、翻查日志、串联线索,仅日志翻查一项就可能耗时数小时,等到定位攻击源头、明确影响范围时,攻击已造成不可逆的损失——核心数据泄露、系统瘫痪、业务中断,溯源工作沦为“事后复盘”,失去了防御的核心意义。

(二)死局二:告警噪声淹没,高风险线索漏判频发

企业日常会产生海量安全告警,单日告警量可达数万条甚至数十万条,其中90%以上为误报。传统人工溯源需安全专家逐一筛选告警、判断风险等级,长期面对海量噪声,容易出现疲劳漏判,导致真正的高危攻击告警被淹没,攻击方得以从容完成入侵、潜伏,直到造成重大损失后才被发现,形成“被动溯源-漏判-再损失”的恶性循环。

(三)死局三:专家依赖度高,能力难以规模化复制

溯源工作对安全专家的经验要求极高,需要专家熟练掌握日志分析、流量解读、漏洞原理、攻击链逻辑等多方面知识,而当前行业内安全专家缺口巨大,多数企业难以配备足够的专业人才。同时,专家的个人经验难以规模化复制,不同专家的溯源思路、判断标准不一致,导致溯源结果不统一、不规范,难以形成标准化的溯源闭环,甚至出现“同一个攻击,不同专家溯源结果差异巨大”的情况。

基于此,我们可以得出一个明确的结论:攻击全面进入自动化时代,溯源工作必须实现“对等自动化”,用安全分析智能体替代人工,完成从告警接收、线索串联、攻击链还原、源头定位到报告生成的全流程自动化操作,让溯源速度追上攻击速度,让防御方重新掌握攻防主动权。这不是“炫技”,而是数字化时代安全防御的必然选择,也是下一代安全运营的核心方向。

二、核心思路:安全分析智能体——自主溯源的“数字安全分析师”,重构溯源逻辑

安全分析智能体,本质上是一个以“LLM(大语言模型)+ ReAct推理框架 + 安全工具链 + 威胁知识图谱”为核心内核,具备“感知-推理-溯源-处置-复盘-迭代”全流程自主能力的智能实体。它并非简单的“自动化工具叠加”,而是模拟人类安全专家的溯源思路,将专家的经验、知识、操作流程固化到系统中,实现“专家能力规模化、溯源操作自动化、判断决策智能化”。

与传统人工溯源、简单自动化工具相比,安全分析智能体的核心优势的是“自主性”和“智能化”——它无需人工干预,可自主接收告警、自主调用工具、自主推理判断、自主输出结果,甚至可自主学习优化,逐步提升溯源准确率和效率,真正实现“一条告警入,一份完整溯源报告出”的闭环溯源。

(一)安全分析智能体的核心定位

安全分析智能体的核心定位是“替代80%的重复性溯源工作,解放专家精力,让专家聚焦20%的高阶研判、威胁狩猎、架构加固工作”。它不是要取代安全专家,而是要成为专家的“得力助手”,将专家从繁琐的日志翻查、线索串联等重复性工作中解放出来,聚焦更具价值的高阶安全工作,实现“人机协同”的最优溯源模式。

(二)安全分析智能体的六大核心能力

一款成熟的安全分析智能体,必须具备全流程自主能力,覆盖溯源工作的各个环节,核心具备六大能力,形成完整的溯源闭环:

1. 自主感知:精准接收告警,快速理解攻击场景

智能体可通过API接口,自动对接企业现有的EDR、HIDS、WAF、防火墙等安全设备,实时接收各类安全告警,无需人工手动录入。同时,借助LLM的自然语言理解能力,自动解析告警信息,提取核心要素——攻击时间、攻击IP、目标资产、告警类型、风险等级,快速理解攻击场景,判断攻击的初步方向,避免人工解析告警的繁琐与误差。

2. 自主调用:联动多源数据,打破信息孤岛

溯源工作的核心是“多源数据联动”,单一数据难以还原完整攻击链。安全分析智能体可自主调用企业内部的多源安全数据,包括流量数据(PCAP、Netflow)、日志数据(Syslog、Windows日志、应用日志)、终端数据(EDR进程、注册表、文件哈希)、威胁情报数据(IP信誉、域名信誉、哈希恶意评级)等,自动拉通多源数据,打破信息孤岛,为溯源工作提供全面、完整的数据支撑,无需人工手动调用各类数据、切换工具。

3. 自主推理:串联零散线索,还原完整攻击链

这是安全分析智能体的核心能力,也是区别于简单自动化工具的关键。智能体借助ReAct推理框架,模拟人类专家的溯源思路,基于多源数据,自主串联零散的安全线索——从攻击入口、利用的漏洞、横向移动的路径,到C2服务器的地址、窃取的数据类型、攻击方的可能意图,逐步还原完整的攻击链,明确攻击的每一个环节,标注对应的ATT&CK TTP(战术、技术、程序),让攻击过程“可视化、可追溯”。

同时,智能体可通过因果推断算法,从终端告警反向追溯攻击入口,解决传统溯源中“攻击链断裂、源头定不准”的问题,精准定位攻击的最初入口的(如漏洞利用、弱口令登录、钓鱼邮件)。

4. 自主溯源:定位核心要素,明确攻击真相

在还原攻击链的基础上,智能体可自主完成核心溯源工作,明确攻击的关键要素:攻击源头(攻击IP、攻击团伙、攻击意图)、攻击跳板(被入侵的中间设备)、C2服务器(控制端地址、通信方式、加密方式)、影响范围(被入侵的资产数量、核心业务是否受影响、数据是否泄露)、攻击遗留痕迹(恶意文件、注册表修改、进程残留),形成完整的溯源结论,无需人工手动判断、汇总。

5. 自主输出:生成标准化报告,提供可落地处置建议

溯源工作的最终目的是“指导处置、规避再攻击”,智能体可自主生成标准化的溯源报告,报告包含攻击概述、攻击链还原、溯源结论、影响范围、证据链(日志片段、流量截图、恶意文件哈希)、处置建议等核心内容,格式规范、内容完整,可直接用于归档、汇报、处置参考。

同时,智能体可根据溯源结果,结合企业的安全环境,提供可落地的处置建议——如封禁攻击IP、隔离被入侵资产、修补漏洞、删除恶意文件、修改弱口令等,甚至可标注处置优先级,指导安全人员快速完成处置工作,形成“溯源-处置”的闭环。

6. 自主迭代:持续学习优化,提升溯源能力

自动化攻击在不断迭代,攻击手段、规避方式持续更新,安全分析智能体也需具备自主学习能力,才能跟上攻击迭代的节奏。智能体可通过两种方式实现自主迭代:一是基于人工终审结果,学习误判、漏判的案例,优化推理规则、Prompt工程,提升溯源准确率;二是自动同步最新的威胁情报、漏洞信息、攻击手段,更新自身的知识图谱和推理模型,实现“攻击迭代,溯源能力同步迭代”,长期使用后,溯源准确率、效率可逐步提升。

三、自建架构:轻量化可落地,开箱即用,降低自建门槛

很多企业认为,自建安全分析智能体需要投入大量的人力、物力、财力,技术门槛高,难以落地。但实际上,我们可以采用“轻量化架构”,基于现有安全设备、开源工具、轻量化技术栈,搭建可落地、可扩展的安全分析智能体,无需从零开发,降低自建门槛,实现“开箱即用、快速落地”。

本文提出的自建架构,核心遵循“分层设计、模块化拆分、轻量化部署”的原则,分为五层架构,各层独立运行、相互联动,可根据企业的实际需求,灵活调整模块、扩展功能,适配不同规模企业的溯源需求——无论是中小型企业,还是大型企业,都可基于该架构快速搭建属于自己的安全分析智能体。

(一)总体架构设计(五层架构)

架构从下到上,依次为数据源层、接入与标准化层、智能体核心层、工具执行层、输出层,各层职责明确、联动高效,形成完整的溯源闭环,具体如下:

1. 数据源层:溯源工作的“数据基础”,覆盖全场景数据

数据源层是安全分析智能体的基础,核心作用是提供溯源所需的全场景数据,确保智能体能够获取足够的信息,完成线索串联和攻击链还原。该层无需新增设备,可直接复用企业现有安全数据,核心包含四大类数据:

-

1) 流量数据:PCAP数据包、Netflow流量日志、网络会话数据,用于分析攻击方与目标资产的通信过程、攻击载荷传输路径;

-

2)日志数据:系统日志(Windows、Linux)、应用日志、安全设备日志(WAF、EDR、HIDS、防火墙)、运维日志,用于定位攻击行为、攻击时间、攻击操作;

-

3)终端数据:EDR/HIDS采集的终端进程、注册表、文件哈希、开机启动项、网络连接信息,用于分析攻击在终端的操作行为、横向移动路径;

-

4)威胁情报数据:内部威胁情报(企业历史攻击案例、内部漏洞信息)、外部威胁情报(IP信誉、域名信誉、哈希恶意评级、攻击团伙信息、ATT&CK框架),用于校验攻击合法性、判断攻击意图、定位攻击源头。

2. 接入与标准化层:数据的“预处理中心”,打破数据壁垒

企业现有数据存在格式不统一、时间不同步、字段不一致等问题,直接用于溯源会导致线索串联失败、推理误差。接入与标准化层的核心作用,是对多源数据进行预处理,实现“数据标准化、时间对齐、资产映射”,为智能体核心层提供高质量、标准化的数据支撑,打破数据壁垒。

该层的核心操作包含三项:

-

数据接入:通过API、日志采集工具(如Filebeat、Fluentd)、数据库直连等方式,实现多源数据的统一接入,确保数据实时、完整;

-

数据标准化:统一数据格式、字段名称、编码方式,将不同设备、不同类型的日志、流量数据,转换为智能体可识别的标准化格式,避免因格式差异导致的解析失败;

-

时间对齐与资产映射:统一所有数据的时间戳,确保线索串联时的时间逻辑一致;建立资产映射表,将IP地址、主机名、设备类型、业务系统、负责人等信息关联起来,确保智能体能够快速定位被攻击资产的具体信息。

- 智能体核心层:溯源工作的“大脑”,实现全流程自主推理

智能体核心层是整个架构的核心,也是安全分析智能体的“大脑”,负责接收标准化数据、进行自主推理、调度工具执行、生成溯源结论,核心由五大智能体模块组成,各模块协同工作,实现全流程自主溯源。

(1)调度智能体:核心调度中心,负责任务分发与上下文管理

调度智能体是整个核心层的“中枢神经”,核心职责是接收接入与标准化层的告警数据和标准化数据,进行任务拆分、分发,同时管理整个溯源过程的上下文信息,确保各智能体模块协同工作、逻辑连贯。具体功能包括:任务拆分(将溯源任务拆分为初判、扩线、溯源、验证等子任务)、模块调度(根据任务需求,调度研判、溯源、情报、报告等智能体模块)、上下文管理(记录溯源过程中的所有信息、线索、推理结果,确保线索不丢失、逻辑不混乱)、异常处理(当某个模块出现故障、数据获取失败时,自动重试或切换备用方案)。

(2)研判智能体:告警筛选与风险定级,过滤噪声、聚焦高危

研判智能体的核心职责是对海量告警进行筛选、去重、风险定级,过滤误报噪声,聚焦真正的高危攻击告警,为后续溯源工作节省时间、提升效率。具体功能包括:告警去重(识别重复告警,合并相同攻击场景的告警,避免重复溯源)、误报过滤(基于规则库、知识图谱、历史案例,过滤误报告警,将误报率降至10%以下)、风险定级(根据攻击类型、目标资产重要性、攻击阶段,将告警分为高危、中危、低危三个等级,优先处理高危告警)、资产圈定(根据告警信息,快速圈定被攻击的核心资产,明确溯源范围)。

(3)溯源智能体:攻击链还原与源头定位,核心溯源模块

溯源智能体是整个架构的核心模块,负责完成攻击链还原、源头定位、影响范围评估等核心溯源工作,基于LLM+ReAct推理框架,模拟专家溯源思路,实现自主推理。具体功能包括:多源线索关联(通过五元组、时间戳、会话ID等信息,拉通流量、日志、终端等多源数据,串联零散线索)、攻击链还原(还原攻击的完整流程,标注每个环节的ATT&CK TTP,明确攻击入口、横向移动路径、C2通信方式)、因果推断溯源(从终端告警反向追溯攻击入口,定位攻击源头)、变种识别(通过AI算法,识别加密Webshell、混淆载荷、变形病毒等攻击变种,避免因攻击变种导致的漏判)、影响范围评估(统计被入侵的资产数量、核心业务受影响情况、数据泄露风险)。

(4)情报智能体:威胁情报校验与 enrichment,提升溯源精准度

情报智能体的核心职责是调用内部、外部威胁情报,对溯源过程中的IP、域名、哈希、攻击行为等信息进行校验、enrichment( enrichment),补充溯源信息,提升溯源精准度。具体功能包括:情报查询(查询IP、域名、哈希的信誉等级、所属组织、是否为已知攻击IP/域名)、攻击意图判断(结合威胁情报,判断攻击方的可能意图、所属攻击团伙)、漏洞匹配(根据攻击行为,匹配对应的漏洞信息,明确攻击利用的漏洞类型、危害等级)、情报更新(自动同步最新的威胁情报,确保溯源过程中使用的情报实时、准确)。

(5)报告智能体:标准化报告生成与归档,实现溯源闭环

报告智能体的核心职责是根据溯源过程中的所有信息、推理结果、证据链,自主生成标准化的溯源报告,同时完成报告的归档、导出,为处置工作、复盘工作提供支撑。具体功能包括:报告生成(自动填充攻击概述、攻击链还原、溯源结论、证据链、处置建议等内容,生成标准化报告)、报告优化(优化报告格式、语言,确保报告清晰、规范、可理解)、报告归档(将生成的溯源报告归档至知识库,便于后续查询、复盘)、报告导出(支持PDF、Word等格式导出,用于汇报、审计)。

- 工具执行层:智能体的“手脚”,负责具体操作执行

工具执行层是安全分析智能体的“手脚”,核心作用是接收智能体核心层的调度指令,执行具体的操作——如流量检索、日志查询、沙箱分析、漏洞匹配、阻断操作等,为溯源工作提供具体的工具支撑,无需人工手动操作工具。该层可复用企业现有安全工具,也可接入开源工具,核心包含五大类工具:

-

1)检索工具:Elasticsearch、ClickHouse,用于快速检索日志、流量数据,支撑线索串联;

-

2)流量分析工具:GoPacket、eBPF、Wireshark(自动化接口),用于解析PCAP数据包、分析网络会话,提取攻击载荷;

-

3)终端操作工具:EDR/WAF/防火墙API接口,用于远程查询终端信息、执行阻断、隔离操作;

-

4)恶意文件分析工具:沙箱(如Cuckoo)、恶意文件检测工具,用于分析恶意文件的行为、 payload,判断攻击意图;

-

5)漏洞匹配工具:漏洞扫描工具API、漏洞数据库(如CVE),用于匹配攻击利用的漏洞信息,补充溯源细节。

5. 输出层:溯源结果的“展示与落地中心”,支撑处置与复盘

输出层的核心作用是展示溯源结果、落地处置建议,为安全人员提供直观的溯源信息,支撑处置工作、复盘工作,形成“溯源-处置-复盘”的完整闭环。该层核心包含四大输出载体:

-

1)可视化看板:实时展示溯源进度、告警统计、攻击链可视化、影响范围、处置状态等信息,让安全人员直观了解溯源情况;

-

2)工单系统:将溯源结果、处置建议同步至工单系统,自动创建处置工单,分配给对应负责人,跟踪处置进度,确保处置工作落地;

-

3)闭环处置接口:与EDR、WAF、防火墙等安全设备联动,自动执行处置操作(如封禁IP、隔离资产),实现“溯源-处置”自动化闭环;

-

4)复盘知识库:将溯源报告、攻击案例、处置经验、优化建议归档至知识库,用于后续培训、复盘,助力安全团队能力提升,同时为智能体自主迭代提供数据支撑。

(二)核心技术栈选型(轻量自建版)

为降低自建门槛,技术栈选型优先采用开源工具、轻量化框架,无需投入大量资金采购商业软件,同时确保技术成熟、可扩展,适配不同规模企业的需求。具体技术栈选型如下,可根据企业实际情况灵活调整:

-

1)推理层:LLM(优先选择本地/私有部署版本,如Llama 3、Qwen、ChatGLM,保障数据安全;若企业资源有限,可选用API调用方式)+ ReAct推理框架(实现自主推理、工具调用);

-

2)编排层:LangChain(轻量化、易扩展,用于实现智能体模块的编排、调度、上下文管理;若企业技术能力较强,可自定义调度框架);

-

3)存储层:ClickHouse(用于存储海量日志数据,支持快速查询、统计)+ Elasticsearch(用于日志、流量数据的检索,支撑线索串联)+ Neo4j(用于构建威胁知识图谱,支撑推理、溯源);

-

4)流量处理层:GoPacket(开源、轻量,用于解析PCAP数据包,提取流量特征)、eBPF(用于实时采集网络流量,适配高并发场景);

-

5)联动层:SOAR剧本(用于标准化处置流程编排)+ 安全设备API接口(EDR/WAF/防火墙,实现自动化处置联动);

-

6)部署层:Docker + Kubernetes(轻量化部署,支持容器化扩展,适配不同规模的企业,降低部署难度)。

四、实战流程:从告警到闭环,全自动化溯源落地演示

为让大家更直观地了解安全分析智能体的落地效果,本文以“高危漏洞利用攻击”为例,完整演示智能体从接收告警、初判、扩线、溯源、验证、输出报告、处置的全流程,展示自动化溯源的高效性、精准性,对比传统人工溯源与智能体溯源的差异,凸显智能体的核心价值。

本次实战场景:企业WAF设备上报一条高危告警——“某Web应用存在远程代码执行漏洞(CVE-XXXX-XXXX),被外部IP多次攻击,疑似成功利用”,传统人工溯源需2-8小时,而安全分析智能体可在3-15分钟内完成全流程溯源,实现闭环处置。

(一)实战全流程(7个步骤,全程无人干预)

步骤1:触发告警,智能体自动接收

WAF设备检测到外部IP(XXX.XXX.XXX.XXX)多次向企业Web应用发送恶意请求,利用CVE-XXXX-XXXX远程代码执行漏洞尝试入侵,上报高危告警。接入与标准化层自动接收告警,完成数据标准化、时间对齐、资产映射,将告警信息同步至智能体核心层的调度智能体。

步骤2:初判筛选,聚焦高危核心

调度智能体将告警任务分发至研判智能体,研判智能体对告警进行去重、误报过滤、风险定级:确认该告警为非误报,风险等级为高危;圈定被攻击资产为企业核心Web服务器(IP:YYY.YYY.YYY.YYY),所属业务为核心交易业务;合并该IP的多次攻击告警,避免重复溯源,同时将初判结果反馈给调度智能体。

步骤3:自动扩线,拉通多源线索

调度智能体根据初判结果,调度溯源智能体、情报智能体协同工作,开展自动扩线:溯源智能体自动调用Elasticsearch、ClickHouse,查询该Web服务器近10分钟内的日志、流量数据,同时调用EDR接口,查询服务器的进程、网络连接、文件变化信息;情报智能体自动查询攻击IP(XXX.XXX.XXX.XXX)的威胁情报,确认该IP为已知攻击IP,所属攻击团伙为XXX,近期多次利用该漏洞攻击企业。

步骤4:自主溯源,还原攻击链、定位源头

溯源智能体基于多源数据,通过ReAct推理框架,自主串联线索、还原攻击链:攻击方通过攻击IP(XXX.XXX.XXX.XXX),向Web应用发送恶意请求,利用CVE-XXXX-XXXX远程代码执行漏洞,成功入侵Web服务器(YYY.YYY.YYY.YYY);入侵后,攻击方在服务器上创建恶意进程(XXX.exe),植入Webshell(路径:/var/www/html/xxx.php);通过恶意进程建立C2通信,C2服务器地址为ZZZ.ZZZ.ZZZ.ZZZ,通信方式为加密HTTP通信;攻击方尝试通过该服务器横向移动,访问内网其他资产(未成功)。

同时,溯源智能体定位攻击源头:攻击IP(XXX.XXX.XXX.XXX)为攻击方的出口IP,所属地区为境外;攻击意图为窃取核心交易数据;影响范围为仅核心Web服务器被入侵,内网资产未受影响,核心数据未泄露。

步骤5:验证确认,确保溯源精准

调度智能体调度情报智能体、工具执行层,对溯源结果进行验证:情报智能体再次校验攻击IP、C2服务器的威胁情报,确认与溯源结果一致;工具执行层调用沙箱,对提取的Webshell、恶意进程进行分析,确认其恶意行为与溯源结果匹配;调用漏洞扫描工具,验证Web应用确实存在该漏洞,且已被成功利用;验证无误后,将结果反馈给调度智能体,确认溯源结果精准、可靠。

步骤6:自动输出,生成标准化溯源报告

调度智能体调度报告智能体,根据溯源全过程的信息、证据链,自动生成标准化溯源报告:报告包含攻击概述(攻击时间、攻击IP、目标资产、攻击类型)、攻击链还原(详细标注每个攻击环节的操作、ATT&CK TTP)、溯源结论(攻击源头、C2服务器、影响范围、攻击意图)、证据链(日志片段、流量截图、恶意文件哈希、威胁情报截图)、处置建议(优先封禁攻击IP、C2服务器IP,删除Webshell和恶意进程,修补CVE-XXXX-XXXX漏洞,隔离Web服务器进行全面检测)。报告生成后,自动归档至复盘知识库,同时支持PDF导出。

步骤7:闭环处置,自动联动执行

调度智能体将处置建议同步至工单系统,自动创建处置工单,分配给对应安全人员;同时,联动EDR、防火墙等安全设备,自动执行紧急处置操作:封禁攻击IP(XXX.XXX.XXX.XXX)、C2服务器IP(ZZZ.ZZZ.ZZZ.ZZZ),隔离Web服务器(YYY.YYY.YYY.YYY);安全人员根据工单和处置建议,完成漏洞修补、恶意文件删除等后续处置工作,处置完成后,更新工单状态,形成“告警-溯源-验证-报告-处置”的全自动化闭环。

(二)实战效果对比

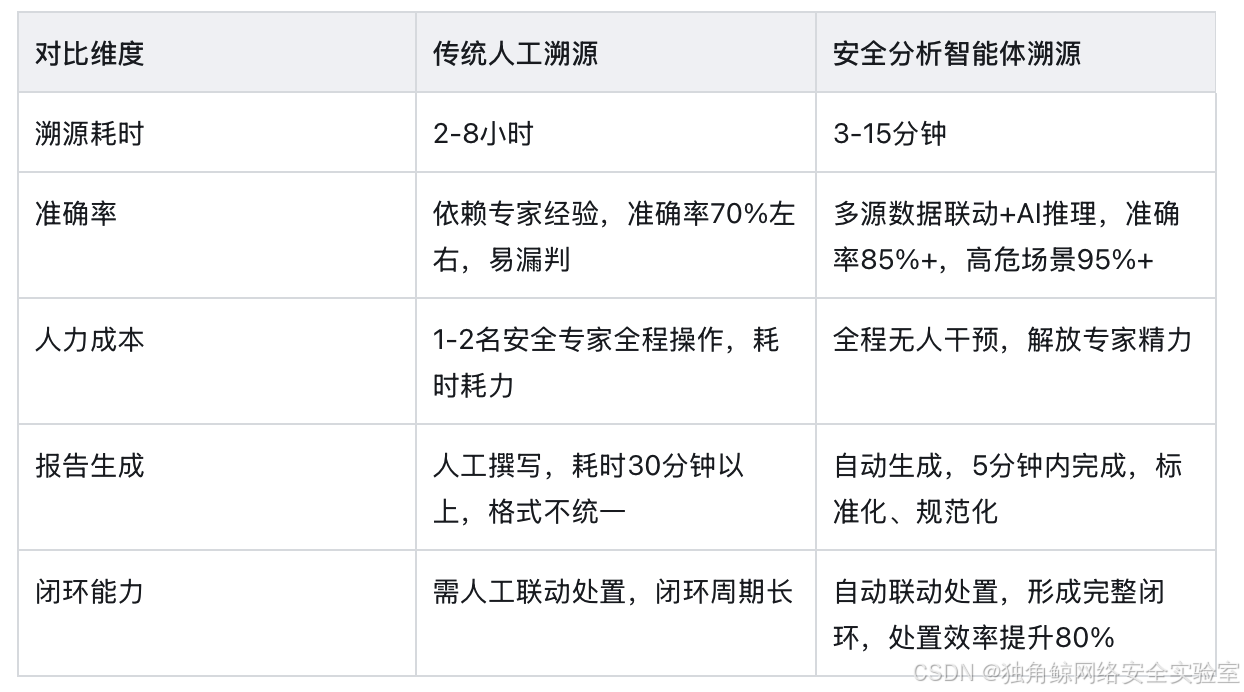

本次实战中,安全分析智能体与传统人工溯源的效果对比,凸显智能体的核心优势,具体如下表所示:

从对比结果可以看出,安全分析智能体彻底解决了传统人工溯源的痛点,大幅提升溯源效率、准确率,降低人力成本,实现“快速溯源、精准处置”,真正跟上自动化攻击的节奏。

五、关键工程实践:避坑要点,确保智能体稳定落地、高效运行

在自建安全分析智能体的过程中,很多企业会遇到各种问题——如数据标准化不彻底导致线索串联失败、智能体误报率过高、工具调用异常、数据安全泄露等,最终导致智能体无法稳定运行、难以落地。结合我们的实践经验,总结六大关键工程实践要点,帮助企业避坑,确保智能体稳定落地、高效运行。

(一)要点1:上下文窗口管理,避免多事件混淆

LLM存在上下文窗口限制,同时,企业可能会同时出现多个攻击事件,若不进行上下文管理,容易导致不同攻击事件的线索混淆、推理逻辑混乱,影响溯源准确率。解决方案:按攻击会话切割上下文,为每个攻击事件分配独立的上下文空间,记录该事件的所有线索、推理结果、工具调用记录,确保不同事件之间互不干扰;同时,对上下文进行动态压缩,保留核心信息,避免超出LLM上下文窗口限制,确保推理逻辑连贯。

(二)要点2:工具调用权限收敛,遵循最小可用原则

智能体需要调用EDR、防火墙、日志系统等多种安全设备和工具,若工具调用权限过高,可能会导致误操作(如误封禁核心业务IP、误删除正常文件),甚至出现数据安全泄露风险;若权限过低,会导致工具调用失败,影响溯源流程。解决方案:遵循“最小可用原则”,收敛智能体的工具调用权限,仅授予智能体完成溯源、处置所需的最低权限,如日志查询权限、流量检索权限、紧急阻断权限,禁止授予管理员权限;同时,对工具调用操作进行日志记录,全程审计,一旦出现异常操作,可快速追溯、排查。

(三)要点3:建立白名单机制,过滤正常业务行为

企业的正常业务行为(如运维操作、合法API调用、正常网络通信)可能会被智能体误判为攻击行为,导致误报率过高,影响溯源效率。解决方案:建立完善的白名单机制,包含内网基线白名单(如内网运维网段、正常业务IP、合法进程名称)、业务行为白名单(如正常API调用路径、合法文件操作)、运维操作白名单(如正常的远程登录、命令执行),智能体在溯源过程中,自动过滤白名单内的行为,降低误报率,聚焦真正的攻击行为。同时,白名单需定期更新,适配业务迭代需求。

(四)要点4:证据不可篡改,满足等保与溯源取证需求

溯源工作的证据(日志、流量、恶意文件、推理记录)是处置攻击、追究责任的重要依据,若证据被篡改,会导致溯源结果无效,无法满足等保、溯源取证的需求。解决方案:建立证据不可篡改机制,对溯源过程中的所有证据进行落盘存储,同时对证据进行哈希校验,生成唯一哈希值,确保证据不被篡改;证据存储采用加密方式,保障证据安全;建立证据归档机制,证据保存时间满足等保要求(至少6个月),便于后续查询、审计、取证。

(五)要点5:设置人工回环,实现“人机协同”,提升稳定性

虽然智能体可实现全流程自主溯源,但在面对复杂攻击场景(如未知攻击、攻击变种、APT攻击)时,仍可能出现漏判、误判,单纯依靠智能体难以确保溯源精准。解决方案:设置人工回环机制,对智能体的溯源结果进行人工终审,尤其是高危攻击事件、复杂攻击场景,必须经过安全专家终审确认后,再执行处置操作;同时,将人工终审的结果(误判案例、漏判案例、优化建议)反馈给智能体,用于智能体的自主迭代,逐步提升溯源准确率和稳定性。

(六)要点6:持续迭代优化,跟上攻击迭代节奏

自动化攻击在不断迭代,攻击手段、规避方式、攻击变种持续更新,若智能体一成不变,会逐渐失去溯源能力,难以应对新型攻击。解决方案:建立持续迭代优化机制,定期收集误判、漏判案例,优化智能体的推理规则、Prompt工程、知识图谱;同步最新的威胁情报、漏洞信息、攻击手段,更新智能体的数据源和推理模型;定期对智能体进行压力测试、功能测试,排查潜在问题,优化性能,确保智能体能够跟上攻击迭代的节奏,长期保持高效的溯源能力。

六、价值总结:自动化溯源,重构安全防御新格局

自建安全分析智能体,实现溯源自动化,不仅能够解决传统人工溯源的痛点,更能重构企业的安全防御新格局,为企业提供全方位、高效、精准的溯源能力,其核心价值主要体现在五个方面,真正实现“攻防对等”,让防御方重新掌握主动权。

(一)效率提升:溯源耗时从小时级压至分钟级

智能体实现全流程自动化溯源,无需人工干预,将传统人工溯源的2-8小时,压缩至3-15分钟,大幅提升溯源响应速度,抓住攻击处置的黄金窗口,快速定位攻击源头、明确影响范围,减少攻击造成的损失,让溯源工作从“事后复盘”转变为“事中处置”。

(二)覆盖提升:7×24小时不间断溯源,无疲劳无遗漏

智能体可实现7×24小时不间断运行,无需休息,能够实时接收告警、开展溯源工作,避免因人工疲劳、休息导致的告警漏判、溯源滞后,确保所有攻击事件都能被及时发现、及时溯源,实现溯源工作的全面覆盖,无死角、无遗漏。

(三)精准提升:多源关联降低误判,攻击链完整可追溯

智能体通过多源数据联动、AI推理、威胁情报校验,大幅降低误报率,溯源准确率提升至85%以上,高危场景准确率可达95%以上;同时,能够完整还原攻击链,明确攻击的每一个环节,定位攻击源头和影响范围,溯源结果精准、可靠,为处置工作提供有力支撑。

(四)成本降低:释放专家精力,实现能力规模化复制

智能体替代人工完成80%的重复性溯源工作,解放安全专家的精力,让专家聚焦高阶研判、威胁狩猎、架构加固等更具价值的工作,解决行业专家缺口大的问题;同时,将专家的经验、知识固化到智能体中,实现专家能力的规模化复制,让企业无需依赖大量专家,也能拥有高效、精准的溯源能力,降低安全运营成本。

(五)对抗升级:以自动化溯源,对抗自动化攻击,重回攻防平衡

这是智能体最核心的价值——通过溯源自动化,实现“攻防对等”,用自动化手段对抗自动化攻击,让溯源速度追上甚至超越攻击速度,打破攻击方的节奏优势,让防御方从“被动挨打”转变为“主动反制”,重构攻防对抗格局,提升企业的整体安全防御能力,抵御各类自动化攻击的威胁。

七、前瞻性展望:下一代安全分析智能体的发展方向

随着大模型、AI技术、安全技术的持续迭代,安全分析智能体的发展不会止步于“全流程自动化溯源”,未来将向更智能、更全面、更联动的方向发展,逐步实现“主动防御、预测性溯源”,成为企业安全防御的核心核心力量。结合行业发展趋势,我们预判下一代安全分析智能体将呈现三大发展方向。

(一)方向1:推理能力升级,实现“预测性溯源”

当前的安全分析智能体主要实现“事后溯源”,即攻击发生后,再开展溯源工作。未来,智能体将结合大模型的预测能力、威胁情报、企业安全基线,实现“预测性溯源”——能够提前识别潜在的攻击风险、攻击意图,预测攻击方的可能攻击路径、攻击手段,提前开展溯源准备工作,甚至提前阻断攻击,将攻击扼杀在萌芽状态,实现“主动防御”。

(二)方向2:多智能体协同,覆盖全场景攻防对抗

当前的安全分析智能体主要聚焦于溯源工作,未来,将实现多智能体协同工作,构建“安全智能体生态”——溯源智能体、狩猎智能体、处置智能体、应急响应智能体、漏洞扫描智能体协同联动,覆盖“风险预测-漏洞扫描-攻击狩猎-溯源定位-应急处置-复盘优化”的全场景安全防御工作,实现全流程自动化、智能化,彻底解放人工,构建全方位的安全防御体系。

(三)方向3:轻量化、模块化升级,适配更多企业需求

当前,自建安全分析智能体仍有一定的技术门槛,难以适配中小型企业的需求。未来,智能体将向轻量化、模块化方向升级,提供标准化的模块、开源的架构模板,企业可根据自身的规模、安全需求,灵活选择模块、快速部署,无需投入大量的人力、物力、财力,让更多中小型企业也能用上安全分析智能体,实现溯源自动化,提升企业的安全防御能力。

八、结语

自动化攻击的常态化,正在重构攻防对抗的格局,传统人工溯源模式已难以适应新时代的安全防御需求,溯源自动化成为必然选择。自建安全分析智能体,不是炫技,而是企业应对自动化攻击、提升安全防御能力的核心手段,是将专家能力规模化、将响应速度攻击化的关键路径。

本文从背景、核心思路、自建架构、实战流程、工程避坑、价值总结、未来展望七个维度,全面拆解了自建安全分析智能体的实践路径,希望能够为企业提供参考,助力企业打破攻防不对等格局,实现溯源自动化,构建全方位、高效、智能的安全防御体系。

攻击不会停下自动化的脚步,防御更不能停在半自动阶段。唯有实现溯源自动化,以自动化对抗自动化,才能在攻防对抗中占据主动,守护企业的数字化安全,为企业的数字化转型保驾护航。

更多推荐

已为社区贡献341条内容

已为社区贡献341条内容

所有评论(0)