AI在代码审查中的测试:自动识别潜在漏洞

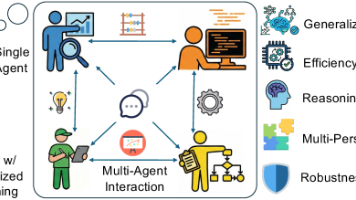

AI技术正重塑漏洞检测范式,通过静态分析、模式识别和机器学习实现高效代码审查。本文从测试视角解析AI如何识别SQL注入、XSS等漏洞,探讨人机协同实践。AI结合静态分析与机器学习精准定位漏洞,大语言模型提供深度推理,差分测试识别代码变更风险。实战中,AI工具可集成CI/CD流水线,实现自动化扫描与报告生成,但需人工复核约20%的误报。未来AI将向预测性维护扩展,与测试专家协同构建自适应安全防线。A

随着软件复杂度提升,传统人工代码审查面临效率瓶颈,AI技术通过静态分析、模式识别和机器学习,正重塑漏洞检测范式。本文从测试从业者视角,系统解析AI如何自动化识别SQL注入、XSS等安全漏洞,结合实战案例与工具链,探讨人机协同的最佳实践。

一、AI驱动漏洞识别的核心技术

AI在代码审查的核心是结合静态分析(SAST)与机器学习模型,实现高危漏洞的精准定位。

-

静态代码分析与模式识别:AI工具扫描代码库,识别常见漏洞模式,如SQL注入和跨站脚本(XSS)。例如,通过分析代码中的字符串拼接逻辑,AI可标记未过滤的用户输入点,并关联历史漏洞数据库以提升准确性。动态监控功能还能追踪代码质量趋势,预警潜在风险积累。

-

大语言模型(LLM)的深度推理:部署如CodeLlama或Qwen2.5-Coder等模型,通过提示工程模拟人类审查逻辑。输入函数片段后,AI逐行分析安全边界,输出漏洞类型(如CWE-79)、修复建议和置信度评分。例如,在JWT签名校验中,AI可识别密钥硬编码或时序攻击面,并提供单元测试验证方案。

-

差分测试与因果推理:AI对比代码变更前后的差异,精准定位新引入漏洞。训练模型(如GraphCodeBERT)通过AST解析代码树,识别业务逻辑缺陷。未来趋势显示,AI将强化因果推理能力,从根源解决漏洞成因。

二、实战应用:测试场景与工具链集成

针对测试从业者,AI工具可无缝集成CI/CD流水线,实现“扫描-定位-修复”闭环。

-

自动化扫描与报告生成:

-

使用SAST平台(如Checkmarx或Semgrep)启用AI扩展,配置OWASP Top 10策略集。全量扫描后,AI生成结构化报告,高亮SQL注入路径和XSS风险点。例如,在JavaScript项目中,AI几分钟内标记15处XSS漏洞和7个CSRF风险。

-

IDE插件(如GitHub Copilot或Snyk Code)提供实时检测。开发中键入

requests.get(url + user_input)时,AI自动警告SSRF风险,并展示修复代码示例。

-

-

PoC验证与人机协同:

AI生成漏洞利用证明(PoC),一键复现问题。以远程代码执行漏洞为例,AI构造特定HTTP请求验证危害性。但需测试人员结合业务逻辑复核,避免误报。例如,促销功能代码可能被误标为漏洞,需人工确认。 -

自定义训练提升精度:

针对企业特有框架,采集历史漏洞样本(如Git提交中的CVE标签diff),微调轻量模型(如GraphCodeBERT)。训练后模型在CI流水线中实时检测硬编码密钥或未加密API调用。

三、优势、挑战与测试专业建议

AI显著提升审查效率,但仍需测试人员主导决策。

-

核心优势:

-

效率与一致性:AI自动化扫描百万行代码,耗时从天降至分钟级,避免人工偏差。

-

深度缺陷捕获:超越语法错误,识别逻辑死循环或性能瓶颈,例如预测高Bug率函数并提供优化方案。

-

-

关键挑战:

-

数据依赖性与误报:模型训练需大量历史数据,新语言或定制逻辑中效果受限;约20%结果需人工复核。

-

可解释性不足:深度学习黑箱特性使修复建议难理解,测试人员需结合文档和业务知识验证。

-

-

测试实践指南:

-

分层审查策略:AI处理重复性扫描(如输入验证),人工专注业务逻辑复杂模块。

-

工具选型标准:优先支持私有化部署的解决方案(如CodeLlama本地服务),确保数据安全。

-

持续反馈循环:将AI误报案例反哺训练数据,迭代优化模型精度。

-

四、未来展望:智能测试的演进方向

AI代码审查将向预测性维护扩展。例如,基于提交历史预测Bug高发模块,并自动生成单元测试。差分测试技术将监控迭代风险,实时分析代码变更影响。最终,AI与测试专家的协同将构建自适应安全防线,实现漏洞“发现-修复-预防”全周期管理。

结语

AI在代码审查中已从辅助工具进阶为核心测试组件,但其价值根植于“人机共生”。测试从业者需驾驭AI工具,聚焦业务逻辑验证,以技术赋能软件质量革命。

精选文章

更多推荐

已为社区贡献451条内容

已为社区贡献451条内容

所有评论(0)