漏洞挖掘实战指南:从原理到落地(2026最新版)

2026 年的漏洞挖掘,早已不是 “会用工具就行”,而是 “原理 + 场景 + AI 协同” 的综合能力比拼。新手入门要先打牢基础(网络协议、操作系统、编程语言),再通过靶场实战积累经验;进阶者需聚焦 1-2 个热门场景(如云原生、AI 安全),深耕代码审计和 Fuzzing 测试,形成核心竞争力。记住:漏洞挖掘的本质是 “换位思考”—— 站在攻击者的角度找问题,站在防御者的角度提方案。坚持 “

漏洞挖掘实战指南:从原理到落地(2026最新版)

一、漏洞挖掘的核心本质:不止于 “找漏洞”

漏洞挖掘(Vulnerability Mining)是主动发现软件 / 系统中未被披露的安全缺陷的过程,但核心不止于 “找到漏洞”—— 更要理解漏洞产生的底层逻辑、评估危害范围、提供可落地的修复方案。

2026 年的漏洞挖掘呈现两大新特征:

- AI 赋能效率提升:AI 工具可自动化生成测试用例、分析日志、识别异常流量,但无法替代人工对复杂业务逻辑的判断;

- 场景化挖掘成为主流:云原生、AI 应用、物联网等新兴场景的漏洞类型迭代,要求挖掘者具备跨领域知识(如 K8s 架构、大模型原理)。

对于学习者而言,漏洞挖掘的核心价值:

- 技术成长:深入理解系统底层逻辑(协议、代码、架构);

- 职业竞争力:企业对实战型漏洞挖掘人才需求缺口超 50 万,薪资较普通开发岗高 30%-80%;

- 安全责任:提前发现漏洞,避免被黑产利用造成数据泄露、业务中断。

二、漏洞挖掘完整流程(从 0 到 1 落地)

漏洞挖掘不是 “盲目扫描”,而是遵循 “信息收集→漏洞探测→验证利用→报告编写” 的科学流程,每一步都有明确目标和方法:

1. 信息收集:挖掘的 “地基”(占比 30%)

核心目标:全面掌握目标资产的 “底细”,为后续探测缩小范围、精准发力。

- 基础信息收集:

- 域名 / IP:通过 Whois、IP138 查询域名注册信息、子域名(工具:Sublist3r、OneForAll);

- 端口 / 服务:用 Nmap/Masscan 扫描开放端口,识别服务版本(如 Apache 2.4.49、MySQL 8.0);

- 技术栈:判断后端语言(Java/PHP/Python)、框架(SpringBoot/Django)、数据库类型(工具:WhatWeb、Wappalyzer)。

- 深度信息收集:

- Web 应用:爬取目录结构(Dirsearch、Gobuster)、查找备份文件(如 xxx.zip、xxx.bak)、分析 robots.txt;

- 代码泄露:GitHub 搜索目标域名、公司名,查找开源项目中的敏感配置(如数据库密码、API 密钥);

- 业务逻辑:梳理核心流程(如登录、支付、订单提交),标记用户可控参数(如 URL 参数、表单数据)。

2. 漏洞探测:自动化 + 手动结合(占比 40%)

核心目标:基于收集到的信息,排查常见漏洞和逻辑缺陷,重点区分 “扫描误报” 和 “真实漏洞”。

- 自动化扫描(高效排查常见漏洞):

- Web 应用:OWASP ZAP(开源)、Burp Suite Scanner(社区版)、AWVS(商业),扫描 SQL 注入、XSS、路径遍历等基础漏洞;

- 系统 / 网络:Nessus、OpenVAS,检测系统补丁缺失、弱密码、端口漏洞;

- AI 辅助扫描:2026 新增工具(如 Anthropic Vulnerability Scanner),可基于目标技术栈生成定制化扫描规则,降低误报率。

- 手动探测(突破自动化局限):

- 重点关注 “逻辑漏洞”:自动化工具难以识别,需结合业务场景分析(如支付金额篡改、订单状态越权、验证码绕过);

- 针对性测试:对用户可控参数注入特殊字符('、"、;、and 1=1),观察响应变化(如页面报错、返回异常数据);

- 协议分析:用 Wireshark/Fiddler 抓包,分析 HTTP/HTTPS 请求包,查找未授权访问、敏感信息泄露(如 Cookie 未加密)。

3. 漏洞验证与利用(占比 20%)

核心目标:确认漏洞真实性、复现利用步骤、评估危害等级,避免误报和夸大风险。

- 验证流程:

- 复现漏洞:按 “操作步骤→触发条件→结果” 记录,确保每一步可复现(如 SQL 注入需明确注入点、 payload、返回结果);

- 排除干扰:确认漏洞不是 “测试环境专属”“配置错误导致”(如测试环境未开启权限控制);

- 危害评估:按 CVSS 3.1 标准评分,明确影响范围(如仅个人信息泄露、可获取服务器权限)。

- 利用技巧:

- 基础漏洞:使用成熟工具(SQLMap 自动化注入、XSStrike 检测 XSS);

- 复杂漏洞:编写 POC(概念验证代码),如 Python 脚本触发命令注入、Burp Suite 重放包修改参数测试越权。

4. 报告编写:价值转化的关键(占比 10%)

一份专业的漏洞报告能让修复者快速理解问题、落地修复,核心包含 5 部分:

- 漏洞概述:类型、CVSS 评分、影响范围(如 “目标域名 xxx 的登录接口存在 SQL 注入漏洞,高危,可获取管理员账号密码”);

- 复现环境:操作系统、浏览器、工具版本(如 “Windows 10、Chrome 120、Burp Suite 2026.1”);

- 详细步骤:附截图 / 请求包 / POC 代码(如 “1. 访问 xxx/login;2. 输入账号 admin’ or ‘1’='1;3. 成功登录”);

- 危害分析:攻击者可能的利用方式(如 “窃取用户数据库,导致 10 万用户信息泄露”);

- 修复方案:具体可落地(如 “代码层面使用参数化查询,过滤特殊字符;配置层面限制数据库账号权限”)。

三、2026 年热门场景漏洞挖掘重点

1. Web 应用(基础且核心)

高频漏洞类型:SQL 注入、XSS、文件上传 / 下载、命令注入、业务逻辑漏洞;

- 2026 新增重点:

- AI 应用相关漏洞:提示词注入(如在 AI 对话框输入恶意指令获取敏感信息)、模型训练数据泄露;

- 低代码平台漏洞:低代码工具(如 Power Apps、简道云)的组件权限配置错误、接口未授权访问。

- 挖掘技巧:

- 关注 API 接口:通过 Swagger 文档、抓包分析未授权接口,测试参数篡改;

- 审计第三方组件:使用 Dependency-Check 扫描项目依赖,排查开源组件漏洞(如 Log4j2、Spring Cloud 漏洞)。

2. 云原生场景(企业刚需)

核心漏洞类型:容器逃逸、K8s 集群未授权访问、镜像漏洞、配置错误(如敏感信息挂载到容器);

- 挖掘工具:

- 镜像扫描:Trivy、Clair(检测镜像中的漏洞和恶意文件);

- K8s 安全:kube-hunter(扫描 K8s 集群漏洞)、Falco(监控容器运行时异常);

- 挖掘思路:

- 检查容器权限:是否以 root 用户运行,是否挂载敏感目录(如 /var/run/docker.sock);

- 测试 K8s 接口:访问 kube-apiserver 的 8080 端口,测试未授权访问漏洞。

3. 移动 APP(Android/iOS)

核心漏洞类型:本地敏感信息泄露(明文存储密码 / Token)、API 接口漏洞、证书校验绕过、第三方 SDK 漏洞;

- 挖掘工具链:

- 抓包:Charles/Fiddler(配置手机代理,拦截 HTTPS 请求);

- 反编译:Jadx-Gui(Android)、Hopper Disassembler(iOS);

- 动态调试:Frida(Hook 关键函数,如加密函数、权限校验函数);

- 2026 新增重点:AI 原生 APP 漏洞(如 APP 内置大模型的本地缓存泄露、模型文件篡改)。

4. 物联网设备(新兴蓝海)

核心漏洞类型:弱密码、固件缓冲区溢出、未授权访问、工业协议漏洞(Modbus、MQTT);

- 挖掘步骤:

- 提取固件:用 binwalk 拆解设备固件,获取文件系统和可执行程序;

- 静态分析:用 IDA Pro/Ghidra 分析固件中的危险函数(如 strcpy 未做长度限制);

- 动态模拟:用 Firmadyne/FirmAE 模拟固件运行,测试漏洞触发。

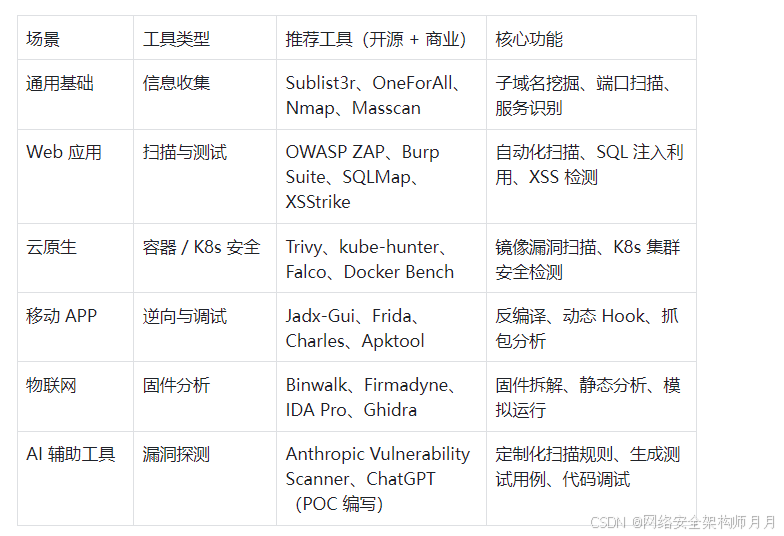

四、2026 年漏洞挖掘必备工具清单(按场景分类)

五、漏洞挖掘进阶技巧(从 “入门” 到 “高手”)

- 代码审计能力(核心竞争力)

目标:能看懂 Web/APP 源码,主动发现 “逻辑漏洞” 和 “隐藏漏洞”;

学习重点:

高危函数:Java 的 eval ()、PHP 的 exec ()、Python 的 pickle.load ()(易触发命令注入);

数据处理:输入验证、输出编码、权限控制逻辑(如未校验用户身份的接口);

工具:SonarQube(开源)、Fortify(商业)、Semgrep(轻量级静态扫描)。 - Fuzzing 测试(挖掘 0day 漏洞)

原理:通过自动化生成大量畸形数据(如超长字符串、特殊字符组合),触发程序异常(如崩溃、报错),从而发现漏洞;

工具:AFL++(开源)、LibFuzzer(C/C++ 项目)、Python-Fuzz(Python 项目);

场景:适用于固件、操作系统、开源组件等底层软件,可挖掘缓冲区溢出、整数溢出等高危漏洞。 - 威胁情报利用

关注最新漏洞趋势:订阅 CVE、CNNVD 漏洞库,跟踪热门漏洞(如 2026 年新披露的 AI 模型漏洞);

借鉴公开案例:在安全客、先知社区、HackerOne 查看大佬分享的漏洞挖掘案例,学习思路。 - 合法实战积累

漏洞赏金平台:国内(阿里 / 腾讯 / 百度应急响应中心)、国际(HackerOne、Bugcrowd),提交合法漏洞获得奖金 + 认证;

CTF 比赛:参与强网杯、DEF CON、Hack The Box,积累实战对抗经验,提升漏洞利用技巧。

六、合规与安全红线(必看!)

- 合法授权是前提:任何测试必须获得目标资产所有者的书面授权,严禁未经允许测试生产环境、他人网站(违反《网络安全法》,最高可判有期徒刑);

- 遵守平台规则:参与漏洞赏金平台或 CTF 比赛,严格遵循平台规定,禁止恶意利用漏洞破坏系统;

- 保密原则:未修复的漏洞不得泄露细节,避免被黑产利用;提交漏洞后,等待厂商修复并公开致谢。

七、2026 年学习资源推荐

-

书籍:《漏洞挖掘实战》《Web 安全代码审计》《云原生安全指南》;

-

靶场:VulnHub(传统漏洞)、Hack The Box(实战场景)、字节跳动 “应急响应靶场”(云原生专项);

-

社区:先知社区、安全客、GitHub(漏洞挖掘开源项目,如 sqlmap、frida-tools);

-

认证:OSCP(渗透测试认证)、CISP-PTE(国内漏洞挖掘认证)、CAISP(AI 安全认证)。

八、总结:漏洞挖掘的核心逻辑

2026 年的漏洞挖掘,早已不是 “会用工具就行”,而是 “原理 + 场景 + AI 协同” 的综合能力比拼。新手入门要先打牢基础(网络协议、操作系统、编程语言),再通过靶场实战积累经验;进阶者需聚焦 1-2 个热门场景(如云原生、AI 安全),深耕代码审计和 Fuzzing 测试,形成核心竞争力。

记住:漏洞挖掘的本质是 “换位思考”—— 站在攻击者的角度找问题,站在防御者的角度提方案。坚持 “合法合规、持续学习、实战落地”,你就能在这个高速发展的领域站稳脚跟,成为守护网络安全的核心力量。

网络安全学习资源

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

更多推荐

已为社区贡献76条内容

已为社区贡献76条内容

所有评论(0)