抗DDoS技术演进

本文系统梳理了抗DDoS技术20余年发展历程,揭示其从被动防御到智能协同的四大演进阶段:1)萌芽期(1990s-2000s)以带宽扩容和静态过滤应对GB级基础攻击;2)升级期(2000s-2010s)出现流量清洗技术和动态黑名单,防御能力达百GB级;3)云时代(2010s-2020s)依托分布式云清洗中心实现T级防护;4)智能化阶段(2020s至今)通过AI行为分析、零信任架构构建主动防御体系。文

随着网络攻击手段的持续升级,DDoS攻击已从早期的简单流量洪泛,演变为“网络层+应用层+AI变种”的多维度混合攻击,攻击峰值突破5.6Tbps,对企业业务连续性构成致命威胁。本文以时间为轴线,梳理抗DDoS技术从萌芽、升级、云化到智能化的四大演进阶段,深度解析各阶段核心技术原理、攻击对抗逻辑及落地痛点,为网络安全从业者、运维工程师提供技术演进全景参考与实践指引。

一、攻击演进倒逼防御技术迭代

DDoS(分布式拒绝服务)攻击的核心逻辑始终未变——通过耗尽目标服务器带宽、计算资源或应用资源,阻断合法用户访问,但攻击手段、规模与隐蔽性已发生天翻地覆的变化:

规模上:从1996年首次记录的GB级攻击,跃升至2024年5.6Tbps的超大规模攻击,攻击源从单一主机扩展至百万级IoT僵尸网络;

手段上:从传统UDP/TCP Flood,升级为CC攻击、反射攻击、0day漏洞混合攻击,甚至出现AI生成的动态伪装攻击;

目标上:从大型互联网企业,逐渐蔓延至中小企业,2024年国内中小企业DDoS攻击损失率同比上升89.7%。

抗DDoS技术的演进始终与攻击技术攻防对抗同步,经历了“被动防御→主动拦截→智能防御→协同防御”的全链路升级,每一次技术突破都源于对攻击痛点的精准破解。

二、抗DDoS技术四大演进阶段

2.1 萌芽期(1990s-2000s):被动硬抗,应对基础流量攻击

核心攻击特征

攻击类型:以网络层流量洪泛为主,如UDP Flood、ICMP Flood、简单HTTP Flood;

攻击规模:单次攻击流量多为MB~GB级,攻击源集中,多为单主机或小型僵尸网络;

典型事件:2000年eBay、亚马逊遭数GBps HTTP Flood攻击,导致网站长时间瘫痪。

核心防御技术

1.带宽扩容:通过增加服务器链路带宽硬抗攻击,本质是用资源换时间;

2.静态过滤:基于IP黑名单、端口封禁、速率限制(如单IP每秒请求≤10次)拦截攻击流量;

3.基础协议防护:针对TCP半连接攻击,引入SYN Cookie技术,避免半连接队列溢出。

技术痛点与局限

被动防御:仅能应对已知攻击,无法识别分布式攻击源;

误杀率高:静态黑名单易误封合法IP,速率限制阈值配置复杂;

抗攻击能力弱:面对GB级以上攻击时,带宽扩容成本极高,中小企业难以承受。

2.2 技术升级期(2000s-2010s):主动拦截,流量清洗技术崛起

核心攻击特征

攻击类型:攻击手段多样化,出现SQL Slammer蠕虫攻击、多协议混合攻击、Slowloris应用层攻击;

攻击规模:攻击流量突破100GBps,僵尸网络规模化,如2009年Anonymous组织利用 Botnet发起大规模攻击;

攻击隐蔽性:开始模拟正常用户请求,传统静态过滤难以识别。

核心防御技术

1.流量清洗技术:引入协议深度分析(DPI)和行为建模,通过“流量牵引→异常检测→清洗过滤→合法回注”闭环,区分攻击与合法流量;

2.动态黑名单:基于威胁情报实时更新恶意IP段,替代静态黑名单,降低误杀率;

3.Anycast网络部署:通过全球多节点分散攻击流量,避免单节点被击垮;

4.应用层专项防护:针对CC攻击、HTTP Flood,引入验证码挑战、请求频率动态限流技术。

技术突破与局限

突破:实现从硬抗到精准清洗的转变,可应对百GB级攻击;

局限:依赖人工配置防护规则,对未知攻击识别能力弱;清洗节点集中,跨运营商流量延迟高。

2.3 云时代(2010s-2020s):弹性防御,云清洗中心成主流

核心攻击特征

攻击规模:T级攻击常态化,2016年Mirai僵尸网络发起620Gbps攻击,2024年国内最大攻击峰值达5.6Tbps;

攻击载体:IoT设备、云服务器成为主要攻击源,僵尸网络规模化、全球化;

攻击模式:反射攻击泛滥(如Memcached、NTP协议滥用),攻击流量放大数百倍。

核心防御技术

1.云原生弹性清洗:阿里云、AWS Shield等推出Tbps级云防护服务,通过全球分布式清洗节点,实现攻击流量就近清洗;

2.BGP多线牵引:基于BGP路由协议,300ms内完成流量路径切换,将攻击流量牵引至云清洗中心,源站无感知;

3.智能分析引擎:引入机器学习模型,分析流量行为基线,识别隐蔽攻击(如加密 UDP Flood);

4.按需弹性扩容:攻击峰值时自动扩容防护资源,攻击结束后释放,降低企业防护成本。

技术优势与落地痛点

优势:防御能力弹性扩展,可应对T级攻击;无需企业购置硬件,部署成本降低;

痛点:多云部署场景下防护工具碎片化,跨平台流量监控难;中小企业仍面临配置复杂、运维成本高的困境。

2.4 智能化融合期(2020s至今):主动预判,AI+零信任构建立体防御

核心攻击特征

攻击智能化:AI驱动的自适应攻击成为主流,通过生成式AI伪造正常用户行为,规避检测;

攻击复合化:DDoS+CC+APT 攻击组合打击,如游戏行业遭遇“流量攻击+漏洞渗透”双重威胁;

攻击精准化:针对关键基础设施、金融、电商等行业,发起定向攻击,造成精准损失。

核心防御技术

1.AI驱动的自适应防御:

行为建模:通过LSTM、AutoEncoder等模型,构建用户/设备/应用多维行为基线,未知攻击识别率≥95%;

自动响应:攻击检测、策略调整、拦截处置全流程自动化,响应时间从小时级降至毫秒级;

动态策略优化:每拦截一次未知攻击,自动提取特征更新模型,实现“防御能力随攻击进化”。

2.边缘计算+云防护融合:在CDN边缘节点部署轻量AI模型,提前过滤60%无效流量,降低中心清洗压力,清洗延迟<50ms;

3.零信任架构融合:默认不信任任何流量,通过多因素认证、设备指纹、实时权限校验,阻断合法身份滥用发起的DDoS攻击;

4.分布式协同防御:全球节点共享威胁情报,实现一台检出,全网免疫。

技术突破

从被动拦截到主动预判:通过AI模型提前10分钟预测攻击流量趋势,触发资源扩容;

从单一防护到立体防御:融合网络层、应用层、身份层防护,应对复合攻击;

从技术门槛到轻量化落地:零部署、零维护方案普及,适配中小企业需求。

三、抗DDoS核心技术迭代关键逻辑

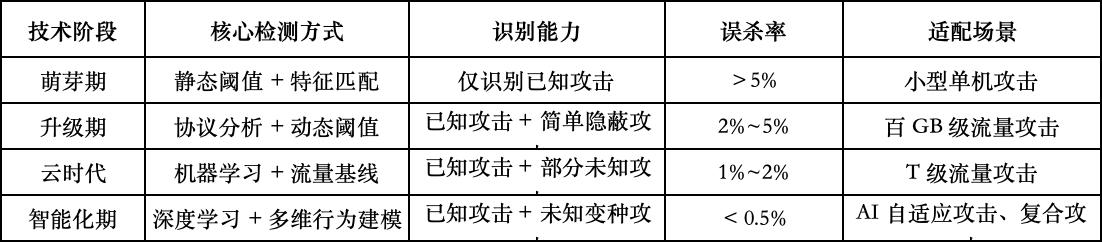

3.1 检测技术:从阈值判断到AI行为分析

3.2 防御架构:从集中式到分布式协同

集中式防御(2010s前):单节点清洗中心,易成为攻击瓶颈,跨运营商延迟高;

分布式防御(2010s后):全球多节点+Anycast网络,流量就近清洗,弹性扩容;

协同防御(2020s至今):边缘节点预过滤+中心智能清洗+零信任网关校验,构建三层立体防御。

四、实战落地:锐速安全抗DDoS技术架构实践

在智能化融合期,锐速安全基于10年+行业实战经验,构建了AI 智能防护+2000G超级防御+零部署运维的全链路抗DDoS架构,精准适配中小企业与大型企业的不同需求,核心落地亮点如下:

4.1 技术架构:三层立体防御体系

1.边缘防护层:部署分布式边缘节点,通过轻量AI模型预过滤60%无效攻击流量(如伪造IP包、端口扫描包),降低中心清洗压力;

2.智能清洗层:依托2000G超级防御矩阵,采用监督学习+无监督学习融合模型,精准识别 DDoS/CC攻击、AI变种攻击,拦截率达99.9%,误杀率低至0.3%;

3.源站保障层:结合零信任身份校验,对核心业务流量进行实时权限验证,阻断合法身份滥用攻击,同时通过BGP多线牵引,300ms内完成流量切换,源站无感知。

4.2 落地优势:适配中小企业痛点

零部署+零维护:无需修改代码、无需购置硬件,通过DNS解析5分钟一键接入,全程自动化运维,无需专业技术团队;

弹性扩容:攻击峰值时自动扩容防护资源,应对T级以下混合攻击,攻击结束后释放资源,降低成本;

7×24小时应急响应:30人核心技术团队实时值守,攻击发生10分钟内定位问题、快速止损,避免损失扩大。

五、未来趋势:抗DDoS技术三大发展方向

AI与自动化深度融合:实现攻击预测、防御策略优化、攻击溯源的全流程自动化,SOAR(安全编排与自动化响应)将成为标配;

量子安全防护:应对量子计算对现有加密体系的威胁,研发抗量子签名算法,强化攻击溯源安全性;

行业协同防御:通过MITRE ATT&CK框架等,实现跨企业、跨行业威胁情报共享,构建全球协同防御网络。

六、结语

抗DDoS技术的演进,本质是攻击手段升级与防御技术创新的持续博弈,从早期的带宽硬抗到如今的AI主动预判,防御逻辑已从守住边界转向动态适配。对于企业而言,选择抗 DDoS方案的核心,不再是防御流量多大,而是能否适配自身业务、降低运维成本、应对新型攻击。

锐速安全始终以技术创新+实战落地为核心,持续优化抗DDoS防护方案,让中小企业以低预算、零技术门槛,享受大企业级的安全防护能力。

你在实际工作中遭遇过哪些新型DDoS攻击?如何破解的?

对于AI驱动的抗DDoS技术,你认为最大的落地难点是什么?

中小企业在选择抗DDoS方案时,应优先权衡防御能力还是运维成本?

欢迎在评论区留言交流,共同探讨抗DDoS技术的实践与创新!

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)