网络安全 | Bot攻击与防护

Bot攻击已成为网络安全重大威胁。恶意机器人程序利用业务逻辑缺陷,通过API隐蔽攻击,具有高度智能化、规模化和低成本特点。常见攻击包括撞库、DDoS和API滥用等,如Mirai僵尸网络控制IoT设备发动攻击。传统防御如IP限制、验证码等逐渐失效,需采用API资产管理、AI行为分析、多层DDoS防护等现代手段,建立多维度访问基线和威胁建模,才能有效应对日益复杂的Bot自动化攻击。

关注:CodingTechWork

引言

在数字化浪潮下,Bot攻击已成为网络安全领域最具挑战性的威胁之一,它们悄无声息地潜伏在正常流量中,随时准备发动致命一击。

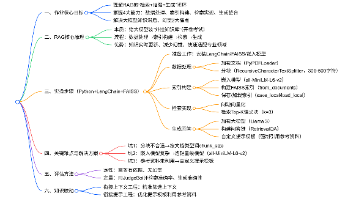

Bot攻击介绍

在网络技术中,Bot(机器人)是指一种自动化执行特定任务的软件程序。它们按照预设指令在互联网上运行,能够以远超人类的速度执行重复性任务。

根据其意图和行为,Bot可分为两大类:良好机器人(如搜索引擎爬虫)和恶意机器人(被用于网络攻击的自动化程序)。

恶意Bot攻击是指通过工具或脚本程序,对应用系统进行的自动化攻击或探测。这些攻击不仅利用应用漏洞,更多是利用业务逻辑缺陷,模拟合法业务操作,躲避现有安全防护手段的威胁行为。

Bot攻击特点

现代Bot攻击呈现出几个显著特点:

-

高度隐蔽性:API具备开放性特点,攻击者可以和正常用户一样调用API,导致攻击流量隐藏在正常用户流量中,其攻击行为更加隐蔽、更难发现。

-

智能化演进:现代Bot攻击采用机器学习、人工智能和多态代码等先进技术来逃避检测。Bot自动化程序能够根据编程规则和时间推移学习,随时随地做出决策。

-

规模化攻击:Bot攻击呈现稳步增长,每年增加47%,导致数据盗窃、凭证填充和账户接管造成巨额财务损失。例如,Cloudflare最近缓解的一次DDoS攻击,峰值达到了654 Gbps,涉及18,705个独立IP地址。

-

低成本高回报:攻击者可以随时租用价格低廉的Bot、僵尸网络等攻击工具,不需要太多资源或深厚的技术知识就可以发起针对API的Bot自动化攻击。

常见Bot攻击场景与真实案例

常见攻击类型

- 撞库攻击:使用窃取的登录凭据获取未经授权访问的Bot。

- 网页抓取:未经授权提取网站内容、定价数据和专有信息。

- 账户接管:通过各种方法自动尝试入侵用户账户。

- DDoS攻击:协调数据包或HTTP请求泛洪,造成目标网站或服务器的拒绝服务事件。

- API滥用:利用完全合法有效的API调用实现Bot自动化攻击,操纵、欺诈或破坏API。

真实攻击案例

- Mirai/Moobot僵尸网络:基于Mirai的Moobot僵尸网络使用可远程利用的漏洞或弱默认密码感染IoT(物联网)设备。一旦成功感染,设备控制权就会被转移到命令和控制服务器的操作员手中,操作员可以远程发布指令发动大规模DDoS攻击。

- ChaosBot恶意软件:这是一种基于Rust的新型恶意软件,它通过将恶意命令与控制流量隐藏在合法云服务通信中,代表了对抗战术的新演进。该恶意软件通过Discord平台进行C2通信,使攻击流量与正常网络流量无缝融合,极大增加了检测难度。

- 恶意Go模块攻击:研究人员发现一个名为"golang-random-ip-ssh-bruteforce"的恶意Go模块,伪造成SSH暴力破解工具,实际上却会在首次成功登录时,自动将目标IP地址、用户名和密码传送到攻击者控制的Telegram机器人。

Bot攻击的技术原理

僵尸网络组成

僵尸网络是Bot攻击的基础设施,由四个关键要素构成:

- 命令与控制(C&C):Bot接收来自C&C服务器的命令,并向其报告执行结果。C&C服务器可能使用IRC通道、P2P网络或自定义域等多种结构。

- 传播机制:负责扩展僵尸网络。例如,Moobot感染IoT设备后,会随机扫描互联网以查找开放的telnet端口,并尝试利用已知漏洞或使用默认凭证强行入侵。

- 通信渠道:系统必须能够相互通信。Bot会向C&C报告扫描结果。

- 恶意负载:执行实际的恶意活动,如DDoS攻击、数据窃取等。

攻击流程

Bot攻击通常遵循以下流程:

-

侦查与渗透:攻击者使用Bot自动化工具扫描企业IT架构,寻找影子API(未被及时维护更新的API)和僵尸API(旧的、很少使用的API版本)。

-

建立持久性:一旦找到漏洞,攻击者会建立持久访问机制。例如,ChaosBot通过验证其Discord机器人令牌并创建以受害者计算机命名的专用私人频道来建立持久访问。

-

命令执行:攻击者通过C2基础设施发布指令。Moobot的C2服务器可以协调数据包或HTTP请求泛洪,造成目标网站或服务器的拒绝服务事件。

-

数据外泄:窃取的数据通过隐蔽渠道回传。ChaosBot通过Discord API以附件形式回传截屏和文件。

构建Bot攻击防御体系

传统防护手段及其局限性

-

IP限制:通过检查访问请求的IP地址判断是否是爬虫,采取黑名单或白名单机制。但恶意爬虫可能会使用代理IP或分布式抓取技术绕过此限制。

-

User-Agent识别:通过分析User-Agent字段判断客户端类型。然而恶意爬虫也可能会修改User-Agent字段,伪装成不同的浏览器或设备。

-

验证码验证:通过要求用户输入验证码来验证访问者的真实性。但恶意爬虫可能会利用OCR技术或打码平台自动识别验证码。

-

频率限制:限制访问请求的频率,防止爬虫过度访问网站。然而恶意爬虫可能会通过降低抓取频率、使用多个账号等方式来绕过。

传统方案的不足:当利用Bot通过合法帐户进行API攻击时,传统WAF和API网关安全方案却日益疲软。此类攻击多以合法身份登录、模拟正常操作、以多源低频请求为主,而传统WAF安全主要基于攻击特征与行为规则实行被动式防御,已逐渐失效。

现代Bot防护策略

面对日益复杂的Bot攻击,企业需要采取更先进、全面的防护措施:

-

API资产管理:引入API资产管理,通过分析访问流量自动发现API接口,进行自动识别、梳理和分组。同时,与API网关上的注册数据对比,发现未知API接口。

-

行为分析与AI防护:综合利用AI、大数据、威胁情报等技术,持续监控并分析流量行为,有效检测威胁攻击。CDNetworks的Bot Shield解决方案提供全面的保护,防止恶意机器人活动,同时允许有益的机器人流量维持业务运营。

-

敏感数据管控:对API传输中的敏感数据进行识别和过滤,并对敏感数据进行脱敏或者实时拦截,规避数据安全风险。

-

多层DDoS防护:像Cloudflare采用的多层防护系统(Gatebot、dosd、flowtrackd)可以在不同层级检测和缓解DDoS攻击。这种防御深度确保即使一层被绕过,其他层仍能提供保护。

-

访问行为分析:建立多维度访问基线和API威胁建模,对API接口的访问行为进行监控和分析。监控基线偏离状况,高效识别异常访问行为。

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)