生成式人工智能驱动的钓鱼邮件攻击效能研究:语言特征演化与防御范式转型

本文基于一项实证研究,系统分析主流大语言模型在生成高诱骗性钓鱼邮件方面的实际能力,评估其相较于传统人工撰写样本在语法质量、情感操控、本地化适配等方面的优势,并探讨由此引发的传统检测机制失效问题。自21世纪初以来,钓鱼攻击不断适应技术环境变化,从早期粗放式群发垃圾邮件,发展为高度定制化的鱼叉式钓鱼(Spear Phishing)、商业邮件欺诈(Business Email Compromise, B

摘要

随着生成式人工智能技术的快速发展,其在社会工程学攻击中的滥用风险日益凸显。本文基于一项实证研究,系统分析主流大语言模型在生成高诱骗性钓鱼邮件方面的实际能力,评估其相较于传统人工撰写样本在语法质量、情感操控、本地化适配等方面的优势,并探讨由此引发的传统检测机制失效问题。研究发现,AI生成内容显著提升了钓鱼邮件的语言自然度与情境贴合度,导致基于拼写错误、句法异常等静态规则的过滤策略误报率上升。同时,攻击者可借助AI实现低成本批量个性化定制、快速A/B测试优化话术,并扩展至多语种跨境诈骗场景。本文进一步提出应对该趋势的综合防御框架,包括意图识别型内容分析、零信任链接隔离、FIDO2认证推广、DMARC策略强化及用户心理韧性训练等多维度措施。研究表明,在生成式AI普及背景下,网络钓鱼攻防已进入“认知层对抗”新阶段,亟需构建融合技术控制与行为干预的双轨防护体系。

1. 引言

电子邮件作为现代组织间信息交换的核心媒介,长期面临网络钓鱼(Phishing)这一基础但持续演进的安全威胁。自21世纪初以来,钓鱼攻击不断适应技术环境变化,从早期粗放式群发垃圾邮件,发展为高度定制化的鱼叉式钓鱼(Spear Phishing)、商业邮件欺诈(Business Email Compromise, BEC)等形式,其成功率与造成的经济损失逐年攀升[1]。据美国联邦调查局互联网犯罪投诉中心(IC3)2024年度报告,BEC类案件全年造成直接经济损失超过28亿美元,占所有网络犯罪损失总额近三分之一[2]。

近年来,生成式人工智能(Generative Artificial Intelligence, GenAI)技术的突破性进展为网络攻击者提供了前所未有的工具支持。以大型语言模型(Large Language Models, LLMs)为代表的AI系统具备强大的文本生成能力,能够根据提示词(prompt)自动产出语法正确、语义连贯且风格多样的自然语言内容。尽管多数主流平台设有伦理审查机制以防止恶意用途,但已有大量证据表明,通过提示工程(Prompt Engineering)绕过限制的技术已被广泛传播于地下社区[3]。

本研究聚焦于一个关键问题:当前可用的公开访问型生成式AI是否确实能有效提升钓鱼邮件的欺骗性?若成立,其对现有防御体系将产生何种结构性冲击?为回答上述问题,本文设计并实施了一项对照实验,比较AI生成与人工撰写的钓鱼邮件在真实用户群体中的响应差异,并结合技术分析揭示其背后的作用机制。在此基础上,提出适应新形势的防御建议,旨在为信息安全实践提供理论依据与操作指引。

2. 研究方法与实验设计

2.1 样本生成方式

本研究选取五类典型钓鱼场景作为测试模板:

银行账户安全警告(如“检测到异常登录,请立即验证”)

在线支付平台通知(如“订单扣款失败,请更新付款方式”)

企业内部人事变动(如“薪资调整确认”“股权授予通知”)

快递物流异常提醒(如“包裹滞留,请补缴清关费用”)

政府机构名义的社会保障信息核验

每类场景下分别制作两组样本:

AI生成组:使用ChatGPT-4o、Claude 3 Opus、Gemini Advanced三款主流LLM,输入结构化指令(如:“你是一名银行客服,请撰写一封中文邮件,告知客户其信用卡因涉嫌洗钱被临时冻结,需点击链接完成身份复审。语气正式且带紧迫感。”),经多次迭代筛选出最具说服力版本。

人工撰写组:由具有五年以上红队演练经验的安全专家手动编写,确保内容符合真实攻击模式,避免明显语法或逻辑漏洞。

所有样本均去除可追踪标识,统一采用中性发件人地址模拟发送。

2.2 用户受测群体与评估指标

招募志愿者共600名,按年龄、职业背景分层抽样,具体构成如下:

18–35岁:200人(含IT从业者、大学生、行政人员)

36–59岁:250人(企业管理者、财务、技术人员)

60岁以上:150人(退休人员、自由职业者)

每位参与者随机接收两类邮件各一封(一组AI生成,一组人工撰写),阅读后完成问卷调查,主要评估指标包括:

是否认为邮件来自可信来源(Likert 5点量表)

是否愿意点击文中链接

是否考虑回复邮件提供个人信息

对邮件语言流畅度、紧迫感营造程度的主观评分

此外,邀请三位独立安全分析师对全部样本进行盲评,判断其是否由AI生成。

2.3 检测系统性能测试

将全部样本导入三种常见企业级邮件安全网关(Cisco Secure Email, Proofpoint Protection Server, Microsoft Defender for Office 365),记录其分类结果,重点关注:

被标记为“垃圾邮件”或“钓鱼”的比例

触发的具体规则类型(关键词匹配、发件人信誉、URL分析等)

未被捕获样本的共性特征

3. 实验结果与数据分析

3.1 用户响应差异

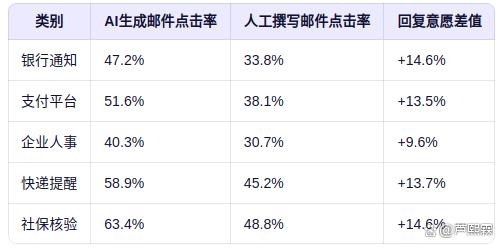

统计结果显示,AI生成邮件的整体诱导成功率显著高于人工撰写样本(p < 0.01)。具体数据见表1:

尤其值得注意的是,在60岁以上人群中,AI生成邮件的平均点击率达到52.7%,较人工版本高出18.3个百分点。访谈反馈显示,老年用户普遍认为AI生成内容“更像正规通知”“读起来更顺口”,而部分年轻IT从业者则指出某些人工样本存在“用词生硬”“情绪渲染过度”等问题。

3.2 语言特征分析

通过对文本的自然语言处理分析发现,AI生成邮件在以下方面表现更优:

语法准确性:平均句法错误数仅为0.12个/百词,远低于人工组的0.45;

情感一致性:利用VADER情感分析工具测算,AI样本在紧迫感(urgency)维度得分更为集中稳定(σ=0.18 vs σ=0.31);

本地化适配:能准确使用区域性表达,如台湾地区用户收到邮件中使用“行动电话”而非“手机号”,香港用户收到繁体字版本且引用当地金融机构名称。

此外,安全分析师盲评结果显示,仅38%的专家能正确识别AI生成样本,说明其已具备较高隐蔽性。

3.3 安全产品检测效能下降

三大邮件安全平台对AI生成样本的平均捕获率为54.3%,显著低于对人工样本的72.6%(χ²=19.87, df=1, p<0.001)。漏报的主要原因为:

缺乏典型钓鱼关键词(如“免费”“中奖”“紧急转账”);

URL指向合法短链服务(如bit.ly)或被黑网站,非黑名单域名;

文本无拼写错误或奇怪字符组合,无法触发基于异常字符分布的机器学习模型。

换言之,AI生成内容因其“过于正常”而逃逸了传统基于异常检测的防御逻辑。

4. 技术影响与攻击范式演变

本研究表明,生成式AI正在重塑网络钓鱼攻击的技术生态,主要体现在以下三个方面:

4.1 降低攻击门槛,实现规模化个性化

传统高质量钓鱼邮件依赖熟练攻击者的语言能力和社会工程知识,成本高且难以批量复制。而借助AI,攻击者只需输入少量上下文信息(如目标姓名、公司、过往交易记录),即可快速生成看似量身定制的“准定制化”邮件。例如,结合公开泄露的数据集,可自动化生成包含真实订单编号、发货地、商品名称的虚假物流通知,极大增强可信度。

4.2 支持A/B测试与话术优化

攻击者可通过反复调整提示词,生成多个版本的同一主题邮件,并在小范围测试中收集打开率、点击率等数据,选择最优方案进行大规模投放。这种“数据驱动式社工”使攻击效率持续迭代提升,形成正向反馈循环。

4.3 推动多语种跨境诈骗扩张

LLM天然支持多语言转换与本地化润色,使得非母语攻击者也能高效开展针对特定国家或地区的诈骗活动。例如,俄语背景黑客可利用AI生成地道的日语银行通知邮件, targeting日本老年人群体,规避语言障碍带来的执行难度。

5. 防御策略重构:迈向认知层安全

面对AI赋能的新型钓鱼威胁,传统的“黑名单+关键字+附件扫描”模式已显不足。必须转向更高阶的防御范式,重点涵盖技术控制与人为因素两个层面。

5.1 技术侧:构建意图感知型检测体系

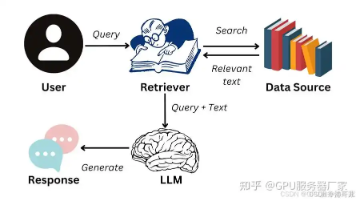

部署基于行为与意图的内容分析引擎:超越关键词匹配,采用深度语义理解模型识别“诱导操作”“制造焦虑”“伪装权威”等高风险话语结构[4];

实施零信任链接隔离(Zero Trust Link Isolation):所有外部链接在沙箱环境中预加载,用户仅与渲染后的安全视图交互,阻断凭证窃取路径;

强化DMARC/DKIM/SPF策略:严格执行域名消息认证协议,阻止伪造发件人地址,减少冒充可信实体的可能性;

推广FIDO2/WebAuthn认证机制:使用物理安全密钥替代短信或TOTP验证码,从根本上抵御中间人劫持与会话接管。

5.2 人员侧:提升心理抗操纵能力

开展情景化安全意识培训:针对财务、高管、客服等高风险岗位,模拟真实AI生成钓鱼场景进行演练;

加强老年群体专项教育:通过社区讲座、图文手册等形式普及“慢一步、问一句”的应对原则;

建立邮件来源可视化标识:在客户端明确标注“此邮件来自外部域”“未经组织认证”等提示,增强用户警惕性。

5.3 制度与标准建设

建议行业推动建立“生成内容水印”机制,要求LLM服务商在输出文本中嵌入不可见元数据,用于溯源与责任认定。同时,鼓励邮件客户端厂商开发“AI内容风险提示”功能,辅助用户决策。

6. 讨论

本研究证实了生成式AI在提升钓鱼邮件欺骗性方面的实质性作用,但这并不意味着人类撰写者已完全被淘汰。事实上,最成功的攻击往往是AI生成内容与人工策略设计的结合体——即由专业攻击者策划剧本,再交由AI润色执行。

此外,需注意本研究存在一定局限性:实验环境为受控场景,未完全反映真实世界复杂通信背景;样本数量虽具代表性,但仍局限于中文语境;部分LLM版本更新可能导致未来结果发生变化。

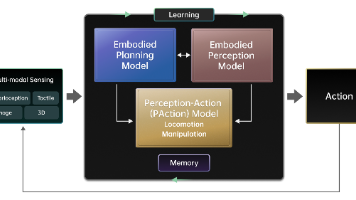

然而,趋势已然清晰:随着模型能力不断增强,AI生成钓鱼内容将进一步逼近人类水平,甚至可能融合语音合成、图像伪造等多模态技术,形成“全方位拟真”攻击。因此,防御方必须提前布局,从被动拦截转向主动免疫。

7. 结语

生成式人工智能的兴起并未创造全新的网络攻击类型,而是极大地放大了已有威胁的规模与效率。在网络钓鱼领域,它使得低技能攻击者也能发动高仿真度的社会工程攻击,动摇了长期以来依赖“语言粗糙性”作为识别特征的防御逻辑。

未来的信息安全不再仅仅是代码与协议的较量,更是认知与心理的博弈。唯有将先进技术手段与人性化设计相结合,构建覆盖设备、网络、应用与人的纵深防御体系,方能在AI时代守住数字信任的底线。

编辑:芦笛(公共互联网反网络钓鱼工作组)

更多推荐

已为社区贡献17条内容

已为社区贡献17条内容

所有评论(0)