密码实现安全:形式化验证技术解析及主流工具实践

前言

你是否想过,当我们在银行转账、使用加密通讯时,背后的软件如果出了逻辑漏洞,会带来怎样的后果?传统的软件测试就像 “抽样检查”—— 用有限的测试用例验证程序功能,但面对密码算法、航天控制这类需要 “绝对正确” 的场景,“抽样” 远远不够。而今天要讲的形式化验证技术,正是用数学证明为软件打造的 “安全盾牌”,能从根本上杜绝逻辑漏洞。

一、什么是形式化验证?

—— 从 “抽样检查” 到 “数学证明”

简单来说,形式化验证是一种用数学逻辑证明软件正确性的技术,其核心是通过 “数学语言定义需求 + 逻辑推导验证一致性”,实现 “全场景覆盖” 的正确性保障。

1.1 形式化验证的核心三步流程

1、定规矩:构建形式化规约

将软件功能需求(如 “密码算法需正确计算哈希值”)转化为数学语言描述的规约(例如用谓词逻辑表示 “输入 x 经过算法 f 处理后,输出必为哈希值 h (x)”)。这份规约是 “正确性的唯一标准”,需精准覆盖所有功能细节。

2、做证明:验证实现一致性

通过数学推导,建立 “软件代码” 与 “形式化规约” 的逻辑等价关系 —— 即证明 “代码的每一步执行,都完全符合规约定义的规则”。

3、下结论:输出验证结果

若证明通过,说明软件在所有输入场景下都满足需求;若不通过,会定位到 “代码与规约不一致的具体位置”(如某行代码计算逻辑错误)。

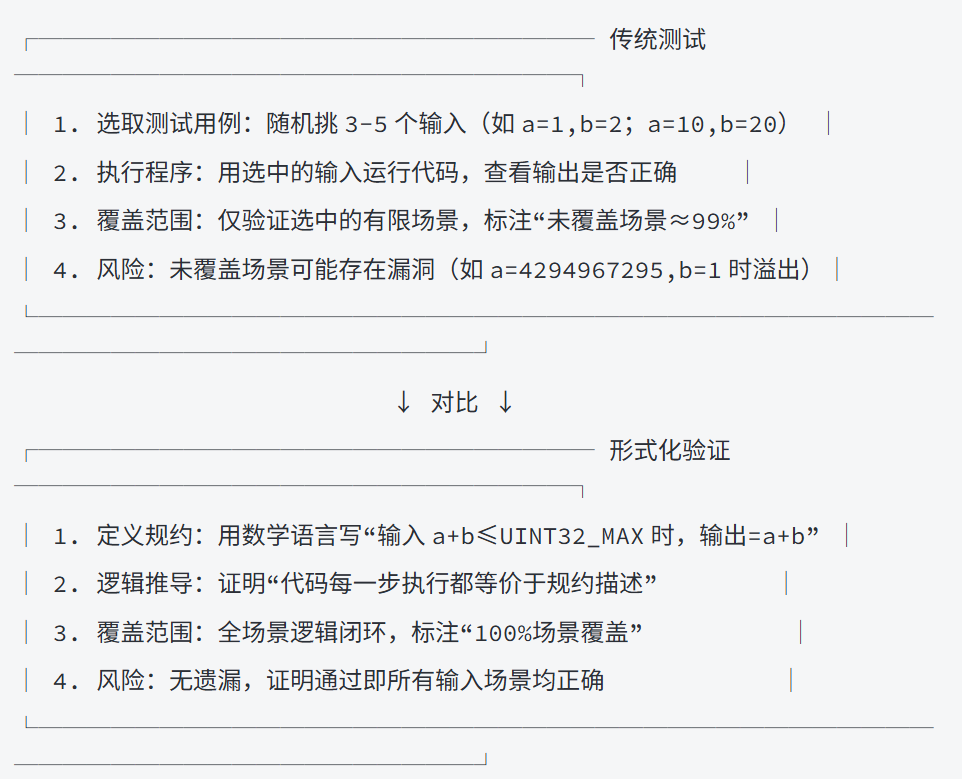

1.2 与传统测试的本质差异

两者的核心区别在于 “覆盖范围” 和 “正确性保障力度”,可类比为 “检查水果”,具体对比如下:

【图 1:传统测试与形式化验证对比】

二、形式化验证的核心工具:分类与深度解析

根据验证目标(高精度证明 / 自动化漏洞检测),主流工具可分为 “交互式定理证明工具” 和 “静态分析与模型检测工具” 两大类,每类工具各有适配场景与技术特点。

2.1 交互式定理证明工具:高安全性场景的 “精准验证利器”

适用于密码算法、航天控制软件等需 “绝对无逻辑漏洞” 的场景,核心是通过 “人工定义命题 + 工具辅助推导” 实现极致精准的证明,代表工具为 SAW 和 Coq。

2.1.1 工具 1:Coq—— 交互式证明的 “数学逻辑引擎”

- 核心原理:基于 “构造性逻辑”,工程师需将 “算法标准” 转化为 Coq 可识别的 “数学命题”,再通过 “手动定义推导规则 + 工具自动验证中间步骤” 完成证明。例如验证 SM3 哈希函数时,需先将 GM/T 0004 标准中的 “压缩函数步骤” 转化为 Coq 公式,再逐行关联代码与公式。

- 操作流程:

- 用 Coq 的 “归纳类型” 定义算法数据结构(如 SM3 的消息分组格式);

- 用 “函数定义” 描述算法逻辑(如 SM3 的置换函数 P1 (x));

- 用 “定理语句” 提出待证明命题(如 “SM3 代码计算结果 = GM/T 0004 标准结果”);

- 手动调用 Coq 的 “推导策略”(如 rewrite、induction)拆解命题,工具自动验证每步推导的正确性。

- 独特优势:支持 “任意复杂度的命题证明”,可处理 SM3、RSA 等加密算法的深层逻辑,且证明结果具有 “数学严谨性”,无任何场景遗漏。

- 典型案例:中科院团队用 Coq 验证 SM3 的 C 语言实现,耗时 3 个月完成 “从标准到代码” 的全流程证明,最终确认 “无论输入何种消息,代码输出的哈希值均符合 GM/T 0004 标准”,彻底杜绝逻辑漏洞。

2.1.2 工具 2:SAW—— 密码算法验证的 “半自动化助手”

- 核心原理:基于 “符号执行” 技术,可自动将 “密码算法代码” 转化为 “数学表达式”,再与 “算法标准表达式” 进行比对,减少人工推导工作量(比 Coq 自动化程度高 30%-50%)。

- 操作流程:

- 用 SAW 脚本定义 “算法标准”(如 AES 加密的轮函数规则);

- 导入待验证的 C/LLVM 代码(支持主流编程语言);

- 调用 SAW 的 “自动比对功能”,工具会生成 “代码表达式与标准表达式是否等价” 的证明报告;

- 若存在不一致,SAW 会定位到 “代码中与标准不符的具体函数 / 语句”。

- 独特优势:比 Coq 更轻量化,无需深厚的构造性逻辑基础,适合密码算法工程师快速验证代码实现,谷歌曾用其验证 AES 加密算法的硬件实现,验证效率比 Coq 提升 2 倍。

2.2 静态分析与模型检测工具:代码漏洞的 “自动化扫描仪”

适用于工业控制软件、嵌入式系统等需 “快速排查运行时漏洞” 的场景,核心是通过 “自动转化数学模型 + 遍历执行路径” 检测漏洞,代表工具为 Frama-C 和 CBMC。

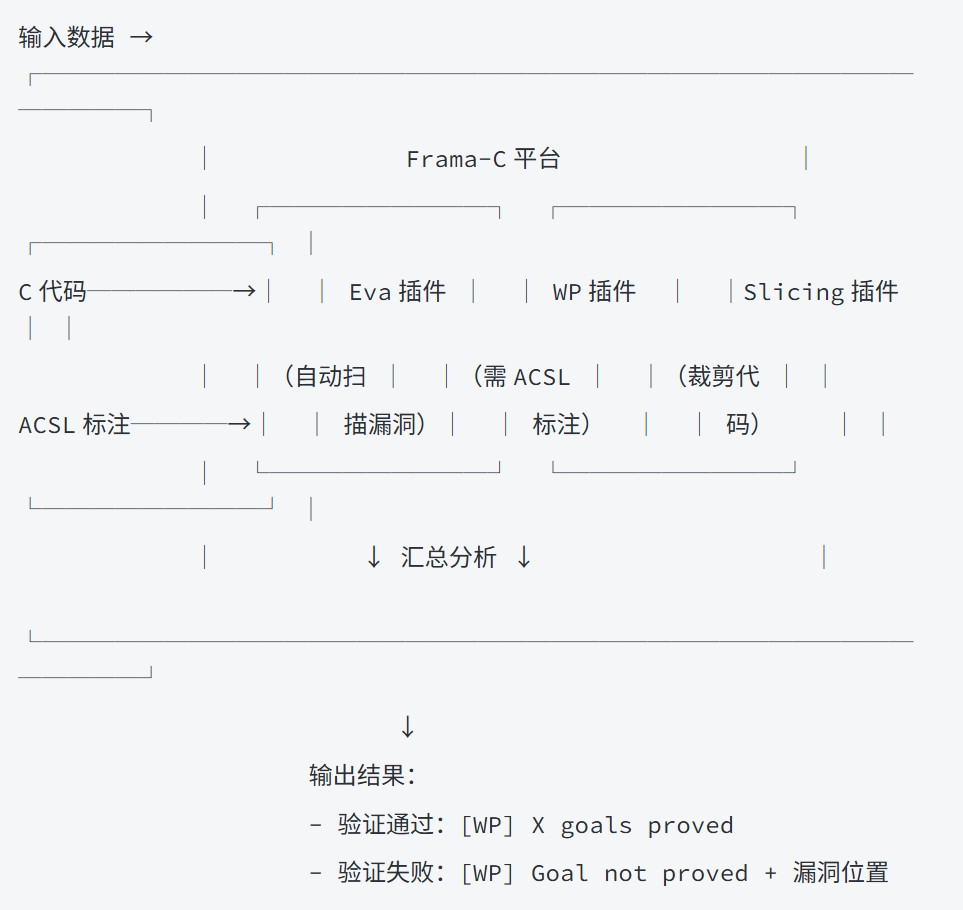

2.2.1 工具 1:Frama-C——C 语言的 “静态分析平台”

- 核心原理:基于 “协作式插件架构”,支持 ACSL(ANSI/ISO C Specification Language)标注语言,工程师用 ACSL 定义 “代码需满足的安全规则”,工具通过插件自动检查代码是否符合规则。

- 核心插件与功能:

- Eva 插件:基于 “抽象解释” 技术,可自动分析代码的 “变量取值范围”,检测内存越界、空指针引用等漏洞(无需人工标注,适合快速初步扫描);

- WP 插件(Weakest Precondition):需配合 ACSL 标注,通过 “最弱前置条件推导” 证明 “代码满足标注中的安全规则”(如 “输入 a 必须为正数”“返回值不超过 100”);

- Slicing 插件:根据验证目标 “裁剪代码”(如只保留与 “密码计算” 相关的语句),减少验证工作量,大型项目可提升效率 40%。

- 操作流程(以验证加法函数为例):

- 在 C 代码中用 ACSL 标注规则(如requires a + b <= UINT32_MAX; ensures \result == a + b;);

- 终端输入命令frama-c -wp -wp-rte add.c(调用 WP 插件 + 运行时错误检测);

- 工具输出结果:若显示[WP] 2 goals scheduled, 2 proved,说明 “规则满足”;若显示Goal not proved,会提示 “哪条规则未满足”(如 “a + b 可能溢出”)。

- 典型场景:汽车电子领域常用 Frama-C 验证 “刹车控制模块” 的 C 代码,检测 “整数溢出导致的刹车力度计算错误” 等漏洞。

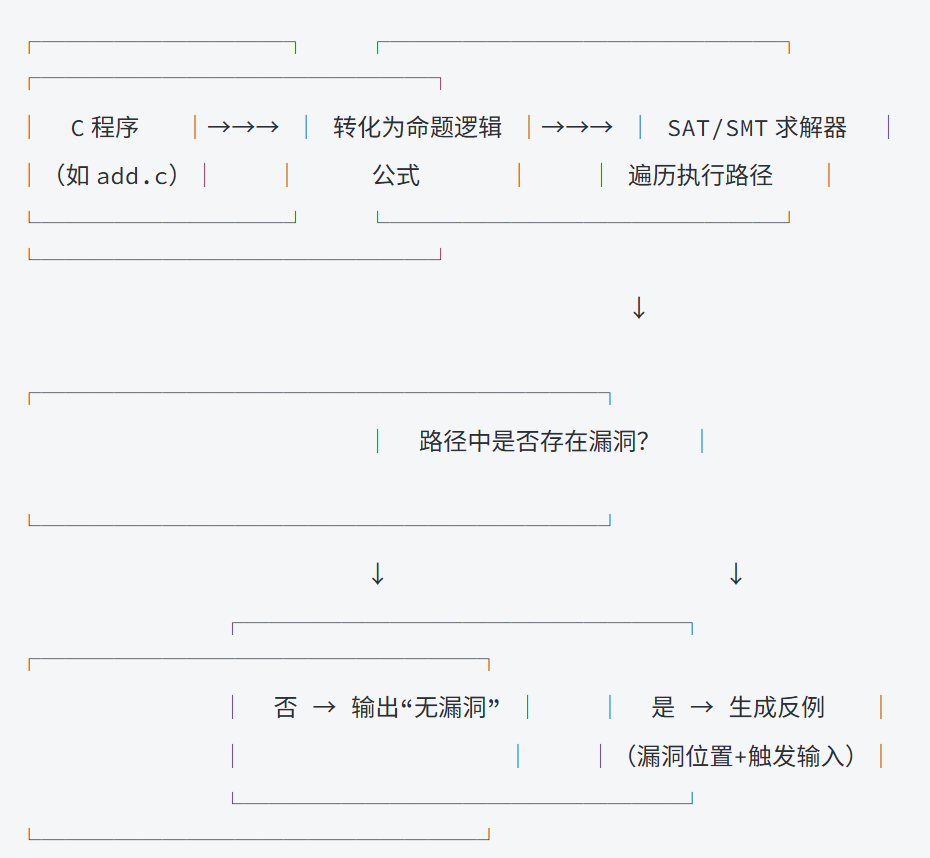

2.2.2 工具 2:CBMC—— 有界模型检测的 “漏洞定位专家”

- 核心原理:将 C 程序转化为 “命题逻辑公式”,用 SAT/SMT 求解器(如 Z3)遍历 “有限路径内的所有输入场景”,若存在漏洞,会自动生成 “可复现的反例”(如 “输入 a=256 时触发整数溢出”)。

- “有界” 的含义:默认遍历 “深度为 100 的执行路径”(可手动调整深度),虽无法覆盖 “无限循环场景”,但能快速排查 90% 以上的常见漏洞(如缓冲区溢出、使用未初始化变量)。

- 操作流程:

- 编写待验证的 C 代码(如包含整数加法的函数);

- 终端输入命令cbmc add.c --integer-overflow-check(启用整数溢出检测);

- 若存在漏洞,CBMC 会输出反例:Overflow in a + b at line 5: a=4294967295, b=1(明确 “漏洞位置 + 触发输入”);

- 工程师可直接用反例复现漏洞,无需手动排查。

- 独特优势:完全自动化(无需人工标注 ACSL),验证速度快(千行代码仅需 1-2 分钟),适合嵌入式软件的 “快速漏洞扫描”,如工业 PLC(可编程逻辑控制器)代码的出厂前检测。

【图 2:Frama-C 插件工作流程】

【图 3:CBMC 反例生成流程】

三、动手实操:用 Frama-C 验证整数加法函数

以 “32 位无符号整数加法函数” 为例,完整演示如何用 Frama-C 的 WP 插件验证 “无溢出 + 结果正确”,帮助理解工具的实际应用。

3.1 待验证的代码与 ACSL 标注

#include <stdint.h> // 引入32位无符号整数类型

/*@

requires a + b <= UINT32_MAX; // 输入前提:两数之和不超过32位无符号数最大值(避免溢出)

ensures \result == a + b; // 输出承诺:返回值必须等于两数之和(结果正确)

assigns \nothing; // 副作用声明:函数不修改任何外部变量(安全性补充)

*/

uint32_t add(uint32_t a, uint32_t b) {

return a + b; // 待验证的核心逻辑

}- ACSL 标注解读:

- requires:定义 “函数正常执行的前提”,若输入不满足(如 a=4294967295、b=2),函数无需保证正确性;

- ensures:定义 “输入满足前提时,函数必须达到的效果”,是验证的核心目标;

- assigns:声明 “函数不修改外部变量”,避免隐性副作用(如误改全局变量)。

3.2 Frama-C 验证步骤

步骤 1:安装 Frama-C(以 Linux 系统为例)

# 更新软件源

sudo apt update

# 安装Frama-C及依赖(包含WP插件、SMT求解器)

sudo apt install frama-c alt-ergo z3- 验证安装成功:终端输入frama-c -version,显示 “Frama-C 26.0 (Beryllium)” 即完成。

步骤 2:执行验证命令

将上述代码保存为add.c,在代码所在目录执行:

# 调用WP插件,启用运行时错误检测(如溢出、空指针)

frama-c -wp -wp-rte add.c步骤 3:解读验证结果

- 验证通过:终端输出[WP] 3 goals scheduled, 3 proved(3 个目标分别为:requires 满足性、ensures 正确性、无运行时错误),说明 “在输入满足前提时,函数完全正确”;

- 验证失败(示例):若故意将代码改为return a - b,终端会输出[WP] Goal not proved,并标注 “ensures \result == a + b” 未满足,精准定位逻辑错误。

四、形式化验证的 “用武之地”:关键领域应用

形式化验证已在多个 “错不起” 的领域落地,成为保障软件安全的 “刚需技术”。

4.1 密码学:加密算法的 “安全背书”

- 除中科院用 Coq 验证 SM3 外,谷歌用 SAW 验证 AES-GCM 加密算法的硬件实现,确保 “加密过程无逻辑漏洞”;美国 NIST(国家标准与技术研究院)将 “形式化验证报告” 列为密码算法标准化的可选材料,提升算法可信度。

4.2 航天航空:避免 “亿级损失” 的关键

- 欧洲航天局(ESA)用 Frama-C 验证 “阿丽亚娜 5 号” 火箭的姿控软件,检测出 “整数溢出导致的姿态计算错误”,避免重蹈 “1996 年阿丽亚娜 5 号首飞爆炸” 的覆辙(当年事故因整数溢出导致软件崩溃,损失 5 亿美元);

- NASA 用 Coq 验证 “火星探测器” 的通讯软件,确保 “地火数据传输的加密逻辑无错”,避免数据泄露或传输失败。

4.3 区块链:智能合约的 “漏洞防火墙”

- 2016 年 “THE DAO 事件” 因智能合约逻辑漏洞导致 6000 万美元以太币被盗,此后行业开始普及形式化验证:以太坊团队用 Certora(基于模型检测的工具)验证 DeFi 合约,检测 “重入攻击、权限漏洞” 等常见风险;

- 比特币核心代码的 “脚本验证模块” 用 CBMC 做自动化漏洞扫描,确保 “交易验证逻辑无错”。

4.4 医疗设备:守护生命安全的 “最后防线”

- 美敦力(Medtronic)用 Frama-C 验证 “心脏起搏器” 的控制软件,确保 “起搏频率计算无溢出”“紧急起搏功能触发逻辑正确”,避免因软件错误导致患者心率异常;

- 飞利浦(Philips)用 Coq 验证 “呼吸机” 的压力控制算法,证明 “压力调节符合医疗标准”,杜绝因算法错误导致的患者肺部损伤。

五、形式化验证的局限性与应对思路

尽管优势显著,形式化验证仍有 “落地门槛”,需结合技术发展逐步突破。

5.1 核心局限性

- 学习成本高:需掌握数学逻辑(如谓词逻辑、集合论)和工具语法(如 Coq 的定理定义、ACSL 标注),新手通常需 1-3 个月入门;

- 复杂系统耗时:验证百万行代码的工业软件(如汽车操作系统),需团队协作 3-6 个月,时间成本高于传统测试;

- “有界” 限制:CBMC 等工具的 “路径深度限制” 可能导致 “深层漏洞遗漏”,需结合手动验证补充。

5.2 应对思路

- 工具自动化升级:AI 辅助生成 ACSL 标注(如微软的 AutoSpec 工具)、自动拆解 Coq 命题(如 DeepMind 的 AI 证明助手),降低人工成本;

- 分层验证策略:仅对 “核心模块”(如加密算法、安全控制)做形式化验证,非核心模块用传统测试,平衡效率与安全性;

- 行业标准完善:ISO 已发布《ISO/IEC 29148》将形式化验证纳入软件测试流程,未来有望形成 “标准化验证模板”,减少重复工作。

六、未来展望:形式化验证的 “普及化路径”

随着 AI 技术与工具优化,形式化验证正从 “小众高端” 走向 “行业普及”。

6.1 工具易用性提升:“无代码” 验证成为可能

未来工具将支持 “可视化操作”:工程师通过拖拽组件定义 “形式化规约”(如用流程图描述 “加密算法步骤”),工具自动转化为数学命题并完成验证,无需编写代码或标注。

6.2 应用领域拓展:从 “关键领域” 到 “消费级软件”

- 自动驾驶:验证 “刹车决策逻辑”(如 “检测到障碍物时,刹车力度计算无错”),避免交通事故;

- 金融 APP:验证 “转账金额计算逻辑”,杜绝 “整数溢出导致的金额错误”(如用户转账 100 元,实际扣 1000 元);

- 智能家居:验证 “设备联动逻辑”(如 “火灾报警时,自动打开门窗”),避免安全隐患。

6.3 与 DevOps 融合:“验证左移” 到开发环节

将形式化验证集成到 “代码提交环节”:开发者提交代码后,CI/CD 流水线自动调用 Frama-C/CBMC 做 “快速漏洞扫描”,若存在问题立即阻断提交,实现 “开发即验证”,减少后期修复成本。

七、结语

形式化验证不是 “高大上的数学游戏”,而是数字化时代的 “软件安全基石”。它用严谨的数学逻辑,将软件从 “可能正确” 升级为 “一定正确”—— 从保障银行转账安全的加密算法,到守护生命的医疗设备,再到探索宇宙的航天软件,形式化验证都在默默发挥作用。

未来,随着工具易用性提升与成本降低,我们每个人使用的软件(如手机银行、自动驾驶汽车)都可能经过形式化验证的 “安全背书”,让 “软件漏洞” 成为历史。

附录:工具学习资源推荐

1、官方文档:

2、实战教程:

- 《Certified Programming with Coq》(Coq 入门经典书籍)

- Frama-C 官方示例库:https://github.com/Frama-C/frama-c-samples

3、国内社区:

- 国密及后量子算法形式化验证社区:https://gitcode.com/openHiTLS/FuncConform

- 航天软件形式化验证论坛:中国航天科技集团 “软件可靠性” 专栏

更多推荐

已为社区贡献6条内容

已为社区贡献6条内容

所有评论(0)