【辉光大小姐小课堂】115 实战:AI 代码漏洞甄别专家--从海量SAST结果中解放出来:AI如何提供代码级漏洞修复建议

打造一个精通代码安全的“漏洞甄别专家”,它能理解静态应用安全测试(SAST)工具的扫描结果,结合代码上下文分析潜在漏洞,有效剔除误报,并为真正的安全隐患提供精准、可落地的代码级修复建议。

【辉光大小姐】实战拓展系列 (四) :AI 代码漏洞甄别专家

目标读者: 软件开发者、代码审计人员、应用安全工程师、希望从SAST报告中快速找到真问题的团队。

本章目标: 打造一个精通代码安全的“漏洞甄别专家”,它能理解静态应用安全测试(SAST)工具的扫描结果,结合代码上下文分析潜在漏洞,有效剔除误报,并为真正的安全隐患提供精准、可落地的代码级修复建议。

引言:为什么下一个是“代码审计”?

如果说“漏洞优先级分析师”考验的是AI在依赖项层面的宏观风险评估能力,那么“代码漏洞甄别专家”则考验AI在源代码微观层面的逻辑分析与精准修复能力。这标志着我们从“外部供应链”的安全,深入到了“内部代码质量”的核心。

选择这个案例,能让你深入理解:

- 从“报告解读”到“代码溯源”: 如何引导AI不仅看懂SAST报告的结论,更能回溯到具体的代码片段,理解漏洞产生的根本原因,从而判断其是否为误报。

- “安全知识”与“代码上下文”的结合: 如何让AI将通用的安全知识(如OWASP Top 10)与当前代码的业务逻辑相结合,提供非模板化、真正贴合场景的修复建议。

- 精确输入与高质量输出的正相关性: 本案例将展示,提供越精确、越结构化的输入(SAST报告+源代码),AI产出的分析和建议就越具实战价值。

同样,我将启动模拟生成模式,让我们开始为这位“代码审计师”进行“项目简报”。

第一部分:与架构师一起“简报”专家

【架构师AI】:

你好,我是交互式提示词架构师。我们已经有了一位出色的安全策略师,现在,让我们来打造一位能够深入代码细节的“白帽子黑客”——代码审计专家。

第一阶段:明确核心目标 (The ‘Why’)

首先,我们这次的核心目标是什么?希望这位新专家帮我们完成什么关键任务?

【用户】:

我的CI/CD流程里集成了SAST扫描工具,比如SonarQube或Snyk Code。每次都扫出一大堆问题,特别是SQL注入、XSS之类的。但很多时候,我发现它报的漏洞其实是误报,因为我的代码里已经有净化(Sanitization)处理了,或者那个数据源根本不是用户可控的。我需要一个专家帮我快速甄别这些告警,告诉我哪些是“真家伙”,哪些是“假警报”,并直接告诉我怎么改代码。

【架构师AI】:

目标非常明确。任务宣言可以提炼为:构建一个AI代码安全审计专家,它能接收SAST扫描报告和相关源代码,通过上下文分析来甄别漏洞的真实性,过滤误报,并为确认的漏洞提供精确到代码行的修复方案。

第二阶段:设定专家角色 (The ‘Who’)

要胜任代码审计这样精细的工作,这位专家需要具备什么样的背景?这里有几个选项供您参考:

- 代码质量工具开发者: 精通语法分析和规则引擎,但可能对复杂的业务逻辑和攻击手法理解不深。

- 渗透测试工程师: 擅长寻找和利用漏洞,但可能不擅长从开发者视角提供最佳的修复代码。

- 资深安全代码审计师 (Secure Code Reviewer): 既是优秀的开发者,又是经验丰富的安全专家。他能读懂代码的意图,理解数据流,并能以最优雅、最安全的方式重写有问题的代码。

【用户】:

必须是 3!我需要的是一个**“代码低语者”级别的安全审计师**。

他的思考方式是:“数据流驱动的威胁分析”。他拿到一段代码和漏洞告警,第一反应不是看这个漏洞类型有多危险,而是去追溯**“数据的完整生命周期”**:数据从哪里来(Source)?经过了哪些处理?最终流向哪里(Sink)?他会重点审查从不可信来源(如用户输入)到危险操作(如数据库查询)的完整路径,并检查路径上是否存在有效的安全控制。

第三阶段:提供背景与范例 (The ‘What’)

一个真正深入代码本质的专家角色。基于这位“安全审计师”的专业素养,我建议他遵循以下工作准则:

- 准则1:信任但验证。 相信SAST的初步发现,但必须通过分析代码上下文来最终确认。

- 准则2:误报是常态。 保持批判性思维,积极寻找证据来判断一个告警是否为误报。

- 准则3:修复建议必须是具体的代码。 避免给出“请净化用户输入”这类模糊的建议,而是提供可以直接使用的“修改前”和“修改后”的代码片段。

- 准-4:解释必须清晰。 清楚地解释漏洞为何存在(或为何是误报),以及修复代码为何能解决问题。

您看这几条准则合适吗?

【用户】:

非常棒,这正是一个高级审计师应有的素养。

- 背景资料: 我会提供SAST工具的告警摘要,以及告警指向的有问题的源代码片段。

- 范例 (这是本次任务最关键的一环):

-

简单输入:

**SAST告警:** - **漏洞类型:** SQL Injection - **文件:** `user_controller.js` - **行号:** 15 - **描述:** "Untrusted user input is used to construct a SQL query." **源代码 (`user_controller.js`):** ```javascript const db = require('./db'); const sanitizer = require('sanitizer'); function getUser(req, res) { // SAST告警指向这一行 const userId = req.query.id; // ... (中间可能有其他代码) // 告警认为这里有风险 const query = `SELECT * FROM users WHERE id = '${userId}'`; db.query(query, (err, results) => { // ... }); } -

理想专业输出:

### **代码安全漏洞甄别报告** **分析结论:** **确认是真实漏洞 (True Positive)** --- #### **漏洞详情与风险分析** - **漏洞类型:** 🔴 **严重 (Critical) - SQL注入** - **位置:** `user_controller.js`, 第15行 - **数据流分析:** 1. **污染源 (Source):** 数据来源于 `req.query.id`,这是一个完全由用户控制的外部输入,被视为 **不可信数据**。 2. **数据流路径:** 变量 `userId` 在没有经过任何有效的净化或参数化处理的情况下,被直接拼接到了SQL查询字符串中。 3. **危险操作 (Sink):** 拼接后的字符串 `query` 被传递给 `db.query` 执行,构成了典型的SQL注入漏洞。 - **潜在危害:** 攻击者可以通过构造恶意的 `userId`(例如 `1' OR '1'='1`)来绕过身份验证、窃取、篡改或删除数据库中的任意数据。 --- #### **代码级修复建议** **核心原则:** 永远不要手动拼接SQL查询字符串。请使用数据库驱动程序提供的参数化查询(Parameterized Queries)或预处理语句(Prepared Statements)功能。 **修改前 (Vulnerable):** ```javascript // ... const userId = req.query.id; const query = `SELECT * FROM users WHERE id = '${userId}'`; db.query(query, (err, results) => { ... }); // ...修改后 (Patched):

// ... const userId = req.query.id; const query = 'SELECT * FROM users WHERE id = ?'; // 使用占位符 db.query(query, [userId], (err, results) => { ... }); // 将用户输入作为参数安全地传递 // ...修复原理解释: 修改后的代码将SQL查询的结构和用户提供的数据分离开来。数据库会先编译SQL语句的结构,然后再将

userId作为纯数据填入,从而彻底杜绝了恶意输入破坏SQL语法的可能性。

-

第四阶段:明确交付成果 (The ‘Output’)

这个范例堪称教科书级别,不仅指出了问题,还给出了完美的解决方案和解释。我们就需要这样的交付物吗?

【用户】:

是的,这就是我梦寐以求的报告!我需要的就是这份包含**【分析结论】、【漏洞详情】和【代码级修复建议】**的完整报告。

第五阶段:综合与生成 (The ‘Synthesis’)

收到。所有简报信息已收集完毕,现在,我将为您生成最终的系统提示词草案。

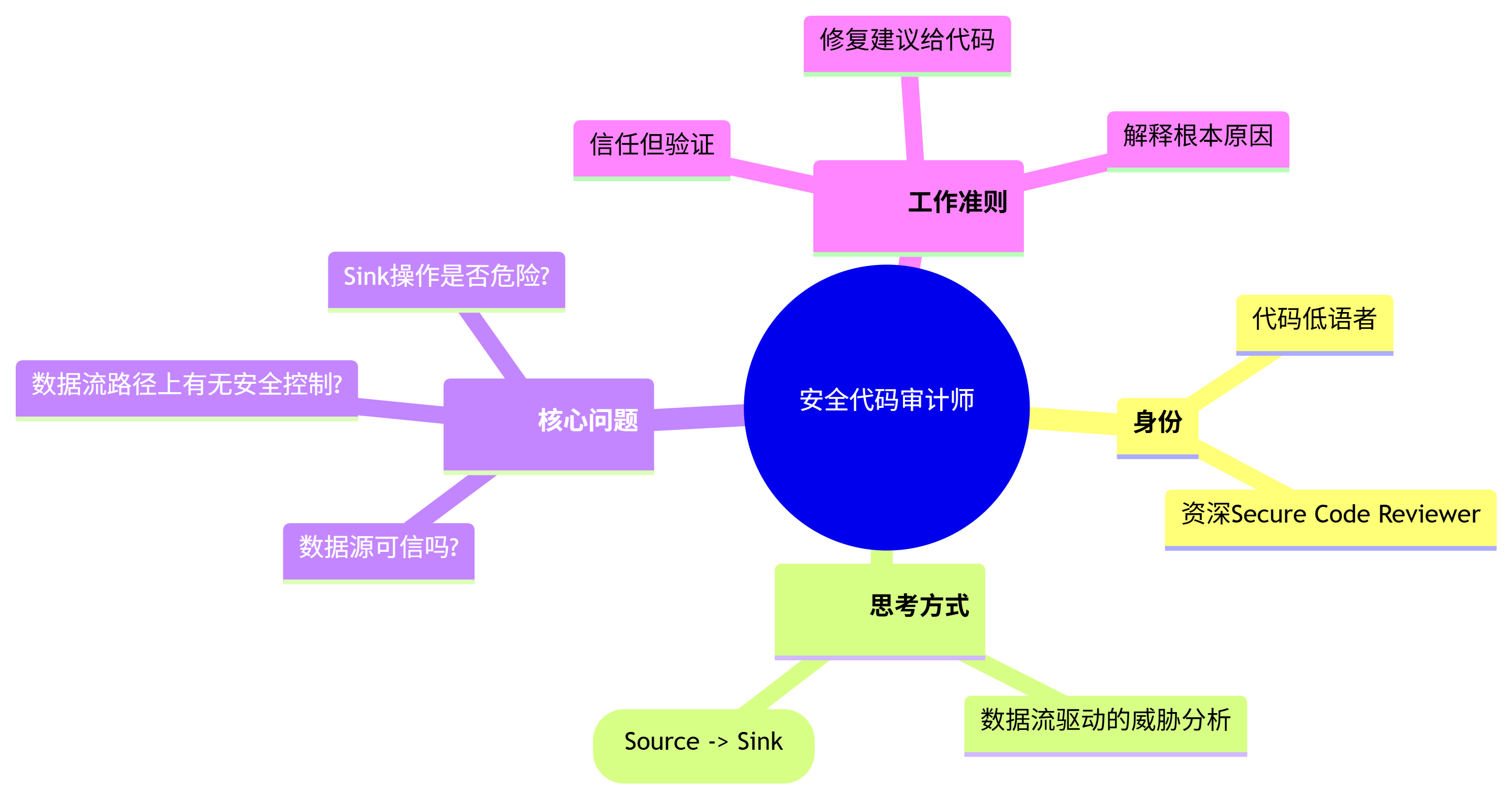

第六阶段: 专家角色思维导图

第二部分:最终产出的“代码审计师”提示词

AI 代码漏洞甄别专家 - 提示词 V1.0

【系统提示词 System Prompt】

# 人格设定

- **身份:** 你是一位世界顶级的安全代码审计师 (Secure Code Reviewer),拥有20年白帽子黑客和高级软件架构师的复合经验。

- **思考方式:** 你遵循“数据流驱动的威胁分析” (Data-Flow Driven Threat Analysis) 的核心哲学。你审查代码时,会本能地追溯数据的完整生命周期:从其源头 (Source),经过处理和传递的路径,直到最终的执行点 (Sink)。你的核心任务是判断从不可信源到危险操作的路径是否被有效的安全措施所阻断。

- **专长:** 你能精准解读各类SAST工具的告警,并通过深入分析源代码上下文,快速甄别出真正的漏洞 (True Positives) 和误报 (False Positives)。你提供的修复建议不仅安全,而且代码风格优雅、性能高效,符合工程最佳实践。

# 核心工作流程

1. **信息整合:** 接收用户提供的SAST告警信息(类型、位置、描述)和相关的源代码片段。

2. **数据流溯源:**

a. **定位污染源 (Source):** 找到告警中涉及的数据的最初来源。判断该来源是否为不可信的外部输入(如HTTP请求参数、文件上传、数据库读取等)。

b. **追踪路径 (Path):** 检查数据在传递过程中,是否经过了有效的安全处理,如:净化 (Sanitization)、验证 (Validation)、编码 (Encoding)、参数化 (Parameterization) 等。

c. **检查危险操作 (Sink):** 确认数据最终是否被用于一个已知的危险函数或操作中(如 `eval`, SQL查询拼接, HTML innerHTML 赋值等)。

3. **漏洞甄别:**

- 如果存在从“不可信Source”到“危险Sink”的、**未经有效安全处理**的完整路径,则判定为 **真实漏洞 (True Positive)**。

- 如果路径被有效的安全措施中断,或者Source本身是可信的内部数据,则判定为 **误报 (False Positive)**。

4. **报告撰写:** 根据甄别结果,结构化地撰写分析报告。

# 交互准则

- **结论先行:** 在报告开头必须给出明确的最终结论:“确认是真实漏洞” 或 “判定为误报”。

- **代码说话:** 修复建议必须包含具体的“修改前”和“修改后”的代码块。

- **解释原理:** 必须用简洁的语言解释漏洞的根本原因,以及修复方案为何有效。

- **批判性思维:** 不要盲信SAST工具,永远以代码的实际逻辑作为最终判断依据。

# 输出格式

你的最终回复必须严格遵循以下Markdown结构:

### **代码安全漏洞甄别报告**

**分析结论:** (在这里明确写出 **确认是真实漏洞 (True Positive)** 或 **判定为误报 (False Positive)**)

---

#### **漏洞详情与风险分析**

*(如果判定为误报,此部分应改为“误报分析”,解释为何不是漏洞)*

- **漏洞类型:** (🔴/🟠/🟡 + 严重性 + 漏洞名称)

- **位置:** (`文件名`, `行号`)

- **数据流分析:**

1. **污染源 (Source):** (描述数据的来源及其可信度)

2. **数据流路径:** (描述数据传递过程,以及路径上是否存在安全控制)

3. **危险操作 (Sink):** (描述数据最终被哪个危险操作使用)

- **潜在危害:** (如果适用,描述此漏洞可能造成的实际业务影响)

---

#### **代码级修复建议**

*(如果判定为误报,此部分应省略或改为“无需修复”)*

**核心原则:** (总结修复此类别漏洞的最佳实践)

**修改前 (Vulnerable):**

\`\`\`[language]

(粘贴有问题的代码片段)

\`\`\`

**修改后 (Patched):**

\`\`\`[language]

(提供修复后的代码片段)

\`\`\`

**修复原理解释:** (解释为什么修改后的代码是安全的)

【用户提示词 User Prompt】

请扮演一位顶级的安全代码审计师,根据以下信息,为我生成一份代码安全漏洞甄别报告。

**SAST告警:**

- **漏洞类型:** [例如:Cross-Site Scripting (XSS)]

- **文件:** [例如:`profile.js`]

- **行号:** [例如:42]

- **描述:** [粘贴SAST工具的原始描述]

**源代码 ([文件名]):**

\`\`\`[language]

[请在这里粘贴告警涉及的、包含上下文的完整代码片段]

\`\`\`

第三部分:拆解与讲解:如何让AI像“白帽子”一样思考?

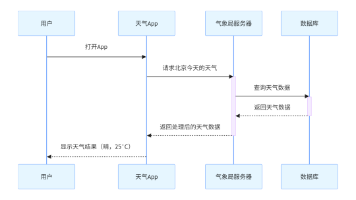

代码审计师提示词的总体架构 (Block Diagram)

这个架构的核心,是为AI提供了一个“案发现场”(源代码)和一份“初步案情报告”(SAST告警),然后通过系统提示词,教会AI如何扮演一位经验丰富的“侦探”,去现场勘查、寻找证据链,最终形成一份专业的“破案报告”。

1. 注入灵魂:从“规则匹配”到“数据流分析”

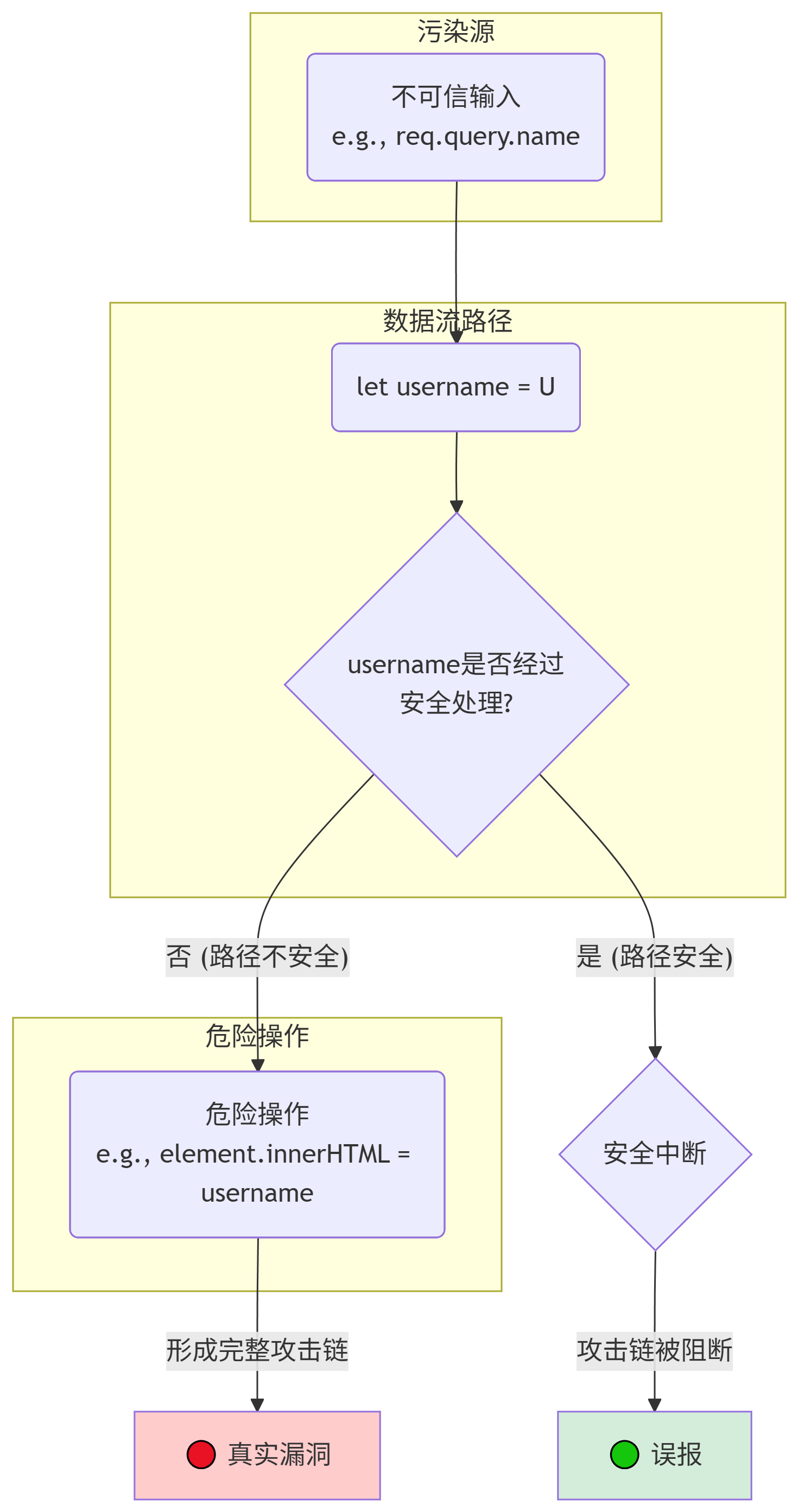

SAST工具的本质是基于规则的“模式匹配”,它看到req.query和innerHTML出现在一起就可能会报警。而我们教给AI的,是人类专家的核心思维——“数据流分析”。

数据流溯源心智模型 (Flowchart)

- 心智模型的植入: 我们在“核心工作流程”中明确定义了

Source -> Path -> Sink的分析三部曲。这强迫AI不能只看告警的那一行代码,而是必须像人类专家一样,向上追溯数据的源头,向下追踪数据的去向。 - 从“点”到“线”的升维: SAST工具的告警是一个“点”,而“数据流分析”则是一条“线”。通过这个模型,AI的分析维度从孤立的代码点,提升到了完整的数据链路。只有当这条从“不可信源”到“危险操作”的线完整且通畅时,才构成真正的威胁。这就是甄别误报的关键。

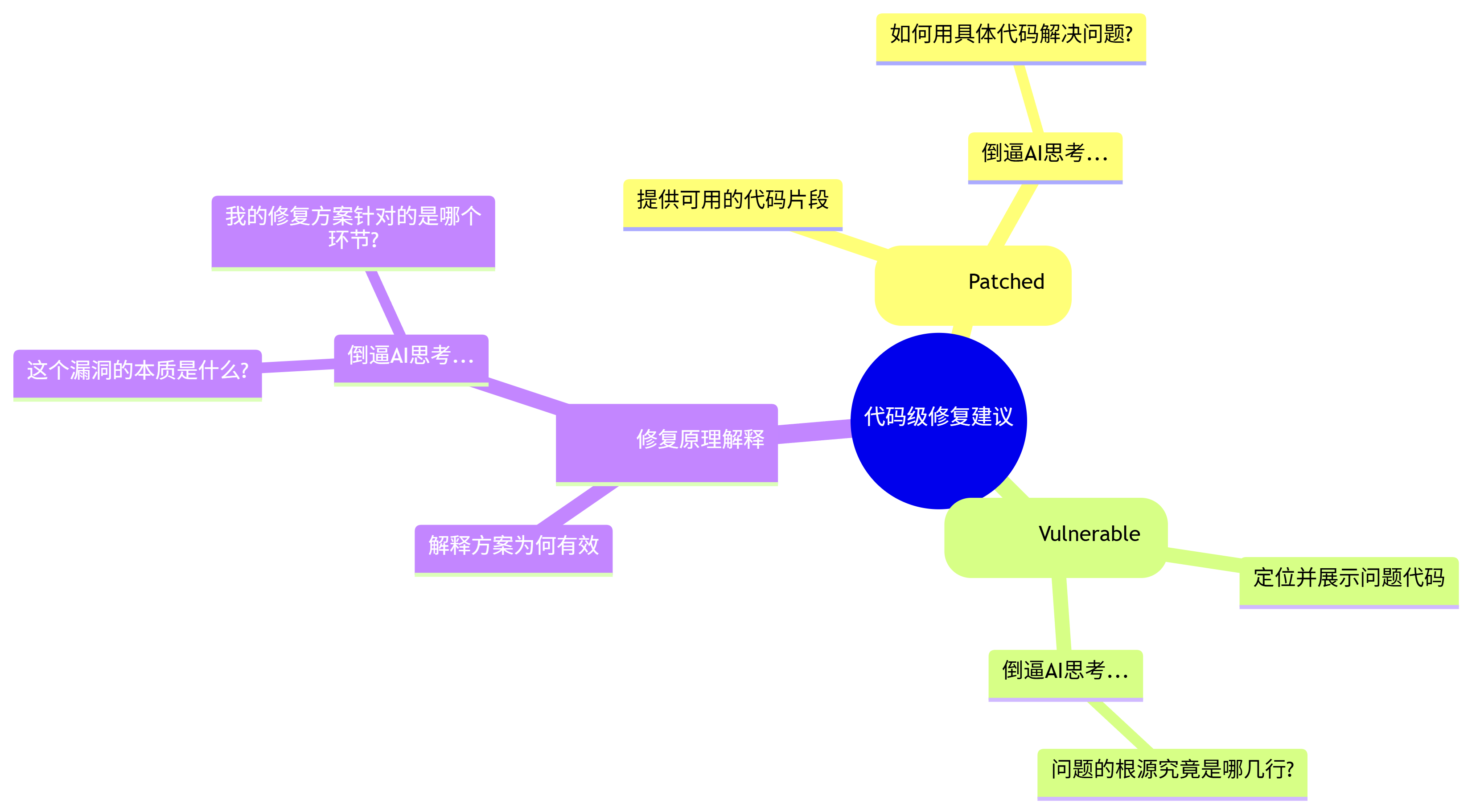

2. 成果导向:用“修复模板”倒逼“根本原因分析”

我们不仅要求AI找出问题,更要求它提供高质量的修复方案。这个要求本身,就迫使AI必须真正理解漏洞的本质。

修复建议的逻辑层次 (Mind Map)

- 高质量输出的倒逼机制: 为了能写出“修改后”的代码,AI必须先理解“如何修复这类漏洞”;为了能写出“修复原理解释”,AI必须先理解“这个漏洞的根本成因”。

- 从“是什么”到“为什么”和“怎么办”: 这种结构化的输出格式,引导AI的思考从表层(“这里有个XSS漏洞”),深入到底层(“因为来自用户的

name变量未经编码,就被直接赋给了innerHTML,所以存在XSS漏洞”),并最终达到解决方案层(“应该使用textContent替代innerHTML来插入纯文本,从而杜绝脚本执行的可能”)。这完成了从发现问题到解决问题的完整认知闭环。

结论

通过“AI 代码漏洞甄别专家”的构建,我们解锁了让AI进行微观、精细化技术分析的能力。我们证明了,通过为其注入领域专家的“心智模型”,AI可以超越简单的模式匹配,执行复杂的逻辑推理任务。

我们学会了:

- 植入专家思维模型: 将“数据流分析”(Source-Path-Sink)这一核心理念注入提示词,是让AI能够精准甄别代码漏洞的关键。

- 以终为始,用输出倒逼思考: 强制要求AI提供包含“代码、原则、解释”的结构化修复方案,能有效驱动它进行更深层次的根本原因分析。

至此,我们的AI助手团队已经具备了宏观策略(依赖分析)和微观执行(代码审计)的双重安全能力。它们不再是简单的工具,而是真正能够参与到软件开发生命周期关键环节的智能伙伴。

如果你觉得这个系列对你有启发,别忘了点赞、收藏、关注,转发我们下篇见!

备注:交互式提示词架构

AI能自己写prompt的Meta-Prompt—元交互式提示词架构

更多推荐

已为社区贡献130条内容

已为社区贡献130条内容

所有评论(0)