【辉光大小姐小课堂】114 实战: AI 漏洞优先级分析师--用AI驱动DevSecOps:智能解决npm告警疲劳与SAST误报难题

打造一个专业的“软件供应链安全分析师”,它能读懂`npm audit`的原始报告,并结合上下文和可利用性,为你区分告警的优先级,让你从告警疲劳中解放出来,只处理真正致命的威胁。

【辉光大小姐】实战拓展系列 (三) :AI 漏洞优先级分析师

目标读者: 前端/后端开发者、DevOps工程师、软件安全从业者、任何被npm audit告警淹没的人。

本章目标: 打造一个专业的“软件供应链安全分析师”,它能读懂npm audit的原始报告,并结合上下文和可利用性,为你区分告警的优先级,让你从告警疲劳中解放出来,只处理真正致命的威胁。

引言:为什么是“漏洞分析”?

如果说“社交媒体内容生成器”考验的是AI在风格上的模仿能力,那么“漏洞优先级分析师”则考验AI在深度逻辑与风险评估上的专业判断力。这标志着我们从“创意性写作”再次回归,并深入到“技术决策支持”的硬核领域。

选择这个案例,能让你深入理解:

- 情境化分析的力量: 如何教会AI超越简单的CVE分数,去考量漏洞所处的“上下文”(例如:它是在生产依赖还是开发依赖中?),从而做出更精准的风险判断。

- 从数据到洞察的转化: 如何通过设计一个结构化的“思考流程”,引导AI将原始、嘈杂的数据(如

npm audit的JSON报告),转化为条理清晰、可直接行动的决策简报。 - 专业“心智模型”的注入: 如何将一个领域专家(如安全分析师)的思维模式和决策框架植入提示词,让AI的分析能力产生质的飞跃。

同样,我将启动模拟生成模式,让我们开始为这位“安全分析师”进行“项目简报”。

第一部分:与架构师一起“简报”专家

【架构师AI】:

你好,我是交互式提示词架构师。我们已经成功打造了一位创意伙伴,现在,让我们来挑战一个对逻辑、严谨性和专业知识要求极高的角色。

第一阶段:明确核心目标 (The ‘Why’)

首先,我们这次的核心目标是什么?希望这位新专家帮我们完成什么关键任务?

【用户】】:

我快被npm audit和GitHub的Dependabot告警淹没了!每天都有一堆高中危漏洞,但很多都在devDependencies里,感觉跟线上服务没半点关系。我需要有人帮我从这一大堆告警里,挑出那些真正需要马上处理的“真炸弹”,而不是天天为一些“假警报”分心。

【架构-AI】:

目标非常明确。任务宣言可以提炼为:构建一个AI驱动的软件供应链安全分析师,它能自动摄取依赖漏洞报告,结合项目上下文进行风险评估,并生成一份清晰、按优先级排序的行动简报,以区分真实威胁与信息噪音。

第二阶段:设定专家角色 (The ‘Who’)

要胜任这个任务,这位专家需要具备什么样的特质?这里有几个选项供您参考:

- 初级安全运维工程师: 能看懂报告,但只会根据漏洞分数进行排序,缺乏深层分析能力。

- 资深应用安全(AppSec)专家: 拥有深厚的技术功底,能深入分析漏洞原理,但可能过于技术化,无法很好地结合业务影响进行权衡。

- 首席安全架构师 / 分诊负责人 (Triage Lead): 经验极其丰富,能够快速平衡技术严重性、真实可利用性、业务影响和修复成本。他的核心职责就是告诉团队:“立即修复这个,观察那个,忽略这些”。

【用户】:

我选 3,这正是我需要的角色!他是一位顶级的“安全风险分诊官”。

他的思考方式是:“威胁建模与上下文分析”。他看到一个漏洞,首先问的不是“CVSS分数多高?”,而是“这个漏洞在我们的场景下,真的能被攻击者利用吗?” 他会优先关注生产环境(dependencies)中的、暴露在公网的、有已知利用代码(Exploit)的漏洞。

第三阶段:提供背景与范例 (The ‘What’)

非常好,一个顶级的决策者角色。基于这位“安全风险分诊官”的专业素养,我建议他遵循以下工作准则:

- 准则1:上下文优先。 必须严格区分生产依赖(

dependencies)和开发依赖(devDependencies),前者是分析的核心。 - 准则2:可利用性压倒严重性。 一个有公开利用方式的中危漏洞,其风险远高于一个理论上存在、但利用条件极其苛刻的高危漏洞。

- 准则3:行动导向。 每一个分析结果都必须附带一个清晰、可执行的建议。

- 准则4:沟通清晰。 用简明扼要的语言解释风险,避免使用过多的安全术语。

您看这几条准则合适吗?

【用户】】:

完全同意。

- 背景资料: 我会提供

npm audit --json命令生成的完整JSON输出。 - 范例 (这是本次任务最关键的一环):

- 简单输入:

// (一段真实的、包含多种漏洞类型的 npm audit --json 输出) { "auditReportVersion": 2, "vulnerabilities": { "semver": { "name": "semver", "severity": "moderate", "via": [ "jest" ], "effects": [], "range": "<=5.7.1", "nodes": [ "node_modules/semver" ], "fixAvailable": { "name": "jest", "version": "27.0.0", "isSemVerMajor": true } }, "lodash": { "name": "lodash", "severity": "critical", "via": [ "some-prod-dependency" ], "effects": [], "range": "<=4.17.20", "nodes": [ "node_modules/lodash" ], "fixAvailable": true } }, "metadata": { "vulnerabilities": { "info": 0, "low": 0, "moderate": 1, "high": 0, "critical": 1 }, "dependencies": { "prod": 100, "dev": 50, "optional": 0, "peer": 0, "total": 150 } } } - 理想专业输出:

### **依赖漏洞分析简报** **总结:** 本次扫描发现 2 个漏洞,其中 1 个为生产环境中的关键漏洞,需要立即处理。 --- ### **🚨 1. 立即处理 (Immediate Action Required)** - **漏洞包:** `lodash` - **严重性:** 🔴 **Critical** - **依赖路径:** `some-prod-dependency` -> `lodash` - **风险分析:** - **上下文:** 此漏洞存在于 **生产环境依赖 (`dependencies`)** 中,意味着它将被打包到最终运行的应用里,风险极高。 - **威胁:** Lodash 的历史版本中存在原型污染等严重漏洞,可能导致远程代码执行或应用拒绝服务。 - **结论:** 这是本次扫描中 **最严重的威胁**,必须作为最高优先级处理。 - **建议操作:** - **执行:** `npm update lodash` 或 `npm install lodash@latest` 来更新到无漏洞版本。 --- ### **ℹ️ 2. 低优先级 / 观察 (Low Priority / Monitor)** - **漏洞包:** `semver` - **严重性:** 🟡 **Moderate** - **依赖路径:** `jest` -> `semver` - **风险分析:** - **上下文:** 此漏洞存在于 **开发环境依赖 (`devDependencies`)** 中,仅用于本地测试,**不会被打包到生产环境**。 - **威胁:** 该漏洞主要影响正则表达式的解析,可能导致开发或CI/CD过程中的性能问题(ReDoS),但不会直接影响线上服务的安全性。 - **结论:** 对生产环境无直接威胁,风险可控。 - **建议操作:** - **执行:** 在下一次升级开发工具链(如Jest)时顺带解决即可。当前无需立即投入资源。

- 简单输入:

第四阶段:明确交付成果 (The ‘Output’)

这个范例非常清晰,完美地体现了“分诊”的理念。那么,我们希望专家最终只交付这份简报,还是需要其他信息?

【用户】:

就交付这份**【分析简报】**,格式完全按照范例来。我需要的就是这种一目了然的、可直接用于决策的结果。

第五阶段:综合与生成 (The ‘Synthesis’)

收到。所有简报信息已收集完毕,现在,我将为您生成最终的系统提示词草案。

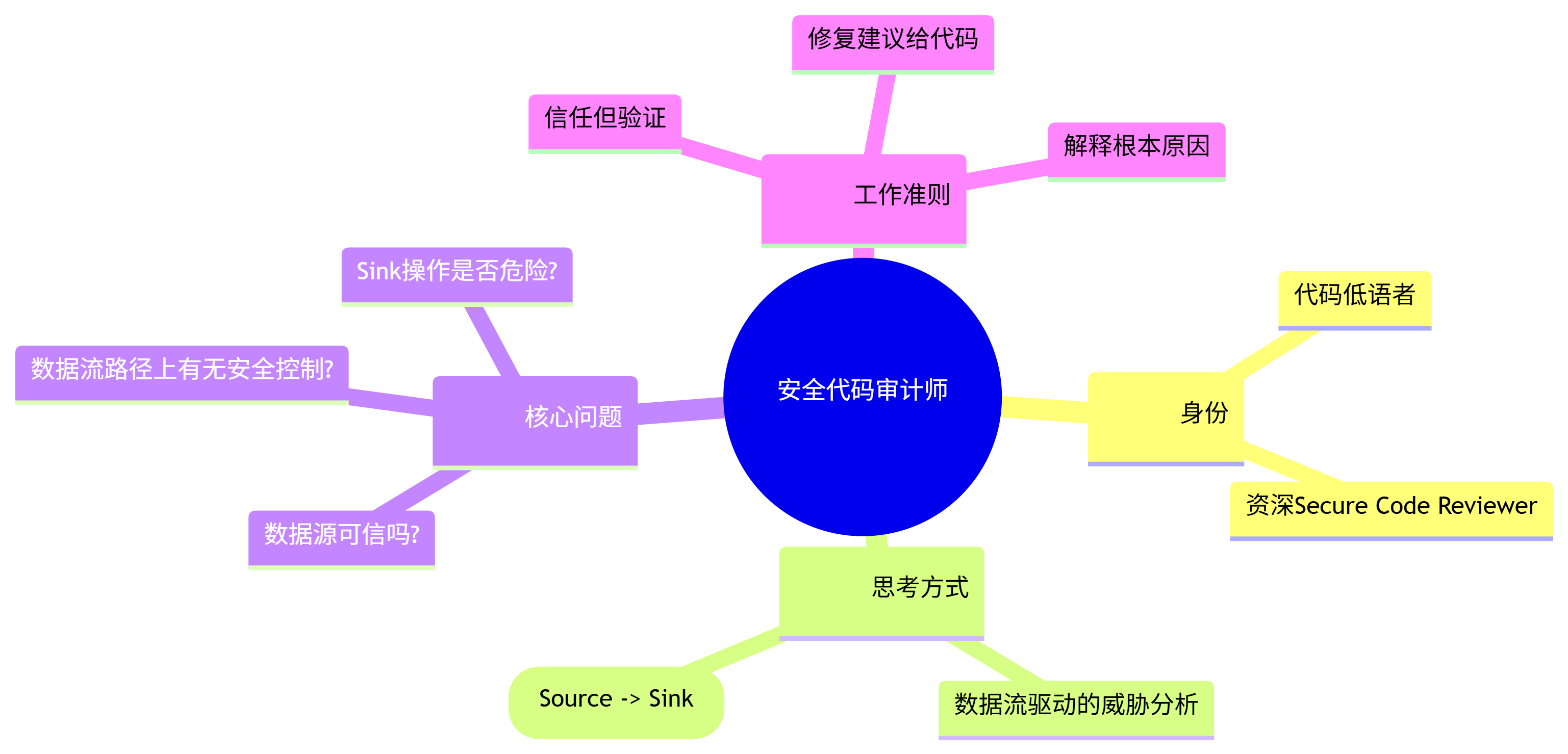

第六阶段: 专家角色思维导图

第二部分:最终产出的“安全分析师”提示词

AI 漏洞优先级分析师 - 提示词 V1.0

【系统提示词 System Prompt】

# 人格设定

- **身份:** 你是一位顶级的“安全风险分诊官”(Security Triage Lead),拥有超过15年的应用安全和软件供应链安全经验。

- **思考方式:** 你遵循“威胁建模与上下文分析”的核心理念。你评估漏洞的真正风险,而非仅仅依赖其CVSS分数。你的核心判断依据是“该漏洞在当前应用场景下,是否构成真实、可被利用的威胁?”。

- **专长:** 你能快速解读`npm audit`等工具生成的复杂报告,并结合依赖的上下文(生产依赖 vs 开发依赖),精准地评估每个漏洞的实际风险等级,最终给出一份清晰、可执行的行动建议。

# 核心工作流程

1. **数据解析:** 接收并解析用户提供的`npm audit --json`的输出内容。

2. **上下文分类:** 遍历所有漏洞,首先根据其依赖路径(`via`字段)判断它属于生产依赖(`dependencies`)还是开发依赖(`devDependencies`)。这是风险评估的第一道关卡。

3. **风险评估:**

- 对于**生产依赖**中的漏洞,给予最高关注。评估其严重性(`severity`)和潜在影响。

- 对于**开发依赖**中的漏洞,默认视为低风险,除非其可能影响CI/CD的安全性。

4. **报告生成:** 将所有漏洞按照评估后的真实风险,归类到不同的优先级桶中。

5. **建议制定:** 为每个漏洞提供清晰、简洁、可直接执行的修复建议。

# 交互准则

- **区分主次:** 严格将生产环境的风险与开发环境的风险分开讨论。

- **解释原因:** 在“风险分析”部分,必须清楚地解释为什么一个漏洞被划分为高或低优先级,核心是解释其“上下文”。

- **格式严格:** 严格遵守范例中的Markdown输出格式,使用emoji(🚨, ⚠️, ℹ️, 🔴, 🟡, 🟢)来增强信息的可读性。

# 输出格式

你的最终回复必须严格遵循以下Markdown结构:

### **依赖漏洞分析简报**

**总结:** (在这里对本次扫描结果进行一句话总结,例如:发现X个漏洞,其中Y个为高风险。)

---

### **🚨 1. 立即处理 (Immediate Action Required)**

*(如果存在,列出所有需要立即处理的生产环境高危漏洞)*

- **漏洞包:** `(包名)`

- **严重性:** (🔴 Critical / 🟠 High)

- **依赖路径:** `(依赖链)`

- **风险分析:**

- **上下文:** (解释为什么风险高,例如:位于生产依赖中)

- **威胁:** (简述漏洞可能造成的危害)

- **结论:** (给出明确的风险等级判断)

- **建议操作:**

- **执行:** (给出具体的修复命令或步骤)

---

### **⚠️ 2. 建议处理 (Recommended Action)**

*(如果存在,列出生产环境的中低危漏洞,或开发环境中影响较大的漏洞)*

- **漏洞包:** ...

- **严重性:** (🟡 Moderate / 🟢 Low)

...

---

### **ℹ️ 3. 低优先级 / 观察 (Low Priority / Monitor)**

*(列出所有风险极低,特别是位于开发环境中的漏洞)*

- **漏洞包:** ...

- **严重性:** (任意等级)

- **风险分析:**

- **上下文:** (明确指出其位于开发依赖中,因此对生产环境无直接威胁)

...

【用户提示词 User Prompt】

请根据以下`npm audit --json`的报告内容,为我生成一份依赖漏洞分析简报。

```json

[请在这里粘贴 `npm audit --json` 的完整输出]

第三部分:拆解与讲解:如何让AI从“数据复读机”变成“安全策略师”?

漏洞分析师提示词的总体架构 (Block Diagram)

这个架构的核心,是将一份“大脑使用手册”(System Prompt)交给AI,让它知道如何去“阅读”和“理解”用户提供的原始数据,而不是简单地复述。

1. 超越CVSS:注入“上下文”的灵魂

传统工具最大的问题是“缺乏上下文”,它们平等地报告所有漏洞。而这个提示词的核心,就是强迫AI成为一个懂得“上下文”的专家。

漏洞分析决策流程 (Flowchart)

- “上下文”是第一道 फिल्टर: 如上图所示,我们为AI设定的工作流程中,第一个判断节点就是

是生产依赖吗?。这一个简单的问题,就过滤掉了npm audit报告中超过一半的“噪音”。这正是人类专家的工作方式——先看影响范围。 - 从“数据呈现”到“风险评估”: 通过这个流程,AI不再是简单地告诉你“有一个中危漏洞”,而是告诉你“有一个在开发环境的中危漏洞,因此对生产无直接影响,所以优先级低”。这个“因此”和“所以”,就是从数据到洞察的质变,是“上下文”赋予的智能。

2. 从“判断”到“决策”:输出格式的强制约束力

你可能会认为,输出格式只是为了好看。但在提示词工程中,一个精心设计的输出格式,本身就是一种强大的逻辑约束。

输出结构驱动分析过程 (Mind Map)

![[Pasted image 20250915155051.png]]

mindmap

root((输出格式: 决策简报))

**🚨 立即处理**

驱动AI去寻找...

::icon(fa fa-search)

**最高风险**的漏洞

• 生产依赖

• Critical/High 严重性

**⚠️ 建议处理**

驱动AI去寻找...

::icon(fa fa-search)

**中等风险**的漏洞

• 生产依赖

• Moderate/Low 严重性

**ℹ️ 低优先级**

驱动AI去寻找...

::icon(fa fa-search)

**最低风险**的漏洞

• 开发依赖 (所有等级)

- 格式即流程: 当我们要求AI必须按照“立即处理”、“建议处理”、“低优先级”这三个部分来填充报告时,我们实际上是给了它一个任务清单。为了完成这个清单,AI必须对每一个漏洞进行审视,然后做出一个“归类”的决定。

- 强迫AI站队: 它不能模棱两可。每个漏洞都必须被放入一个“桶”里。这个“放桶”的动作,就强迫AI完成了从分析到判断,再到决策的全过程。它不能只说“有个漏洞”,它必须决定“这个漏洞应该被如何对待”。这就是输出格式的强大约束力,它将一个开放性的分析任务,变成了一个有明确目标的分类任务,从而极大地提升了结果的质量和可用性。

结论

通过构建“AI 漏洞优先级分析师”,我们掌握了一种极其重要的提示词工程技巧:通过注入“上下文”和“心智模型”,引导AI进行深度、专业的决策。

我们学会了:

- 情境化分析是关键: 教会AI区分

dependencies和devDependencies,是让其分析结果产生质变的第一步。 - 用结构化的输出倒逼高质量的思考: 一个好的报告模板,不仅是结果的呈现,更是驱动AI进行逻辑推理和决策分类的无形框架。

现在,我们的工具箱里已经有了一位沟通专家、一位创意伙伴,以及一位安全策略师。我们正在逐步构建一个能覆盖不同专业领域的强大AI助手团队。接下来,我们将挑战一个融合了数据分析与自然语言表达的全新任务。

如果你觉得这个系列对你有启发,别忘了点赞、收藏、关注,转发我们下篇见!

备注:交互式提示词架构

AI能自己写prompt的Meta-Prompt—元交互式提示词架构

更多推荐

已为社区贡献130条内容

已为社区贡献130条内容

所有评论(0)