从入门到精通域渗透攻防完整教程 | 域渗透实战指南【好书推荐】

在现代企业环境中,域控(Domain Controller)和Active Directory 承担着核心身份认证与权限管理的职责。几乎所有中大型企业都会部署域环境来集中管理用户、计算机和资源。因此,一旦攻击者能够突破域控,就意味着可以控制整个网络。域渗透不仅是红队演练、APT攻击的常用手段,也是防御人员理解对抗的关键环节。学习域渗透之前,需要具备一定的 网络基础(TCP/IP、路由、DNS) 以

从入门到精通域渗透攻防完整教程 | 域渗透实战指南【好书推荐】

一、前言

在现代企业环境中,域控(Domain Controller)和Active Directory 承担着核心身份认证与权限管理的职责。几乎所有中大型企业都会部署域环境来集中管理用户、计算机和资源。因此,一旦攻击者能够突破域控,就意味着可以控制整个网络。域渗透不仅是红队演练、APT攻击的常用手段,也是防御人员理解对抗的关键环节。学习域渗透之前,需要具备一定的 网络基础(TCP/IP、路由、DNS) 以及 Windows体系知识,包括用户权限模型、进程与服务管理等。

二、基础知识准备

2.1 Windows域与Active Directory

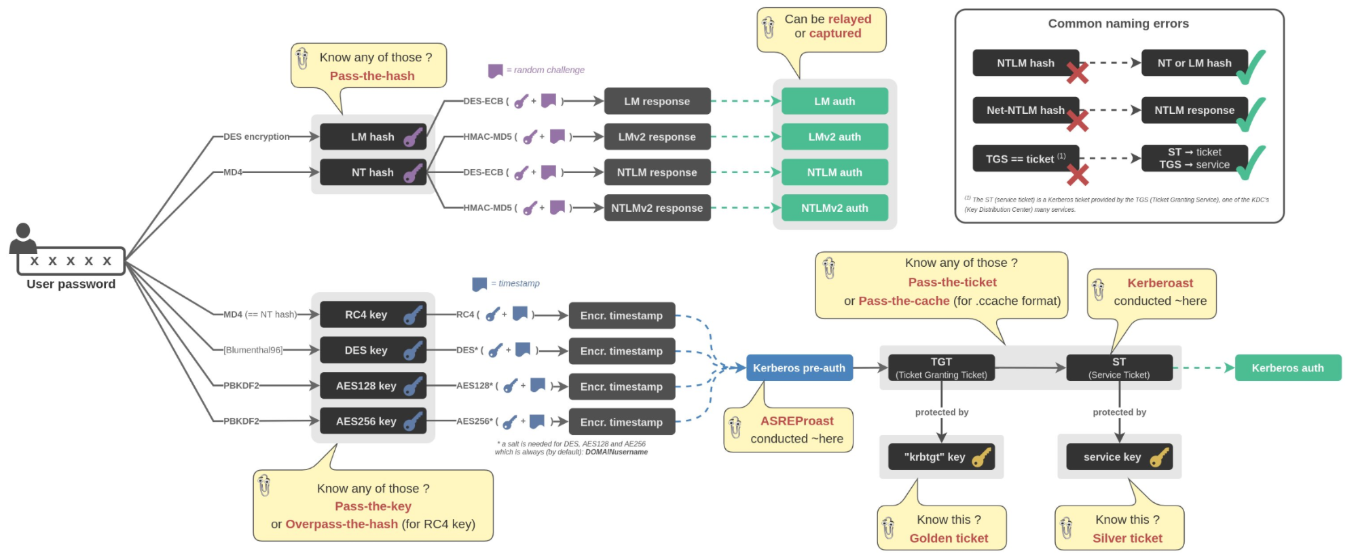

Active Directory 是微软推出的集中式目录服务,它基于 LDAP 协议实现用户和设备的统一管理。域控(Domain Controller,简称DC)是AD的核心,它存储了整个域的账号信息、组策略以及信任关系。域内的认证通常依赖 Kerberos 协议 和 NTLM 协议,了解它们的工作机制对于后续的票据攻击、Hash攻击至关重要。

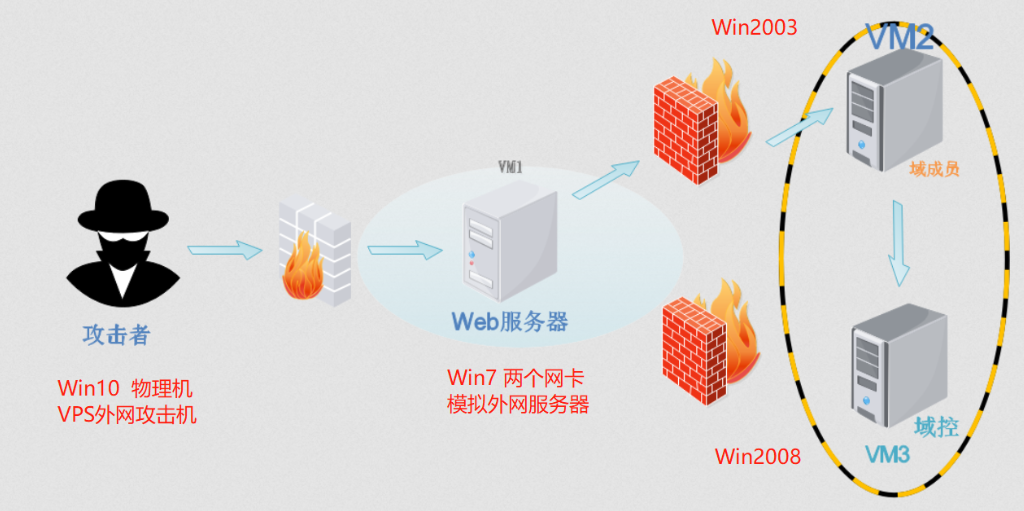

2.2 域渗透的常见思路

域渗透通常遵循“分阶段推进”的思路:攻击者首先通过钓鱼邮件、Web漏洞、弱口令等方式获取内网的一台普通机器作为跳板;随后通过信息收集和横向移动,不断提升权限,最终尝试获取域管理员的控制权;拿下域控后,攻击者能够读取域内所有账户、推送恶意组策略,甚至持久化控制整个网络。

三、信息收集

3.1 基础信息收集

信息收集是域渗透的第一步。通过命令行工具,攻击者可以使用 ipconfig /all 获取网段分布,用 net user /domain 查看域用户,用 net group /domain 查看域组信息。这些数据帮助攻击者了解域的基本结构。更高级的工具如 PowerView 能够快速收集域中的用户、组、信任关系,甚至标记高权限用户的位置。

3.2 常见工具

在实战中,攻击者常使用 BloodHound 来对域内资产进行可视化分析。它通过 SharpHound 收集数据,然后生成一张完整的域关系图,帮助攻击者发现最短的“攻击路径”。此外,AdFind 作为一个轻量级 LDAP 查询工具,可以快速导出用户、计算机和组的信息。对于熟悉 Linux 的安全人员,也可以借助 ldapsearch 等命令行工具与域交互。

四、常见攻击手法

4.1 认证与凭据获取

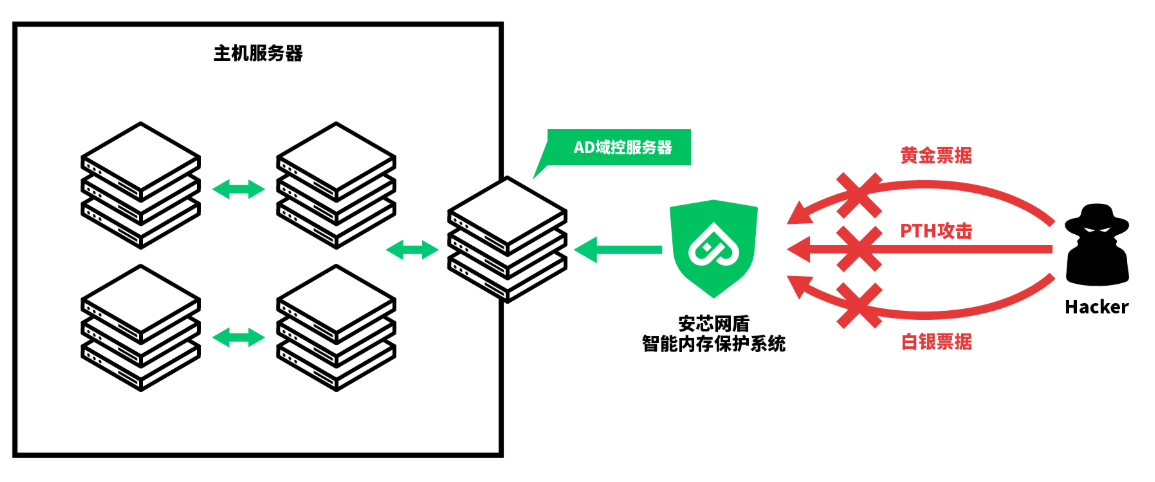

在域渗透中,最核心的目标之一是 凭据。攻击者通常会使用 Mimikatz 这样的工具,从内存中导出明文密码、NTLM Hash、Kerberos 票据。Windows 的 LSA Secrets 和 DPAPI 也可能泄露敏感信息。一旦获取到高权限凭据,攻击者便可横向渗透整个域。

4.2 横向移动

在拿到凭据后,攻击者会尝试横向移动以接近域控。常见手法包括 Pass-the-Hash(利用NTLM Hash认证)、Pass-the-Ticket(重放Kerberos票据),以及利用远程执行工具如 PsExec、WMI、SMBexec。横向移动的过程往往也是防御方最容易检测到的环节,因此攻击者会尽量隐蔽操作,比如通过 远程计划任务 或 WinRM 实现持久化连接。

域渗透是企业内网攻防的核心环节之一,它涵盖了 信息收集、凭据获取、横向移动、提权与域控攻陷 的完整流程。通过对 Active Directory 的深入理解,结合 PowerView、BloodHound、Mimikatz 等工具,攻击者能够逐步突破防御体系,直达域控,从而掌控整个网络。

然而,域渗透不仅是红队演练和攻击者常用的手段,更是防御方必须掌握的知识。只有理解攻击者的思路,才能从 资产梳理、日志监控、凭据保护、横向检测 等方面进行有效防御。

域渗透的学习并非一蹴而就,需要不断的实战演练与工具熟悉。对于安全研究人员而言,这不仅是提升技术能力的过程,也是构建攻防思维、理解企业安全架构的必经之路。

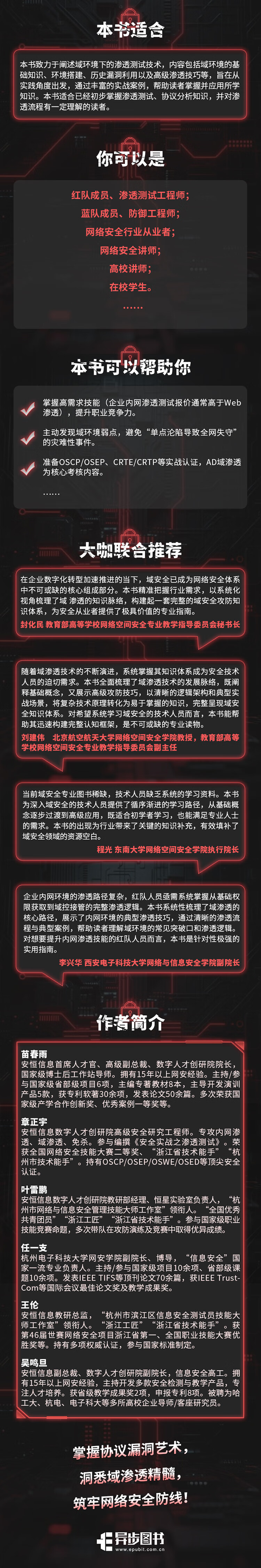

《域渗透实战指南》

本书致力于阐述域环境下的渗透测试技术,内容包括域环境的基础知识、环境搭建、历史漏洞利用以及高级渗透技巧等,旨在从实践角度出发,通过丰富的实战案例,帮助读者掌握并应用所学知识。

本书分为3个部分,共8章。第1部分包括第1章和第2章,重点介绍域环境的整体架构搭建流程以及域渗透过程中常用的工具,帮助读者奠定坚实的实践基础。第2部分由第3~5章组成,详细探讨域环境中核心的3种协议——NTLM、LDAP和Kerberos,分析它们在域渗透中的关键作用,并从渗透测试的视角出发,探讨这3种协议存在的缺陷及其对应的利用方法。第3部分由第6~8章组成,专注于介绍域环境中的服务关系,例如Active Directory证书服务、域信任等,并深入剖析近年来曝光的漏洞的原理及利用方法,为读者提供宝贵的网络安全实战经验。

本书适合已经初步掌握渗透测试、协议分析知识,并对渗透流程有一定理解的高校学生、教师和安全行业从业者阅读和实践。本书助力读者掌握高级域渗透技术,可作为企业入职培训教材或高校教学参考书。

作者简介

苗春雨,博士,杭州安恒信息技术股份有限公司(简称“安恒信息”)首席人才官、高级副总裁、数字人才创研院院长,安恒信息国家级博士后科研工作站企业博士后导师。中国网络空间安全人才教育联盟专职委员,工业信息安全产业发展联盟人才促进工作组副组长。拥有15年以上网络安全从业经历,目前的研究兴趣主要集中于网络安全防护体系、泛在物联网安全,培养实战型人才,主持和参与国家级、省部级科研项目6项,主编教材和专著8本,主导开发网络安全演训产品5款,获得发明专利和软件著作权30余项,发表学术论文50余篇。荣获中国产学研合作促进会产学合作创新奖、教育部网络空间安全教指委产学合作优秀案例一等奖、新安盟金石工匠奖等多个奖项。

章正宇,安恒信息数字人才创研院高级安全研究工程师,主要从事内网渗透、域渗透、免杀方向的研究和创新工作。参与编撰了《安全实战之渗透测试》。荣获“浙江省技术能手”“杭州市技术能手”、2023年全国网络安全技能大赛二等奖等荣誉。持有CCRC-CSERE、CSE、CCSK、OSCE3 OSEP OSWE OSED OSCP等系列证书。

叶雷鹏,安恒信息数字人才创研院教研部经理、恒星实验室负责人。杭州市叶雷鹏网络与信息安全管理技能大师工作室领衔人。荣获“全国优秀共青团员”“浙江工匠”“浙江省技术能手”“浙江省青年岗位能手”等称号。曾受邀参加国家一类、二类职业技能竞赛命题工作,多次带队参与各级攻防演练、竞赛,并取得优异成绩。

任一支,博士,教授,博士生导师,杭州电子科技大学网络空间安全学院(浙江保密学院)副院长,网络空间安全省级实验教学示范中心主任,网络空间安全省级重点支持现代产业学院副院长,“信息安全”国家一流专业建设点负责人,浙江省大学生网络与信息安全竞赛委员会秘书长,浙江省行业网络安全等级保护专家,浙江省信创专家,浙江省电子政务项目评审专家等。主要研究领域有数据安全、人工智能安全等。近年来,主持和参与国家重点研发计划、国家自然科学基金、工信部网络安全技术应用试点示范项目、中央网信办研究项目、中国工程院咨询项目等国家级项目10余项,以及“尖兵”“领雁”研发攻关计划等省部级课题10余项。曾担任30余个国际会议主席或程序委员会委员。在IEEE TIFS等重要期刊和会议上发表学术论文70余篇。获得浙江省研究生教育成果二等奖1项、教育部网络空间安全产学协同育人优秀案例二等奖1项、校教学成果一等奖和二等奖各1项,以及IEEE TrustCom 2018最佳论文奖、IEEE AINA 2011最佳学生论文奖、IEEE CSS TC 2009最佳学生论文奖。

王伦,杭州安恒信息技术股份有限公司教研总监,杭州市滨江区王伦信息安全测试员技能大师工作室领衔人,杭州市叶雷鹏网络与信息安全管理技能大师工作室核心成员。曾获杭州职业技术学院信息工程学院兼职教授、浙江经济职业技术学院数字信息技术学院行业导师、广东财贸职业学院产业导师等专家聘书。曾获“浙江省技术能手”“浙江工匠”称号,第46届世界技能大赛网络安全项目浙江省选拔赛第一名、“强网杯”全国网络安全挑战赛三等奖、中华人民共和国第一届职业技能大赛网络安全项目优胜奖等大赛奖项。持有多项国际国内权威认证,并参与起草国家标准、撰写多本网络安全图书。

吴鸣旦,信息安全专业高级工程师,杭州安恒信息股份有限公司副总裁、数字人才创研院副院长。从事网络安全行业15年以上,曾主持开发多款网络安全检测、教学类产品,现负责人才培养工作。发表5篇论文,参与编写2本图书,获得省级教学成果奖2项,申报专利8项,授权6项。先后被聘为江苏省产业教授、哈尔滨工业大学企业导师、杭州电子科技大学硕士生企业导师、电子科技大学网络空间安全研究院客座研究员。

适读人群 :本书的读者对象是已经初步掌握渗透测试、协议分析知识,并对渗透流程有一定理解的高校学生、教师和安全行业从业者。本书可作为企业入职培训或高校教学参考书。

- 专家之作:由网络安全领域的一线专家撰写,具备内容的专业性和系统性。

- 内容全面:内容涵盖了域渗透与攻击技术的各个方面,包括环境搭建、工具使用、攻击方法、防御措施、常见符合漏洞利用等,是一本非常实用的技术图书。

- 案例丰富:本书包括了实际的攻击案例和防御案例,读者可以通过这些案例更好地理解和掌握域渗透与攻击技术。

- 配套资源:本书免费提供教学PPT资源,辅助企业实训与高校教学。

更多推荐

已为社区贡献22条内容

已为社区贡献22条内容

所有评论(0)