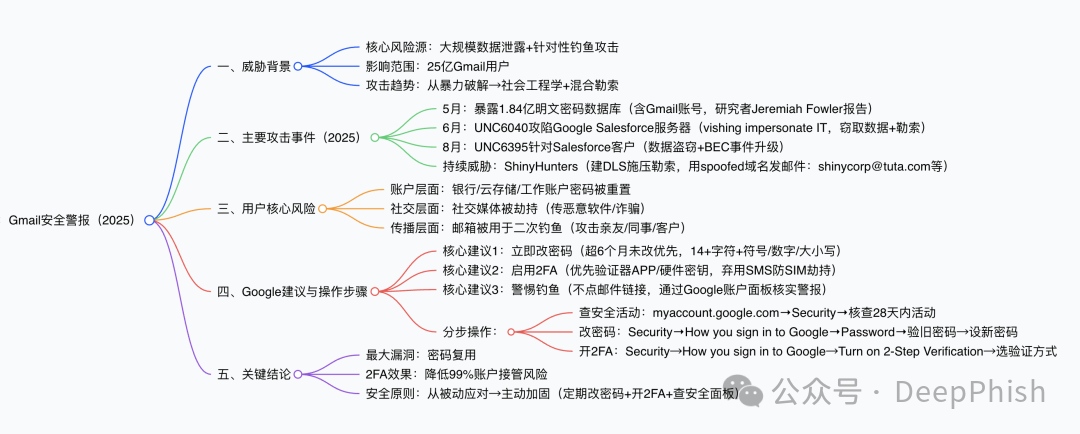

Gmail 数据泄露安全警报以及启示

目前,大规模数据泄露和针对性钓鱼攻击持续威胁着数十亿 Gmail 用户的安全,受ShinyHunters、UNC6040、UNC6395等威胁组织攻击,25 亿 Gmail 用户面临极大风险;攻击者已从暴力破解转向社会工程学与混合勒索,而密码复用、弱认证是主要漏洞。此前Google认为只泄露的Gmail账户名,密码未泄露,如今已确认密码已泄露。国内用户可能会觉得Gmail是一个国外的服务,影响不大

目前,大规模数据泄露和针对性钓鱼攻击持续威胁着数十亿 Gmail 用户的安全,受ShinyHunters、UNC6040、UNC6395等威胁组织攻击,25 亿 Gmail 用户面临极大风险;攻击者已从暴力破解转向社会工程学与混合勒索,而密码复用、弱认证是主要漏洞。此前Google认为只泄露的Gmail账户名,密码未泄露,如今已确认密码已泄露。国内用户可能会觉得Gmail是一个国外的服务,影响不大,但需注意自己是否有使用Gmail SSO服务,如Android服务、云平台登录、Github登录等,如果尚未采取主动措施加固自己的 Google 账户,现在就该行动了。

继一系列与知名威胁组织相关的凭证窃取攻击发生后,Google 已向其 25 亿 Gmail 用户再次发出警告。这些警告分别于 7 月底和 8 月 8 日发布,着重指出钓鱼攻击尝试次数呈上升趋势 —— 这类攻击旨在诱骗用户泄露登录凭证。

1、谁是攻击背后的黑手?

Google 将近期的攻击活动归咎于名为 “ShinyHunters” 的威胁行为者。这是一个以大规模数据泄露和勒索企图闻名的网络犯罪团伙,为了向企业和个人施压以索取赎金,该团伙还搭建了一个数据泄露网站(DLS)。与此次攻击活动相关的勒索邮件,常使用以下伪造域名发送:

-

shinycorp@tuta.com

-

shinygroup@tuta.com

除 ShinyHunters 外,Google 威胁情报团队(GTIG)还追踪到多起并行攻击活动:

-

2025 年 5 月:安全研究员杰里米・福勒(Jeremiah Fowler)报告称,一个包含超 1.84 亿条明文密码的数据库被曝光,其中许多密码与 Gmail 账号及社交平台账号相关联。

-

2025 年 6 月:Google 证实,其旗下一个 Salesforce 服务器集群遭入侵,导致面向客户的业务数据泄露。与该事件相关的攻击者 UNC6040 团伙,通过语音钓鱼(vishing)冒充 IT 人员,窃取敏感记录并实施勒索。

-

2025 年 8 月:UNC6395 团伙发起新的攻击活动,目标直指 Salesforce 客户,导致数据盗窃和企业邮件劫持(BEC)事件升级。

这些事件凸显出一个更广泛的趋势:攻击者正从暴力破解式的凭证泄露,转向利用技术漏洞和人类行为弱点的社会工程学攻击与混合勒索攻击。

2、为何这对 Gmail 用户至关重要?

尽管许多数据泄露事件最初始于企业入侵,但被盗取的凭证往往会在针对个人账户的二次攻击中被利用。而密码复用、薄弱的认证习惯以及延迟更新密码,仍是导致攻击者有机可乘的最大隐患。

若 Gmail 账户被入侵,攻击者可实施三类关键危害:

- 账户控制权窃取

重置用户绑定的银行账户、云存储、工作账号密码,完全接管关联服务。

- 社交影响力滥用

劫持用户的社交媒体账号,发布恶意软件链接或诈骗信息,损害用户信誉并扩散风险。

- 二次攻击传播

利用用户邮箱向其亲友、同事或客户发送钓鱼邮件,扩大攻击范围,形成 “连锁感染”。

3、Google 的建议

Google 强烈建议所有用户采取以下措施:

-

立即更新 Gmail 密码 —— 尤其是如果距离上次更改已超过 6 个月;

-

启用双重验证(2FA),为账户添加一道防范凭证被盗的关键防线;

-

警惕钓鱼诱饵 —— 尤其是声称 “已阻止可疑登录” 或 “需紧急重置密码” 的邮件。务必通过 Google 账户仪表盘(而非邮件内链接)直接核实警报。

4、分步加固账户安全

🔍 查看 Google 账户安全活动

所需条件:通过桌面端或移动端登录 Google 账户

-

访问 myaccount.google.com 并登录;

-

进入 “安全” 板块(寻找挂锁图标);

-

在 “近期安全活动” 下,查看过去 28 天内的登录记录和警报,点击具体条目可查看更多详情。

🔑 更改 Gmail 密码

-

登录 Google 账户;

-

进入 “安全”→“你登录 Google 的方式”;

-

点击 “密码”;

-

输入当前密码完成身份验证;

-

创建一个唯一且复杂的密码 —— 理想情况下应包含 14 个以上字符,混合使用符号、数字和大小写字母。建议使用密码管理器生成密码。

🔐 启用双重验证(2FA)

-

登录 Google 账户;

-

进入 “安全”→“你登录 Google 的方式”;

-

选择 “开启双重验证”;

-

选择一种或多种验证方式:

👉 最佳实践:使用认证器应用或硬件安全密钥,而非短信(SMS)—— 因为 SIM 卡劫持攻击可能导致基于短信的双重验证失效。

核心要点

-

ShinyHunters、UNC6040 等网络犯罪团伙的攻击手段已超越大规模数据泄露,如今会通过高度定制化的钓鱼和勒索活动针对个人用户;

-

密码复用是 Gmail 用户面临的最大漏洞 —— 如果您在多个平台使用相同密码,风险会极高;

-

据 Google 数据,启用双重验证可将账户劫持风险降低高达 99%;

-

账户安全不仅需要在泄露事件发生后被动应对,更需主动加固:立即更新密码、启用双重验证,并定期查看 Google 安全仪表盘。

思维导图

5、黑客后续攻击路径猜测

-

诱饵设计

伪造Gmail安全中心通知邮件,使用官方品牌元素,Google徽标/配色,紧急话术使用"立即更改密码否则账户将被停用",使用HTML模板克隆Gmail安全页面,插入恶意链接(如“立即验证账户:)。

-

技术欺骗

克隆Google登录页面,使用SSL证书的欺骗域名,如gooogle-security.com,隐藏重重定向脚本:提交凭证后跳转至真实Google页面

-

分发执行

通过僵尸网络或被入侵的合法邮件服务器批量发送,覆盖大量用户。

-

凭证收割

仿冒Google/Gmail登录网页,骗取凭证,用户输入密码后,攻击者将凭证存储至服务器,用于后续账户接管(如邮件内容窃取、联系人列表导出)。

-

横向移动

自动扫描邮箱中的重要邮件和通讯录,利用相同密码尝试撞库攻击,搜索云存储中的敏感文件,利用窃取的Gmail账户向用户联系人发送二次钓鱼邮件(如“帮我验证一个链接”),扩大攻击范围。

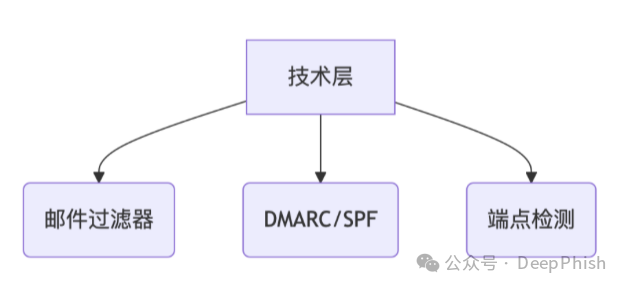

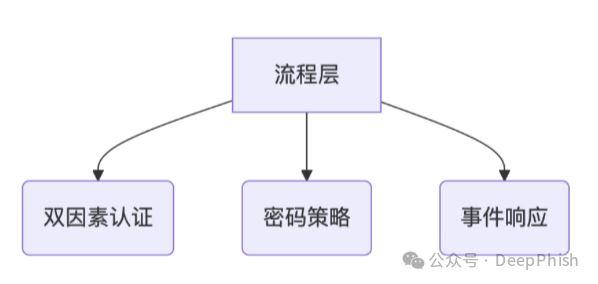

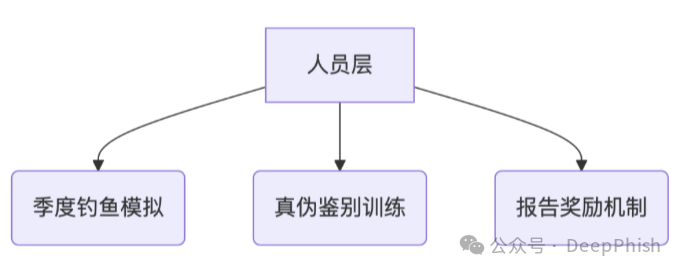

6、企业反钓鱼防护模型

技术防护虽能拦截部分攻击,但人为因素始终是网络安全的“最后一道防线”。

-

技术防护的局限性

绕过率高:根据Proofpoint 2023报告,新型钓鱼邮件平均仅需1.7小时即可绕过传统垃圾邮件过滤器,2023年企业邮件系统的平均绕过率达21%。

检测滞后:基于签名的检测工具依赖已知威胁库,无法识别“零日钓鱼”,如首次出现的仿冒域名或新型话术。

-

用户行为不可控

即使邮件被标记为“可疑”,仍有32%的用户会点击链接(Verizon 2023 DBIR),技术防护无法替代用户的主观判断。比如明明存放在客户端垃圾箱的邮件,用户也会很好奇。

-

网络安全没有银弹

即便是双因素认证也可被中间人欺骗。

7、反钓鱼实施方法论

-

渐进式训练计划:从基础识别到高级BEC防御,从易到难。

-

闭环反馈机制:即时向员工反馈模拟钓鱼的可疑点,建立互惠。

-

行为基线监测:回顾异常邮件处理模式,如视而不见还是向IT汇报,激发行为。

最终形成 技术过滤→人员识别→系统响应 的完整免疫体系。

训练后响应链应该是:

员工识别钓鱼邮件→立即报告安全团队→网关封禁钓鱼IOC→阻断横向传播→节省潜在损失

针对钓鱼攻击,技术防护是“防火墙”,而反钓鱼训练是“免疫系统”。攻击者通过品牌模仿、社会工程学等手段突破技术防线,最终依赖用户的误判完成攻击。反钓鱼训练通过提升用户的“欺骗识别能力”,直接填补了技术防护的缺口,是企业网络安全体系中不可替代的关键环节。

附录:Q&A

问题 1:2025 年针对 Gmail 用户的主要威胁组织有哪些?这些组织的核心攻击手段与传统方式相比有何变化?

答:2025 年主要威胁组织包括ShinyHunters、UNC6040、UNC6395;核心攻击手段已从 “暴力破解凭证” 转向社会工程学 + 混合勒索的组合策略 —— 例如 ShinyHunters 建立 “数据泄露网站(DLS)” 施压勒索,并用伪造域名发送邮件;UNC6040 通过 “语音钓鱼(vishing)” 伪装 IT 人员窃取数据;而传统方式更依赖技术层面的暴力破解,新策略则同时利用技术漏洞与人类行为弱点(如轻信钓鱼、密码复用),攻击精准度与成功率更高。

问题 2:若 Gmail 账户被攻击者攻陷,可能对用户造成哪些直接且严重的危害?请结合文档内容列举具体场景。

答:主要有三类直接危害:1. 关联账户失控:攻击者可重置用户绑定的银行账户、云存储或工作账号密码,导致财产安全或工作数据泄露;2. 社交信誉受损:劫持用户社交媒体账号,发布恶意软件链接或诈骗信息,损害用户个人信誉;3. 成为攻击跳板:利用用户邮箱向其亲友、同事或客户发送钓鱼邮件,将风险扩散至用户的社交与工作圈层,形成 “二次攻击”。

问题 3:按照 Google 的建议,用户应如何分步加固 Gmail 账户安全?其中有哪些需特别注意的关键细节(如密码要求、2FA 方式选择)?

答:分步加固操作及关键细节如下:1. 核查安全活动:登录myaccount.google.com→进入 “Security” 板块→查看过去28 天内的登录记录,排查异常;2. 修改密码:进入 “Security→How you sign in to Google→Password”,验证旧密码后,设置14 个字符以上、混合符号 / 数字 / 大小写的新密码,且需注意 “超 6 个月未改密码者优先操作”;3. 启用 2FA:进入 “Security→How you sign in to Google→Turn on 2-Step Verification”,选择 “认证器 APP” 或 “硬件密钥”(避免使用 SMS,因 SIM 卡劫持可能泄露短信验证码);此外,所有操作中需警惕钓鱼邮件,不点击邮件链接,直接通过 Google 账户仪表盘核实安全警报。

- EML安全分析平台:deepphish.cn/eml

- 反钓鱼训练平台:deepphish.cn/apt

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)