AWS CloudTrail:操作日志审计全攻略

操作日志审计服务它会记录:谁(用户/角色/服务)在什么时候在哪个区域对哪个资源执行了什么操作📌 举例:你在控制台创建了一个安全组→ CloudTrail 会记录“CreateSecurityGroup”事件你用 CLI 执行aws s3 ls→ CloudTrail 会记录“ListBuckets”事件👉 换句话说,CloudTrail = AWS 的“监控摄像头”。CloudTrail =

在 AWS 中,安全不仅仅是防止黑客攻击,更重要的是 “知道谁在你的账号里做了什么”。 这就是 CloudTrail 的作用 —— 它记录你账号里所有的 API 调用和控制台操作,是 AWS 的“黑匣子”。

1️⃣ 什么是 CloudTrail?

-

CloudTrail = 操作日志审计服务

-

它会记录:

-

谁(用户/角色/服务)

-

在什么时候

-

在哪个区域

-

对哪个资源

-

执行了什么操作

-

📌 举例:

-

你在控制台 创建了一个安全组 → CloudTrail 会记录“CreateSecurityGroup”事件

-

你用 CLI 执行

aws s3 ls→ CloudTrail 会记录“ListBuckets”事件

👉 换句话说,CloudTrail = AWS 的“监控摄像头”。

2️⃣ CloudTrail 默认记录什么?

-

Event history(过去 90 天) → 免费

-

记录所有 管理事件(Management Events),比如:

-

IAM 用户登录

-

修改安全组

-

创建/删除 EC2、S3 等资源

-

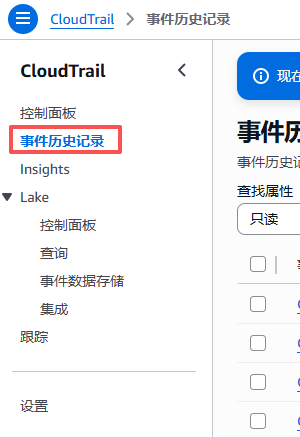

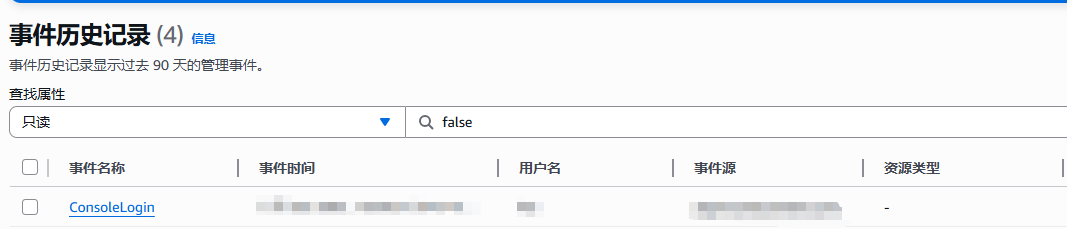

3️⃣ 如何使用 Event History 查看操作记录

-

打开 CloudTrail 控制台

-

左侧菜单 → 点击 Event history

-

在搜索框输入:

-

Event name(操作,比如 CreateUser) -

Username(谁操作的) -

Resource type(资源类型,比如 AWS::EC2::Instance)

-

👉 解释:点开某条记录,可以看到 时间戳、来源 IP、请求参数,这对排查问题特别重要。

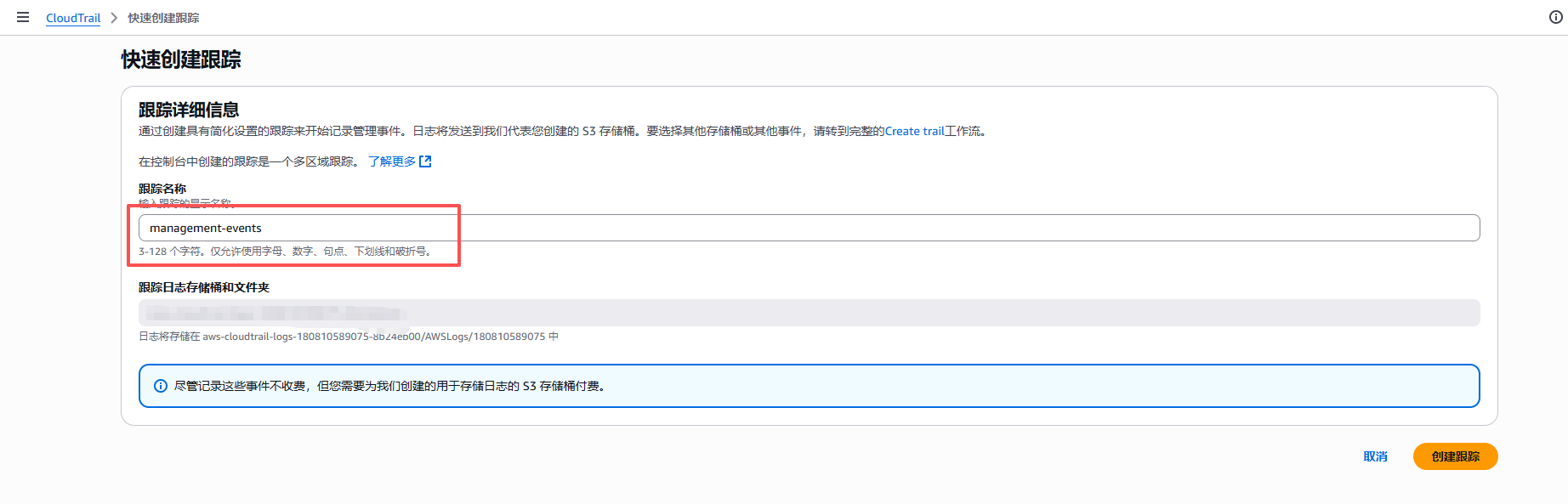

4️⃣ CloudTrail Trail(长期存储)

默认 90 天日志可能不够,所以 AWS 提供 Trail 功能:

-

你可以新建一个 Trail,把日志存到 S3 存储桶,甚至推送到 CloudWatch Logs

-

好处:

-

永久保存

-

可以用 Athena/Glue 查询日志

-

配合 SIEM 系统做安全审计

-

5️⃣ 实际应用场景

-

安全审计:谁删除了生产数据库?

-

合规要求:满足 ISO 27001、PCI-DSS、GDPR 等审计需要。

-

故障排查:服务异常时,能快速确认是不是误操作。

-

内部追责:哪个团队成员误删了安全组?

6️⃣ 最佳实践

✅ 始终开启 CloudTrail(默认已经有 Event history) ✅ 建议创建一个 Trail,把日志存到 S3 ✅ 给 S3 存储桶加上 MFA Delete,防止日志被恶意删除 ✅ 配合 CloudWatch Alarm,在检测到敏感操作时立即告警

🔚 总结

-

CloudTrail = AWS 的黑匣子

-

免费的 Event history 就能帮你追踪 90 天内所有操作

-

建 Trail 存到 S3,可以满足长期审计和合规要求

-

对于企业,CloudTrail 是安全运维必备工具

📌 下次你账号出问题,不要慌,先去 CloudTrail 查一查。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)