Wireshark技巧[监听串口包][新版本识别不到nRF Sniffer][eth.src == mac过滤条件不可用而其他条件比如btle.length确可以]

Wireshark技巧[监听串口包]

监听串口包

本文摘录于:https://blog.csdn.net/qq_20405005/article/details/79652927只是做学习备份之用,绝无抄袭之意,有疑惑请联系本人!

这里要保证安装了USBpcap:

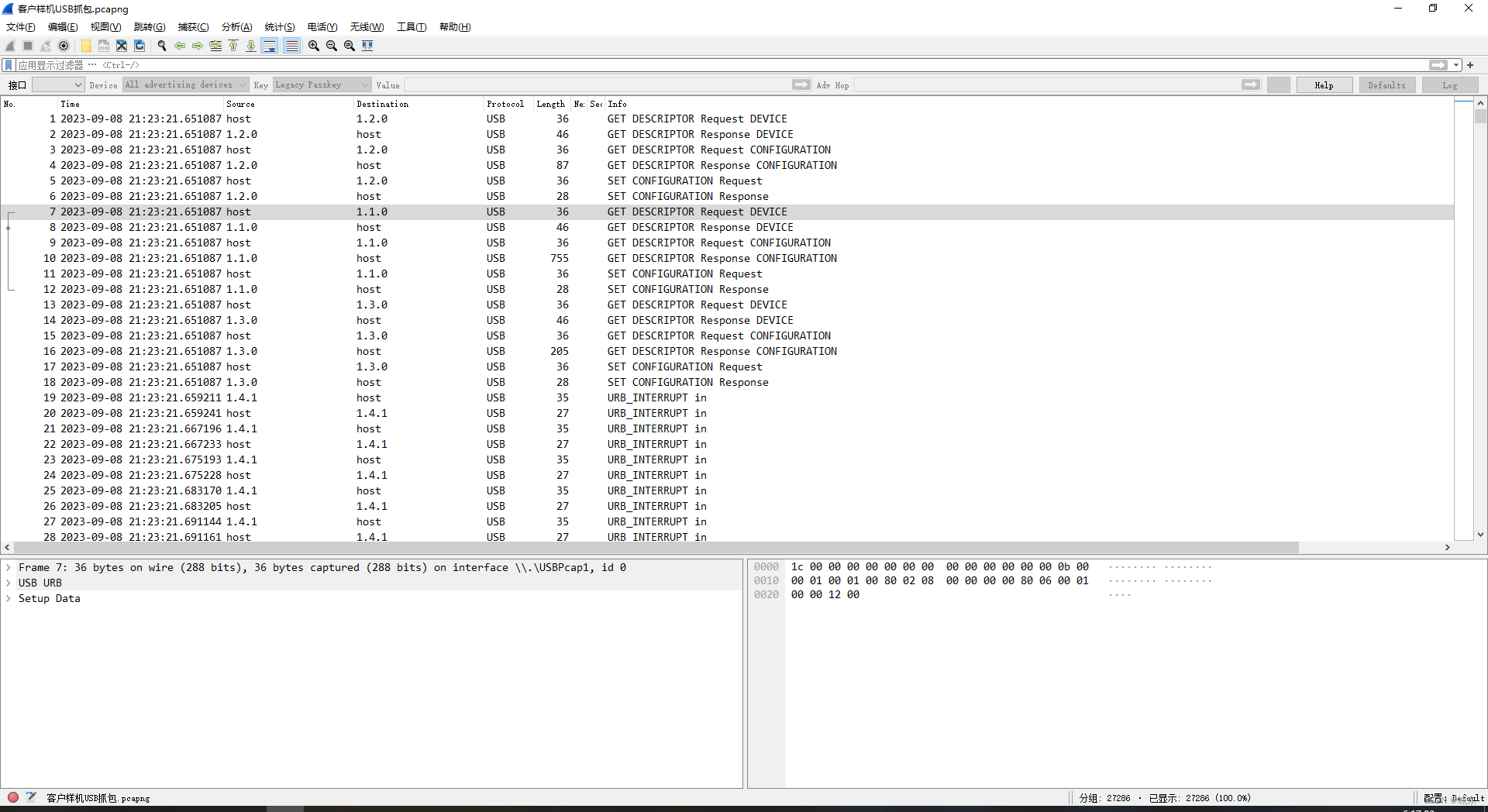

打开USBpcap后一半都要输入过滤条件,否则USB太多数据了,比如使用如下过滤条件:

(!(usb.src == "1.4.1")) && !(usb.dst == "1.4.1") && (!(usb.src == "1.2.0")) && !(usb.dst == "1.2.0")

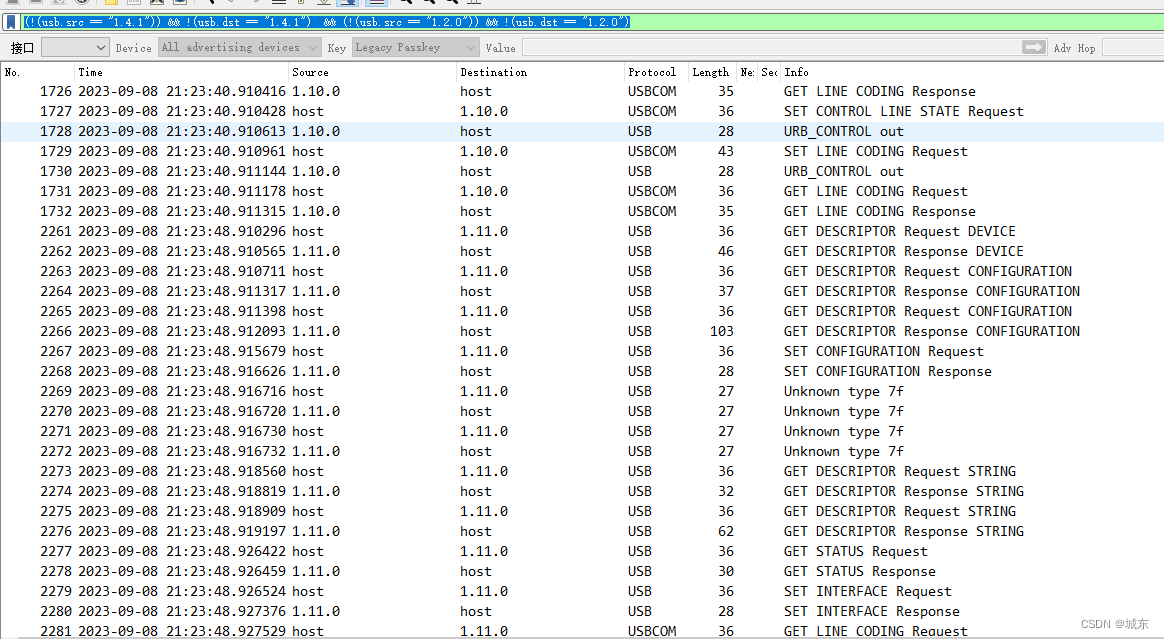

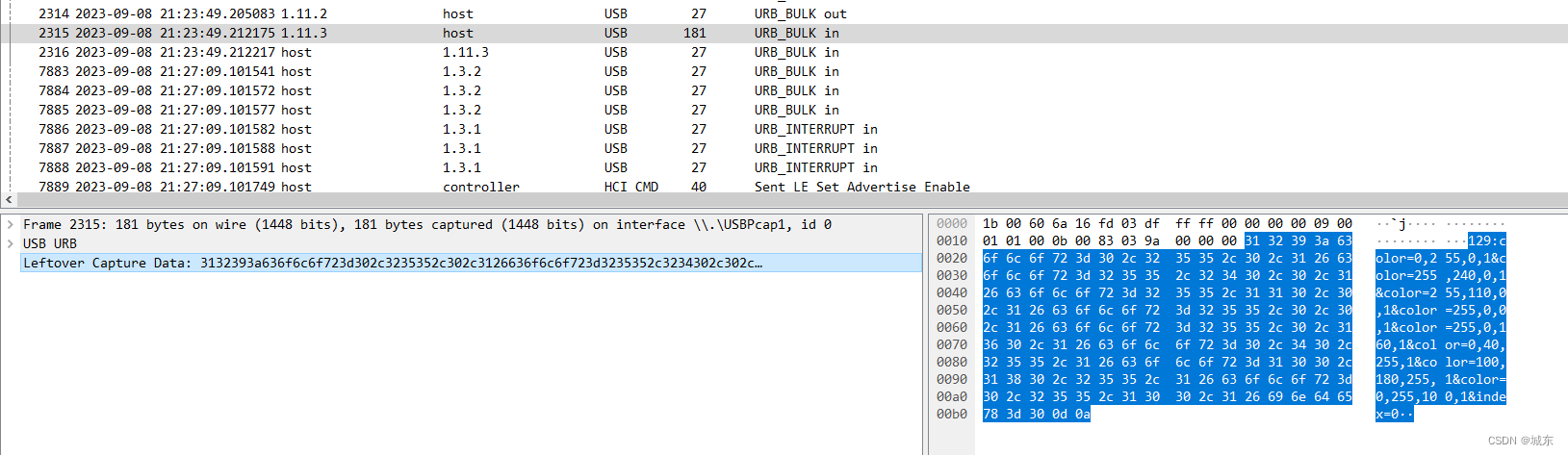

对于虚拟串口软件也会帮忙解析出来,去掉数据头部:

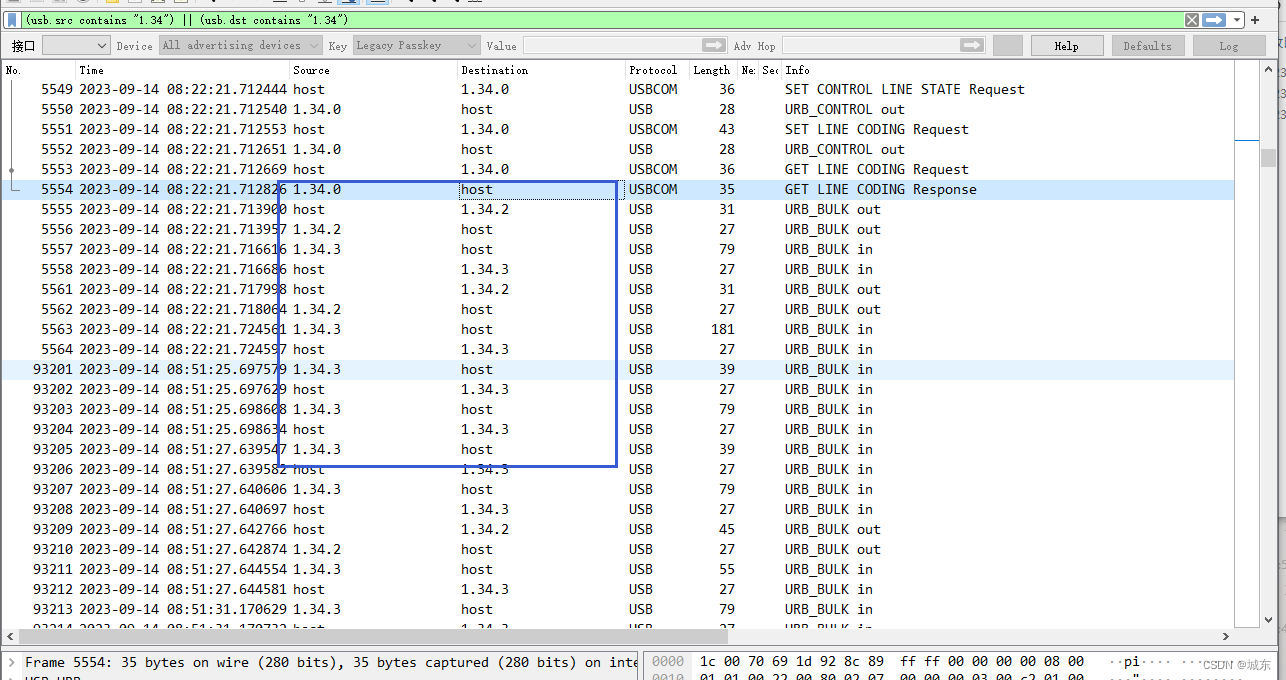

对于虚拟串口他一般会有多个端口,比如通过1.34.0来交互串口数据,1.34.2来上位机下发,1.34.3来做下位机发送,这时候就要过滤"1.34.X",这你可以使用如下过滤命令:(usb.src contains “1.34”) || (usb.dst contains “1.34”)

新版本识别不到nRF Sniffer

本文摘录于:https://blog.csdn.net/sinat_42731525/article/details/128327155只是做学习备份之用,绝无抄袭之意,有疑惑请联系本人!

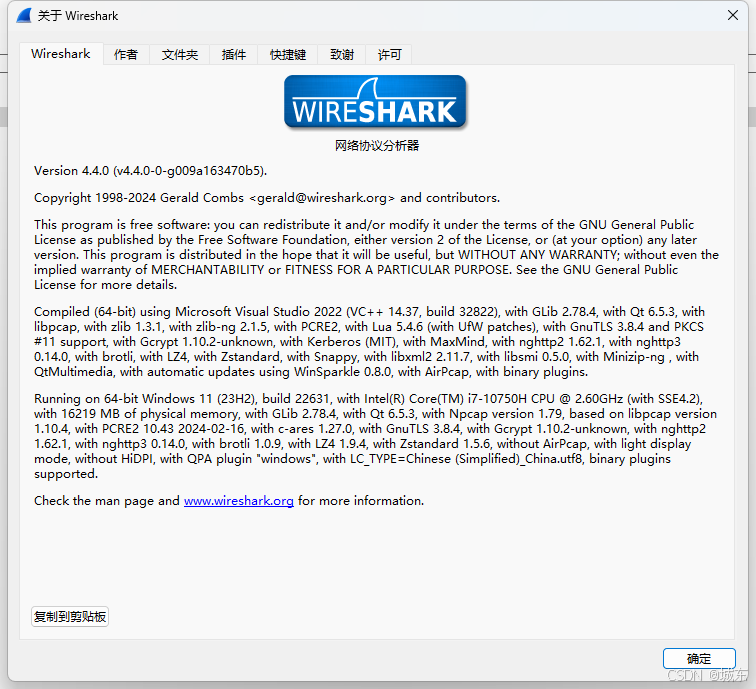

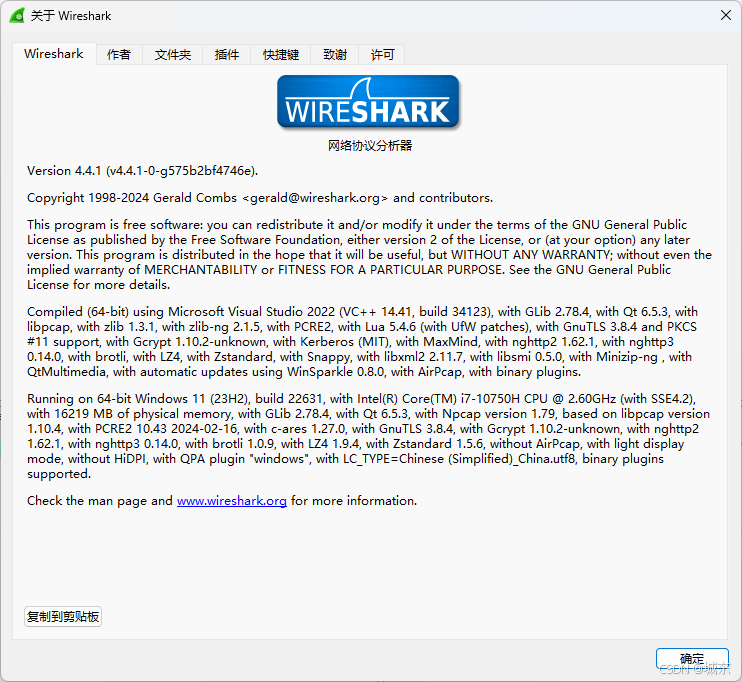

Wireshark的最新版本安装后发现识别不到Nordic的抓包串口Version 4.4.0 (v4.4.0-0-g009a163470b5).

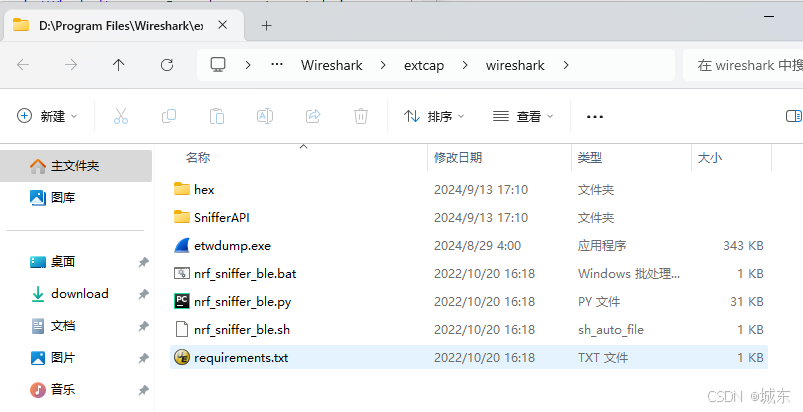

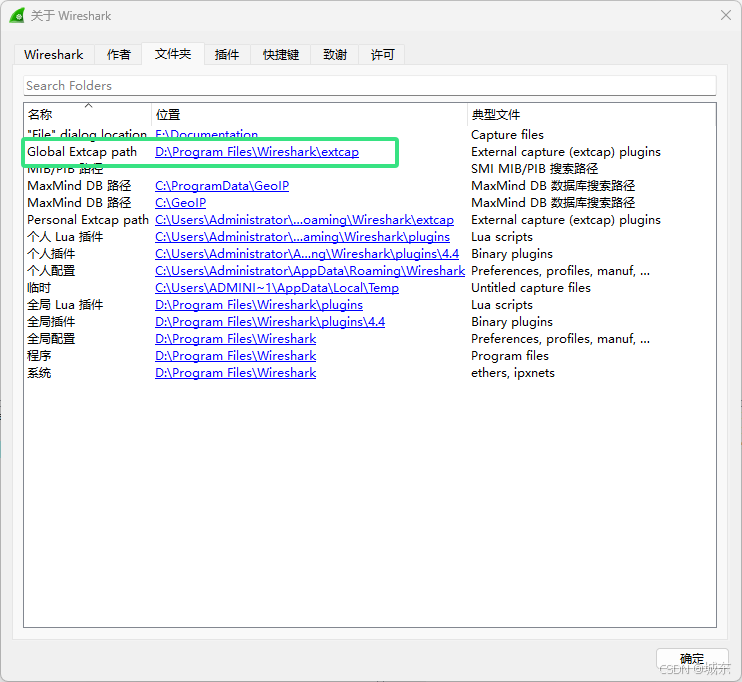

最后发现新版本的Global Extcap path目录如下:

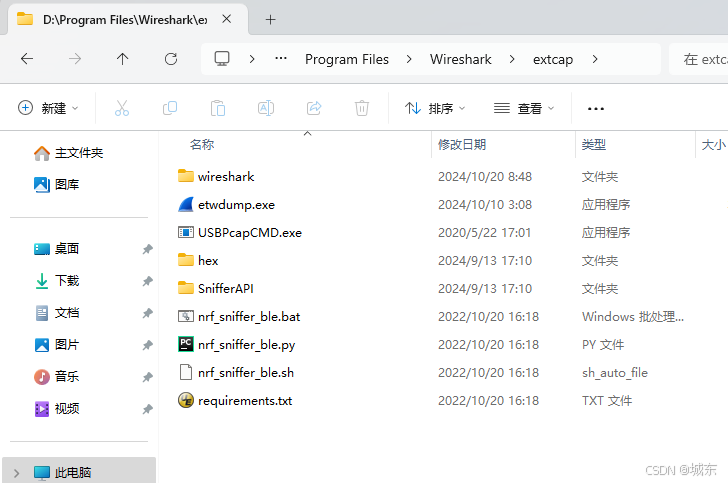

D:\Program Files\Wireshark\extcap\wireshark

和原来比并不是在extcap目录而是在extcap\wireshark目录,这里要拷贝抓包文件到如下这个目录:

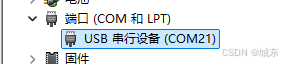

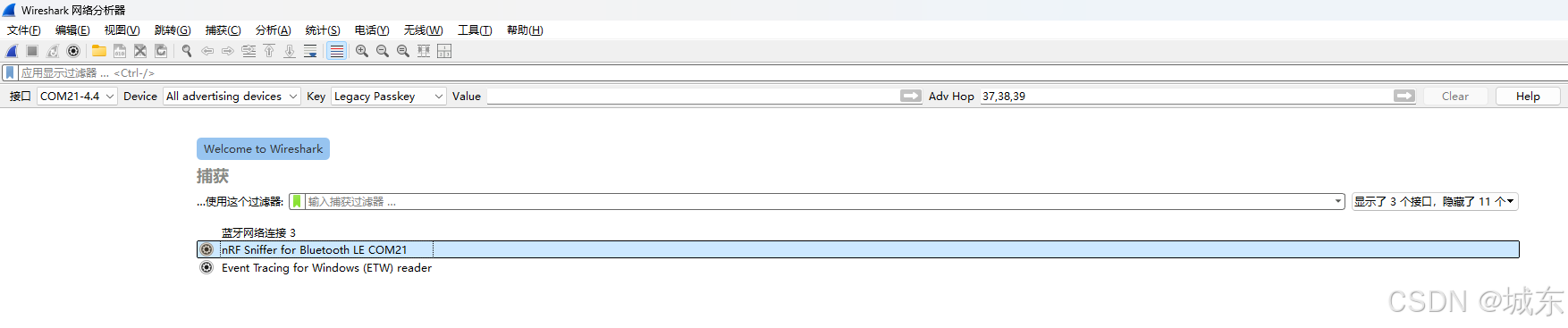

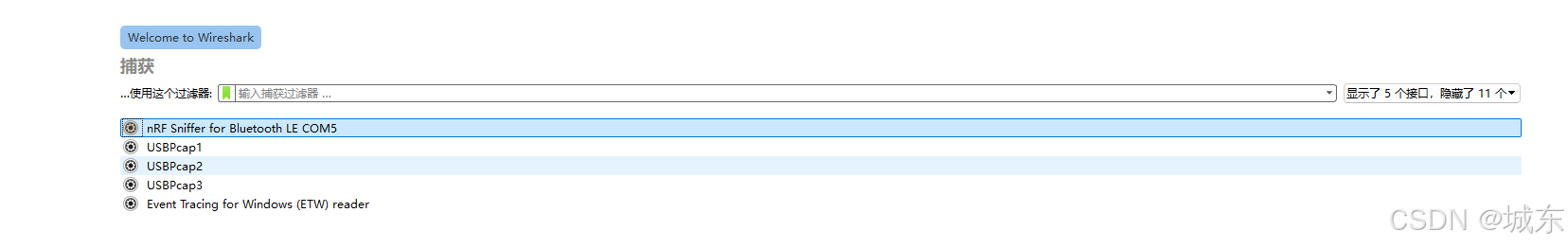

之后就可以识别Nordic的串口了:

坑爹了,在4.4.1目录有改回去了,造成升级后又识别不到设备:

所以有把nrf的抓包工具拷贝到D:\Program Files\Wireshark\extcap目录就又可以运行:

又可以再次识别nrf的抓包设备了:

eth.src == mac过滤条件不可用而其他条件比如btle.length确可以

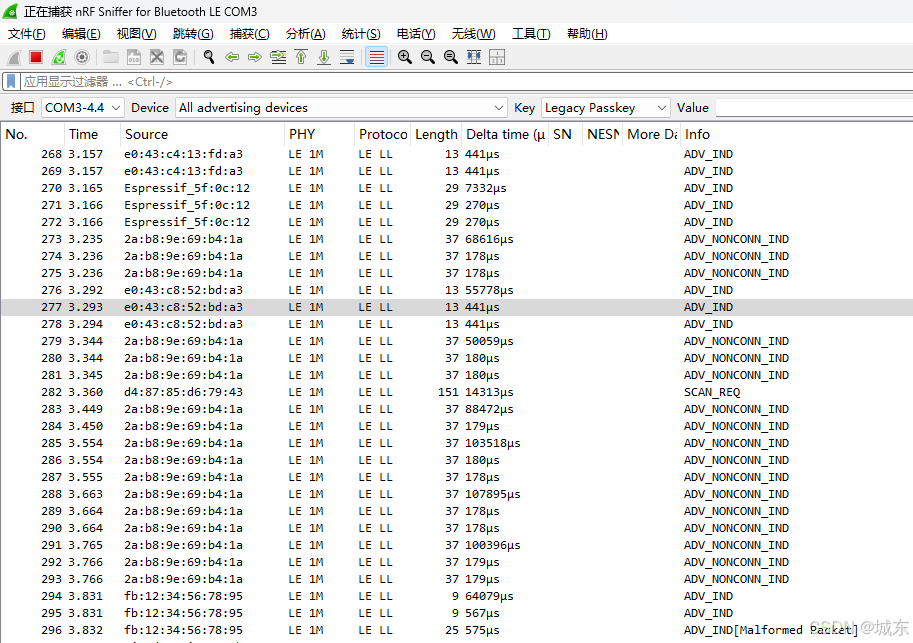

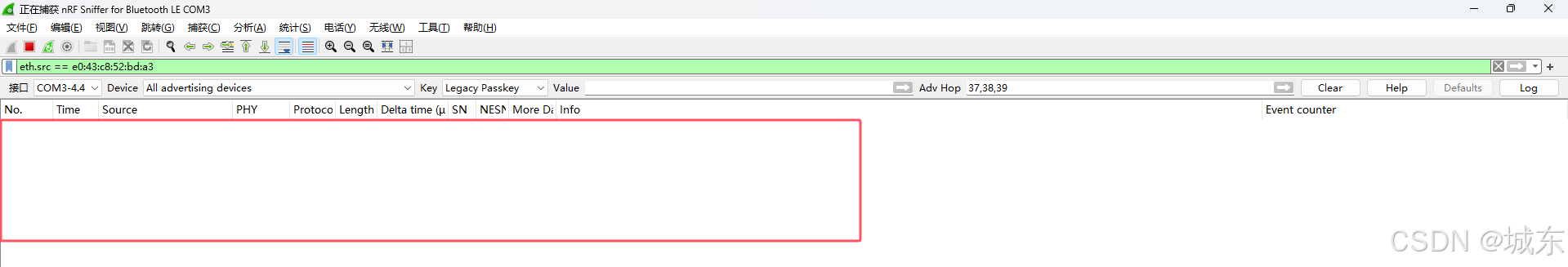

广播是有这个e0:43:c8:52:bd:a3设备的,但是使用"eth.src == e0:43:c8:52:bd:a3"去过滤的时候死活不显示任何内容,我也很无语,没有任何办法:

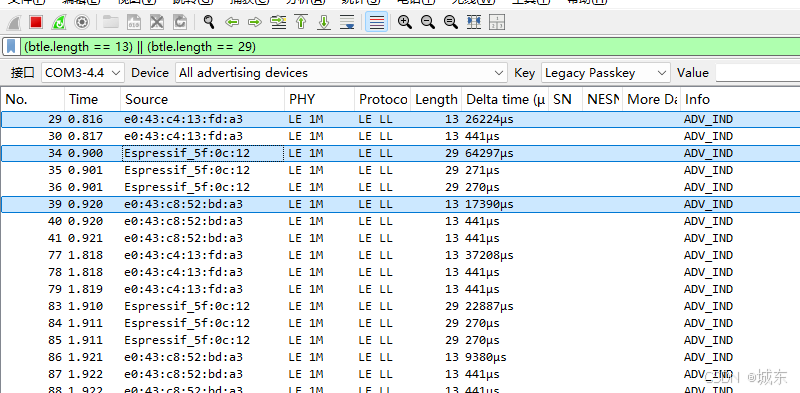

这里使用btle.length也就是数据长度来过滤就没有问题:

比如这里使用这样的条件过滤"(btle.length == 13) || (btle.length == 29)"就可以得到我想要的设备:

但是这个条件有明显的缺陷,就是没法显示连接的情况了!

更多推荐

已为社区贡献11条内容

已为社区贡献11条内容

所有评论(0)