Windows系统下的各类用户角色

文章目录1 用户与组1.1 Administrator1.2 Guests 来宾账户1.2.1 开启 guesrt用户1.2.2 设置密码1.2.3 无法切换用户解决2 权限2.1 system(超级管理员)权限2.1.1 system权限实际运用2.1.1.1 注册表访问2.1.1.2 访问系统还原文件2.1.1.3 强制结束恶意应用程序进程等2.2 权限获取2.2 Trustedinstall

文章目录

1 用户与组

1.1 Administrator

属于administrator本地组内的用户,都具有系统管理员的权限,都拥有本台计算机最大的控制权限,可以执行整台计算机的管理服务。内置系统管理员账Administraror,并且无法从该组中删除

1.2 Guests 来宾账户

该组是提供没有用户账户,但是需要访问本地计算机内资源的用户使用,该组的成员无法永久地改变其工作环境。该组最城建的默认成员为用户账号Guest

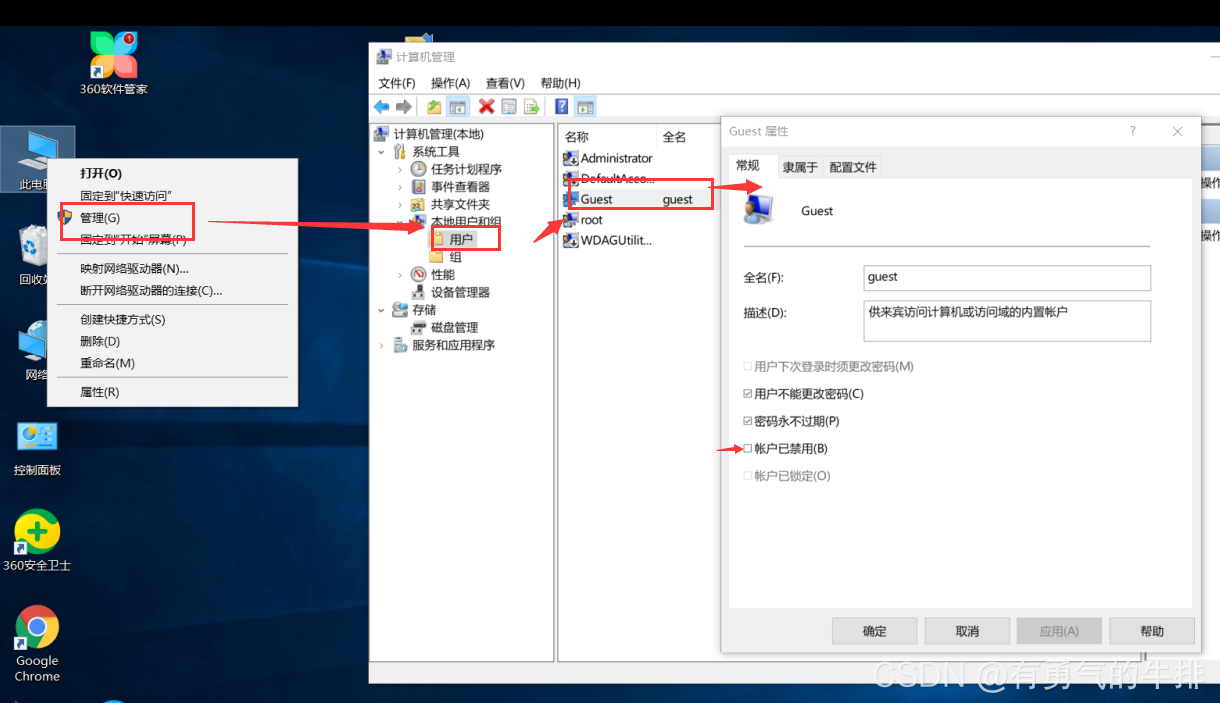

1.2.1 开启 guesrt用户

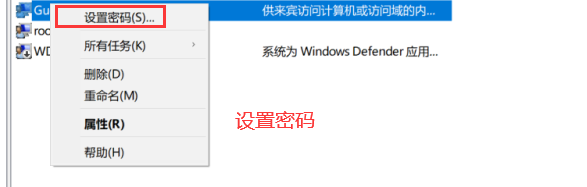

1.2.2 设置密码

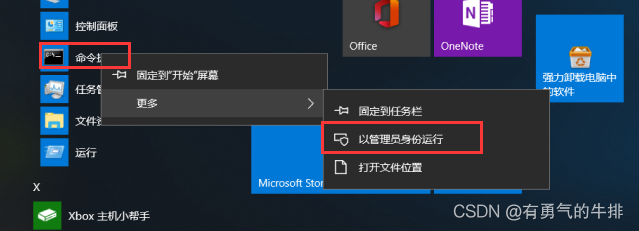

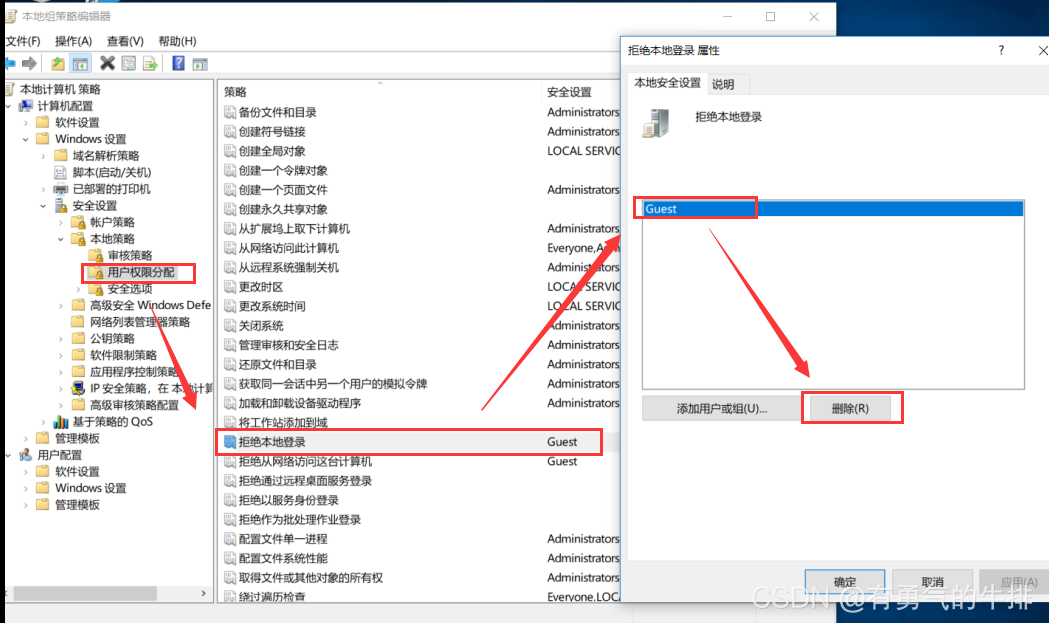

1.2.3 无法切换用户解决

设置后发现重启无法切换用户

net user win10Guest /add

设置密码

net user win10Guest *

在普通用户组删除 win10Guest

net localgroup Users win10Guest /delete

将用户win10Guest添加到Guests组

net localgroup Guests win10Guest /add

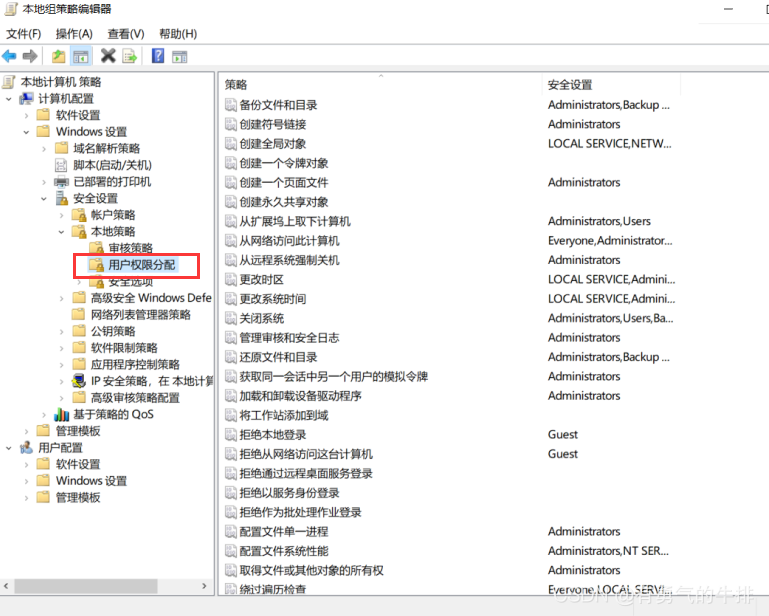

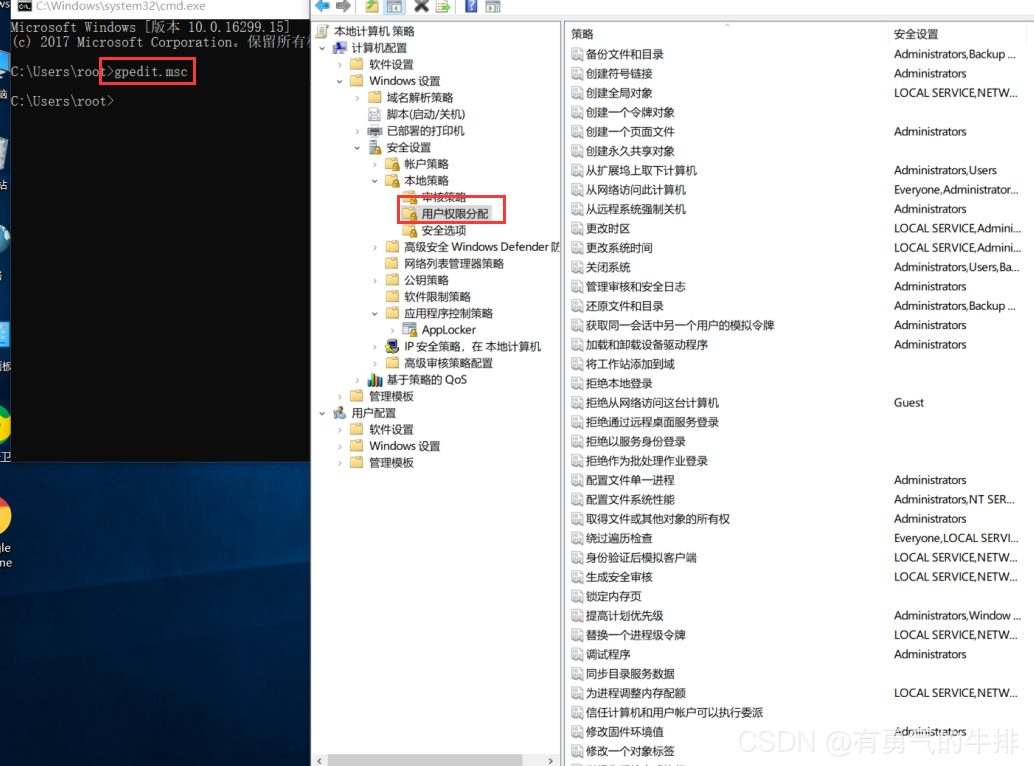

win+R 键入gpedit.msc

删除后可恢复系统默认来宾账户登录。

2 权限

此项在1中有涉及使用

2.1 system(超级管理员)权限

2.1.1 system权限实际运用

2.1.1.1 注册表访问

regedit

在非system权限下,用户是没有权限访问某些注册表的,如HKEY_LOCAL_MACHINESAM、HKEY_LOCAL_MACHINESECURITY等。这些项记录的是系统的核心数据,某些病毒或者木马会光顾这里。

比如在SAM项目下建立具有管理员权限的隐藏账户,这样的账户在命令及“本地用户和组”管理器(lusrmgr.msc)中是无法看到的,造成了很大的安全隐患。在 system 权限下,注册表访问就没有任何障碍,我们打开注册表定位到HKEY_LOCAL_MACHINESAMSAMDomainsAccount项下,所有隐藏账户就暴露了

2.1.1.2 访问系统还原文件

系统还原是windows系统的一种自我保护措施,它在每个磁盘根目录下建立“System Colume Information”文件夹,保存一些系统信息以备系统恢复是使用。该文件具有系统、隐藏属性管理员用户是没有操作权限的。正因为如此,它成了病毒、木马的栖身之地,我们就可以在System权限下进入该文件夹删除病毒。当然,你也可以关闭“系统还原”预防此类病毒,但这样未免显得被动,有些因噎废食。

2.1.1.3 强制结束恶意应用程序进程等

2.2 权限获取

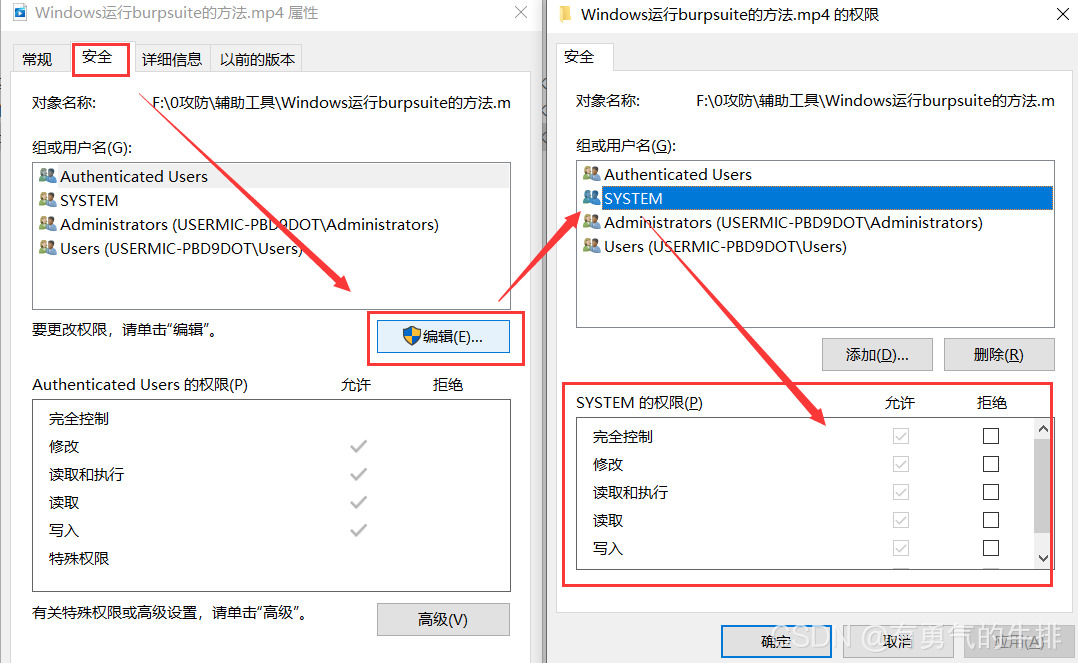

2.2 Trustedinstaller权限

对文件完全可控制

参考文章:

https://www.cnblogs.com/lip-blog/p/7658839.html

http://www.xitongzu.com/jc/win10jc_32847.html

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)