系列5/5-WinClaw工程实战:从“写博客“灾难到TaskTrace追踪系统的涅槃重生

WinClaw工程实战:从"写博客"灾难到TaskTrace追踪系统的涅槃重生 本文是WinClaw工具优化实战系列的第5篇,讲述了WinClaw如何从"写博客"工具滥用灾难中重建质量保障体系。面对轻量化架构的局限,团队开发了TaskTrace全链路追踪系统,通过结构化数据采集、敏感信息脱敏和离线分析工具,实现了与OpenClaw同等级的质量管控能力。文章详

WinClaw工程实战:从"写博客"灾难到TaskTrace追踪系统的涅槃重生

本系列是AI agent中高级开发者非常受益的开发经验,新鲜火辣出台,献给开发者马年的礼物!

摘要:OpenClaw拥有完善的审计机制,而WinClaw在遭遇"写博客"灾难后,从零构建了自己的质量保障体系——TaskTrace全链路追踪系统和工具纳入规范。本文展示WinClaw如何在轻量化定位下,用工程化手段实现与OpenClaw同等级的质量管控能力。

📚 WinClaw工具优化实战专栏(共5篇)

| 篇序 | 文章标题 | 核心内容 |

|---|---|---|

| 01 | WinClaw血泪史:一次"写博客"请求如何让AI陷入工具滥用的死亡螺旋? | 问题发现:全量Schema传递导致的工具滥用灾难 |

| 02 | WinClaw的至暗时刻:我们差点用"硬过滤"杀死了AI的创造力 | 方案试错:激进方案的级联风险与失败教训 |

| 03 | WinClaw方案解剖:那些差点让我们翻车的隐藏陷阱 | 深度评估:多意图、依赖链、建议冲突等隐藏漏洞 |

| 04 | WinClaw破局之道:如何用"渐进式暴露"打赢工具优化的翻身仗? | 最终方案:平衡效率与安全的渐进式暴露策略 |

| 05 | WinClaw工程实战:从"写博客"灾难到TaskTrace追踪系统的涅槃重生 | 落地实施:TaskTrace追踪与工具纳入规范 |

关于 WinClaw

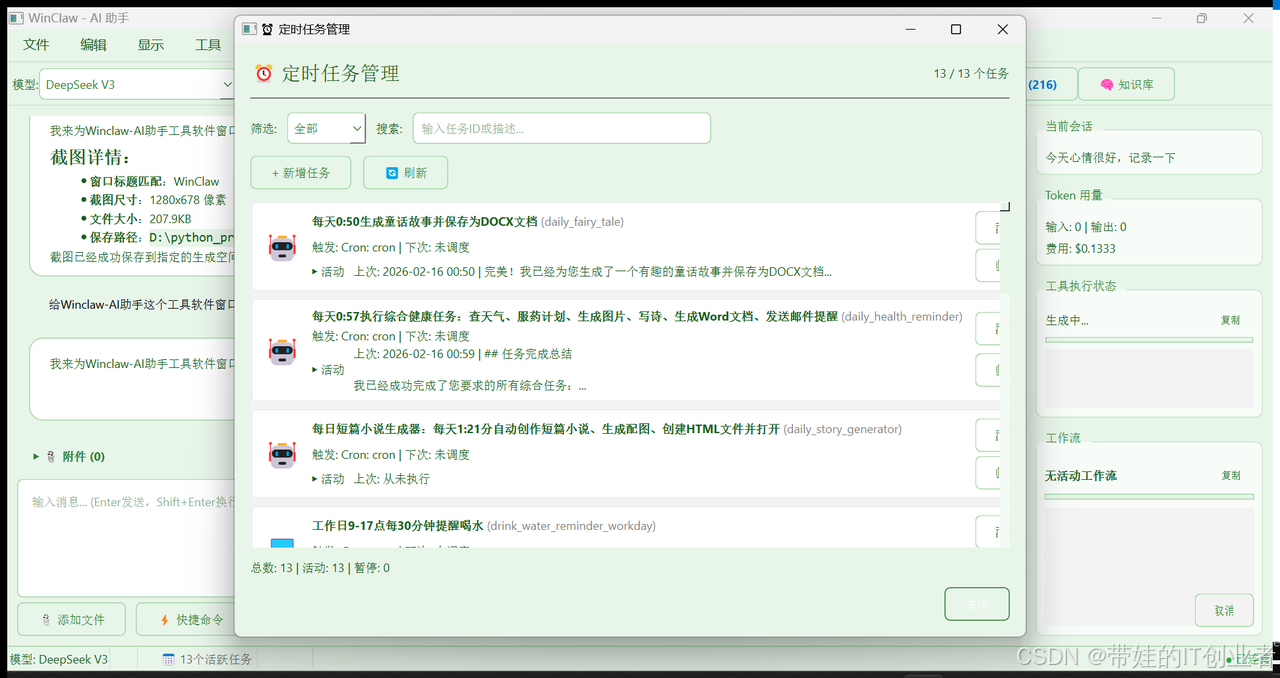

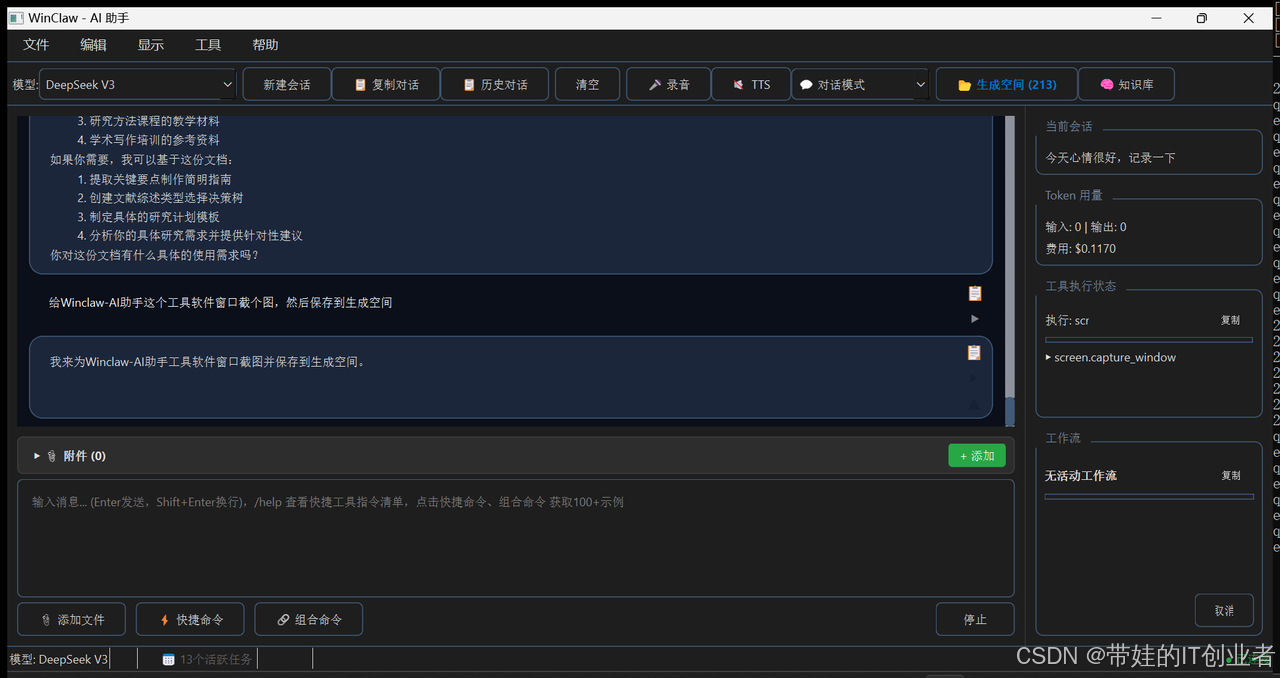

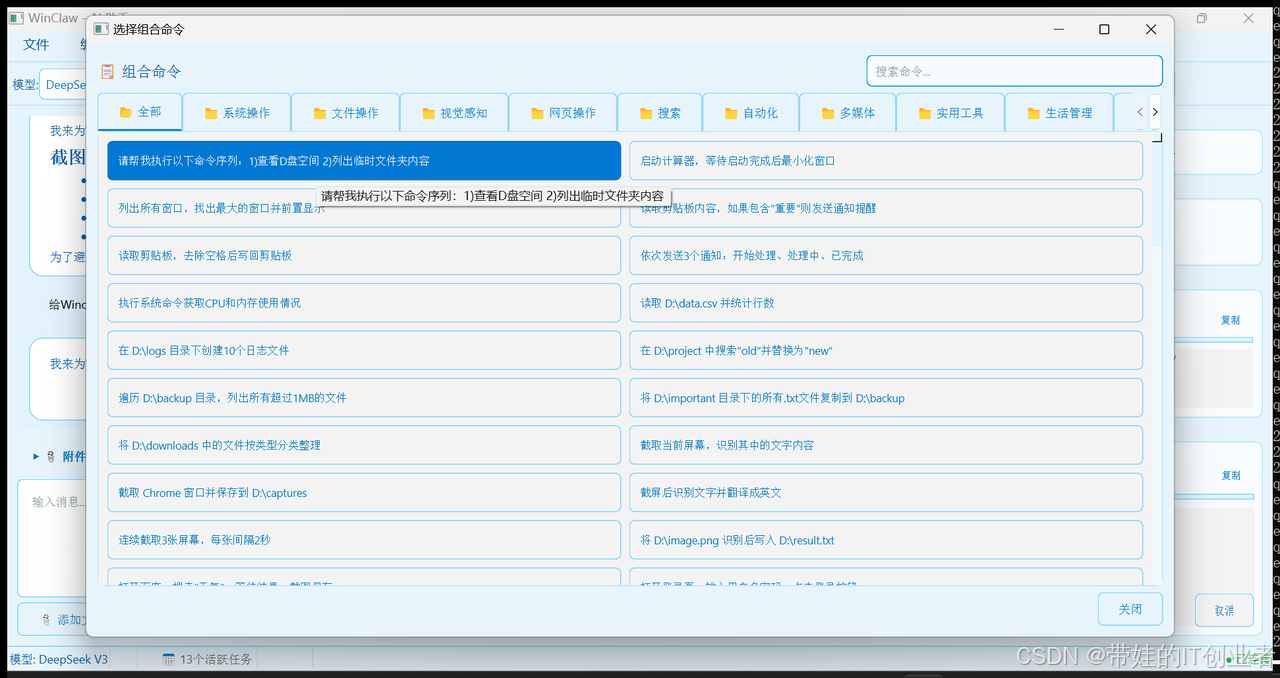

WinClaw 是一款基于大语言模型的轻量级 Windows 桌面 AI 助手,能够通过自然语言指令帮助用户完成各种 Windows 操作任务。支持多模型接入(DeepSeek、OpenAI、Claude 等),提供 CLI 终端模式和 GUI 图形界面模式。

🔗 项目地址:https://github.com/wyg5208/WinClaw.git

后发优势:WinClaw 用工程化弥补架构差距

| 质量保障 | OpenClaw(原生) | WinClaw(自建) |

|---|---|---|

| 追踪系统 | 内置审计日志 | TaskTrace 全链路追踪 |

| 校验机制 | 配置层验证 | validate_tool_chain.py |

| 离线分析 | Canvas 可视化 | analyze_traces.py |

| 工具规范 | tool-display.json | onboarding_checklist |

WinClaw 的工程智慧:虽然没有 OpenClaw 原生集成的审计能力,但通过 TaskTrace 追踪系统、校验脚本、离线分析工具的工程化组合,实现了同等级的质量管控。这是轻量级架构的"后发优势"——可以用更灵活的方式解决复杂问题。

一、从方案到落地的挑战

1.1 那个案例教会了我们什么

让我们最后一次回顾"CSDN写博客"的完整失控过程:

用户:“用 mcp_browserbase-csdn 帮我在 CSDN 写一篇博客”

AI的灾难性表现:

第1轮:创建会话 → 导航 → 观察 → 截图 → 开始"文档组装"

第2轮:查询天气 → 生成图片 → 生成文档 → 循环重复

第3轮:再次"分解任务" → 再次"并行执行" → 再次循环

...

如果没有数据,我们永远无法知道:

- AI到底调用了多少次工具?

- 哪些工具调用是无关的?

- 为什么会陷入无限循环?

- 优化后是否真的改善了?

这正是TaskTrace追踪系统诞生的原因。

1.2 工程落地的三大挑战

方案设计只是起点,工程落地面临一系列实际问题:

二、TaskTrace:全链路追踪系统

2.1 设计目标

我们需要一个追踪系统来:

- 量化优化效果(对比优化前后)

- 发现问题模式(哪些任务经常失败)

- 评估工具使用情况(哪些工具被错误调用)

2.2 数据结构设计

2.3 核心实现

@dataclass

class TaskTrace:

"""一次用户请求的完整追踪记录。"""

trace_id: str # UUID

session_id: str

timestamp: str # ISO 时间

user_input: str # 原始用户输入

# 意图识别阶段

intent_primary: str = ""

intent_all: list[str] = field(default_factory=list)

intent_confidence: float = 0.0

# 工具暴露阶段

tool_tier: str = "" # recommended/extended/full

tools_exposed: list[str] = field(default_factory=list)

# 执行阶段

total_steps: int = 0

tool_calls: list[ToolCallRecord] = field(default_factory=list)

consecutive_failures_max: int = 0

tier_upgrades: list[str] = field(default_factory=list)

# 结果阶段

final_status: str = "" # completed/max_steps/error

total_tokens: int = 0

total_duration_ms: float = 0.0

2.4 敏感信息脱敏

数据采集必须考虑隐私安全:

# 敏感参数名列表

SENSITIVE_PARAM_NAMES = {

"api_key", "apikey", "api-key",

"password", "passwd", "pwd",

"token", "access_token", "refresh_token",

"secret", "secret_key", "client_secret",

}

def _sanitize_dict(d: dict) -> dict:

"""对字典中的敏感参数值进行脱敏"""

result = {}

for key, value in d.items():

key_lower = key.lower().replace("-", "_")

if key_lower in SENSITIVE_PARAM_NAMES:

result[key] = "***" # 脱敏

elif isinstance(value, dict):

result[key] = _sanitize_dict(value)

else:

result[key] = value

return result

三、Agent埋点实现

3.1 采集流程

3.2 埋点代码示例

# 在 agent.py 中

async def chat_stream(self, user_input: str, ...):

# 创建追踪采集器

trace_collector = create_trace_collector(

session_id=session_id,

user_input=user_input,

config=trace_config,

)

# 意图识别后设置

intent_result = detect_intent_with_confidence(user_input)

exposed_tools = tool_exposure.get_tools(intent_result)

trace_collector.set_intent(intent_result, tier, exposed_tools)

# 每次工具调用后记录

for step_idx in range(max_steps):

# ... 执行工具 ...

trace_collector.add_tool_call(

step=step_idx + 1,

function_name=func_name,

arguments=arguments,

status=result.status.value,

duration_ms=result.duration_ms,

error=result.error,

output=result.output,

)

# 层级升级时记录

if upgrade_info := tool_exposure.report_failure():

trace_collector.add_tier_upgrade(upgrade_info[0], upgrade_info[1])

# 结束时完成追踪

trace_collector.finalize(

status="completed",

tokens=total_tokens,

response_preview=final_response,

)

trace_collector.flush()

四、工具纳入规范

4.1 问题背景

系统不是一成不变的,后续会不断增加新工具。但没有标准化的流程,容易出现:

- 意图-工具映射表忘记更新

- 工具Schema描述不规范

- 依赖关系未定义

4.2 新工具纳入检查清单

在 tools.json 中定义了标准化的检查清单:

{

"onboarding_checklist": [

"1. 创建 src/tools/{name}.py 继承 BaseTool",

"2. 在本文件 tools 段添加工具配置(含 dependencies)",

"3. 在 prompts.py INTENT_TOOL_MAPPING 中添加意图映射",

"4. 在 prompts.py INTENT_PRIORITY_MAP 中设置优先级",

"5. 如有特殊参数,在 tool_exposure._build_init_kwargs 中处理",

"6. 如有特殊解析,在 tool_registry._extract_tool_name 中添加前缀",

"7. 在 prompts.py INTENT_CATEGORIES 中添加相关关键词",

"8. 添加单元测试 tests/test_{name}.py",

"9. 运行 scripts/validate_tool_chain.py 校验一致性",

"10. 提交代码前确认所有校验通过"

]

}

4.3 工具废弃流程

# 在 agent.py 中添加废弃工具检查

tool_cfg = self.tool_registry.get_tool_config(tool_name)

if tool_cfg.get("deprecated", False):

deprecation_msg = tool_cfg.get("deprecation_message", "此工具已废弃")

migrate_to = tool_cfg.get("migrate_to", "")

logger.warning("调用已废弃工具: %s (替代: %s)", tool_name, migrate_to)

result_msg = f"[已废弃] {deprecation_msg}"

if migrate_to:

result_msg += f"\n请使用 {migrate_to} 替代。"

# 返回提示,不执行工具

return result_msg

五、全链路校验脚本

5.1 设计目标

自动化检测工具配置的一致性问题:

5.2 校验结果示例

$ python scripts/validate_tool_chain.py

============================================================

WinClaw 工具全链路一致性校验

============================================================

已加载 tools.json: 29 个启用工具

✅ [1/7] INTENT_TOOL_MAPPING 覆盖: 28/28 工具 (tool_info 除外)

✅ [2/7] INTENT_TOOL_MAPPING 引用有效: 30 工具 (含 2 个 MCP 动态工具)

✅ [3/7] INTENT_PRIORITY_MAP 引用有效: 30 工具

✅ [4/7] _extract_tool_name 已知前缀覆盖: 12 个多下划线工具

✅ [5/7] dependencies.input_sources 引用有效: 1 个工具有依赖

⚠️ [6/7] _build_init_kwargs 未覆盖核心工具: {'shell'} (可忽略)

✅ [7/7] 三表 key 对齐: 10 个意图

============================================================

结果: 6 通过, 1 警告, 0 失败

全链路一致性校验通过!

============================================================

六、离线分析脚本

6.1 功能设计

6.2 分析报告示例

$ python scripts/analyze_traces.py --last 7

============================================================

WinClaw TaskTrace 分析报告

============================================================

📊 总计: 6 条记录

📅 时间范围: 2026-02-16T21:26:34 ~ 2026-02-16T21:43:51

----------------------------------------

🎯 意图识别分析

----------------------------------------

唯一意图数: 2

平均置信度: 0.654

分布:

- document_assembly: 2

- browser_automation: 1

----------------------------------------

🔧 工具使用分析

----------------------------------------

总调用次数: 45

唯一工具数: 18

使用频率:

- browser_open_url: 12 次 (成功率: 1.0)

- browser_get_text: 12 次 (成功率: 1.0)

- doc_generator_generate_document: 3 次 (成功率: 1.0)

----------------------------------------

❌ 失败分析

----------------------------------------

失败 trace 数: 0

失败率: 0.0

常见错误:

- 输入失败: Page.fill: Timeout 30000ms exceeded: 2 次

----------------------------------------

📈 层级分析

----------------------------------------

层级分布: {'auto': 5, 'extended': 1}

升级次数: {'recommended->extended': 1}

升级率: 0.167

----------------------------------------

⚡ 性能指标

----------------------------------------

耗时(ms): avg=68210.4, median=36224.2

Token数: avg=136998.2, median=29290

步骤数: avg=7.5, median=3

============================================================

七、版本发布与效果验证

7.1 版本更新内容

Phase 7 以 v1.1.0 版本发布:

| 功能 | 文件 | 说明 |

|---|---|---|

| TaskTrace追踪 | task_trace.py |

全链路数据采集 |

| Agent埋点 | agent.py |

chat/chat_stream埋点 |

| 配置化 | default.toml |

[agent.trace]配置段 |

| 校验脚本 | validate_tool_chain.py |

7项一致性检查 |

| 工具规范 | tools.json |

onboarding_checklist |

| 废弃流程 | agent.py | deprecated检查 |

| 离线分析 | analyze_traces.py |

统计分析工具 |

7.2 配置项说明

[agent.trace]

enabled = true # 启用追踪

trace_dir = "" # 自定义目录,默认 ~/.winclaw/traces

max_output_preview = 200 # 输出预览长度

max_trace_days = 30 # 自动清理超过30天的文件

八、持续迭代机制

8.1 数据驱动优化

8.2 关键指标追踪

| 指标 | 当前值 | 目标 | 说明 |

|---|---|---|---|

| 工具调用准确率 | ~72% | >90% | 调用的工具与任务相关性 |

| 任务完成率 | 基准 | 不下降 | 任务最终是否成功 |

| 平均步骤数 | 7.5 | <5 | 任务完成的效率 |

| Schema tokens | ~15000 | <6000 | 上下文开销 |

总结

本文展示了从方案设计到工程落地的完整过程:

TaskTrace追踪系统:

- 记录从意图识别到任务完成的完整链路

- 敏感信息自动脱敏

- JSONL存储,自动清理过期文件

工具纳入规范:

- 10项标准化检查清单

- 工具废弃流程

- 全链路一致性校验

持续迭代机制:

- 离线分析脚本

- 数据驱动的优化循环

系列总结

五篇文章完整呈现了WinClaw工具调用优化的历程:

核心经验:

- 问题发现:真实测试数据是最好的诊断工具

- 方案评估:系统性评估框架比直觉更可靠

- 风险控制:可回退的方案才是好方案

- 工程落地:数据采集+自动化校验+持续迭代

项目地址:https://github.com/wyg5208/WinClaw.git

相关文档:

更多推荐

已为社区贡献47条内容

已为社区贡献47条内容

所有评论(0)