VoidLink Linux C2框架:具备多云攻击与内核级隐匿能力的LLM生成恶意软件

AI生成Linux恶意软件VoidLink肆虐云端,内核隐匿+多云攻击威胁企业安全。

一种名为VoidLink的复杂Linux恶意软件框架近期浮出水面,成为AI辅助威胁开发的典型案例。该恶意软件结合了先进的多云攻击能力与内核级隐匿机制,代表着新一代网络威胁——攻击者利用大语言模型(LLM)创建功能完备的命令与控制(C2)植入程序,能够以惊人的效率入侵云平台和企业环境。

技术特征与攻击范围

VoidLink是专为Linux系统设计的综合性C2框架,攻击目标涵盖亚马逊AWS、谷歌云平台、微软Azure、阿里云和腾讯云等主流云服务。该植入程序展现出高度技术复杂性,能够从环境变量、配置目录和实例元数据API中窃取凭证,同时通过自适应rootkit功能维持持久访问权限。

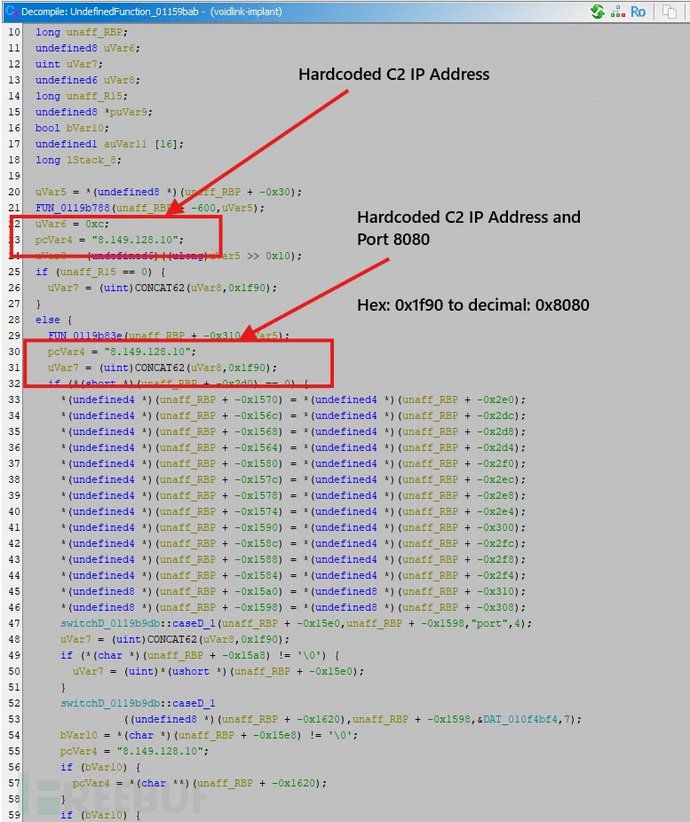

Ontinue安全分析师发现,VoidLink存在明显由LLM编码Agent构建的痕迹,包括结构化"Phase X:"标签、详细的调试日志记录,以及保留在生产二进制文件中的文档模式。这些特征表明其代码生成过程自动化程度高,人工干预极少,标志着恶意软件开发方式的重大转变。

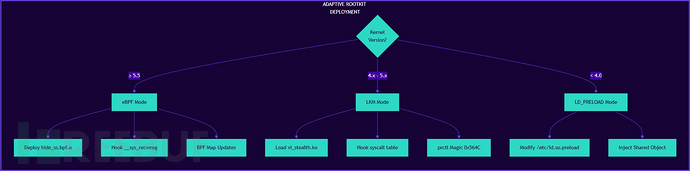

尽管源自AI生成,VoidLink仍具备强大技术能力,包含容器逃逸插件、Kubernetes权限提升模块,以及能根据主机内核版本自适应调整隐匿策略的内核级rootkit。该恶意软件采用AES-256-GCM加密的HTTPS协议进行C2通信,并模仿Cobalt Strike信标架构模式,将恶意流量伪装成合法Web请求。

| 字段 | 值 |

|---|---|

| 文件名 | implant.bin |

| 文件类型 | Linux ELF64可执行文件 |

| 架构 | x86-64 |

| 编程语言 | Zig |

| SHA1 | 9cdbc16912dcf188a0f0765ac21777b23b4b2bea |

| SHA256 | 05eac3663d47a29da0d32f67e10d161f831138e10958dcd88b9dc97038948f69 |

| 入口点 | 0x0112c490 |

| 熵值 | 7.24/8.0(高 - 已打包/加密) |

| 活动/家族 | VoidLink |

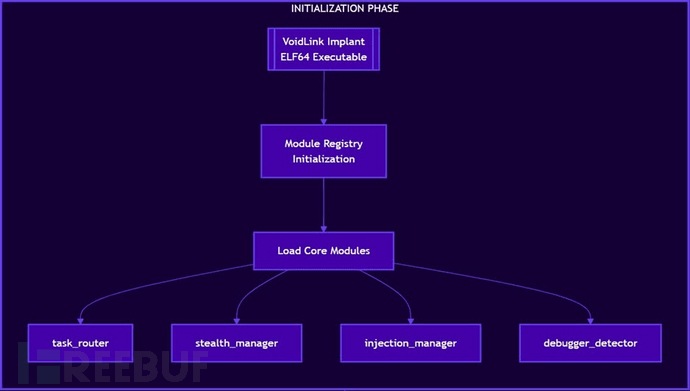

模块化架构与环境检测

VoidLink采用基于插件的架构设计,各组件在共享注册框架内独立运行。执行时,恶意软件会初始化模块注册表并加载四个核心组件:负责命令分发的任务路由器、用于规避检测的隐匿管理器、执行代码的注入管理器,以及提供反分析保护的调试器检测器。

该恶意软件在激活操作功能前会进行详细的主机画像分析,探测云元数据API、Docker和Kubernetes等容器环境,以及EDR/AV检测状态和内核版本等安全态势指标。这种情报驱动的方法使VoidLink能够根据每个发现的环境选择适当的隐匿机制和攻击技术。

多云攻击与防御建议

VoidLink的环境检测系统会查询169.254.169.254(AWS、Azure和阿里云)等云元数据端点,以及GCP专用的metadata.google.internal和腾讯云的metadata.tencentyun.com。通过这些查询,恶意软件可获取区域信息、可用区、实例ID和实例类型,从而根据特定云服务商的基础设施调整持久化方法和隐匿技术。

为应对此类威胁,建议企业采取以下防护措施:

- 在网络层面监控异常的元数据API查询,特别是对169.254.169.254和云服务商特定元数据端点的重复请求

- 部署行为检测规则,识别从环境变量、SSH密钥目录和Kubernetes服务账户令牌位置获取凭证的异常模式

- 实施严格的容器安全策略,包括禁用特权容器和限制对Docker套接字的访问

- 通过SELinux或AppArmor策略强化内核级安全,并保持端点检测与响应(EDR)解决方案的更新,确保能识别基于eBPF和可加载内核模块的rootkit

- 定期审计云IAM角色、服务账户权限和容器运行时配置,在攻击发生前识别潜在攻击路径

- 实施网络分段限制横向移动能力,在可行情况下部署加密流量检测以识别伪装成合法HTTPS流量的C2通信

更多推荐

已为社区贡献39条内容

已为社区贡献39条内容

所有评论(0)