人工智能时代:巅峰黑客知识图谱

在人工智能高速发展的背景下,网络安全攻防的战场正在发生革命性变化。要成为具备巅峰实力的白帽黑客,需要构建多维立体的知识体系,既要精通传统网络安全技术,又要深度融合AI领域的新型攻防逻辑。以下是系统化的知识图谱框架:

人工智能时代:巅峰黑客知识图谱

在人工智能高速发展的背景下,网络安全攻防的战场正在发生革命性变化。要成为具备巅峰实力的白帽黑客,需要构建多维立体的知识体系,既要精通传统网络安全技术,又要深度融合AI领域的新型攻防逻辑。以下是系统化的知识图谱框架:

I. 底层技术根基

\1. 计算机体系架构

深入理解冯·诺依曼架构的硬件交互机制

掌握CPU指令集(x86/ARM/RISC-V)与内存管理单元(MMU)工作原理

操作系统内核级漏洞分析(Linux/Windows内核对象管理)

核心:

寄存器级漏洞利用(ROP链构造中EBP/RIP寄存器精准控制)

缓存侧信道攻击(Prime+Probe攻击在Intel CPU上的实践)

UEFI固件逆向(使用UEFITool分析固件中的SMM漏洞)

工具链:

Ghidra逆向工程 + QEMU虚拟化调试

Intel Pin动态插桩框架

Bochs模拟器进行x86指令级追踪

资源:

《深入理解计算机系统》 + 《Practical Binary Analysis》

\2. 网络协议逆向

从数据链路层(MAC地址欺骗)到应用层(HTTP/3协议特性)的协议栈解析

无线协议安全(Wi-Fi 6的WPA3握手过程攻击面)

物联网协议逆向(MQTT/CoAP的认证机制缺陷)

核心:

TLS 1.3握手过程中间人攻击(Session Resumption漏洞)

QUIC协议0-RTT数据重放攻击

5G NAS协议模糊测试(使用AFL++进行状态机Fuzzing)

工具链:

Wireshark定制Lua插件解析私有协议

Scapy构建TCP/IP协议变异测试包

5G基站模拟器(srsRAN)

资源:

RFC文档(如RFC 9000 QUIC协议)+ BlackHat 2024《5G安全研究报告》

\3. 密码学实战

后量子密码学算法研究(NTRU、Lattice-based算法)

同态加密在隐私计算中的攻击场景

区块链智能合约的椭圆曲线密码学漏洞

核心:

格密码攻击(LLL算法破解NTRU参数)

ECDSA签名故障注入(利用Glitch提取私钥)

ZKP(零知识证明)协议逻辑漏洞(如Groth16协议实现缺陷)

工具链:

SageMath实现格基约减攻击

ChipWhisperer硬件故障注入平台

Circom语言编写ZKP电路漏洞

资源:

Cryptopals挑战赛 + 《Real-World Cryptography》

II. 人工智能攻防技术矩阵

\1. AI模型攻击维度

对抗样本生成技术(FGSM/PGD攻击的物理世界迁移)

模型逆向工程(通过API接口重构训练数据)

联邦学习中的恶意节点投毒攻击

大语言模型提示注入攻击(Prompt Hijacking)

核心:

物理对抗样本(Adversarial Patch在交通标志识别系统的部署)

成员推断攻击(通过模型输出了解训练数据分布)

模型窃取(使用Jacobian矩阵近似克隆模型)

工具链:

CleverHans库(FGSM/PGD攻击实现)

ART(IBM对抗鲁棒性工具箱)

PyTorch模型蒸馏框架

资源:

arXiv论文《Threats to Machine Learning Systems》+ MITRE ATLAS框架

\2. AI防御体系构建

对抗训练优化(TRADES防御算法实现)

模型水印与版权保护技术

神经网络架构搜索(NAS)安全加固

AI供应链安全(第三方模型库依赖审查)

核心:

动态防御(随机化模型推理路径)

模型水印(通过触发集验证模型所有权)

差分隐私(在联邦学习中添加Laplace噪声)

工具链:

TensorFlow Privacy模块

OpenMined PySyft联邦学习框架

IBM AI Fairness 360工具包

资源:

NeurIPS 2022《Adversarial Robustness》教程

\3. AI赋能攻防

基于GAN的钓鱼邮件生成对抗

强化学习驱动的自动化漏洞挖掘(Fuzzing优化)

图神经网络在APT攻击检测中的应用

核心:

基于Transformer的漏洞代码模式识别(CodeBERT模型微调)

强化学习优化Fuzzing(通过Coverage Reward训练Agent)

GAN生成免杀木马(绕过AI杀毒引擎检测)

工具链:

OpenAI Codex生成PoC代码

FuzzFactory强化学习框架

MalGAN生成对抗样本

资源:

DEF CON 30《AI vs AI: The Future of Malware》议题

III. 前沿攻防场景突破

\1. 云原生安全

容器逃逸技术(CVE-2024-0185漏洞利用链构造)

无服务器架构(Serverless)函数注入攻击

多云环境下的横向渗透路径

核心:

Kubernetes提权漏洞(CVE-2024-2728 RBAC配置逃逸)

eBPF沙箱逃逸(利用BPF漏洞实现容器逃逸)

服务网格攻击(Istio Envoy的HTTP/2 RCE漏洞)

工具链:

Kube-hunter渗透测试工具

Falco实时威胁检测

eBPF逆向工具(bpftrace)

资源:

CNCF安全白皮书 + KubeCon 2023议题

\2. 硬件级攻防

侧信道攻击(通过GPU功耗分析提取加密密钥)

可信执行环境漏洞(Intel SGX的Plundervolt攻击)

RISC-V架构定制指令集安全验证

核心:

电磁侧信道攻击(使用HackRF捕获AES密钥波形)

Rowhammer漏洞利用(DRAM位翻转攻击现代DDR4内存)

RISC-V处理器后门植入(通过自定义指令实现隐蔽信道)

工具链:

ChipScanner电磁分析仪

Rowhammer.js浏览器端攻击

Verilog编写RISC-V Trojan

资源:

论文《One Bit Flips, One Cloud Explodes》

\3. 生物特征安全

深度伪造(Deepfake)的生成式对抗检测

声纹识别系统的对抗样本攻击

步态识别模型的时空特征扰动

核心:

虹膜识别对抗攻击(生成对抗性隐形眼镜图案)

静脉识别热力学欺骗(使用加热硅胶伪造静脉分布)

脑电波认证破解(EEG信号重放攻击)

工具链:

OpenCV生物特征识别框架

Unity3D生成深度伪造面部动作

OpenBCI脑电信号采集设备

资源:

IEEE Biometrics期刊 + BlackHat 2024生物黑客议题

IV. 高阶战术工具箱

\1. 自动化武器库

定制化漏洞利用框架开发(基于Python的EXP生成引擎)

AI辅助的漏洞模式识别系统

区块链智能合约自动化审计工具链

核心:

漏洞链自动化生成(Angr符号执行引擎 + GPT-4生成EXP)

AI辅助钓鱼系统(GPT-3生成个性化钓鱼邮件)

区块链智能合约闪电贷攻击机器人

工具链:

Metasploit模块开发(Ruby)

Slither智能合约静态分析

AutoGPT自动化攻击链编排

资源:

《The Hacker Playbook 3》+ HackTheBox实验环境

\2. 反溯源体系

基于生成对抗网络的流量伪装技术

Tor网络与I2P的深度匿名化改造

硬件指纹混淆技术(WebGL渲染特征修改)

核心:

多跳代理链(Tor + Shadowsocks嵌套混淆)

硬件指纹欺骗(修改Canvas/WebGL渲染特征)

基于区块链的C2通信(使用Monero交易隐藏指令)

工具链:

Whonix匿名操作系统

UA-Spy浏览器指纹修改插件

Covenant C2框架

资源:

Tor Project官方文档 + 《Cyber Warfare》

\3. 社会工程学2.0

多模态生成式AI的精准钓鱼攻击

虚拟数字人社交工程渗透

元宇宙环境下的身份欺骗攻防

核心:

多模态深度伪造(使用Wav2Lip同步语音与唇形)

元宇宙身份劫持(窃取VR设备生物行为特征)

供应链投毒(PyPI库依赖链劫持攻击)

工具链:

DeepFaceLab生成换脸视频

Unity ML-Agents训练虚拟社工机器人

Dependency-Check检测恶意库

资源:

DEF CON Social Engineering Village案例集

V. 法律与伦理框架

\1. 数字战场规则

全球网络安全立法动态(欧盟NIS2指令解析)

漏洞披露的合法边界(CVE申报流程优化)

跨境电子取证的法律冲突解决方案

重点领域:

漏洞交易的合法性(漏洞经纪平台合规性)

跨境数据取证(CLOUD Act与GDPR冲突)

人工智能生成内容的法律责任归属

资源:

《网络安全法》司法解释 + ENISA法规指南

\2. AI伦理准则

生成式AI的恶意使用防范框架

自主武器系统的道德约束机制

算法歧视的检测与修复方案

原则:

漏洞披露的"不伤害"原则(参考CERT协调中心标准)

AI武器化的阿西洛马禁令(限制自主攻击系统)

生物黑客伦理公约(赫尔辛基宣言扩展版)

资源:

ACM伦理准则 + IEEE《Ethically Aligned Design》

VI. 持续进化引擎

\1. 知识更新体系

订阅arXiv网络安全最新论文(重点关注SP/NDSS会议)

参与DEFCON AI Village等前沿技术研讨

构建自动化情报采集系统(基于Elastic Stack的威胁情报平台)

方法:

构建自动化论文追踪系统(RSS订阅USENIX Security/CCS)

参与CTF赛事(如DEF CON CTF的AI挑战赛道)

建立漏洞数据库(维护私有0day知识图谱)

工具:

Obsidian构建黑客知识库

CVE Trends漏洞预警平台

GPT-4论文摘要生成

\2. 实战进化路径

参与DARPA网络挑战赛等顶级赛事

建立红蓝对抗实验室(包含量子计算模拟环境)

开发AI沙箱环境进行对抗训练

场景:

量子计算模拟攻防(使用Qiskit破解RSA模拟)

太空网络渗透测试(卫星通信协议逆向)

工业控制系统AI对抗(Modbus协议模糊测试)

平台:

Hack The Box Pro Labs

AWS/Azure沙盒环境

国家漏洞库NVD数据分析

\3. 跨学科融合

认知科学在社会工程学中的应用

博弈论在APT攻防推演中的建模

复杂系统理论在网络拓扑分析中的实践

在AI重塑安全格局的今天,巅峰黑客的核心竞争力在于:

①构建"漏洞预见力":通过AI模型预测0day漏洞的出现模式

②形成"多维防御面":将硬件层、算法层、协议层防御深度整合

③掌握"技术话语权":参与制定AI安全国际标准与协议

终极能力矩阵

| 层级 | 能力项 | 评估标准 |

|---|---|---|

| 基础层 | 二进制漏洞挖掘 | 独立发现Linux内核0day漏洞 |

| 进阶层 | AI模型攻防对抗 | 在NeurIPS竞赛中设计防御方案 |

| 大师层 | 跨维度攻击链构造 | 实现"硬件漏洞→AI误导→社会工程"组合攻击 |

| 巅峰层 | 安全范式颠覆能力 | 提出新型攻击理论并获BlackHat最佳议题 |

关键建议:

\1. 建立"三螺旋"学习模型:技术深度(漏洞挖掘) × 场景宽度(云/AI/IoT) × 战略高度(法律/伦理)

\2. 参与开源安全项目:如Linux内核安全模块开发、TensorFlow安全加固

\3. 构建个人实验室:至少包含FPGA开发板(硬件攻防)、NVIDIA A100(AI训练)、蜂窝基站模拟器(移动安全)

技术的巅峰永远在动态演进,真正的**"巅峰黑客"必须具备预测安全范式变迁的能力——在量子计算普及前掌握抗量子密码学,在脑机接口商业化前研究神经信号安全。真正的技术巅峰,在于用攻击者的思维构建防御,用防御者的视角完善攻击**,在攻防博弈的动态平衡中唯有以攻击者的思维预见未来,才能“山高人为峰”!!!

最后

网络安全学习路线&学习资源

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

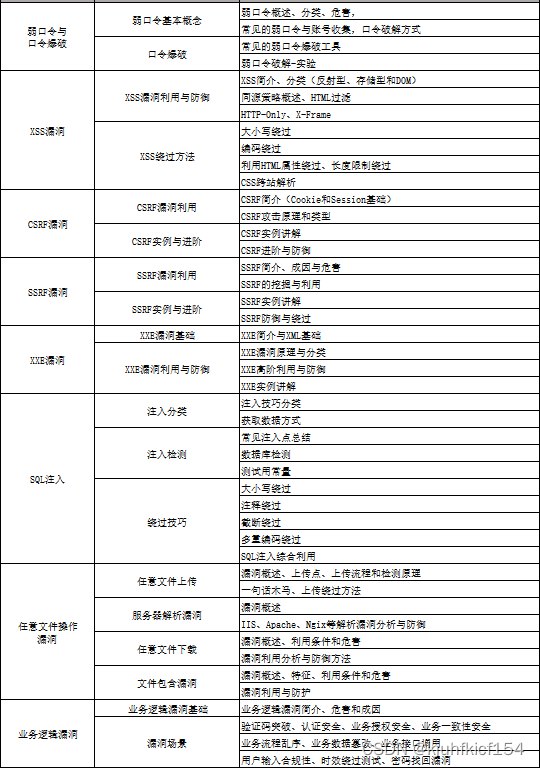

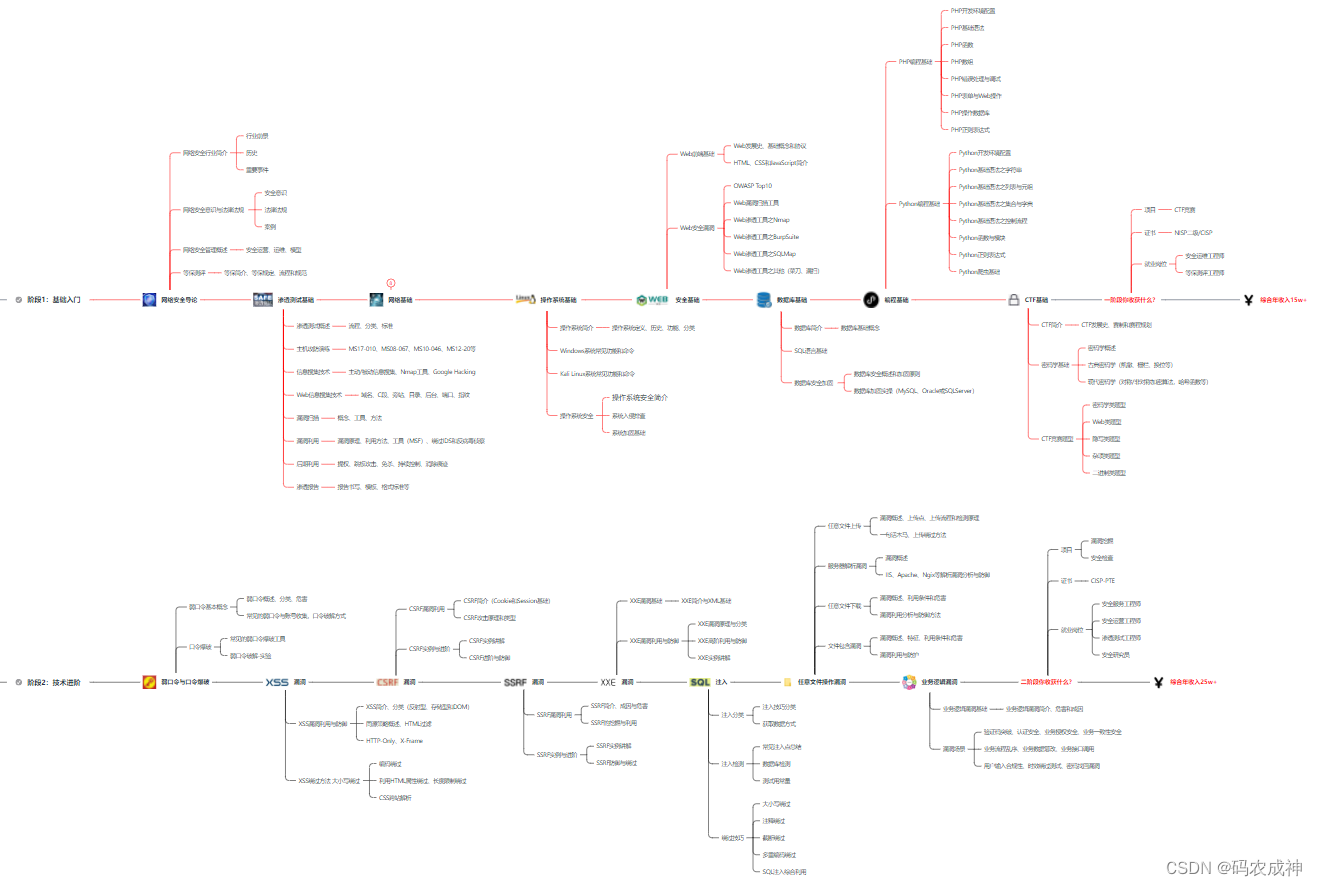

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

网络安全学习路线&学习资源

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

更多推荐

已为社区贡献70条内容

已为社区贡献70条内容

所有评论(0)