宝塔面板安全加固全攻略

本文针对宝塔面板用户提供了一套全面的服务器安全加固方案。通过四大核心防护层(基础配置加固、面板防护、入侵检测、数据备份),帮助非专业运维人员有效降低服务器被入侵风险。关键措施包括:修改默认SSH端口、开启IP白名单、启用两步验证、安装WAF防火墙、配置Fail2ban自动封禁、实施数据库审计和定期备份等。文章还包含实战演练环节,模拟常见攻击场景验证防护效果,并提供了详细的安全检查清单和工具推荐。这

目录

场景1:端口扫描与暴力破解(验证Fail2ban+防火墙拦截)

一、引言:服务器安全的红线

在云计算与建站普及的当下,宝塔面板以其可视化操作、一键部署的易用性,成为中小企业和个人站长的首选服务器管理工具。据不完全统计,国内超过60%的轻量服务器用户依赖宝塔面板进行网站搭建、环境配置与日常运维。然而,便捷性背后隐藏着不容忽视的安全隐患——默认配置下的SSH 22端口暴露、弱密码登录权限、冗余插件漏洞等问题,已成为黑客攻击的主要突破口。

近年来,针对宝塔面板的攻击事件呈爆发式增长:2024年某安全机构监测数据显示,每天有超过10万次针对宝塔默认端口的暴力扫描,37%的服务器入侵事件与宝塔面板默认配置漏洞直接相关。对于中小企业和个人站长而言,服务器被入侵可能导致网站数据泄露、服务器沦为肉鸡、业务中断等严重后果,甚至面临法律风险。

本文旨在提供一套体系化的宝塔面板安全加固方案,通过基础配置加固、面板核心防护、入侵检测响应、数据安全备份四大核心层面,搭配实战演练与工具推荐,构建6层立体防护网,帮助所有宝塔用户(尤其是非专业运维背景的站长)将服务器被入侵风险降低90%以上,真正实现“易用性”与“安全性”的兼顾。

二、第一层:基础配置加固(入门必做)

基础配置是服务器安全的第一道防线,也是零成本、高收益的核心步骤。这一层的目标是解决“默认配置暴露风险”,通过修改关键端口、限制访问权限、强化登录验证,从源头阻断大部分初级攻击。

1. 面板初始安全设置

(1)修改SSH默认端口(22→自定义端口)

SSH默认22端口是黑客暴力破解的首要目标,修改自定义端口可直接规避80%的无差别扫描。操作需通过宝塔终端完成,步骤如下:

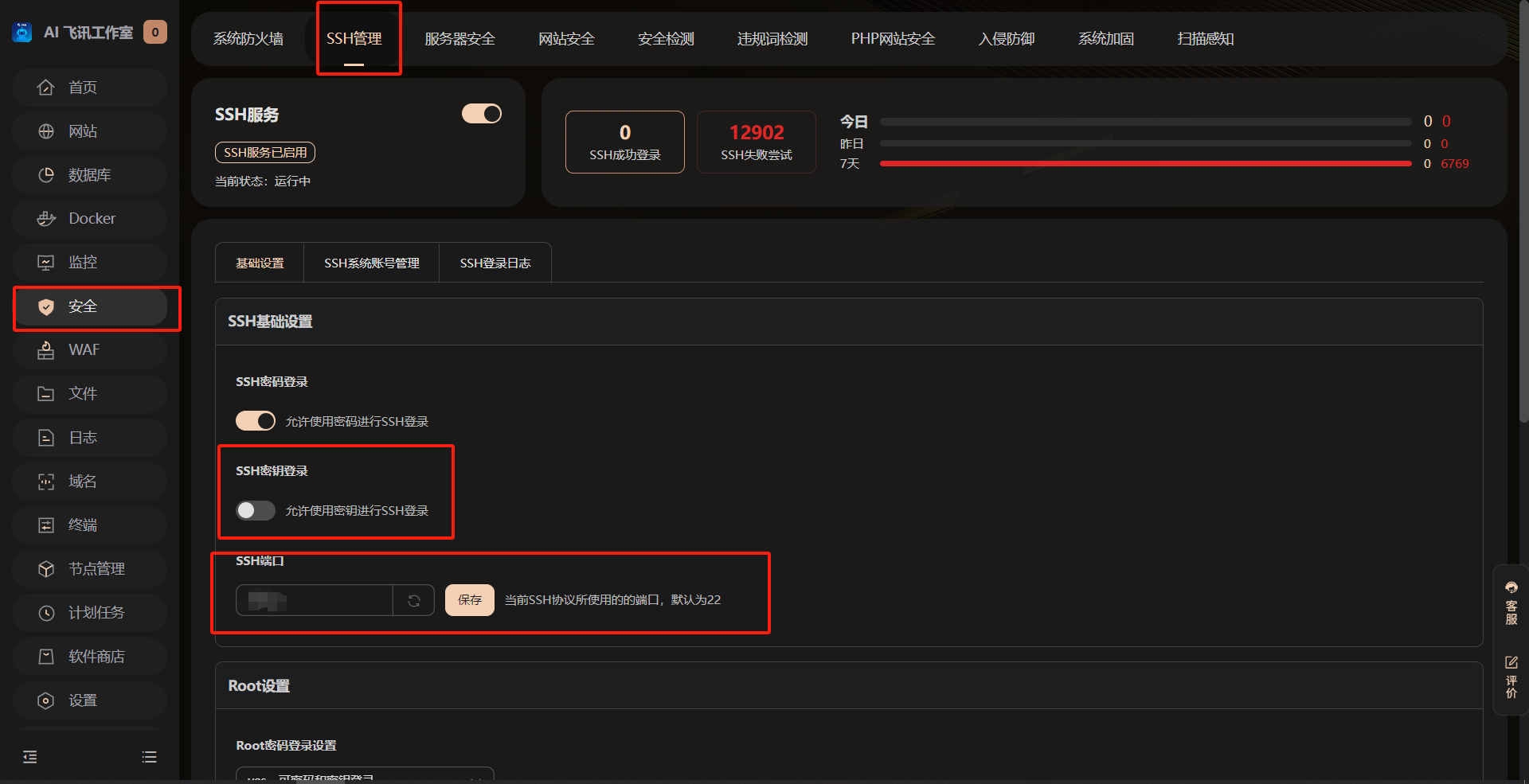

- 登录宝塔面板,进入「安全」;

- 选择SSH管理,在基础设置-SSH基础设置中把SSH端口设置为高位端口(自定义端口)并保存:

- 重启SSH服务使配置生效:

- 继续在系统防火墙选项禁用22端口,放行自定义端口(放行端口同时要在云厂商安全组放行,否则有可能登不上ssh)。

(2)开启IP白名单:仅允许固定IP访问面板

限制访问IP是最直接的访问控制手段,尤其适合办公环境固定、个人站长等场景,可彻底阻断陌生IP的访问尝试。

操作步骤:

- 登录宝塔面板,进入「设置」→「安全设置」;

- 找到「授权IP」输入框;

- 输入需要放行的IP地址(个人用户可通过百度搜索“IP查询”获取本机公网IP,企业用户可填写办公网络出口IP),多个IP用英文逗号分隔;

注意:若需要在异地临时访问,可提前新增异地IP到白名单,或开启「临时访问授权」功能(面板设置→临时访问),设置有效时长(如2小时),避免长期开放无限制访问。

(3)启用两步验证:双重保障登录安全

即使密码泄露,两步验证也能阻止非法登录,推荐优先使用Google Authenticator(跨平台兼容)或宝塔自带SSH二次认证插件(更方便)。

方式一:绑定Google Authenticator

- 手机应用商店搜索安装「Google Authenticator」(安卓可通过应用宝下载,苹果直接在App Store搜索);

- 宝塔面板进入「面板设置」→「安全设置」,找到「Google验证」,点击「启用」;

- 屏幕显示二维码,打开手机Google Authenticator,点击「+」→「扫描条形码」,扫描面板二维码;

- 手机App生成6位动态验证码,在面板输入框中输入该验证码,点击「验证绑定」;

- 绑定成功后,下次登录宝塔面板时,除输入账号密码外,需额外输入手机App实时生成的6位验证码。

方式二:安装宝塔SSH二次认证插件

- 进入宝塔面板「软件商店」→「安全软件」,搜索「宝塔SSH二次认证」,点击「安装」;

- 安装完成后,进入插件管理页面,点击「设置」,打开「开启双因子」开关;

- 堡塔App扫码并完成绑定,下次通过SSH登录服务器时,除输入密钥/密码外,需额外输入接收的动态验证码。

2. 系统层面加固

(1)设置root用户仅允许密钥登录

密码登录易被暴力破解,密钥登录通过非对称加密技术,安全性远超密码登录,是服务器登录的首选方式。

操作步骤:

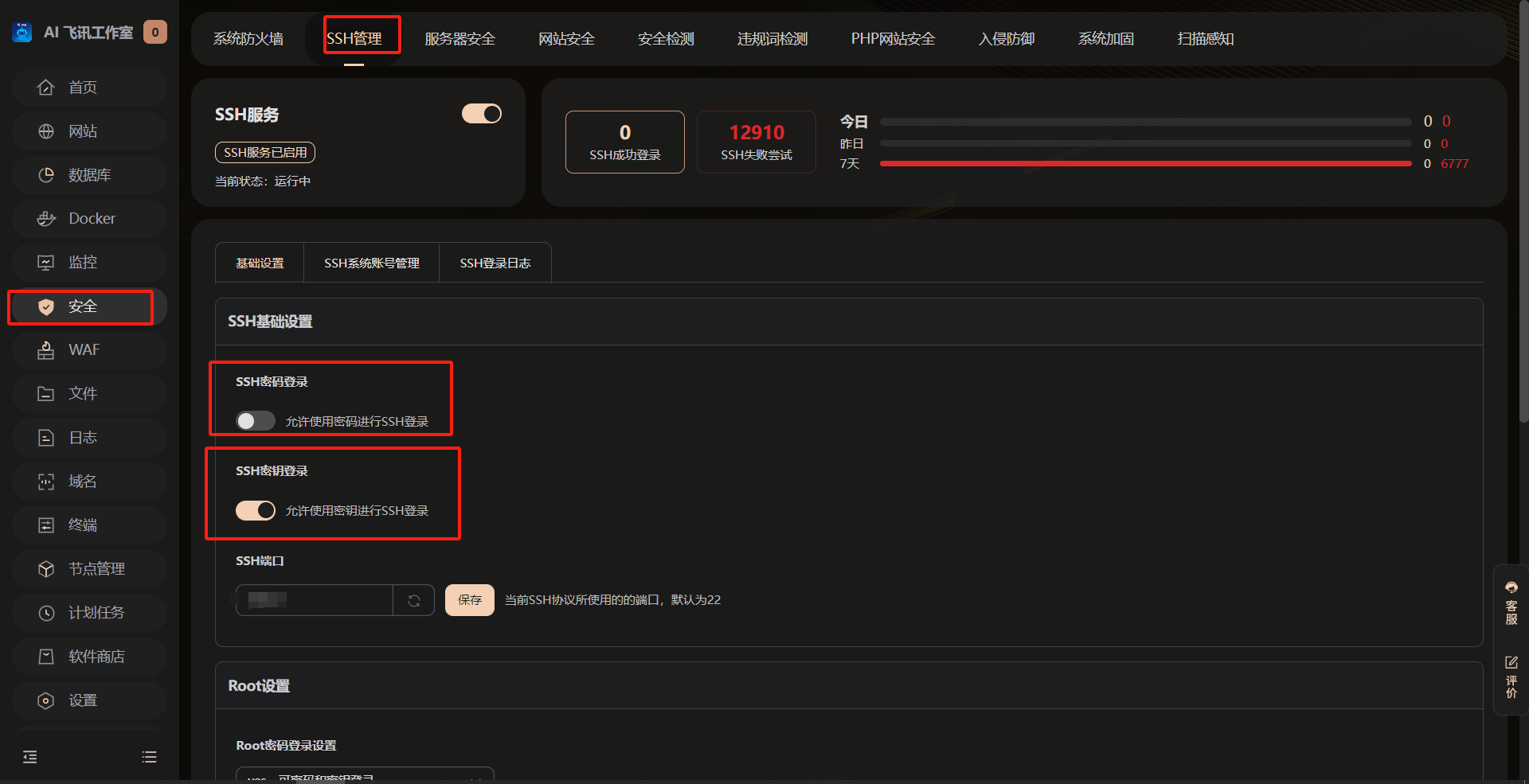

- 继续打开「安全」-> 「SSH管理」界面。

- 关闭SSH密码登录,开启SSH密钥登录

- 下滑找到「Root设置」-> 「Root密钥」,查看并妥善保存(该密钥十分重要)

(2)配置简单防火墙:仅放行必要端口

防火墙是服务器的“守门人”,仅开放业务必需的端口,可大幅减少攻击面。通过「安全」-> 「SSH管理」管理开放端口。我们需要开放我们刚刚设置的自定义SSH远程服务端口,并禁用22端口(可选)。

对于没有专业版,无法安装Nginx WAF的用户,我们还可以安装iptables(CentOS 6/ Ubuntu)。

基于iptables的配置步骤(适用于Ubuntu或CentOS 6):

- 安装iptables:yum install iptables-services -y(CentOS)或 apt install iptables -y(Ubuntu);

- 配置规则(仅放行必要端口,示例如下):

|

# 如果在命令行直接执行请删除注释'#'以后的内容 iptables -A INPUT -p tcp --dport 23456 -j ACCEPT # SSH自定义端口 |

- 保存规则:service iptables save(CentOS)或 iptables-save /etc/iptables/rules.v4(Ubuntu);

- 设置开机自启:systemctl enable iptables(CentOS)或 systemctl enable netfilter-persistent(Ubuntu)。

三、第二层:宝塔面板防护(核心配置)

宝塔面板自身的安全配置是防护核心,通过插件优化、网站加固,可针对性抵御Web攻击、插件漏洞利用等风险,这一层是“内外兼修”的关键。

1. 插件安全优化

(1)卸载不必要的插件,减少攻击面

宝塔面板默认安装或用户后续安装的插件中,部分未使用的插件(如FTP、旧版本PHP、Redis管理工具等)可能存在安全漏洞,成为黑客攻击的切入点。

操作步骤:

- 登录宝塔面板,进入「软件商店」→「已安装」;

- 筛选未使用的插件:

- 若仅使用PHP 8.2版本,卸载PHP 7.4、PHP 8.0等旧版本;

- 若未部署Redis等缓存服务,卸载对应的管理插件;

- 点击插件右侧「卸载」,确认卸载(卸载前需确保无网站依赖该插件,避免业务中断)。

同时,安装宝塔PHP网站安全告警插件:进入「软件商店」→「安全防护」,搜索该插件并安装,启用后可实时监控PHP脚本执行异常、文件篡改等风险,及时推送告警。

(2)安装宝塔专业版安全插件(核心防护)

宝塔专业版插件提供更强大的防护能力,推荐预算充足的用户购买,核心推荐以下两款:

① 宝塔Web应用防火墙(宝塔WAF)

宝塔WAF是针对Web攻击的专用防护工具,可有效抵御SQL注入、XSS跨站脚本、文件上传漏洞、CC攻击等常见Web攻击。

安装与配置步骤:

- 进入「软件商店」→「专业版插件」,搜索「宝塔Web应用防火墙」,点击「购买并安装」(支持按年付费,个人版约100元/年);

- 安装完成后,进入插件管理页面,点击「启用」;

- 基础配置:

- 「防护模式」选择「增强模式」(兼顾防护效果与性能);

- 「规则库更新」设置为「自动更新」(每日同步最新攻击特征库);

- 启用「宝塔共享恶意IP库」(拦截全网已知的恶意攻击IP);

- 针对性规则配置:

- 「SQL注入防护」:勾选「启用核心规则」「拦截异常SQL语句」;

- 「XSS防护」:勾选「过滤脚本标签」「拦截跨站请求」;

- 「文件上传防护」:设置「禁止上传.php/.asp/.jsp」等可执行脚本文件,限制单个文件大小(如10M);

- 点击「保存配置」,WAF即时生效,可在「防护日志」中查看拦截记录。

② 堡塔限制访问型证书-Linux版

该插件通过证书认证限制服务器访问,仅允许安装了对应证书的客户端连接,适用于对安全性要求极高的场景(如企业内部服务器、敏感数据存储服务器)。

安装与配置步骤:

- 进入「软件商店」→「专业版插件」,搜索该插件并安装;

- 生成证书:进入插件管理页面,点击「生成证书」,设置证书密码,下载客户端证书(.p12格式)并保存到本地电脑;

- 启用证书验证:勾选「启用访问限制」,选择「仅允许持有证书的客户端访问」;

- 配置应用范围:选择需要防护的服务(如SSH、宝塔面板、网站端口);

- 客户端配置:本地电脑安装证书(双击.p12文件,输入证书密码完成安装),后续访问服务器时,客户端需通过证书认证方可连接。

2. 网站安全加固

(1)强制HTTPS:加密传输,防劫持

HTTPS通过SSL/TLS协议加密数据传输,可防止数据被窃听、篡改,同时提升网站可信度(浏览器显示绿色锁标),目前已成为网站标配。宝塔面板支持一键申请Let’s Encrypt免费证书,自动续期,操作零门槛。

操作步骤:

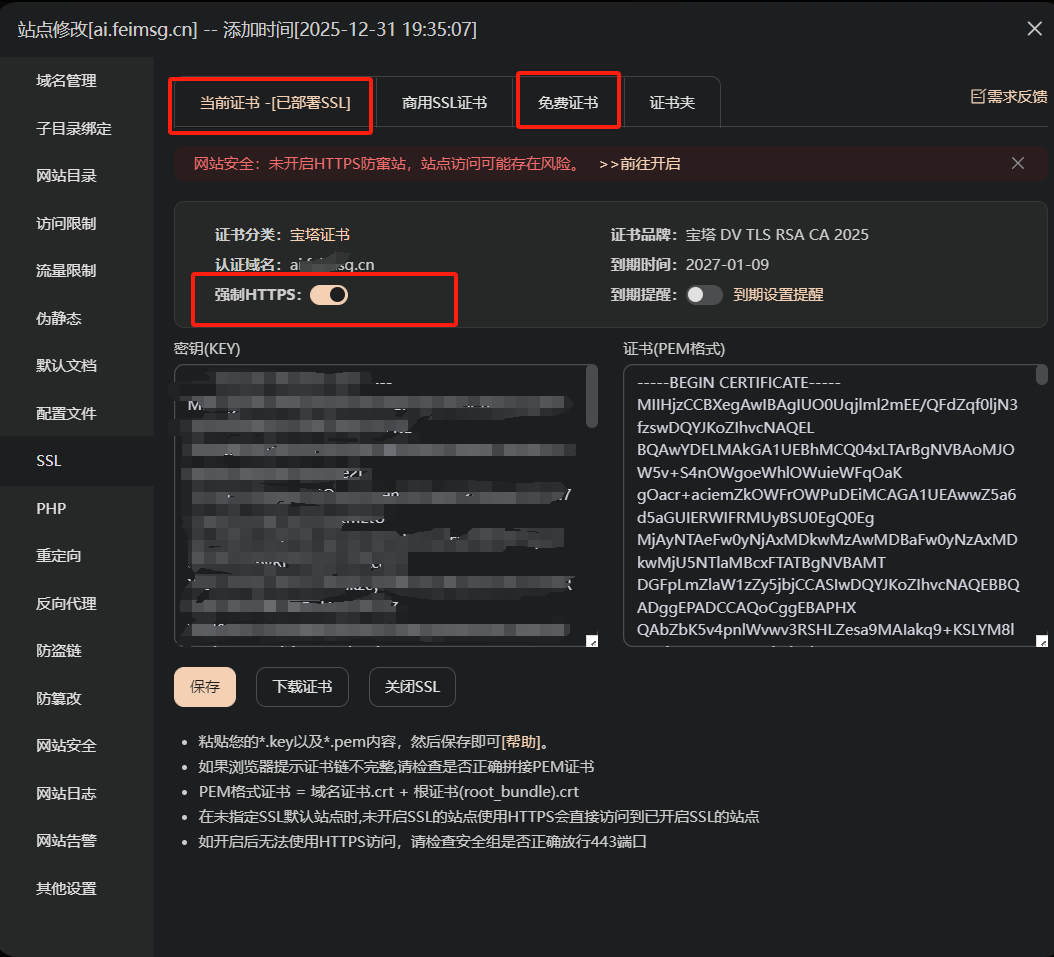

- 进入宝塔面板「网站」模块,找到需要配置HTTPS的网站,点击「设置」;进入「SSL」标签页,选择「免费证书」,勾选需要的域名(主域名、www域名);

- 点击「Let’s Encrypt」选择文件验证,点击「申请证书」;

- 申请成功后,开启「强制HTTPS」开关(「SSL」->「当前证书」页面),系统会自动配置301重定向,将所有HTTP请求跳转至HTTPS;

- 验证效果:打开浏览器,输入网站HTTP地址(如http://www.example.com),若自动跳转至https://www.example.com,且地址栏显示绿色锁标,说明配置成功。

注意:若网站使用CDN(如阿里云CDN、腾讯云CDN),需在CDN控制台同步配置SSL证书,确保端到端加密。如果想查看来源IP,记得在网站日志中开启CDN来源解析,一般选择X-Forwarded-For字段就可以了。

(2)目录权限锁定:禁止网站目录执行脚本

网站目录权限配置不当是文件上传漏洞被利用的主要原因——黑客通过上传恶意脚本文件(如webshell.php),若目录允许执行脚本,则可控制服务器。因此,需严格限制目录权限,仅允许必要目录执行脚本。

操作步骤:

- 进入宝塔面板打开「文件」,右键网站文件夹,点击权限;

- 按以下原则配置权限(核心:最小权限原则):

- 网站根目录(如/www/wwwroot/example.com):权限设置为755,所有者为www,执行权限「读取+写入+执行」(需保留执行权限,否则网站无法运行);

- 上传目录(如/upload、/images):权限设置为755,所有者为www,执行权限「读取+写入」(取消「执行」权限,禁止脚本执行);

- 配置文件目录(如/config、/data):权限设置为755,所有者为www,执行权限「读取」(仅允许读取,禁止写入和执行);

- 敏感文件(如.env、config.php):权限设置为「600」(仅所有者可读取,其他用户无权限);

- 点击「保存」,系统会自动应用权限配置;

- 验证效果:尝试上传webshell.php文件到/upload目录,通过浏览器访问该文件(如https://www.example.com/upload/webshell.php),若显示「403 Forbidden」或「无法访问」,说明权限配置生效。

补充:通过宝塔终端执行命令批量修改目录权限(适用于多网站批量操作):

|

Bash |

四、第三层:入侵检测与响应(进阶防护)

基础防护和面板防护可抵御大部分攻击,但针对持续攻击、零日漏洞等高级威胁,需建立「检测-告警-响应」的闭环机制,及时发现并阻断入侵行为。这一层主要依赖Fail2ban、日志监控等工具,实现自动化防护。

1. 安装与配置Fail2ban:自动封禁暴力破解IP

Fail2ban是一款开源的入侵防御工具,通过监控系统日志(SSH登录日志、面板登录日志、网站访问日志),识别暴力破解、恶意扫描等行为,自动封禁违规IP(通过防火墙规则),有效抵御字典攻击、暴力破解等威胁。

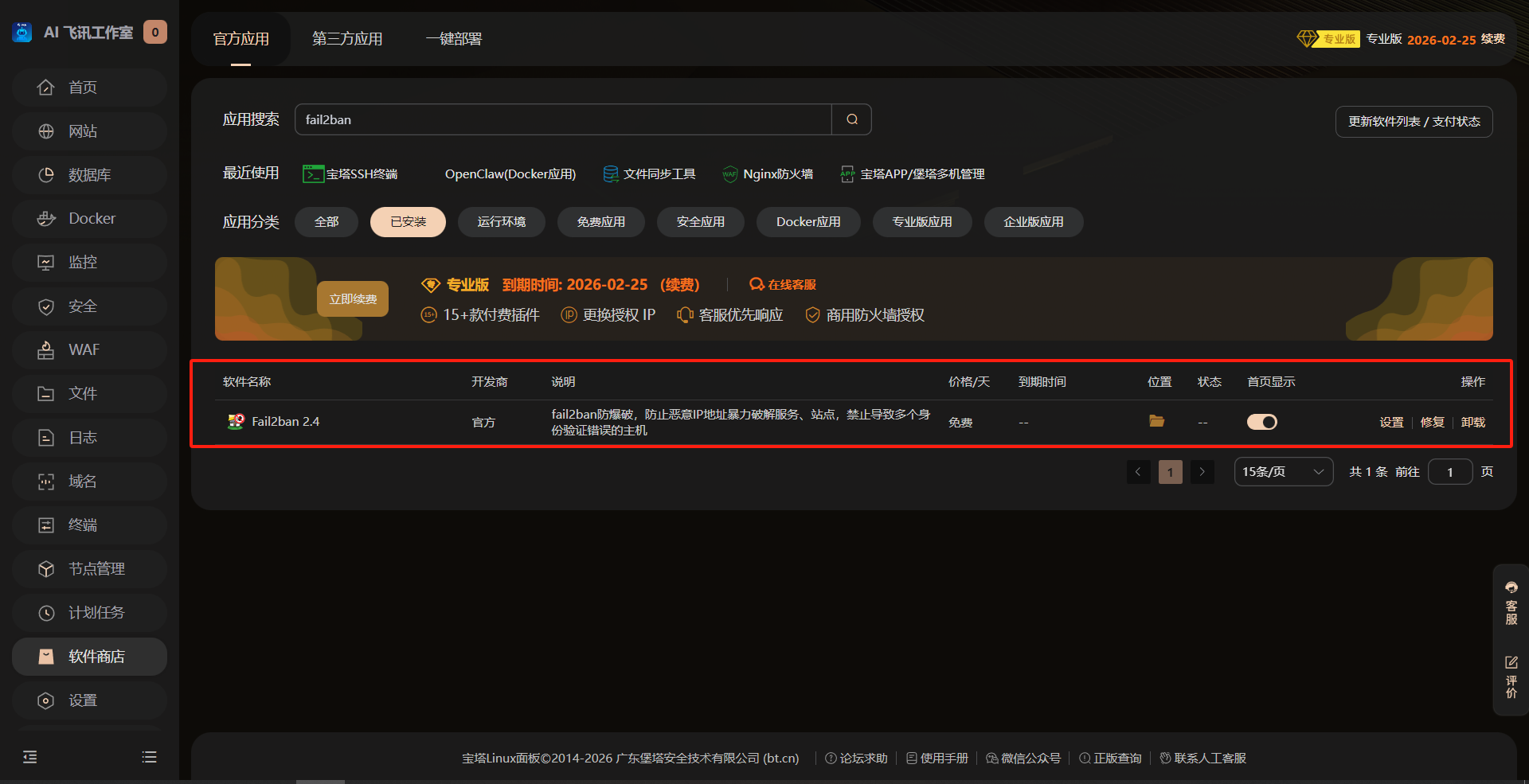

(1)安装Fail2ban

- 登录宝塔面板,打开软件商店;

- 搜索并安装Fail2ban;

(2)基础配置:监控SSH与宝塔面板登录

Fail2ban的核心是「监狱(jail)」配置,每个监狱对应一套监控规则和封禁策略。:

- 在「站点保护」使用默认配置并创建规则;

- 在「服务保护」中设置服务、端口,我们以sshd为例;

- 完成后点击确认即可。

2. 日志监控与告警:实时掌握服务器状态

宝塔面板自带告警功能,可监控CPU、内存、磁盘、流量等系统指标,以及网站访问异常、登录异常等,支持通过邮件、短信、钉钉机器人推送告警。

配置步骤:

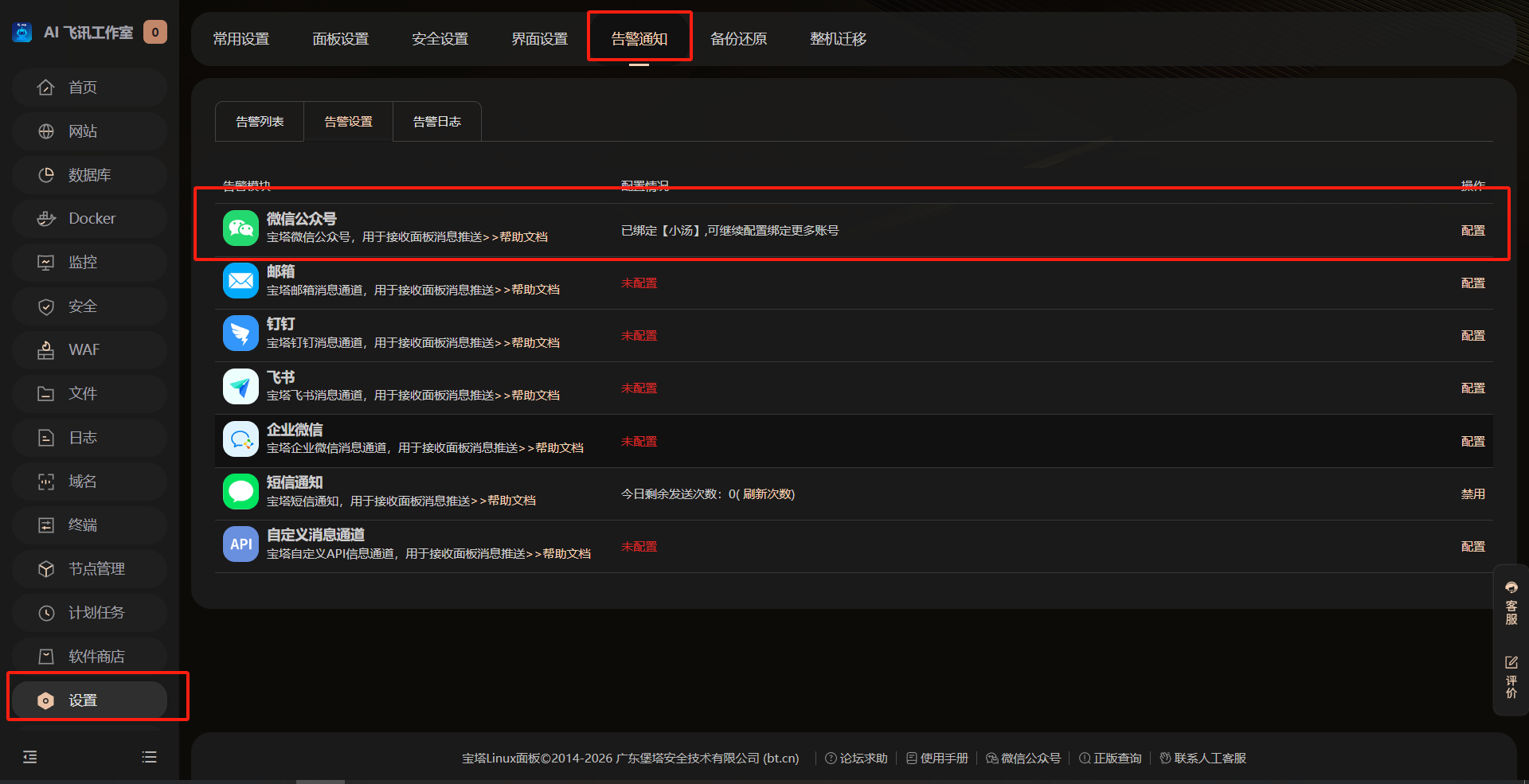

- 进入宝塔面板「设置」→「告警通知」;

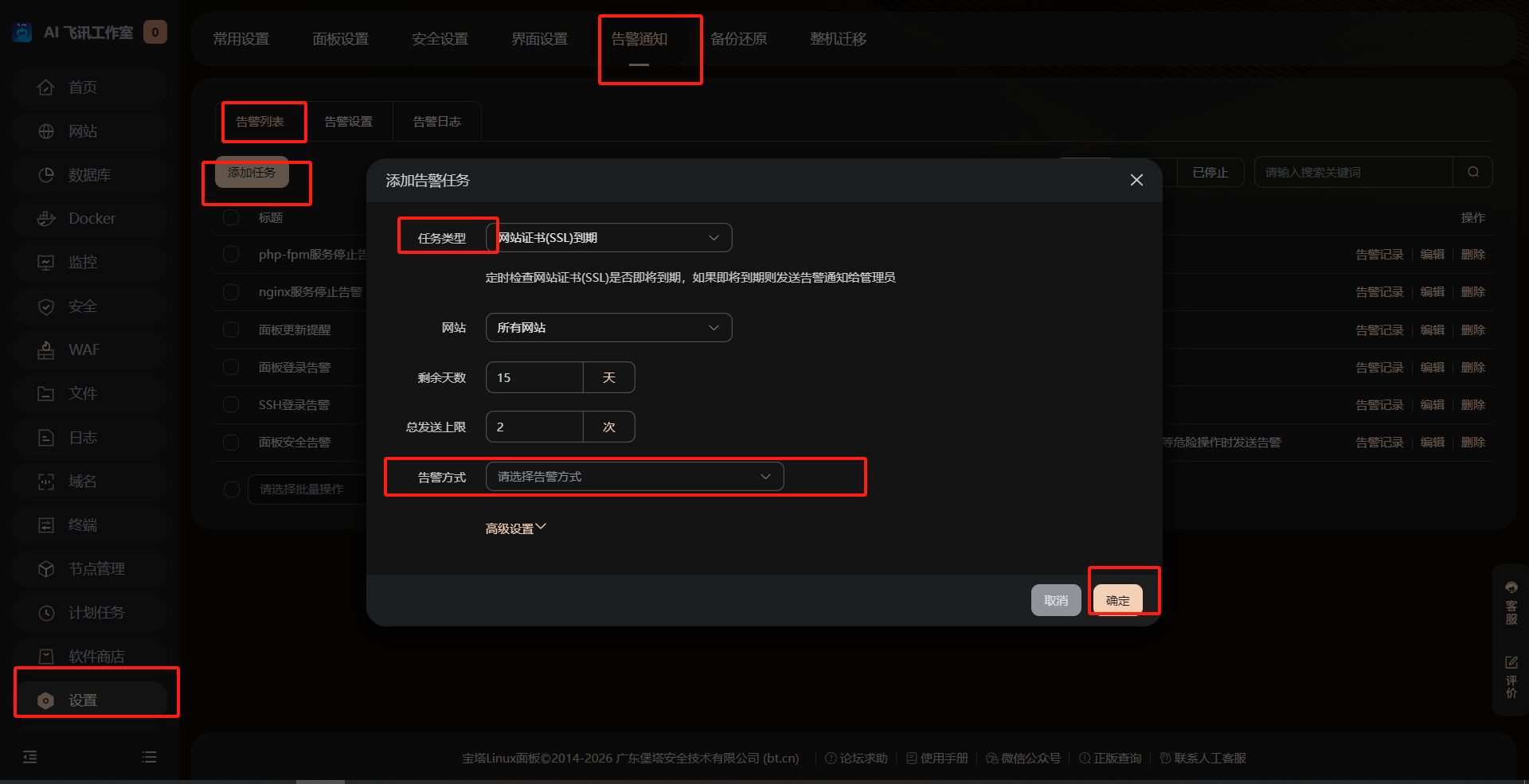

- 在这里绑定报警模块(推荐微信服务号),接着切换到告警列表,选择添加任务;

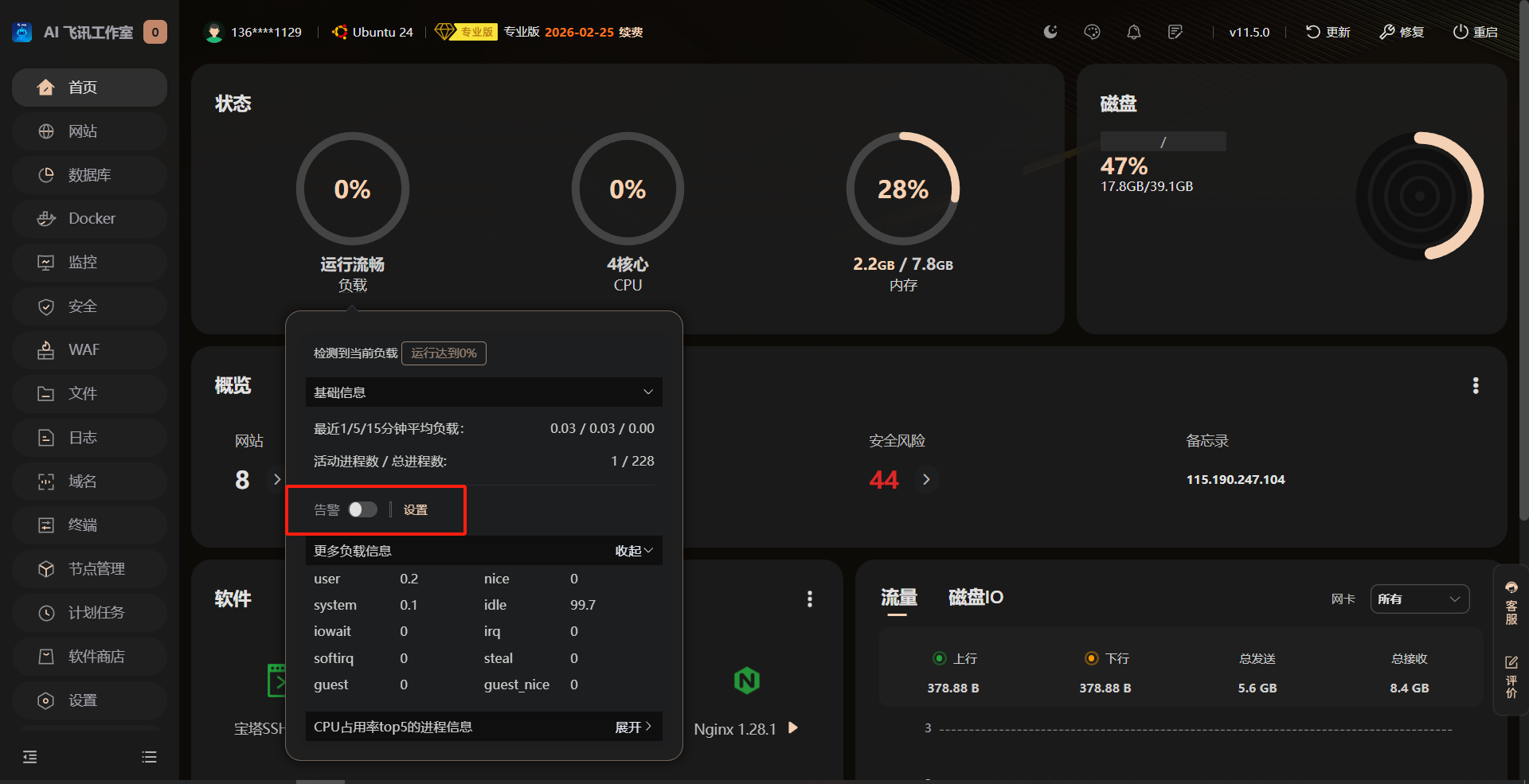

- 系统资源告警(基础必开):

- CPU使用率:设置阈值「80%」,发送次数「5」,触发动作「邮件+钉钉告警」;

- 内存使用率:阈值「85%」,发送次数「5」,触发动作「邮件+钉钉告警」;

- 负载使用率:阈值「80%」,发送次数「5」,触发动作「邮件+钉钉告警」;

- 磁盘使用率:阈值「90%」,发送次数「1」,触发动作「邮件+短信+钉钉告警」;

- 面板登录告警:勾选「面板安全告警」「面板登录告警」;

- 网站异常告警:勾选「网站到期告警」「网站证书(SSL)到期告警」「网站请求异常告警」;

五、第四层:数据安全与备份

无论防护多么严密,都无法完全排除入侵风险。数据安全是最后一道防线——通过定期备份、异地存储、敏感文件加密,确保即使服务器被入侵,也能快速恢复数据,减少损失。

1. 数据库安全

数据库是网站的核心资产(用户数据、订单数据、内容数据),其安全直接决定业务连续性。需从审计、备份两方面入手,确保数据安全。

(1)开启数据库审计:记录所有操作

数据库审计可实时记录数据库的增删改查操作,包括操作人、IP、时间、SQL语句,便于事后追溯(如数据被篡改时定位责任人)。宝塔面板支持集成阿里云数据库审计、腾讯云数据库审计,或使用开源工具Auditd。

以阿里云RDS数据库为例(若使用本地数据库,步骤类似):

- 登录阿里云RDS控制台,找到对应的数据库实例,进入「安全管理」→「数据库审计」;

- 点击「开通审计」,选择审计日志存储时长(建议30天以上),支付费用;

- 开通后,进入「审计规则」,启用「全量审计」(记录所有SQL操作);

- 配置告警:勾选「高危SQL操作告警」(如drop table、delete without where),设置接收方式(邮件、钉钉);

- 查看审计日志:进入「审计日志」,可按时间、操作类型、IP等条件查询,导出日志用于分析。

若使用本地MySQL数据库,通过宝塔终端安装Auditd:

|

Bash |

(2)定期备份:本地+异地双重保障

备份是数据安全的核心,必须遵循「321备份原则」:3份备份、2种存储介质、1份异地备份。宝塔面板支持自动备份,搭配云存储(如阿里云OSS、腾讯云COS)实现异地存储,操作便捷。

操作步骤:

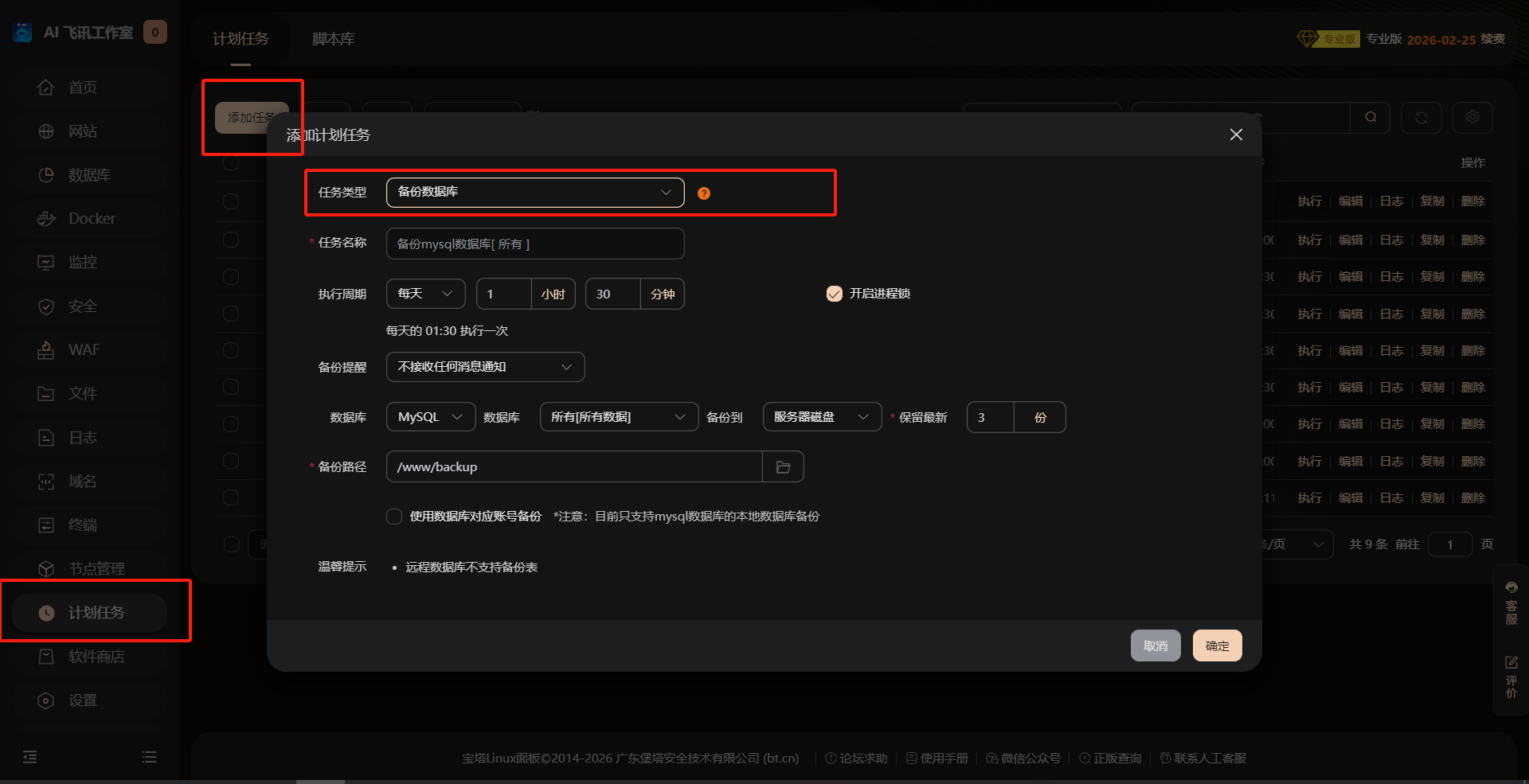

- 配置本地备份:

- 进入宝塔面板「计划任务」模块,点击「添加任务」,任务类型选择添加数据库「备份数据库」;

- 设置备份周期每天、备份时间01:30或更晚(业务低峰期)、保留天数(如7天,避免占用过多磁盘空间);

- 其他保持,点击「保存」;

- 验证备份效果:

- 数据库恢复测试(确保备份可用):

- 进入宝塔面板「数据库」→「备份列表」,找到需要恢复的备份文件,点击「恢复」;

- 选择恢复目标数据库(建议先恢复到测试数据库,避免覆盖生产数据),点击「确认」;

2. 重要文件保护

网站源码、配置文件(如.env、config.php)等重要文件,需通过快照备份、权限控制、加密存储等方式保护,防止被篡改或泄露。

宝塔面板的文件备份功能可对网站源码进行完整快照,支持自动备份和异地存储,与数据库备份形成互补。

操作步骤:

- 与备份数据库方式一致,将任务类型改为备份网站

- 备份网站选择所有网站,在排除规则中跳过敏感文件,保存并测试。

六、实战演练:模拟攻击与防护验证

安全配置是否有效,需通过实战演练验证。本节将模拟三种常见攻击场景,测试前文配置的防护效果,帮助用户确认加固是否到位。

场景1:端口扫描与暴力破解(验证Fail2ban+防火墙拦截)

- 使用另一台服务器(或本地电脑)安装端口扫描工具nmap:yum install nmap -y(Linux)或下载Windows版本;

- 执行端口扫描命令:nmap -p 22,8888,23456 服务器IP(扫描默认SSH端口、宝塔面板端口、自定义SSH端口);

- 模拟SSH暴力破解:使用工具Hydra(需提前安装),执行命令:

|

Bash |

其中password.txt为包含常见弱密码的字典文件。

- 防火墙拦截效果:nmap扫描结果显示22端口「filtered」(被防火墙过滤),23456端口「open」(仅放行的自定义端口),说明防火墙配置生效;

- Fail2ban拦截效果:执行暴力破解命令后,等待3次失败尝试,在服务器宝塔终端执行 fail2ban-client status sshd,若显示「Banned IP list: [攻击IP]」,说明Fail2ban已自动封禁攻击IP;

- 验证封禁效果:从攻击IP所在电脑尝试SSH登录服务器,显示「Connection refused」或超时,说明封禁成功。

场景2:SQL注入攻击(验证WAF防护效果)

- 打开浏览器,访问网站动态页面(如https://www.example.com/list.php?id=1);

- 在URL后添加SQL注入语句:https://www.example.com/list.php?id=1 union select 1,2,3 from admin;

- 尝试另一种注入语句:https://www.example.com/list.php?id=1 and 1=2;

- 使用SQL注入工具(如SQLmap)进行自动化注入测试:

|

Bash |

- 浏览器访问注入URL后,显示「403 Forbidden」或「访问被拒绝」,说明WAF基础规则生效;

- 进入宝塔WAF「防护日志」,可查询到对应的拦截记录,显示「攻击类型:SQL注入」「攻击IP:本地IP」「拦截规则:union select」;

- SQLmap测试结果显示「目标网站存在WAF防护,无法注入」,说明防护效果达标。

场景3:文件篡改(验证文件监控与告警)

- 从非白名单IP(如手机热点)登录服务器(假设已绕过登录防护,模拟入侵成功);

- 执行文件篡改命令:echo "malicious code" /www/wwwroot/example.com/index.php(修改网站首页文件);

- 尝试上传恶意脚本:通过宝塔面板文件管理(或FTP,若未卸载)上传webshell.php到/upload目录。

- 文件篡改告警:修改index.php后,宝塔面板告警系统推送「文件篡改告警」,显示篡改文件路径、篡改时间、操作IP;

- 上传文件拦截:上传webshell.php到/upload目录后,显示「上传失败:禁止上传可执行文件」(宝塔WAF拦截),或上传成功后访问该文件显示「403 Forbidden」(目录权限限制);

- 恢复数据:通过宝塔面板「网站备份」,找到最近的文件快照,点击「恢复」,快速恢复被篡改的index.php文件,业务恢复正常。

七、总结与工具推荐

修改SSH默认端口为自定义端口(如23456);

开启宝塔面板IP白名单,仅允许固定IP访问;

启用两步验证(Google Authenticator或宝塔SSH二次认证);

设置root用户仅允许密钥登录,禁用密码登录;

配置防火墙,仅放行必要端口(80、443、面板端口、SSH自定义端口);

卸载未使用的插件(FTP、旧PHP版本等);

安装宝塔WAF;

为所有网站配置Let’s Encrypt证书,强制HTTPS;

锁定网站上传目录权限,禁止执行脚本;

安装并配置Fail2ban,监控SSH、面板、网站后台登录;

配置数据库每日自动备份,同步至异地存储(OSS/COS);

配置网站文件每周快照备份;

配置宝塔告警(CPU、内存、登录异常等)。

- Fail2ban:开源入侵防御工具,自动封禁暴力破解IP;

- 宝塔系统加固:免费插件,一键优化系统安全配置(如禁用无用服务、修改内核参数);

- 宝塔入侵检测:免费插件,监控异常进程、文件篡改、恶意登录;

- 宝塔SSH二次认证:免费插件,为SSH登录添加动态验证码;

- Auditd:开源审计工具,监控文件访问、系统调用;

- nmap:端口扫描工具,用于测试防火墙配置效果;

- SQLmap:SQL注入测试工具,用于验证WAF防护效果。

- 宝塔Web应用防火墙(专业版):提供更强大的防护规则、CC攻击防护、恶意IP库更新;

- 堡塔限制访问型证书:通过证书认证限制服务器访问,安全性极高;

- 企业级防篡改:宝塔专业版插件,实时监控文件变化,阻止未授权篡改;

- 宝塔防入侵:集成漏洞扫描、异常行为分析,提供可视化安全报表;

- 阿里云数据库审计:付费服务,提供全面的数据库操作审计与告警;

- 阿里云OSS/腾讯云COS:异地存储服务,用于备份文件的异地存储。

安全加固不是一劳永逸的,需定期维护更新,建议遵循以下检查周期:

- 每日:查看宝塔面板告警通知,确认无异常登录、文件篡改、CPU突增等情况;

- 每周:执行安全审计,包括查看Fail2ban封禁日志、WAF拦截日志、数据库审计日志,分析攻击趋势;

- 每月:进行漏洞扫描(使用宝塔漏洞扫描插件或第三方工具如Nessus),更新服务器系统补丁(宝塔面板「系统」→「系统更新」);

- 每季度:重新执行实战演练(端口扫描、注入测试、文件篡改测试),验证防护规则有效性;

- 每半年:回顾安全配置,根据业务变化(如新增网站、修改端口)调整防火墙规则、白名单、备份策略。

服务器安全是一场持久战,没有绝对的安全,只有持续的防护。本文通过「基础配置加固、宝塔面板防护、入侵检测响应、数据安全备份」四大层面,构建了一套体系化的宝塔面板安全加固方案,覆盖从入门到进阶的全场景需求。

对于中小企业和个人站长而言,无需专业运维知识,只需按照本文步骤逐步操作,即可将服务器被入侵风险降低90%以上。核心原则是「最小权限、多重防护、数据备份」——限制不必要的访问权限,通过多层防护阻断攻击路径,同时确保数据可恢复,即使遭遇攻击也能快速止损。

安全无小事,建议立即行动,对照本文安全加固清单,逐一检查并配置,让宝塔面板既便捷又安全,为业务发展保驾护航。若在操作过程中遇到问题,可参考宝塔官方文档,或在评论区留言交流。

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)