权威指南:企业级文档权限管理架构深度解析——从 ACL 到 RBAC 及未来的演进

摘要 本文系统探讨了企业文档权限管理的技术演进与核心机制。从基础权限三要素(主体、客体、操作)出发,深入剖析了ACL与RBAC两大模型的原理及实现:NTFS通过安全描述符和ACE实现精细控制但面临管理复杂性;Linux ACL创新引入掩码机制;而RBAC通过角色抽象层解决了大规模权限管理难题。文章对比了不同模型在颗粒度、扩展性与管理成本间的权衡,揭示了现代企业权限体系从直接控制向间接管理的演进趋势

摘要

在现代企业的数字化生态系统中,数据资产的安全性与流动性构成了核心矛盾。文档权限管理(Document Permission Management)作为这一矛盾的调节器,其架构设计的优劣直接决定了企业的运营效率与安全底线。从早期的单机文件系统到如今复杂的分布式云协作平台,权限控制模型经历了从自主访问控制(DAC/ACL)到基于角色的访问控制(RBAC),再到基于属性(ABAC)和关系(ReBAC)的访问控制的深刻演变。

本报告旨在为系统架构师、安全工程师及企业 IT 管理者提供一份详尽的技术指南。我们将深入剖析企业内部文档权限的核心机制,重点解构访问控制列表(ACL)与基于角色的访问控制(RBAC)的底层原理、应用场景及技术实现差异。通过对比 Windows NTFS、Linux POSIX、Microsoft SharePoint 及 Google Zanzibar 等典型系统的实现细节,揭示不同模型在颗粒度、扩展性与管理成本之间的权衡逻辑,并为构建面向未来的零信任(Zero Trust)权限体系提供实施路径。

第一部分:权限物理学——访问控制的核心三要素

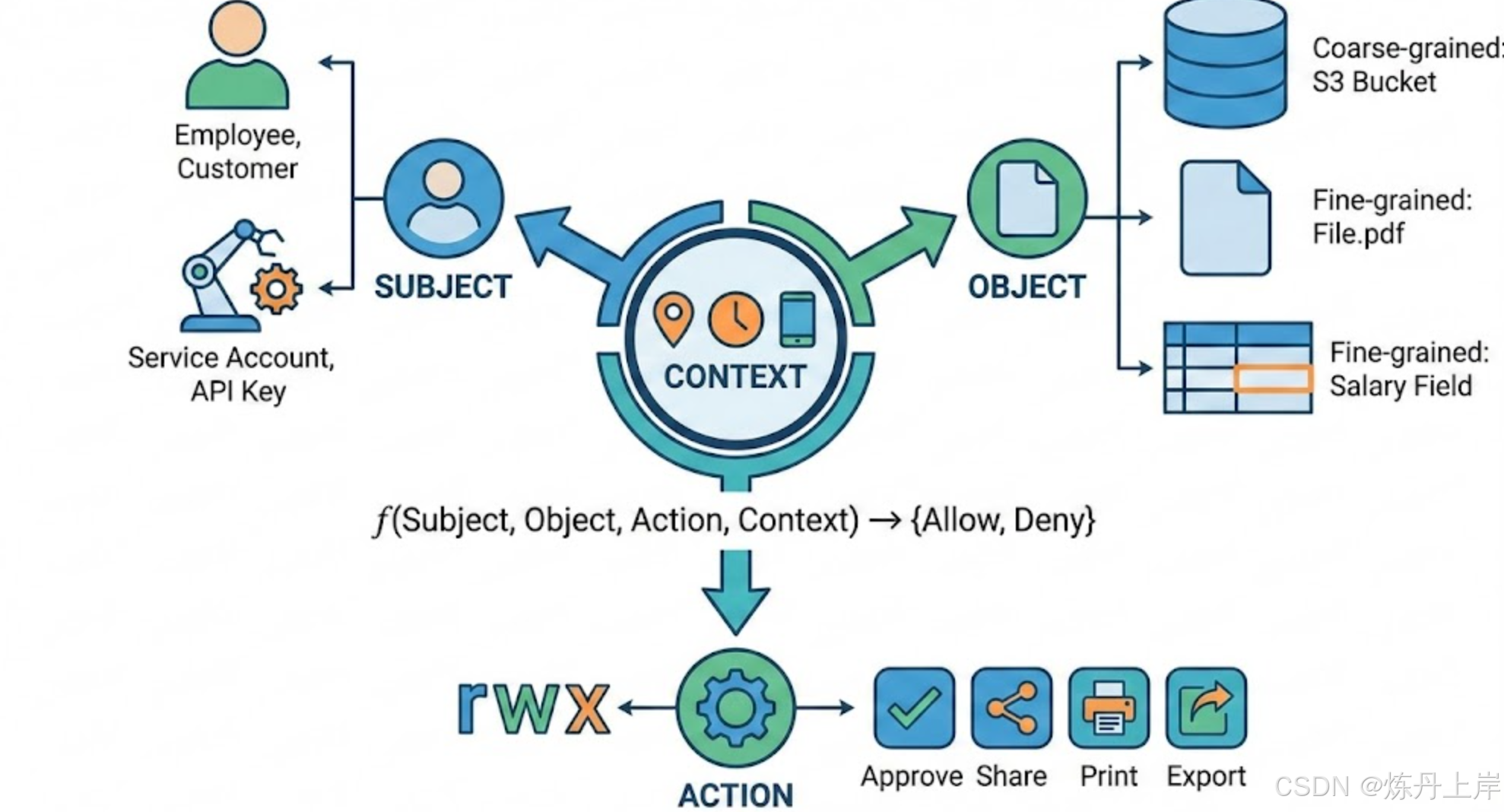

在深入探讨复杂的缩略词(如 ACL、RBAC、ABAC)之前,我们必须首先回归本源,建立一个统一的权限本体论。无论技术堆栈如何更迭,所有访问控制系统的核心都可归结为解决一个基础逻辑命题:“谁(Who)”在“什么环境(Context)”下,对“什么资源(What)”执行了“什么操作(How)”?

1.1 主体(Subject):从“用户”到“身份”

在传统的定义中,主体通常指代拥有账号密码的人类用户。然而,在现代微服务架构与自动化运维普及的背景下,主体的边界已大幅拓展。

- 人类身份(Human Identities): 员工、承包商、客户、合作伙伴。这类主体的特点是具有生命周期(入职、转岗、离职),且容易受到社会工程学攻击。

- 机器身份(Machine Identities): 服务账号(Service Accounts)、API 密钥、CI/CD 管道、RPA 机器人、Kubernetes 中的 Pod。这类主体通常拥有比人类更高的权限(如数据库读写、批量文件处理),且一旦泄露,造成的“爆炸半径”极大。

现代身份与访问管理(IAM)系统必须将这两类主体一视同仁,统一视为**“安全主体(Security Principals)”**。

1.2 客体(Object):颗粒度的战争

客体是被保护的资源。权限系统的复杂度往往取决于客体的颗粒度。

- 粗颗粒度(Coarse-grained): 整个系统、S3 存储桶、SharePoint 站点集。管理成本低,但灵活性差,容易导致权限过大。

- 细颗粒度(Fine-grained): 单个文件(如

Q3_Financial_Report.pdf)、数据库中的一行记录,甚至是一行记录中的特定字段(如员工表中的“薪资”字段)。

企业文档管理的痛点在于,用户往往需要细颗粒度的控制(“我只想把这个文件分享给 Alice”),而管理员需要粗颗粒度的管理(“在这个文件夹下的所有文件都属于财务部”)。ACL 与 RBAC 的博弈,本质上就是对这一矛盾的不同解决方案。

1.3 操作(Action)与策略计算

操作定义了主体与客体交互的方式。除了标准的 POSIX 读/写/执行(rwx)外,企业应用定义了更丰富的语义:Approve(审批)、Share(分享)、Print(打印)、Export(导出)等。

权限系统的核心是一个布尔函数 :

如果系统无法明确返回 Allow,默认通常是 Deny(隐式拒绝)。这种确定性是安全系统的基石。

第二部分:自主访问控制(DAC)与 ACL——精细化的代价

访问控制列表(Access Control List, ACL)是文件系统权限管理的鼻祖,它是自主访问控制(Discretionary Access Control, DAC)模型的直接实现。DAC 的核心哲学是:资源的拥有者(Owner)有权自主决定谁可以访问该资源。

2.1 理论基础:访问控制矩阵的列切分

在理论计算机科学中,权限状态可以用一个二维矩阵来表示:行代表主体,列代表客体,单元格存储权限。然而,由于这是一个极度稀疏的矩阵(大部分用户无法访问大部分文件),直接存储矩阵极其浪费空间。

ACL 本质上是该矩阵的**“按列存储”**方案。每个客体(文件/文件夹)头部都有一个元数据区,存储了一个列表,列出了所有有权访问的主体及其权限。

2.2 Windows NTFS 权限体系深度解析

Windows 的 NTFS 文件系统是 ACL 机制在企业中最广泛的落地场景。理解 NTFS 权限是理解企业文档权限管理的基础。

2.2.1 安全描述符(Security Descriptor)

在 Windows 内核中,每个对象(文件、注册表项、AD 对象等)都关联一个安全描述符结构。它包含四个关键部分:

- Owner SID: 所有者的安全标识符。所有者拥有修改权限的特权,即使他被移除了访问权限,他也可以重新夺回控制权(Take Ownership)。

- Group SID: 主组标识符(主要用于兼容 POSIX 子系统)。

- DACL(Discretionary ACL): 自主访问控制列表。这是我们通常所说的“权限”,决定了谁允许访问,谁被拒绝。

- SACL(System ACL): 系统访问控制列表。用于审计(Auditing),定义了哪些用户的哪些操作会被记录到 Windows 安全日志中。

2.2.2 ACE 的解剖学与规范顺序

DACL 由一系列 访问控制条目(Access Control Entry, ACE) 组成。每个 ACE 包含:

- Trustee: 受托人(用户或组的 SID)。

- Access Mask: 一个 32 位的掩码,每一位代表一种特定的权限(如

FILE_READ_DATA,FILE_APPEND_DATA,DELETE)。这种位图设计允许极高的灵活性。 - Type: 允许(Allow)或拒绝(Deny)。

- Inheritance Flags: 继承标志。

规范顺序(Canonical Order): Windows 并非随意读取 ACE,而是遵循严格的顺序处理:

- 显式拒绝(Explicit Deny)

- 显式允许(Explicit Allow)

- 继承的拒绝(Inherited Deny)

- 继承的允许(Inherited Allow)

深度洞察:拒绝优先的陷阱

“显式拒绝”具有最高优先级。如果用户 Alice 属于“HR组”(拥有读取权限),但管理员不小心将她加入了“临时封禁组”(该组对目标文件夹有显式拒绝权限),那么无论 Alice 拥有多少个“允许”权限,她都会被立即拒之门外。操作系统在遍历 ACL 时,一旦匹配到拒绝条目,就会立即停止检查并返回 Access Denied。这种机制虽然强大,但在复杂的嵌套组结构中极易造成难以排查的“幽灵拒绝”问题。

2.2.3 继承与阻断继承(Breaking Inheritance)

NTFS 默认启用权限继承:子文件夹自动继承父文件夹的权限。这是管理海量文件的唯一可行方式。然而,企业场景中充满了例外。例如,HR 部门的共享文件夹中,有一个“高管薪资”子文件夹,只能由 CFO 访问。

此时,管理员必须执行**“阻断继承(Disable Inheritance)”**操作。系统会询问是“复制”父级权限还是“移除”所有权限。

- 复制: 将父级的动态继承 ACE 转换为子对象上的静态显式 ACE。此时,子对象与父对象彻底断开联系。

- 管理噩梦: 一旦继承被阻断,该文件夹就变成了一个“孤岛”。未来如果 IT 部门调整了顶层文件夹的权限(例如添加一个新的备份服务账号),这个更新将无法流转到“高管薪资”文件夹,导致备份失败或合规漏洞。

2.3 Linux POSIX ACL 与掩码机制

传统的 Unix 权限模型(User, Group, Other + rwx)过于僵化,无法满足“让 Alice 和 Bob 读写,但让 Charlie 只读”的需求(除非创建无数个特定组合的组)。为此,Linux 引入了 POSIX ACL(通过 setfacl 和 getfacl 命令操作)。

Linux ACL 的一个独特创新是 Mask(掩码) 机制。

- 在传统 Unix 权限中,Group 权限位决定了所属组的权限。

- 在使用 ACL 时,Group 权限位被重新定义为 Mask。Mask 充当了所有“命名用户”和“命名组”的权限上限(Ceiling)。

示例:

假设文件 data.txt 有一个 ACL 条目 user:alice:rwx,赋予 Alice 完全控制权。但是,如果该文件的 Mask 被设置为 r--(只读),那么 Alice 的有效权限(Effective Permission)将被压制为只读。

这种机制提供了一种安全阀:管理员可以快速通过修改 Mask 来降级所有扩展用户的权限,而无需逐个修改 ACL 条目。

2.4 ACL 的局限性:N×M 复杂度灾难

尽管 ACL 提供了极致的颗粒度,但在大规模企业环境中,它面临着难以逾越的障碍:

- 可见性缺失(The Visibility Gap): ACL 分散在数以亿计的文件头中。没有一个中央数据库能回答“Bob 到底能访问哪些文件?”这个问题。要回答它,必须遍历整个文件系统树,解析每个文件的 Security Descriptor,这在 PB 级存储中几乎是不可行的。

- 权限蠕变(Privilege Creep): 当员工在公司内部转岗时,IT 通常会调整他们的 AD 组(RBAC),但极少有人会去清理文件服务器上残留的个人 ACL 条目。长此以往,老员工积累了大量的“幽灵权限”,违反了最小权限原则(PoLP)。

- 管理复杂度: 随着用户数(N)和资源数(M)的增长,维护 ACL 的工作量呈 增长。对于一个拥有 10,000 名员工和 1,000,000 个文档的企业,任何基于单点 ACL 的管理尝试都将导致 IT 运维的崩溃。

第三部分:基于角色的访问控制(RBAC)——组织架构的映射

为了解决 ACL 的管理难题,基于角色的访问控制(Role-Based Access Control, RBAC) 应运而生。RBAC 不再关注具体的“人”,而是关注“岗位”或“功能”。它引入了一个抽象层——角色(Role),将用户与权限解耦。

3.1 核心哲学:从身份到功能的跃迁

在 ACL 模型中,映射关系是直接的:

在 RBAC 模型中,映射关系变为:

这种间接层带来了巨大的管理优势。当员工离职或入职时,管理员只需调整 User-Role 的分配,而无需触碰成千上万个文件的 Role-Resource 权限配置。这使得权限管理与企业的人力资源(HR)流程实现了同步。

3.2 NIST RBAC 参考模型的四个层级

美国国家标准与技术研究院(NIST)在 1992 年(后于 2004 年标准化为 INCITS 359)提出了 RBAC 的标准参考模型,将其划分为四个成熟度层级。

3.2.1 Level 1: 扁平 RBAC(Flat RBAC / Core RBAC)

这是 RBAC 的最低合规要求。它必须支持:

- 多对多关系(Many-to-Many): 一个用户可以拥有多个角色(如某人既是“财务人员”又是“工会代表”);一个角色可以包含多个用户。同样,一个角色可以拥有多个权限,一个权限也可以被授予多个角色。

- **用户分配(User Assignment)与权限分配(Permission Assignment)**的独立管理。

3.2.2 Level 2: 分层 RBAC(Hierarchical RBAC)

在现实组织中,权力是分层的。“高级工程师”天然应该拥有“初级工程师”的所有权限。分层 RBAC 引入了角色继承结构。

- 继承逻辑: 如果角色 A 继承自角色 B(),则所有分配给 B 的权限自动赋予 A。

- 优势: 这极大减少了权限定义的冗余。管理员只需维护基础角色的权限,高级角色自动获得能力更新。

3.2.3 Level 3: 受限 RBAC(Constrained RBAC)——职责分离

为了防止欺诈(符合 SOX 法案等合规要求),RBAC 引入了职责分离(Separation of Duties, SoD) 约束。

- 静态职责分离(SSD): 系统禁止将两个互斥的角色分配给同一个用户。例如,同一个用户 ID 不能同时拥有“采购申请员”和“采购审批员”的角色。

- 动态职责分离(DSD): 用户可以同时拥有这两个角色,但在同一个登录会话(Session)中,不能同时激活。用户必须选择“戴上哪顶帽子”。如果作为“申请员”登录,就不能执行“审批”操作。

3.2.4 Level 4: 对称 RBAC(Symmetric RBAC)

这是一个较少被提及的高级概念,它要求对“权限-角色”关系的审查(Permission-Role Review)也要像“用户-角色”关系的审查一样具备审计能力。这通常涉及对权限本身的生命周期管理。

3.3 RBAC 的数据库设计实战

在构建企业级应用(如 SaaS B2B 平台或内部 ERP)时,RBAC 的数据模型设计至关重要。一个典型的规范化数据库模式包含五张核心表。

3.3.1 实体关系图(ERD)描述

- Users 表: 存储身份信息(User ID, Username, Password Hash)。

- Roles 表: 存储角色定义(Role ID, Role Name, Description)。例如:“Admin”, “Editor”, “Viewer”。

- Permissions 表: 存储原子操作(Permission ID, Resource, Action)。例如:

document:read,report:export,user:delete。 - User_Roles 关联表: 实现用户与角色的多对多映射(User ID, Role ID)。

- Role_Permissions 关联表: 实现角色与权限的多对多映射(Role ID, Permission ID)。

3.3.2 鉴权查询逻辑(SQL 示例)

当用户 Alice 试图删除一份文档时,中间件需要执行鉴权。

非分层 RBAC 查询:

SELECT COUNT(1)

FROM User_Roles ur

JOIN Role_Permissions rp ON ur.role_id = rp.role_id

JOIN Permissions p ON rp.permission_id = p.id

WHERE ur.user_id = 'Alice_ID'

AND p.slug = 'document:delete';

如果返回结果大于 0,则允许操作。

分层 RBAC 的挑战:

在支持继承的场景下,查询变得复杂。如果 Alice 是 “Manager”,而 “Manager” 继承自 “Editor”,“Editor” 拥有 document:delete 权限,上述简单查询可能无法直接匹配(除非在分配时做了展开)。通常需要使用递归公用表表达式(Recursive CTE)来展开角色树,或者在应用层缓存扁平化的权限列表。

3.4 RBAC 的病理:角色爆炸(Role Explosion)

RBAC 虽然解决了 ACL 的一些问题,但也引入了新的灾难——角色爆炸。

随着企业业务的精细化,单纯的“岗位”已不足以描述权限。

- 场景: 你需要一个“经理”角色。

- 细分: 纽约的经理不能看伦敦的数据

Manager_NY,Manager_London。 - 再细分: 负责项目 A 的纽约经理

Manager_NY_ProjectA。 - 再细分: 实习期的负责项目 A 的纽约经理(不能审批)

Manager_NY_ProjectA_Intern。

这种组合爆炸会导致角色数量呈指数级增长,甚至超过用户数量。此时,RBAC 退化为“给每个用户定制一个角色”,本质上变回了 ACL,却披着 RBAC 的外衣,管理成本极高。

缓解策略:角色工程(Role Engineering)

企业需要定期进行角色挖掘(Role Mining),分析现有权限分配模式,合并重叠度高的角色,并结合下文提到的 ABAC 混合模式来减少角色数量。

第四部分:ACL 与 RBAC 的终极对决与融合

在实际的系统架构中,ACL 和 RBAC 往往不是非此即彼的选择,而是互补的层级。

4.1 详细对比矩阵

| 维度 | 访问控制列表 (ACL) | 基于角色的访问控制 (RBAC) |

|---|---|---|

| 核心视角 | 以资源为中心 (Resource-Centric) |

“谁可以访问这个文件?” | 以身份为中心 (Identity-Centric)

“这个人能干什么?” |

| 颗粒度 | 极高 (单文件/单用户) | 中等 (基于群体/岗位) |

| 灵活性 | 高 (随时添加例外) | 低 (需定义新角色或修改角色定义) |

| 扩展性 | 低 (N×M 复杂度) | 高 (用户数增加不影响角色定义) |

| 可见性/审计 | 分散 (需遍历文件系统) | 集中 (查看角色定义表) |

| 主要应用场景 | 文件系统、特定敏感文档的例外共享 | 企业应用功能入口、大规模 SaaS |

| 权限所有权 | 数据所有者 (Data Owner) 自主管理 | 集中管理员 (Security Admin) 统一管理 |

4.2 混合模式(Hybrid Model):最佳实践

成熟的企业环境(如 Microsoft SharePoint 或 Windows File Server)通常采用“RBAC 为主,ACL 为辅”的混合策略。

- 宏观层面(RBAC): 使用 AD 组(对应 RBAC 角色)来控制顶层文件夹或站点的访问。例如,创建“财务部全职员工”组,赋予“财务共享盘”的读写权限。这处理了 80% 的常规访问需求。

- 微观层面(ACL): 对于特定的例外情况(如项目协作、临时审计),允许在特定子文件夹或文件上“阻断继承”并添加特定的用户 ACL。

- 治理原则: 必须严格限制 ACL 的使用频率。如果发现某个文件夹下有 50% 的文件都设置了独立 ACL,这说明 RBAC 模型设计失败,需要重新定义角色或拆分文件夹结构。

第五部分:未来的演进——从静态到动态

随着云计算、移动办公和跨组织协作的兴起,静态的 RBAC 和本地化的 ACL 已无法满足需求。权限控制正在向更动态、更上下文感知、更关系导向的方向演进。

5.1 基于属性的访问控制(ABAC):零信任的引擎

ABAC(Attribute-Based Access Control)不再依赖静态的角色,而是通过实时计算属性来决定访问权。它是“零信任(Zero Trust)”架构的核心引擎。

逻辑公式:

ABAC 的优势:

- 消灭角色爆炸: 不需要

Manager_NY和Manager_London。只需要一个 Manager 角色,外加一条策略规则:“允许经理访问其所属地点的文件”。当用户从纽约调岗到伦敦,只需更新用户的 Location 属性,权限自动变更,无需修改角色。 - 环境感知: ABAC 可以轻易实现“禁止在公司外部网络访问敏感数据”或“下班时间禁止导出报表”等动态策略,这是 RBAC 无法做到的。

5.2 基于关系的访问控制(ReBAC):Google Zanzibar 革命

在现代协作平台(如 Google Drive, Notion, GitHub)中,权限往往不是由“角色”决定的,而是由“关系”决定的。

- “我能编辑这个文档,因为我是这个文档所在文件夹的拥有者。”

- “我能查看这个 Issue,因为我是这个 Repo 的贡献者。”

这种模型被称为 ReBAC(Relationship-Based Access Control)。其集大成者是 Google 发布的 Zanzibar 论文——支撑 Google 所有产品(Drive, YouTube, Photos)的全球分布式权限系统。

Zanzibar 的核心概念:元组(Tuples)

Zanzibar 将所有权限关系存储为简单的元组:⟨object⟩#⟨relation⟩@⟨user⟩

例如:doc:readme.txt#owner@user:alice

图遍历鉴权:

权限检查变成了一个图遍历(Graph Traversal)问题。要判断 Alice 是否能编辑文档 D,系统会查询图谱:

- 文档 D 的父级是文件夹 F。

- 文件夹 F 的所有者是群组 G。

- Alice 是群组 G 的成员。

路径存在 允许访问。

ReBAC 的优势: 它完美解决了层级继承和反向索引(Reverse Indexing)问题。传统 ACL 很难回答“Alice 能看到哪些文档?”(需要扫描所有文档),而 Zanzibar 通过图索引技术可以毫秒级返回结果。这使得它成为构建大规模 SaaS 应用(如 Airbnb, Cartier, Bytedance 内部系统)的首选模型。

第六部分:平台实战深度剖析

理论必须结合实践。以下分析企业中最常见的三大平台的权限实现细节。

6.1 Microsoft SharePoint / OneDrive

SharePoint 是企业文档管理的霸主,其权限模型是典型的复杂混合体。

- 权限对象: Web 应用程序 站点集(Site Collection) 站点(Site) 列表/库(List/Library) 文件夹 项目(Item)。

- 最佳实践: 微软强烈建议在站点级别管理权限。尽量避免在项目(Item)级别打破继承。

- 技术限制: 虽然 SharePoint 支持细颗粒度权限,但当一个列表包含超过 100,000 个具有独立权限的项目时,性能会显著下降。此外,从视图(View)层面,如果使用了过多项目级权限,查询速度会受到严重影响。

- SharePoint 组 vs. AD 组: 最佳实践是将 AD 安全组(RBAC)嵌套放入 SharePoint 组中,而不是直接把用户添加到 SharePoint 组。这样可以保持 SharePoint 权限结构的稳定性,而将人员变动管理留在 AD 中。

6.2 Google Workspace (Drive)

Google Drive 的企业版引入了 Shared Drives(共享云端硬盘),彻底改变了个人版 My Drive 的权限逻辑。

- My Drive: 采用严格的 DAC 模型。文件归创建者所有,离职时必须“转移所有权”,否则文件会随账号删除。这在企业中是巨大的数据丢失风险。

- Shared Drives: 采用改进的 RBAC/ReBAC 模型。文件归“组织”所有,不归个人。

- 权限角色: Google 预定义了 5 个固定角色(Manager, Content Manager, Contributor, Commenter, Viewer)。

- 关键区别: Manager 可以管理成员和设置;Content Manager 可以删除文件(这是最危险的权限);Contributor 可以添加和编辑但不能删除。企业应默认给予员工 Contributor 而非 Content Manager 以防止恶意删库。

6.3 SaaS 应用的多租户权限设计

对于开发 B2B SaaS 的架构师,如何在多租户环境下实现 RBAC?

- 租户隔离(Tenant Isolation): 这是第一道防线。所有 SQL 查询必须带上

WHERE tenant_id =?。 - 自定义角色: 成熟的 SaaS(如 Salesforce, Jira)允许租户自定义角色。这意味着 Roles 表和 Permissions 表必须包含

tenant_id字段。 - RBAC 在 JWT 中的体现: 为了无状态鉴权,通常将用户的 Role 或 Permission 列表压缩放入 JWT 的 claims 中。

- 风险: 如果权限过多,JWT 会变得巨大,超过 HTTP Header 限制。

- 解决方案: 在 JWT 中只放

role_id,在 API Gateway 层做实时权限查找(或短时缓存)。

第七部分:审计、合规与反腐败

无论架构设计多么完美,随着时间推移,权限系统都会趋向混乱(熵增)。因此,审计(Audit)是闭环的关键。

7.1 访问审查(Access Reviews)

合规标准(如 SOC2, ISO 27001, HIPAA)都要求定期进行访问审查。

- 谁有权限? 导出所有关键文件夹的 ACL 和 RBAC 成员列表。

- 谁批准的? 检查审批链条。

- 是否仍需保留? 发送邮件给数据所有者(Data Owner)而非 IT 管理员进行确认。IT 管理员不知道“Bob 是否还需要访问财务数据”,只有财务经理知道。

7.2 影子 IT 与“共享链接”治理

在云时代,最大的安全漏洞往往不是黑客攻破了防火墙,而是员工创建了一个“任何人拥有链接即可访问(Anyone with the link)”的分享链接。

这是一种隐形的、绕过所有 RBAC/ACL 策略的授权。

治理策略: 企业应在全局设置中强制关闭“对公网分享”的能力,或强制要求此类链接必须有过期时间(如 7 天后失效)。

结论

企业文档权限管理并非简单的技术选型,而是一场关于控制与效率的平衡艺术。

- 对于初创公司: 从简单的 RBAC 开始。定义清晰的 Admin, Member, Viewer 角色,避免过早引入复杂的 ACL。

- 对于中型企业: 建立 Hybrid 模型。以 AD/LDAP 组(RBAC)为骨架,在特定的敏感数据区使用 ACL 进行例外管理。

- 对于大型跨国企业: 必须向 ABAC/ReBAC 演进。利用身份治理与管理(IGA)工具自动化生命周期,引入动态策略以应对复杂的地域合规要求。

最终,一个健康的权限系统应该像空气一样:对于合法的业务活动,它不仅存在且至关重要,但又是不可感知的;而对于违规操作,它则是坚不可摧的铁壁。

更多推荐

已为社区贡献52条内容

已为社区贡献52条内容

所有评论(0)