DHCP Snooping、DHCP Server仿冒者攻击、DHCP Server仿冒者攻击防范

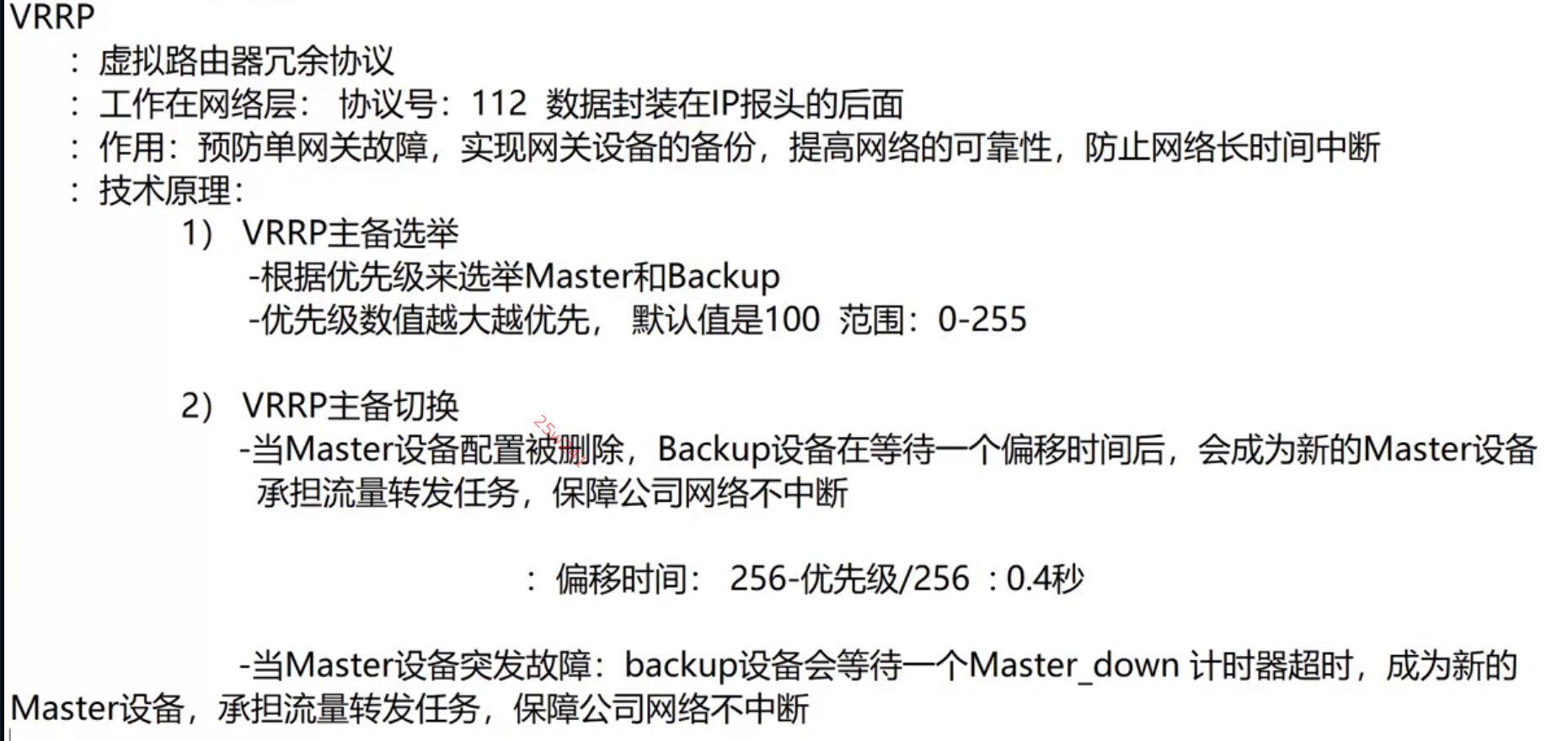

摘要: 本文对比了堆叠+链路聚合与MSTP+VRRP的技术差异,指出堆叠技术通过虚拟化多台设备为单一逻辑设备,实现毫秒级收敛、100%资源利用率及简化管理,显著优于传统方案的协议复杂性和链路阻塞问题。同时,针对DHCP安全威胁(如饥饿攻击、欺骗攻击),重点解析了DHCPSnooping的核心防御机制,包括信任端口划分、绑定表学习及与其他安全技术(DAI、IPSG)的联动,有效防止仿冒服务器、中间人

知识点回顾

堆叠+链路聚合带来的核心优势(对比MSTP+VRRP)

| 特性 | MSTP + VRRP | 堆叠 + 链路聚合 | 优势分析 |

|---|---|---|---|

| 防环机制 | 协议计算,主动阻塞端口 | 物理拓扑无环,无需防环协议 | 根除震荡:没有协议计算,链路状态变化不会引起全网重算。 |

| 收敛速度 | 慢(秒级到数十秒) | 极快(毫秒级) | 业务零中断:成员链路故障,聚合组内其他链路瞬间接管,对上层无感。 |

| 网关冗余 | 两台设备运行VRRP,一主一备 | 统一虚拟网关,双设备同时活跃 | 资源利用率100%:两台设备同时转发流量,无备份闲置。 |

| 管理复杂度 | 高(需配MSTP实例、VRRP等) | 低(管理一台逻辑设备) | 配置简化,排错容易。 |

| 链路利用率 | 低(冗余链路被阻塞) | 高(所有链路负载分担) | 充分利用带宽投资。 |

-

传统网络(MSTP+VRRP):网络中的每台交换机(如接入、汇聚)都是 独立的、自治的设备。它们之间通过物理链路连接,形成了物理上的环路。为了防止广播风暴,必须运行像MSTP这样的分布式协议,让所有设备通过复杂的协商,“投票”决定阻塞某些端口来打破逻辑环路。

-

堆叠网络(iStack/CSS):通过堆叠技术(如华为的iStack,思科的StackWise),将两台或多台物理交换机 虚拟化成一台逻辑交换机。对外部网络和设备而言,它们就是一台设备,拥有统一的管理IP、统一的配置界面、统一的MAC地址表和路由表。

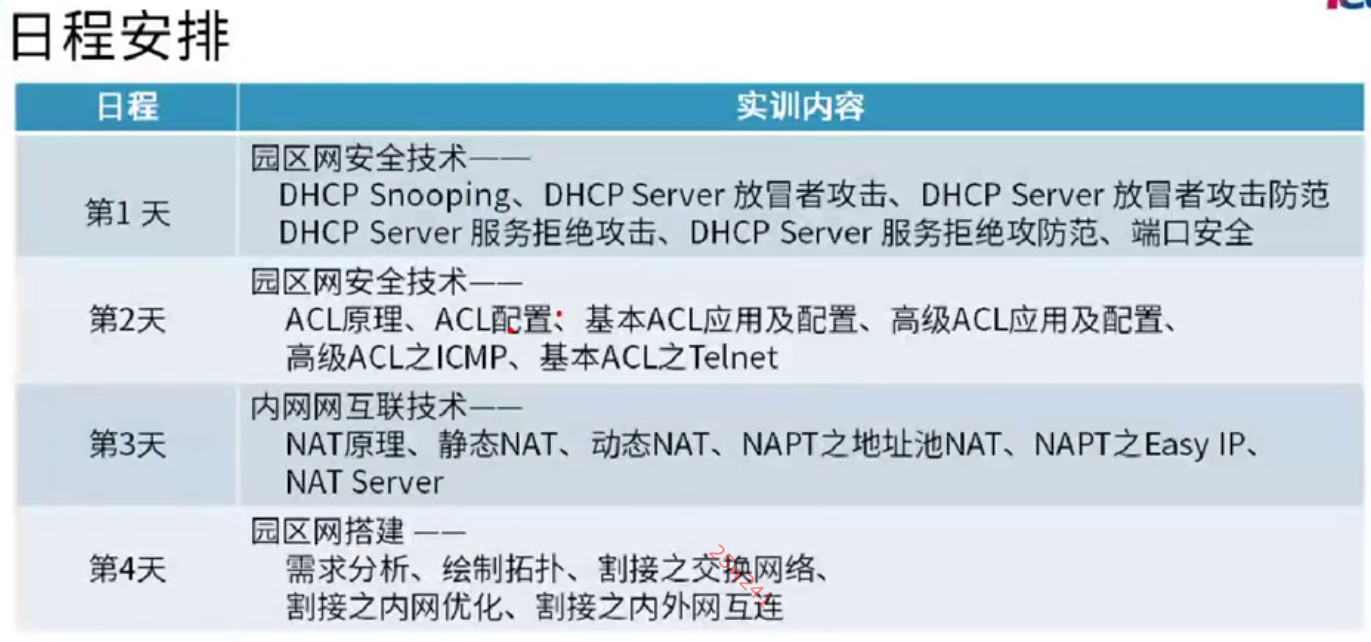

今日目标

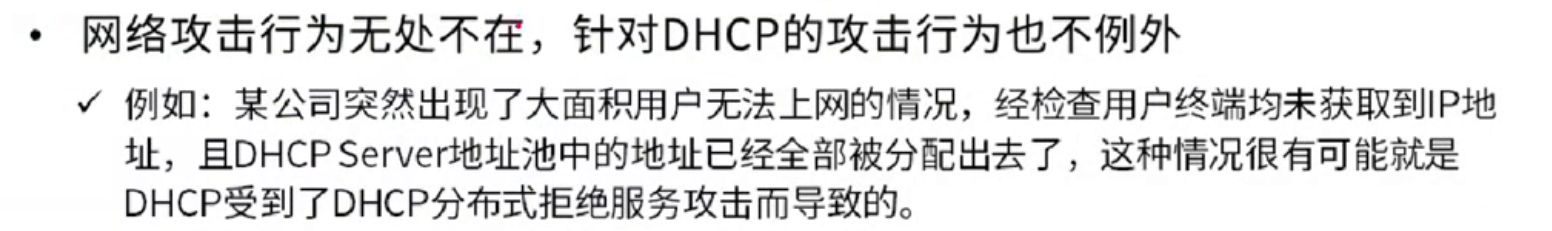

DHCP面临的安全威胁

| 威胁 | 攻击目的 | 核心防御技术 |

|---|---|---|

| DHCP 饥饿攻击 | 耗尽IP池,造成DoS | DHCP Snooping + 速率限制、端口安全 |

| DHCP 欺骗攻击 | 劫持流量,导向恶意网关/DNS | DHCP Snooping(信任/非信任端口) |

| 中间人攻击 | 监听、篡改数据 | DHCP Snooping + DAI + IPSG 组合拳 |

| IP地址冲突 | 造成通信故障 | DHCP Snooping绑定表 + 静态绑定检查 |

| 报文泛洪 | 耗尽设备资源 | 速率限制 |

常见的攻击行为

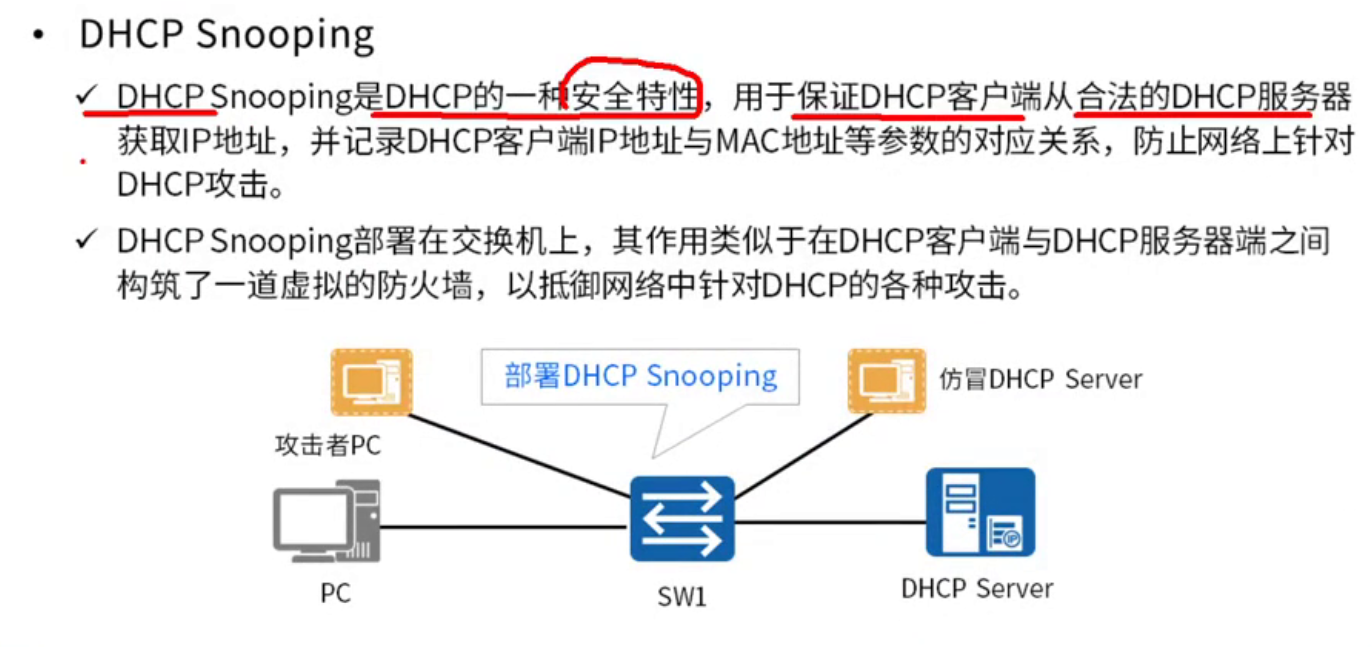

DHCP Snooping

DHCP Snooping是保障二层网络接入安全最核心、最基础的技术,没有之一。它就像一个精明的网络“保安”,专门解决由DHCP引发的各种安全问题。

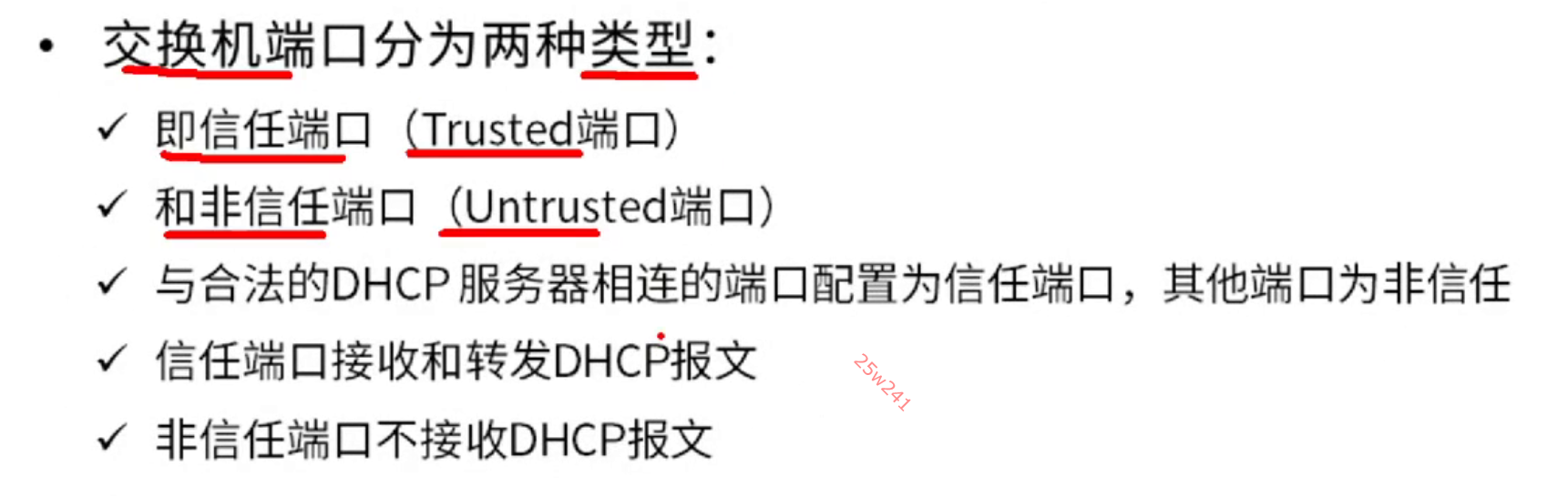

DHCP Snooping的核心思想,就是在交换机上区分“可信”和“不可信”的端口,只允许合法的DHCP响应从“可信”的方向来。

在没有DHCP Snooping的网络里,交换机对所有端口一视同仁,这意味着任何设备(包括黑客的电脑)都可以扮演DHCP服务器,这就是DHCP欺骗攻击得以成功的原因。

DHCP Snooping改变了这个游戏规则。

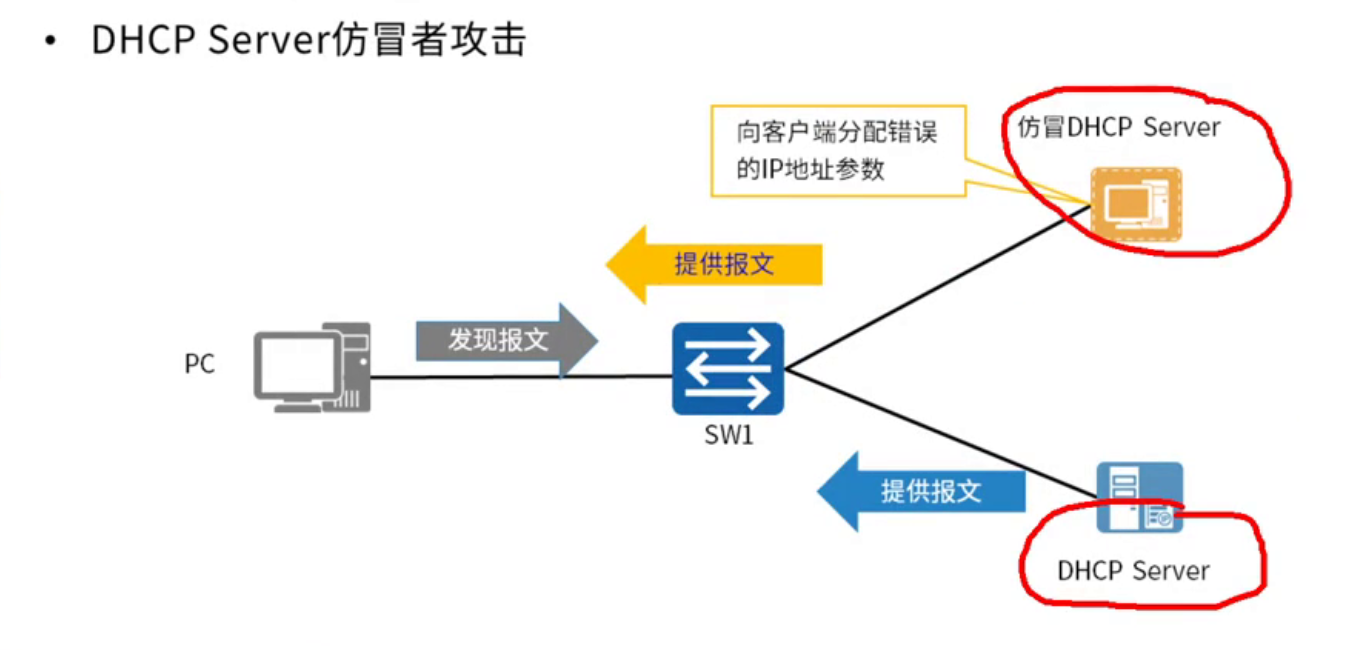

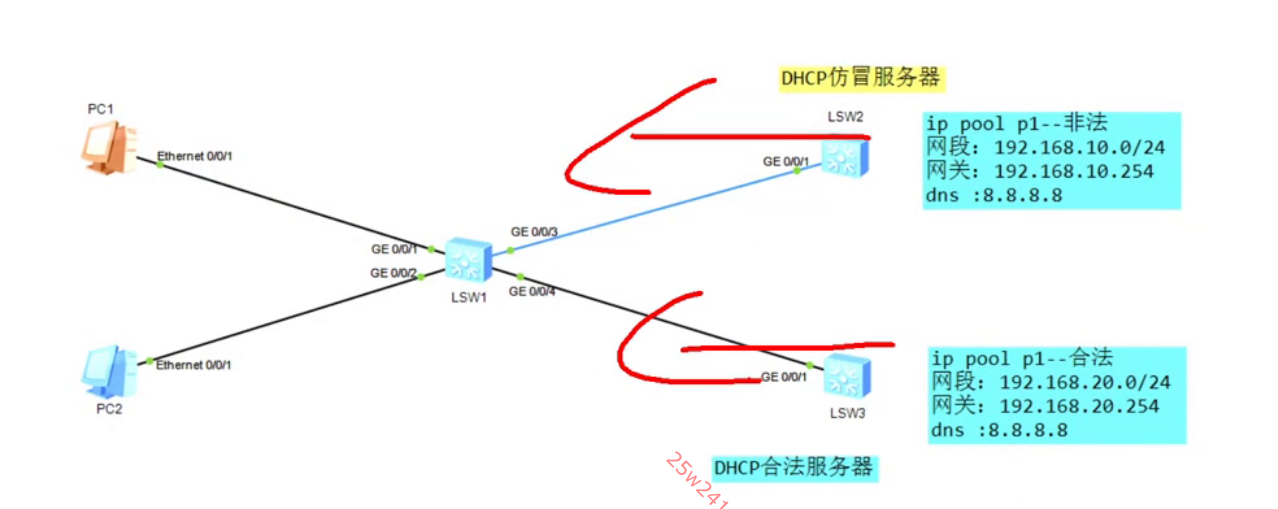

DHCP Server仿冒者攻击

攻击者提供的恶意配置详解

攻击者DHCP响应包内容:

IP地址: 192.168.1.100 # 看起来正常的IP

子网掩码: 255.255.255.0 # 看起来正常的掩码

默认网关: 192.168.1.254 # ❌ 关键!指向攻击者控制的设备

DNS服务器: 6.6.6.6 # ❌ 关键!指向恶意DNS服务器

租期: 较长的时间 # 让客户端长时间使用恶意配置攻击的三种主要危害形式

1. 中间人攻击(最常见)

真实路径: [PC] → [真实网关] → [互联网]

攻击路径: [PC] → [攻击者作为网关] → [真实网关] → [互联网]

↓

[数据被监听/篡改]-

攻击者行为:开启IP转发功能,让流量"透明"通过

-

危害:可以监听所有明文数据(HTTP网页、FTP密码、聊天内容)

2. DNS劫持/钓鱼攻击

# 正常DNS解析

用户访问"www.bank.com" → DNS解析为"202.96.128.86" → 访问真正银行网站

# 被攻击后的DNS解析

用户访问"www.bank.com" → 恶意DNS解析为"192.168.99.99" → 访问伪造的钓鱼网站-

危害:窃取银行账户、社交账号等敏感信息

3. 拒绝服务攻击

-

提供无效的网关或IP地址,使用户无法上网

-

耗尽DHCP地址池,阻止其他用户获取地址

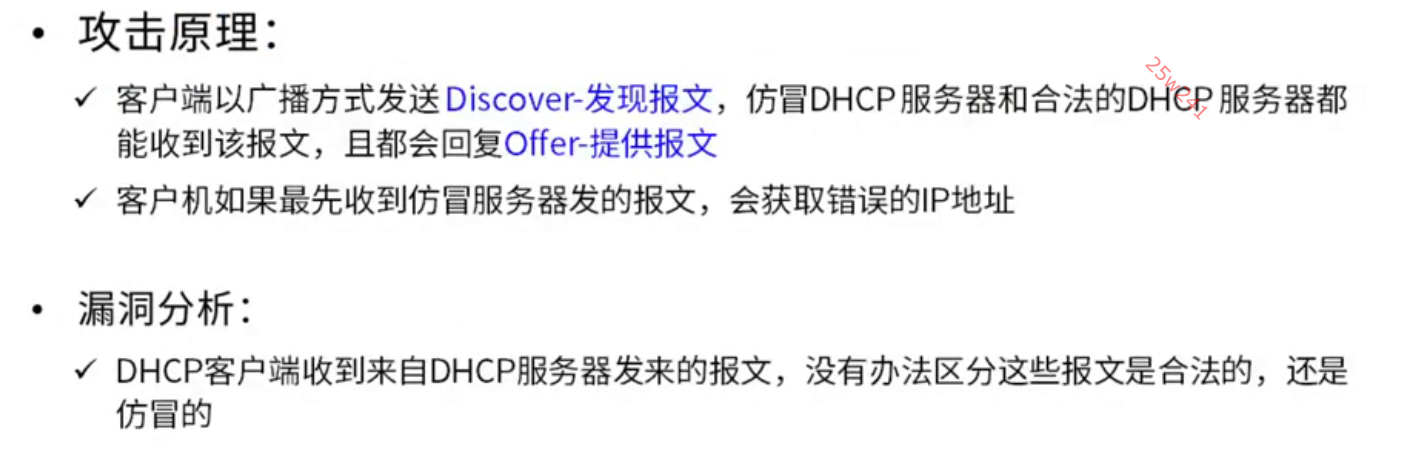

为什么攻击容易成功?

DHCP协议的"天性缺陷"

-

无认证机制:DHCP协议设计时没有考虑服务器身份验证

-

客户端"谁快信谁":通常客户端接受第一个收到的DHCP Offer

-

广播通信:所有DHCP Discover都是广播,攻击者很容易监听到

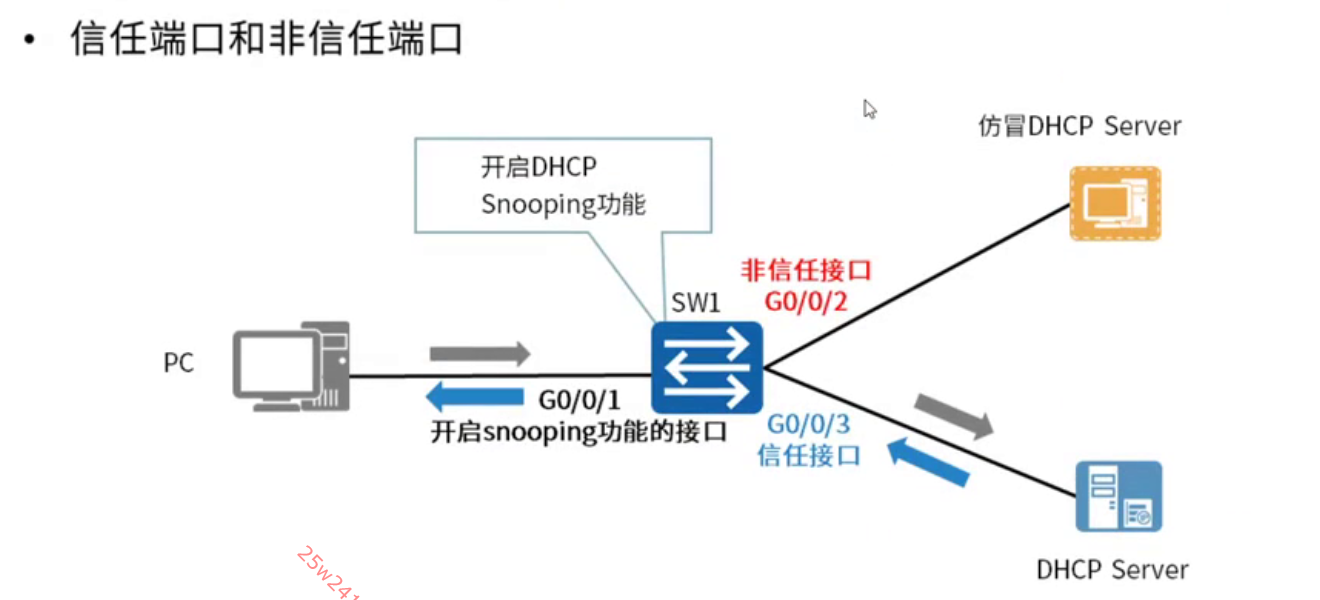

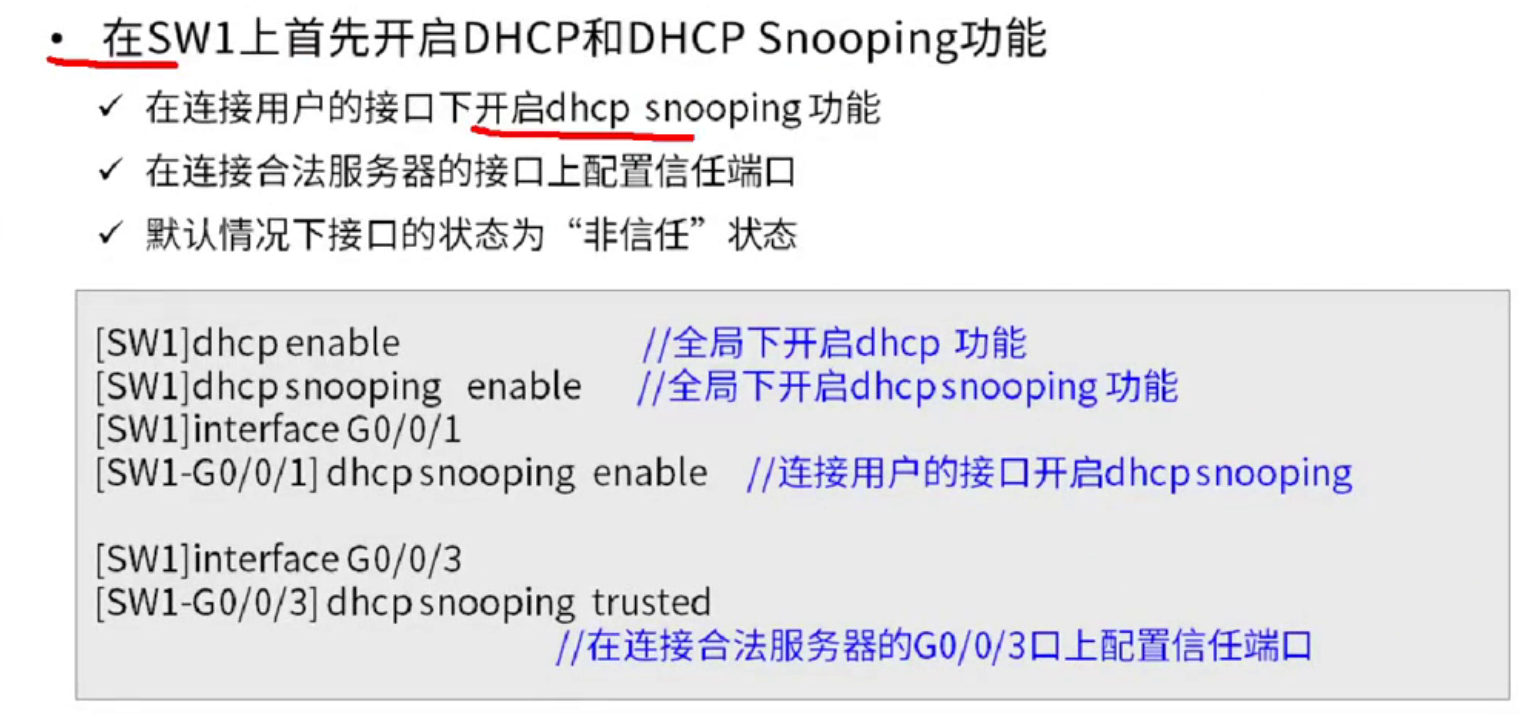

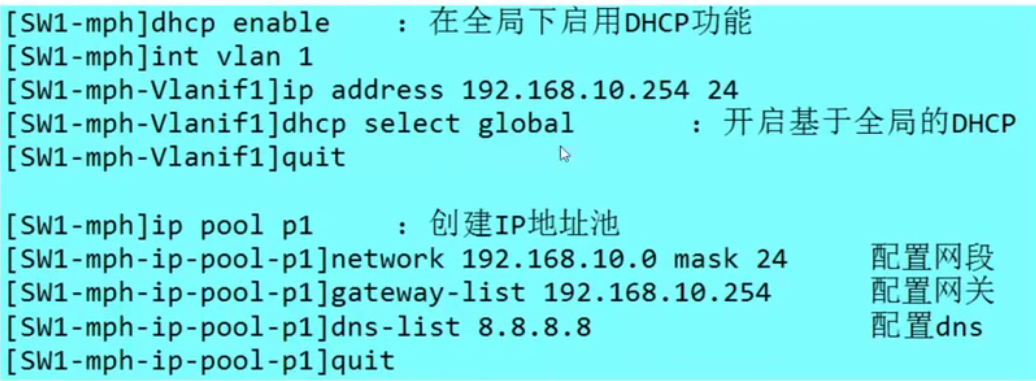

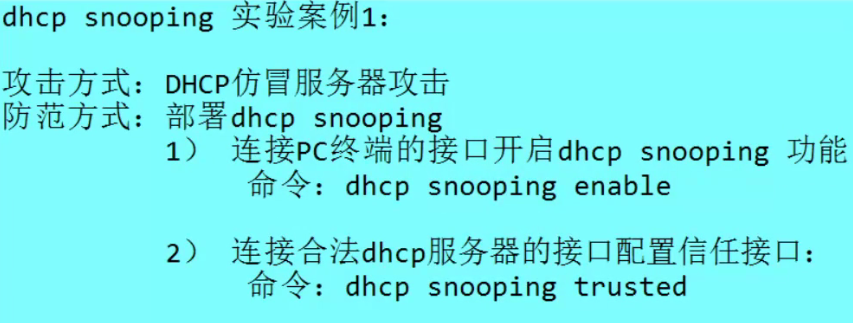

防止DHCP Server仿冒者攻击

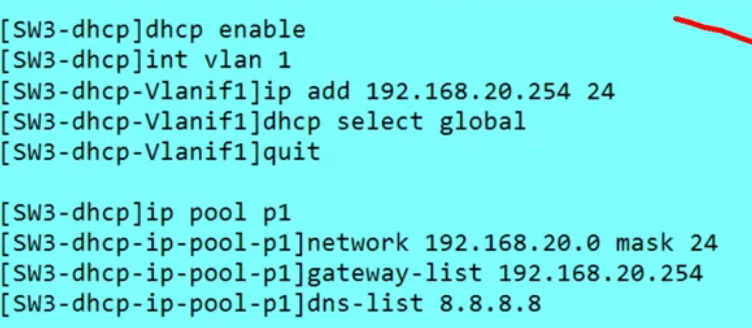

配置

实验

正常情况下,合法服务器跟主机之间可能会有多台网络设备,所以通信时间更长一些,仿冒者DHCP服务器可能直接在内部,所以通信时间更短,回包速度更快。

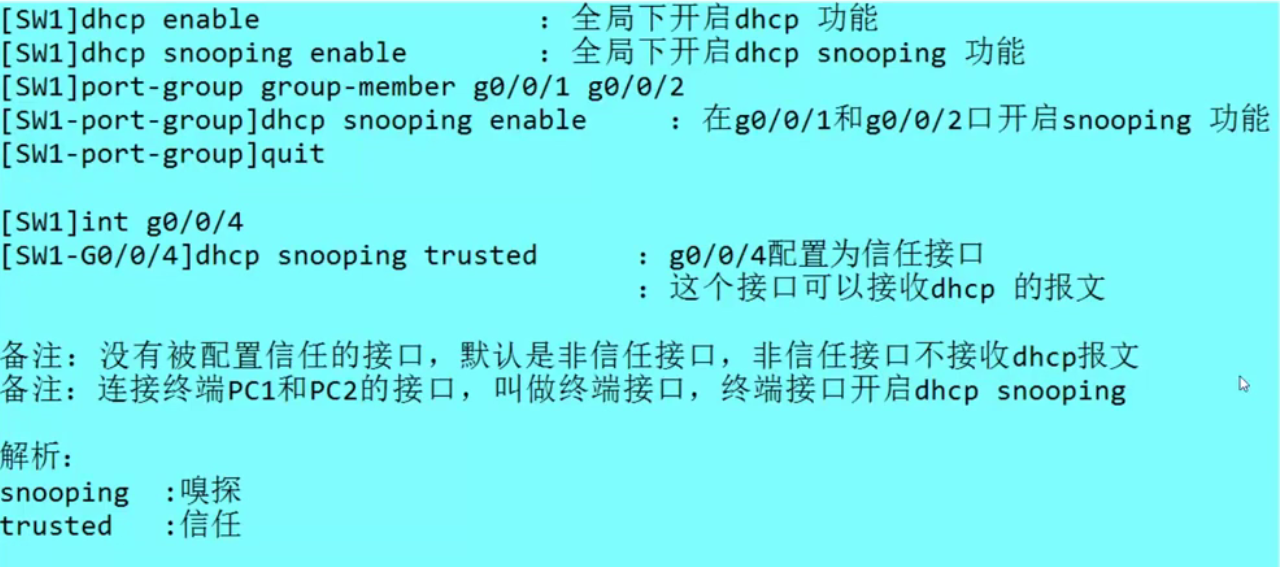

部署DHCP Snooping

释放IP

ipoconfig /release更新IP

ipcoonfig /renew在0/0/3口上抓包,上面并没有DHCP报文,0/0/4口上才有DHCP报文。

配置1:dhcp snooping enable

作用:启用DHCP Snooping功能

配置位置:全局、VLAN、接口

效果:让交换机开始对DHCP报文进行处理(监控、过滤、学习绑定表)

类比:就像给小区装上监控摄像头系统,开始记录进出的人和车

配置2:dhcp snooping trusted

作用:标记端口为信任端口

配置位置:只能配置在接口上

效果:允许所有DHCP报文(包括服务器响应)通过该端口

类比:给小区某个特定的门颁发"绿色通行证",从这个门进来的人不受检查

在连接主机的端口上,dhcp snooping enable做了三件事:

1. 启动监控和过滤

端口行为: - 监听:记录所有经过的DHCP报文 - 过滤:丢弃从该端口收到的DHCP服务器响应报文(Offer/Ack/Nak) - 放行:允许客户端发送的DHCP请求报文通过

2. 建立绑定表

当客户端成功获取IP地址后,交换机会从DHCP ACK报文中提取信息:

# 学到的绑定表条目示例

MAC: 00-11-22-33-44-55 IP: 192.168.1.100 VLAN: 10 Port: G0/0/1 Lease: 864003. 为其他安全功能提供基础

这个端口上学到的绑定表信息,会用于:

动态ARP检测:验证ARP报文是否合法

IP源防护:防止IP地址伪造

限速功能:防止DHCP泛洪攻击

简单说:在主机端口上,

dhcp snooping enable= "这里需要严格安全检查"

为什么连接DHCP服务器的端口只配置dhcp snooping trusted,而不配置dhcp snooping enable?

这是一个常见的误解!实际上,连接DHCP服务器的端口也必须有DHCP Snooping功能,但不是通过接口命令单独开启。

-

"为什么连接DHCP服务器的端口只配置dhcp snooping trusted,而不配置dhcp snooping enable?"

-

实际上,在全局开启DHCP Snooping后,连接DHCP服务器的端口已经"继承"了DHCP Snooping功能!

-

你只需要额外标记它为

trusted来覆盖默认的"非信任"状态。

-

-

"没有配置的都是非trusted区吗?"

-

是的,完全正确! 所有端口默认都是非信任状态。

-

只有明确配置了

dhcp snooping trusted的端口才是信任端口。

-

课程资料

通过网盘分享的文件:day01

链接: https://pan.baidu.com/s/1WdvMoDiL-VT2bSTw1PnGmQ?pwd=5n68 提取码: 5n68

--来自百度网盘超级会员v6的分享

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)