MobaXterm 远程连接内网主机:通过内网穿透工具实现 SSH 访问

本文介绍了如何利用MobaXterm通过内网穿透工具(如frp、ngrok等)远程连接内网主机的SSH服务。文章详细说明了两种连接方法:直接新建SSH会话(推荐)和通过跳板机(Bastion Host/ProxyJump)转发,并提供了具体配置步骤和示例。此外,还强调了安全建议,包括禁用密码登录、使用强密钥认证、部署fail2ban等防护措施,以确保远程访问的安全性。通过图形化界面和详细说明,帮助

MobaXterm 远程连接内网主机:通过内网穿透工具实现 SSH 访问

MobaXterm 远程连接内网主机:通过内网穿透工具实现 SSH 访问

在日常开发、运维或远程办公场景中,我们经常需要访问位于内网中的服务器。但由于 NAT(网络地址转换)和防火墙的限制,这些内网主机通常无法直接从公网访问。此时,内网穿透工具(如 frp、ngrok、ZeroTier、Tailscale 等)就派上了用场。

而 MobaXterm 作为一款功能强大、界面友好的终端工具,支持多种远程协议(SSH、RDP、VNC 等),是连接远程主机的理想选择。本文将详细介绍如何结合内网穿透服务,使用 MobaXterm 安全高效地连接内网主机。

前提条件

在开始配置之前,请确保满足以下两个基本条件:

1. 内网穿透已成功配置

你已经通过某种方式(如 frp、ngrok、ZeroTier、Tailscale 等)将内网主机的 SSH 服务(默认端口 22)映射到了一个公网可访问的地址和端口。

示例:

使用frp将内网主机192.168.1.100:22映射到公网服务器203.0.113.10:6000。

此时可通过命令行测试连接:ssh -p 6000 user@203.0.113.10 AI写代码bash1

2. 防火墙与安全组已放行对应端口

- 公网服务器的 安全组(如阿里云、腾讯云控制台)需允许入站流量到映射端口(如

6000)。 - 本地或目标主机的 系统防火墙(如

ufw、firewalld)也应确保该端口未被拦截。

使用 MobaXterm 连接内网主机

MobaXterm 提供了图形化界面,大大简化了 SSH 连接流程。以下是两种常见连接方式:

方法一:直接新建 SSH 会话(推荐)

适用于大多数内网穿透场景(如 frp、ngrok 直接暴露端口)。

操作步骤:

- 打开 MobaXterm。

- 点击左上角 Session → 选择 SSH。

- 在弹出窗口中填写以下信息:

| 字段 | 填写内容 |

|---|---|

| Remote host | 公网 IP 或域名(如 203.0.113.10) |

| Port | 映射后的端口号(如 6000) |

| Specify username(可选) | 勾选并填写你的用户名(如 ubuntu) |

- 点击 OK。

- 首次连接时会弹出 SSH 密钥确认 对话框,点击 Accept。

- 输入密码,或使用私钥认证登录。

使用私钥登录(更安全)

若你使用的是 SSH 密钥认证(强烈推荐),请按以下步骤配置:

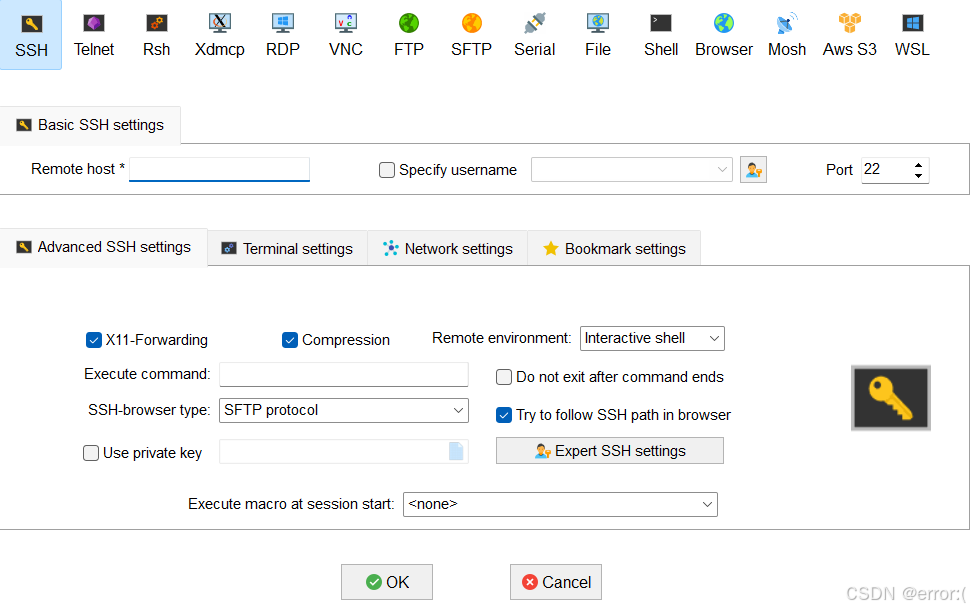

- 在 Session 设置窗口,切换到 Advanced SSH settings 选项卡。

- 勾选 Use private key。

- 点击右侧文件夹图标,选择你的私钥文件:

- MobaXterm 原生支持

.ppk格式(PuTTY 私钥)。 - 若你使用的是 OpenSSH 格式的私钥(如

id_rsa),可直接选择(新版 MobaXterm 已支持),或使用 PuTTYgen 转换为.ppk格式。

- MobaXterm 原生支持

💡 提示:OpenSSH 私钥通常以

-----BEGIN OPENSSH PRIVATE KEY-----开头,而.ppk是二进制格式,需通过 PuTTY 工具转换。

方法二:通过跳板机(Bastion Host / ProxyJump)

适用于你在本地或中间服务器上运行了 SSH 端口转发(如 ssh -L)的情况。

适用场景举例:

-

你在本地执行了:

ssh -L 2222:192.168.1.100:22 user@jump-host.com AI写代码bash1此时本地

127.0.0.1:2222被转发到内网主机。

MobaXterm 配置步骤:

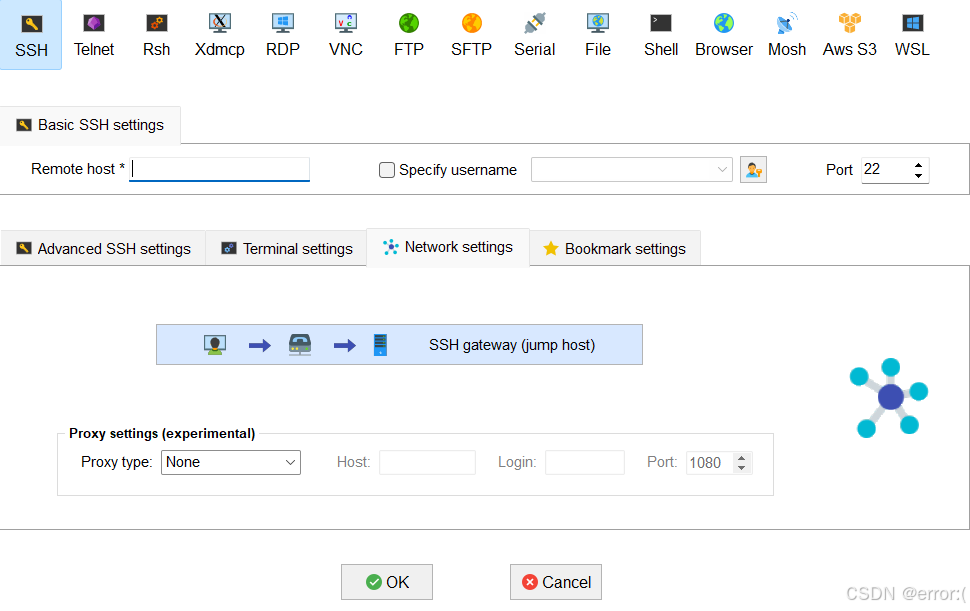

- 新建 SSH Session。

- 在主界面填写:

- Remote host:

127.0.0.1 - Port:

2222

- Remote host:

- 切换到 Advanced SSH settings 选项卡。

- 勾选 Use SSH gateway (proxy)。

- 填写跳板机信息:

- Gateway host:

jump-host.com - Port:

22 - Username: 跳板机用户名

- Gateway host:

- 点击 OK 并登录。

⚠️ 注意:此方法依赖本地 SSH 隧道持续运行。若隧道断开,MobaXterm 连接也会失败。

实际示例:使用 frp + MobaXterm

假设环境如下:

| 项目 | 值 |

|---|---|

| 内网主机 IP | 192.168.1.100 |

| 内网 SSH 端口 | 22 |

| 公网服务器 IP | 203.0.113.10 |

| frp 映射端口 | 6000 |

| 用户名 | devuser |

MobaXterm 配置:

- Remote host:

203.0.113.10 - Port:

6000 - Username:

devuser

点击 OK 后输入密码,即可直接登录内网主机!

安全建议

虽然内网穿透极大地方便了远程访问,但也带来了安全风险。请务必采取以下措施:

| 措施 | 说明 |

|---|---|

| 禁用密码登录,启用密钥认证 | 修改 /etc/ssh/sshd_config 中 PasswordAuthentication no |

| 使用强密钥(RSA 4096 或 Ed25519) | 避免使用弱密钥或默认密钥 |

| 部署 fail2ban | 自动封禁多次尝试登录失败的 IP |

| 限制 SSH 登录用户 | 通过 AllowUsers 指定可登录用户 |

| 定期更新穿透工具与系统 | 防止已知漏洞被利用 |

| 避免长期暴露高危端口 | 可配合动态端口或临时隧道使用 |

————————————————

版权声明:本文为CSDN博主「error:(」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_74256690/article/details/155315630

更多推荐

已为社区贡献12条内容

已为社区贡献12条内容

所有评论(0)