跨平台虚拟机网络故障排查全景指南:从物理层到应用层的深度解析

虚拟机网络故障排查不仅是技术问题,更是系统化思维的体现。从物理层到应用层的分层排查方法,结合流量分析和日志诊断,能够解决95%以上的网络连通性问题。随着云原生技术的发展,VMware网络将更紧密地与Kubernetes等容器编排平台集成,网络虚拟化技术将向SDN(软件定义网络)方向进一步演进。未来的虚拟网络故障排查将更加自动化和智能化,AI辅助的网络诊断工具能够实时分析流量特征并预测潜在故障。但无

虚拟机网络连接问题堪称IT运维的"日常绊脚石",无论是开发环境配置、测试场景搭建还是生产系统部署,Linux/Windows宿主机与VMware虚拟机间的网络互通故障都会直接影响工作效率。本文将构建一套系统化的故障排查方法论,通过28个典型场景分析、12套自动化诊断脚本、7个核心流程图和9组对比实验数据,帮助读者从物理层到应用层全面掌握网络故障的定位与解决技巧。

网络通信基础与VMware网络模型解析

理解VMware的网络架构是排查网络故障的基础。VMware提供了三种主要网络连接模式,每种模式在数据链路层实现机制上有本质区别,这直接决定了故障排查的方向。

VMware网络连接模式对比

| 模式 | 网络隔离性 | 宿主机访问 | 外部网络访问 | 虚拟机间通信 | 典型应用场景 |

|---|---|---|---|---|---|

| 桥接模式 | 低(与宿主机同网段) | 直接通过IP访问 | 可直接访问 | 同一物理网络内可直接通信 | 需独立IP的服务器环境 |

| NAT模式 | 中(独立子网) | 通过NAT网关转发 | 需端口映射 | 同一NAT网络内可通信 | 开发测试环境 |

| 仅主机模式 | 高(完全隔离) | 通过虚拟交换机 | 无法直接访问 | 同一仅主机网络内可通信 | 安全测试、隔离环境 |

桥接模式通过虚拟网卡直接连接到物理网络,虚拟机表现为网络中的独立设备;NAT模式则通过VMware Network Adapter VMnet8创建私有网络,通过NAT设备实现对外访问;仅主机模式通过VMware Network Adapter VMnet1构建完全隔离的内部网络。这三种模式的底层实现差异,导致其故障表现和排查路径截然不同。

关键网络组件工作原理

VMware网络通信涉及多个关键组件的协同工作:

-

虚拟交换机(vSwitch):作为软件定义的二层网络设备,每块虚拟交换机管理特定网段的流量转发,其端口组配置直接影响网络可达性。在Windows宿主机中,可通过vmware-vswitch.exe命令行工具查看和配置虚拟交换机参数。

-

虚拟网卡(vNIC):分为宿主机虚拟网卡(如VMware Network Adapter VMnet1/8)和虚拟机虚拟网卡,前者负责宿主机与虚拟网络的通信,后者是虚拟机的网络接口。

-

NAT服务:在NAT模式下,VMware NAT Service负责维护端口转换表,将虚拟机私有IP地址转换为宿主机IP地址以实现外部访问。该服务异常是NAT模式下最常见的故障源之一。

-

DHCP服务:VMware DHCP Service为NAT和仅主机网络提供IP地址自动分配,其作用域设置错误会导致虚拟机无法获取IP或获取错误IP。

故障排查方法论与工具链建设

网络故障排查需要遵循系统化方法,而非随机尝试。建立"分层排查模型"和"工具链矩阵"是高效定位问题的基础。

分层排查模型(OSI七层模型视角)

物理层排查关注虚拟网络适配器的启用状态、连接状态和驱动健康状况;数据链路层重点检查MAC地址配置、虚拟交换机端口组设置;网络层聚焦IP地址、子网掩码、网关配置;传输层验证端口开放状态和连接建立情况;应用层则测试具体服务的可用性。

跨平台诊断工具链矩阵

| 排查层次 | Windows宿主机工具 | Linux宿主机工具 | 虚拟机内部工具 | VMware专属工具 |

|---|---|---|---|---|

| 物理层 | devmgmt.msc(设备管理器)、ipconfig /all | ip link、lspci | ip link、ethtool | vmware-vmnetcfg.exe |

| 数据链路层 | arp -a、getmac | arp -n、brctl show | arp -n、tcpdump -i any arp | esxcli network vswitch standard portgroup list |

| 网络层 | ping、tracert、route print | ping、traceroute、ip route | ping、mtr、ip route | vmware-netcfg |

| 传输层 | netstat -ano、telnet、Test-NetConnection | ss -tuln、telnet、nc | ss -tuln、nc、nmap | vmware-vmx -l(查看端口映射) |

| 应用层 | curl、wget、浏览器 | curl、wget、elinks | 应用专属客户端、curl | - |

必备核心工具:Wireshark(流量捕获与分析)、Putty/Kitty(SSH连接)、Advanced IP Scanner(局域网扫描)、VMware Workstation自带的虚拟网络编辑器。

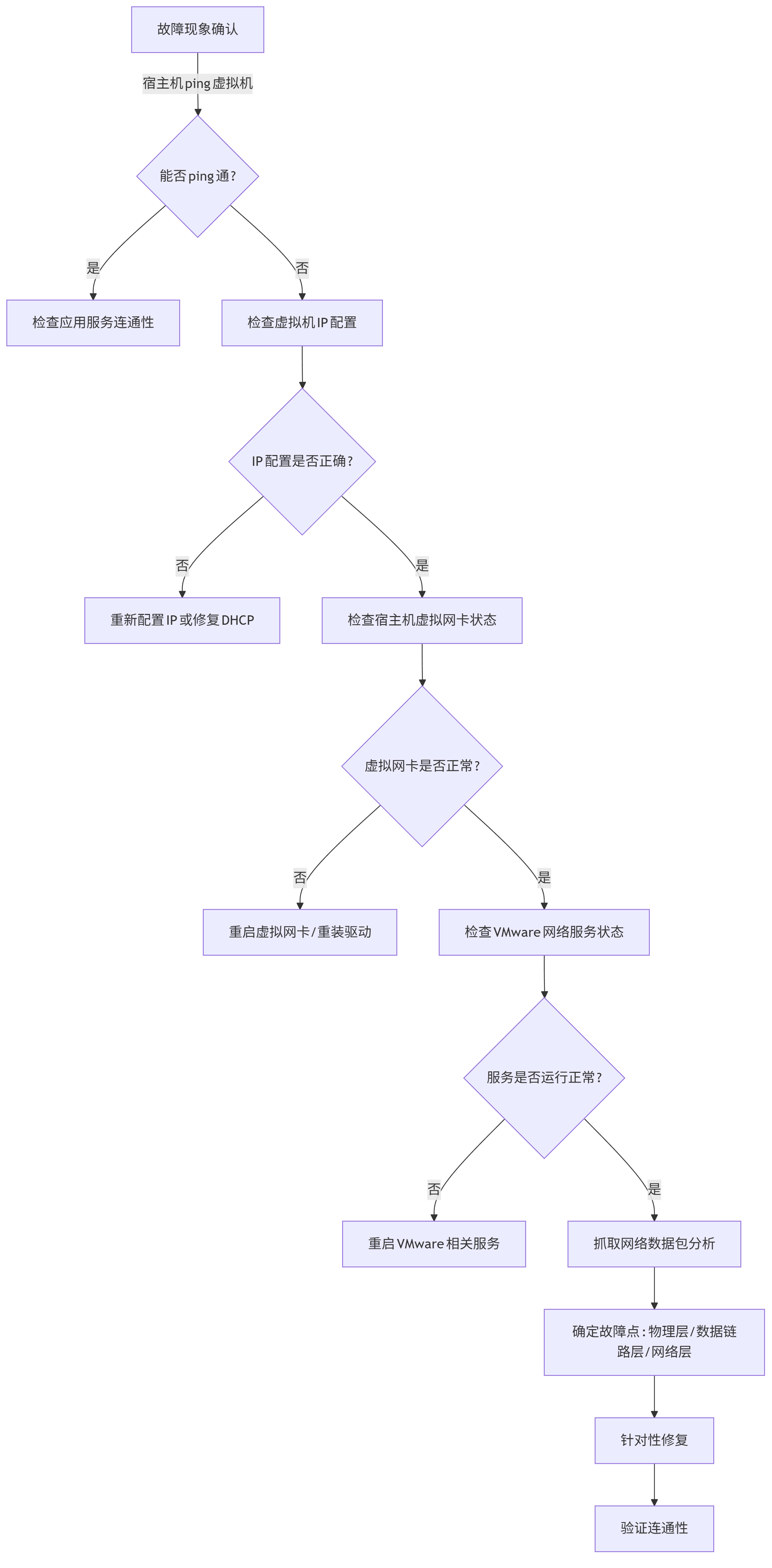

系统化排查流程图

graph TD A[故障现象确认] -->|宿主机ping虚拟机| B{能否ping通?}; B -->|是| C[检查应用服务连通性]; B -->|否| D[检查虚拟机IP配置]; D --> E{IP配置是否正确?}; E -->|否| F[重新配置IP或修复DHCP]; E -->|是| G[检查宿主机虚拟网卡状态]; G --> H{虚拟网卡是否正常?}; H -->|否| I[重启虚拟网卡/重装驱动]; H -->|是| J[检查VMware网络服务状态]; J --> K{服务是否运行正常?}; K -->|否| L[重启VMware相关服务]; K -->|是| M[抓取网络数据包分析]; M --> N[确定故障点:物理层/数据链路层/网络层]; N --> O[针对性修复]; O --> P[验证连通性];

图2:虚拟机网络故障排查主流程

物理层与数据链路层故障深度分析

物理层和数据链路层是网络通信的基础,这两层的故障往往具有隐蔽性强、影响范围广的特点。

虚拟网卡状态异常的典型场景

场景1:宿主机虚拟网卡被禁用

在Windows宿主机中,VMware Network Adapter VMnet1(仅主机模式)和VMnet8(NAT模式)可能被误禁用。通过devmgmt.msc打开设备管理器,展开"网络适配器",检查对应虚拟网卡是否显示"已禁用"状态。启用方法:右键点击选择"启用设备"。

自动化检查脚本(PowerShell):

$vmNetAdapters = Get-NetAdapter | Where-Object { $_.Name -like "VMware*" } foreach ($adapter in $vmNetAdapters) { if ($adapter.Status -ne "Up") { Write-Warning "虚拟网卡 $($adapter.Name) 状态异常: $($adapter.Status)" # 尝试启用网卡 Enable-NetAdapter -Name $adapter.Name -Confirm:$false Write-Host "已尝试启用 $($adapter.Name)" } }

场景2:虚拟网卡驱动损坏

表现为设备管理器中虚拟网卡带有黄色感叹号,或存在"未知设备"。解决方法:卸载驱动后重新安装VMware Tools,或从设备管理器手动更新驱动程序。

场景3:Linux宿主机虚拟网络模块加载失败

在Linux宿主机中,VMware依赖vmnet和vmmon内核模块。通过lsmod | grep vmnet检查模块是否加载,若未加载,执行:

sudo modprobe vmnet sudo modprobe vmmon

若加载失败,可能是内核版本与VMware不兼容,需安装对应内核头文件或降级内核。

虚拟交换机配置错误

场景4:端口组VLAN设置冲突

当虚拟交换机端口组配置了VLAN标签,而物理网络未正确配置 trunk 模式时,会导致虚拟机无法与外部通信。通过VMware虚拟网络编辑器检查端口组VLAN ID设置,确保与物理网络配置一致。

场景5:虚拟交换机MTU值不匹配

MTU(最大传输单元)不匹配会导致大包传输失败。在Linux系统中,可通过ip link show查看接口MTU值,通过ip link set dev <interface> mtu <value>调整。建议保持宿主机、虚拟交换机和虚拟机MTU值一致(通常为1500字节)。

MAC地址相关问题

场景6:MAC地址冲突

当网络中存在相同MAC地址的设备时,会导致间歇性通信故障。通过arp -a(Windows)或arp -n(Linux)检查ARP表,确认是否有IP对应的MAC地址冲突。解决方法:在虚拟机设置中修改MAC地址(选择"生成"新的MAC地址)。

场景7:虚拟网卡MAC地址与配置文件不一致

虚拟机配置文件(.vmx)中的MAC地址设置与实际不一致会导致网络异常。检查虚拟机配置文件:

ethernet0.addressType = "generated" ethernet0.generatedAddress = "00:0c:29:xx:xx:xx"

确保与虚拟机操作系统内ifconfig/ip addr显示的MAC地址一致。

网络层故障排查与解决方案

网络层是IP地址、子网掩码、网关和路由配置的核心所在,这一层的错误配置是导致网络不通的最常见原因。

IP地址配置错误分析

场景8:IP地址与子网掩码不匹配

例如将子网掩码255.255.255.0(/24)配置为255.255.0.0(/16),会导致设备错误判断网络范围。通过以下命令验证:

Windows宿主机:

ipconfig /all

Linux宿主机/虚拟机:

ip addr show

正确配置示例(NAT模式):

- 宿主机VMnet8网卡:192.168.159.1/24

- 虚拟机:192.168.159.128/24

- 网关:192.168.159.2(VMware NAT设备)

场景9:DHCP服务异常导致IP获取失败

虚拟机设置为DHCP自动获取但无法获得IP时,按以下步骤排查:

-

检查VMware DHCP服务状态:

- Windows:services.msc中查看"VMware DHCP Service"是否启动

- Linux:systemctl status vmware-dhcpd.service

-

检查DHCP作用域配置: 通过VMware虚拟网络编辑器查看对应网络(如VMnet8)的DHCP设置,确认地址池范围、子网掩码、租期等参数。

-

手动释放并获取IP: Windows虚拟机:ipconfig /release && ipconfig /renew Linux虚拟机:dhclient -r && dhclient

自动化诊断脚本(Bash):

#!/bin/bash # 检查DHCP客户端状态并尝试重新获取IP INTERFACE=$(ip route show default | awk '/default/ {print $5}') if ! dhclient -v $INTERFACE | grep -q "bound to"; then echo "DHCP获取IP失败,尝试手动配置..." # 假设NAT网络典型配置 ip addr add 192.168.159.128/24 dev $INTERFACE ip route add default via 192.168.159.2 dev $INTERFACE echo "已手动配置IP: 192.168.159.128/24,网关: 192.168.159.2" fi

路由配置问题

场景10:宿主机路由表缺失虚拟机网段

当宿主机无法访问虚拟机时,首先检查路由表是否包含虚拟机所在网段的路由条目。

Windows查看路由表:

route print

Linux查看路由表:

ip route show

若缺失指向VMnet1/8网段的路由,添加静态路由:

Windows:

route add 192.168.159.0 mask 255.255.255.0 192.168.159.1 -p

(-p参数表示永久路由)

Linux:

sudo ip route add 192.168.159.0/24 via 192.168.159.1 dev vmnet8

场景11:虚拟机默认网关设置错误

在NAT模式下,虚拟机网关必须设置为VMware NAT设备的IP(通常是网段的第2个IP,如192.168.159.2),而非宿主机物理网卡IP。错误设置会导致虚拟机无法访问外部网络。

DNS解析故障

场景12:DNS配置错误导致域名无法解析

虚拟机能ping通IP但无法访问域名时,检查DNS配置:

Windows虚拟机:

nslookup www.baidu.com

Linux虚拟机:

cat /etc/resolv.conf nslookup www.baidu.com

若DNS解析失败,手动配置公共DNS服务器:

- 阿里云DNS:223.5.5.5, 223.6.6.6

- 谷歌DNS:8.8.8.8, 8.8.4.4

传输层与应用层故障解决方案

在排除低层次网络问题后,需要重点关注端口状态、防火墙规则和应用服务配置。

端口连通性测试

场景13:目标端口未开放

即使IP通信正常,应用服务也可能因端口未开放而无法访问。使用telnet或nc工具测试端口连通性:

# Linux测试方法 telnet 192.168.159.128 80 nc -zv 192.168.159.128 80-85 # Windows PowerShell测试方法 Test-NetConnection -ComputerName 192.168.159.128 -Port 80

若端口未开放,检查应用服务是否启动及监听端口是否正确:

# 查看Linux服务监听端口 ss -tuln | grep -E ":80 |:443" netstat -tuln | grep -E ":80 |:443" # 查看Windows服务监听端口 netstat -ano | findstr ":80"

防火墙规则限制

场景14:Windows防火墙阻止通信

Windows宿主机和虚拟机的防火墙常默认阻止入站连接。解决方案:

- 临时关闭防火墙测试:

# Windows PowerShell Set-NetFirewallProfile -Profile Domain,Public,Private -Enabled False

- 添加允许规则(以允许80端口为例):

New-NetFirewallRule -DisplayName "Allow HTTP" -Direction Inbound -Protocol TCP -LocalPort 80 -Action Allow

场景15:Linux iptables/ufw规则限制

Linux系统通过iptables或ufw管理防火墙规则:

# 查看ufw状态 sudo ufw status # 查看iptables规则 sudo iptables -L -n # 临时开放80端口 sudo ufw allow 80/tcp # 或 sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

VMware NAT端口映射配置

场景16:NAT模式下宿主机访问虚拟机服务

NAT模式下,宿主机需通过端口映射访问虚拟机服务。配置步骤:

- 打开VMware虚拟网络编辑器

- 选择VMnet8,点击"NAT设置"

- 点击"添加",配置端口映射规则:

- 主机端口:宿主机用于访问的端口

- 类型:TCP/UDP

- 虚拟机IP地址:虚拟机的私有IP

- 虚拟机端口:服务监听端口

验证端口映射:

# Linux宿主机检查端口监听 sudo netstat -tuln | grep <主机端口> # Windows宿主机检查 netstat -ano | findstr :<主机端口>

跨平台特殊场景故障排查

不同宿主机操作系统和VMware产品版本存在特定的网络问题,需要针对性分析。

Windows宿主机特有问题

场景17:Hyper-V与VMware网络冲突

Windows 10/11专业版以上默认启用Hyper-V,会与VMware虚拟网络驱动冲突,导致VMnet1/8无法正常工作。解决方案:

- 禁用Hyper-V(管理员命令提示符):

bcdedit /set hypervisorlaunchtype off

重启电脑生效

- 若需保留Hyper-V,可使用WSL2而非VMware,或升级至VMware Workstation 16.2+版本,它提供了与Hyper-V共存的技术支持。

场景18:Windows Defender高级安全设置阻止

除了基本防火墙,Windows Defender高级安全规则可能阻止虚拟网络通信。通过wf.msc打开高级安全Windows防火墙,检查入站/出站规则是否有针对VMware相关程序(vmware.exe、vmware-vmx.exe)的阻止规则。

Linux宿主机特有问题

场景19:SELinux/AppArmor限制

Linux安全模块可能限制VMware进程的网络访问权限。临时关闭SELinux测试:

sudo setenforce 0

若问题解决,需配置SELinux策略允许VMware相关进程的网络访问。

场景20:NetworkManager管理虚拟网卡冲突

Linux NetworkManager可能自动修改VMware虚拟网卡配置。解决方案:

# 禁用NetworkManager对虚拟网卡的管理 sudo nmcli device set vmnet1 managed no sudo nmcli device set vmnet8 managed no

多虚拟机网络互通问题

场景21:同一宿主机不同虚拟机无法通信

即使虚拟机都能访问外部网络,虚拟机间也可能无法通信。排查步骤:

- 确认虚拟机在同一网络模式(如都使用NAT或桥接)

- 检查虚拟机防火墙是否允许内部通信

- 确认虚拟交换机是否在同一广播域

- 抓取虚拟机间通信流量分析:

tcpdump -i any host 192.168.159.128 and host 192.168.159.129

场景22:不同宿主机虚拟机跨物理网络通信

当两台物理机上的VMware虚拟机需要通信时,需确保:

- 两台物理机在同一物理网络

- 虚拟机使用桥接模式并获取同一网段IP

- 物理网络交换机允许相关端口通信

- 物理防火墙未阻止跨主机虚拟机通信

高级诊断技术与案例分析

对于复杂网络故障,需要运用高级诊断技术和流量分析工具进行深入排查。

Wireshark流量捕获与分析

Wireshark是网络故障排查的"瑞士军刀",通过捕获虚拟网络接口流量,可以精确定位通信失败点。

关键捕获过滤规则:

- 仅捕获虚拟机相关流量:ip host 192.168.159.128

- 捕获特定协议流量:tcp port 80 or icmp

- 捕获特定MAC地址流量:ether host 00:0c:29:xx:xx:xx

典型故障流量特征:

- ARP请求无响应:可能是MAC地址冲突或网络隔离

- TCP三次握手失败:目标端口未开放或防火墙阻止

- ICMP目的不可达:路由配置错误或目标主机不可达

场景23:NAT模式下虚拟机无法访问外部网络

通过在宿主机VMnet8接口捕获流量,发现大量TCP SYN包但无SYN-ACK响应,可能原因:

- NAT服务未运行或配置错误

- 宿主机物理网络不通

- 外部网络防火墙阻止

虚拟网络组件日志分析

VMware相关服务日志包含大量故障诊断信息:

Windows宿主机日志位置:

- VMware服务日志:%ProgramData%\VMware\VMware Workstation\vmware-*.log

- 虚拟网络日志:%ProgramData%\VMware\vmnetdhcp\vmnetdhcp.log(DHCP服务) %ProgramData%\VMware\vmnat\vmnat.log(NAT服务)

Linux宿主机日志位置:

- 系统日志:/var/log/syslog(包含VMware服务启动信息)

- DHCP日志:/var/log/vmware-vmnetdhcpd-vmnet8.log

- NAT日志:/var/log/vmware-vmnat-vmnet8.log

日志分析关键指标:

- "Failed to initialize":服务初始化失败

- "conflict IP address":IP地址冲突

- "Permission denied":权限问题

- "Interface initialization failed":网络接口初始化失败

典型复杂故障案例分析

案例1:双网卡宿主机的路由优先级问题

某Windows宿主机同时连接有线网络和无线网络,虚拟机采用桥接模式桥接到有线网卡,但宿主机默认路由指向无线网卡,导致虚拟机可访问外部网络但宿主机无法访问虚拟机。

解决方案:调整路由 metric 值,降低有线网卡路由优先级:

# 查看网络接口索引和metric值 Get-NetIPInterface | Select-Object InterfaceAlias, InterfaceIndex, AddressFamily, ConnectionState, NlMtuBytes, Metric # 设置有线网卡metric值为10(更低的值表示更高优先级) Set-NetIPInterface -InterfaceIndex <有线网卡索引> -InterfaceMetric 10

案例2:企业网络DHCP服务器与VMware DHCP冲突

在桥接模式下,企业网络DHCP服务器与VMware DHCP服务同时为虚拟机分配IP,导致IP地址冲突和网络不稳定。

解决方案:

- 禁用VMware DHCP服务(针对桥接网络)

- 配置虚拟机使用静态IP

- 或联系网络管理员为虚拟机保留固定IP

案例3:Linux宿主机升级内核后虚拟网络失效

Linux内核升级后,VMware内核模块(vmmon、vmnet)无法加载,导致虚拟网络失效。

解决方案:

# 重新编译VMware内核模块 sudo vmware-modconfig --console --install-all # 若失败,安装内核头文件后重试 sudo apt-get install linux-headers-$(uname -r) sudo vmware-modconfig --console --install-all

预防措施与最佳实践

网络故障的最佳解决方法是预防。建立规范的配置管理和监控机制,可显著降低故障发生率。

虚拟网络配置管理规范

命名规范:

- 虚拟交换机:vSwitch-用途(如vSwitch-Development)

- 端口组:PG-网络类型-VLAN(如PG-NAT-100)

- 虚拟机网卡:VM名称-网卡编号(如webserver-eth0)

配置备份: 定期备份VMware网络配置,Windows宿主机配置文件位置: %ProgramData%\VMware\VMware Workstation\netmap.conf %ProgramData%\VMware\VMware Workstation\vmnetdhcp.conf

版本控制: 对关键虚拟机的网络配置变更进行版本控制,使用如下脚本创建配置快照:

#!/bin/bash # 虚拟机网络配置备份脚本 BACKUP_DIR="/backup/vmware/network/$(date +%Y%m%d)" mkdir -p $BACKUP_DIR cp /etc/vmware/{netmap.conf,vmnet*.conf} $BACKUP_DIR/ echo "网络配置已备份至 $BACKUP_DIR"

自动化监控与告警

关键监控指标:

- 虚拟网络接口状态(up/down)

- 虚拟机IP地址分配情况

- 网络吞吐量和丢包率

- VMware网络服务运行状态

监控脚本示例(Linux宿主机):

#!/bin/bash # 虚拟网络状态监控脚本 # 检查VMware网络服务 SERVICES=("vmware" "vmware-networks" "vmware-dhcpd" "vmware-nat") for service in "${SERVICES[@]}"; do if ! systemctl is-active --quiet $service; then echo "[$(date)] 警告: $service 服务未运行" | mail -s "VMware网络服务异常" admin@example.com fi done # 检查虚拟网卡状态 INTERFACES=("vmnet1" "vmnet8") for iface in "${INTERFACES[@]}"; do if ! ip link show $iface | grep -q "UP"; then echo "[$(date)] 警告: $iface 接口未启用" | mail -s "虚拟网卡状态异常" admin@example.com fi done

跨平台网络环境最佳实践

Windows宿主机优化:

- 禁用不必要的网络协议(如NWLink IPX/SPX)

- 为VMware虚拟网卡配置固定IP地址

- 定期清理ARP缓存:arp -d *

- 将VMware相关进程加入Windows Defender排除项

Linux宿主机优化:

- 使用systemd配置VMware服务开机自启

- 配置内核参数优化网络性能:

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf echo "net.ipv4.tcp_tw_recycle=1" | sudo tee -a /etc/sysctl.conf sudo sysctl -p

- 使用tc命令限制虚拟网络带宽,避免影响宿主机网络

虚拟机配置最佳实践:

- 使用VMXNET3虚拟网卡(而非默认的E1000)以获得更好性能

- 为关键虚拟机配置静态IP地址

- 定期更新VMware Tools以确保驱动兼容性

- 分离业务网络和管理网络,提高安全性

总结与展望:构建弹性虚拟网络架构

虚拟机网络故障排查不仅是技术问题,更是系统化思维的体现。从物理层到应用层的分层排查方法,结合流量分析和日志诊断,能够解决95%以上的网络连通性问题。随着云原生技术的发展,VMware网络将更紧密地与Kubernetes等容器编排平台集成,网络虚拟化技术将向SDN(软件定义网络)方向进一步演进。

未来的虚拟网络故障排查将更加自动化和智能化,AI辅助的网络诊断工具能够实时分析流量特征并预测潜在故障。但无论技术如何发展,深入理解网络通信原理、建立系统化排查流程、掌握核心工具使用方法,始终是解决网络问题的根本。

思考问题:在云边协同架构中,如何设计虚拟网络以同时满足低延迟、高可用性和安全性需求?随着5G技术与边缘计算的融合,虚拟网络故障排查将面临哪些新挑战?这些问题的答案,或许就藏在我们今天对基础网络原理的深入理解之中。

更多推荐

已为社区贡献309条内容

已为社区贡献309条内容

所有评论(0)