护网行动备战实战宝典!个人备赛到团队攻坚全攻略

近年来,护网行动已从“阶段性演练”升级为关键信息基础设施安全防护的“常态化考核”,对抗强度、攻击战术复杂度持续攀升——红队不仅模拟常规Web攻击,更频繁运用APT组织的隐匿渗透手法、供应链攻击链路,甚至结合AI生成恶意脚本与钓鱼内容,对蓝队的实战能力提出了更高要求。攻击战术APT化:红队不再局限于单一漏洞利用,而是模拟APT攻击的“长期潜伏、精准打击”逻辑,通过钓鱼邮件植入远控木马、利用供应链漏洞

护网行动备战与实战宝典:从个人备赛到团队攻坚的全攻略

近年来,护网行动已从“阶段性演练”升级为关键信息基础设施安全防护的“常态化考核”,对抗强度、攻击战术复杂度持续攀升——红队不仅模拟常规Web攻击,更频繁运用APT组织的隐匿渗透手法、供应链攻击链路,甚至结合AI生成恶意脚本与钓鱼内容,对蓝队的实战能力提出了更高要求。

对安全从业者而言,护网行动既是检验技能的“试金石”,也是积累实战经验、实现职业进阶的重要契机。本文将跳出基础流程框架,从个人备赛技能打磨、团队战前筹备、战时高频场景处置、赛后经验沉淀四个核心维度,拆解护网行动的实操要点与避坑技巧,助力个人与团队在高强度对抗中脱颖而出。

一、护网行动新趋势:对抗升级下的核心挑战

相较于早期护网,当前对抗场景呈现三大显著变化,直接决定了备战与实战的侧重点:

-

攻击战术APT化:红队不再局限于单一漏洞利用,而是模拟APT攻击的“长期潜伏、精准打击”逻辑,通过钓鱼邮件植入远控木马、利用供应链漏洞突破边界、建立隐蔽C2信道,攻击链更长、更隐蔽,难以被常规监测手段发现。

-

攻防范围全维度:对抗覆盖从外部Web应用、云资源,到内网域环境、终端设备、IoT设备的全资产,甚至延伸至“人员认知域”(如DeepFake钓鱼、伪装办公流程诈骗),要求蓝队具备全栈防御能力。

-

考核标准精细化:裁判组不仅关注“漏洞是否被利用”,更考核蓝队的“告警响应时效、溯源准确性、处置规范性、证据留存完整性”,单一环节失误就可能影响整体评分。

二、个人备赛:30天打磨护网核心技能

护网行动的胜负,本质是个人技能与团队协同的综合比拼。个人需聚焦“高频场景处置能力”,针对性打磨技能,避免盲目学习。

-

核心技能模块(按优先级排序)

-

日志分析与告警研判(重中之重)护网战时80%的工作是“从海量告警中筛选真实攻击”,需熟练掌握:

-

工具实操:ELK/Splunk日志聚合与检索、SOC平台告警关联分析,能快速过滤误报(如正常业务访问与攻击行为的区分)。

-

关键日志识别:Web服务器日志(Apache/Nginx)中的SQL注入、XSS特征;Windows安全日志中的异常登录、进程创建;Linux日志中的sudo权限滥用、异常进程。

-

实战技巧:提前整理常见攻击的日志特征库(如SQL注入的UNION、AND/OR关键字,远控木马的网络连接特征),战时直接匹配研判。

- 高频攻击处置与溯源针对护网高频攻击场景,掌握标准化处置流程:

-

Web攻击(SQL注入、XSS、文件上传):快速定位攻击IP与漏洞位置,封禁IP、调整WAF规则,提取攻击Payload作为溯源证据。

-

远控木马感染:使用EDR工具隔离受感染终端,提取恶意文件哈希值、C2地址,清除后门与持久化任务,复盘感染路径。

-

内网横向移动:识别PsExec、WMI、RDP等横向移动工具的行为特征,切断攻击跳板,排查域内账号泄露情况。

- 工具实操与脚本编写摒弃“工具依赖”,聚焦“高效赋能”:

-

必备工具:Wireshark(流量抓包与分析)、Volatility(内存取证)、Hashcat(密码破解验证)、火绒终端安全(恶意程序清除)。

-

脚本辅助:编写Python脚本实现“批量IP封禁”“日志特征匹配”“IOC指标提取”,提升战时处置效率(如批量提取日志中的恶意IP并生成防火墙封禁规则)。

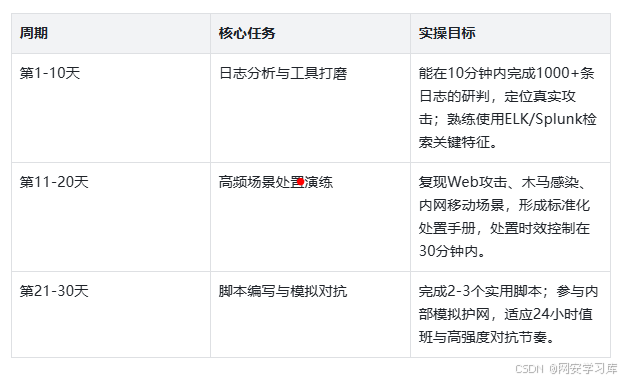

- 30天备赛计划(可直接落地)

三、团队战前筹备:7天高效落地,筑牢防御根基

个人能力再强,也需团队协同发力。战前7天需聚焦“资源整合、流程固化、漏洞清零”,确保战时高效联动。

- 团队分工与协同机制

采用“小团队作战、全流程覆盖”模式,明确分工与沟通渠道,避免战时混乱:

-

监测研判组(2-3人):负责实时监测SOC、WAF、EDR告警,快速研判攻击类型与影响范围,同步至处置组。

-

应急处置组(3-4人):按研判结果执行封禁、隔离、清除操作,全程记录处置步骤,留存证据。

-

溯源分析组(1-2人):基于日志、流量、恶意文件,追溯攻击源与攻击链,提取IOC指标,同步至监测组优化防护规则。

-

保障联络组(1人):对接裁判组、业务运维团队,负责值班排班、后勤保障、异常情况上报,打通跨部门沟通渠道。

关键机制:建立即时沟通群(如企业微信、钉钉),明确告警分级响应流程(高危告警5分钟内响应,中低危15分钟内响应),做好交接班记录,确保信息无缝衔接。

-

环境与防护加固

-

资产梳理与漏洞清零:全面排查核心资产,重点清理弱密码、未打补丁的系统(如Windows Server、Apache/Nginx)、配置不当的服务(如Redis未授权访问),优先修复高危漏洞,形成漏洞修复清单并闭环。

-

防护策略优化:更新防火墙、WAF规则库与病毒库,开启全量日志采集(确保日志留存不少于90天);对核心业务系统配置访问白名单,限制非必要IP与端口访问;为Cookie添加HttpOnly、Secure、SameSite属性,防范XSS攻击窃取Cookie。

-

应急资源储备:备份核心系统数据与配置,准备备用服务器、网络设备,确保突发故障时能快速替换;整理应急工具包(含日志分析、恶意清除、取证工具),统一存放并测试可用性。

-

战前演练:模拟真实对抗场景

组织1-2次内部模拟对抗,模拟红队常用攻击手法(如钓鱼邮件、Web漏洞渗透、内网横向移动),检验团队协同效率与处置能力,重点优化:

-

告警研判准确率,减少误报带来的精力消耗;

-

跨组沟通效率,避免处置流程卡顿;

-

应急处置时效性,优化攻击拦截与溯源步骤。

四、战时实战:高频场景处置技巧与避坑指南

护网战时节奏紧张,需快速响应、精准处置,同时规避常见失误,确保考核不失分。

1. 高频场景处置技巧

场景1:钓鱼邮件引发的远控木马感染

处置步骤:

-

快速定位受感染终端:通过EDR工具查看异常进程、网络连接,结合员工反馈锁定感染设备。

-

隔离与清除:立即断开感染终端网络,使用恶意程序清除工具删除木马文件,清理注册表、计划任务中的持久化配置,重置员工账号密码。

-

溯源与防护:提取木马文件哈希值、C2地址,同步至所有终端与防火墙,拦截后续攻击;分析钓鱼邮件特征(发件人、标题、附件类型),向全员推送预警。

场景2:Web应用漏洞渗透(SQL注入、文件上传)

处置步骤:

-

快速拦截:通过WAF封禁攻击IP,添加针对性规则(如拦截含SQL注入关键字的请求),临时关闭存在漏洞的功能模块(非核心业务)。

-

漏洞修复:协同开发团队修复漏洞(如对输入内容过滤编码、限制文件上传类型与权限),修复后进行复测,确认漏洞已闭环。

-

日志留存:提取攻击Payload、访问日志,作为溯源与考核证据,避免因证据缺失影响评分。

场景3:内网横向移动攻击

处置步骤:

-

切断攻击链路:封禁攻击跳板主机的网络连接,排查域内异常账号登录记录,重置泄露的账号密码,禁用不必要的横向移动工具(如PsExec)。

-

排查受影响设备:通过内网扫描工具,检查其他设备是否存在相同漏洞或被植入后门,逐一清理加固。

-

溯源定位:结合域控制器日志、流量包,分析攻击路径,确定红队是否获取域控权限,针对性优化内网防护策略(如配置域内权限最小化)。

2. 战时避坑指南(核心禁忌)

-

忌盲目封堵IP:红队常使用代理IP或肉鸡攻击,盲目封堵可能导致正常业务中断,需先研判IP归属与攻击特征,精准封堵。

-

忌忽视证据留存:所有处置操作、日志分析结果、溯源证据都需详细记录,裁判组评分时,证据完整性占比极高,缺失证据可能导致明明处置到位却失分。

-

忌跨部门沟通不畅:处置攻击时需及时同步业务运维团队,避免因擅自操作导致业务中断,同时获取业务支持,精准评估攻击影响。

-

忌疲劳作战:24小时值班需合理排班,每班工作4-6小时,确保团队精力充沛,避免因疲劳导致告警研判失误、处置延迟。

五、赛后沉淀:将实战经验转化为职业竞争力

护网行动的价值不仅在于“应对考核”,更在于“能力沉淀”,赛后需做好复盘与经验转化,为职业发展赋能。

- 深度复盘:不止于“梳理问题”

复盘需聚焦“可优化、可落地”,避免流于形式:

-

分类梳理问题:按“技术漏洞、流程缺陷、人员能力”分类汇总,明确每个问题的根源与责任人。

-

固化优秀案例:整理战时高效处置的案例,提炼可复用的方法(如特定攻击的处置流程、日志研判技巧),形成团队知识库。

-

制定优化计划:将复盘结果转化为具体行动,如“每周开展1次日志分析训练”“每月更新1次防护规则库”,纳入常态化工作。

- 个人职业赋能

-

简历优化:将护网经历作为核心项目,突出“处置的攻击场景、使用的技术、达成的成果”(如“快速处置12起Web攻击,拦截恶意IP30+,保障核心业务零中断”)。

-

技能沉淀:将战时编写的脚本、整理的日志特征库、处置手册,整理成技术博客或开源项目,提升行业影响力。

-

证书适配:结合护网经验,考取CISP-PTE(渗透测试工程师)、CISP-IR(应急响应工程师)等认证,强化职业竞争力。

结语:护网行动是一场“高强度、实战化”的安全练兵,考验的不仅是技术能力,更是团队协同、应急应变与抗压能力。从个人备赛到团队攻坚,从战时处置到赛后沉淀,每一个环节的积累,都能成为安全从业者职业进阶的阶梯。

在网络安全威胁持续升级的背景下,唯有以护网为契机,持续打磨实战能力、沉淀防护经验,才能在复杂的攻防博弈中站稳脚跟,成为兼具技术深度与实战经验的复合型安全人才。

网络安全学习资源

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我们和网安大厂360共同研发的的网安视频教程,内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,100多本网安电子书,最新学习路线图和工具安装包都有,不用担心学不全。

更多推荐

已为社区贡献110条内容

已为社区贡献110条内容

所有评论(0)