SAST/DAST/IAST工具链:软件测试从业者的安全测试整合指南

在软件开发生命周期(SDLC)中,SAST(静态应用安全测试)、DAST(动态应用安全测试)和IAST(交互式应用安全测试)构成核心安全工具链。IAST作为灰盒测试,融合前两者优势:通过插桩技术(如Java Agent)在运行时监控代码执行,实时捕获漏洞传播路径(如未过滤输入导致的SQL注入),误报率低于5%。例如,在支付服务场景,IAST捕获到未过滤的userId参数后,自动关联SAST的代码行

一、安全测试工具概述与核心定义

在软件开发生命周期(SDLC)中,SAST(静态应用安全测试)、DAST(动态应用安全测试)和IAST(交互式应用安全测试)构成核心安全工具链。SAST通过分析源代码或二进制代码,在早期开发阶段检测漏洞,如SQL注入或依赖库风险,尤其适合识别未执行路径的缺陷。DAST则在应用运行时模拟外部攻击,通过爬虫扫描页面结构并尝试注入攻击,以黑盒方式验证实际暴露面,例如检测身份验证漏洞或跨站脚本(XSS)风险。IAST作为灰盒测试,融合前两者优势:通过插桩技术(如Java Agent)在运行时监控代码执行,实时捕获漏洞传播路径(如未过滤输入导致的SQL注入),误报率低于5%。这三种工具覆盖了从代码编写到部署的全链条,是DevSecOps落地的关键技术支柱。

二、工具特性对比与适用场景

|

工具类型 |

测试阶段 |

优势 |

局限性 |

适用场景 |

|---|---|---|---|---|

|

SAST |

开发/构建阶段 |

早期漏洞反馈,支持多语言静态分析 |

高误报率,无法检测运行时问题 |

代码审查、CI流水线集成 |

|

DAST |

测试/预发布阶段 |

真实环境验证,技术栈无关 |

需完整部署应用,覆盖范围有限 |

渗透测试、合规性审计 |

|

IAST |

运行时(测试阶段) |

低误报、精准定位漏洞调用栈 |

依赖应用插桩,增加资源开销 |

高精度漏洞验证、自动化测试 |

SAST适合开发初期快速反馈,如检测mysqli_real_escape_string函数的转义缺陷;DAST在测试阶段模拟攻击者视角,例如通过token机制破解会话安全;而IAST在持续测试中提供实时洞察,如监控HttpServletRequest参数传播。测试从业者应根据项目阶段选择工具:SAST用于预防性检查,DAST用于暴露面验证,IAST用于深度监控。

三、工具链整合策略与实践挑战

整合SAST/DAST/IAST需解决三大核心挑战:数据异构性(SAST输出代码行号、DAST提供URL参数、IAST记录调用栈)、漏洞去重(平均重复率40%)和流水线阻塞(独立工具扫描超时)。推荐以下整合方案:

-

标准化数据管道:采用OWASP SARIF格式统一报告,例如构建Neo4j知识图谱关联漏洞特征(如文件路径+行号+漏洞类型哈希值)。

-

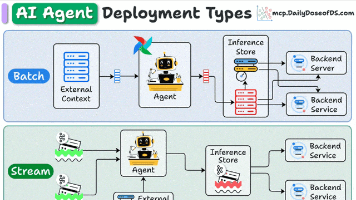

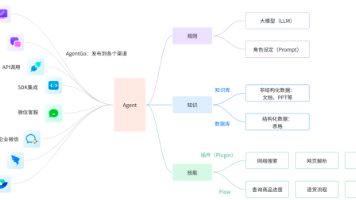

CI/CD流水线集成:将SAST/SCA嵌入开发阶段,DAST/IAST置于测试阶段,通过自动化触发扫描避免手动干预。

-

实时仪表板监控:利用Grafana可视化工具状态,结合算法去重(如模糊匹配签名),提升团队协作效率。

实际案例中,整合工具链可将漏洞修复周期缩短50%。例如,在支付服务场景,IAST捕获到未过滤的userId参数后,自动关联SAST的代码行反馈,指导开发快速修复。

四、对测试从业者的价值与行动建议

对软件测试人员,工具链整合带来三大价值:效率提升(减少重复测试)、覆盖全面(从代码到运行时)、风险可视(实时仪表板预警)。建议从业者:

-

起步阶段:优先引入DAST进行基础渗透测试,利用其黑盒特性验证常见漏洞。

-

进阶优化:逐步集成IAST,通过插桩技术(如Contrast Agent)实现高精度监控。

-

成熟实践:构建统一安全仪表板,整合SAST的早期预警与DAST的实战验证。

通过组合工具链,测试团队能构建“防御纵深”,在SDLC各阶段主动拦截风险,最终提升软件质量与合规性。

精选文章:

更多推荐

已为社区贡献217条内容

已为社区贡献217条内容

所有评论(0)