构建可持续交付的SaaS平台(7)——让前端项目不在被“矮化“的架构方式

构建可持续交付的SaaS平台(7)——客户WEB功能应用化的架构方式

🔥 构建可持续交付的 SaaS 平台 (7)—— 客户功能应用化的架构方式

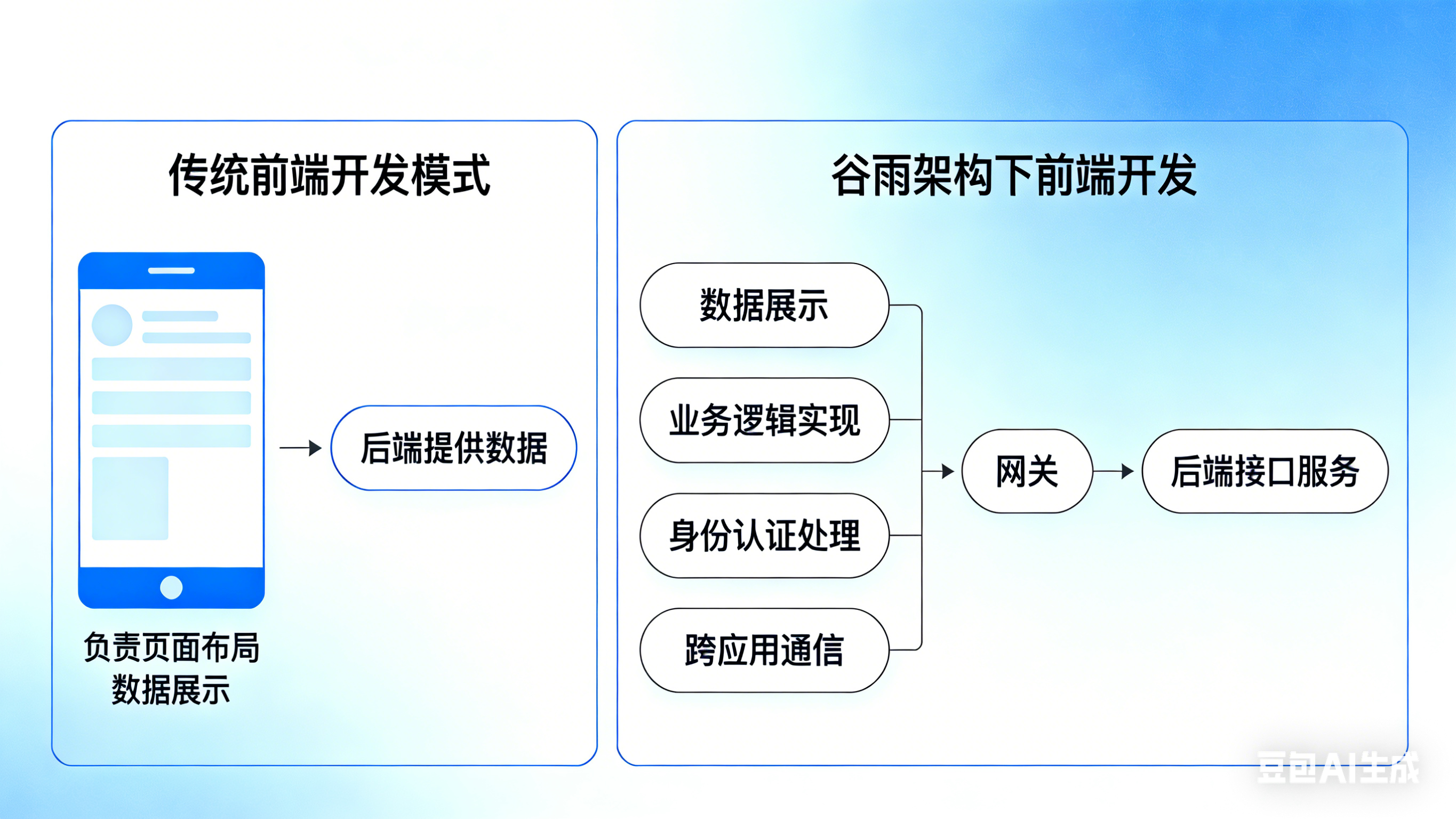

在企业级 SaaS 平台的研发实践中,有一个长期被忽视、却影响深远的问题:前端 Web 应用的定位偏差。

多数 SaaS 公司会不自觉地将 “客户通过接口对接开放平台的应用” 和 “平台内部提供的 Web 前端页面” 区别对待:开放平台强调身份、安全、规范与稳定性;Web 功能则被放宽安全要求,降低交互与工程规范。

这种看似 “灵活高效” 的做法,本质上是对前端应用的系统性矮化—— 前端逐渐沦为无身份、无边界、强依赖后端的附属品,最终制约了 SaaS 平台的扩展能力与交付效率。

谷雨开源 SaaS 平台(G2rain)在架构设计之初,便明确摒弃这种思路,而是将前端 Web 应用 **“正常化”**:把前端应用当作真正的系统实体,而非展示资源。这种理念,最终沉淀为我们的核心架构方案 ——客户功能应用化。

🚨 前端应用 “矮化” 的 3 个扎心表现

前端应用的矮化并非个别现象,而是 SaaS 行业的普遍痛点,具体集中在三个方面:

1. 无身份:沦为可随意拼凑的 “资源碎片”

在传统架构中,前端页面没有独立的身份标识,更像是一组可以随意组合、挂载的资源链接。

很多平台会将若干功能页面简单聚合,就称之为 “应用”。但这种 “应用” 没有统一的身份认证、没有清晰的权限边界,甚至可以被挂载到任意 SaaS 虚拟实体中 —— 本质上只是页面的堆砌,而非真正意义上的应用。

某 SaaS 团队曾遇到这样的问题:一个 “客户管理” 功能页面,既被挂载到 “销售系统”,又被嵌入 “运营中台”,导致权限校验混乱,最终出现数据泄露风险。

2. 强依赖:脱离后端便寸步难行

在这种模式下,前端被严格限定为 “后端的数据展示层”:路由依赖后端配置、权限校验依赖后端接口、状态判断完全由后端驱动。

前端几乎不具备独立决策能力,任何微小的功能调整(比如按钮显示逻辑)都需要后端配合。这直接导致开发效率下降、迭代周期拉长,前后端团队的协作成本持续攀升。

3. 无边界:牵一发而动全身的 “混乱泥潭”

由于缺乏明确的边界定义,前端系统往往呈现出 “高度耦合” 的状态:页面之间互相引用脚本、样式冲突频发、全局状态混乱不堪。

当客户规模扩大、功能复杂度提升后,这种问题会被无限放大 —— 升级一个小功能,可能导致多个模块崩溃;回滚一个 bug,需要协调多个团队。最终,整个前端系统变成了 “不敢动、不能碰” 的混乱泥潭。

✨ 客户功能应用化:让前端应用 “站起来”

谷雨给出的解决思路并不复杂:将前端 Web 应用视为独立的产品级实体,对待方式与开放平台的外部应用完全一致。

这种 “客户功能应用化” 的架构设计,带来了三个直接且长期有效的收益:

1. 边界清晰,聚焦核心场景,升级更可控

每个应用都聚焦于一个明确的业务场景,比如 “客户管理”“订单处理”“报表分析”,而非杂乱无章的功能集合。

清晰的边界,让应用可以独立升级、独立回滚、独立定制。

2. 身份明确,数据治理与流量统计更精准

当应用拥有独立身份后,平台可以在 “应用维度” 上实现精细化治理:

- 数据访问权限精确到 “某客户的某应用”,避免跨应用数据泄露;

- 按应用统计使用频率与访问流量,清晰掌握各功能模块的用户粘性;

- 针对核心应用做性能优化,非核心应用按需降级。

这些能力,为产品优化与平台运营提供了可靠的数据基础。

3. 前后端解耦,维护效率显著提升

应用独立化后,前后端终于实现了真正意义上的分离:

- 前端拥有独立的开发、部署、运维节奏,无需等待后端排期;

- 后端不再被前端路由、交互细节牵制,专注于核心业务逻辑。

🤔 应用独立化的 2 个核心难题:必须跨过去的坎

前端应用要真正独立,并不是简单 “单独部署” 就能实现的,至少需要解决两个关键问题:

难题一:身份与安全 —— 如何避免秘钥泄露,安全接入网关?

前端代码天然运行在浏览器端,一旦存储秘钥等敏感信息,必然存在泄露风险;同时,独立部署的前端应用位于网关之外,如何像开放平台的外部应用一样,通过网关完成身份校验与权限控制?

难题二:整体交付体验 —— 如何屏蔽多应用感知,给客户统一体验?

当客户同时开通多个应用时,他们关心的并不是 “我用了 3 个应用”,而是 “能不能一次登录?菜单是否统一?操作是否流畅?”。平台必须屏蔽多应用的存在感,对客户呈现为一个完整的产品。

🛠️ 技术落地:身份认证与系统整合的最优解

为什么不选 Node.js 中转方案?

很多团队会用 Node.js 作为中间层存储秘钥,看似解决了安全问题,但本质上只是将应用身份问题,转化为一个新的后端系统问题。

这种方式并未真正实现前端独立,只是把后端开发任务 “前移” 给了前端团队,前端依然需要维护一套后端服务,违背了 “应用独立” 的初衷。

JWT + DPoP + OpenResty:从根源解决身份安全问题

谷雨选择了JWT + DPoP + OpenResty的组合方案,既保证了前端应用的独立性,又解决了安全与身份问题。

JWT 由 IAM(身份认证与授权)系统签发,内置应用 ID和客户 ID,明确标识 “哪个客户的哪个应用” 在访问系统。整个流程分为三个核心阶段:

- 浏览器侧密钥准备:客户访问应用页面后,浏览器自动生成 DPoP RSA 密钥对,为后续身份绑定做准备;

- 用户身份与密钥绑定:浏览器使用 IAM 公钥对密钥信息签名,跳转至 IAM 系统完成用户登录,同时将用户身份与 DPoP 密钥对绑定;

- 应用身份参与令牌交换:IAM 跳转回应用并返回授权码,浏览器将授权码提交至应用的 OpenResty 服务(Nginx+Lua);由 OpenResty 完成应用身份签名,最终获取可访问业务接口的 JWT。

关键亮点:应用秘钥始终存储在 OpenResty 服务端,不会暴露在前端代码中;同时,业务 JWT 可无缝接入网关,网关会结合 JWT 中的应用 ID、客户 ID 及授权信息,精准管控接口访问范围。

微前端:隔离与统一并存的体验方案

在应用完全独立的前提下,谷雨基于qiankun等成熟微前端框架,实现了 “隔离性” 与 “统一性” 的平衡:

- 隔离性:通过沙箱机制实现 JS、CSS 隔离,不同应用可自由选择技术栈(Vue/React/Angular),互不干扰;

- 统一性:由主应用提供统一的导航栏、侧边栏、主题样式和用户状态,子应用接入后自动适配,保证客户体验一致;

- 交互性:提供标准化的应用通信机制,支持跨应用数据传递(比如从 “客户管理” 跳转至 “订单管理” 时,自动携带客户 ID)。

🚀 最重要的变化:前后端职责的重构与协作升级

客户功能应用化,带来的最大价值不在于技术细节,而在于前后端协作模式的重构。

|

对比维度 |

传统开发模式 |

谷雨应用化架构模式 |

|

前端职责 |

仅负责数据展示,不涉及业务逻辑 |

承担应用层业务逻辑,直接对客户体验负责 |

|

后端职责 |

包揽所有业务逻辑,兼顾前端细节 |

聚焦业务领域模型设计,提供高扩展性的接口服务 |

|

协作方式 |

后端驱动前端,前后端频繁对接 |

前端 + 产品经理组成交付单元,后端支撑底层架构 |

在谷雨的实践中,前端团队与产品经理形成了更紧密的协作关系 —— 前端深入理解业务需求,直接将需求转化为交互逻辑;后端团队则摆脱前端细节的束缚,专注于平台底层能力的长期建设。

这种分工方式,让交付效率与系统演进能力实现了双重提升。

📌 总结:应用化,是 SaaS 平台规模化的必经之路

对前端应用的 “矮化”,本质上是对 SaaS 平台核心能力的限制。当客户规模扩大、需求多样化加剧时,无身份、无边界的前端架构必然成为瓶颈。

谷雨通过 “客户功能应用化” 的架构原则,让前端应用成为有身份、有边界、有完整生命周期的正式系统实体;同时重构了前后端协作模式,让前端更贴近客户需求,后端更聚焦架构深度。

当我们真正承认前端应用的系统价值,SaaS 平台才具备了规模化发展的底层能力。

更多推荐

已为社区贡献7条内容

已为社区贡献7条内容

所有评论(0)