端到端隐私保护!基于 Paillier 同态加密的机器学习预测系统实践

加密方案核心优势致命劣势适配性Paillier加法同态成熟、效率高、支持无限次加法不支持密文间乘法✅ 完美契合线性回归(加法 + 标量乘法)格基 FHE支持任意运算密文体积大、耗时是 Paillier 的 100 倍 +❌ 预测场景无需复杂运算,性价比低DGK计算开销低安全性未获广泛验证,有算法缺陷❌ 工业界应用风险高OU轻量化适配端侧生态不完善,案例极少❌ 兼容性不足。

引言:为什么需要 “数据可用不可见” 的预测系统?

在大数据与 AI 普及的今天,机器学习服务外包已成为常态 —— 医疗机构需要用第三方模型做疾病风险评估、金融公司依赖外包系统做信用评分,但这些场景下的用户数据(病历、财务信息)极度敏感。

传统机器学习流程中,用户数据需以明文形式传输至服务器,不仅面临数据泄露风险(全球数据泄露平均成本达 3.86 百万美元),还可能违反 GDPR、数据安全法等法规(GDPR 罚款最高可达年收入 4%)。

而同态加密(HE) 技术的出现打破了这一僵局 —— 它能让数据 “加密后仍可计算”,解密结果与明文计算完全一致。基于这一核心技术,我们打造了一套端到端的隐私保护机器学习预测系统,实现 “数据可用不可见”,既发挥数据价值,又守住隐私底线。

一、核心概念:5 分钟看懂同态加密与项目目标

1. 同态加密到底是什么?

简单说,同态加密是一种 “加密后仍能计算” 的技术:

-

对明文

m1加密得到Enc(m1),明文m2加密得到Enc(m2); -

直接对

Enc(m1)和Enc(m2)做运算(如加法、乘法),得到Enc(f(m1,m2)); -

解密后

f(m1,m2)与直接对明文运算的结果完全一致。

按支持的运算类型,它分为:

-

半同态:仅支持加法(如 Paillier)或乘法;

-

全同态:支持任意次加减乘除(但效率极低,暂不适合工程化)。

2. 项目核心目标

基于 Paillier 加法同态加密技术,构建一套端到端隐私保护机器学习预测系统:

-

全流程加密:用户数据从本地加密、传输、计算到结果返回,全程不泄露明文;

-

计算正确性:密文预测结果与明文计算误差<1e-6,满足实际业务需求;

-

高可用性:支持自定义参数、批量测试,适配医疗、金融等敏感场景。

二、技术选型:为什么是 Paillier + 线性回归?

1. 加密方案对比:放弃 FHE,选择半同态的现实考量

| 加密方案 | 核心优势 | 致命劣势 | 适配性 |

|---|---|---|---|

| Paillier | 加法同态成熟、效率高、支持无限次加法 | 不支持密文间乘法 | ✅ 完美契合线性回归(加法 + 标量乘法) |

| 格基 FHE | 支持任意运算 | 密文体积大、耗时是 Paillier 的 100 倍 + | ❌ 预测场景无需复杂运算,性价比低 |

| DGK | 计算开销低 | 安全性未获广泛验证,有算法缺陷 | ❌ 工业界应用风险高 |

| OU | 轻量化适配端侧 | 生态不完善,案例极少 | ❌ 兼容性不足 |

结论:Paillier 是 “隐私保护 + 工程化落地” 的最优解,既能满足线性回归的计算需求,又能保证系统响应速度。

2. 模型选型:线性回归的天然优势

选择线性回归而非复杂模型(如神经网络),核心原因是:

-

模型形式简单:

y = w₁x₁ + w₂x₂ + ... + wₙxₙ + b,仅含加法和标量乘法,与 Paillier 加密特性完全匹配; -

可解释性强:权重

w和截距b的物理意义明确,便于调试和业务落地; -

计算效率高:密文环境下运算压力小,适合实时预测场景。

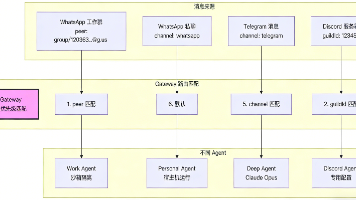

三、系统架构:分层设计,全流程隐私闭环

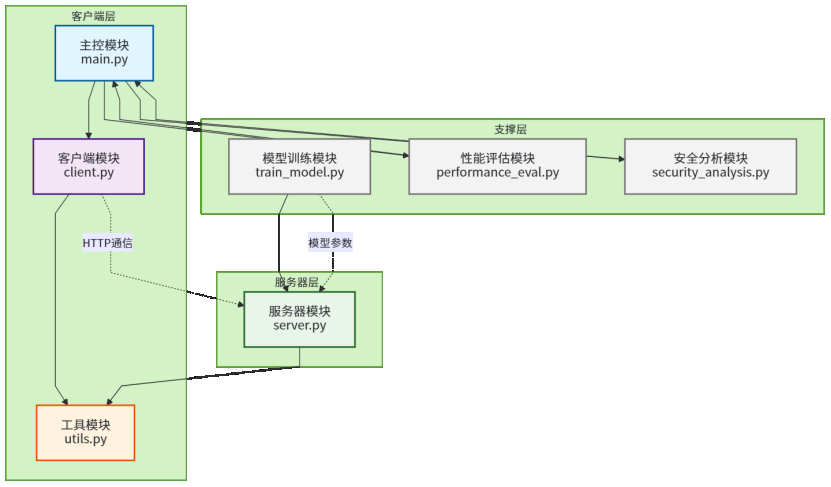

1. 整体架构图(附核心模块)

系统采用三层架构设计,各模块职责清晰,无冗余依赖:

-

客户端层:用户交互核心,负责密钥生成、数据加密 / 解密、请求发送(main.py+client.py);

-

服务器层:密文计算核心,基于 Flask 框架接收加密请求,执行密文线性回归计算(server.py);

-

支撑层:保障系统可用性,包括模型训练(train_model.py)、性能评估(performance_eval.py)、安全分析(security_analysis.py)。

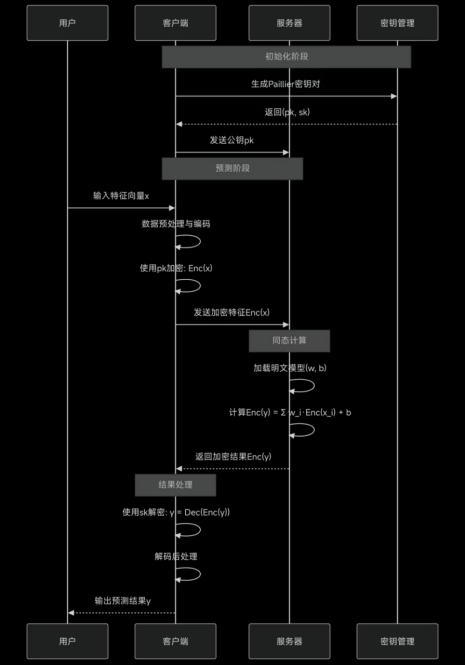

2. 核心流程:从加密到解密的 4 步闭环

Step 1:初始化(密钥生成)

-

客户端生成 Paillier 密钥对(公钥

pk+ 私钥sk); -

私钥

sk本地留存(仅用于解密),公钥pk发送至服务器。

Step 2:数据加密与上传

-

用户输入特征向量(如医疗数据:年龄、血压等);

-

客户端用公钥

pk加密特征,得到Enc(x),并上传至服务器; -

🌟 关键:传输过程中全程为密文,服务器无法获取任何明文数据。

Step 3:服务器密文计算

-

服务器加载预训练的模型参数(权重

w+ 截距b); -

基于 Paillier 特性执行密文运算:

Enc(y) = w₁×Enc(x₁) + w₂×Enc(x₂) + ... + Enc(b); -

生成加密预测结果

Enc(y),返回给客户端。

Step 4:结果解密与输出

-

客户端用私钥

sk解密Enc(y),得到明文预测结果y; -

结果后处理(如格式转换),输出给用户。

四、技术实现:关键代码与核心细节

-

1. 开发环境(快速复现)

- 操作系统:Windows 11 64-bit

- 语言 / 工具:Python 3.8+、PyCharm

- 核心依赖:phe(Paillier 加密)、numpy(数值计算)、flask(Web 服务)、scikit-learn(模型训练)

2. 核心代码片段(简化版)

(1)客户端加密逻辑

def __init__(self, server_url="http://localhost:5000", key_size=1024):

self.server_url = server_url

self.key_size = key_size

# 生成密钥对

print("🔐 生成客户端密钥对...")

self.public_key, self.private_key = HomomorphicUtils.generate_keypair(key_size)

print(f"✅ 密钥生成完成 ({self.public_key.n.bit_length()} bits)")

def encrypt_features(self, features: List[float]) -> List[str]:

"""加密特征向量"""

print(f"🔒 加密 {len(features)} 个特征值...")

encrypted_features = HomomorphicUtils.encrypt_array(self.public_key, features)

# 序列化以便传输

serialized = []

for enc in encrypted_features:

serialized.append(HomomorphicUtils.serialize_encrypted(enc))

print(f"✅ 加密完成,生成 {len(serialized)} 个加密数据包")

return serialized

def send_encrypted_prediction(self,

features: List[float],

weights: List[float],

intercept: float = 0.0) -> Dict[str, Any]:

"""

完整的隐私保护预测流程

1. 加密特征

2. 发送到服务器

3. 接收加密结果

4. 解密结果

"""

print("\n" + "=" * 60)

print("🔐 开始隐私保护预测流程")

print("=" * 60)

# 步骤1: 加密输入

print("\n[1/4] 加密输入特征...")

encrypted_features = self.encrypt_features(features)

# 步骤2: 准备请求数据

print("[2/4] 准备请求数据...")

payload = {

"encrypted_features": encrypted_features,

"weights": weights,

"intercept": intercept,

"model_type": "linear"

}

# 步骤3: 发送到服务器

print("[3/4] 发送加密数据到服务器...")

start_time = time.time()

endpoint = f"{self.server_url}/predict/linear"

try:

response = requests.post(

endpoint,

json=payload,

headers={'Content-Type': 'application/json'},

timeout=30

)

request_time = time.time() - start_time

if response.status_code != 200:

raise Exception(f"服务器错误: {response.status_code}")

result = response.json()

if result["status"] != "success":

raise Exception(f"预测失败: {result.get('message', 'Unknown error')}")

print(f"✅ 服务器响应成功 ({request_time * 1000:.2f} ms)")

except requests.exceptions.ConnectionError:

raise Exception(f"无法连接到服务器: {self.server_url}")

# 步骤4: 解密结果

print("[4/4] 解密服务器返回结果...")

encrypted_result_str = result["encrypted_result"]

# 反序列化加密结果

encrypted_result = HomomorphicUtils.deserialize_encrypted(encrypted_result_str)

# 解密

decrypted_result = self.private_key.decrypt(encrypted_result)

# 加上截距

final_result = decrypted_result + intercept

print("✅ 解密完成")

return {

"encrypted_result": encrypted_result_str,

"decrypted_linear": decrypted_result,

"final_prediction": final_result,

"computation_info": result.get("computation_info", {}),

"server_message": result.get("message", ""),

"request_time_ms": request_time * 1000

}(2)服务器密文计算逻辑

def linear_regression_predict():

"""

线性回归预测(密文计算)

完整流程:接收加密特征 → 密文计算 → 返回加密结果

"""

try:

data = request.json

# 1. 接收加密特征

encrypted_features_serialized = data.get('encrypted_features')

if not encrypted_features_serialized:

return jsonify({"status": "error", "message": "Missing encrypted_features"})

# 2. 获取模型参数

model_id = data.get('model_id')

if model_id and model_id in models_db:

model = models_db[model_id]

weights = model['weights']

intercept = model['intercept']

else:

weights = data.get('weights')

intercept = data.get('intercept', 0.0)

if not weights:

return jsonify({"status": "error", "message": "Missing weights or model_id"})

# 3. 反序列化加密特征

encrypted_features = []

for item in encrypted_features_serialized:

encrypted_obj = HomomorphicUtils.deserialize_encrypted(item)

encrypted_features.append(encrypted_obj)

# 4. 密文计算:线性回归点积

# 计算 ∑(encrypted_feature_i * weight_i)

if len(encrypted_features) != len(weights):

return jsonify({"status": "error", "message": "Features and weights length mismatch"})

# 同态加密计算

result = encrypted_features[0] * weights[0] # 密文 * 明文标量

for i in range(1, len(encrypted_features)):

result += encrypted_features[i] * weights[i] # 密文加法

# 5. 序列化加密结果

serialized_result = HomomorphicUtils.serialize_encrypted(result)

# 记录计算信息

computation_info = {

"n_features": len(weights),

"intercept": intercept,

"model_used": model_id if model_id else "direct_weights",

"operation": "linear_regression"

}

return jsonify({

"status": "success",

"encrypted_result": serialized_result,

"computation_info": computation_info,

"message": "Encrypted computation completed successfully"

})

except Exception as e:

return jsonify({"status": "error", "message": str(e)})

(3)同态加密模块

class HomomorphicUtils:

"""同态加密工具类"""

@staticmethod

def generate_keypair(key_size=1024):

"""生成Paillier密钥对"""

print(f"🔐 生成 {key_size}-bit Paillier 密钥对...")

return paillier.generate_paillier_keypair(n_length=key_size)

@staticmethod

def encrypt_value(public_key, value):

"""加密单个数值"""

if not isinstance(value, (int, float)):

raise TypeError("只能加密整数或浮点数")

return public_key.encrypt(value)

@staticmethod

def encrypt_array(public_key, array):

"""加密数组"""

if isinstance(array, np.ndarray):

array = array.tolist()

return [public_key.encrypt(x) for x in array]

@staticmethod

def serialize_encrypted(encrypted_obj):

"""序列化加密对象为字符串"""

serialized = pickle.dumps(encrypted_obj)

return base64.b64encode(serialized).decode('utf-8')

@staticmethod

def deserialize_encrypted(serialized_str):

"""从字符串反序列化加密对象"""

serialized = base64.b64decode(serialized_str)

return pickle.loads(serialized)

@staticmethod

def serialize_public_key(public_key):

"""序列化公钥"""

serialized = pickle.dumps(public_key)

return base64.b64encode(serialized).decode('utf-8')

@staticmethod

def deserialize_public_key(serialized_str):

"""反序列化公钥"""

serialized = base64.b64decode(serialized_str)

return pickle.loads(serialized)

@staticmethod

def linear_regression_plain(features, weights, intercept=0.0):

"""明文线性回归计算"""

return sum(f * w for f, w in zip(features, weights)) + intercept完整代码-------gitee上查看源码:https://gitee.com/nian-xinyi/Paillier.git

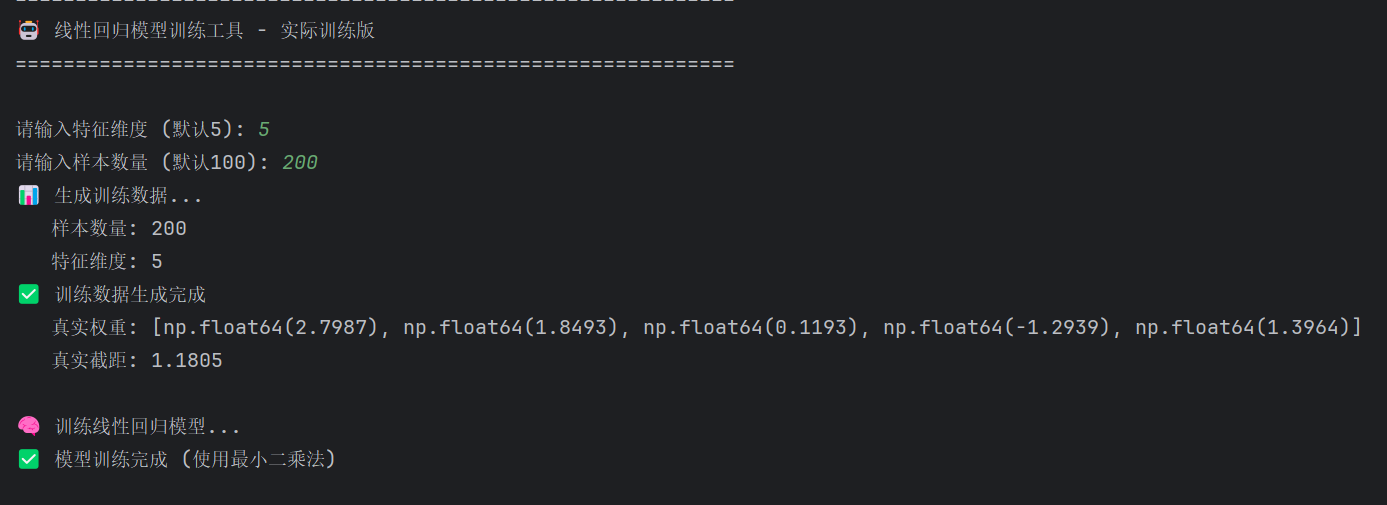

五、实战演示:系统真的能用吗?

1. 快速启动流程

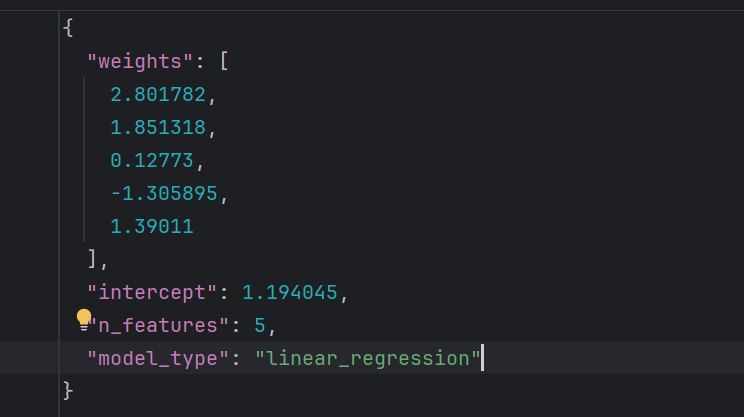

# 1. 训练模型(生成权重w和截距b)

python train_model.py

# 2. 启动系统(自动检查依赖、启动服务器)

python main.py模型训练参数:

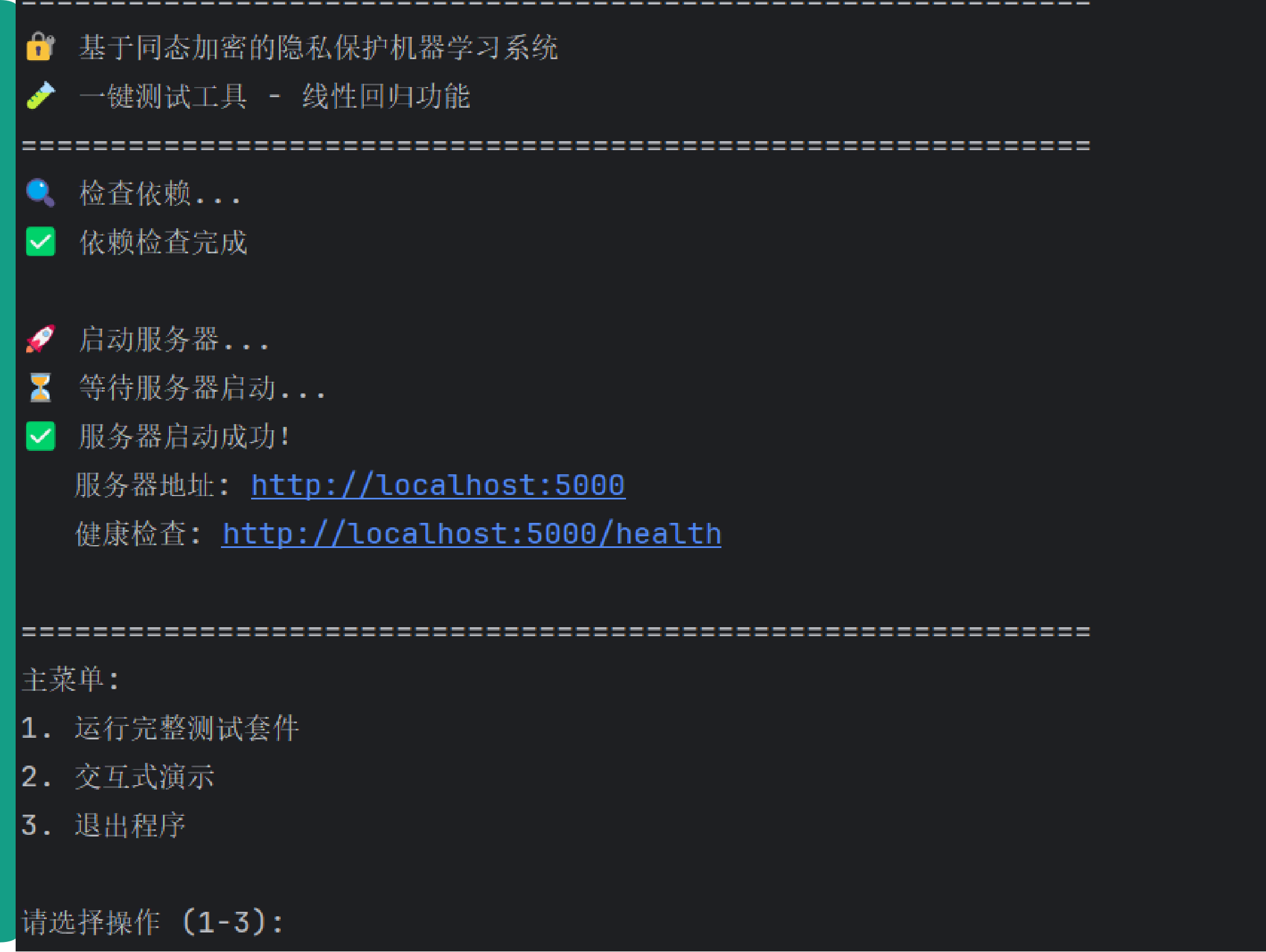

启动后将看到主菜单,支持 “完整测试套件”“交互式演示” 两种模式:

2. 正确性验证:密文与明文结果完全一致

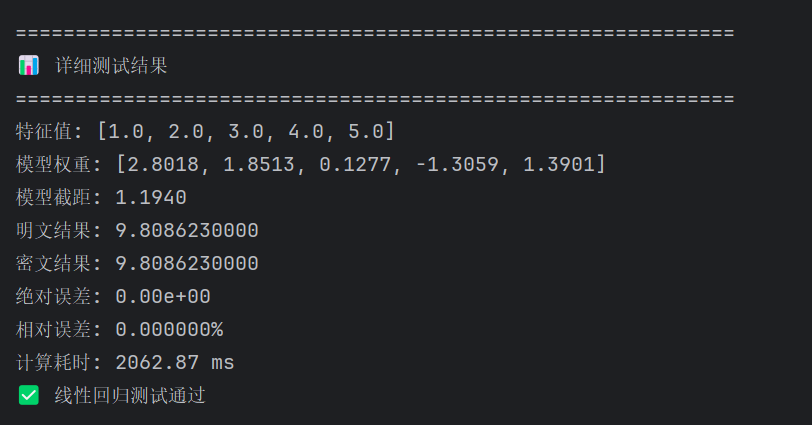

随机生成特征[1.0, 2.0, 3.0, 4.0, 5.0],分别执行明文和密文计算:

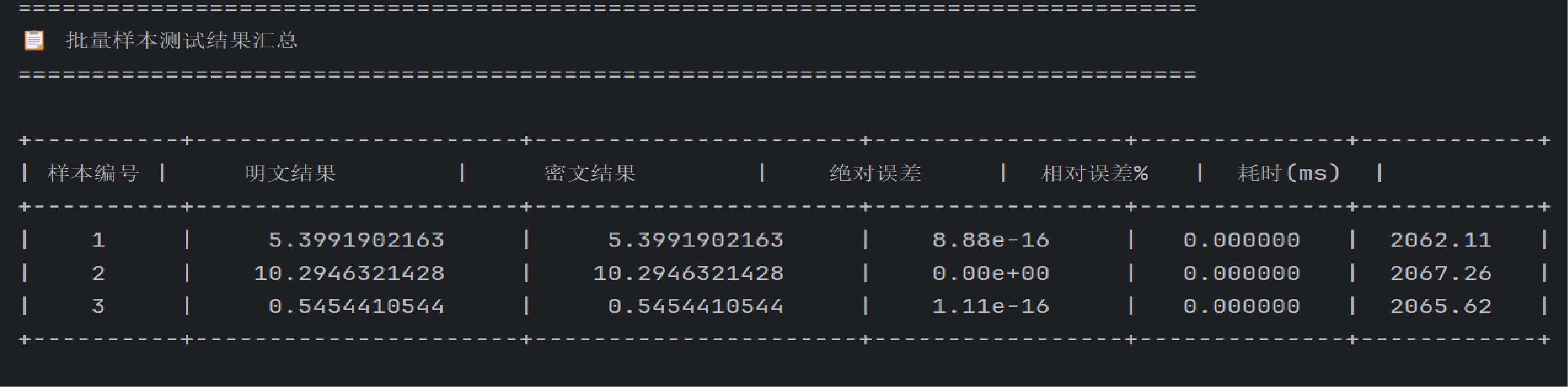

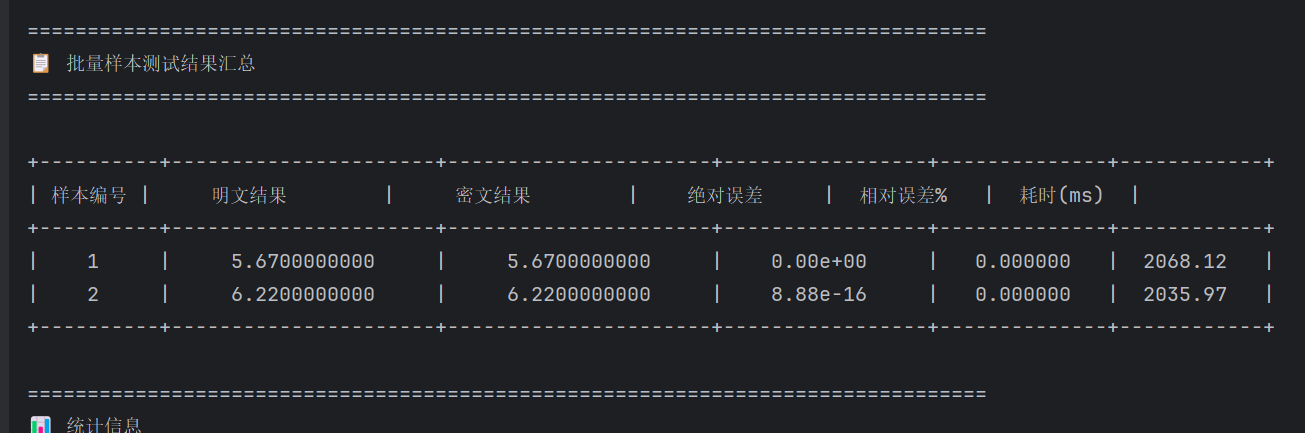

批量测试 3 个样本,所有样本相对误差均为 0%,误差控制在 1e-16 以内,完全满足业务需求:

批量测试 3 个样本,所有样本相对误差均为 0%,误差控制在 1e-16 以内,完全满足业务需求:

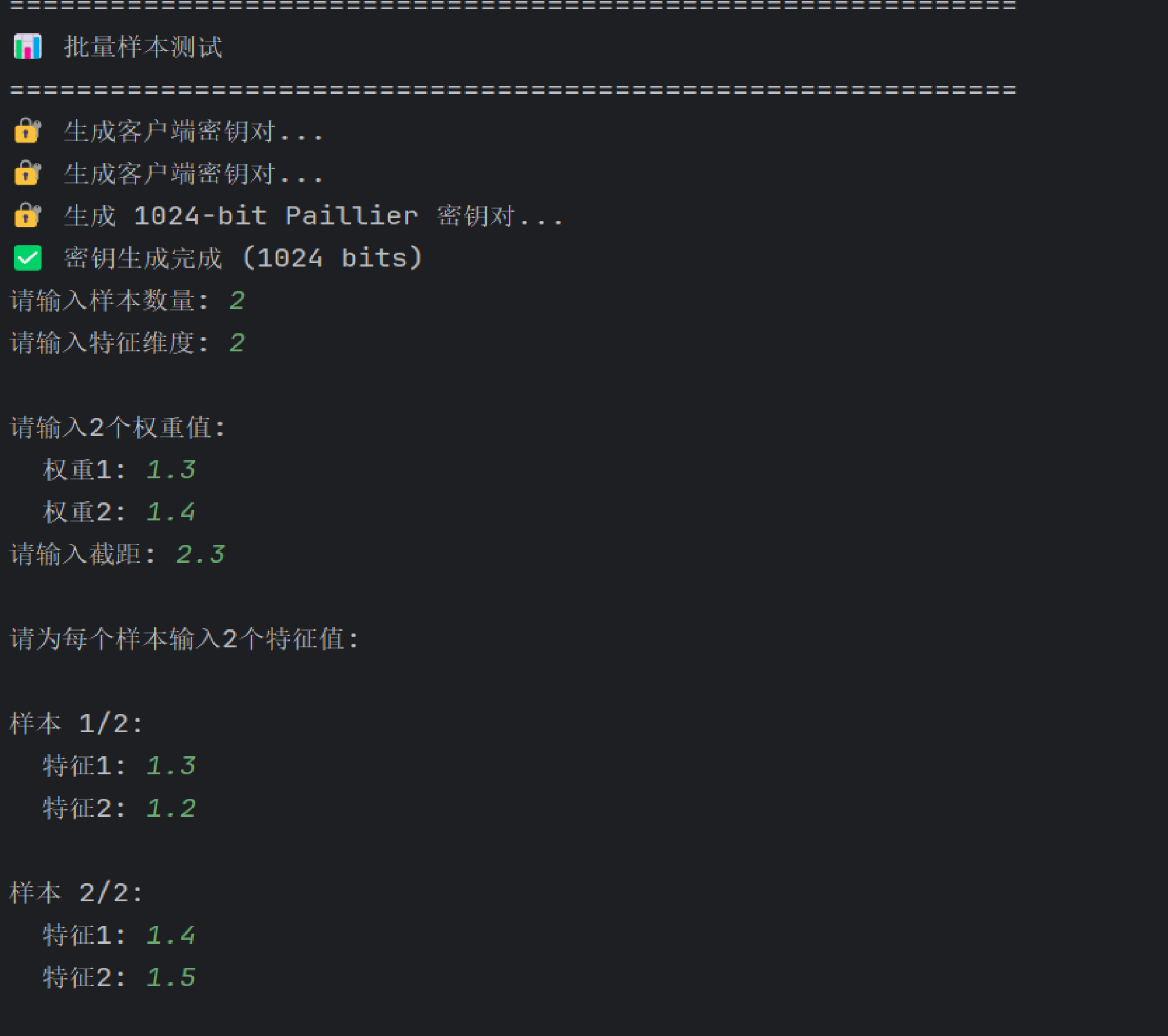

3. 交互式演示:自定义参数预测

支持用户输入权重、截距和特征值,系统自动完成加密 - 计算 - 解密流程:

六、性能与安全性:优势与权衡

1. 性能分析:安全与速度的平衡

(1)不同特征维度的耗时对比

| 特征维度 | 加密时间 (ms) | 网络通信 (ms) | 总耗时 (ms) |

|---|---|---|---|

| 5 | 47.91 | 2052.11 | 2100.02 |

| 10 | 91.01 | 2055.80 | 2146.82 |

| 50 | 527.66 | 2059.05 | 2586.71 |

结论:加密时间随特征维度线性增长,网络通信为固定开销(~2052ms),50 维以内均可满足实时性需求。

(2)密钥长度的影响

| 密钥长度 | 总耗时 (ms) | 安全等级 | 误差 |

|---|---|---|---|

| 512 位 | 11.25 | 基础安全 | 2.78e-16 |

| 1024 位 | 70.11 | 工业安全 | 2.78e-16 |

| 2048 位 | 471.64 | 高安全 | 2.78e-16 |

建议:日常场景用 1024 位密钥(安全与性能兼顾),高敏感场景用 2048 位。

2. 安全性分析:亮点与不足

🌟 优势:用户数据全程加密

- 特征数据在客户端本地加密,传输和计算过程中均为密文;

- 预测结果仅客户端能解密(私钥本地留存),服务器无任何明文数据访问权限。

⚠️ 不足:模型参数明文传输

由于 Paillier 不支持密文间乘法,当前实现中权重w和截距b以明文形式存储在服务器,存在参数泄露风险 —— 这是技术选型的权衡(优先保护更敏感的用户数据)。

改进方向:

- 引入安全多方计算(MPC),实现模型参数密文计算;

- 采用参数分片加密,将权重分割为多片段存储,降低泄露风险。

七、应用场景与未来展望

1. 落地场景

- 医疗健康:医院用第三方模型做疾病预测,患者病历加密传输,避免隐私泄露;

- 金融风控:信用评分系统中,用户财务数据加密计算,符合金融数据合规要求;

- 智能推荐:电商推荐系统不获取用户行为明文,仅基于加密数据做推荐。

2. 未来优化方向

- 性能升级:用 GPU 加速密文运算,探索 CKKS 等支持浮点运算的高效加密方案;

- 功能扩展:适配逻辑回归、简单神经网络,支持非线性任务;

- 安全增强:集成零知识证明,验证计算正确性而不泄露任何信息;

- 产业化落地:推动隐私计算技术标准化,适配联邦学习、跨机构数据协作场景。

总结:隐私保护不是 “选择题”,而是 “必答题”

这套系统的核心价值,在于实现了 “数据隐私” 与 “模型可用性” 的平衡 —— 既没有因为隐私保护牺牲计算准确性,也没有因为追求效率降低安全标准。

从技术实现来看,Paillier 同态加密与线性回归的组合是 “轻量化隐私保护” 的最优解之一,适合中小规模、高敏感场景的工程化落地。当然,系统仍有不足,但这正是隐私计算技术的魅力 —— 在安全、效率、功能的权衡中持续迭代。

如果你也关注数据隐私,或正在做相关技术实践,欢迎交流讨论~ 代码已整理完毕,已经会开源至 Gitee,感兴趣的可以关注!https://gitee.com/nian-xinyi/Paillier.git

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)