缩小和保护Docker镜像的5个顶级技巧

本文分享了5个优化Docker镜像大小和安全的实用技巧:1) 选择最小化基础镜像如Alpine或scratch;2) 通过合理排序指令和.dockerignore文件优化层管理;3) 使用多阶段构建分离构建和运行环境;4) 强化安全措施如非root用户运行和BuildKit管理密钥;5) 利用Dive和Slim.AI等工具分析镜像。这些方法可显著减小镜像体积,提高部署效率并降低安全风险,适用于各类

简简单单 Online zuozuo :本心、输入输出、结果

缩小和保护Docker镜像的5个顶级技巧

编辑 | 简简单单 Online zuozuo

地址 | https://blog.csdn.net/qq_15071263

如果觉得本文对你有帮助,欢迎关注、点赞、收藏、评论,谢谢

前言

我曾经满足于使用大型的Docker镜像,有时甚至达到GB级别。但我意识到每个MB都很重要,它影响着从部署速度、云成本到安全性的方方面面。随着时间的推移,我意识到需要改变这种做法。

以下是我使用最小化基础镜像、掌握层管理以及实施强安全协议的全面指南。

#Docker镜像优化 #容器安全 #DevOps #Docker最佳实践 #容器化 #镜像优化 #安全开发

1、最小化基础镜像

您的第一步应该始终是选择一个更精简的基础镜像,这意味着要远离像 node:latest 这样臃肿的默认镜像(通常超过1GB)。我认为这就像选择赛车底盘而不是重型卡车底盘一样。

选择正确的基础镜像以获得速度

-

Alpine作为起点:如果您选择Alpine变体(例如

node:20.10.0-alpine),这会立即将大小减少到约250MB。Alpine是专为容器构建的,剥离了所有不必要的组件,只保留运行应用程序所需的最小文件集。 -

最终目标——scratch和distroless:要接近10MB的目标,使用多阶段构建(稍后会详细介绍)并为最终生产阶段选择尽可能小的基础镜像。

-

Scratch:如果您的应用程序是静态编译的二进制文件(如Go),使用

FROM scratch。它是一个空的基础镜像,没有操作系统,没有shell。它只将二进制文件复制到其中。 -

Distroless:如果您的应用程序需要运行时(如Java或Node)或核心C库,使用Distroless镜像。这些镜像只包含必要的运行时文件,消除了包管理器和shell,从而大大减少了攻击面。

-

示例代码(使用Scratch的最终阶段):

FROM scratch

COPY --from=builder /app/myapp /myapp

ENTRYPOINT ["/myapp"]

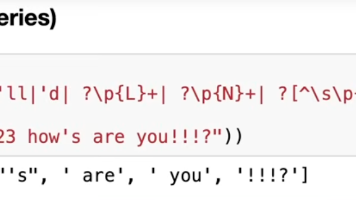

2、层管理:速度和空间效率

Dockerfile中的每条指令都会创建一个层,Docker缓存这些层的能力对于快速构建时间至关重要。

优化缓存顺序

您应该构建Dockerfile以最大化缓存命中率。规则很简单:将最稳定的层放在顶部,将最频繁更改的层放在底部。

-

首先复制依赖项:依赖项的更改频率低于源代码。您应该首先只复制清单文件(

package.json、requirements.txt),安装依赖项,然后才复制源代码。这样,当您只更改代码时,Docker可以重用已缓存的依赖项层。 -

使用.dockerignore:在复制任何文件之前,确保使用全面的

.dockerignore。这可以防止不必要的文件(如node_modules、.git文件夹和.env文件)进入构建上下文,从而加快构建速度并减小镜像大小。

示例代码(层缓存策略):

FROM node:20-alpine

WORKDIR /app

# 首先复制依赖文件

COPY package.json package-lock.json ./

RUN npm ci --only=production

# 然后复制源代码

COPY . .

RUN npm run build

压缩层和清理

具有讽刺意味的是,在新层中删除文件并不会缩小镜像;它只是添加一个"删除标记",因为先前的层是不可变的。

要真正节省空间,您应该使用&&运算符将安装和清理合并到单个RUN命令中。

示例代码(在一层中安装和清理):

RUN apt-get update && \

apt-get install -y some-package && \

apt-get clean && \

rm -rf /var/lib/apt/lists/*

3、最终优化:多阶段构建

在我看来,这是最强大的技术。多阶段构建是真正丢弃构建所需但运行时不需要的所有内容(编译器、依赖项、中间文件)的唯一方法。

-

构建阶段:此阶段使用较大的基础镜像(如

node:alpine)来获取依赖项、编译并创建生产工件(例如,静态HTML文件)。 -

最终阶段:此阶段使用微小的、最小化的基础镜像(如

nginx:alpine或scratch),只使用--from=builder指令从构建阶段复制最终的、精简的工件。其他所有内容(包括构建工具和依赖项)都被丢弃。

示例代码(多阶段构建):

# 构建阶段

FROM node:20-alpine AS builder

WORKDIR /app

COPY package*.json ./

RUN npm ci

COPY . .

RUN npm run build

# 生产阶段

FROM nginx:alpine

COPY --from=builder /app/dist /usr/share/nginx/html

EXPOSE 80

CMD ["nginx", "-g", "daemon off;"]

4、强化镜像:安全即大小

较小的镜像本质上更安全,因为它具有更小的攻击面。您应该始终实施这两个关键步骤来锁定您的容器:

以非root用户运行

以root身份运行进程是一个关键漏洞。如果攻击者破坏了容器,他们将在该环境中获得root访问权限。您应该始终创建并切换到专用的、无特权的用户。

示例代码(创建非root用户):

FROM node:20-alpine

RUN addgroup -g 1001 -S nodejs && \

adduser -S nodejs -u 1001

USER nodejs

COPY --chown=nodejs:nodejs . .

层中无秘密:BuildKit

您永远不应该在构建期间使用ARG或ENV来存储秘密,因为它们会记录在镜像历史中。相反,使用Docker的BuildKit secrets功能在构建期间临时挂载秘密文件,而不会将其写入镜像层。

示例代码(使用BuildKit secrets):

# syntax=docker/dockerfile:1

FROM node:20-alpine

RUN --mount=type=secret,id=mysecret \

cat /run/secrets/mysecret | some-command

5、优化工具

我依赖这些工具来验证我的过程并找到隐藏的臃肿:

-

Dive:我使用这个镜像浏览器来可视化检查每一层。它快速突出显示文件添加的位置,更重要的是,在哪些地方没有节省空间(即,当我忘记清理缓存时)。

-

Slim.AI:对于最终的优化推动,我使用Slim自动分析我的应用程序在运行时的行为,并构建一个真正最小化的版本。它经常帮助我消除那些最后几个不必要的库和文件。

希望这五个技巧能帮助您减小镜像大小并保护您的容器。

生如逆旅,一苇以航

欢迎关注、欢迎联系交流、欢迎沟通想法、欢迎交换意见、欢迎合作咨询

感谢亲的关注、点赞、收藏、评论,一键三连支持,谢谢

更多推荐

已为社区贡献9条内容

已为社区贡献9条内容

所有评论(0)