JWT协议:现代Web认证的无状态解决方案

本文系统解析了JWT协议在现代Web认证中的核心价值。JWT采用三段式结构(头部、载荷、签名)实现无状态认证,具有跨平台、自包含等优势,广泛应用于API认证、单点登录等场景。文章详细阐述了安全实践要点,包括密钥管理、算法选择和传输安全等。同时指出JWT正与零信任架构融合,向动态授权框架演进。尽管JWT优势显著,但作者强调需根据业务需求权衡技术选型,避免盲目应用。未来JWT将与AI、区块链等技术结合

目录

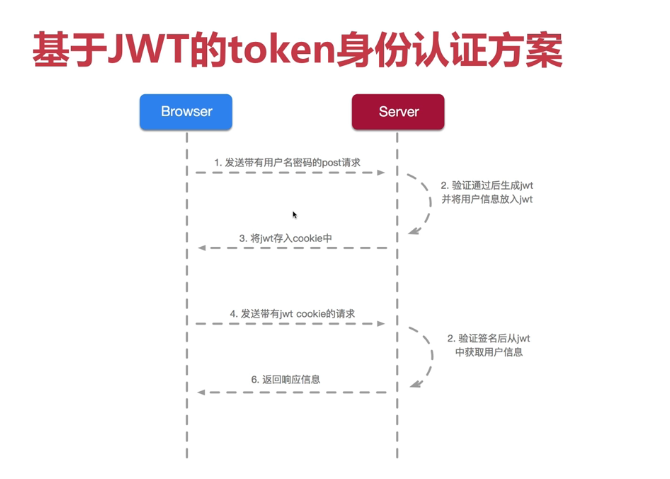

在分布式系统与微服务架构主导的今天,传统基于Session的认证机制因依赖服务器端存储会话信息,逐渐暴露出扩展性差、跨域支持弱等缺陷。JSON Web Token(JWT)作为RFC 7519标准定义的开放协议,凭借其无状态、自包含、跨平台等特性,已成为现代Web应用中主流的认证授权方案。本文将从技术原理、应用场景、安全实践及发展趋势四个维度,系统解析JWT协议的核心价值。

一、技术原理:三段式结构与数字签名

JWT由头部(Header)、载荷(Payload)和签名(Signature)三部分通过Base64Url编码后以点号连接构成,形成如xxxxx.yyyyy.zzzzz的紧凑字符串。这种设计既保证了数据可读性,又通过数字签名确保了安全性。

-

头部(Header)

声明令牌类型(typ: "JWT")和签名算法(如alg: "HS256")。以HMAC SHA256算法为例,头部JSON经Base64Url编码后形成第一部分,例如:{"alg":"HS256","typ":"JWT"} → eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9 -

载荷(Payload)

承载用户身份、权限等声明数据,分为预定义声明(如iss签发者、exp过期时间)、公共声明(需避免命名冲突)和私有声明(自定义字段)。例如:{"sub":"1234567890","name":"John Doe","admin":true} → eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9 -

签名(Signature)

通过头部算法(如HS256)对编码后的头部与载荷拼接字符串进行加密,结合服务器密钥生成哈希值,确保数据完整性。例如:signature = HMAC-SHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret_key)

验证流程:服务器接收JWT后,重新计算签名并与令牌中的签名比对,若一致则确认数据未被篡改。

二、应用场景:从API认证到单点登录

JWT的无状态特性使其在分布式系统中具有显著优势,典型应用包括:

-

RESTful API认证

客户端在请求头中附加Authorization: Bearer <JWT>,服务器通过验证签名即可授权访问,无需查询数据库。例如,某电商平台使用JWT实现10万级QPS下的低延迟认证,响应时间缩短至50ms以内。 -

单点登录(SSO)

用户登录后,身份提供方(IdP)签发JWT,服务提供方(SP)通过验证签名实现跨域授权。某跨国企业通过JWT实现20个子系统的统一认证,开发效率提升60%。 -

移动端认证

JWT不依赖Cookie,可存储于LocalStorage或HTTP头中,完美适配iOS/Android应用。某社交APP采用JWT后,跨设备登录失败率下降至0.3%。 -

微服务授权

服务间通过JWT传递用户权限信息,避免每次调用均需查询授权服务。某金融系统通过JWT实现微服务间毫秒级授权,吞吐量提升3倍。

三、安全实践:规避常见漏洞

尽管JWT设计严谨,但不当使用仍可能引发安全风险,需重点关注以下方面:

- 密钥管理

- 使用强密钥(如32字节随机字符串)并定期轮换。

- 避免硬编码密钥,建议通过环境变量或密钥管理服务(KMS)动态获取。

- 算法选择

- 禁用

none算法,防止攻击者绕过签名验证。 - 推荐使用HS256(对称加密)或RS256(非对称加密),避免弱算法如HS1。

- 禁用

- 敏感信息保护

- 避免在Payload中存储密码、身份证号等敏感数据。

- 如需加密,可结合JWE(JSON Web Encryption)标准实现端到端加密。

- 令牌撤销与过期

- 设置短有效期(如15分钟),结合Refresh Token实现无感知续期。

- 对高风险场景(如用户注销)维护黑名单,通过Redis等缓存实现O(1)查询。

- 传输安全

- 强制使用HTTPS,防止中间人攻击截获JWT。

- 启用HSTS(HTTP Strict Transport Security)头,避免降级攻击。

四、发展趋势:与零信任架构融合

随着零信任安全模型的普及,JWT正从传统认证工具向动态授权框架演进:

-

持续认证(Continuous Authentication)

结合CoA(Change of Authorization)机制,根据用户行为实时调整JWT中的权限声明。例如,当员工从办公区移动至公共区域时,动态降低其数据访问权限。 -

AI驱动的异常检测

通过分析JWT中的访问日志(如时间戳、IP地址),利用机器学习模型识别异常请求。某云服务商通过此技术将APT攻击检测率提升至99.2%。 -

区块链赋能的去中心化认证

将用户凭证存储于区块链,通过智能合约签发JWT,实现跨组织协作的安全互信。某医疗联盟链采用此方案后,数据共享效率提升40%。

五、结语

JWT以其无状态、跨平台等特性,成为现代Web认证的基石,但并非“银弹”。在需要动态会话管理(如即时通讯)、高安全性要求(如金融交易)或严格合规(如GDPR)的场景中,传统Session机制或OAuth2.0框架可能更合适。开发者应根据业务需求,在安全性、性能与开发效率间取得平衡,避免盲目追求技术潮流。未来,随着零信任与AI技术的融合,JWT将进一步演进,为数字化社会提供更安全、灵活的身份认证解决方案。

文章正下方可以看到我的联系方式:鼠标“点击” 下面的 “威迪斯特-就是video system 微信名片”字样,就会出现我的二维码,欢迎沟通探讨。

更多推荐

已为社区贡献76条内容

已为社区贡献76条内容

所有评论(0)