Service Mesh:微服务治理的下一代方案

ServiceMesh通过将微服务治理能力下沉到基础设施层,解决了传统SDK治理的三大痛点:代码侵入性强、多语言支持困难、升级成本高。其架构包含数据平面(如Envoy实现流量劫持)和控制平面(配置下发与证书管理),并通过MCP协议实现元数据同步。但引入ServiceMesh需评估团队规模、语言栈复杂度和运维能力,建议从非核心业务试点。ServiceMesh虽能统一治理体验,但并非所有团队都适合立即

在微服务演进过程中,很多团队都经历过这样的痛苦:为了实现限流、熔断、链路追踪,不得不在每个服务中引入相同的 SDK,代码侵入性强,升级困难,多语言项目更是雪上加霜。更糟糕的是,一旦 SDK 有 Bug,全网服务都得紧急发布。

Service Mesh(服务网格)正是为解决这一问题而生。它通过“将治理能力下沉到基础设施层”,让业务代码专注业务逻辑,不再被通信细节绑架。

但 Service Mesh 并非银弹。本文将带你理性认识其价值与成本,从数据平面到控制平面,从流量劫持到 MCP 协议,助你判断:你的团队,真的 ready 了吗?

一、传统 SDK 治理的三大痛点

在 Service Mesh 出现前,微服务治理主要靠 SDK(如 Spring Cloud、Dubbo、Go-kit):

- 侵入性强:业务代码需主动调用限流、熔断逻辑,与治理逻辑耦合;

- 多语言难统一:Java 有 Sentinel,Go 有自研组件,Node.js 又是一套,治理能力碎片化;

- 升级成本高:修复一个安全漏洞,需全量服务重新打包、测试、上线。

核心问题:治理逻辑本应是平台能力,却被塞进了应用代码。

Service Mesh 的理念是:让应用“无感”地获得治理能力。

二、数据平面:Envoy 如何通过 iptables 劫持流量?

Service Mesh 由两部分组成:数据平面(Data Plane) 和 控制平面(Control Plane)。

数据平面:Sidecar 代理

- 每个服务 Pod 旁部署一个 Sidecar 代理(如 Envoy);

- 所有进出流量被透明劫持到 Sidecar,业务容器完全无感知;

- Envoy 负责:服务发现、负载均衡、熔断、TLS 终止、遥测等。

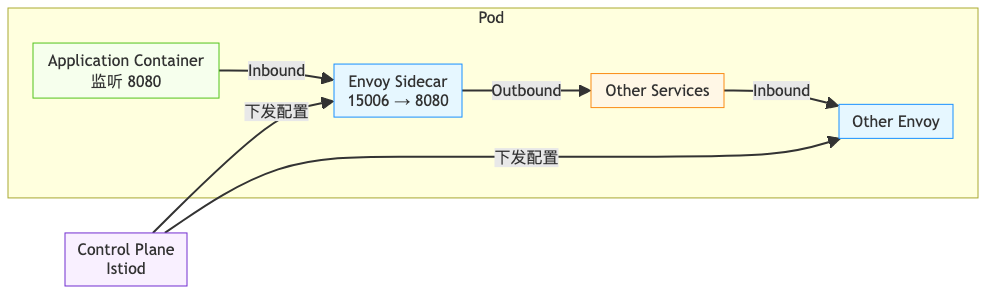

流量劫持原理(Kubernetes 场景):

- Pod 启动时,Init Container 修改 iptables 规则;

- 所有 outbound 流量 重定向到 Envoy 的 15001 端口;

- 所有 inbound 流量 重定向到 Envoy 的 15006 端口;

- Envoy 处理完后再转发给业务容器(如 8080 端口)。

关键优势:业务代码零修改,治理能力由 Sidecar 统一提供。

三、控制平面:下发路由、证书、遥测配置

控制平面(如 Istio 的 Pilot、Istiod)是 Service Mesh 的“大脑”:

- 服务发现:从 Kubernetes API 或 Consul 获取服务列表;

- 配置下发:将路由规则(VirtualService)、目标规则(DestinationRule)推送给 Envoy;

- 证书管理:自动签发 mTLS 证书,实现服务间双向认证;

- 遥测采集:配置 Envoy 上报指标、访问日志、Trace 到 Prometheus、Jaeger。

控制平面不处理业务流量,只负责策略与配置的分发,确保数据平面高效运行。

四、MCP 协议简介:元数据下发标准

在复杂的 Service Mesh 中,控制平面可能需要从多个后端(如 Nacos、Consul、自研注册中心)获取服务元数据。MCP(Management Control Plane Protocol) 正是为此设计的标准化元数据同步协议。

- 基于 gRPC,定义统一的 Resource 类型(如 ServiceEntry、WorkloadEntry);

- 后端系统作为 MCP Server,控制平面作为 MCP Client;

- 实现多注册中心统一接入,避免控制平面耦合特定实现。

MCP 的价值:让 Service Mesh 控制平面真正“可插拔”,提升生态兼容性。

五、何时引入 Service Mesh?三大门槛

Service Mesh 虽好,但不是所有团队都适合立刻上车。需评估以下门槛:

1. 团队规模

- 小团队(<10 人):维护 Sidecar、控制平面、监控体系成本过高;

- 建议:业务复杂度高、服务数 > 20、团队有专职 SRE 时再考虑。

2. 多语言栈

- 单一语言(如全 Go 或全 Java):SDK 治理成本可控;

- 多语言(Go + Python + Node.js):Service Mesh 能统一治理体验,价值显著。

3. 运维能力

- 需掌握:Kubernetes、Envoy 配置、Istio 调优、性能排查;

- 若连基础监控都未完善,先夯实 DevOps 基石。

理性建议:

- 从非核心业务试点;

- 优先用 Istio Ambient 模式(无 Sidecar)降低开销;

- 不要为了技术潮流而引入。

六、Sidecar 模式架构图

下图清晰展示了 Service Mesh 中应用与 Envoy 的关系:

图示说明:

- 应用容器只与本地 Envoy 通信;

- Envoy 间建立 mTLS 加密连接;

- 控制平面统一管理所有 Envoy 配置;

结语:Service Mesh 是手段,不是目的

Service Mesh 的终极目标,是将微服务治理从“应用职责”变为“平台能力”,让开发者只关心业务。

但它也带来了架构复杂度、资源开销、学习曲线。盲目上车,只会陷入“为治理而治理”的泥潭。

判断标准很简单:

- 你的团队是否因 SDK 治理痛苦不堪?

- 是否有多语言、高合规、强安全需求?

- 是否有足够运维力量支撑?

如果答案是肯定的,那么 Service Mesh 值得一试。

否则,先把单体拆好,把监控做全,把流程跑顺——基础不牢,地动山摇。

更多推荐

已为社区贡献55条内容

已为社区贡献55条内容

所有评论(0)