无公网IP,有哪些远程访问Dify AI平台的免费工具

VTN工具,不限于 Dify,本文主要为远程访问Dify平台的操作教程,也适用于各类内网服务(OA、NAS、Redis、MySQL…),无需公网 IP、无需复杂路由配置,几分钟打通,访问体验还很丝滑。

·

目录

最近 Dify 的 React2Shell 漏洞在圈里刷屏了,不少公网暴露的 Dify 服务成了“全球黑客打卡点”。除了跟官方走升级流程,最治本的办法其实是直接对公网隐身——不开放公网 IP,从根源上切断扫描与攻击。

但问题也来了:没公网 IP,开发和运维怎么访问?

今天分享一个我目前在用的工具,不限于 Dify,也适用于各类内网服务(OA、NAS、Redis、MySQL…),无需公网 IP、无需复杂路由配置,几分钟打通,访问体验还很丝滑。

一、快速使用:以内网 Dify 为例

1、注册和认证

- 平台:vtnlink.com(免费额度可用)

- 建议完成实名认证,解锁更高免费带宽(10M) + 不限应用数量 + 不限流量,对测试和轻量使用完全足够。

2、获取连接器部署指令

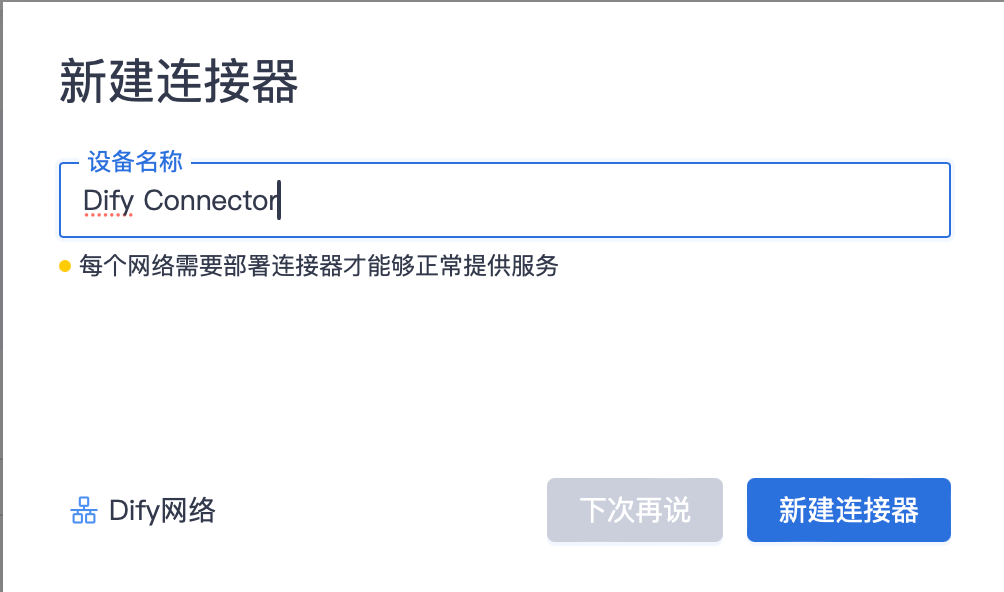

进入控制台【网络资源】-【网络配置】,新建一个网络(如 Dify网络)。

- 接着新建连接器(如 Dify Connector),支持 Docker 一条命令 或 RPM/DEB 包安装,按自己环境选。

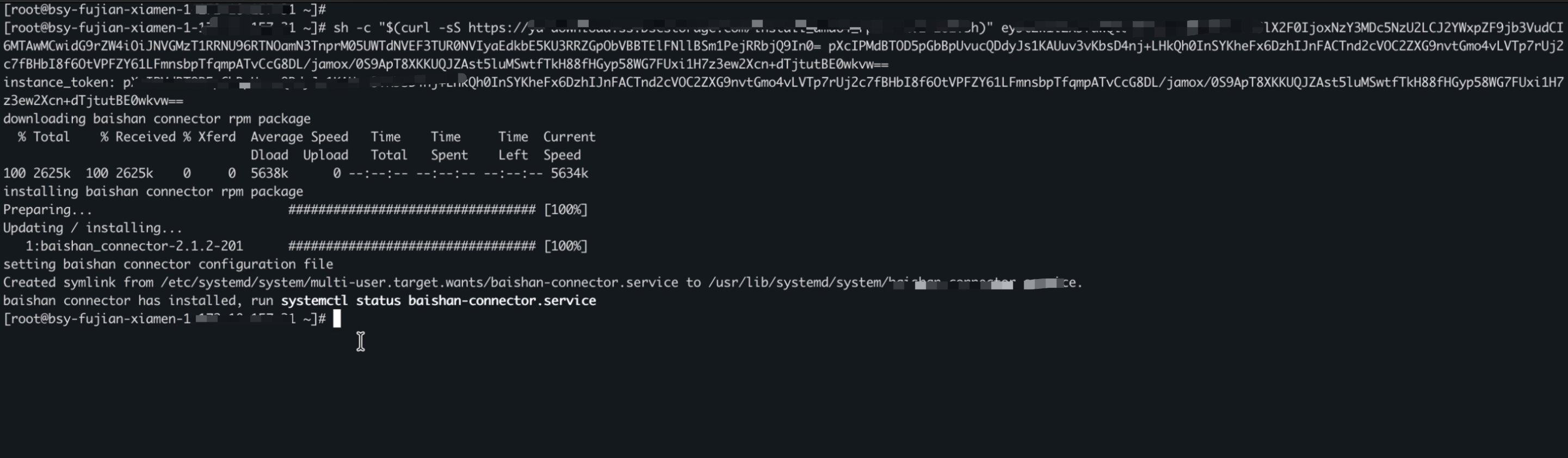

3、部署连接器

- 连接器需要放在与 Dify 网络互通的主机,甚至可以直接跑在 Dify 同一台机器上。

- 复制指令执行,几秒完成,运行后可在控制台看到状态为“在线”。

- 部署成功后,可以查看到连接器的状态

- 接着新建连接器(如 Dify Connector),支持 Docker 一条命令 或 RPM/DEB 包安装,按自己环境选。

4、接入 Dify 资源

- 进入【网络资源】-【资源接入】,新建资源,填写 Dify 服务的本地地址和端口(比如 http://192.168.1.10:80)。

- 支持域名、IP、端口级资源,可同时接入多个服务。

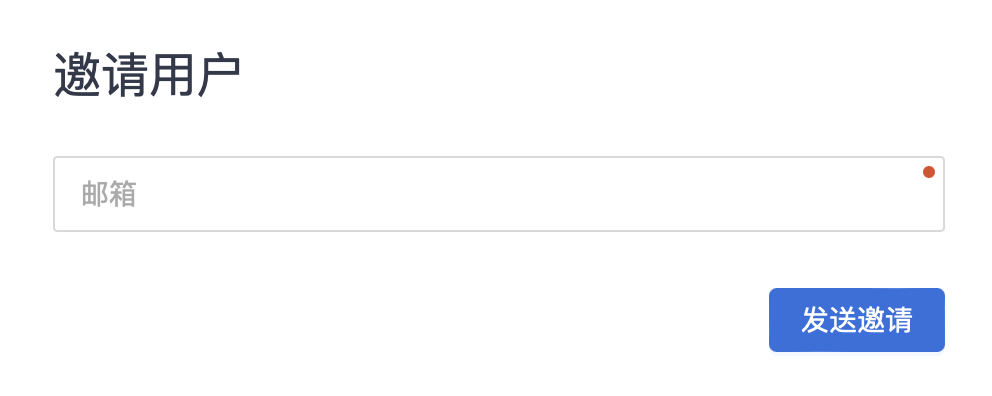

5、设置访问权限

- 在【组织用户】中邀请团队成员(通过邮箱)。

-

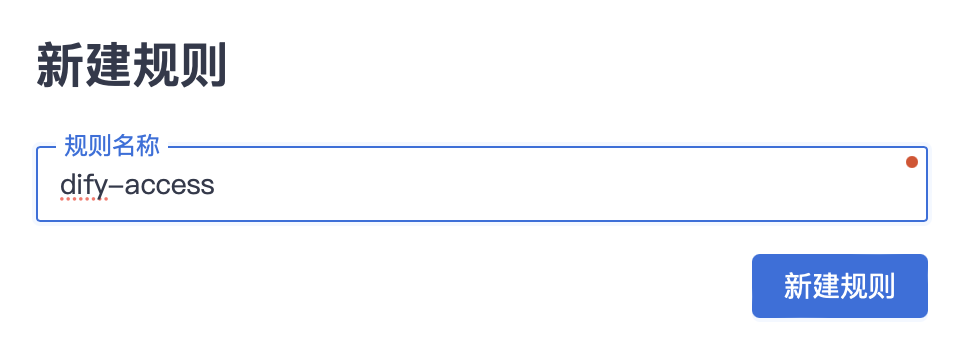

进入【访问策略】新建规则,例如 dify-web-access ,勾选刚刚添加的 Dify 资源,并授权给相关用户。

- 如果需要细粒度控制,可针对不同端口服务(如前端 80、后端 5001)分别授权给不同人员。

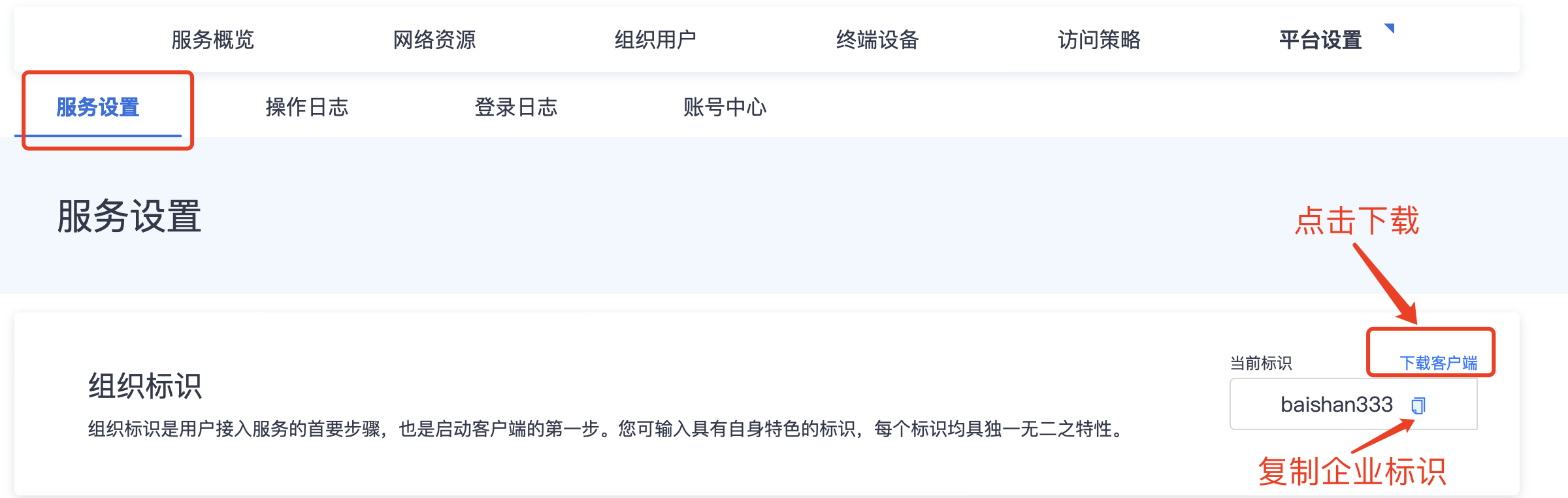

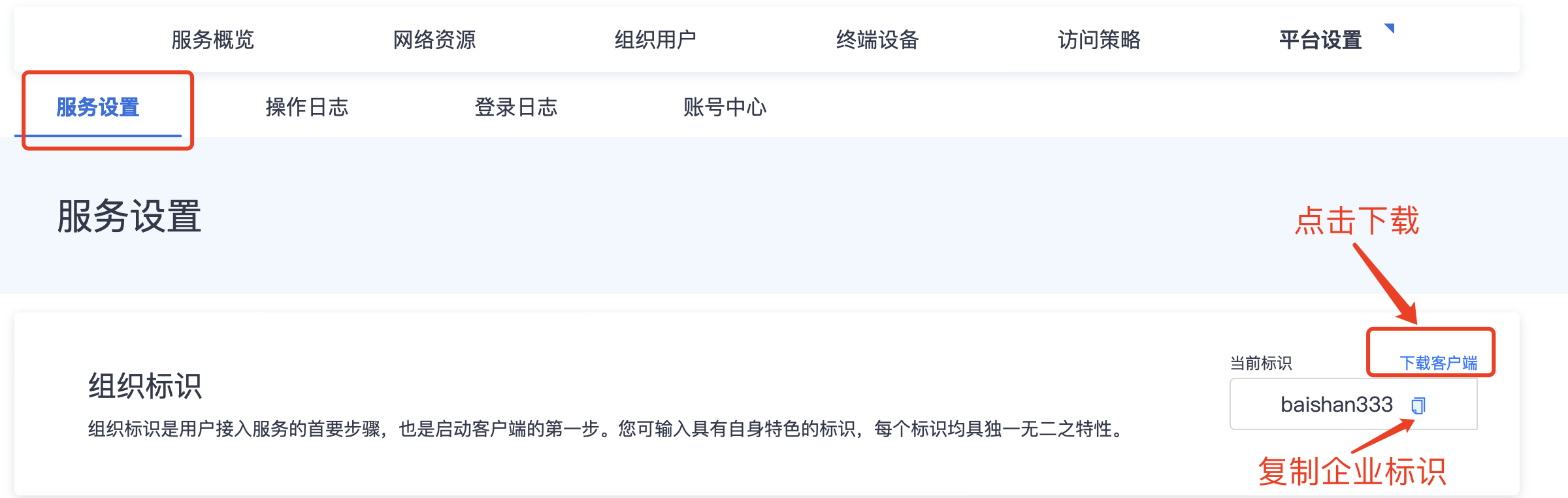

6、客户端连接访问

- 被邀请用户会收到客户端下载链接(支持 Win / macOS / Linux / Android / iOS)。

-

登录客户端后,在浏览器直接输入原来的内网地址(如 http://192.168.1.10:80 ),即可像在本地一样访问 Dify。

-

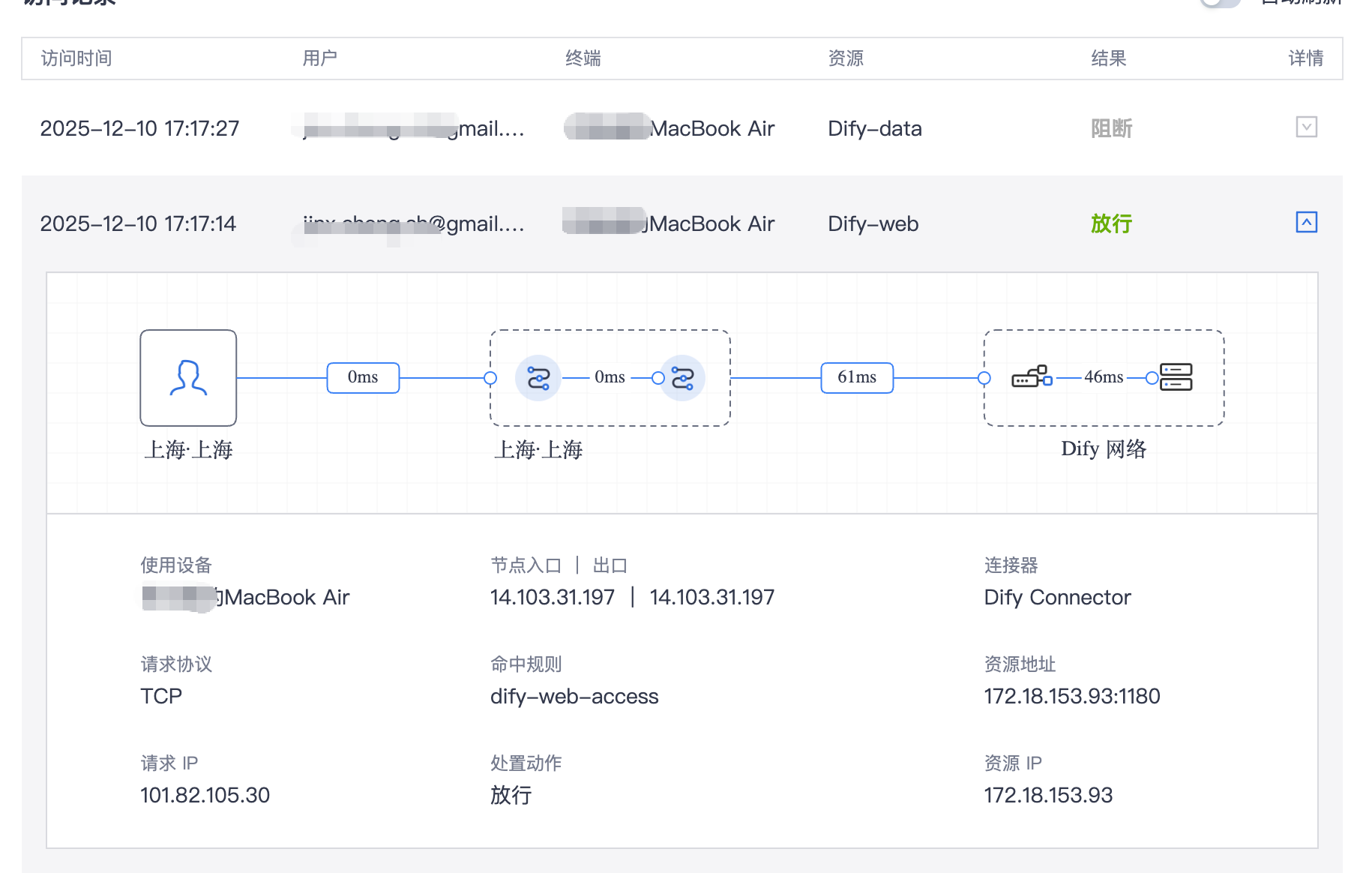

所有访问可在控制台查看实时链路,方便排查与审计。 有什么 问题 一眼 就能定位到 !

二、工具特点

|

特性 |

说明 |

|

零端口暴露 |

服务不暴露在公网,无法被扫描 |

|

端到端加密 |

通信全程加密,避免内网流量明文传输 |

|

访问即授权 |

未授权用户无法见、无法连 |

|

分钟级部署 |

从安装到访问,5 分钟左右可通 |

|

流量无限免费 |

实名后免费版带宽 10M,不限流量,适合长期轻量使用 |

三、对比传统工具

|

方式 |

公网暴露 |

配置复杂度 |

访问控制 |

适合场景 |

|

公网 IP + 端口映射 |

是 |

中 |

弱 |

开发临时测试 |

|

传统虚拟专用工具 |

否 |

高 |

中 |

企业传统办公 |

|

内网穿透工具 |

通常暴露 |

中 |

弱 |

个人开发调试 |

|

本方案工具 |

否 |

低 |

强 |

企业/中小团队/个人开发者访问内网服务场景 |

四、总结

如果你们也在用 Dify 或类似需要隐藏公网访问的内网服务,可以试试这个思路。

优点很明显:快速隐藏服务、权限可管可控、免费额度足够用。

尤其适合:中小团队、运维不想开公网端口、需要临时或长期授权外部人员访问内网环境的场景。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)