Burpsuite2024安装与基本使用

1、设置扫描间隔2、保存项目配置 save project settings3、加载项目配置文件4、设置burpsuite拦截规则默认不拦截css js结尾的url,因为它们是静态资源,bp只拦截与服务器交互的动态资源,否则会占用过大内存和资源这里的规则匹配是自上而下的ke通过up down调整5、显示隐藏的表单,比如token主动漏洞扫描newscan:在scan details处写好要扫描的u

文章目录

一、安装

1、安装jdk11(我用的是macbookAirM1好像不装jdk也能用)

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"

brew update

brew install openjdk@11

echo 'export PATH="/opt/homebrew/opt/openjdk@11/bin:$PATH"' >> ~/.zshrc

source ~/.zshrc

java -version

openjdk version "11.0.25" 2024-10-15

OpenJDK Runtime Environment Homebrew (build 11.0.25+0)

OpenJDK 64-Bit Server VM Homebrew (build 11.0.25+0, mixed mode)

2、下载Bursuite_2024_11_2.dmz

https://portswigger.net/burp/releases

https://blog.csdn.net/qq_27868757/article/details/126692333

3、下载注册机和中文包 https://github.com/HeartSleep/BurpSuite-Crack/tree/master

BurpLoaderKeygen.jar

BurpSuiteCnV2.0.jar

4、安装bp并启动,然后关闭

5、进入bp安装目录把BurpLoaderKeygen.jar拷贝到bp安装目录的app目录下

6、返回到Contents目录,在vmoptions.txt末尾添加

--add-opens=java.base/java.lang=ALL-UNNAMED

--add-opens=java.base/jdk.internal.org.objectweb.asm=ALL-UNNAMED

--add-opens=java.base/jdk.internal.org.objectweb.asm.tree=ALL-UNNAMED

--add-opens=java.base/jdk.internal.org.objectweb.asm.Opcodes=ALL-UNNAMED

-javaagent:BurpLoaderKeygen.jar

-javaagent:BurpSuiteCnV2.0.jar

-noverify

6、启动bp查看help-license显示激活成功

7、如果不行就进入bp安装目录的app目录下启动注册机并激活

Java -jar BurpLoaderKeygen.jar

二、设置介绍

1、

2、保存项目配置 save project settings

3、加载项目配置文件

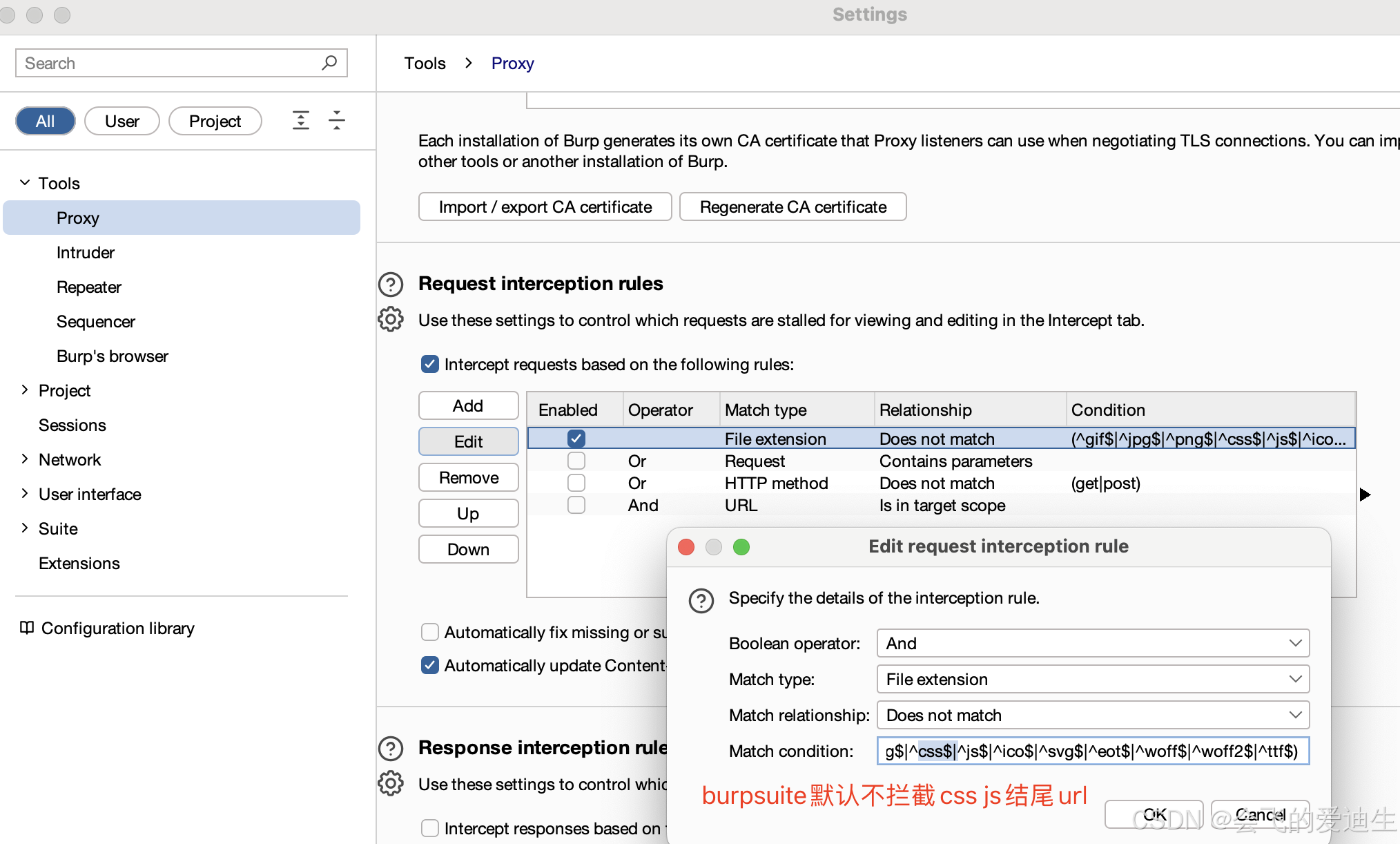

4、设置burpsuite拦截规则

- 默认不拦截css js结尾的url,因为它们是静态资源,bp只拦截与服务器交互的动态资源,否则会占用过大内存和资源

- 这里的规则匹配是自上而下的ke通过up down调整

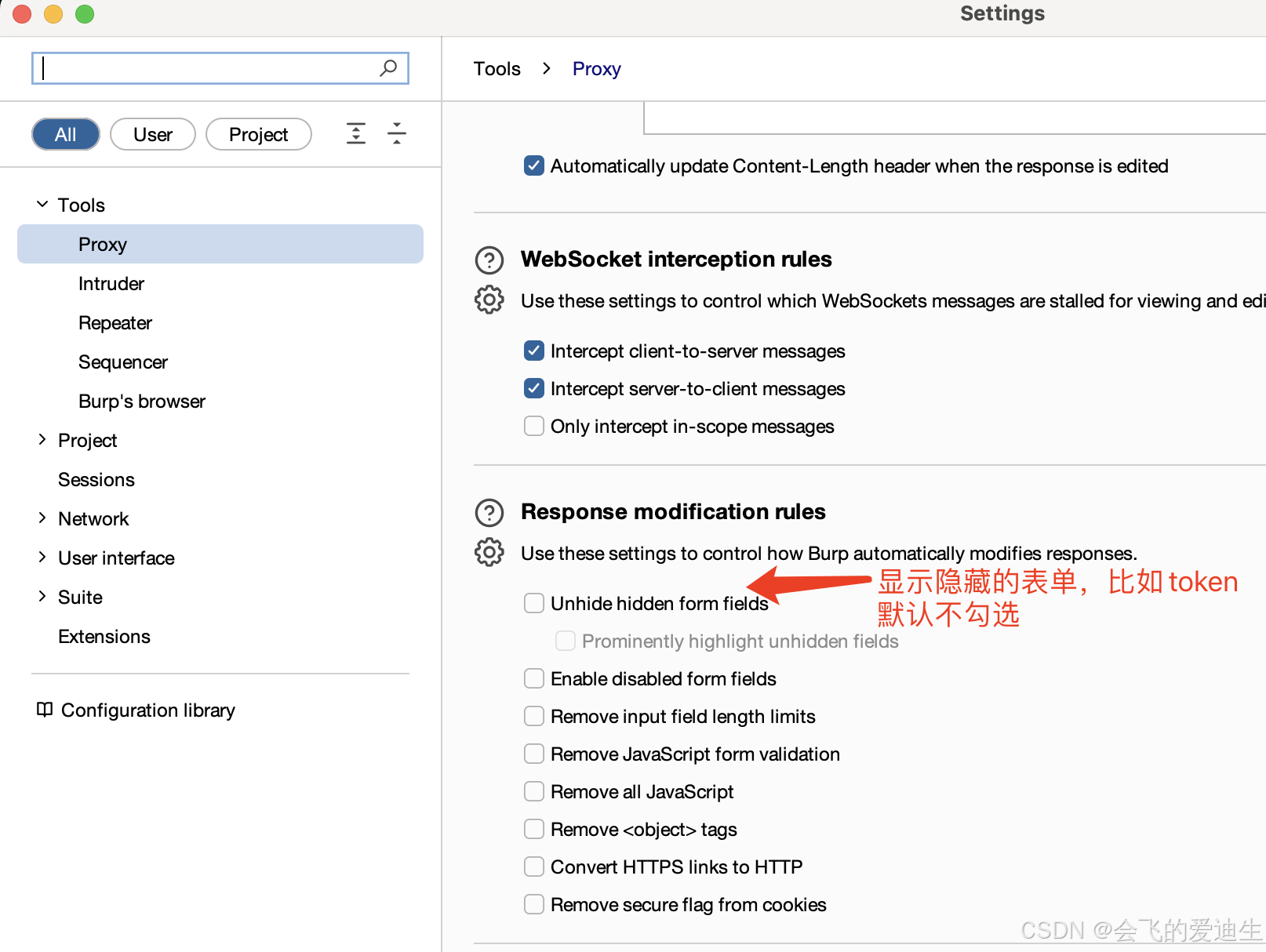

5、显示隐藏的表单,比如token

三、各插件使用介绍

1、Dashboard

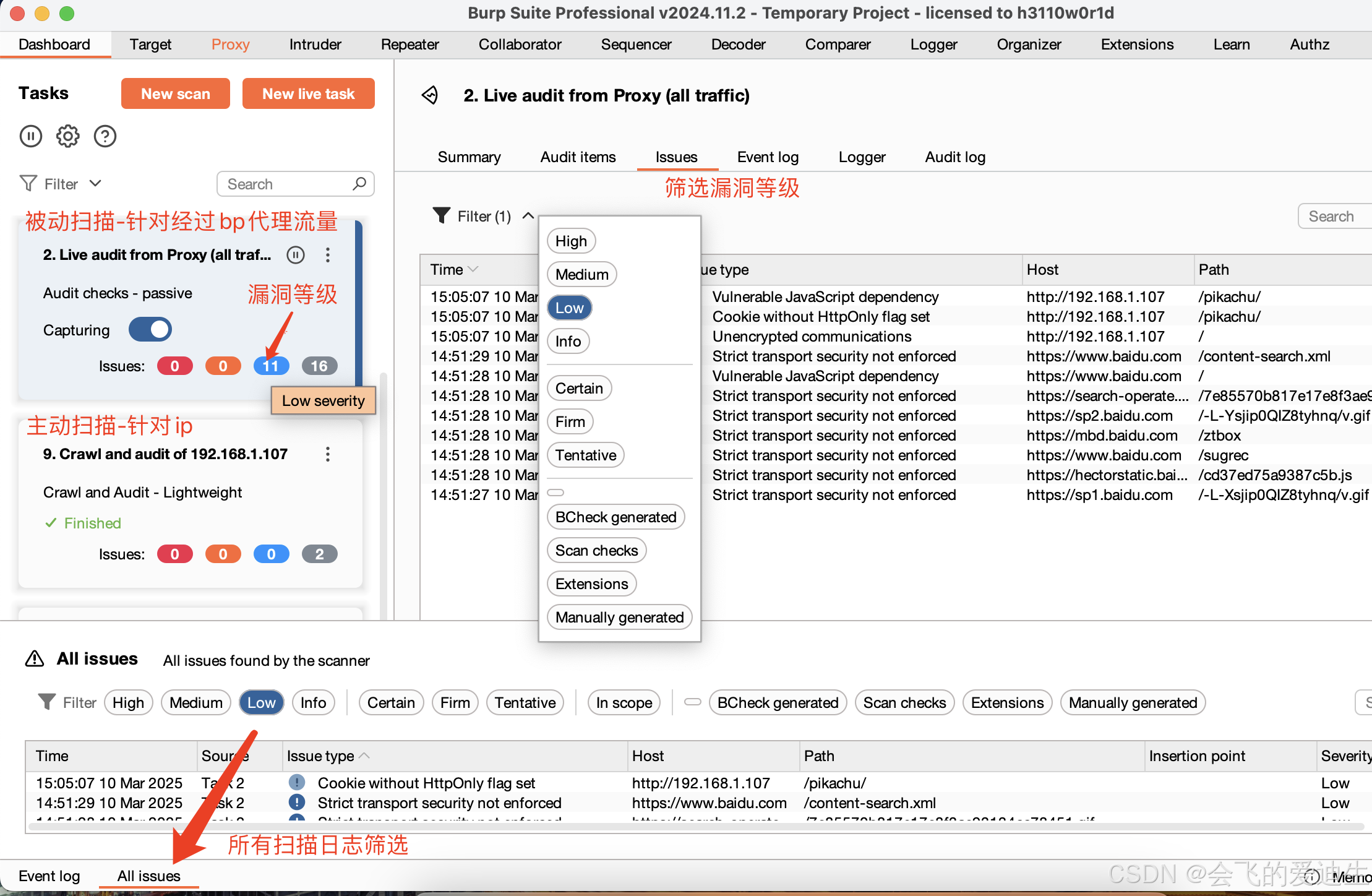

- 主动漏洞扫描newscan:在scan details处写好要扫描的url(或者在Target-sitemap处右键发送到scan效果一样),结果如下

- 被动漏洞扫描:这两个模块默认开启会对经过burpsuite的流量进行被动漏洞扫描,被动扫描中是根据用户浏览的网页进行扫描不会加入payload所以对系统是比较安全的,扫描结果如下

1.Live passive实时被动爬路径

2.Live audit实时审计漏洞

主动扫描可以做一些设置

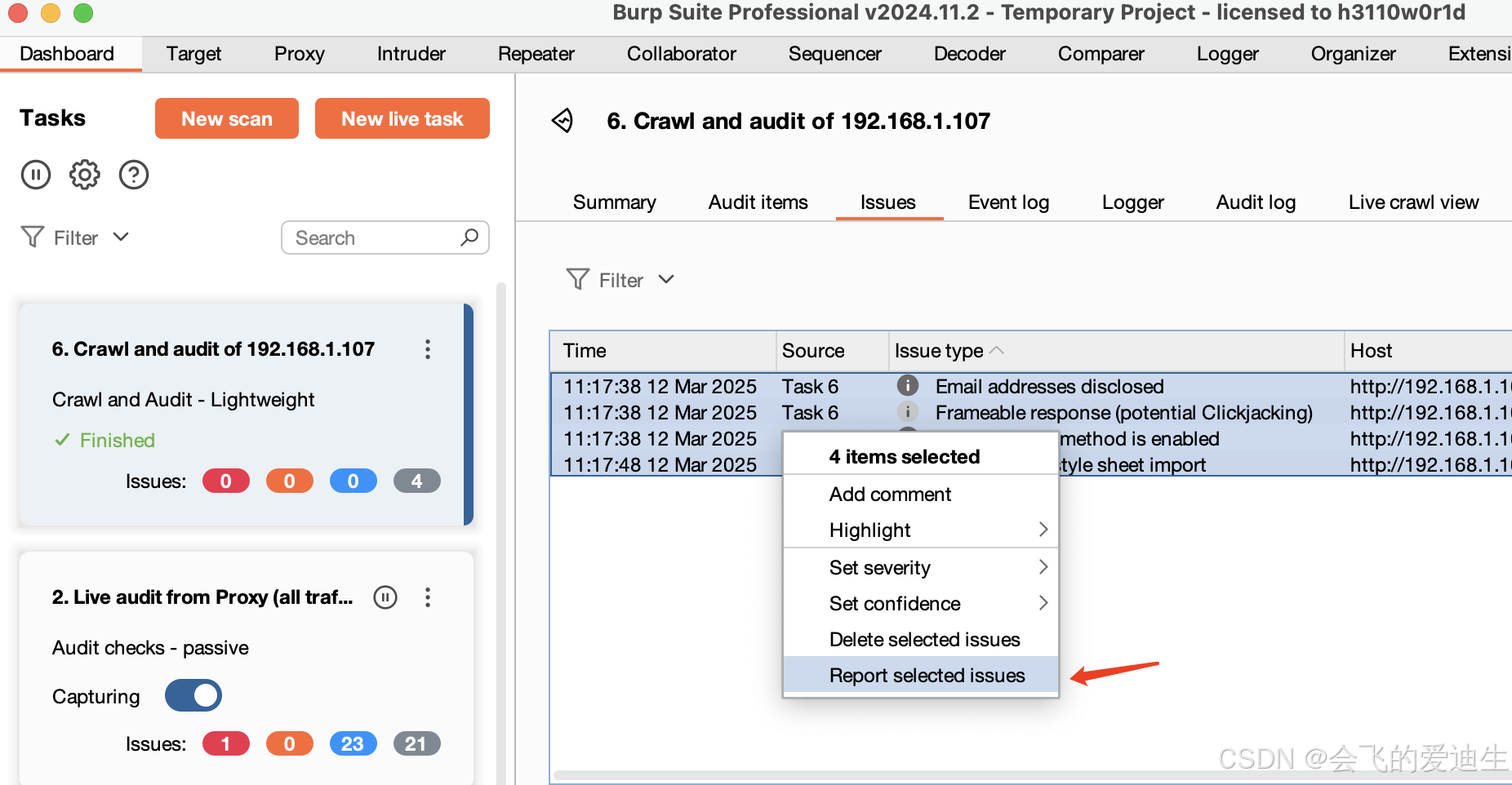

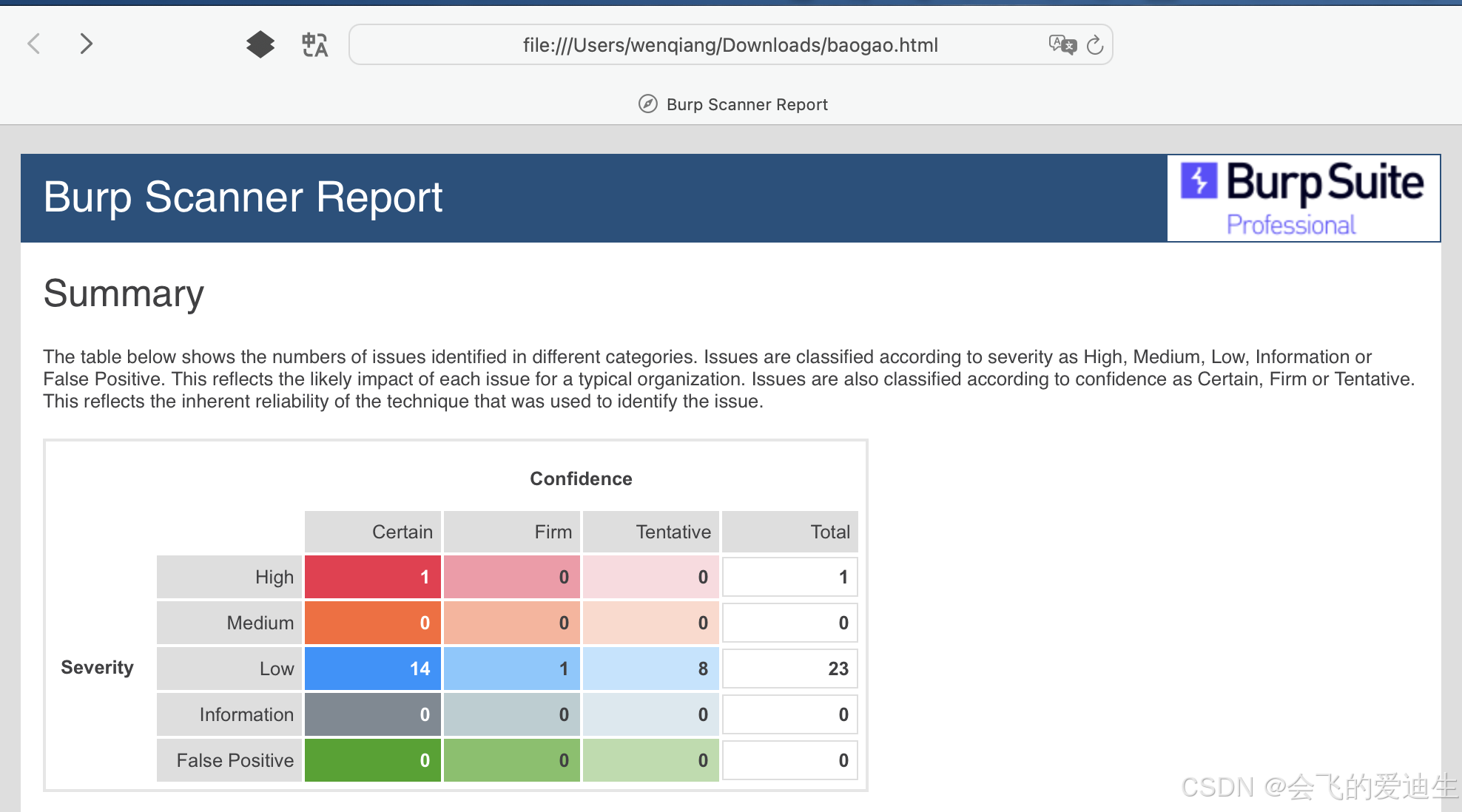

在issues页面可以导出漏洞详情为html

2、Target插件

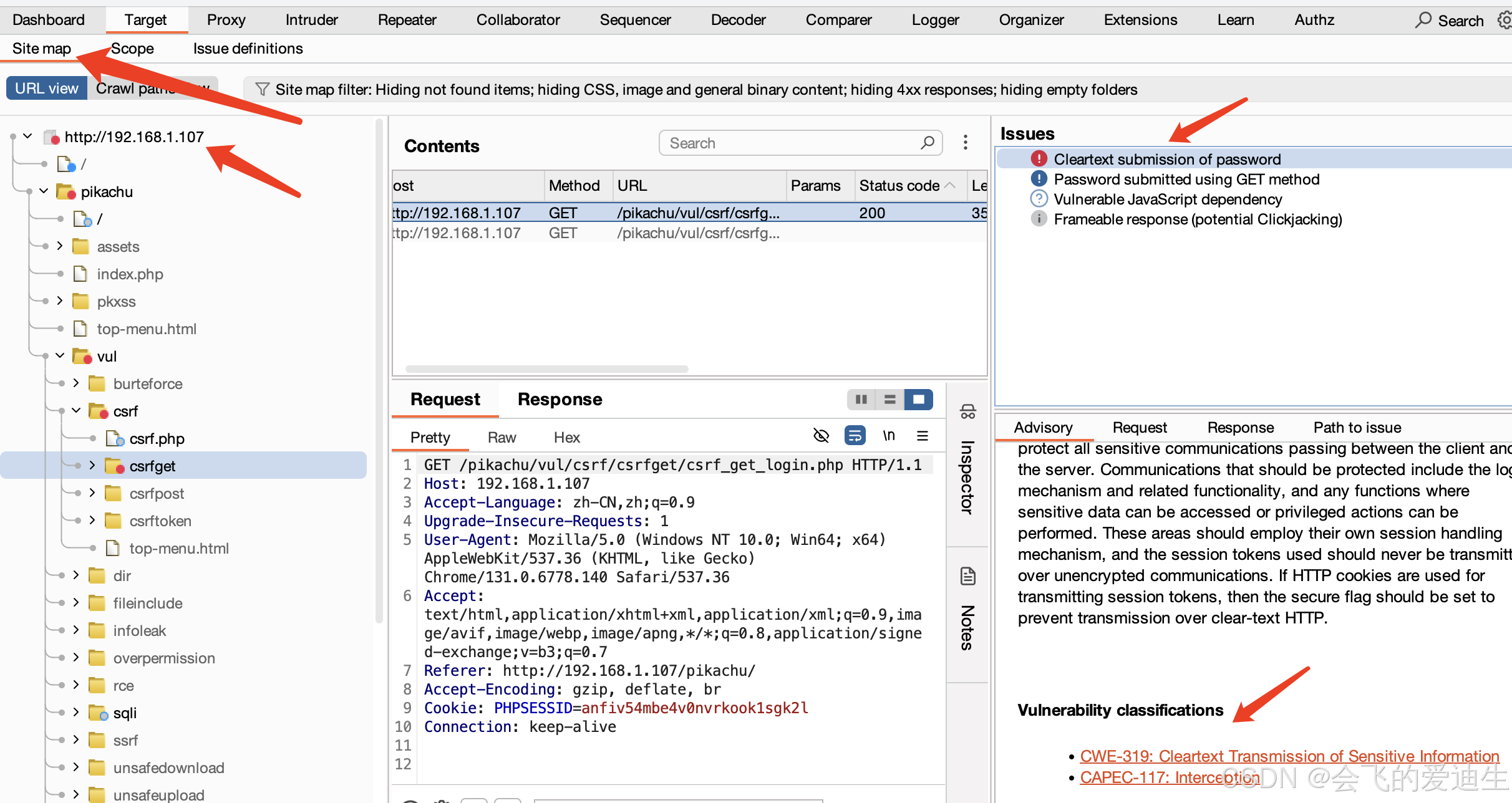

Site map:可以把经过burpsuite的流量以树形结构展现出来,并显示基本的安全问题

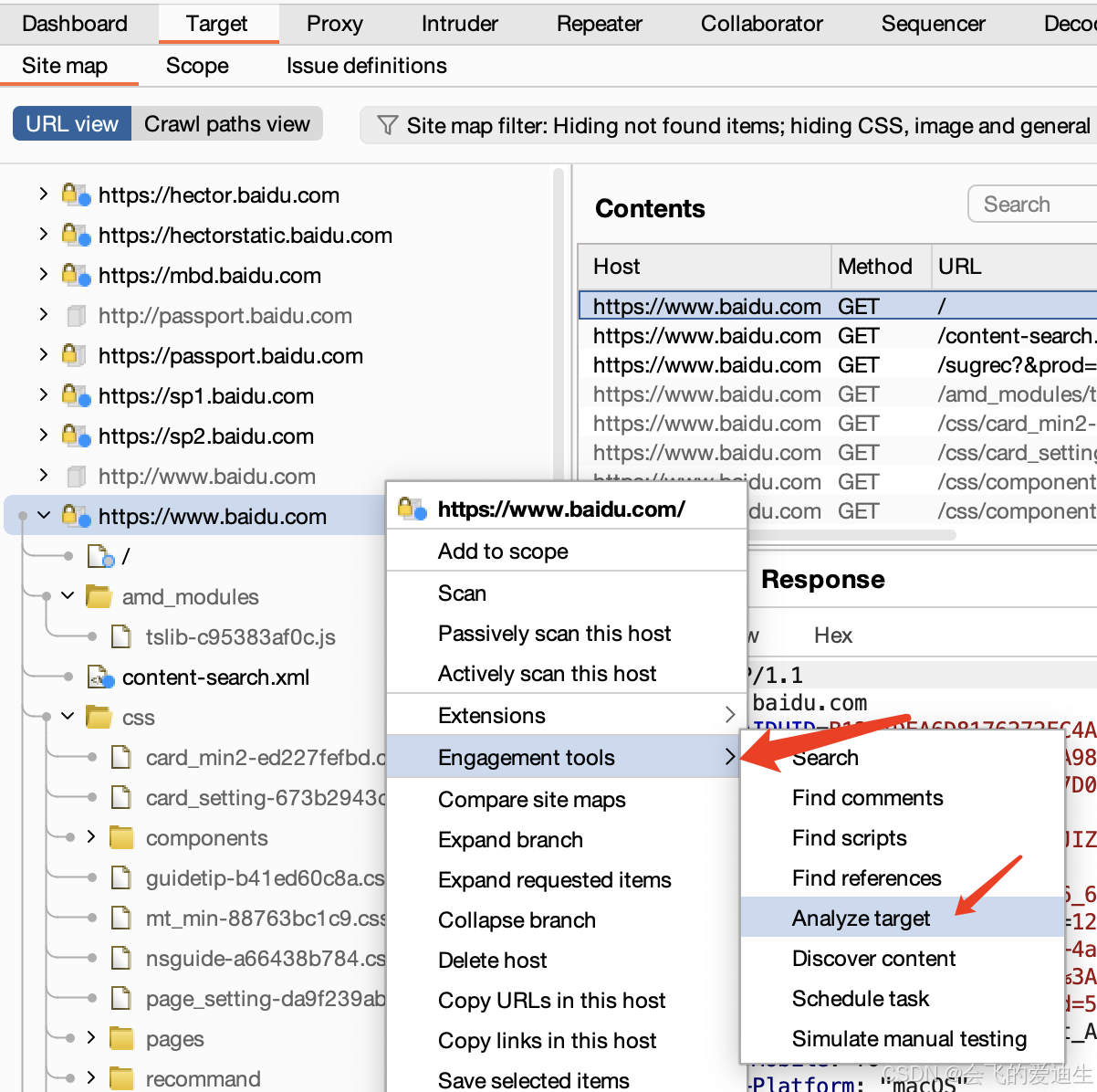

右键可以分析网站的动/静态url和参数url有哪些

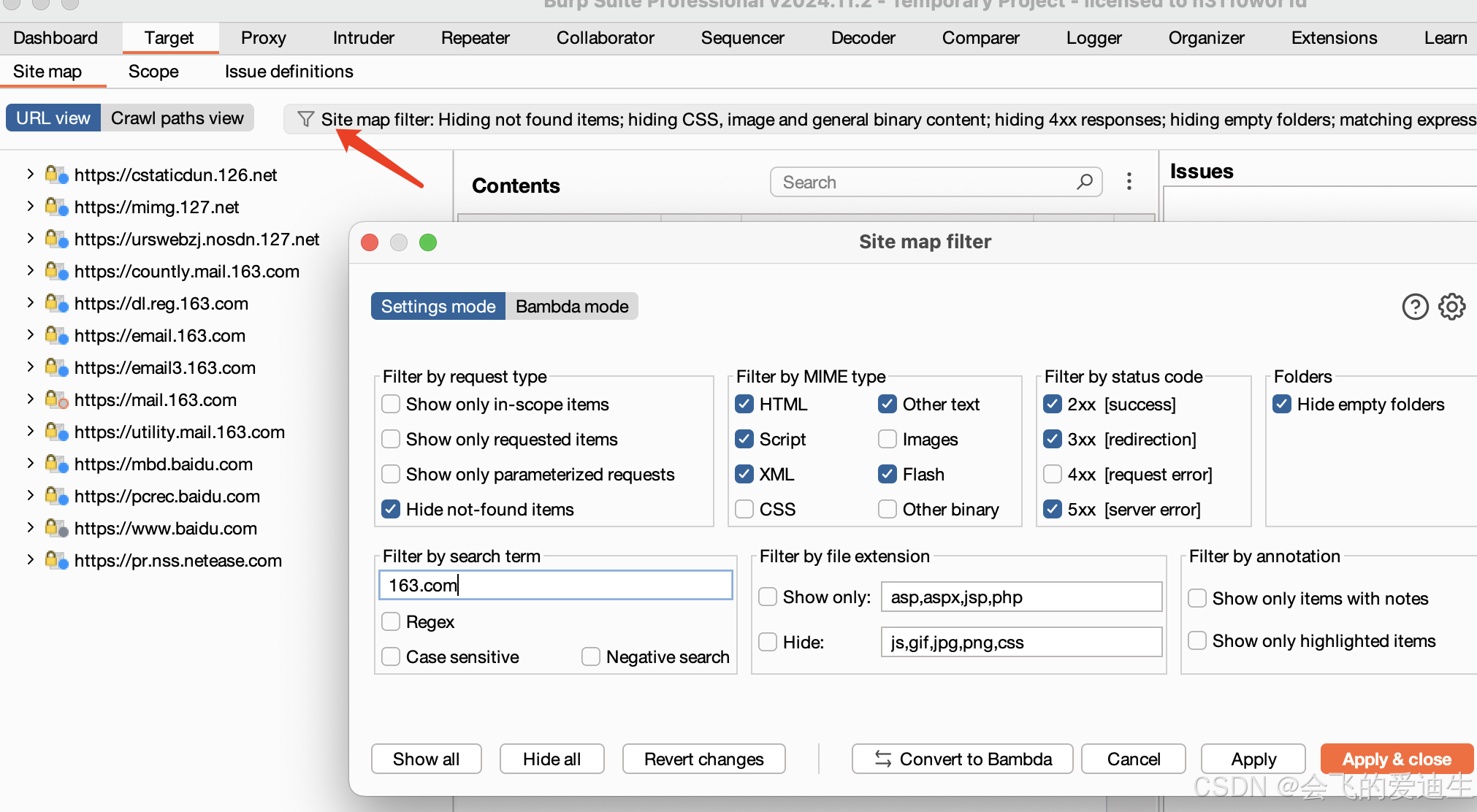

筛选

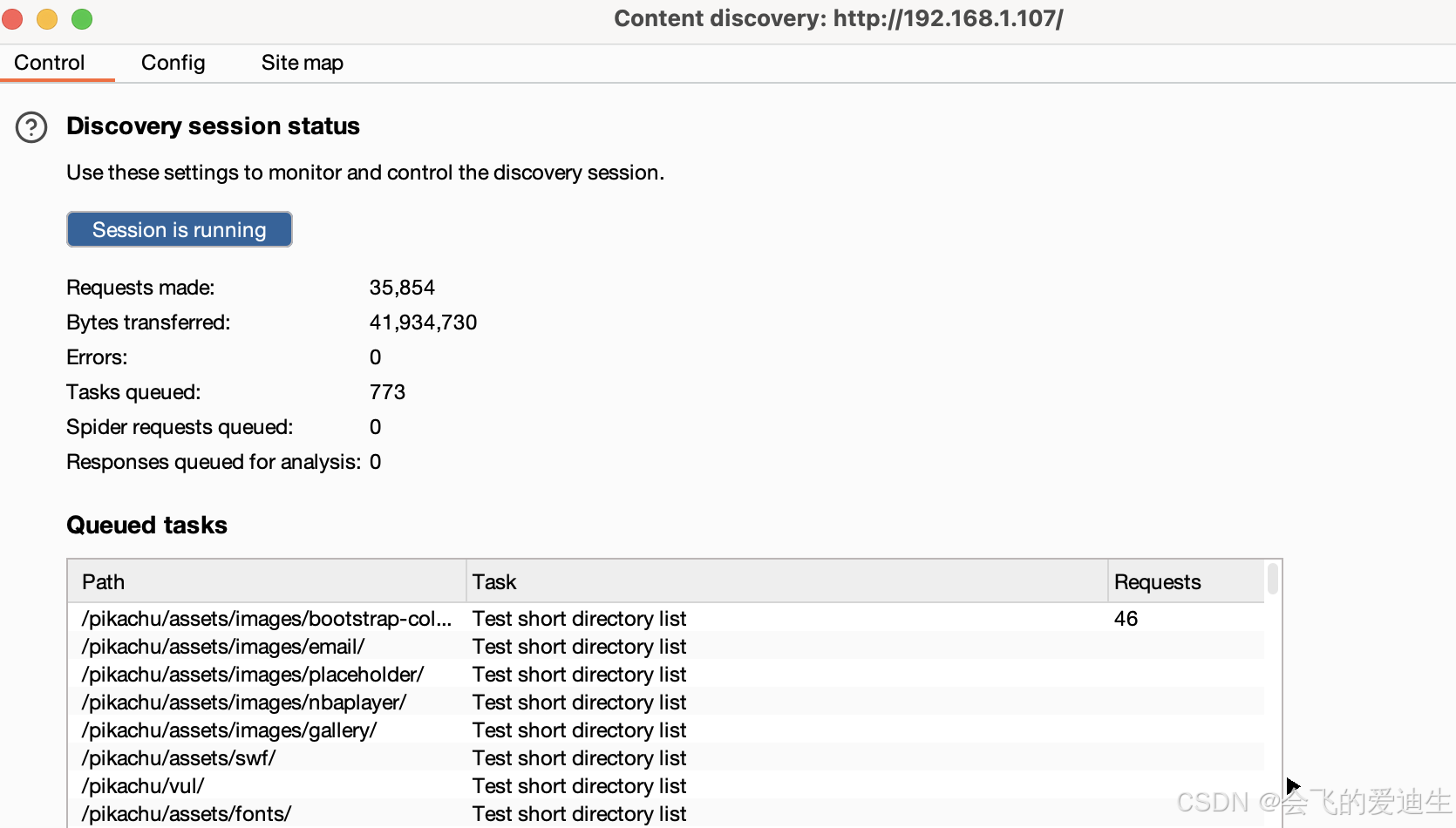

Target-sitemap 右键Discover content可以自动爬目录/文件

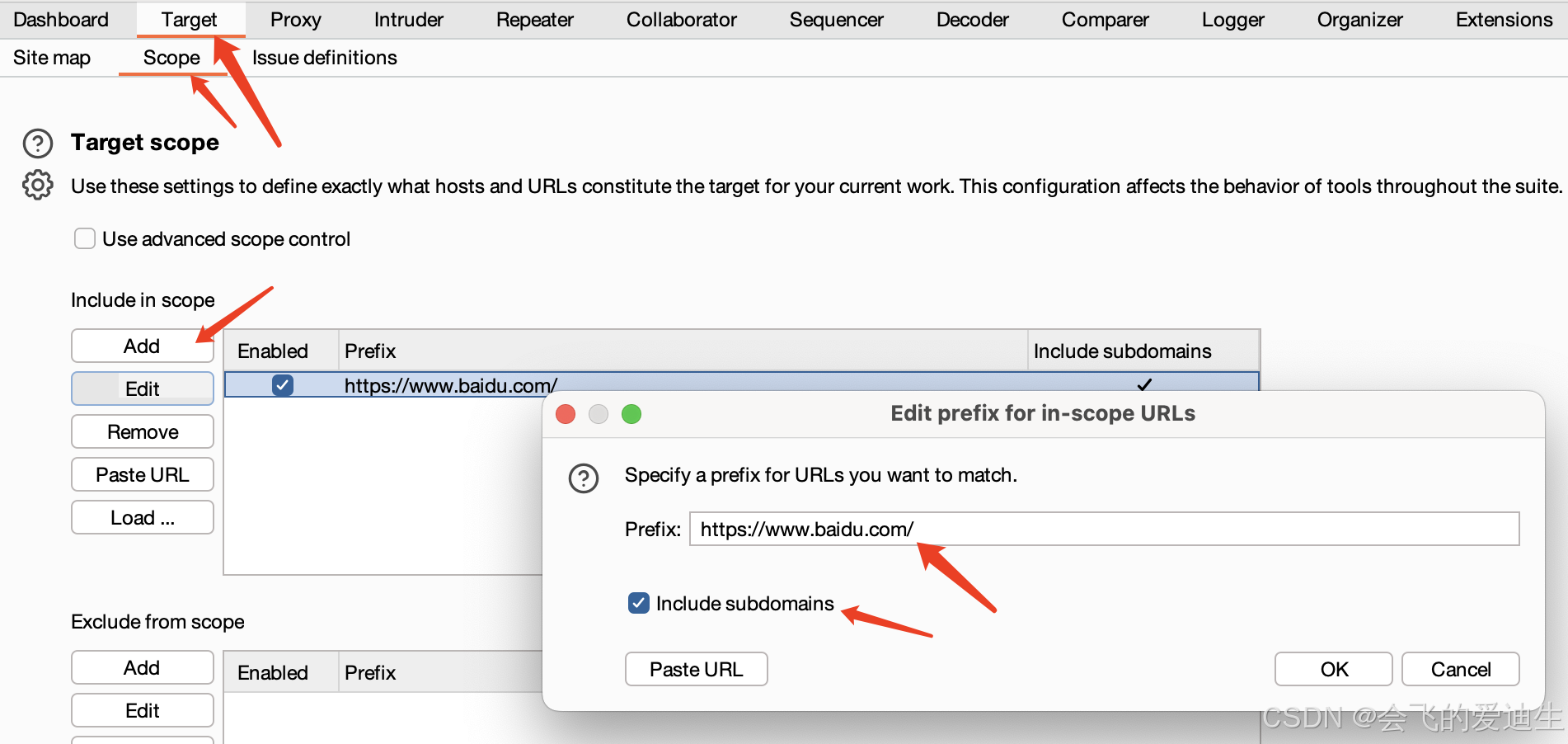

Scope:可以设置拦截过滤规则,设置Proxy的HTTP history中只保留需要的url(没有sitemap中的筛选好用)

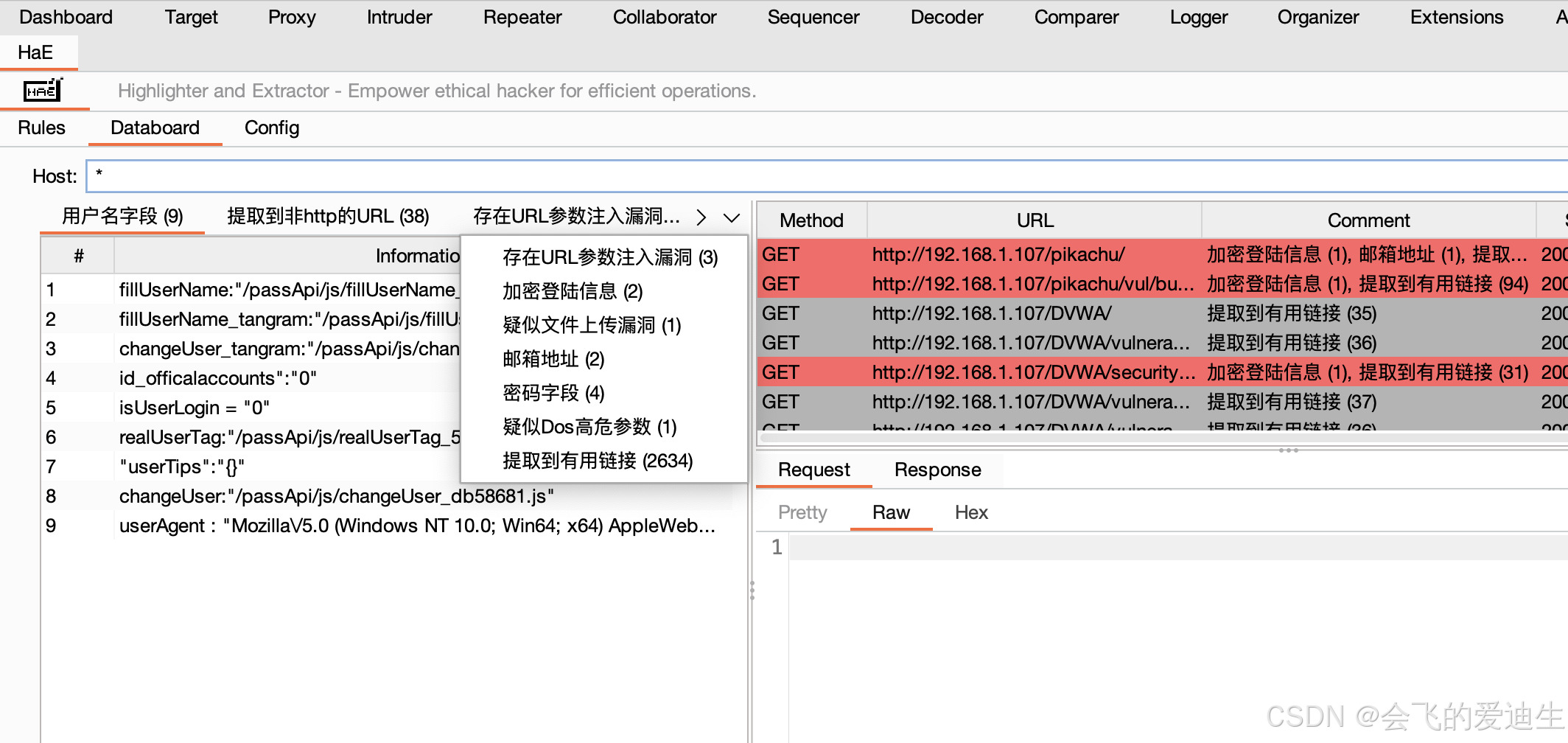

3、HaE插件

- 配置文件存放在~/.config/HaE/

- 通过正则表达式匹配有用的信息并进行高亮显示,在HTTP-history处可以看到高亮内容,可以通过HaE-databoard查看所有匹配规则

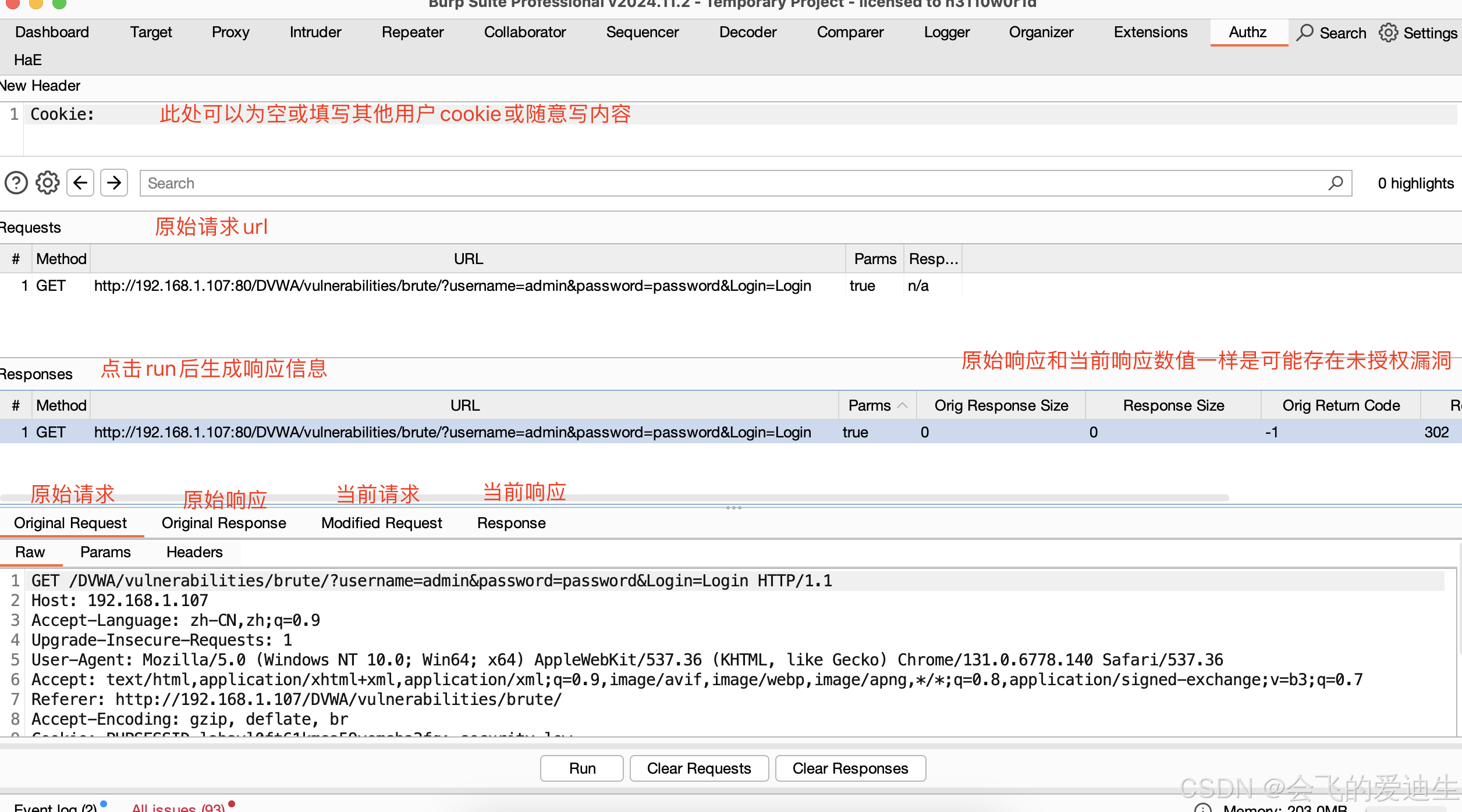

4、Authz插件

- 如果Orig Response Size和Response Size相等,说明可能存在未授权访问漏洞或越权漏洞(不是一定的)

5、Repeater

- 通过intercept页面把数据包发送到Repeater并完成Send后,下一次还想用Repeater功能最好不要从intercept再次发送,而是通过浏览器再一次访问页面并使用intercept截获最新的数据包来完成Repeater功能,如果使用payload 1’ or 1=1不好使,可以把空格转换成+号 1’+or+1=1, 或转换成%20 1’%20or%201=1,或转换成/**/

- post中请求头和请求体中间至少要空2行

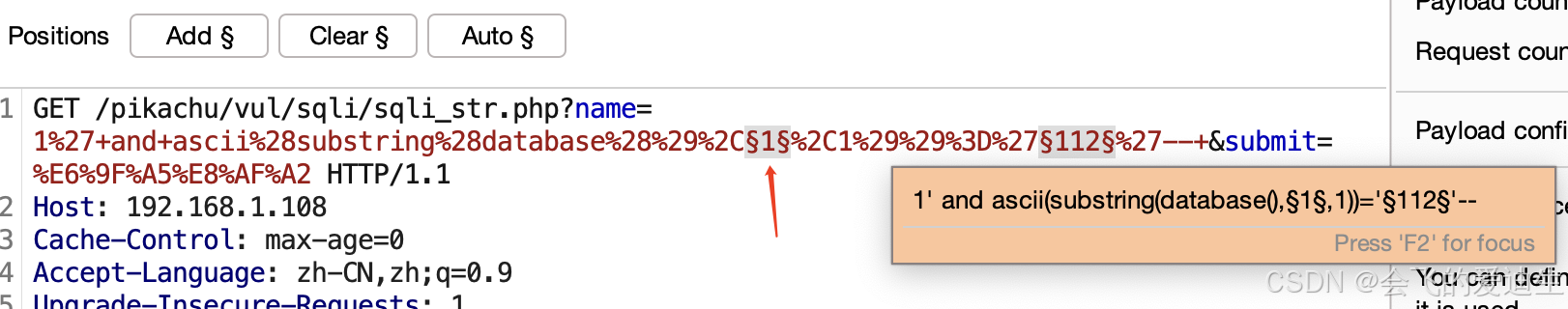

- 把鼠标悬停在payload上可以弹出payload弹框便于快速预览

5.1、Repeater抓dvwa-high弹窗包

- 点击Click here to change your ID. 会弹出弹窗并输入payload,此时打开burpsuite开始抓弹窗包(图2)并发送到Repeater,然后点击放行

- 点击放行后第二个包(显示包图3)再发送到Repeater, 之后第一个Repeater输入payload,第二个Repeater查看显示

- 如果依然不好用就只能使用浏览器插件HackBar了

6、Collaborator

- 即使不使用Collaborator也可以可以通过免费dnslog服务器测试无回显漏洞

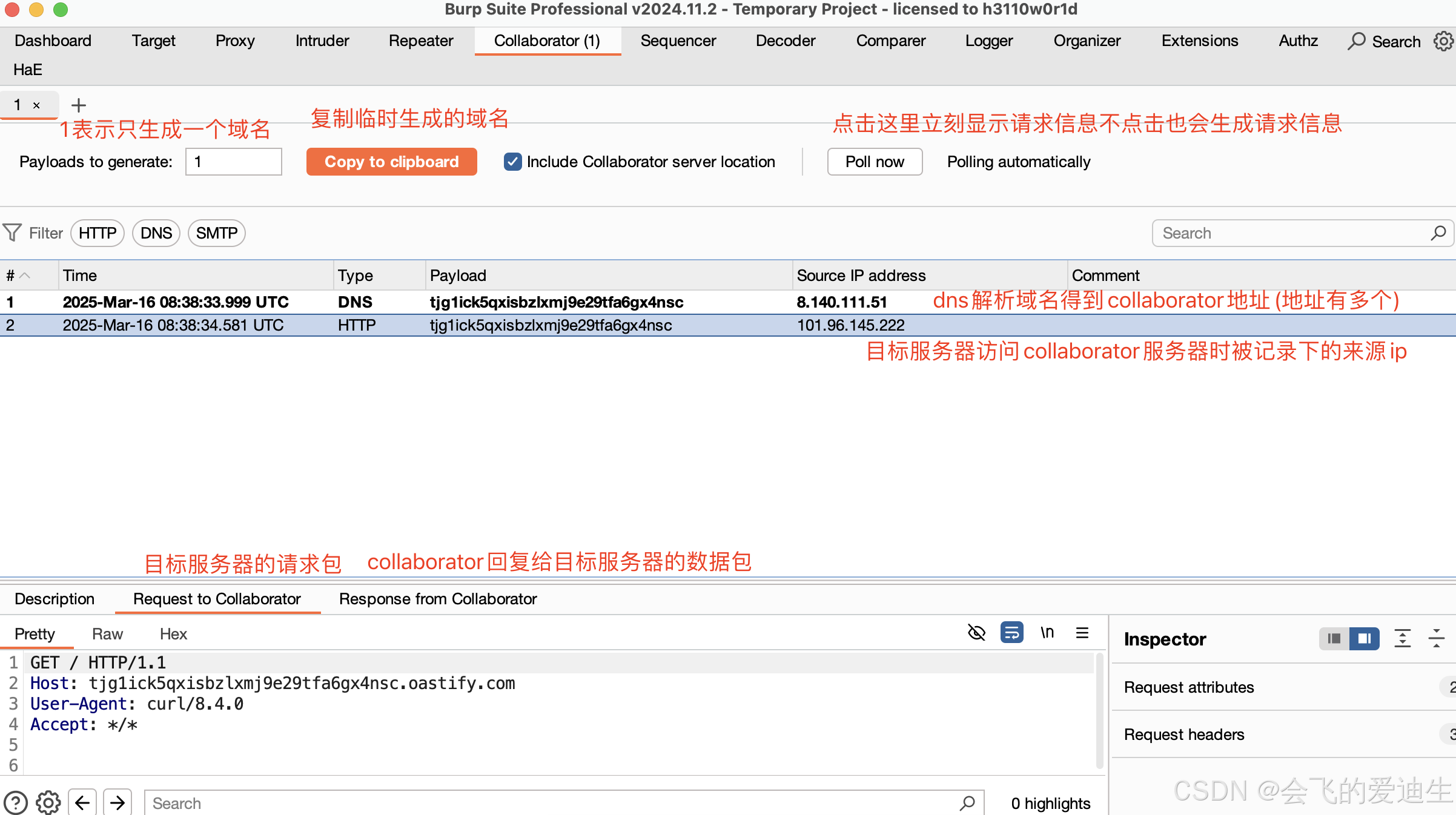

- 有些漏洞验证过程中并不会直接返回漏洞信息给客户端,这是就需要Collaborator生成临时服务器,当客户端向服务器发送playloads时(playload中包含collaborator地址),目标服务器会去访问collaborator地址,Collaborator服务器会记录目标服务器的请求日志从而判断目标服务器是否存在漏洞:如 SSRF(服务器端请求伪造)、XXE(XML 外部实体注入)、命令注入(含回连行为) 等。当漏洞触发时,目标系统会向 Collaborator 提供的临时地址发起请求或传输数据,Collaborator 捕获这些交互,证明漏洞存在。

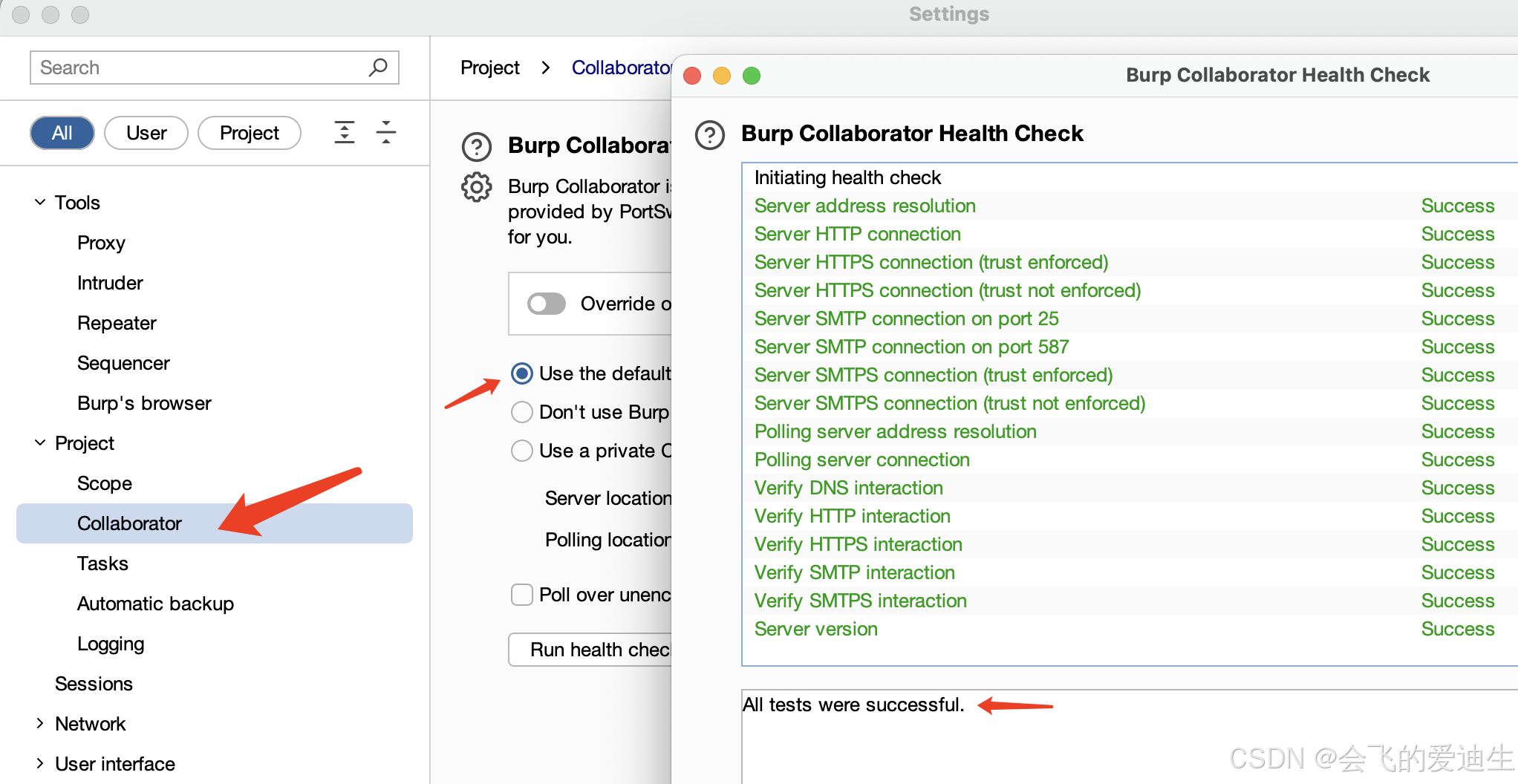

(1) 先检查Burp Collaborator连通性(没问题就可以关闭这个页面了)

(2) burpsuite collaborator client - 复制生成的临时域名,然后通过浏览器访问(或把域名植入playloads让目标服务器访问)域名,之后就会再此处显示collaborator服务器记录的请求日志信息

- collaborator服务器生成的域名多数会被解析到国外ip

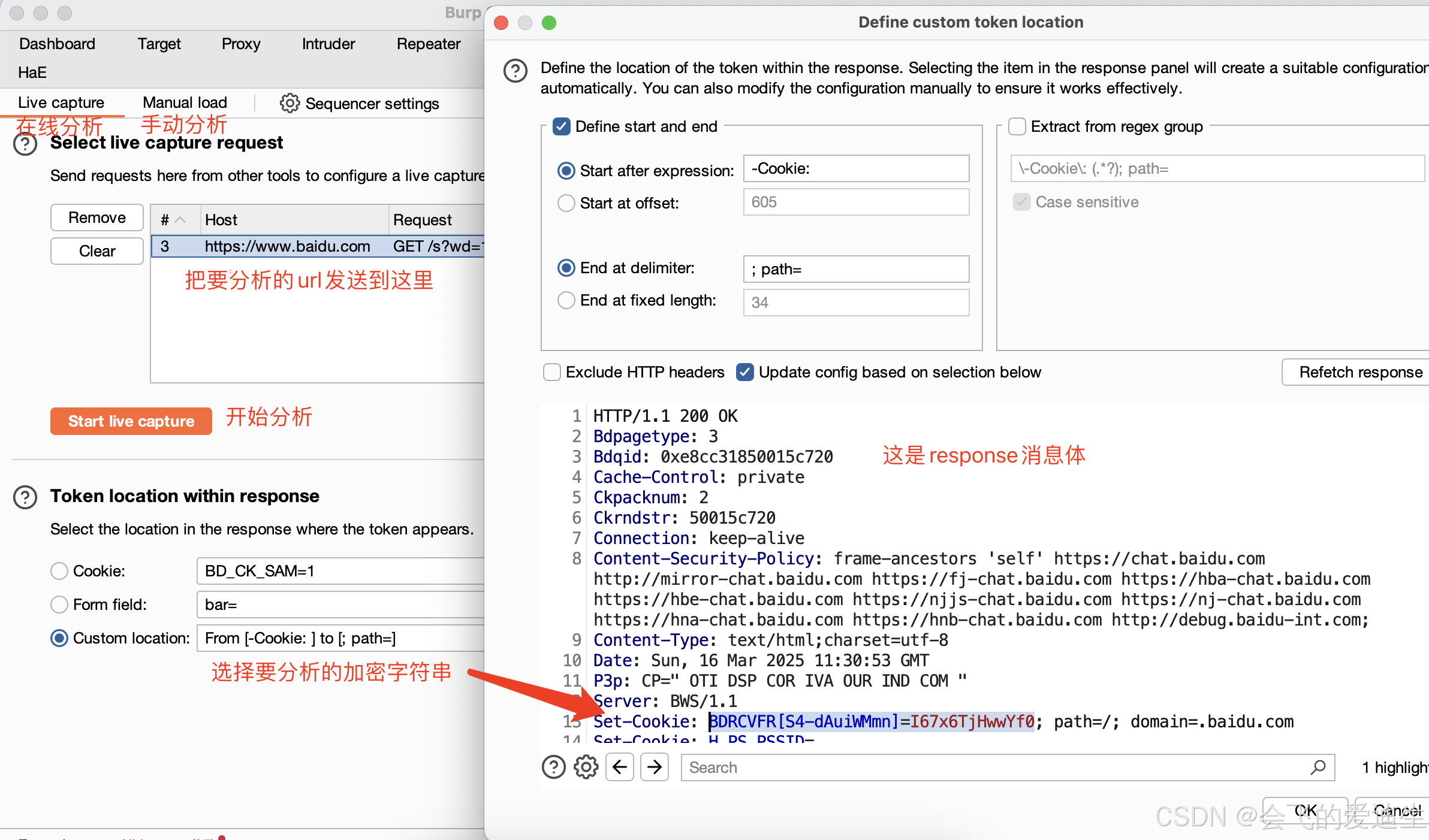

7、Sequencer

- 用来分析token cookie session等加密字符串是否具有规律可行,以便攻击者分析并破解(很少会用到)

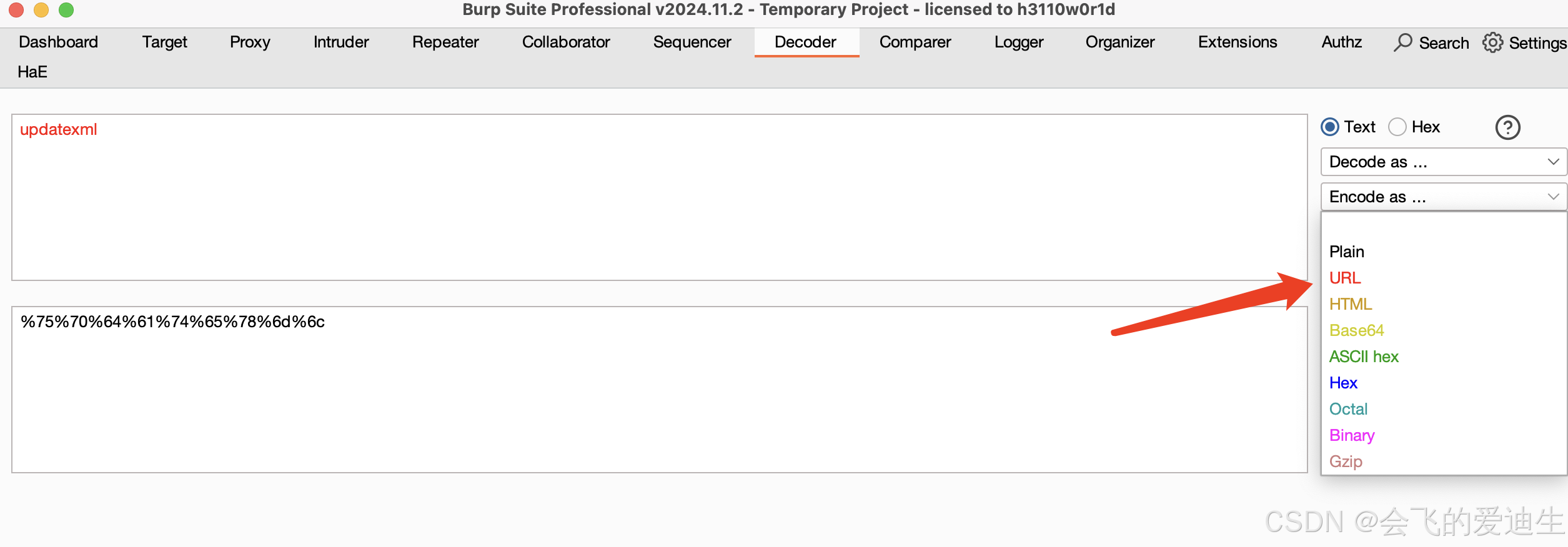

8、Decoder解码编码

- 上面输入原文,然后点击encode as URL就可以拿到url编码

- 上面输入url编码,比如 %28,点击Smart decode就可以拿到反向url编码 (

9、Comparer对比上下文字段不同处

10、Logger查看经过burpsuite所有浏览记录

11、Organizer模块允许用户对扫描结果进行分类、整理和导出,方便管理和分析

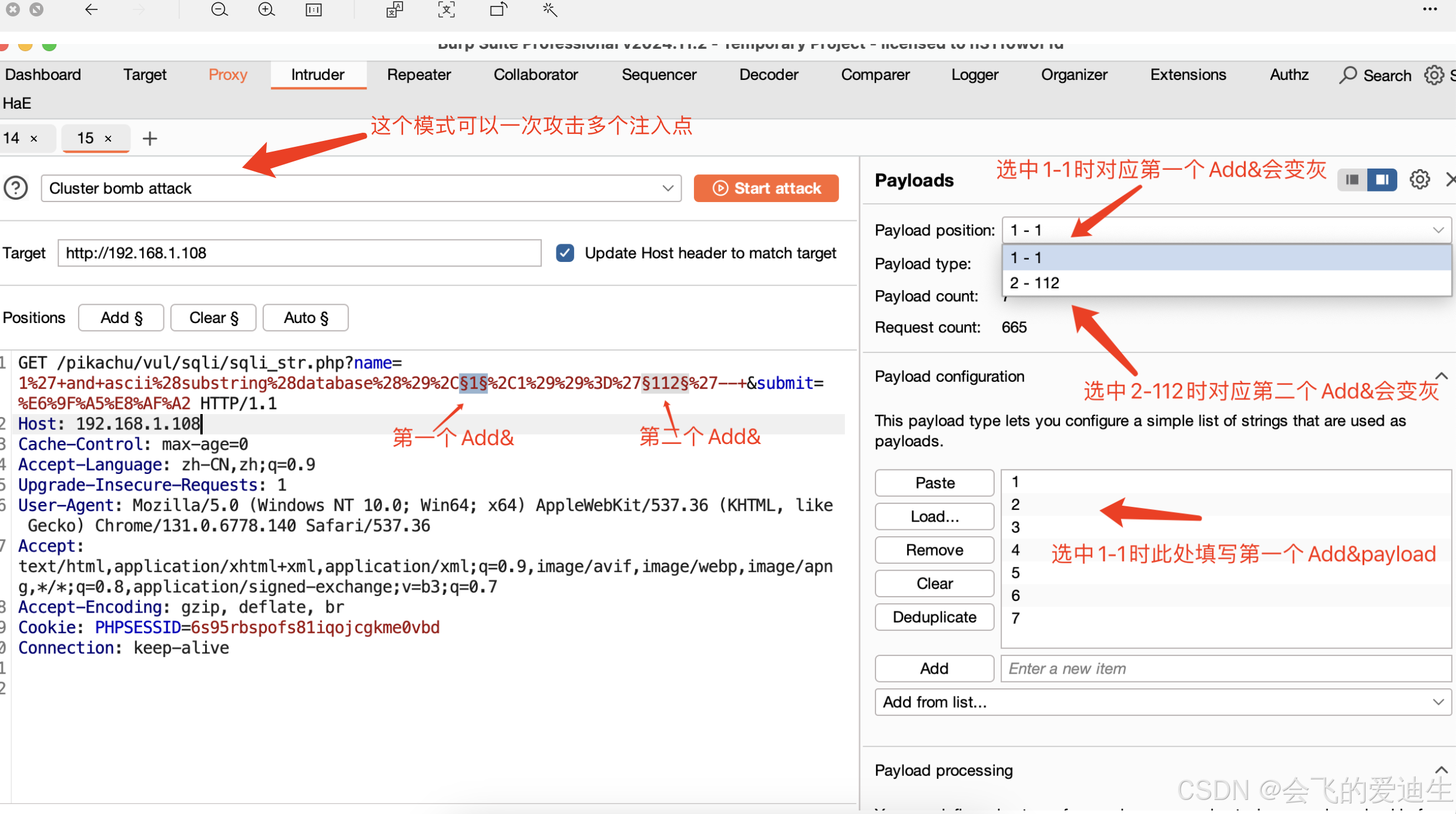

12、Intruder攻击页面

- 选择Cluster bomb attack模式可以同时攻击多个注入点

- 当通过Add&添加多个注入点时,payload position会出现多个字段1-1 2-112(数字含义不用管),每一个字段对应一个注入点,通过选择不同字段去设置不同payload

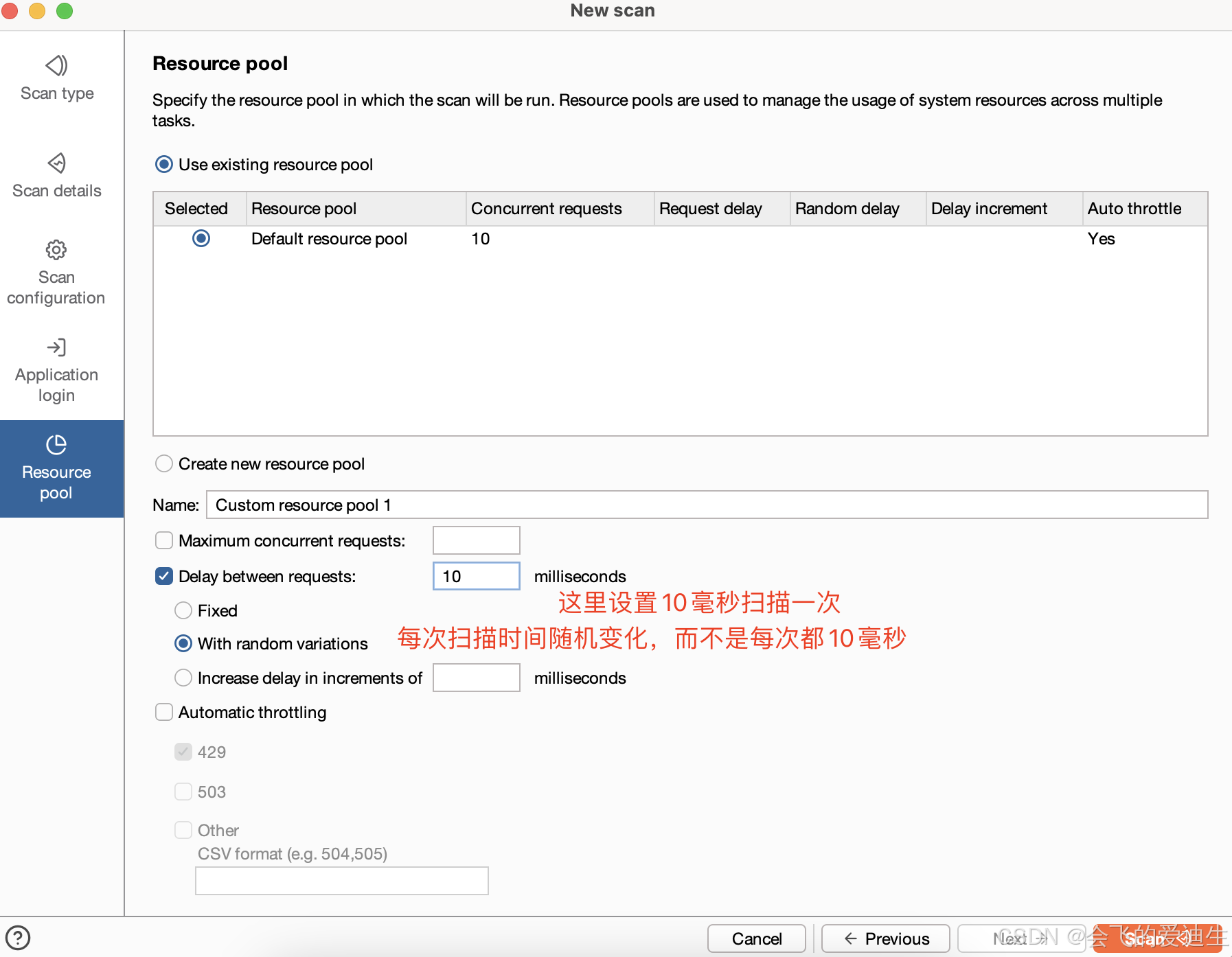

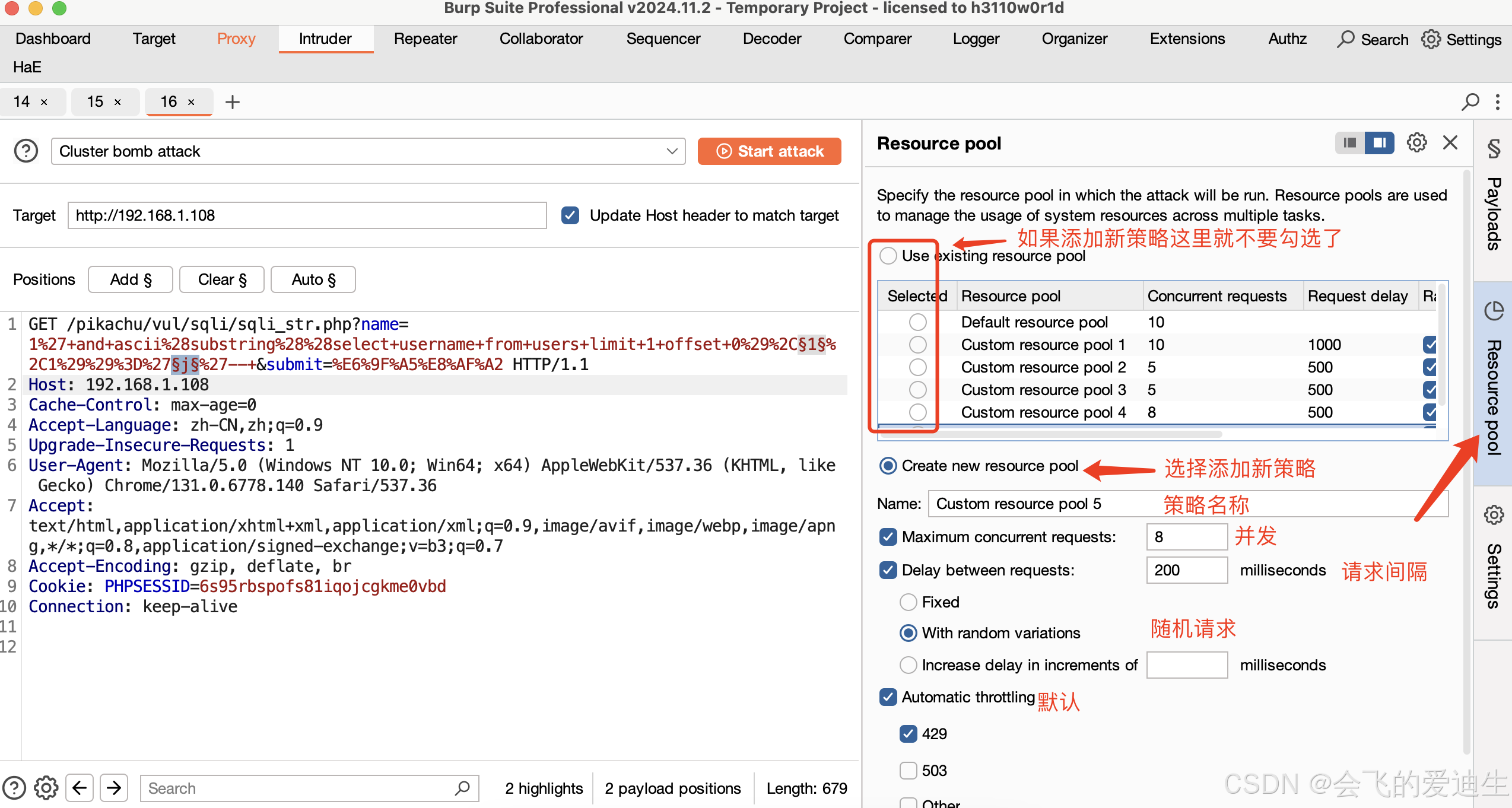

- Resource Poll可以设置攻击频率,一开始可设置并发3,请求间隔1000ms,观察是否被封,如果没问题再增加并发和请求间隔

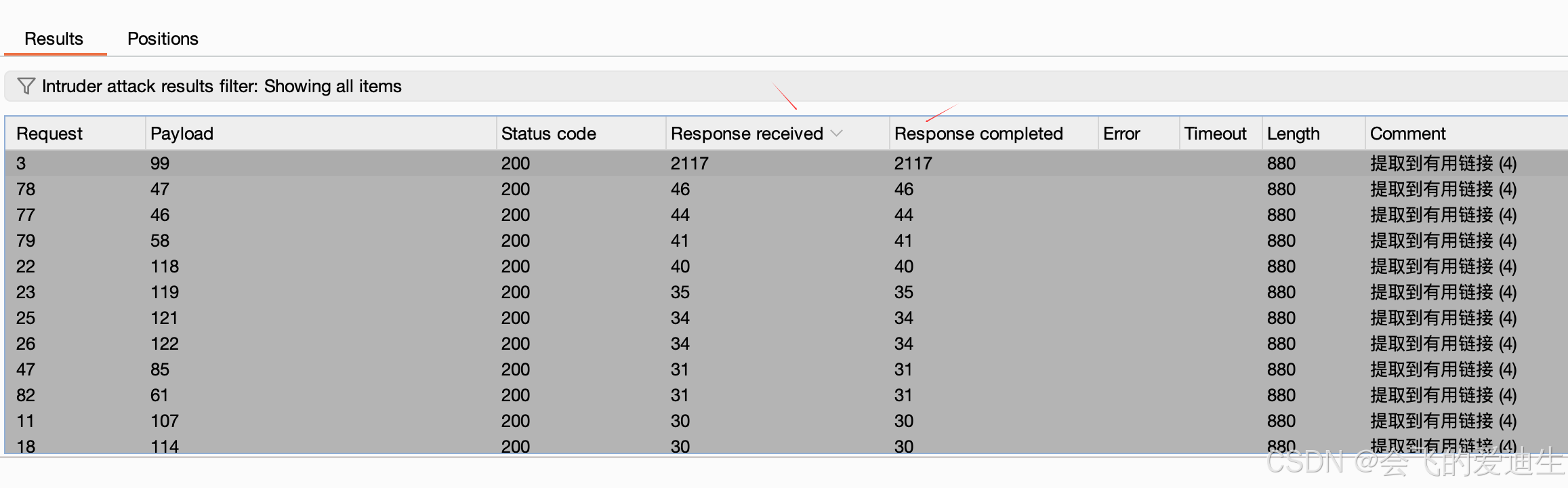

- 如果时基于时间盲注需要观察响应延迟,可以通过Response reveived 和 Response completed进行排序

13、xia_sql

- 默认payload只使用单引号/双单引号进行测试

- 只对参数进行测试,不对http头测试

- 开启白名单,只对白名单域名测试

- 勾选自定义payload后,默认payload失效

- 勾选自定义payload中空格url编码会默认把空格替换%20

- 勾选自定义payload参数值置空,参数会变空

- 默认对payload拼接没有延迟策略,只能依次对payload进行探测,当遇到请求超时会以burpsutie超时规则为准

- 对and 1=1/and1=2不会进行逻辑对比

- 自定义错误消息的内容只要在xia_sql的Response中出现就会显示diy payload Err,否则只显示 diy payload

- 可测xss https://blog.csdn.net/weixin_44820552/article/details/141423564

Err——> ✔ ——> time ——> diypayload 出现这些需要人工测试一下

返回 ✔️ 代表两个单引号的长度和一个单引号的长度不一致,表明可能存在注入。

返回 ✔️ ==> ? 代表着 原始包的长度和两个单引号的长度相同且和一个单引号的长度不同,表明很可能是注入。

返回 Err 代表响应包中含有数据库报错信息。

返回 diy payload 代表自定义的payload。

返回 time > 3 代表访问网站的时间大于3秒,可利用该功能配合自定义payload功能测试时间盲注

更多推荐

已为社区贡献6条内容

已为社区贡献6条内容

所有评论(0)