AI 在 BGP 池管理与路由安全(RPKI / ROA)中的自动化运用——服务提供商网络中“可验证路由”的工程化实现

这不再是关于“如何配置 BGP”的讨论,而是关于“如何治理复杂网络资产”的现实需求。在自动化与智能化的工程闭环面前,人类工程师应当从繁琐的状态核对中解放出来,去定义更高级别的路由逻辑。RPKI 的出现,本质上是把 BGP 从“工程问题”,拉向了“治理问题”。在真实的 ISP 网络中,BGP 已经从一种“尽力而为”的选路协议,演变成了一套高度严密的。在服务提供商(SP)网络里,BGP 从来不是一个“

AI 在 BGP 池管理与路由安全(RPKI / ROA)中的自动化运用——服务提供商网络中“可验证路由”的工程化实现

前言:为什么 BGP 路由安全,已经到了“不能再靠人”的阶段

在服务提供商(SP)网络里,BGP 从来不是一个“难不难”的问题,而是一个规模问题。

单个前缀怎么宣告、AS_PATH 怎么写、LOCAL_PREF 怎么调,这些在 CCIE / HCIE 级别的工程师看来都不是问题。真正的问题在于,当你面对的是:

- 几百到几千个 IPv4 / IPv6 前缀的动态波动;

- 多个自有 AS + 代管 AS 的复杂所属关系;

- 多上游、多对等体、多出口的选路博弈;

- 不同前缀在黑洞策略、备份策略下的精细化差异;

- 以及最致命的:叠加在上述变量之上的 RPKI / ROA 合法性约束。

这时你会发现一个残酷的事实:BGP 的风险,不再来自“不会配”,而来自“管不过来”。

RPKI / ROA 的引入,并没有让问题变简单,反而让工程复杂度再上一个台阶。你现在面对的是一个五维空间的长期一致性挑战:

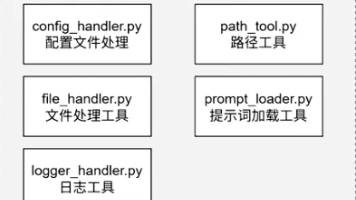

(前缀 + ASN + MaxLength + BGP 实际宣告 + 对端的校验行为)

这五个维度只要有一个脱节,就会引发大规模的“合法丢包”。这一篇要讨论的,不是 RPKI 协议本身,而是一个更现实的问题:在真实 ISP / IDC 网络中,AI 应该如何参与 BGP 池管理与路由安全,让其成为“可验证路由”的治理核心,而不是沦为 PPT 上的抽象概念。

1、BGP 池管理的真实工程含义:不是“前缀多”,而是“状态多”

很多文章在讲“BGP 前缀池”时,隐含了一个过于简化的假设:

前缀池 = 一组 IP 前缀

但在真实工程里,一个 BGP 前缀池 至少包含以下状态维度:

- 前缀属性

- Prefix(IPv4 / IPv6)

- MaxLength(与 ROA 强相关)

- 所属组织 / 客户 / 业务线

- AS 关系

- Origin AS(可能不止一个)

- Transit / Peering / Customer 角色

- 是否允许下游再宣告

- 宣告策略

- 主宣告 / 备宣告

- 选择性宣告(只给某些上游)

- 黑洞 / DDoS 场景

- 安全状态

- 是否存在 ROA

- ROA 是否匹配实际宣告

- ROV 结果(Valid / Invalid / Unknown 或 Not Found)

- 变更历史

- 前缀新增 / 合并 / 拆分

- AS 变更

- MaxLength 调整

当这些状态还停留在 Excel、Wiki、个人经验里时,错误是必然的。

2、RPKI / ROA 的工程本质:这是一个“可被机器验证的约束系统”

很多工程师对 RPKI 的理解停留在:

“ROA 就是声明:这个前缀可以由哪个 AS 宣告。”

但在工程上,更准确的说法是:

ROA 是一个可被第三方独立验证的、机器可读的路由合法性约束。

一个 ROA 对象,本质上是一个三元约束:

(Prefix, ASN, MaxLength)

BGP 宣告是否合法,并不是“有没有 ROA”,而是:

- 宣告前缀 ∈ ROA Prefix

- 宣告前缀长度 ≤ MaxLength

- Origin AS == ASN

只要有一项不满足,就会被标记为 Invalid。

这意味着一个非常重要的工程结论:

ROA 的正确性,必须与 BGP 实际宣告状态长期保持一致。

而这正是人类最容易失败的地方。

3、人工管理 RPKI 的四类系统性失败

在多个真实网络中(包括 ISP 与大型 IDC),我反复看到以下三种失败模式。

3.1 ROA 漏建:新前缀上线,但安全对象没跟上

典型场景:

- 新业务申请一个 /24

- 工程师配置 BGP 宣告

- 网络正常跑起来

- ROA 忘了建

结果是:

- 在开启 ROV 的对端,路由变成 NotFound

- 短期没事,长期风险不可控

注意:AI 同样需要监控“孤儿 ROA”的清理周期。

3.2 MaxLength 配错:历史遗留配置与现实不一致

非常常见的情况:

- 历史上为了方便,ROA MaxLength 设成 /24

- 后来业务需要拆成两个 /25

- 实际 BGP 宣告 /25

- ROA 没改

结果:在严格 ROV 的网络中,直接 Invalid。

3.3 AS 关系变化,但 ROA 没有随之演进

例如:

- 前缀从一个 AS 迁移到另一个 AS

- 或增加了临时 Origin AS(灾备、并行割接)

ROA 仍然指向旧 ASN。

3.4 传播时延风险:

RIR 数据库更新到全球 Validator 同步存在数小时的时延。AI 需感知‘宣告动作’与‘ROA 传播完成’之间的时间差,防止变更过快导致短时 Invalid。

4、AI 在这里的角色:不是“生成配置”,而是“持续一致性维护”

在 BGP + RPKI 这个问题域里,AI 的价值并不在于:

- 自动写 BGP 命令(这太低级)

- 自动生成 ROA(这只是动作)

真正的工程价值在于:

让“前缀状态、ROA 状态、BGP 实际宣告”形成一个持续被校验的闭环。

这正是 AI 非常擅长、而人类非常不擅长的事情。

5、一个可落地的 AI 驱动 BGP 池管理模型(核心结构)

我们先抽象一个工程级的数据模型,这是后面所有自动化的基础。

5.1 前缀池的结构化建模(示例)

prefix_pool:

- prefix: "203.0.113.0/24"

owner: "Transit-Customer-A"

allowed_asns:

- 65001

max_length: 24

announce:

enabled: true

strategy: "primary"

upstreams:

- AS64500

- AS64501

security:

rpki_expected: true注意几点:

- 这是“期望状态(Desired State)”

- 而不是设备配置

5.2 AI 的第一层任务:语义校验与补全

AI 在这里做的第一件事,并不是“生成命令”,而是回答这样的问题:

- 这个前缀是否需要 ROA?

- ROA 的 Origin ASN 是否与规划一致?

- MaxLength 是否与宣告策略冲突?

示例 Prompt(工程化用法):

你是一个 ISP 网络安全校验引擎。

已知前缀 203.0.113.0/24 将被 AS65001 宣告,

可能拆分为 /25。

请判断:

1. 是否需要 RPKI ROA

2. 合理的 MaxLength

3. 可能的安全风险

AI 的输出不是配置,而是判断依据。

6、ROA 自动生成与校验:AI + API 的组合,而不是“黑盒”

假设你通过 RIR(如 APNIC)提供的 API 获取当前 ROA 状态:

{

"prefix": "203.0.113.0/24",

"asn": 65001,

"maxLength": 24,

"status": "valid"

}AI 的作用在于做差异分析:

def validate_roa(desired, actual):

issues = []

if desired["max_length"] > actual["maxLength"]:

issues.append("ROA MaxLength too small")

if desired["asn"] not in actual["asn"]:

issues.append("ASN mismatch")

return issuesAI 在这里的价值不是 Python 本身,而是:

- 判断哪些差异是“风险”,哪些是“可接受偏差”

- 输出给人类或流水线一个 Risk Score

7、结合真实 BGP 宣告状态的交叉验证(关键)

仅有 ROA 还不够。

你必须把 BGP 实际宣告 纳入校验。

例如从路由反射器或 Looking Glass 拉取:

*> 203.0.113.0/25 AS_PATH: 65001

AI 要回答的是:

- /25 是否在 ROA MaxLength 范围内?

- 当前对端是否可能将其判定为 Invalid?

- 是否需要提前调整 ROA?

8、Cisco / Huawei 设备侧的策略联动(工程示例)

Cisco IOS-XR 示例(ROV 策略)

route-policy RPKI-VALID

if rpki origin-as valid then

pass

else

drop

endif

end-policyHuawei 示例(简化)

route-policy RPKI_CHECK permit node 10

if-match rpki-status valid

#

route-policy RPKI_CHECK deny node 20

if-match rpki-status invalid

#

route-policy RPKI_CHECK permit node 30

if-match rpki-status not-foundAI 在这里不“写命令”,而是:

- 判断 是否适合在当前网络开启 strict ROV

- 哪些前缀在开启前必须整改

9、一个真实级事故复盘(抽象化)

某 ISP 在一次前缀拆分中:

- 原 /22 有 ROA,MaxLength /22

- 实际宣告拆为 4 个 /24

- ROV 开启后,大量对等体丢路由

事后发现:

- 配置正确

- BGP 正常

- ROA 没改

这是一个纯管理失败,而非技术失败的事故。

如果有 AI 驱动的前置校验:

- 在变更评审阶段就会被标红

- 根本不会进入生产

10、前缀变更不是“配置动作”,而是一类必须被建模的风险事件

在多数 ISP / IDC 的变更流程里,前缀相关变更通常被低估了。

因为从“操作动作”上看,它往往只是以下几类之一:

- 新增一个前缀

- 拆分一个前缀

- 合并几个前缀

- 调整 Origin AS

- 调整宣告范围

但从 RPKI + ROV 的视角看,这些都不是简单的操作,而是:

对路由可信约束空间的一次重塑。

这也是为什么前缀变更,极其适合被 AI 当作一级风险事件来对待。

11、用 AI 做前缀变更评审:从“人工 checklist”到“状态推演”

11.1 传统变更评审的问题在哪里

传统做法通常是:

- 工程师提交变更单

- 描述:“将 203.0.113.0/24 拆分为两个 /25”

- Reviewer 靠经验判断是否合理

这个流程有三个致命问题:

- Reviewer 看的是文字描述

- 校验是静态的

- 无法覆盖“对端视角”

而 BGP + RPKI 的问题,恰恰发生在动态与对端。

11.2 AI 参与变更评审的正确切入点

AI 不应该被当作“审批人”,而应该作为:

变更影响的状态推演引擎

也就是说,给 AI 的输入不是“我要干什么”,而是:

- 当前前缀池状态(Current State)

- 期望变更后的状态(Desired State)

- 当前 ROA 集合

- 当前 BGP 宣告方式

- 目标网络的 ROV 行为假设

11.3 一个变更推演 Prompt 的工程示例

你是一个 ISP 网络路由安全评估引擎。

当前状态:

- Prefix: 203.0.113.0/24

- Origin AS: 65001

- ROA: MaxLength = 24

- 当前宣告:/24

变更计划:

- 将前缀拆分为两个 /25

- Origin AS 不变

- 对所有上游宣告

假设:

- 目标网络中 40% 启用了 strict ROV

请评估:

1. 是否存在 RPKI Invalid 风险

2. 是否需要调整 ROA

3. 若不调整,可能产生的影响范围

AI 的输出不是“可以 / 不可以”,而是:

- 风险类型

- 风险来源

- 修复建议

12、前缀变更风险的结构化表达(让系统“能拦截”)

为了让 AI 的判断进入工程流程,你必须把结果结构化。

12.1 风险结果模型示例

{

"change_id": "CHG-2024-0918",

"risk_level": "HIGH",

"risk_type": [

"RPKI_MAXLENGTH_MISMATCH"

],

"affected_prefixes": [

"203.0.113.0/25",

"203.0.113.128/25"

],

"recommendation": [

"Update ROA MaxLength to 25 before BGP announcement"

]

}这一步非常关键:

只要风险是结构化的,它就能进入 CI / 审批 / 阻断系统。

13、BGP + RPKI 的 CI 流水线设计(核心工程段)

这一节是整篇文章的工程中枢。

13.1 为什么路由也需要 CI

在代码世界里:

- 配置不经测试不能上线

- 破坏约束的提交会被拒绝

但在网络世界里,前缀与 BGP 往往是:

“配了就生效,错了再说”

这在 RPKI 时代已经不可接受。

13.2 一条最小可用的 BGP 安全 CI 流水线

逻辑顺序如下:

- 前缀状态定义(YAML / JSON)

- AI 语义校验(是否需要 ROA、是否存在冲突)

- 拉取当前 ROA 状态(RIR API)

- 模拟变更后的 BGP 宣告

- ROV 结果预测(Valid / Invalid / NotFound)

- 风险评分

- 决策:

- 自动通过

- 阻断

- 要求人工确认

13.3 示例:CI 中的 RPKI 校验脚本骨架

def rpki_ci_check(prefix_change):

desired = prefix_change["desired_state"]

roa = query_roa(prefix_change["prefix"])

bgp_sim = simulate_bgp(desired)

risks = ai_analyze(desired, roa, bgp_sim)

if risks["risk_level"] == "HIGH":

return "BLOCK"

return "PASS"AI 在这里不是“替代逻辑”,而是:

- 补齐人类写不完的判断分支

- 对“边界情况”给出经验型判断

14、对端视角建模:为什么“本地 Valid”并不等于“全球可达”

一个经常被忽略的问题是:

ROV 的结果,取决于对端。

14.1 不同网络的 ROV 行为差异

- 有的网络:

- Invalid → Drop

- NotFound → Accept

- 有的网络:

- Invalid → De-preference

- 有的网络:

- 完全不做 ROV

这意味着,风险不是二值的,而是概率分布。

14.2 AI 在这里能做什么

AI 可以基于历史数据与公开测量结果,估计:

- 某一类前缀变更

- 在不同区域、不同类型网络中的可达性影响

输出形式不是“通 / 不通”,而是:

影响面评估

例如:

{

"impact_estimation": {

"global_reachability_loss": "15% - 25%",

"high_risk_regions": ["EU", "JP"],

"primary_reason": "ROA MaxLength mismatch"

}

}15、从“事故后复盘”到“事故前阻断”的工程跃迁

回到 Part 1 中提到的事故:

前缀拆分 + ROA 未改 → 大面积丢路由

这是一个完全可以被前置拦截的事故。

如果有以下三点:

- 前缀期望状态建模

- ROA 与 BGP 的自动比对

- AI 风险推演

那么这个变更:

- 在评审阶段就会被阻断

- 根本不需要“事后复盘”

16、AI 在 BGP 路由安全中的“边界”

这里必须说清楚一件事。

AI 不应该:

- 决定是否启用 ROV

- 自动修改生产 ROA

- 绕过变更流程直接下发策略

AI 应该被限制在三个角色内:

- 状态分析

- 风险识别

- 决策建议

所有“最终生效动作”,仍然必须在可审计的流程中完成。

17、多 AS、多前缀池场景下,问题不是“规模”,而是“语义冲突”

在单 AS、单前缀池里,RPKI 的问题相对简单。

真正困难的是以下组合场景:

- 一个集团,多个 AS

- 有自营 AS,有客户 AS

- 有托管前缀,有租赁前缀

- 有长期前缀,有临时前缀(活动、DDoS)

17.1 一个真实但常被忽略的问题

同一个前缀,在不同上下文中,语义不同:

- 在 AS65001 里:主业务前缀

- 在 AS65002 里:灾备前缀

- 在 AS65003 里:仅限黑洞宣告

但 ROA 的语义是全局的、静态的。

这意味着什么?

ROA 是“最小公约数”,而不是业务语义的完整表达。

18、AI 的第二层核心价值:语义对齐(Semantic Alignment)

这正是 AI 比规则引擎强的地方。

18.1 传统系统解决不了的问题

规则系统只能做这种判断:

- Prefix ∈ ROA

- ASN 是否匹配

- MaxLength 是否超限

但它无法回答:

- 这个前缀为什么要在这个 AS 出现?

- 这是长期行为,还是临时状态?

- 是否允许“并存宣告”?

18.2 AI 能做的,是把“人类隐性规则”显性化

例如这样的语义规则:

- 灾备 AS 的前缀宣告:

- 必须存在时间窗口

- 必须低于主 AS 的优先级

- 黑洞前缀:

- 必须限制传播范围

- 不应要求全球 Valid

这些规则:

- 很少写进制度

- 更少写进代码

- 但工程师脑子里“默认知道”

AI 的一个核心作用,就是把这些隐性共识变成可计算的判断。

19、多 AS 场景下的 ROA 冲突检测(工程难点)

19.1 一个典型冲突模式

- Prefix: 198.51.100.0/23

- AS65001:主 AS,宣告 /23

- AS65002:灾备 AS,仅在故障时宣告 /24

ROA 设计时,很容易犯一个错误:

ROA:

- Prefix: 198.51.100.0/23

- ASN: 65001

- MaxLength: 23

结果:

- 主路径 OK

- 灾备一启用 → /24 全 Invalid

19.2 人类常见的“补救式错误”

为了“省事”,直接改成:

MaxLength: 24

但这会引入新的风险:

- 任意 /24 劫持,理论上都变成 Valid

19.3 AI 的正确介入方式

AI 不应该简单给出“改 MaxLength”的建议,而是输出类似判断:

{

"conflict_type": "MULTI_AS_BACKUP",

"risk": "Over-permissive ROA",

"alternatives": [

{

"option": "Dual ROA",

"description": "Create separate ROAs for AS65001 and AS65002"

},

{

"option": "Conditional Backup",

"description": "Limit AS65002 announcement scope, accept NotFound"

}

]

}

这类建议,本质是工程经验的结构化输出。

20、ISP 级 BGP + RPKI + AI 的整体架构:这是一个“治理系统”,不是功能拼装

当你把前两部分真正落地之后,会很快意识到一个事实:

BGP + RPKI + AI 并不是三套系统,而是一套“路由治理系统”的三个侧面。

如果仍然按传统方式,把它们拆成:

- BGP → 网络组

- RPKI → 安全组

- AI → 创新组 / 平台组

那失败是必然的。

20.1 一个可运行的整体架构分层

在真实 ISP / 大型 IDC 中,一个可工作的架构至少需要五层:

┌───────────────────────────┐

│ 决策与治理层 (Governance)│

│ - 风险策略 │

│ - 接受度阈值 │

│ - 自动/人工边界 │

└────────────▲──────────────┘

│

┌────────────┴──────────────┐

│ AI 分析与推演层 │

│ - 前缀变更推演 │

│ - ROV 影响评估 │

│ - 风险评分 │

└────────────▲──────────────┘

│

┌────────────┴──────────────┐

│ 状态一致性层 (State) │

│ - Prefix Pool (Desired) │

│ - ROA 实际状态 │

│ - BGP 实际宣告 │

└────────────▲──────────────┘

│

┌────────────┴──────────────┐

│ 数据采集层 │

│ - RIR / RPKI API │

│ - RR / LG / BMP │

│ - Telemetry │

└────────────▲──────────────┘

│

┌────────────┴──────────────┐

│ 网络执行层 │

│ - BGP 配置 │

│ - ROV 策略 │

└───────────────────────────┘

关键点在于:AI 不在最底层,也不在最顶层,而是在“状态与治理之间”。

21、BGP 池治理,而不是“BGP 管理”

到这一层,已经可以明确一个概念区分:

- 管理(Management)

- 配置

- 监控

- 故障处理

- 治理(Governance)

- 谁可以宣告什么

- 在什么条件下合法

- 风险是否可接受

RPKI 的出现,本质上是把 BGP 从“工程问题”,拉向了“治理问题”。AI 的位置,正是在这里。

22、为什么这套体系,最终一定会成为 SP 网络的“基础能力”

很多人会问一个现实问题:

这是不是“太重了”?

中小 ISP 值不值得?

答案非常明确:

22.1 RPKI 不是“可选项”

- 启用 ROV 的网络只会越来越多

- Invalid 的影响只会越来越大

- “NotFound 还能凑合”的窗口正在关闭

22.2 前缀规模不会下降,只会上升

- IPv6 前缀更多

- 多云、多边缘

- 临时前缀、弹性前缀越来越多

这意味着:人工一致性维护,在统计意义上必然失败。

23、从“防劫持”到“路由可信度管理”的转变

很多人仍然把 RPKI 当成:

“防止别人劫持我”

但在工程层面,更重要的是:

- 我宣告的路由

- 在别人眼里

- 到底有多可信

AI + RPKI 的组合,本质上是在回答一个问题:

“我的路由,在全球视角下,是不是一个‘好公民’?”

结语:工程的终点是治理,治理的核心是闭环

回到我们最初的命题:在 RPKI 时代,我们到底在管理什么?

答案不是那几行 BGP 命令行,而是路由的可信度。在真实的 ISP 网络中,BGP 已经从一种“尽力而为”的选路协议,演变成了一套高度严密的物理约束系统。任何一次微小的、不经推演的前缀拆分或 AS 迁移,都可能在全球范围内引发逻辑崩塌。

通过本文的探讨,我们可以得出以下五个核心工程结论:

- 风险维度的转移: BGP 的核心风险已经从“协议配置的复杂性”,转移到了“多维状态的一致性”。

- 定位的重塑: RPKI 不是一个安全插件,而是一个强制性的路由约束系统;前缀池不再是 IP 地址的堆砌,而是一种需要被工程化建模的数字资产。

- AI 的角色边界: AI 的价值不在于简单的自动写配置(那只是低级动作),而在于持续的语义校验、风险推演与全局治理。

- 对端视角意识: 路由的合法性不取决于本地配置,而取决于全球对端视角的 ROV 行为。AI 能够代替人类完成这种超大规模的“可达性预测”。

- 运维范式的进化: 未来的服务提供商网络,路由可信度将像 SLA(服务等级协议)一样被实时管理。

告别“配了再说”,走向“验证先行”。 建立基于 AI 驱动的 CI/CD 路由流水线,是 RPKI 真正走向生产、而非停留在 PPT 上的唯一工程路径。

这不再是关于“如何配置 BGP”的讨论,而是关于“如何治理复杂网络资产”的现实需求。在自动化与智能化的工程闭环面前,人类工程师应当从繁琐的状态核对中解放出来,去定义更高级别的路由逻辑。

(文:陈涉川)

2026年01月02日

更多推荐

已为社区贡献45条内容

已为社区贡献45条内容

所有评论(0)