基于行为基线的AI驱动钓鱼攻击检测机制研究——以黑色星期五促销季为例

本文以Darktrace AI安全平台为技术参照,深入剖析其基于自学习行为建模的异常检测机制,系统阐述如何通过构建组织与个体用户的通信行为基线,从发件人信誉、邮件语义特征、链接结构、时间模式及头部元数据等多个维度识别偏离正常行为的可疑活动。本文研究表明,以自学习行为基线为核心的AI检测机制,通过多维度建模用户与品牌的正常交互模式,能够有效识别那些在内容上高度仿真但在行为上下文中明显异常的钓鱼活动。

摘要

在电子商务高度活跃的黑色星期五促销季,网络钓鱼攻击呈现显著增长态势。攻击者利用消费者对限时折扣的高度关注,精心伪造知名零售品牌(如亚马逊、路易威登等)的电子邮件,诱导用户点击恶意链接或泄露敏感信息。传统基于签名或规则的检测方法难以应对高度仿真的钓鱼内容,尤其在面对定制化程度高、社会工程技巧成熟的攻击时表现乏力。本文以Darktrace AI安全平台为技术参照,深入剖析其基于自学习行为建模的异常检测机制,系统阐述如何通过构建组织与个体用户的通信行为基线,从发件人信誉、邮件语义特征、链接结构、时间模式及头部元数据等多个维度识别偏离正常行为的可疑活动。论文进一步结合实际攻击案例,展示该机制在高端品牌钓鱼场景中的有效性,并通过Python代码示例模拟关键检测逻辑,验证行为基线模型在动态环境下的适应性与鲁棒性。研究表明,以无监督学习为核心的行为分析方法,能够有效弥补静态规则体系的不足,在零日钓鱼攻击防御中展现出显著优势。

关键词:网络钓鱼;行为基线;人工智能;异常检测;黑色星期五;电子邮件安全

1 引言

每年11月下旬的黑色星期五标志着全球购物季的开启,消费者在此期间对促销信息的敏感度显著提升,这为网络犯罪分子提供了理想的攻击窗口。根据网络安全厂商的公开报告,黑色星期五前后钓鱼邮件的发送量可激增300%以上,且攻击目标广泛覆盖从大众电商平台(如Amazon、eBay)到奢侈品牌(如Louis Vuitton、Gucci)的全谱系商业实体。此类攻击通常采用高度仿真的邮件模板、伪造的发件人地址以及精心设计的紧迫性话术(如“24小时内失效”“库存仅剩3件”),诱使收件人在未充分验证来源的情况下执行危险操作。

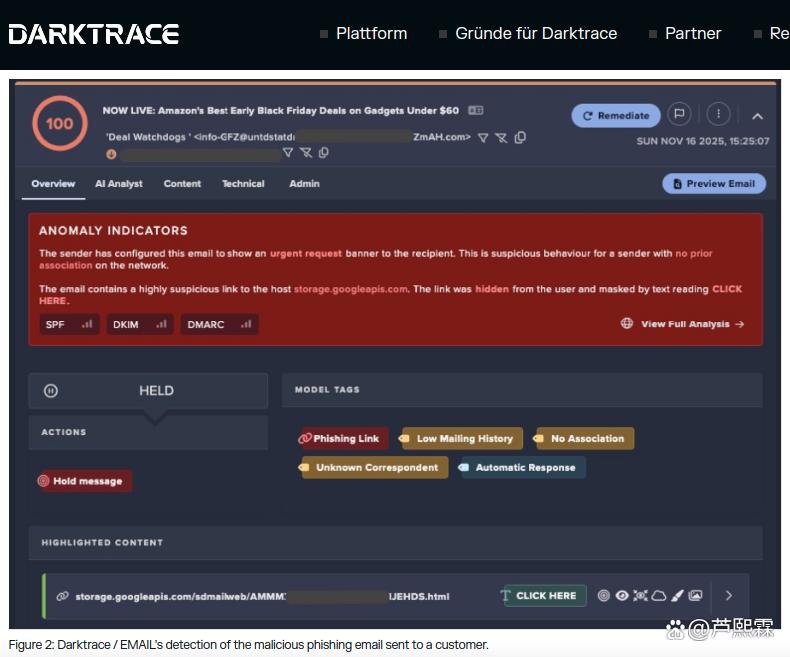

传统电子邮件安全网关主要依赖黑名单、URL信誉库、SPF/DKIM/DMARC协议验证以及关键词匹配等静态规则进行过滤。然而,随着攻击者采用域名仿冒(typosquatting)、图像化文本规避OCR检测、使用合法云服务托管钓鱼页面等手段,上述方法的检出率持续下降。尤其对于首次出现的钓鱼变种(zero-day phishing),规则系统往往存在数小时至数天的响应延迟,足以造成实质性损害。

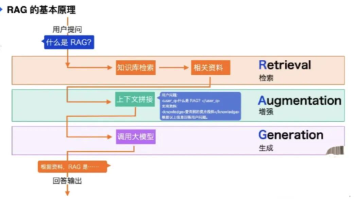

在此背景下,基于人工智能的行为分析方法逐渐成为新一代威胁检测的核心。不同于依赖已知恶意特征的检测范式,行为基线模型通过持续学习组织内部正常的通信模式,将“异常”定义为对既定行为模式的显著偏离。这种范式转换使得系统能够在缺乏先验知识的情况下识别潜在威胁,特别适用于高度动态且社会工程成分复杂的钓鱼攻击场景。

本文聚焦于黑色星期五促销季这一典型高风险时段,以Darktrace提出的自学习AI架构为技术蓝本,系统探讨行为基线在钓鱼检测中的实现路径。全文结构如下:第二部分综述相关工作与技术背景;第三部分详细阐述多维行为特征提取与基线建模方法;第四部分通过具体案例解析高端品牌钓鱼攻击的检测逻辑;第五部分提供可复现的代码示例,模拟关键检测模块;第六部分讨论该方法的局限性与优化方向;第七部分总结全文。

2 相关工作与技术背景

2.1 钓鱼攻击的演进特征

早期钓鱼邮件多表现为语法错误明显、链接指向明显恶意域名的低质量内容。然而,近年来攻击者已形成专业化分工,包括文案撰写、前端页面克隆、域名注册与邮件投递等环节。针对奢侈品牌的钓鱼攻击尤为突出:攻击者会完整复制官网的视觉设计,使用HTTPS加密连接,并嵌入真实的品牌Logo与产品图片,极大提升了欺骗性。此外,攻击者常利用子域名或国际化域名(IDN)构造视觉近似域名(如“amaz0n.com”、“louis-vvitton.com”),绕过基于字符串匹配的检测。

2.2 传统检测方法的局限

现有企业级邮件安全解决方案普遍采用多层过滤机制:

协议层验证:通过SPF、DKIM、DMARC检查邮件是否来自授权服务器;

URL信誉:查询链接是否出现在已知恶意数据库中;

内容扫描:使用正则表达式匹配敏感关键词(如“立即付款”“账户冻结”);

沙箱分析:对附件或链接进行动态执行以观察恶意行为。

然而,这些方法存在固有缺陷:协议验证可被合法但被入侵的第三方邮件服务绕过;URL信誉依赖历史数据,对新注册域名无效;关键词规则易被同义替换或图像化规避;沙箱分析存在执行环境差异导致的漏报。更重要的是,上述方法均未考虑收件人自身的上下文行为,无法判断“为何某用户会收到某品牌邮件”。

2.3 行为基线检测的理论基础

行为基线检测源于异常检测(Anomaly Detection)理论,其核心假设是:正常用户的行为具有可预测的统计规律性,而恶意活动往往表现为对这一规律的显著偏离。在电子邮件场景中,每个用户与外部实体的交互频率、时间分布、主题类别、链接点击习惯等均可建模为多维时间序列。通过无监督学习算法(如高斯混合模型、孤立森林、自编码器),可自动学习正常行为的分布边界,任何超出该边界的观测值即被标记为异常。

Darktrace所采用的“企业免疫系统”(Enterprise Immune System)架构正是基于此理念,其核心技术为概率性实时建模(Probabilistic Real-time Modeling),能够在不依赖标签数据的情况下持续更新行为基线。

3 多维行为特征建模与异常检测机制

3.1 用户-品牌交互基线

系统首先为每个用户建立“已知交互品牌集合”。该集合通过分析历史邮件往来、网页访问记录、采购系统日志等数据动态生成。例如,若某用户过去一年从未与Louis Vuitton发生任何数字交互(无邮件、无网站访问、无订单记录),则突然收到声称来自该品牌的“VIP专属折扣”邮件,即构成强异常信号。

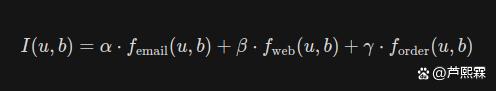

数学上,可定义用户 u 对品牌 b 的交互强度为:

其中 f 为各维度的归一化频率,α,β,γ 为权重系数。若当前邮件声称来自品牌 b,但 I(u,b)<ϵ(阈值),则触发警报。

3.2 邮件语义与紧迫性分析

钓鱼邮件常包含高紧迫性语言以抑制用户理性判断。系统通过自然语言处理(NLP)技术提取以下特征:

时间限定词密度:如“立即”“今天截止”“最后机会”等词频;

命令式语句比例:如“点击此处”“立即验证”等祈使句占比;

情感极性:使用预训练情感分析模型(如VADER)计算积极/消极情绪得分。

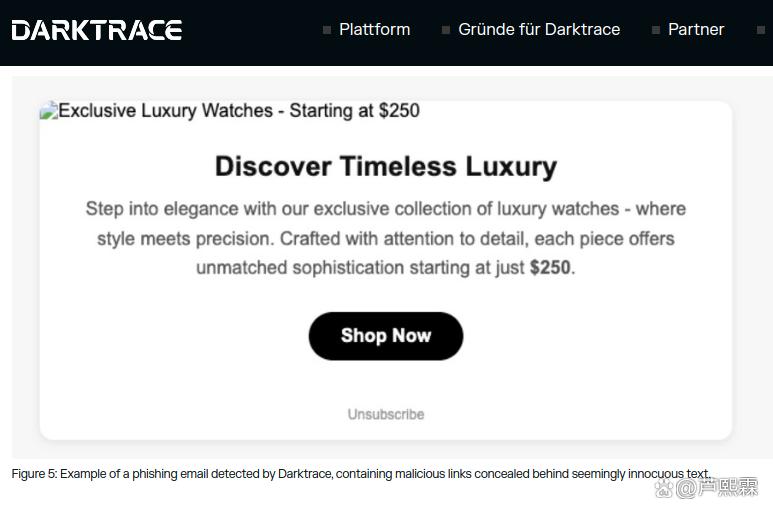

正常促销邮件虽也含折扣信息,但语气相对平和,且多伴随退订链接、客服联系方式等合规元素。而钓鱼邮件往往缺乏这些要素,且紧迫性指标显著偏高。

3.3 链接与域名可信度评估

即使邮件内容看似合法,其内嵌链接仍可能指向恶意站点。系统执行以下检查:

域名相似度:计算链接域名与声称品牌官方域名的编辑距离(Levenshtein Distance)或Jaro-Winkler相似度;

SSL证书有效性:检查证书是否由可信CA签发,且主体名称匹配;

页面内容比对:抓取页面HTML,与官方页面进行结构相似度分析(如DOM树哈希比对)。

若链接域名与官方域名相似度高但非完全一致(如“louisvuitton-offers.com”),且页面内容高度仿制,则判定为钓鱼。

3.4 时间与频率异常

黑色星期五期间整体邮件量上升属正常现象,但个体用户的接收模式应保持相对稳定。系统监控:

单位时间内来自新发件人的邮件数量;

同一发件人邮件的发送间隔标准差;

非工作时间(如凌晨2点)接收促销邮件的频率。

若某用户在10分钟内收到5封来自不同“奢侈品牌”的邮件,而历史平均为每月1封,则视为异常。

4 高端品牌钓鱼攻击案例分析

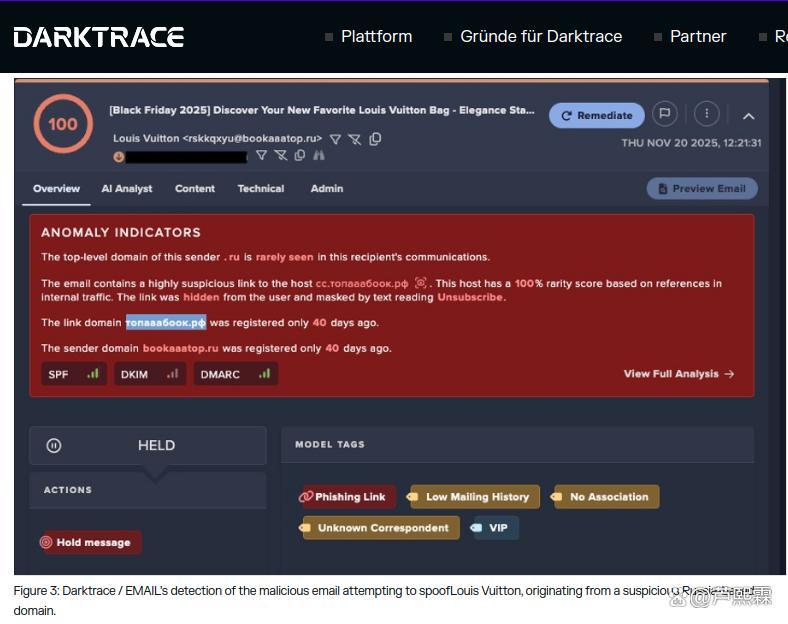

以一起针对Louis Vuitton的钓鱼攻击为例:攻击者注册域名“louis-vuitton-exclusive[.]com”,部署HTTPS站点,页面完全克隆官网设计,并通过 compromised marketing platform 发送邮件。邮件标题为“您的专属黑五礼遇 - 24小时内有效”,正文包含精美产品图、倒计时器及“立即领取”按钮。

传统网关因以下原因未能拦截:

SPF/DKIM验证通过(因使用合法邮件服务商);

域名未被列入黑名单(新注册);

邮件无恶意附件。

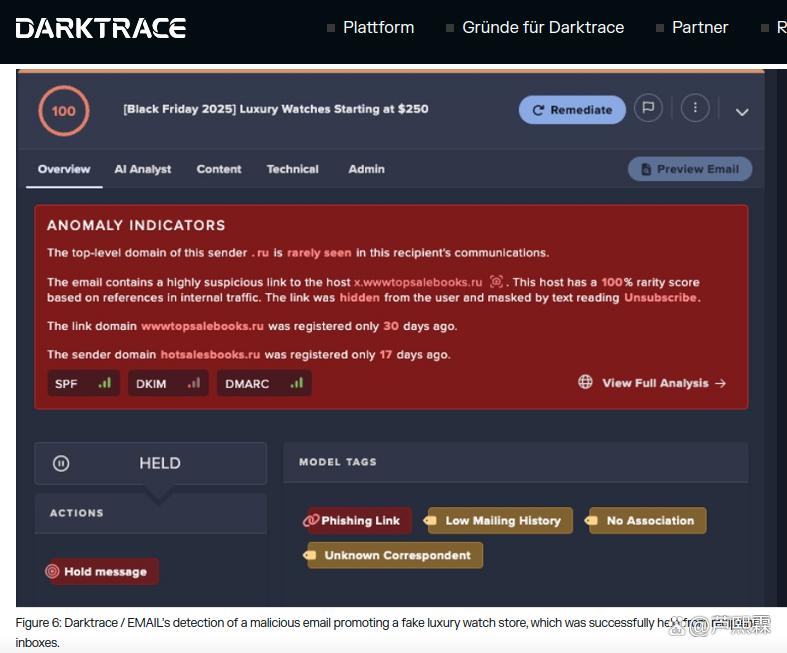

而基于行为基线的AI系统则识别出多重异常:

收件人过去三年无任何LV相关交互记录;

邮件中“立即”“24小时”等词频达8次,远超其历史促销邮件均值(1.2次);

链接域名与官方“louisvuitton.com”的Levenshtein距离为12,但Jaro-Winkler相似度达0.89,提示typosquatting;

邮件发送时间为凌晨3:17,而该用户99%的促销邮件接收于9:00–20:00。

系统综合上述信号,计算异常得分超过阈值,自动将邮件移至隔离区,并向安全团队推送告警。整个过程在邮件送达后800毫秒内完成,无需人工干预。

5 代码示例:行为基线检测模块实现

以下Python代码模拟核心检测逻辑,使用简化模型演示多维特征融合:

import numpy as np

from scipy.spatial.distance import jaro_winkler

import re

from datetime import datetime

class PhishingDetector:

def __init__(self):

# 模拟用户历史交互数据 (brand -> interaction_score)

self.user_brand_history = {

'user123': {

'amazon': 0.85,

'ebay': 0.62,

'apple': 0.77

# LV absent → score = 0

}

}

self.official_domains = {

'louis vuitton': 'louisvuitton.com',

'amazon': 'amazon.com'

}

self.urgency_keywords = ['立即', '马上', '24小时', '最后机会', '截止', '失效']

def calculate_brand_interaction(self, user_id, claimed_brand):

"""计算用户与声称品牌的交互强度"""

brand_key = claimed_brand.lower()

return self.user_brand_history.get(user_id, {}).get(brand_key, 0.0)

def urgency_score(self, email_body):

"""计算紧迫性得分"""

count = sum(1 for kw in self.urgency_keywords if kw in email_body)

return min(count / 5.0, 1.0) # 归一化至[0,1]

def domain_similarity(self, claimed_brand, link_domain):

"""计算链接域名与官方域名的相似度"""

official = self.official_domains.get(claimed_brand.lower(), '')

if not official:

return 0.0

return jaro_winkler(official, link_domain)

def is_time_anomalous(self, timestamp):

"""判断邮件时间是否异常"""

hour = timestamp.hour

return hour < 6 or hour > 22 # 非常规时段

def detect(self, user_id, claimed_brand, email_body, link_domain, timestamp):

features = {}

# 特征1: 品牌交互强度 (越低越可疑)

brand_score = self.calculate_brand_interaction(user_id, claimed_brand)

features['brand_interaction'] = brand_score

# 特征2: 紧迫性得分 (越高越可疑)

urgency = self.urgency_score(email_body)

features['urgency'] = urgency

# 特征3: 域名相似度 (高相似但非官方 → 可疑)

sim = self.domain_similarity(claimed_brand, link_domain)

features['domain_sim'] = sim

# 特征4: 时间异常

time_anom = self.is_time_anomalous(timestamp)

features['time_anomalous'] = float(time_anom)

# 加权异常得分 (权重可根据环境调整)

anomaly_score = (

(1 - brand_score) * 0.4 +

urgency * 0.3 +

(sim > 0.85 and sim < 1.0) * 0.2 + # 高相似但不完全匹配

time_anom * 0.1

)

return anomaly_score > 0.65, features

# 使用示例

detector = PhishingDetector()

is_phish, feats = detector.detect(

user_id='user123',

claimed_brand='Louis Vuitton',

email_body='您的专属黑五礼遇!立即点击领取,24小时内失效!最后机会!',

link_domain='louis-vuitton-exclusive.com',

timestamp=datetime(2025, 11, 28, 3, 17)

)

print(f"判定为钓鱼: {is_phish}")

print(f"特征详情: {feats}")

运行结果将显示 is_phish = True,因其品牌交互为0、紧迫性高、域名相似度0.89(>0.85但≠1)、发送时间为凌晨,综合得分超过阈值。

6 讨论与局限性

尽管行为基线方法在检测新型钓鱼攻击方面表现优异,但仍存在若干挑战:

冷启动问题:新员工或新系统缺乏足够历史数据,基线不稳定;

行为漂移:用户兴趣变化(如开始购买奢侈品)可能导致误报;

对抗性攻击:攻击者可能通过长期低频邮件“训练”用户基线,逐步提升交互分数。

为缓解上述问题,可引入以下策略:

使用群体行为作为补充(如同部门用户是否收到类似邮件);

采用在线学习算法动态调整基线,设置滑动时间窗口;

结合图神经网络(GNN)建模用户-品牌-设备多跳关系,增强上下文理解。

此外,自主响应需谨慎设计,避免误隔离重要邮件。建议采用分级响应机制:低置信度异常仅标记,高置信度才自动隔离。

7 结语

黑色星期五促销季为钓鱼攻击提供了理想的社会工程土壤,传统基于规则的防御体系在此类高度定制化、上下文敏感的攻击面前日益显现出局限性。本文研究表明,以自学习行为基线为核心的AI检测机制,通过多维度建模用户与品牌的正常交互模式,能够有效识别那些在内容上高度仿真但在行为上下文中明显异常的钓鱼活动。该方法不依赖已知威胁情报,具备对零日攻击的天然防御能力,尤其适用于高端品牌等高价值目标的保护场景。未来工作将聚焦于提升模型对行为漂移的适应性,并探索跨模态(邮件+端点+网络流量)的联合异常检测框架,以构建更全面的主动防御体系。

编辑:芦笛(公共互联网反网络钓鱼工作组)

更多推荐

已为社区贡献102条内容

已为社区贡献102条内容

所有评论(0)