2025 网络安全实战宝典:AI 攻防、零信任落地与供应链防护全解析

2025 年的网络安全,本质是 “风险与成本的平衡艺术”。AI 既带来攻击效率的跃升,也赋予防御自动化的能力;量子计算既是加密体系的 “终结者”,也是下一代安全的 “赋能者”;零信任虽落地复杂,却是应对混合办公时代的必然选择。对企业而言,与其追求 “100% 无漏洞”,不如构建 “快速响应体系”—— 将 MTTD(平均检测时间)压缩至小时级,MTTR(平均修复时间)缩短至分钟级。对从业者而言,技术

当全球网络攻击数量同比增长 37%,平均每 11 秒就有企业遭遇勒索软件攻击,2025 年的安全战场已进入 “机器对抗机器” 的全新阶段。从 AI 生成的深度伪造攻击到量子计算对加密体系的威胁,从供应链投毒到零信任落地困境,企业面临的风险复杂度呈指数级上升。本文结合 RSAC 2025 前沿动态与实战案例,拆解三大核心威胁的防御逻辑,提供可直接落地的技术方案与成长路径。

一、2025 安全格局:三大核心战场已成必争之地

(一)AI 攻防:攻防两端的 “数字军备竞赛”

攻击侧正利用 AI 实现 “降维打击”:通过生成式 AI 打造超个性化钓鱼邮件,成功率提升 400%;借助提示工程诱骗 AI Agent 泄露敏感信息,攻击门槛降至 “会打字即可”。防御侧则通过 AI 实现 10 亿级日志实时分析,将威胁检测时间从 200 天压缩至 1 小时。但 “AI 幻觉” 陷阱已成新挑战 —— 攻击者伪造训练数据可诱导防御系统误判率高达 65%。

(二)零信任:从概念炒作到规模化落地

RSAC 2025 数据显示,83% 的企业已启动零信任部署,但 72% 面临旧系统兼容难题。“身份优先” 成为核心共识,人类与非人类身份的统一管理、持续验证成为防御关键。AI 无感认证技术正在破解效率瓶颈,结合生物识别与行为分析实现 “无密码登录”,员工体验满意度提升 80%。

(三)供应链:每一行代码都是潜在炸弹

2024 年美国财政部遭攻陷、福特客户数据泄露等事件,均源于第三方供应商漏洞。2025 年攻击更趋隐蔽:NPM、PyPI 仓库的恶意依赖包增长 53%,硬件固件出厂前植入木马的案例激增。软件物料清单(SBOM)已从合规要求升级为生存必需。

二、实战攻防:核心威胁的代码级防御方案

(一)AI 对抗样本攻击防御:输入校验与溯源体系

针对 AI 模型的对抗性扰动攻击,可通过三重校验机制防护:

import hashlib

from PIL import Image

import numpy as np

def ai\_attack\_detect(input\_data, model):

# 1. 数字水印校验(防范Deepfake)

if isinstance(input\_data, Image.Image):

watermark = input\_data.crop((10,10,30,30)).tobytes()

if hashlib.md5(watermark).hexdigest() != "预设水印哈希值":

return "可疑深度伪造内容", False

# 2. 扰动检测(对抗样本识别)

clean\_pred = model.predict(input\_data)

perturbed\_input = add\_minimal\_noise(input\_data) # 模拟微小扰动

perturbed\_pred = model.predict(perturbed\_input)

if np.abs(clean\_pred - perturbed\_pred) > 0.2:

return "对抗样本攻击", False

# 3. 来源溯源(追踪数据出处)

input\_meta = extract\_metadata(input\_data)

if input\_meta.get("source") not in \["可信数据源列表"]:

return "未知来源数据", False

return "验证通过", True

(二)零信任微隔离落地:云原生环境配置实战

基于 K8s 的微隔离部署方案,实现 “最小权限” 访问控制:

\# Calico网络策略实现Pod级微隔离

apiVersion: projectcalico.org/v3

kind: NetworkPolicy

metadata:

name: zero-trust-policy

namespace: production

spec:

selector: app == "core-service"

ingress:

\- from:

\- selector: app == "api-gateway" # 仅允许网关访问

matchLabels:

security级别: "high"

ports:

\- protocol: TCP

port: 8080

egress:

\- to:

\- selector: app == "db-service"

matchLabels:

data分类: "internal"

ports:

\- protocol: TCP

port: 3306

\- to:

\- selector: app == "log-service"

ports:

\- protocol: TCP

port: 514

配合 Nginx 的 AI 动态认证配置,实现无感持续验证:

location /api/ {

\# 集成AI行为分析的JWT认证

auth\_jwt "Zero Trust Access";

auth\_jwt\_key\_file /etc/nginx/jwt.key;

\# 调用AI模型分析访问行为异常

access\_by\_lua\_block {

local ai\_check = require("ai\_behavior\_check")

local ip = ngx.var.remote\_addr

local user\_agent = ngx.var.http\_user\_agent

local risk\_score = ai\_check.analyze(ip, user\_agent, ngx.req.get\_method())

if risk\_score > 70 then

ngx.exit(403)

end

}

proxy\_pass http://core-service:8080;

}

(三)供应链防护:SBOM 扫描与依赖治理

自动化 SBOM 生成与漏洞扫描脚本,覆盖 Python/Java 项目:

import subprocess

import json

from packageurl import PackageURL

def generate\_sbom(project\_path, output\_file):

\# 生成SBOM(支持CycloneDX格式)

result = subprocess.run(

\["syft", project\_path, "-o", "cyclonedx-json"],

capture\_output=True, text=True

)

sbom\_data = json.loads(result.stdout)

\# 扫描高危漏洞

vulnerable\_deps = \[]

for component in sbom\_data\["components"]:

purl = PackageURL.from\_string(component\["purl"])

\# 调用漏洞数据库查询

vuln\_result = subprocess.run(

\["grype", f"{purl.name}:{purl.version}"],

capture\_output=True, text=True

)

if "Critical" in vuln\_result.stdout:

vulnerable\_deps.append({

"name": purl.name,

"version": purl.version,

"vulnerabilities": extract\_critical\_vulns(vuln\_result.stdout)

})

\# 输出风险报告

with open(output\_file, "w") as f:

json.dump({

"sbom": sbom\_data,

"critical\_vulnerabilities": vulnerable\_deps

}, f, indent=2)

return vulnerable\_deps

三、前沿趋势:2025 下半年必须关注的四大技术

(一)AI 安全智能体规模化部署

ProjectDiscovery 等工具已实现攻击面自动化修复,企业可通过 “AI 巡检 + 自动响应” 闭环,将漏洞修复时间从 10 天压缩至 15 分钟。建议优先部署日志分析、告警分诊两类智能体,解放 80% 的初级运维工作量。

(二)后量子密码迁移启动

面对量子计算对 RSA 的威胁,美国 NIST 已标准化 4 种抗量子算法。金融、政务系统需启动过渡方案:

-

2025 年底前完成 RSA-2048 至 CRYSTALS-Kyber 的迁移

-

部署量子密钥分发(QKD)保障核心链路通信

-

构建 “经典 + 量子” 混合加密体系

(三)物联网设备硬件级防护

针对 70% IoT 设备存在的安全隐患,需从芯片层植入可信根:

-

采用 SE 安全芯片存储设备唯一身份标识

-

边缘节点部署 AI 威胁检测,拦截异常流量

-

实施设备全生命周期证书管理

(四)隐私增强技术(PETs)普及

应对全球数据合规要求,联邦学习、同态加密等技术实现 “数据可用不可见”:

-

金融领域:联合建模风控模型,不共享原始交易数据

-

医疗领域:加密状态下分析病历数据,符合 HIPAA 合规

-

政务领域:跨部门数据查询不泄露原始信息

四、安全从业者成长路线:2025 年进阶指南

(一)入门阶段(0-6 个月)

-

核心技能:Linux 系统审计(auditd)、Python 安全脚本开发、TCP/IP 协议分析

-

工具实战:Nmap 端口扫描、Burp Suite Web 渗透、Syft/Grype SBOM 扫描

-

靶场练习:DVWA 漏洞复现、TryHackMe “Zero Trust Path” 路径

-

认证推荐:CompTIA Security+(覆盖基础合规与防御)

(二)进阶阶段(6-18 个月)

- 方向深耕:

-

AI 安全:大模型对抗样本生成、Prompt 注入防御

-

云安全:CNAPP 平台部署、K8s 微隔离配置

-

供应链:SBOM 生态搭建、第三方风险评估

- 实战项目:

-

搭建企业级零信任试点(基于 Zscaler 或开源 Istio 方案)

-

开发 AI 驱动的日志分析系统(集成 ELK+LLM)

- 认证推荐:CISSP(聚焦架构)、CISP-PTE(渗透测试)

(三)专家阶段(18 个月以上)

-

能力突破:APT 攻击溯源、量子加密方案设计、安全架构评审

-

行业贡献:参与开源安全项目(如 OWASP ZAP)、发表漏洞分析文章

-

职业方向:安全架构师(年薪 40-80W)、AI 安全研究员(年薪 50-100W)

五、结语:在变革中构建安全护城河

2025 年的网络安全,本质是 “风险与成本的平衡艺术”。AI 既带来攻击效率的跃升,也赋予防御自动化的能力;量子计算既是加密体系的 “终结者”,也是下一代安全的 “赋能者”;零信任虽落地复杂,却是应对混合办公时代的必然选择。

对企业而言,与其追求 “100% 无漏洞”,不如构建 “快速响应体系”—— 将 MTTD(平均检测时间)压缩至小时级,MTTR(平均修复时间)缩短至分钟级。对从业者而言,技术迭代速度决定职业高度,紧跟 AI 与零信任的融合趋势,方能在 3000 亿美金的安全市场中占据先机。

题外话

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习路线&学习资源

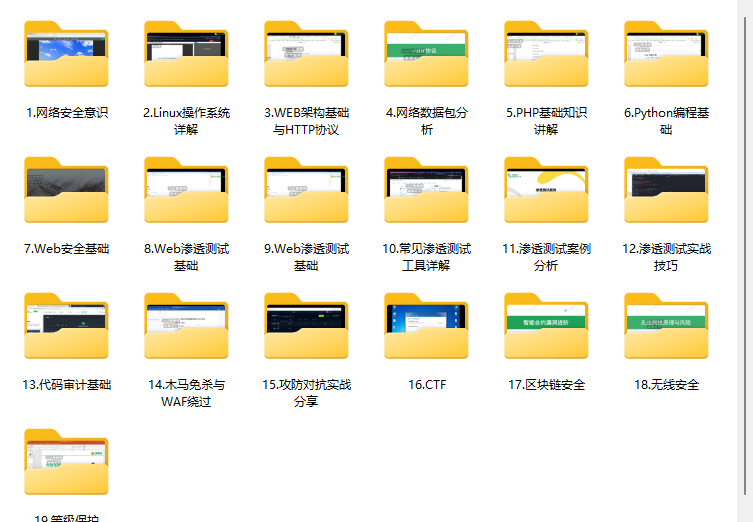

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

需要高清完整学习路线图,和全套网络安全技术教程的小伙伴!

↓↓↓ 扫描下方图片即可前往获取↓↓↓

学习资料电子文档

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

更多推荐

已为社区贡献41条内容

已为社区贡献41条内容

所有评论(0)