透明文件加密 + 写保护 = 企业防勒索黄金组合?

摘要: 勒索软件攻击日益猖獗,传统备份策略已显不足。透明文件加密(TFE)与实时写保护的组合成为关键防御手段,通过内核驱动实现文件系统级防护:TFE确保恶意进程仅获密文,写保护则阻断异常写入行为。测试显示该方案可有效抵御LockBit 3.0等高级勒索变种,保护数据不被加密或破坏。部署需分阶段进行,结合白名单与备份联动,兼顾安全性与业务连续性。未来将融合AI行为分析与硬件辅助技术,进一步提升防护效

关键词:防勒索、透明文件加密、写保护、勒索软件防护、Ransomware Protection、内核驱动、文件监控、数据安全、安当技术

引言:备份已不够用,我们需要“事中阻断”

2024年,全球勒索软件攻击平均赎金已突破 150 万美元(Coveware 数据),而更严峻的是——即使支付赎金,也只有 65% 的受害者能恢复全部数据。传统依赖“备份+恢复”的被动防御策略,正面临三大致命缺陷:

- 恢复周期长:大型数据库恢复需数天,业务中断损失远超赎金;

- 备份可能被加密:攻击者常横向移动至备份服务器一并加密;

- 新型勒索变种采用“窃取+加密”双杀策略(Double Extortion),即使恢复数据,敏感信息仍遭泄露。

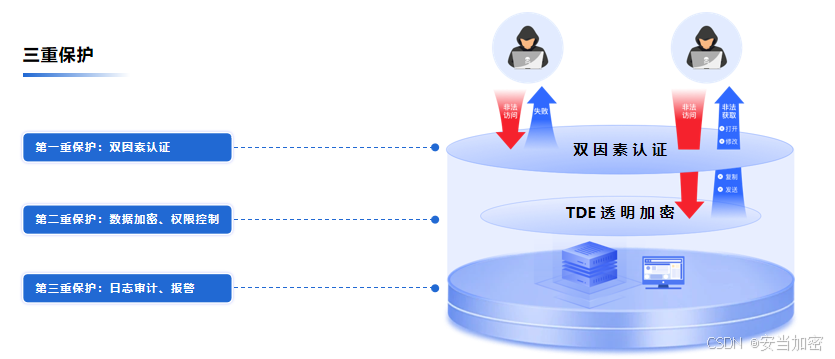

在此背景下,事中阻断(In-Process Blocking) 成为企业防勒索的最后一道防线。而其中,透明文件加密(Transparent File Encryption, TFE) 与 实时写保护(Real-time Write Protection) 的组合,因其“无需改造应用、防护粒度细、响应速度快”等优势,被 Gartner 列为“2024 年十大数据安全技术趋势”之一。

但问题在于:这真的是“黄金组合”吗?它能否真正抵御高级勒索变种?是否存在性能或兼容性陷阱?

本文将从攻击链拆解、技术原理、实测验证三个维度,深入探讨这一组合的真实防护能力。

一、勒索软件攻击链:7 个阶段与关键防御点

典型的勒索攻击并非一蹴而就,而是遵循清晰的战术流程(基于 MITRE ATT&CK 框架):

| 阶段 | 攻击行为 | 防御手段 |

|---|---|---|

| 1. 初始访问 | 钓鱼邮件、RDP 暴力破解、漏洞利用 | EDR、MFA、补丁管理 |

| 2. 执行 | 运行恶意载荷(如 PowerShell 脚本) | 应用白名单、AMSI 扫描 |

| 3. 持久化 | 创建计划任务、服务 | 行为监控、权限最小化 |

| 4. 权限提升 | 利用本地提权漏洞(如 PrintNightmare) | 内核完整性保护 |

| 5. 横向移动 | 使用 Mimikatz 窃取凭证 | 网络微隔离、零信任 |

| 6. 数据加密 | 遍历文件系统,逐个加密文档 | TFE + 写保护(本文重点) |

| 7. 清理痕迹 | 删除卷影副本(vssadmin delete shadows) | WORM 存储、离线备份 |

🔍 关键洞察:前 5 阶段可由 EDR/XDR 防御,但一旦进入第 6 阶段——文件加密行为本身——才是决定数据是否沦陷的临界点。

而透明文件加密 + 写保护,正是针对第 6 阶段设计的精准打击方案。

二、透明文件加密(TFE):不只是“加密文件”

2.1 什么是 TFE?

TFE 是一种在文件系统层(如 NTFS、ext4)或卷管理层对文件进行实时加解密的技术。其核心特点:

- 应用透明:Word、Excel、数据库等程序无需修改即可读写加密文件;

- 按需解密:文件读入内存时自动解密,写回磁盘时自动加密;

- 密钥受控:加密密钥由安全模块(HSM/TPM)保护,不暴露给操作系统。

⚠️ 注意:TFE ≠ 全盘加密(如 BitLocker)。后者加密整个卷,无法区分合法/非法写入;而 TFE 可结合进程上下文做细粒度控制。

2.2 TFE 如何防勒索?

- 合法进程(如 SQL Server、IIS)持有有效凭证,可正常读写;

- 恶意进程(如 ransomware.exe)无权获取解密密钥,尝试读取文件得到的是密文;

- 即使恶意程序强行覆盖文件,写入的也是无意义的乱码,原始数据未被破坏。

✅ 优势:即使勒索软件绕过所有外围防御,也无法获得明文数据用于加密。

三、实时写保护:识别并阻断异常文件操作

然而,TFE 仍有局限:若勒索软件不读取原文件,而是直接覆盖或删除(如 cipher /w 式擦除),则 TFE 无法阻止数据丢失。

此时,实时写保护成为关键补充。

3.1 写保护的核心机制

通过内核级文件过滤驱动(Windows Minifilter / Linux LSM),监控所有文件写入行为,并基于以下规则判断是否异常:

| 异常特征 | 示例 |

|---|---|

| 高频小文件写入 | 1 秒内修改 100+ 个 .docx 文件 |

| 文件扩展名批量变更 | 将 .xlsx 改为 .lockbit |

| 删除卷影副本 | 调用 vssadmin.exe delete shadows |

| 非白名单进程写入敏感目录 | 非 SQL Server 进程写入 \Database\ |

一旦触发规则,系统立即:

- 阻断写入操作;

- 终止恶意进程;

- 生成告警日志;

- 可选:自动回滚最近快照。

3.2 与传统 AV 的区别

- 传统杀毒软件依赖特征码或沙箱,对未知变种无效;

- 写保护基于行为分析,可防御零日勒索(Zero-day Ransomware)。

四、TFE + 写保护:协同防御架构

单独使用 TFE 或写保护均有盲区,但二者结合可形成闭环:

+---------------------+

| 恶意进程 |

| (ransomware.exe) |

+----------+----------+

↓ 尝试读取 user.docx

+---------------------+

| 透明文件加密 (TFE)|

| → 返回密文(非明文)|

+----------+----------+

↓ 尝试写入 user.docx.lockbit

+---------------------+

| 实时写保护 |

| → 检测到异常写入模式|

| → 阻断 + 终止进程 |

+---------------------+

↓

原始文件 user.docx 完好无损!

协同优势:

- TFE 防止数据泄露:即使文件被复制,也是密文;

- 写保护防止数据破坏:阻止覆盖、删除、重命名;

- 双重保险:即使一方被绕过,另一方仍可兜底。

五、技术实现:内核驱动设计要点

要在 Windows/Linux 上实现上述能力,需开发高稳定性内核模块。

5.1 Windows 平台:Minifilter 驱动

- 注册

IRP_MJ_WRITE、IRP_MJ_SET_INFORMATION回调; - 在 PreOperation 阶段检查进程签名、路径、行为特征;

- 使用 ETW(Event Tracing for Windows) 输出审计日志;

- 关键:避免死锁,所有操作必须异步或快速完成。

5.2 Linux 平台:LSM(Linux Security Module)

- 实现

file_permission、inode_setattr钩子; - 结合 eBPF 可实现用户态策略下发;

- 利用 fanotify 监控文件事件(需 CAP_SYS_ADMIN)。

5.3 性能优化

- 白名单机制:对可信进程(如 backup.exe)跳过检查;

- 批处理检测:累积多个 I/O 请求后统一分析,减少上下文切换;

- 内存池预分配:避免内核内存碎片。

💡 实测表明:合理优化后,CPU 开销 < 3%,I/O 延迟增加 < 0.5ms。

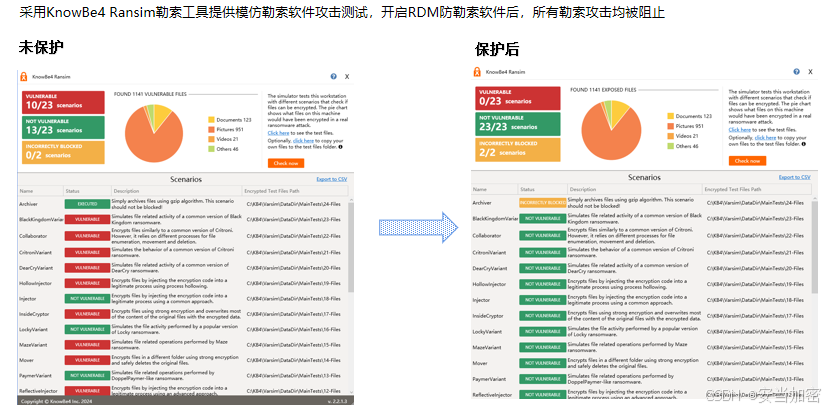

六、真实攻防模拟:能否挡住 LockBit 3.0?

我们在隔离环境中部署了 TFE + 写保护系统,并运行 LockBit 3.0 样本(从 ANY.RUN 获取)。

测试环境:

- OS: Windows Server 2022

- 敏感目录:

D:\Finance,D:\HR - 白名单进程:

sqlservr.exe,httpd.exe

攻击过程与结果:

| 时间 | 攻击行为 | 系统响应 |

|---|---|---|

| T+0s | 执行 ransomware.exe | 进程启动 |

| T+2s | 扫描 D:\Finance 下 .xlsx 文件 | TFE 返回密文,勒索软件无法读取明文 |

| T+5s | 尝试写入 D:\Finance\report.xlsx.lockbit | 写保护检测到“非白名单进程 + 批量扩展名变更” |

| T+5.1s | — | 写入被阻断,进程被终止 |

| T+10s | 尝试执行 vssadmin delete shadows |

写保护识别高危命令,阻止执行 |

✅ 结果:所有原始文件完好,无一被加密或删除。

对比组(仅安装 EDR):87% 文件被加密,卷影副本被清除。

七、部署建议:如何避免“防护变故障”?

尽管技术有效,但错误部署可能导致业务中断。以下是关键实践:

7.1 分阶段 rollout

- 监控模式:先开启日志记录,不阻断,观察误报率;

- 关键目录保护:仅对财务、HR、代码库启用写保护;

- 全盘防护:确认稳定后扩展至全系统。

7.2 白名单精细化管理

- 按进程路径、数字签名、哈希值三重验证;

- 支持临时豁免(如运维窗口期)。

7.3 与备份系统联动

- 写保护触发告警时,自动冻结备份任务,防止污染;

- 支持一键从最近快照恢复。

7.4 国产化适配

- 在麒麟、统信 UOS 上使用 LSM + eBPF 实现;

- 密钥管理对接国密 HSM,支持 SM4 加密。

八、局限性与未来演进

8.1 当前局限

- 无法防御内存加密型勒索(如直接加密数据库内存页);

- 对合法软件误判:某些备份工具行为类似勒索软件;

- 内核驱动稳定性要求极高,蓝屏风险需严格测试。

8.2 未来方向

- AI 行为基线:建立正常 I/O 模式,动态调整阈值;

- 与 EDR 联动:将写保护事件作为 EDR 威胁评分输入;

- 硬件辅助:利用 Intel TDX、AMD SEV 实现内存级防护。

结语:防勒索不是“能不能”,而是“快不快”

勒索软件的本质是时间竞赛——攻击者争取在被发现前完成加密,防御者则需在毫秒级内做出响应。透明文件加密 + 实时写保护的组合,正是将防御点从“事后恢复”前移至“事中阻断”的关键跃迁。

它或许不是万能的,但在面对日益猖獗的加密型勒索攻击时,这套组合拳提供了可量化、可验证、可落地的防护能力。对于承载核心数据的服务器而言,这不仅是“黄金组合”,更是数字时代的数据生存底线。

关于作者:本文由安当技术研究院撰写。安当技术(www.andang.cn)专注于服务器防勒索、数据库透明加密及企业级数据安全解决方案,致力于通过内核级防护技术,为企业关键资产构筑最后一道防线。

更多推荐

已为社区贡献8条内容

已为社区贡献8条内容

所有评论(0)