GraphQL技术全景解析与全维度攻击面研判

GraphQL作为Meta开源的查询语言,通过精准取数、单一入口和强类型契约解决了REST API的痛点,但也带来新的安全挑战。其核心技术包括Schema定义、Resolver分层处理和实时订阅能力,工作流程涵盖语法校验到数据聚合。攻击面分为基础类(内省泄露、参数注入、DoS、越权)和新型类(AI驱动攻击、订阅滥用、联邦跨图攻击)。防护需分层实施:Schema层禁用内省并声明权限,查询层限制复杂度

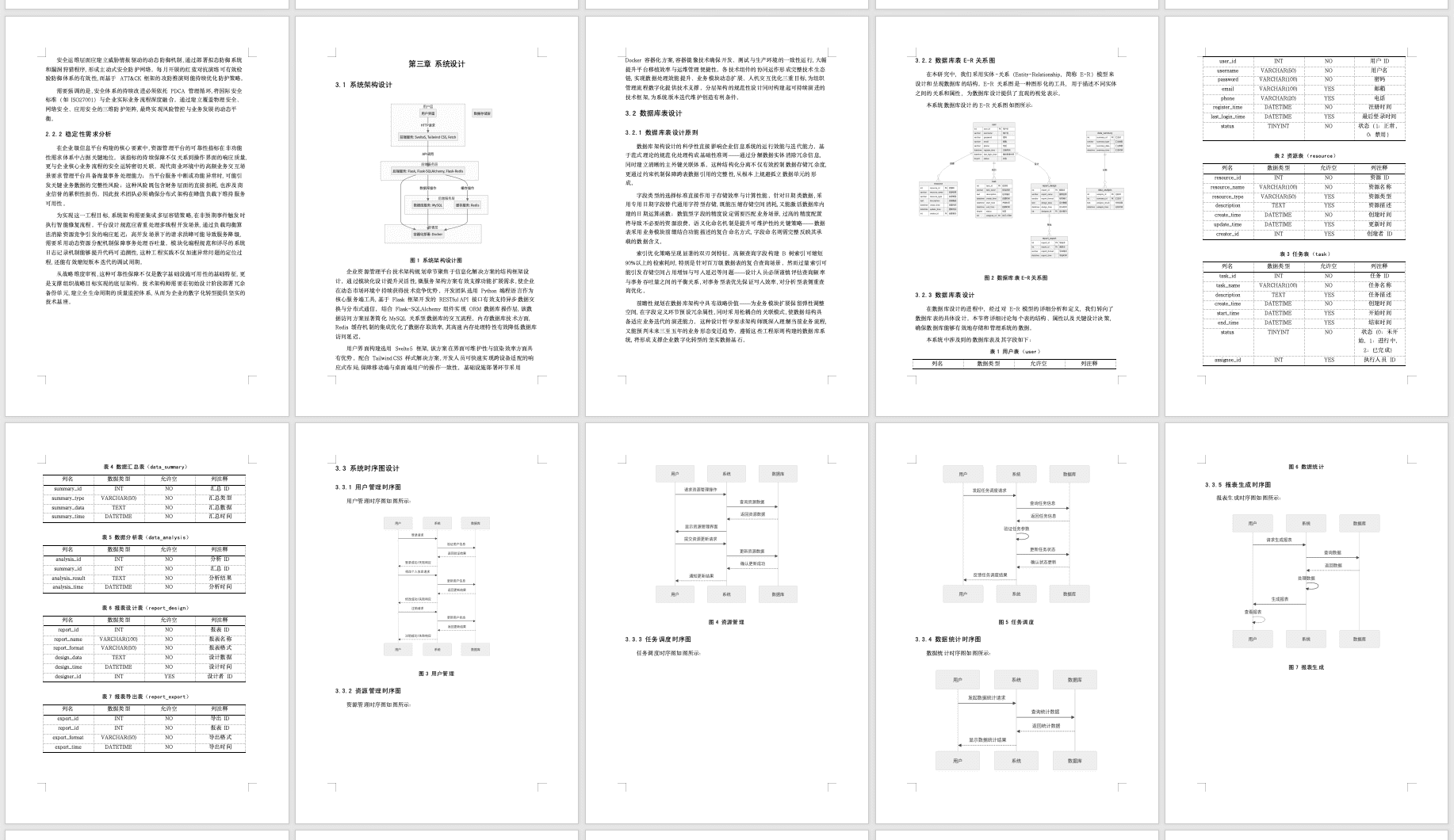

GraphQL是Meta(原Facebook)于2015年开源的数据查询与操作语言及配套运行时环境,其诞生初衷是解决传统REST API在复杂业务场景下的“数据过载”“多端适配难”“接口维护成本高”等痛点。经过近十年的技术迭代,GraphQL已成为前后端数据交互的主流方案之一,被GitHub、Airbnb、Netflix等企业广泛应用,但与此同时,其独特的架构设计也催生了与传统API截然不同的安全攻击面,甚至衍生出适配其特性的新型攻击手段。

一、GraphQL核心技术体系深度解析

(一)核心特性与REST API的本质差异

相较于REST API“一个接口对应一个资源”的固定模式,GraphQL的核心优势体现在三大差异化能力上:

- 按需取数的精准性:前端可通过自定义查询语句,精确获取业务所需的字段和数据结构,彻底杜绝REST API常见的“过度获取”(返回冗余字段)和“获取不足”(需多次调用接口补全数据)问题。例如电商场景中,移动端商品详情页仅需“商品名称-价格-库存”字段,而PC端需额外获取“商家资质-用户评价-物流信息”,前端可通过同一端点的不同查询语句实现差异化数据拉取,无需后端开发多套接口。

- 单一入口的简洁性:所有数据查询、新增、修改、删除操作均通过

/graphql等单一端点完成,无需维护大量REST风格的路径(如/api/user/get//api/user/update),大幅降低前后端对接的沟通成本和接口维护复杂度。 - 强类型契约的稳定性:GraphQL通过Schema定义严格的类型系统,明确规定数据对象的字段、字段类型、关联关系及可执行操作,前端查询必须符合Schema规范,否则会直接触发语法校验错误,从底层减少了因数据格式不统一导致的业务异常,同时为接口自动化测试提供了天然的契约基础。

(二)核心概念与完整工作流程

-

核心概念的延伸解读

概念 技术内涵与业务价值 Schema 不仅是数据类型的“契约”,还包含指令(Directive) 扩展能力,例如通过 @auth指令可在Schema层直接声明字段的权限要求,通过@deprecated标记废弃字段,实现接口的精细化管控Query/Mutation/Subscription 除基础的“查”(Query)和“改”(Mutation)外,Subscription支持实时数据推送,可基于WebSocket实现订单状态变更、消息通知等实时业务场景,这是REST API需依赖第三方工具才能实现的能力 Resolver 作为GraphQL的“数据处理中枢”,Resolver支持分层设计(如根Resolver、字段Resolver),可实现数据的聚合查询(如同时从数据库和缓存拉取数据)和权限的精细化校验,部分框架还支持Resolver复用和中间件扩展 内省查询 除基础的Schema查询能力外,内省还可获取字段描述 description、参数类型inputType等细节,默认开启状态下虽便于开发调试,但也成为攻击者的“信息收集利器” -

GraphQL完整工作流程

- 前端构造符合Schema规范的查询/变更语句,携带参数发送至

/graphql端点; - 服务端先进行语法校验,判断查询语句是否符合GraphQL语法及Schema定义;

- 校验通过后,服务端解析查询语句,生成对应的Resolver调用链路;

- 各层级Resolver依次执行,完成数据查询、权限校验、业务逻辑处理等操作;

- Resolver将返回数据按查询语句的结构聚合,最终返回给前端;

- 若开启Subscription,则建立WebSocket长连接,实时推送数据变更。

- 前端构造符合Schema规范的查询/变更语句,携带参数发送至

二、GraphQL全维度攻击面深度研判

GraphQL的灵活性和“去中心化”的权限管控模式,使其攻击面呈现隐蔽性强、攻击手段适配性高的特点,既有传统API的通用风险,也有专属的新型攻击路径,具体可分为基础攻击面和前沿攻击面两大类别。

(一)基础攻击面:传统风险的GraphQL适配变种

-

内省查询引发的信息泄露

内省查询是GraphQL的“双刃剑”,默认开启状态下,攻击者可通过__schema/__type等特殊字段,逐层枚举系统的完整数据模型,包括敏感字段(如password、token、isAdmin)、隐藏接口(如内部运维专用的getAllUserInfo)、业务逻辑关联(如用户与订单、权限与角色的映射关系)。

典型攻击语句:query FullSchemaIntrospection { __schema { types { name fields { name type { name ofType { name } } } } } }此类攻击的危害等级为高危,攻击者可通过信息收集快速构建系统数据地图,为后续精准攻击提供核心依据,2023年某电商平台就因未禁用内省查询,导致用户手机号、收货地址等敏感字段被攻击者批量获取。

-

参数注入类攻击

尽管GraphQL自身不执行SQL/NoSQL语句,但Resolver函数若未对查询参数做严格校验,会引发链式注入风险:- SQL注入:攻击者可在用户ID、搜索关键词等参数中嵌入SQL恶意语句,若Resolver直接拼接参数构造查询,会导致数据库被拖库或篡改。例如某社交平台的用户查询接口,因参数未过滤,攻击者通过

user(id: "1' OR 1=1 --")获取了全量用户数据; - NoSQL注入:在MongoDB等非关系型数据库场景中,攻击者可利用GraphQL参数传递特殊查询操作符(如

$gt/$in),绕过权限校验。例如通过query { user(condition: "{\"age\":{\"$gt\":0}}") { name } }获取所有用户信息; - 指令注入:若Schema中自定义了可执行系统命令的Directive,攻击者可通过参数注入恶意指令,实现服务器远程控制。

- SQL注入:攻击者可在用户ID、搜索关键词等参数中嵌入SQL恶意语句,若Resolver直接拼接参数构造查询,会导致数据库被拖库或篡改。例如某社交平台的用户查询接口,因参数未过滤,攻击者通过

-

资源耗尽型DoS攻击

GraphQL支持多层嵌套查询的特性,成为攻击者发起资源耗尽攻击的突破口,主要分为两类:- 深度嵌套攻击:攻击者构造递归式嵌套查询(如用户→好友→好友的好友→……),当嵌套深度达到数十层甚至上百层时,会导致服务端Resolver递归调用次数暴增,CPU和内存占用率瞬间拉满,2024年某云服务厂商就因未限制查询深度,遭遇此类攻击导致服务瘫痪2小时;

- 海量数据查询攻击:若查询未设置分页、数据量限制,攻击者可通过

query { allUsers { id, name, phone, address } }一次性拉取百万级用户数据,不仅会耗尽数据库连接池,还会引发带宽拥塞; - 查询复杂度攻击:部分服务仅限制查询深度,未管控“字段数量×嵌套层数”的综合复杂度,攻击者可构造“浅深度+多字段”的查询(如同时查询用户的100个关联字段),同样能实现资源耗尽。

-

越权访问与敏感数据泄露

GraphQL的权限管控需在每个Resolver函数中单独实现,若存在校验逻辑遗漏,会引发大面积越权风险:- 横向越权:攻击者篡改查询参数(如将

user(id: "1")改为user(id: "2")),获取其他用户的隐私数据,此类漏洞在医疗、金融等敏感行业中,可能导致患者病历、用户资产信息泄露; - 纵向越权:普通用户通过查询管理员专属字段(如

systemConfig、backendLog),获取系统核心配置或运维日志,甚至通过Mutation操作修改管理员权限; - 敏感字段未脱敏:部分服务未对手机号、身份证号等字段做脱敏处理,攻击者可通过批量查询直接获取原始敏感数据,无需破解即可实现信息倒卖。

- 横向越权:攻击者篡改查询参数(如将

(二)前沿攻击面:适配GraphQL特性的新型风险

随着GraphQL技术的普及,攻击者开始针对其特有机制设计新型攻击手段,呈现智能化、隐蔽化的趋势:

- AI驱动的查询构造攻击

攻击者利用大模型的自然语言转GraphQL能力,可快速生成符合Schema规范的恶意查询。例如通过向AI输入“获取所有管理员账号和密码的GraphQL语句”,大模型能自动规避基础语法错误,生成高精度攻击载荷,大幅降低攻击门槛。 - Subscription机制的实时攻击

Subscription的WebSocket长连接特性,可被用于持久化攻击:攻击者通过订阅敏感数据变更(如订单支付状态、用户登录记录),实现对业务的实时监控;若服务端未校验订阅权限,还可通过注入恶意回调地址,实现数据的持续外发。 - GraphQL Federation的跨子图攻击

为应对大型业务的Schema拆分需求,GraphQL Federation(联邦)技术应运而生,但其跨子图的数据聚合机制,会引发权限穿透风险:攻击者可利用子图间的信任关系,通过A子图的低权限接口,查询B子图的高权限数据,实现“权限绕过+数据聚合”的复合攻击。

三、前瞻性安全防护策略

针对GraphQL的攻击特性,需构建**“分层防御+动态监测”**的防护体系,兼顾技术适配性和未来风险应对:

- Schema层的前置管控

- 禁用生产环境的内省查询,或通过白名单限制内省的访问范围;

- 利用Directive实现字段级权限声明,在Schema中明确标注敏感字段的访问权限,从源头阻断越权查询;

- 对Schema进行定期审计,移除废弃字段和冗余接口,降低攻击面。

- 查询层的流量管控

- 配置查询深度、复杂度、字段数量的多重限制,通过动态阈值(如根据用户等级调整查询额度)平衡业务灵活性和安全性;

- 实现查询语句的沙箱检测,拦截包含恶意注入特征、递归嵌套的异常查询;

- 对批量查询实施限流,防止单用户占用过量服务器资源。

- Resolver层的权限加固

- 采用“权限中间件+字段级校验”的双重机制,确保每个Resolver都经过身份认证和权限核验;

- 对敏感参数进行强制脱敏和输入校验,杜绝注入类漏洞;

- 实现Resolver的操作日志审计,留存所有数据查询和变更记录。

- 动态监测与响应

- 部署专门针对GraphQL的WAF规则,识别恶意查询的特征(如递归嵌套、敏感字段枚举);

- 利用AI进行流量异常分析,识别大模型生成的攻击载荷和跨子图的异常访问;

- 建立应急响应机制,针对Subscription的长连接攻击,实现快速断开和溯源。

四、未来技术演进与安全挑战

随着GraphQL与Serverless、边缘计算等技术的融合,其安全防护将面临新的挑战:例如边缘节点的GraphQL服务,因分布式部署特性,难以实现统一的权限管控;而Serverless的按需扩缩容机制,可能被攻击者用于“弹性DoS攻击”。未来需推动GraphQL安全标准的制定,将防护能力嵌入到框架原生层面,同时构建跨厂商的威胁情报共享体系,实现新型攻击的提前预警。

更多推荐

已为社区贡献242条内容

已为社区贡献242条内容

所有评论(0)