Paillier加密算法详解

Paillier加密算法是由Pascal Paillier于1999年提出的一种基于大数分解难题的公钥加密算法,其核心特点是支持同态加法,即对密文进行加法运算后解密的结果,与对明文进行加法运算的结果一致。这种特性使其在隐私保护数据挖掘、安全多方计算、电子投票等场景中具有重要应用价值。与RSA算法相比,Paillier算法的安全性依赖于“复合剩余类问题”的计算困难性,该问题被证明与大数分解问题等价,

一、算法概述

Paillier加密算法是由Pascal Paillier于1999年提出的一种基于大数分解难题的公钥加密算法,其核心特点是支持同态加法,即对密文进行加法运算后解密的结果,与对明文进行加法运算的结果一致。这种特性使其在隐私保护数据挖掘、安全多方计算、电子投票等场景中具有重要应用价值。

与RSA算法相比,Paillier算法的安全性依赖于“复合剩余类问题”的计算困难性,该问题被证明与大数分解问题等价,因此在大数分解尚未被有效破解的前提下,Paillier算法具有较高的安全性。其算法流程主要包括密钥生成、加密、解密三个核心阶段,同时基于基本流程可衍生出同态运算等扩展功能。

二、核心数学基础

Paillier算法的设计依赖以下关键数学概念,理解这些概念是掌握算法原理的基础:

1.欧拉函数:对于正整数n,欧拉函数φ(n)表示小于n且与n互质的正整数的个数。若n由两个互质的质数p和q相乘得到(即n = p×q),则φ(n) = (p-1)×(q-1)。

2. Carmichael函数:对于正整数n,Carmichael函数λ(n)表示满足a^k ≡ 1 mod n的最小正整数k(其中a与n互质)。若n = p×q(p、q为不同质数),则λ(n) = lcm(p-1, q-1),其中lcm表示最小公倍数。

3.复合剩余类问题:给定n = p²×q²(p、q为质数)、g ∈ Z*(n²)(Z*(n²)表示模n²的乘法群),以及c ∈ Z*(n²),判断c是否是模n²下关于g的复合剩余,即是否存在x ∈ Z*(n),使得c ≡ g^x × (1 + n)^r mod n²(其中r ∈ Z*(n))。该问题的困难性是Paillier算法安全性的核心保障。

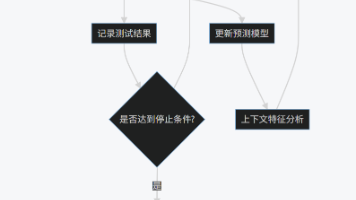

三、算法核心流程

Paillier算法的完整流程分为密钥生成、加密、解密三个阶段,各阶段的输入、输出及计算逻辑如下:

1.密钥生成(Key Generation)

密钥生成阶段的目标是生成一对公钥(用于加密)和私钥(用于解密),具体步骤如下:

1)选择两个大的不同质数p和q,要求p和q满足gcd(pq, (p-1)(q-1)) = 1(该条件可通过选择p ≡ q ≡ 3 mod 4实现)。

2)计算模数n = p×q,以及n² = (p×q)²(加密运算将在模n²的空间中进行)。

3)计算欧拉函数φ(n) = (p-1)(q-1),Carmichael函数λ(n) = lcm(p-1, q-1)。

4)选择一个随机数g,满足g ∈ Z*(n²)(即g与n²互质),且g的阶能被n整除(通常取g = n + 1,此时g = 1 + n,满足所有条件,可简化计算)。

5)计算私钥d = λ(n),或d = φ(n)(由于λ(n)是φ(n)的约数,使用λ(n)可减小私钥规模,提高解密效率)。

6)最终生成:公钥PK = (n, g),私钥SK = (d, p, q)(实际应用中私钥可仅保留d,p和q用于验证或密钥更新)。

2.加密(Encryption)

加密阶段使用公钥PK = (n, g)对明文m进行加密,生成密文c,要求明文m满足0 ≤ m < n(若明文超过n,需进行分段处理),具体步骤如下:

1)获取公钥(n, g)及明文m(0 ≤ m < n)。

2)选择一个随机数r,满足r ∈ Z*(n)(即r与n互质),且r是临时密钥(每次加密需重新选择,保证加密的语义安全性)。

3)计算密文c,核心公式为:

c = (g^m × r^n) mod n²

若取g = n + 1,可利用二项式定理简化计算:(1 + n)^m ≡ 1 + m×n mod n²,因此公式可转化为:

c = [(1 + n)^m × r^n] mod n²,进一步降低计算复杂度。

说明:随机数r的选择至关重要,若r固定或可被推测,攻击者可通过对比不同密文破解明文,因此r必须是安全的随机数,且每次加密独立生成。

3.解密(Decryption)

解密阶段使用私钥SK = (d, p, q)对密文c进行解密,还原明文m,具体步骤如下:

1)获取私钥d及密文c(c ∈ Z*(n²))。

2)计算中间值u = c^d mod n²(由于d = λ(n),根据Carmichael定理,r^(n×d) ≡ 1 mod n²,这是解密的关键)。

3)计算L(u) = (u - 1) / n(由于u ≡ 1 mod n,u - 1可被n整除,因此L(u)是整数)。

4)计算明文m,核心公式为:

m = [L(u) × d^(-1)] mod n

其中d^(-1)是d在模n下的乘法逆元,即满足d × d^(-1) ≡ 1 mod n。若私钥中保留了p和q,可通过中国剩余定理进一步优化解密速度。

解密正确性证明:将u = c^d = (g^m × rn)d = g^(m×d) × r(n×d)。由于r与n互质,r(n×d) ≡ 1 mod n²(Carmichael定理),因此u ≡ g^(m×d) mod n²。若g = 1 + n,则g^(m×d) ≡ 1 + m×d×n mod n²,故L(u) = (u - 1)/n = m×d mod n,两边乘以d^(-1)得m = L(u) × d^(-1) mod n,证明成立。

四、核心特性:同态加法

Paillier算法的核心优势是支持密文同态加法,即两个明文的和的密文,等于两个明文各自密文的乘积(模n²)。该特性的数学表达及证明如下:

- 同态加法规则

设明文m₁、m₂对应的密文分别为c₁、c₂(使用相同公钥(n, g)加密),则:

E(m₁ + m₂) ≡ c₁ × c₂ mod n²

其中E(m)表示对明文m的加密运算。

2.正确性证明

根据加密公式,c₁ = g^m₁ × r₁^n mod n²,c₂ = g^m₂ × r₂^n mod n²(r₁、r₂为两次加密的随机数)。则:

c₁ × c₂ = (g^m₁ × r₁^n) × (g^m₂ × r₂^n) = g^(m₁ + m₂) × (r₁ × r₂)^n mod n²

令r = r₁ × r₂ mod n,由于r₁、r₂ ∈ Z*(n),则r ∈ Z*(n),因此上式符合加密公式的形式,其解密结果为m₁ + m₂ mod n,即E(m₁ + m₂) = c₁ × c₂ mod n²,证明成立。

3.扩展特性

基于基本同态加法,Paillier算法还可实现以下扩展功能:

•明文与常数的乘法同态:E(k × m) ≡ c^k mod n²,其中k是整数常数。即明文乘以常数k后的密文,等于该明文密文的k次幂(模n²)。

•多个明文的累加同态:E(m₁ + m₂ + … + m_k) ≡ c₁ × c₂ × … × c_k mod n²,支持多组密文的累加运算,解密后得到明文之和。

五、安全性分析

Paillier算法的安全性基于“复合剩余类问题”的计算困难性,该问题与大数分解问题(即分解n = p×q)等价,具体分析如下:

1.安全性等价性:若能破解复合剩余类问题(即判断c是否为g的复合剩余并求出对应x),则可分解n;反之,若能分解n(即得到p和q),则可高效求解复合剩余类问题。因此,Paillier算法的安全性与大数分解问题的安全性完全一致。

2.抗常见攻击能力:由于依赖大数分解,Paillier算法可抵抗选择明文攻击(CPA)、选择密文攻击(CCA1),但在不附加额外机制(如哈希函数)时,无法抵抗适应性选择密文攻击(CCA2)。实际应用中,可通过在加密前对明文进行哈希处理,增强算法的抗攻击能力。

3.密钥长度要求:与RSA类似,Paillier算法的密钥长度需根据安全需求调整。目前,为抵抗量子计算以外的攻击,推荐密钥长度不小于2048位;若需抵抗潜在的量子计算攻击,需使用更长的密钥(如4096位及以上)。

六、应用场景

Paillier算法的同态加法特性使其在需要对加密数据进行计算的场景中具有不可替代的优势,典型应用包括:

•隐私保护数据统计:如医疗数据统计(计算患者的平均年龄、病症发生率等)、金融数据汇总(计算多个银行的交易总额),可在不泄露原始数据的前提下完成统计计算。

•安全多方计算(MPC):在多方协作计算中,各参与方将数据加密后上传,通过Paillier的同态特性完成联合计算,确保各参与方数据隐私不被泄露。

•电子投票系统:选民的投票信息以密文形式上传,计票时直接对密文进行累加运算,解密后得到总票数,既保证投票隐私,又确保计票准确性。

•联邦学习:在分布式模型训练中,各节点的梯度数据加密后上传至服务器,服务器通过同态加法聚合梯度,更新全局模型,避免梯度数据泄露导致的隐私问题。

七、算法优缺点

1.优点

•支持同态加法及扩展的乘法特性,满足隐私计算场景需求;

•安全性基于成熟的大数分解问题,理论基础扎实;

•算法流程简洁,加密解密计算复杂度较低,易于工程实现;

•密文与明文的长度比例固定(密文长度为n²,明文长度为n),便于数据管理。

2.缺点

•仅支持同态加法,不支持完整的同态乘法,无法实现复杂的逻辑计算;

•密文长度是明文的两倍(n² vs n),数据存储和传输成本较高;

•密钥生成阶段需要生成两个大质数,对随机数生成的安全性要求较高。

八、总结

Paillier加密算法作为一种经典的同态加密算法,以其简洁的流程、扎实的安全性及独特的同态加法特性,在隐私计算领域占据重要地位。尽管其存在密文膨胀、不支持完整同态乘法等局限性,但在数据统计、电子投票、联邦学习等特定场景中,仍是当前最优的解决方案之一。随着隐私保护需求的不断提升,基于Paillier算法的改进(如结合其他算法实现混合同态)及优化(如提升解密速度、降低密文成本)将成为未来的研究热点。

更多推荐

已为社区贡献76条内容

已为社区贡献76条内容

所有评论(0)