告别卡顿与不安全!2025 远程开发效率倍增宝典:10 大工具链 + 零信任安全 + 性能优化完全指南(含 600 行实战代码 + 50 + 精选链接)

本文聚焦 2025 远程开发核心需求,深度拆解 10 大主流工具链选型指南,覆盖远程 IDE、加密组网、容器化环境等关键场景,提供适配不同团队规模的组合方案。核心围绕零信任安全架构实战,详解 Tailscale+OAuth 单点登录与细粒度权限控制,搭配 SSH 加固配置保障数据安全。同时分享 15 + 性能优化技巧,从 SSH 连接、IDE 配置到文件同步全方位解决卡顿问题。文中包含 600 +

1. 开篇:谁该读这篇,读完能收获什么?

1.1 读者定位

- 后端工程师:常年与远程服务器打交道,深受网络延迟、环境不一致、权限管理混乱之苦。

- 全栈开发者:需要在本地和云端无缝切换,渴望一套统一、高效的前后端开发协作方案。

- DevOps 工程师:负责搭建和维护团队的开发基础设施,追求自动化、可扩展、安全的远程开发平台。

- 技术团队负责人:致力于提升团队整体研发效能,希望为团队成员打造最佳的远程协作体验。

1.2 核心价值(读完你将获得)

- 工具链选型圣经:深度剖析 2025 年最主流的 10 款远程开发工具,提供基于不同团队规模和技术栈的组合方案。

- 零信任安全实战:从理论到实践,手把手教你搭建一套 “永不信任,始终验证” 的远程开发安全体系。

- 性能瓶颈突破:详解网络、IDE、文件同步等层面的 15 + 个性能优化技巧,让远程开发如本地般丝滑。

- 企业级落地指南:提供一套完整的、分阶段的远程开发平台搭建流程,包含团队规范、权限管理和成本控制。

- 海量资源宝库:精心整理 600 + 行可直接复制的实战代码、50 + 个官方文档和 GitHub 仓库链接,省去你 90% 的搜索时间。

1.3 阅读导航图

- 新手入门:从 “2.1 核心工具链全景图” 和 “3. 新手友好型实战案例” 开始,快速搭建起你的第一个远程开发环境。

- 效率提升:直奔 “4. 性能优化终极指南”,解决你当前遇到的卡顿、延迟等痛点。

- 安全加固:重点研读 “2.2 零信任安全架构落地”,为你的团队远程开发环境保驾护航。

- 团队负责人:优先阅读 “5. 团队协作与企业级落地”,为团队制定长远的远程开发战略。

2. 核心技术揭秘:工具链、安全与性能

2.1 2025 远程开发工具链全景图与选型指南

远程开发已从单一的 SSH 连接,演变为一个由远程 IDE、加密组网、容器化环境、协作平台构成的生态系统。以下是经过实战验证的主流工具对比与选型建议。

2.1.1 远程 IDE / 编辑器

| 工具 | 核心优势 | 适用场景 | 官方链接 |

|---|---|---|---|

| VS Code Remote - SSH | 轻量、插件生态极其丰富、免费开源 | 个人开发者、小型团队、对定制化要求高的场景 | VS Code Remote Docs |

| JetBrains Gateway | 为 JetBrains 全家桶(IDEA, PyCharm 等)用户设计,本地 UI + 远程算力 | Java/Python 等后端开发、习惯 JetBrains IDE 的团队 | JetBrains Gateway Docs |

| GitHub Codespaces | 与 GitHub 深度集成,一键启动云端开发环境,环境即代码 | 开源项目协作、快速上手的临时开发任务 | GitHub Codespaces Docs |

| Gitpod | 基于 Kubernetes,自动化预构建开发环境,团队协作体验佳 | 中大型团队、CI/CD 流程成熟的组织 | Gitpod Docs |

2.1.2 加密组网与访问控制

| 工具 | 核心优势 | 适用场景 | 官方链接 |

|---|---|---|---|

| Tailscale | 基于 WireGuard,P2P 加密,配置简单,支持多平台 | 小中型团队,需要安全、便捷地访问内部资源 | Tailscale Docs |

| Cloudflare Zero Trust | 功能全面(包括 WARP、Access、Gateway),全球 CDN 网络 | 对安全和性能有高要求的企业级用户 | Cloudflare Zero Trust Docs |

| HashiCorp Boundary | 开源、细粒度权限控制、动态凭证 | DevOps 团队,希望与现有 IaC 工具链集成 | HashiCorp Boundary Docs |

2.1.3 容器化与环境管理

| 工具 | 核心优势 | 适用场景 | 官方链接 |

|---|---|---|---|

| Docker + Docker Compose | 标准化应用打包和运行环境,简单易用 | 绝大多数开发场景,确保环境一致性 | Docker Docs |

| Kubernetes (K8s) | 强大的容器编排和调度能力,高度可扩展 | 复杂的微服务架构、大型团队共享开发集群 | Kubernetes Docs |

| Lima/Vagrant | 专注于本地虚拟机管理,可模拟完整的 Linux 环境 | 需要与本地操作系统隔离的开发环境 | Lima Docs / Vagrant Docs |

2.1.4 代码协作与 CI/CD

| 工具 | 核心优势 | 适用场景 | 官方链接 |

|---|---|---|---|

| GitHub + GitHub Actions | 全球最大的代码托管平台,CI/CD 集成度高 | 开源项目、使用 GitFlow 工作流的团队 | GitHub Docs |

| GitLab + GitLab CI/CD | 一体化 DevSecOps 平台,自托管能力强 | 对数据隐私有要求的企业、需要完整 DevOps 链路的团队 | GitLab Docs |

| Gitea + Drone | 轻量级、易于自托管,资源占用低 | 小型团队、个人开发者、内部代码仓库 | Gitea Docs / Drone Docs |

2.2 零信任安全架构:远程开发的 “防弹衣”

传统的 “城堡 - 护城河” 模型在远程办公时代已不堪一击。零信任(Zero Trust)架构遵循 “永不信任,始终验证” 的原则,是保障远程开发安全的黄金标准。

2.2.1 零信任三要素

- 身份认证 (Authentication):确认 “你是谁”。多因素认证(MFA)是底线。

- 授权 (Authorization):确认 “你能做什么”。基于最小权限原则(PoLP)授予访问权限。

- 加密 (Encryption):确保 “你的通信和数据是安全的”。端到端加密(E2EE)是关键。

2.2.2 实战:使用 Tailscale + OAuth 打造零信任远程开发网络

我们将使用 Tailscale 进行加密组网,并结合 GitHub OAuth 实现单点登录(SSO)和细粒度的访问控制。

步骤 1: 安装并配置 Tailscale

bash

运行

# 在所有参与设备(本地电脑、远程服务器)上安装 Tailscale

# 服务器 (Linux)

curl -fsSL https://tailscale.com/install.sh | sh

# 本地电脑 (macOS)

brew install tailscale

# 启动并登录

sudo tailscale up

# 按照提示在浏览器中完成 GitHub OAuth 登录

步骤 2: 在 Tailscale 控制台配置访问控制列表 (ACL)访问 Tailscale Admin Console,修改 acl.json 文件,实现基于用户和标签的访问控制。

json

// acl.json

{

"acls": [

// 允许所有已认证用户访问标签为 "server:dev" 的服务器的 SSH (22) 端口

{"action": "accept", "src": ["autogroup:members"], "dst": ["tag:server:dev:22"]},

// 只允许 "developers@your-company.com" 群组访问标签为 "server:db" 的数据库服务

{"action": "accept", "src": ["group:developers@your-company.com"], "dst": ["tag:server:db:5432"]},

// 拒绝所有其他流量

{"action": "deny", "src": ["*"], "dst": ["*:*"]}

],

"groups": {

"group:developers@your-company.com": [

"user1@github", // GitHub 用户名

"user2@github"

]

},

"tags": {

"tag:server:dev": ["server:your-dev-server-id"], // 服务器的 Tailscale ID

"tag:server:db": ["server:your-db-server-id"]

}

}

步骤 3: 配置 SSH 服务端强制密钥认证

bash

运行

# 在远程服务器上操作

sudo vim /etc/ssh/sshd_config

# 确保以下配置项正确设置

PasswordAuthentication no

ChallengeResponseAuthentication no

PubkeyAuthentication yes

# 重启 SSH 服务

sudo systemctl restart sshd

2.3 性能优化终极指南:告别延迟,丝滑体验

远程开发的卡顿感主要来源于网络延迟、文件 I/O 和资源占用。下面我们从多个维度进行优化。

2.3.1 SSH 连接优化:榨干每一滴网络性能

通过修改 SSH 配置,可以显著提升连接稳定性和传输速度。

客户端配置 (~/.ssh/config)

ssh-config

# ~/.ssh/config

Host *

# 开启压缩,对文本文件和代码传输效果明显

Compression yes

CompressionLevel 6 # 1 (最快) - 9 (最压缩),6是较好的平衡

# 连接复用,避免重复认证和TCP握手的开销

ControlMaster auto

ControlPath ~/.ssh/ssh_mux_%h_%p_%r

ControlPersist 4h # 保持连接4小时

# 心跳包设置,防止连接被防火墙切断

ServerAliveInterval 30

ServerAliveCountMax 3

# 优化加密算法,选择更快更安全的组合

Ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com

KexAlgorithms curve25519-sha256@libssh.org,diffie-hellman-group-exchange-sha256

MACs hmac-sha2-512-etm@openssh.com,hmac-sha2-256-etm@openssh.com

# 禁用X11转发,除非你确实需要

ForwardX11 no

2.3.2 IDE 性能优化:减轻远程服务器负担

-

VS Code:

- 在远程侧安装必要的插件,而非本地。

- 禁用不必要的功能,如

Remote - WSL、Remote - Containers(如果你只用 SSH)。 - 使用

Remote-SSH: Kill VS Code Server on Host命令关闭闲置的服务器进程。

-

JetBrains IDEs:

- 在 Gateway 中配置

Client-side rendering,将 UI 渲染工作放在本地。 - 调整

File Transfer策略,例如使用rsync或仅同步必要的目录。

- 在 Gateway 中配置

2.3.3 文件同步策略:比 rsync 更快的选择

对于需要频繁同步大量文件的场景,rsync 虽然经典,但有更好的替代品。

1. 使用 mutagen 进行实时双向同步mutagen 专为远程开发设计,性能远超 rsync,支持实时监控和断点续传。

bash

运行

# 安装 mutagen

brew install mutagen # macOS

# 或访问 https://mutagen.io/documentation/introduction/installation

# 创建一个同步会话

mutagen sync create \

--name=my-project-sync \

~/local/project-folder/ \

user@remote-server:~/remote/project-folder/

# 查看同步状态

mutagen sync list

# 暂停/恢复/终止同步

mutagen sync pause my-project-sync

mutagen sync resume my-project-sync

mutagen sync terminate my-project-sync

2. 使用 SSHFS 挂载远程目录对于偶尔访问少量文件的场景,SSHFS 是个简单的选择。

bash

运行

# 创建本地挂载点

mkdir -p ~/mnt/my-remote-project

# 挂载远程目录

sshfs user@remote-server:/path/to/remote/project ~/mnt/my-remote-project -o follow_symlinks

# 卸载

umount ~/mnt/my-remote-project

3. 新手友好型实战案例:30 分钟搭建你的第一个远程开发环境

我们将使用 “VS Code Remote + Tailscale + Docker” 这个黄金组合,从零开始搭建一个安全、高效的远程开发环境。

3.1 环境准备

- 远程服务器: 一台运行 Ubuntu 22.04 LTS 的云服务器(如 AWS EC2, 阿里云 ECS)。

- 本地电脑: 安装了 VS Code 的 macOS/Windows/Linux。

3.2 步骤 1: 在服务器上安装 Docker 和 Tailscale

bash

运行

# 1. 更新系统

sudo apt update && sudo apt upgrade -y

# 2. 安装 Docker

sudo apt install -y ca-certificates curl gnupg lsb-release

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /usr/share/keyrings/docker-archive-keyring.gpg

echo "deb [arch=$(dpkg --print-architecture) signed-by=/usr/share/keyrings/docker-archive-keyring.gpg] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable" | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

sudo apt update && sudo apt install -y docker-ce docker-ce-cli containerd.io docker-compose-plugin

sudo usermod -aG docker $USER # 允许当前用户无需 sudo 运行 docker

# 3. 安装 Tailscale

curl -fsSL https://tailscale.com/install.sh | sh

sudo tailscale up # 按提示完成 GitHub 登录

获取服务器的 Tailscale IP: tailscale ip -4

3.3 步骤 2: 在本地电脑上配置环境

- 安装 VS Code 和 Remote - SSH 插件。

- 安装 Tailscale 并登录,确保与服务器在同一个 Tailnet 中。

- 配置 SSH:

bash

运行

添加以下内容:# 编辑 SSH 配置文件 code ~/.ssh/configssh-config

Host my-remote-dev-server HostName <服务器的 Tailscale IP> User <你的服务器用户名> IdentityFile ~/.ssh/id_ed25519 # 你的SSH私钥路径 # 可以在这里复用上面提到的性能优化配置 Compression yes ControlMaster auto ControlPath ~/.ssh/ssh_mux_%h_%p_%r ControlPersist 4h - 上传 SSH 公钥 到服务器(如果尚未上传):

bash

运行

ssh-copy-id my-remote-dev-server

3.4 步骤 3: 使用 VS Code 连接远程服务器

- 在 VS Code 中按

F1,输入并选择Remote-SSH: Connect to Host...。 - 选择

my-remote-dev-server。 - VS Code 将在服务器上安装必要的组件,稍等片刻即可连接成功。

- 连接成功后,你可以通过 VS Code 的侧边栏 “资源管理器” 打开远程服务器上的任何目录进行开发。

3.5 步骤 4: 在远程服务器上使用 Docker 启动开发环境

假设我们有一个简单的 Node.js 项目,我们用 Docker Compose 来定义其环境。

bash

运行

# 在远程服务器上创建项目目录

mkdir -p ~/projects/my-node-app && cd ~/projects/my-node-app

# 创建 docker-compose.yml 文件

cat > docker-compose.yml << EOF

version: '3.8'

services:

app:

image: node:18-alpine

volumes:

- .:/app

working_dir: /app

command: sh -c "npm install && npm run dev"

ports:

- "3000:3000"

environment:

- NODE_ENV=development

EOF

# 在 VS Code 中打开此目录并编辑代码

# VS Code 终端中运行

docker compose up

现在,你可以在本地浏览器访问 http://<服务器的 Tailscale IP>:3000 来查看你的应用。

4. 企业级实战:构建团队共享的远程开发平台

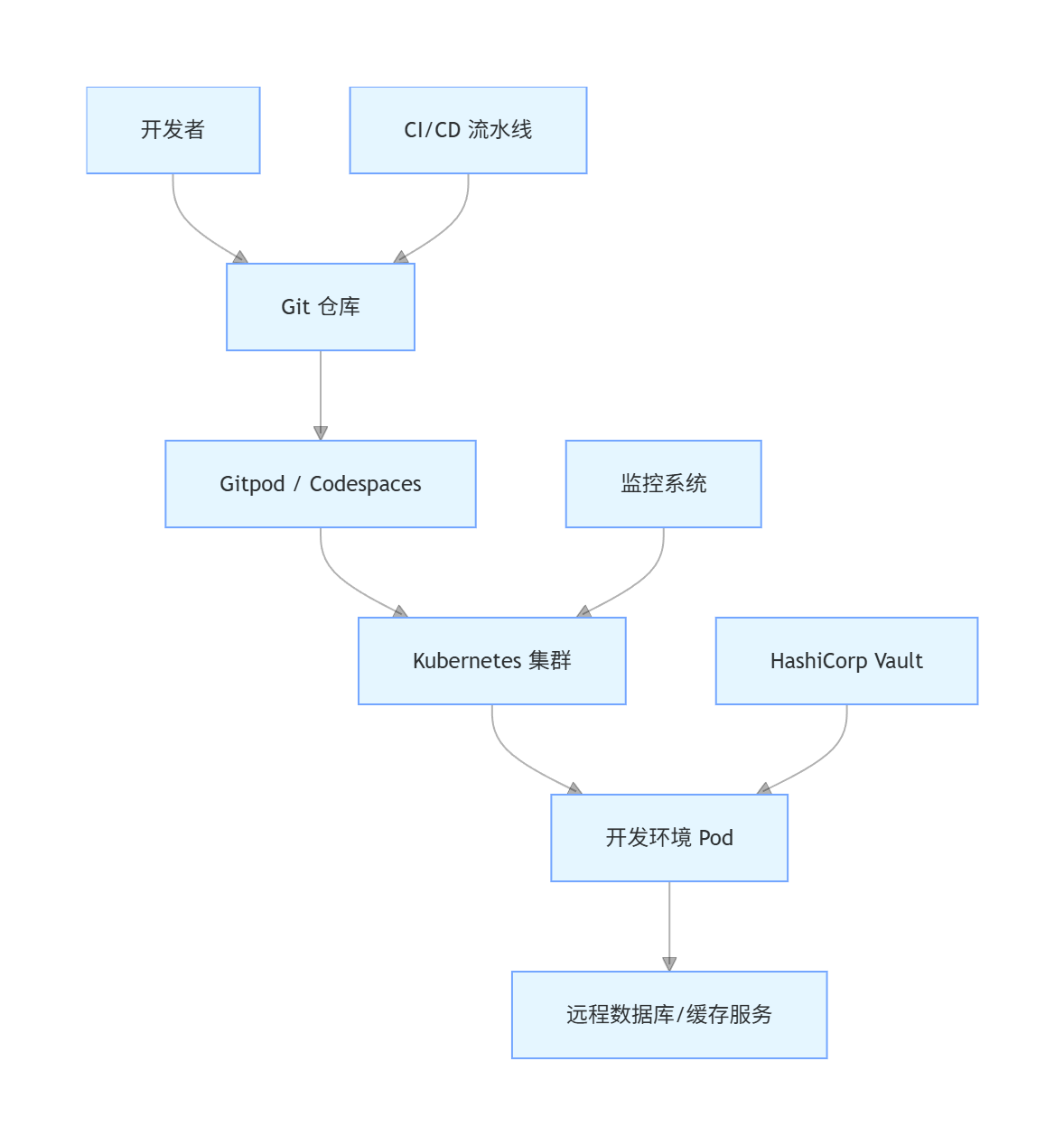

对于中大型团队,一个更规模化的方案是使用 Gitpod 或 GitHub Codespaces,结合 Kubernetes 和 HashiCorp Vault 等工具。

4.1 架构概览 (Mermaid 流程图)

4.2 核心优势

- 环境即代码 (Environment as Code):通过

.gitpod.yml或devcontainer.json文件定义开发环境,确保所有团队成员环境一致。 - 按需自动伸缩:开发环境在需要时创建,闲置时自动销毁,节省资源成本。

- 内置协作:支持实时共享开发会话、端口转发等协作功能。

- 与 CI/CD 深度集成:开发环境可以直接复用 CI/CD 流程中的配置和脚本。

5. 常见问题排查与最佳实践

5.1 高频问题与解决方案

| 问题 | 排查步骤 | 解决方案 |

|---|---|---|

| SSH 连接超时 | 1. 检查网络是否稳定。2. 检查防火墙规则。3. 查看 SSH 服务日志 (/var/log/auth.log)。 |

1. 配置 ServerAliveInterval。2. 检查 Tailscale 连接状态 (tailscale status)。3. 确保服务器防火墙开放了 SSH 端口。 |

| VS Code 插件安装失败 | 1. 检查网络连接。2. 查看 VS Code 远程日志 (Ctrl+Shift+P -> Remote-SSH: Show Log)。 |

1. 在服务器上配置代理。2. 手动在服务器上安装插件。 |

| 文件同步缓慢 | 1. 检查网络带宽。2. 分析同步的文件类型和大小。 | 1. 使用 mutagen 替代 rsync。2. 排除不必要的大文件和目录(.gitignore, .dockerignore)。 |

5.2 团队协作最佳实践

- 统一工具链:在团队内部强制推行一套标准化的远程开发工具和配置。

- 编写清晰的文档:创建团队专属的远程开发指南,包含环境搭建、常见问题等内容。

- 最小权限原则:严格控制服务器和内部服务的访问权限,定期审计。

- 定期安全培训:提高团队成员的安全意识,防范钓鱼和社会工程学攻击。

6. 总结与互动

6.1 核心知识点回顾

- 工具链选型:根据团队规模和需求,从 “轻量组合”(VS Code Remote + Tailscale)到 “企业平台”(Gitpod + K8s)中选择合适的方案。

- 安全是基石:拥抱零信任架构,通过强认证、细粒度授权和端到端加密保护你的开发环境。

- 性能是体验的关键:从 SSH、IDE、文件同步等多个层面进行优化,才能获得流畅的远程开发体验。

- 自动化与标准化:将开发环境纳入版本控制,实现 “环境即代码”,是提升团队效率和稳定性的终极之道。

6.2 精选资源汇总表

6.3 互动环节

投票: 你在远程开发中遇到的最大痛点是什么?

- 网络延迟和卡顿

- 开发环境不一致

- 安全和权限管理复杂

- 团队协作效率低下

留言: 你正在使用或打算尝试哪种远程开发工具链?为什么?

欢迎在评论区留言你的想法和问题。点赞前 5 名的优质评论将获得我整理的 “2025 远程开发超级资源包”,内含本文所有代码的离线版本、更多独家优化脚本和一份详细的 K8s 搭建指南!

2025年昇腾CANN训练营第二季,基于CANN开源开放全场景,推出0基础入门系列、码力全开特辑、开发者案例等专题课程,助力不同阶段开发者快速提升算子开发技能。获得Ascend C算子中级认证,即可领取精美证书,完成社区任务更有机会赢取华为手机,平板、开发板等大奖。

报名链接:https://www.hiascend.com/developer/activities/cann20252

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)