C++逆向进阶:虚函数表、多重继承与异常处理的二进制深度剖析

摘要:本文深入剖析C++逆向工程中的三大核心挑战——虚函数表、多重继承和异常处理。通过分析Windows系统组件(COM、MFC、SEH)的二进制实现,揭示其底层机制:虚函数表通过vptr实现动态绑定,多重继承采用多vptr内存布局,异常处理依赖SEH链式结构。结合IDA工具实战演示,展示了从二进制还原类结构、继承关系和异常处理逻辑的技术方法。文章指出这些原理在恶意代码分析、漏洞挖掘等场景的应用价

一、引言:面向对象逆向的核心挑战

在逆向工程领域,C++程序的分析始终是一个难点——尤其是其面向对象特性(虚函数、继承、异常处理)在二进制层面会被编译器“黑盒化”。比如,当你打开一个编译后的C++程序,看到的不是清晰的类结构,而是一堆晦涩的汇编指令和内存地址。

为什么难?因为C++的虚函数表(VTable)、多重继承的内存布局、异常处理的底层机制,都是编译器在编译期生成的“隐藏结构”,没有源码的情况下,你需要从二进制指令中逆向推导出这些结构。

本文将从二进制层面深度剖析这三个核心特性,结合微软Windows系统的真实案例(COM组件、MFC框架、SEH机制),用IDA工具演示逆向过程,帮你掌握C++面向对象逆向的关键技术。

二、虚函数表(VTable)的二进制剖析

虚函数表是C++实现动态多态的核心机制,但在二进制层面,它只是一个“函数指针数组”。我们先从机制入手,再用微软COM组件的案例验证。

2.1 虚函数表的底层机制

核心原理:

- 每个包含虚函数的类,编译器会生成一个虚函数表(VTable),存储该类所有虚函数的地址。

- 每个类的实例(对象)的首地址会存储一个虚表指针(vptr),指向该类的VTable。

- 当调用虚函数时,程序通过vptr找到VTable,再通过偏移找到对应的函数地址,实现动态绑定。

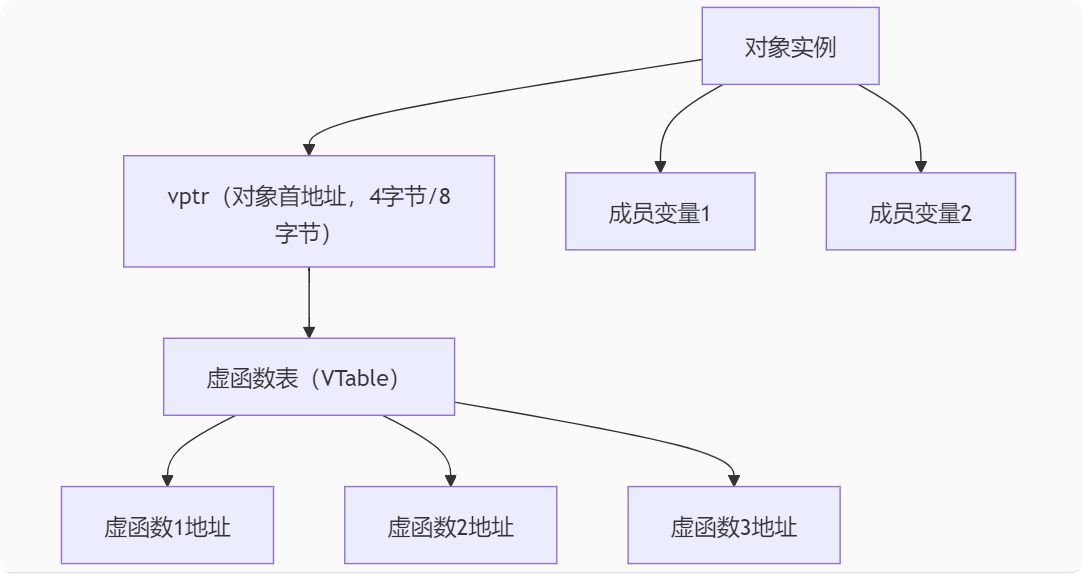

内存布局架构图:

关键结论:

- vptr的位置:在对象实例的最开头(32位程序占4字节,64位占8字节)。

- VTable的结构:一个连续的函数指针数组,以

nullptr或特殊标记结尾(不同编译器略有差异)。

2.2 微软COM组件的虚表分析

微软的COM组件是虚函数表的经典应用——COM的核心接口IUnknown完全依赖虚表实现多态。我们以IUnknown为例,用IDA分析其二进制结构。

步骤1:IUnknown接口的C++定义

// COM组件的核心接口,所有COM接口都继承自IUnknown

interface IUnknown {

virtual HRESULT QueryInterface(REFIID riid, void** ppvObject) = 0;

virtual ULONG AddRef() = 0;

virtual ULONG Release() = 0;

};步骤2:二进制层面的虚表结构

当你用IDA打开一个COM组件(比如ole32.dll),找到IUnknown的实现类,会看到如下结构:

- 对象实例的首地址是vptr,指向VTable。

- VTable中存储了三个虚函数的地址:

QueryInterface、AddRef、Release。

IDA中的虚表截图描述:

; 虚函数表(VTable)的起始地址:0x00407000

00407000 dd offset QueryInterface ; 偏移0:第一个虚函数

00407004 dd offset AddRef ; 偏移4:第二个虚函数

00407008 dd offset Release ; 偏移8:第三个虚函数

0040700C dd 0 ; 虚表结束标记调用虚函数的汇编指令:

当程序调用QueryInterface时,汇编代码会通过vptr找到VTable,再调用对应函数:

00401000 mov eax, [ebp-8] ; eax = 对象实例地址(this指针)

00401003 mov eax, [eax] ; eax = vptr(对象首地址的4字节)

00401005 call dword ptr [eax] ; 调用VTable的第一个函数(QueryInterface)2.3 IDA实战:逆向COM组件的虚表

我们以Windows系统自带的shell32.dll(负责桌面图标、文件管理)为例,演示如何用IDA分析虚表:

步骤1:打开IDA,加载shell32.dll,找到IUnknown的实现类(比如CShellFolder)。

步骤2:查找类的实例(通过全局变量或函数参数),比如0x0041E000处的对象实例。

步骤3:查看对象实例的首地址,发现是0x00407000(vptr)。

步骤4:跟随vptr到0x00407000,看到虚表结构(如2.2节所示)。

步骤5:通过虚表中的函数地址,找到QueryInterface的实现,分析其逻辑。

关键发现:CShellFolder的虚表中不仅包含IUnknown的三个函数,还包含IShellFolder接口的虚函数(因为IShellFolder继承自IUnknown),这验证了虚表的“继承扩展”特性。

三、多重继承的内存布局与逆向

多重继承是C++的另一个难点——当一个类继承自多个基类时,其内存布局会变得复杂:每个基类都会有自己的虚表指针(vptr),且成员变量会按继承顺序排列。

3.1 多重继承的内存布局

核心原理:

- 每个基类对应一个虚表指针(vptr),存储在对象实例的不同位置。

- 成员变量按继承顺序排列:先存储第一个基类的成员,再存储第二个基类的成员,最后存储子类自己的成员。

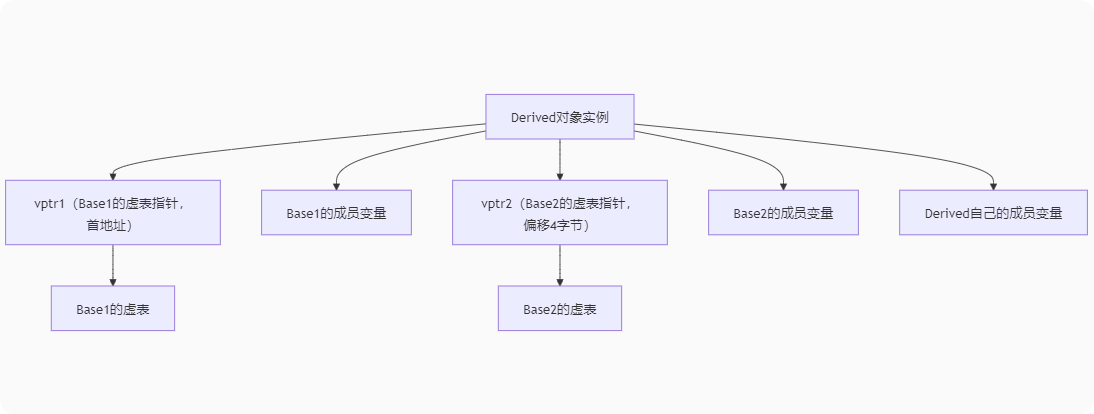

内存布局架构图:

案例:微软MFC框架中的CView类

MFC是Windows桌面程序的经典框架,CView类继承自CWnd和CCmdTarget(多重继承)。其内存布局如下:

- 首地址:

CWnd的vptr。 - 偏移4字节:

CCmdTarget的vptr。 - 偏移8字节:

CWnd的成员变量(如m_hWnd窗口句柄)。 - 偏移12字节:

CCmdTarget的成员变量(如m_dwRef引用计数)。

3.2 IDA实战:逆向MFC程序的多重继承

我们以Windows系统自带的notepad.exe(记事本程序,基于MFC开发)为例,分析其主窗口类CNotepadView的内存布局:

步骤1:用IDA打开notepad.exe,找到主窗口类的实例(通过FindWindow函数的返回值)。

步骤2:查看对象实例的内存:

00420000 dd 0x00407000 ; vptr1(CWnd的虚表指针)

00420004 dd 0x00408000 ; vptr2(CCmdTarget的虚表指针)

00420008 dd 0x00000001 ; CWnd的成员变量m_hWnd(窗口句柄)

0042000C dd 0x00000000 ; CCmdTarget的成员变量m_dwRef步骤3:跟随vptr1到0x00407000,看到CWnd的虚表(包含CreateWindow、ShowWindow等函数)。

步骤4:跟随vptr2到0x00408000,看到CCmdTarget的虚表(包含OnCmdMsg等函数)。

关键结论:多重继承的逆向关键是识别多个vptr的位置,并通过每个vptr找到对应的基类虚表,从而还原类的继承关系。

四、异常处理的二进制实现(Windows SEH机制)

C++的异常处理(try-catch)在Windows系统中依赖结构化异常处理(SEH,Structured Exception Handling)机制。SEH是Windows内核提供的底层机制,C++的try-catch只是其上层封装。

4.1 SEH的底层机制

核心原理:

- 每个线程都有一个SEH链(存储在

fs:[0]寄存器中),链中的每个节点是一个EXCEPTION_REGISTRATION结构。 - 当程序触发异常(如访问空指针),Windows内核会遍历SEH链,找到第一个能处理异常的函数。

EXCEPTION_REGISTRATION结构:

struct EXCEPTION_REGISTRATION {

EXCEPTION_REGISTRATION* Next; // 下一个SEH节点

PEXCEPTION_ROUTINE Handler; // 异常处理函数

};异常处理流程图(Mermaid语法):

flowchart LR

A[触发异常(如访问空指针)] --> B[CPU发送异常信号到Windows内核]

B --> C[内核遍历SEH链(从fs:[0]开始)]

C --> D[调用当前节点的Handler函数]

D --> E{Handler是否处理异常?}

E -->|是| F[恢复程序执行]

E -->|否| G[继续遍历SEH链]

G -->|无处理函数| H[终止程序(弹出崩溃窗口)]4.2 C++ try-catch的二进制实现

我们用一个简单的C++程序演示try-catch在二进制层面的实现:

C++代码:

#include <windows.h>

#include <stdio.h>

int main() {

__try {

int* p = nullptr;

*p = 1; // 触发访问违规异常

} __except(EXCEPTION_EXECUTE_HANDLER) {

printf("Exception caught!\n");

}

return 0;

}编译后的汇编代码(MSVC编译器):

00401000 push ebp

00401001 mov ebp, esp

00401003 push offset __except_handler ; 异常处理函数

00401008 push dword ptr fs:[0] ; 保存旧的SEH链

0040100E mov fs:[0], esp ; 设置新的SEH链

00401014 mov dword ptr [ebp-4], 0 ; p = nullptr

0040101B mov eax, dword ptr [ebp-4]

0040101E mov dword ptr [eax], 1 ; 触发异常

00401024 pop dword ptr fs:[0] ; 恢复SEH链

0040102A pop ebp

0040102B ret

; 异常处理函数

__except_handler:

00401030 push ebp

00401031 mov ebp, esp

00401033 mov eax, [ebp+8] ; 获取异常记录

00401036 cmp dword ptr [eax+4], 0xC0000005 ; 判断是否是访问违规

0040103D jne 0040104A

0040103F mov eax, 1 ; 处理异常(返回EXCEPTION_EXECUTE_HANDLER)

00401044 pop ebp

00401045 ret 12

0040104A mov eax, 0 ; 不处理异常

0040104F pop ebp

00401050 ret 12关键发现:

__try块会在函数开头注册SEH节点(push offset Handler+mov fs:[0], esp)。__except块会生成异常处理函数,判断异常类型并决定是否处理。

4.3 IDA实战:逆向Windows异常处理

我们以Windows系统的kernel32.dll(核心系统库)为例,分析CreateFile函数的异常处理:

步骤1:打开IDA,加载kernel32.dll,找到CreateFileA函数。

步骤2:查看函数开头,发现SEH注册代码:

00401000 push ebp

00401001 mov ebp, esp

00401003 push offset _CreateFileA_handler

00401008 push dword ptr fs:[0]

0040100E mov fs:[0], esp步骤3:跟随_CreateFileA_handler到异常处理函数,分析其逻辑:

00401050 cmp dword ptr [ebp+8], 0xC0000034 ; 判断是否是“路径不存在”异常

00401057 jne 0040106A

00401059 mov eax, 1 ; 处理异常(返回错误码)

0040105E pop ebp

0040105F ret 12关键结论:CreateFileA会处理“路径不存在”的异常,返回ERROR_PATH_NOT_FOUND错误码,而不是直接崩溃——这就是Windows程序“优雅报错”的底层原因。

五、逆向工程中的应用与挑战

5.1 应用场景

- 恶意代码分析:通过虚函数表识别恶意软件中的类结构(如远控木马的C2通信类)。

- 漏洞挖掘:通过异常处理机制找到程序的崩溃点(如缓冲区溢出触发的SEH异常)。

- 二进制补丁:修改虚表中的函数地址,替换程序逻辑(如替换

printf为自定义函数)。

5.2 挑战与解决方案

- 编译器优化:Release版本会优化虚表结构(如合并重复虚函数),解决方案是用IDA的“虚表重建”功能。

- 混淆技术:恶意软件会混淆虚表(如加密虚函数地址),解决方案是动态调试(用x64dbg跟踪vptr的取值过程)。

六、总结与展望

C++面向对象的逆向是一个“从二进制到源码”的推导过程——虚函数表是“类的指纹”,多重继承的内存布局是“类的骨架”,异常处理是“程序的安全网”。

通过本文的分析,你应该掌握了:

- 虚函数表的内存布局与调用机制。

- 多重继承的内存结构与逆向方法。

- Windows SEH机制与C++异常处理的底层实现。

未来,随着AI辅助逆向工具的发展(如IDA的AI插件),这些过程会变得更高效,但核心原理永远不会过时——因为它们是C++编译的“底层逻辑”。

最后,送给逆向工程师一句话:“二进制中没有秘密,只有未被发现的结构。”

附录:IDA常用快捷键

F5:生成伪代码(辅助分析)。Ctrl+X:查看交叉引用(找到虚表的使用处)。Alt+T:搜索文本(找到虚函数名)。G:跳转到地址(跟随vptr到虚表)。

更多推荐

已为社区贡献55条内容

已为社区贡献55条内容

所有评论(0)